Cisco Firewall与InRouter700 建立IPSec VPN的相关配置

Cisco Firewall相关配置

ASA Version 7.0(6)

!

hostname ciscoasa

domain-name default.domain.invalid

enable password 2KFQnbNIdI.2KYOU encrypted

names

dns-guard

!

!定义接口

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.0.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 219.239.xxx.xxx 255.255.255.240

!

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

clock timezone CST 8

dns domain-lookup inside

dns name-server 202.96.209.5

same-security-traffic permit intra-interface

!定义不做NAT的流量,VPN流量不能做NAT

access-list no_nat extended permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

!

access-list outside-in extended permit icmp any any

access-list inside-in extended permit icmp any any

access-list inside-in extended permit ip any any

!定义VPN流量

access-list outside_cryptomap_dyn_10 extended permit ip 10.0.0.0 255.255.0.0 192.168.2.0 255.255.255.0

!

icmp permit any inside

icmp permit any outside

icmp permit any traceroute outside

asdm image disk0:/asdm506.bin

no asdm history enable

arp timeout 14400

!

!定义NAT

global (outside) 1 interface

nat (inside) 0 access-list no_nat

nat (inside) 1 192.168.1.0 255.255.255.0

!

access-group inside-in in interface inside

access-group outside-in in interface outside

!定义默认路由

route outside 0.0.0.0 0.0.0.0 219.239.xxx.xxx 1

!

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-session-timeout none

vpn-filter none

vpn-tunnel-protocol IPSec webvpn

password-storage disable

ip-comp disable

re-xauth disable

group-lock none

pfs disable

ipsec-udp enable

ipsec-udp-port 10000

split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

secure-unit-authentication disable

user-authentication disable

user-authentication-idle-timeout 30

ip-phone-bypass disable

leap-bypass disable

nem disable

backup-servers keep-client-config

client-firewall none

client-access-rule none

webvpn

functions url-entry

port-forward-name value Application Access

!

username admin password eY/fQXw7Ure8Qrz7 encrypted privilege 15

username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15

aaa authentication ssh console LOCAL

http server enable

http 192.168.1.0 255.255.255.0 inside

http 0.0.0.0 0.0.0.0 outside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!

!定义IPSec transform-set

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

!定义IPSec VPN动态保密图

crypto dynamic-map DYN-MAP 10 match address outside_cryptomap_dyn_10

crypto dynamic-map DYN-MAP 10 set transform-set ESP-3DES-MD5

crypto dynamic-map DYN-MAP 10 set nat-t-disable

!将动态保密图集加载到正规的图集中

crypto map WIRELESS-MAP 10 ipsec-isakmp dynamic DYN-MAP

!将保密图映射到outside接口上

crypto map WIRELESS-MAP interface outside

!

!定义IKE策略

isakmp identity auto

isakmp enable inside

isakmp enable outside

isakmp policy 9 authentication pre-share

isakmp policy 9 encryption 3des

isakmp policy 9 hash md5

isakmp policy 9 group 2

isakmp policy 9 lifetime 86400

!

!定义Tnnel-group及PSK(*即为PSK)

tunnel-group DefaultL2LGroup ipsec-attributes

pre-shared-key *

isakmp keepalive threshold 20 retry 3

isakmp keepalive threshold 20 retry 3

telnet 192.168.1.0 255.255.255.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 outside

ssh timeout 60

ssh version 2

console timeout 0

dhcpd address 192.168.1.2-192.168.1.254 management

dhcpd lease 3600

dhcpd ping_timeout 50

dhcpd enable management

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

Cryptochecksum:db87700f821c9c5ca340ab6ab3a29fa2

: end

// ASA(config)#same-security-traffic permit intra-interface 3G路由之间相互访问

InRouter700相关配置

1. LAN设置

Web方式登录IR700路由器,点击“网络”=>“LAN端口”菜单,如下图:

设置IR700 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

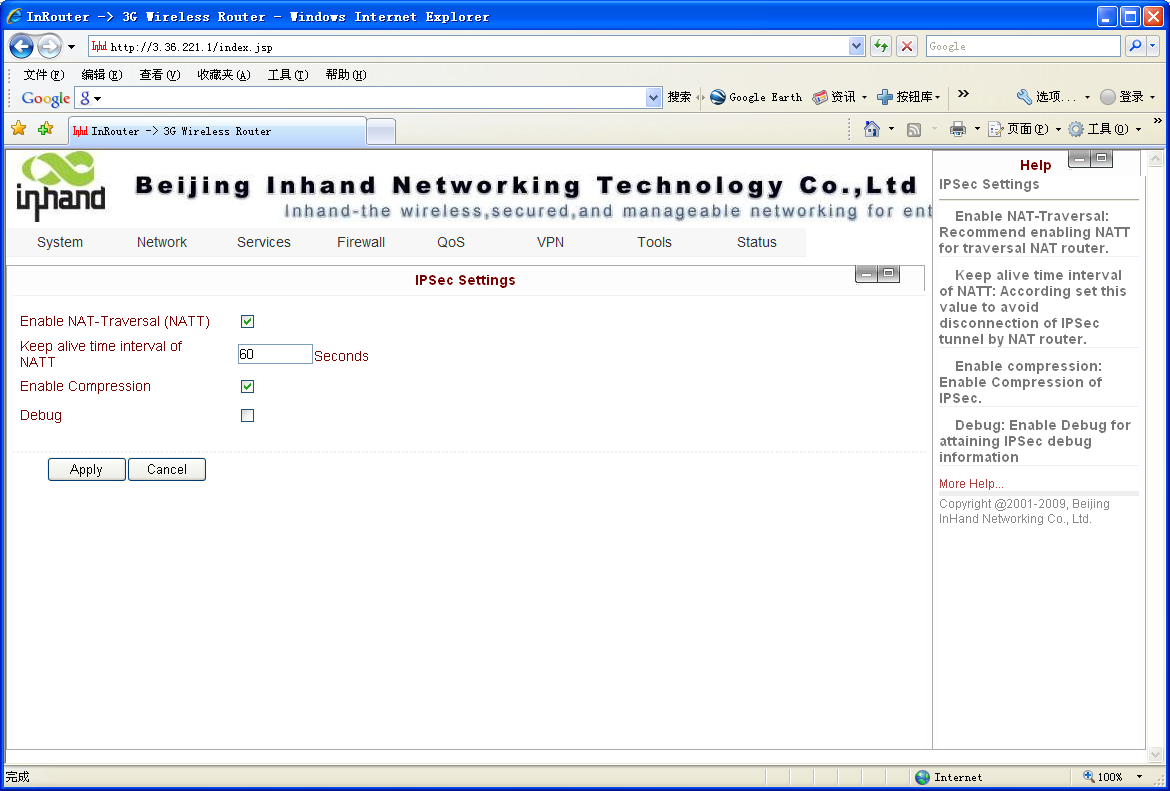

点击“VPN设置” => “IPSec基本参数”菜单,如下图所示:

启用NAT穿越:选择启用。

维持NAT穿越时间间隔:设置NAT维持穿越时间间隔,缺省为60秒。

启用数据压缩:选择启用。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN隧道参数设置

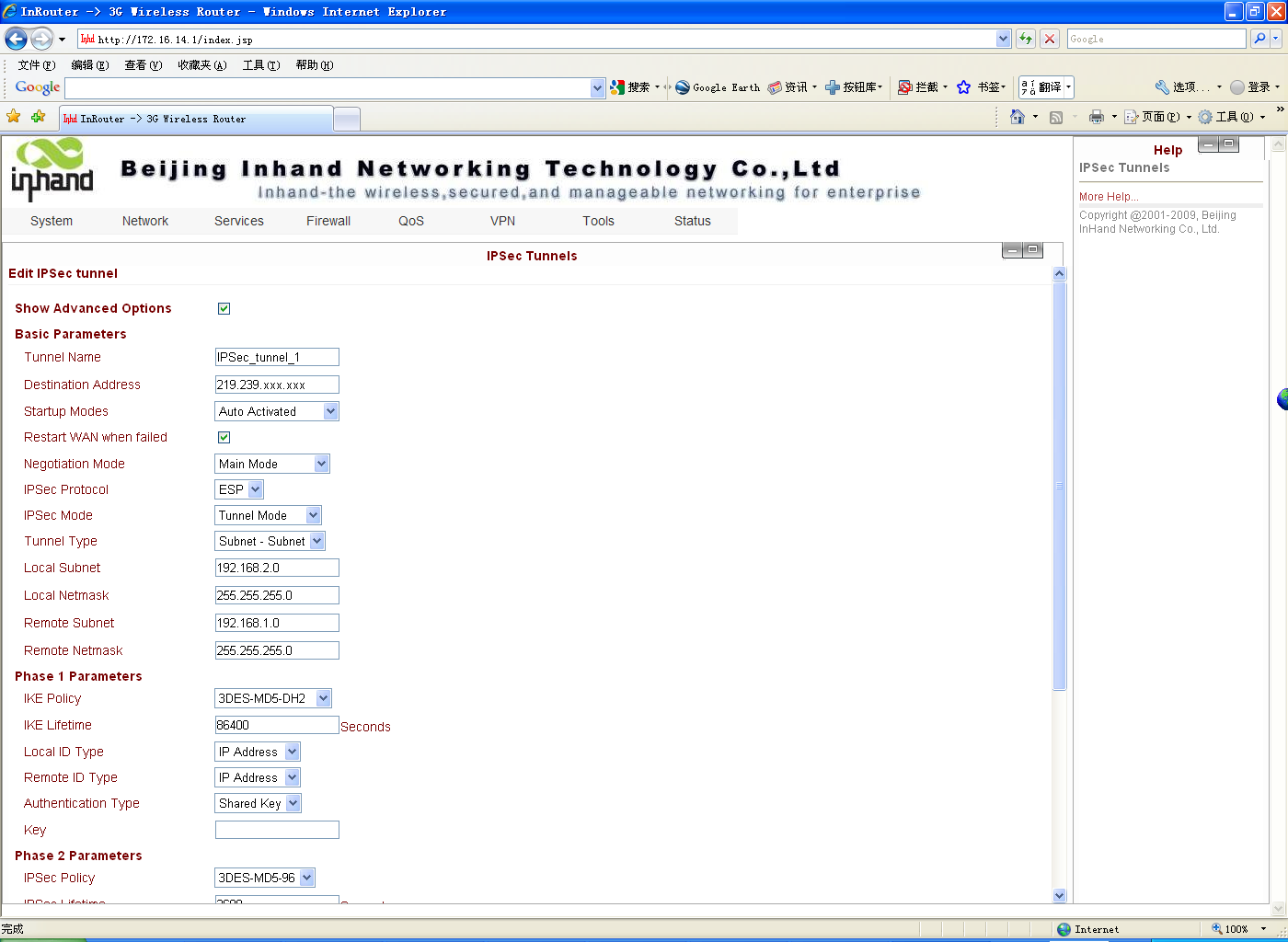

点击“VPN配置”=> “IPSec隧道配置”菜单,点击“新增”创建一个新的VPN隧道,如下图:

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:219.239.xxx.xxx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与Cisco建VPN时选择主模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与Cisco建VPN时选择IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与Cisco配置相对应填入abc123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。