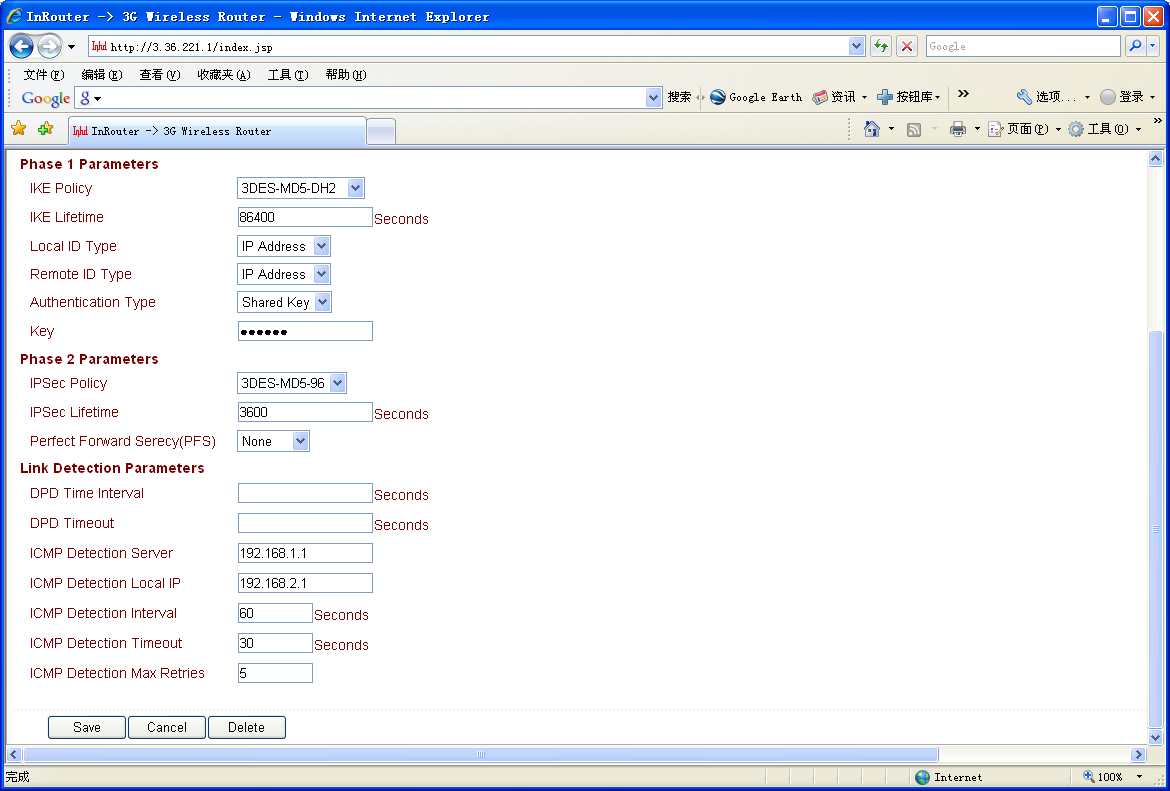

Cisco Router与InRouter700 建立IPSec VPN的相关配置

Cisco Router相关配置

!

Username xxx password xxx //console 登陆用户名密码设置

interface FastEthernet0/0 //WAN接口

ip address 219.239.xxx.xxx 255.255.255.240

ip nat outside

!

interface FastEthernet0/1 //LAN接口

ip address 192.168.1.1 255.255.255.0

ip nat inside

ip nat inside source list 101 interface FastEthernet0/0 overload

//配置NAT,内容为192.168.1.0/24到192.168.2.0/24的访问不进行地址翻译,到其他网络的访问都翻译成FastEthernet0/0接口的IP地址

ip route 0.0.0.0 0.0.0.0 219.239.xxx.xxx //配置静态路由!

ip dhcp exculded-address 192.168.1.1 //LAN接口DHCP

ip dhcp pool lan-pool

network 192.168.1.0 255.255.255.0

dns-server 202.106.x.x // DNS

default-router 192.168.1.1

!

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

//定义从192.168.1.0/24-192.168.2.0/24 VPN感兴趣流

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

//定义从192.168.1.0/24-192.168.3.0/24 VPN感兴趣流

access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 permit ip 192.168.1.0 0.0.0.255 any

//阻止VPN数据流通过NAT,定义NAT规则访问列表,注意先后顺序

!

crypto isakmp policy 1 //定义IKE策略

encr 3des //定义3des加密算法

hash md5 //定义md5散列算法

authentication pre-share //定义为预共享密钥认证方式

group 2 //定义Diffie-Hellman标识符

crypto isakmp key abc123 address 0.0.0.0 0.0.0.0 //配置预共享密钥为abc123(可以为其他),vpn对等端为任意IP(因为InRouer端通常为动态IP)

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac //创建变换集 esp-3des esp-md5-hmac,其中“ESP-3DES-MD5”为变换集名称

!

crypto dynamic-map DYNMAP 100 //创建动态保密图DYNMAP 100

set transform-set ESP-3DES-MD5 //使用上面定义的变换集ESP-3DES-MD5

match address 100 //援引访问列表确定受保护的流量

!

!

crypto map OUTSIDE_MAP 10000 ipsec-isakmp dynamic DYNMAP //将动态保密图集加入

到正规的图集中,其中“OUTSIDE_MAP”为正规图集名称

!

!interface FastEthernet0/0 //WAN接口

crypto map OUTSIDE_MAP

InRouter700相关配置

1. LAN设置

Web方式登录IR700路由器,点击“网络”=>“LAN端口”菜单,如下图:

设置IR700 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

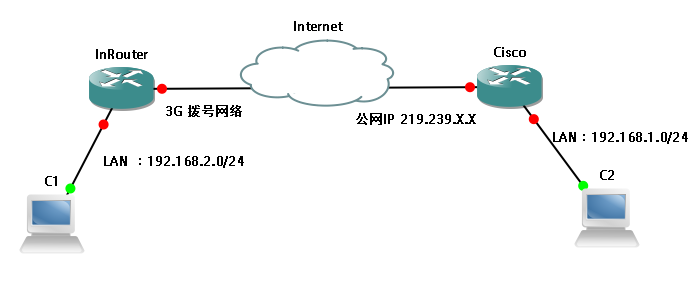

点击“VPN设置” => “IPSec基本参数”菜单,如下图所示:

启用NAT穿越:选择启用。

维持NAT穿越时间间隔:设置NAT维持穿越时间间隔,缺省为60秒。

启用数据压缩:选择启用。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN隧道参数设置

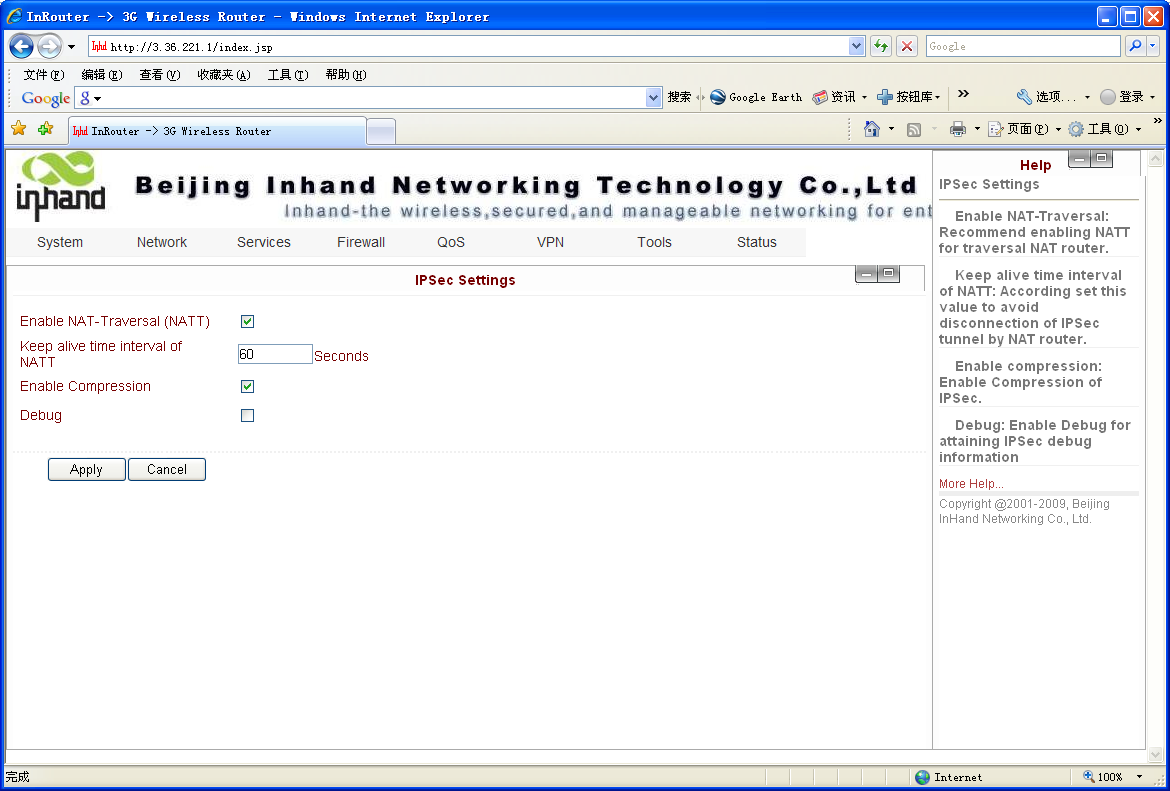

点击“VPN配置”=> “IPSec隧道配置”菜单,点击“新增”创建一个新的VPN隧道,如下图:

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:219.239.xxx.xxx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与Cisco建VPN时选择主模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与Cisco建VPN时选择IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与Cisco配置相对应填入abc123。

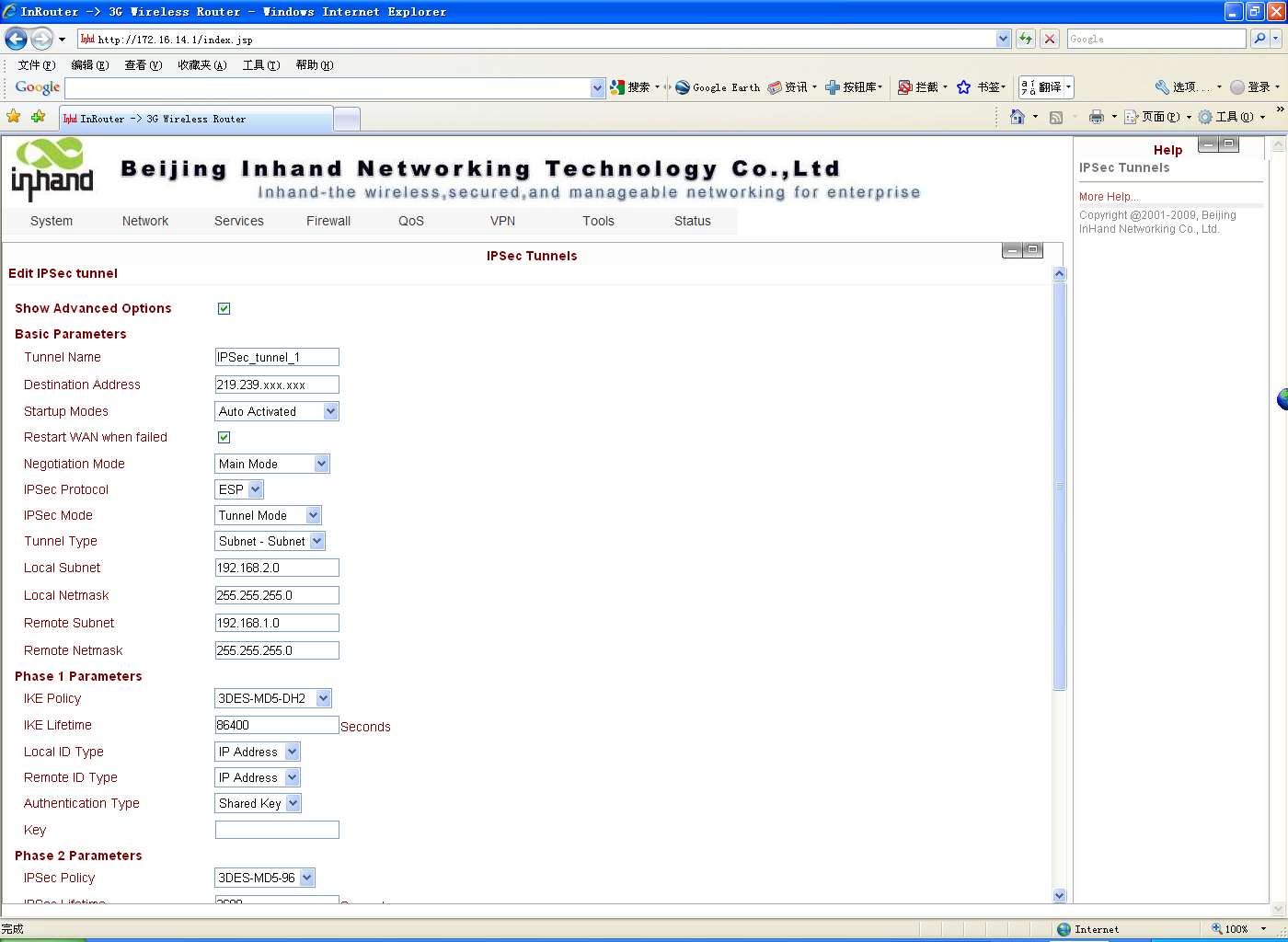

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。