H3C SecPath U200-A与IRouter建立IPSec VPN

1、前提准备工作

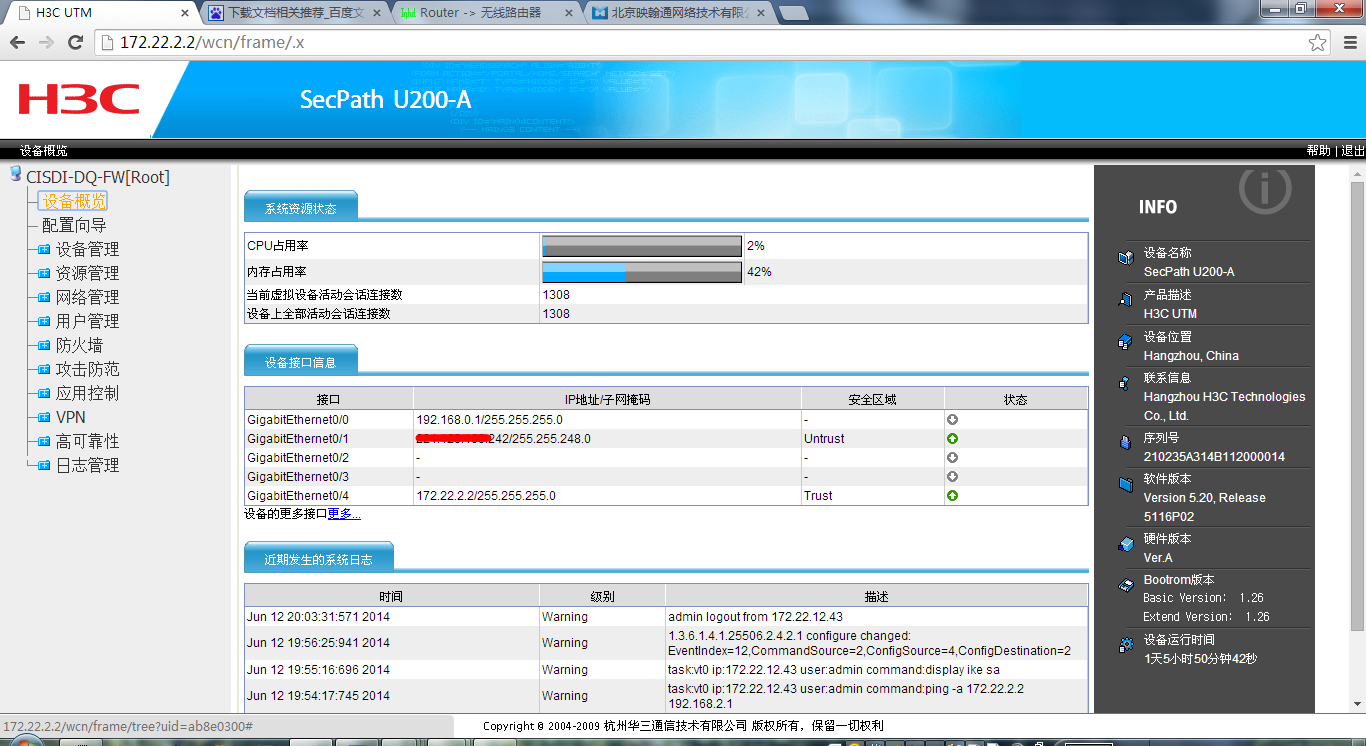

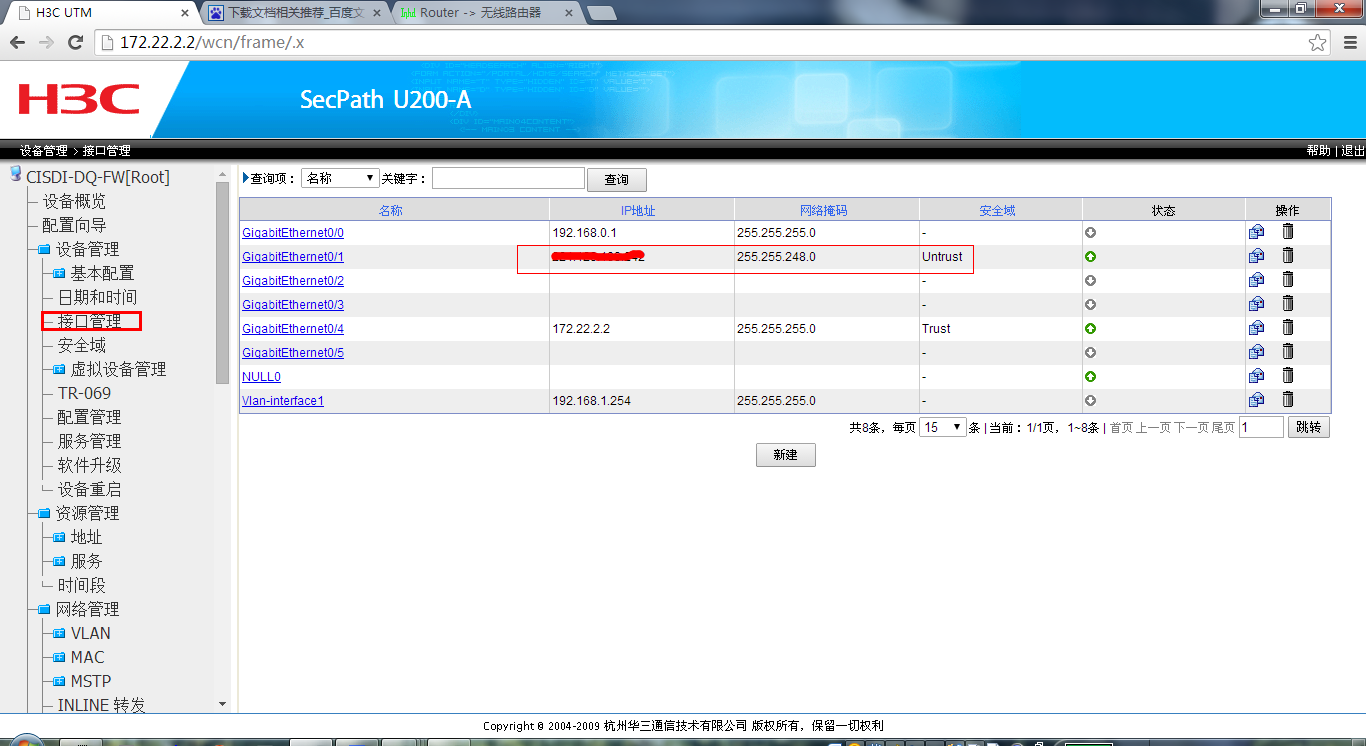

配置IPSec VPN时应保证该通过该设备已经可以正常上网,WAN,LAN,NAT等正常工作,如下图GigabitEthernet 0/1 为WAN公网IP X.X.X.242, GigabitEthernet 0/4为LAN,IP为172.x.x.x/24

Interface 所属安全域

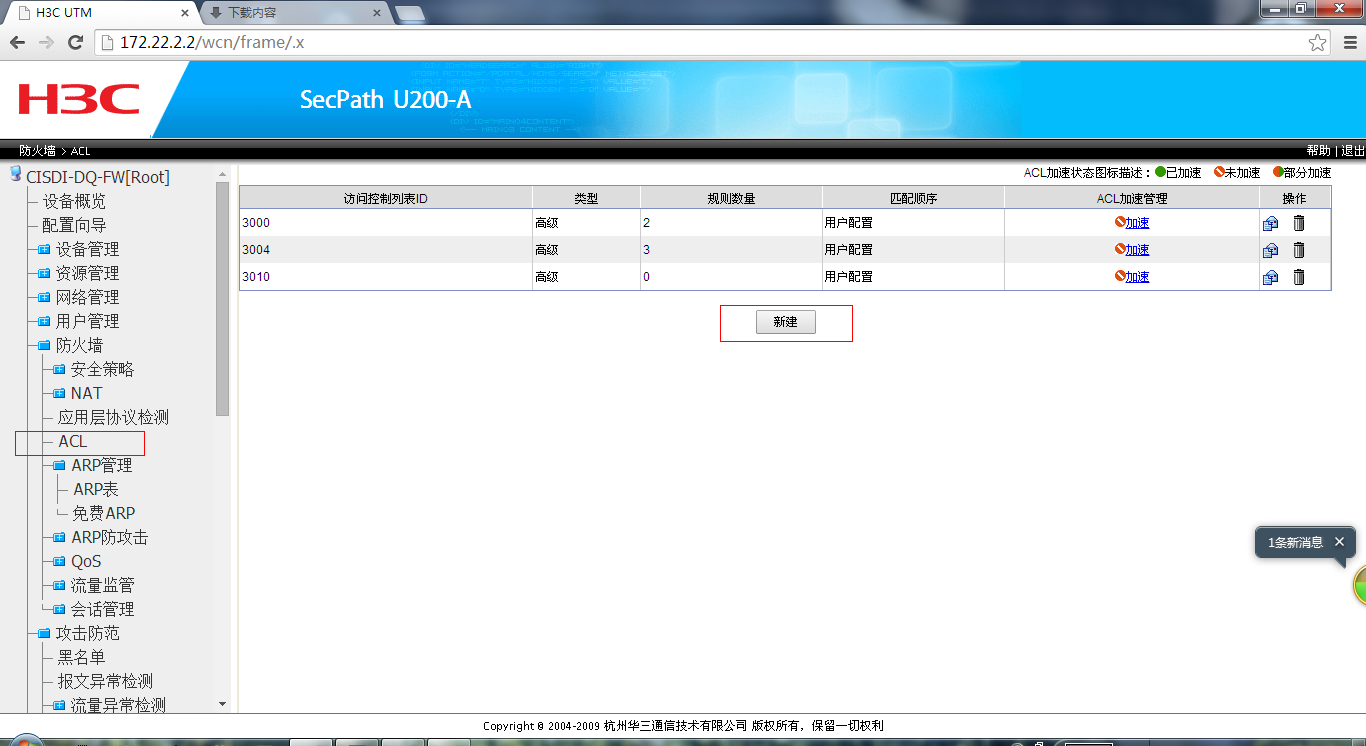

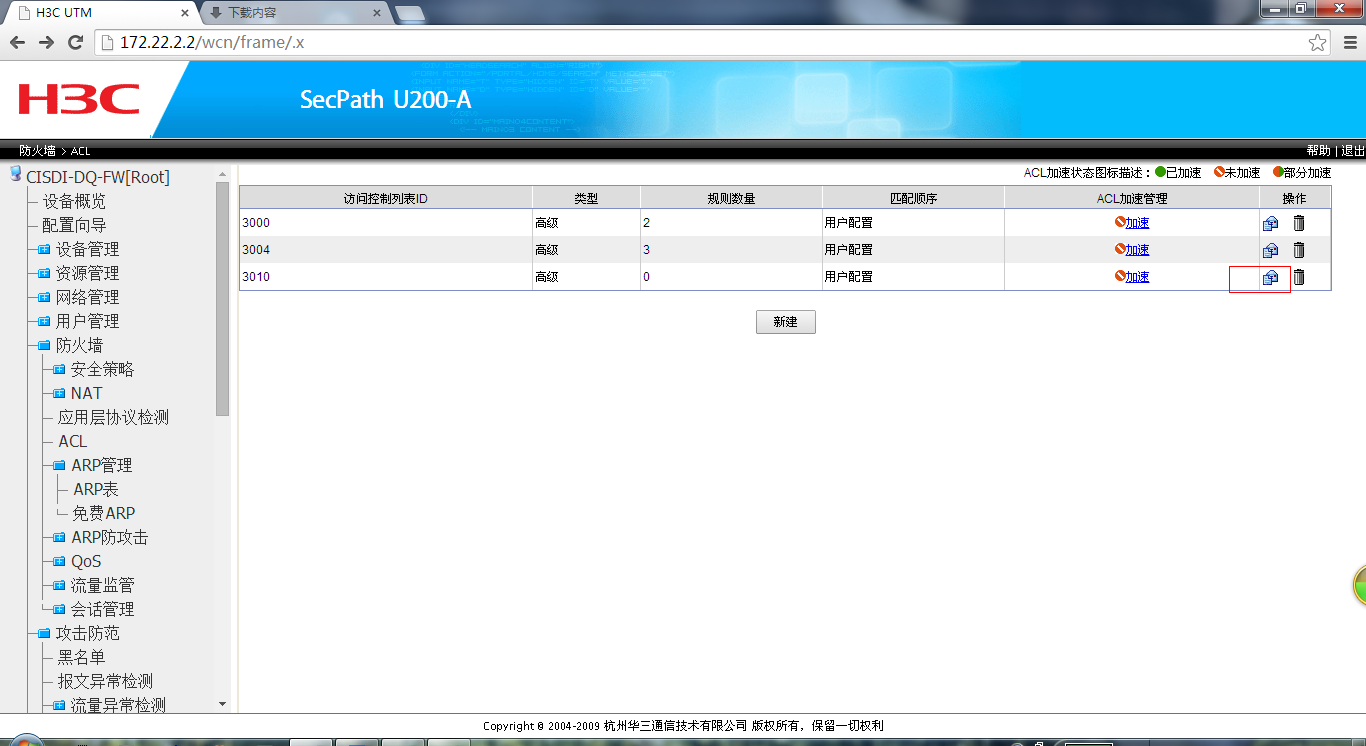

2、感兴趣流的ACL添加以及配置

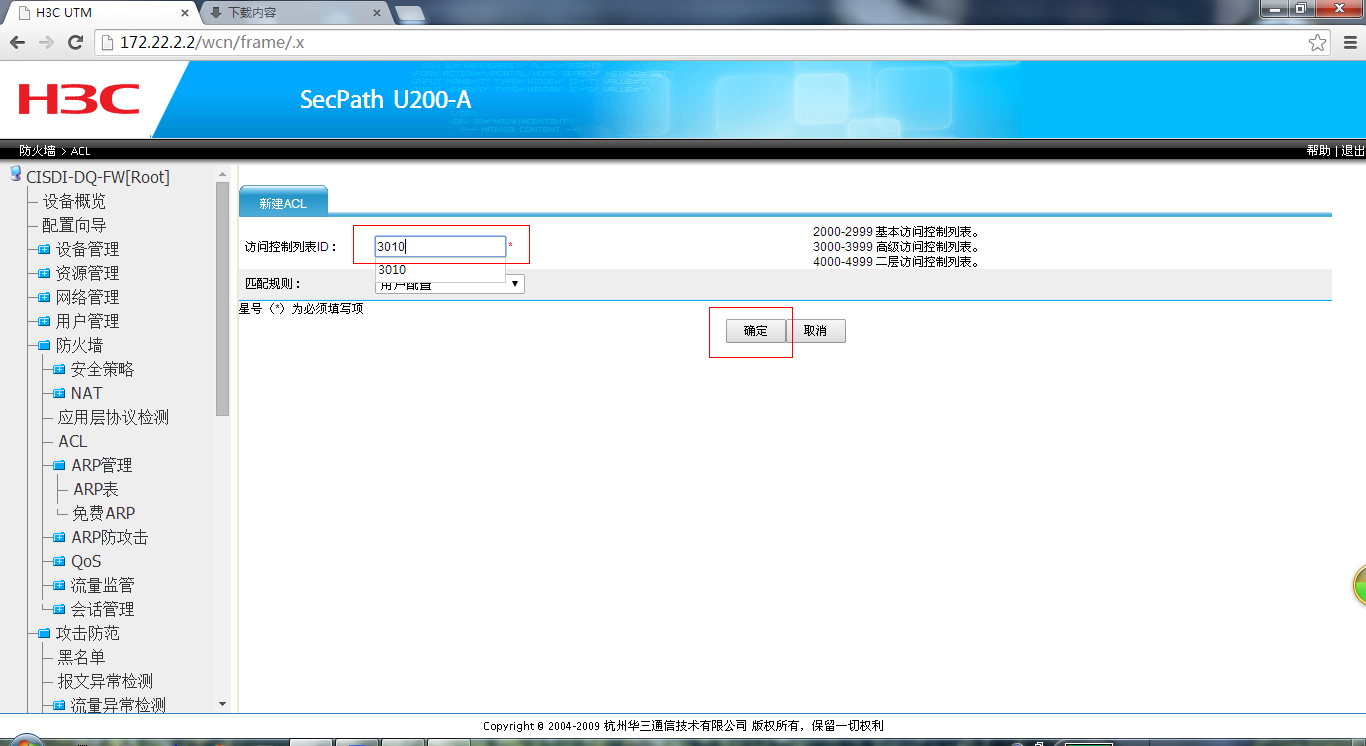

在设备中存在ACL3000和3004,该ACL是被NAT所调用,我们需要创建一条现场为192.168.2.0/24(目的网络) 网段与H3C内外网段172.22.12.0/24(源网络)的ACL进行配置,如下新建ALC3010。以源网络到目的网络的IP数据流为感兴趣流。

防火墙-ACL-新建

防火墙-ACL-新建-3010

防火墙-ACL-3010-操作

防火墙-ACL-3010-操作-新建:

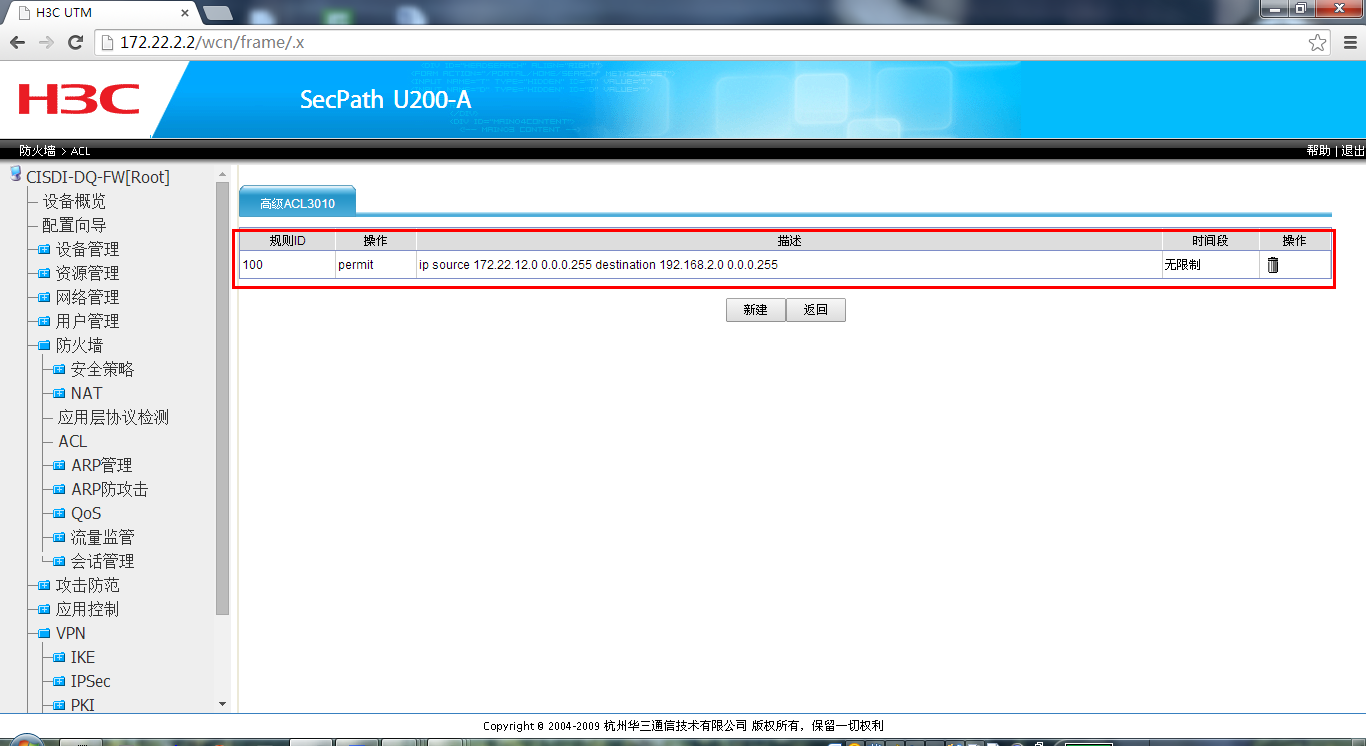

在ALC 3010中添加规则ID 100, 匹配(permit)源网络至目的网络的的数据流,源网络为H3C其中的一个LAN172.22.12.0/24,目的网络为现场LAN 192.168.2.0/24。

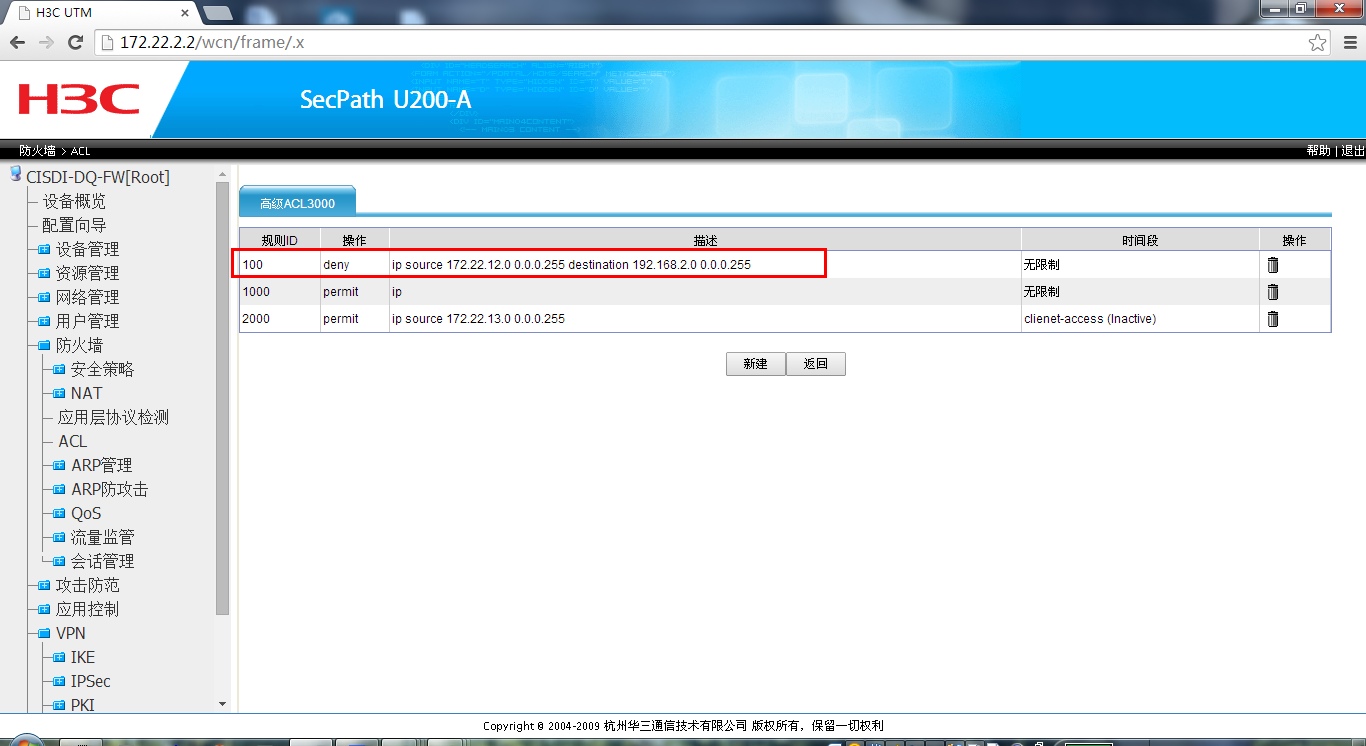

3、在原有配置的NAT中排感兴趣流

防火墙-ACL-3000-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

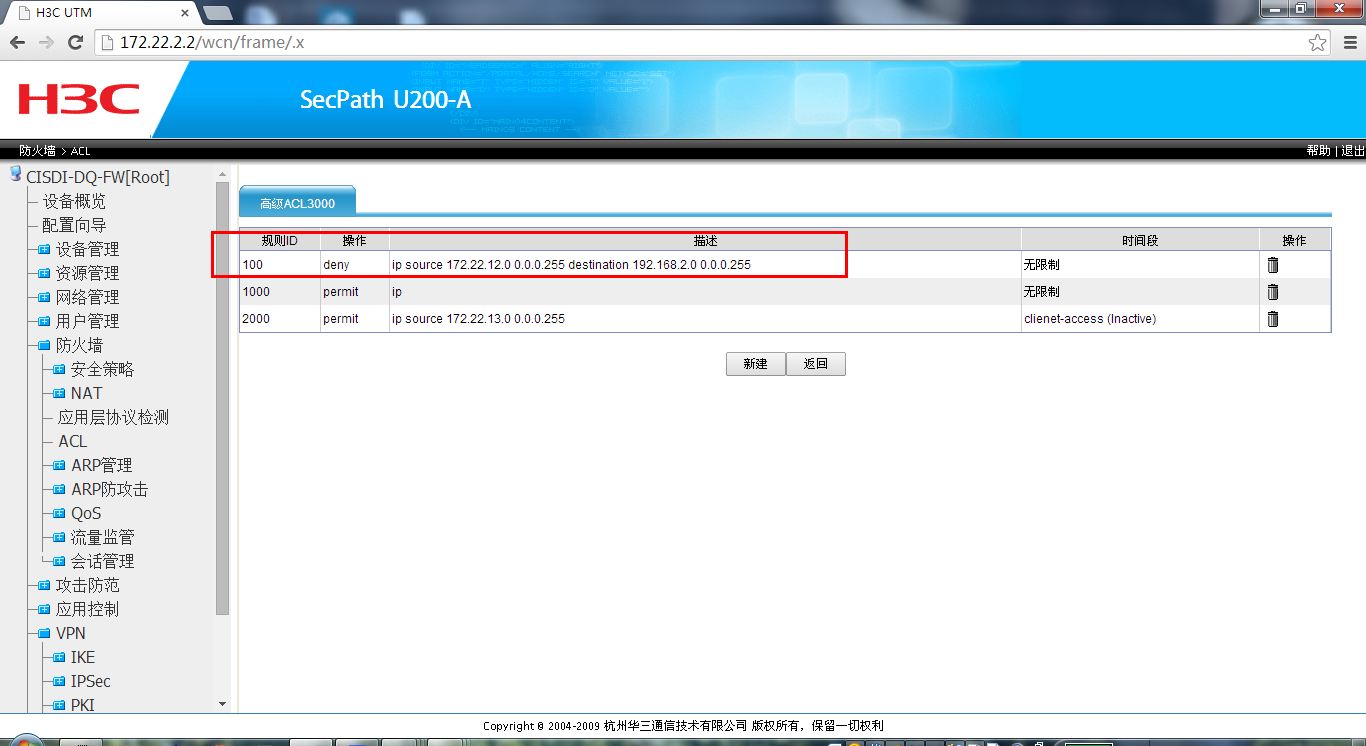

防火墙-ACL-3004-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

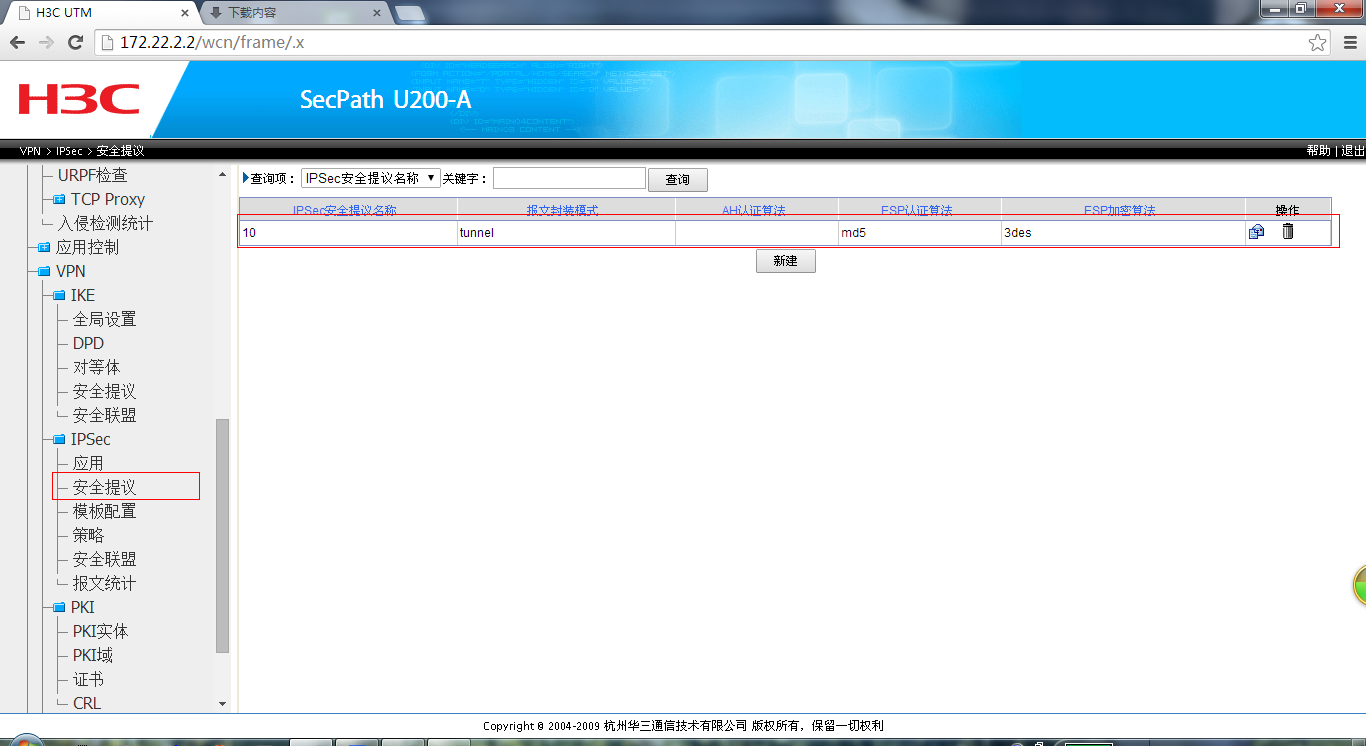

4、创建IKE

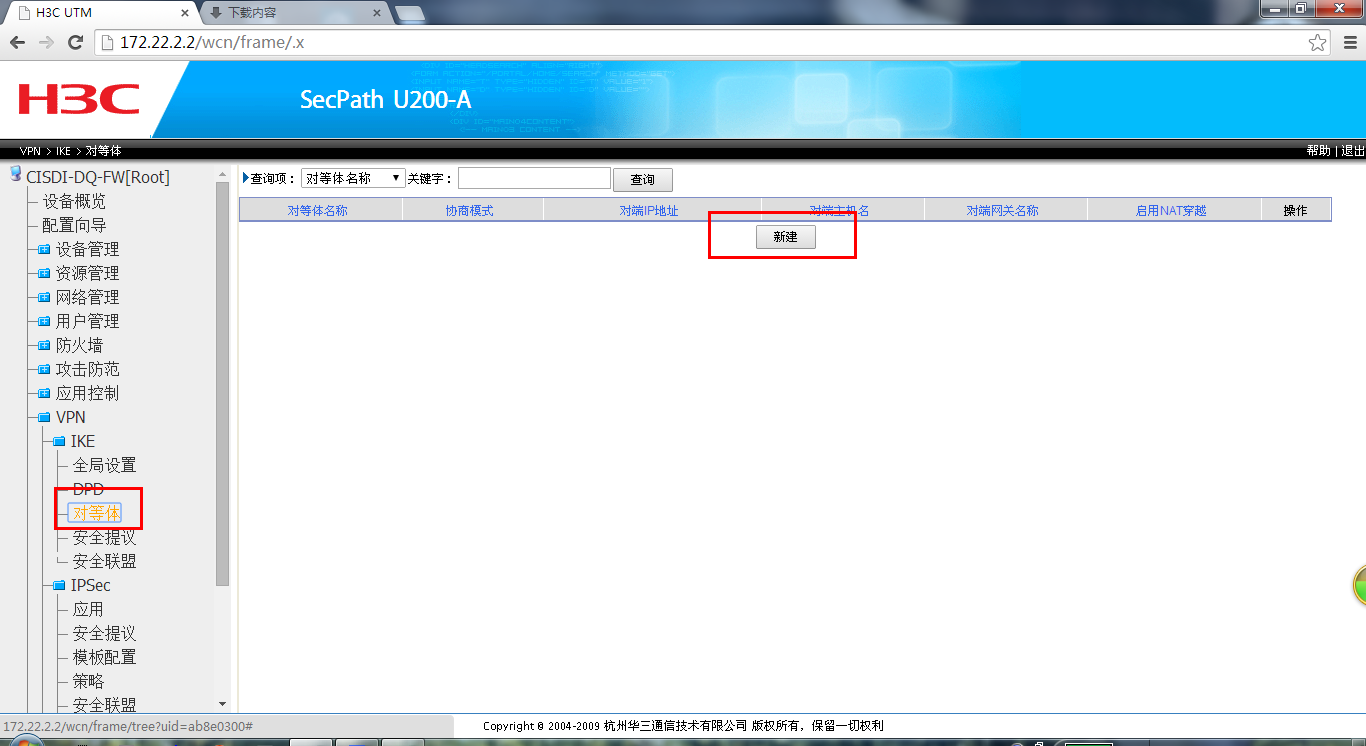

4.1 VPN-IKE-对等体-新建

对等体名称: inhand-1 (自定义)

协商模式:Aggressive (主动模式或野蛮模式)

对端网关-主机名:inhand1

对端ID:inhand1 (FQDN,由于现场路由器拨号获得的是动态私网IP,所以使用FQDN来进行对每个对等体进行识别,每次新建ID不可以重复)

启用DPD功能: 打钩 选择下面配置的DPD策略号10

启用NAT穿越:打勾

预共享秘钥:abc123 (自定义)

4.2 VPN-IKE-安全提议-新建

IKE安全提议号10

认证方法:Preshared Key

认证算法:MD5

加密算法:3DES-CBC

DH组:Group2

SA生存周期:86400秒

(下图只是例图)

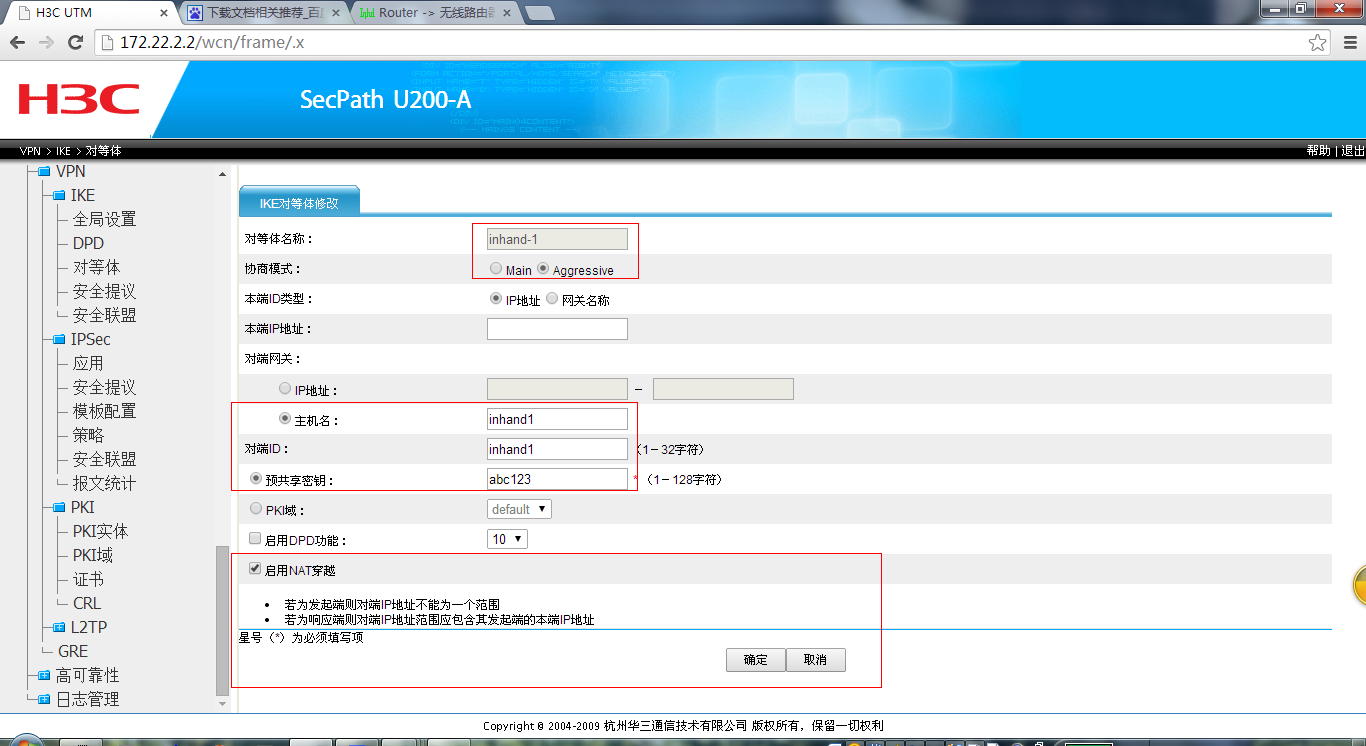

4.3 VPN-IKE -DPD(DPD Dead Peer Detection )

VPN-IKE -DPD 新建

DPD名称:10

触发DPD时间间隔:60s

等待DPD现有报文时:60s

(下图只是例图)

5、IPSec

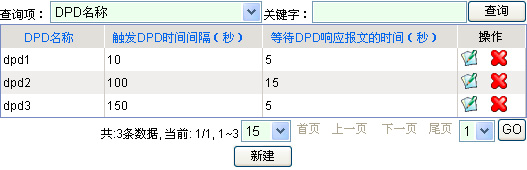

5.1 IPSec 安全提议

IPSec 安全提议名:10

报文封装模式:tunnel

ESP认证算法:MD5

ESP加密算法:3des

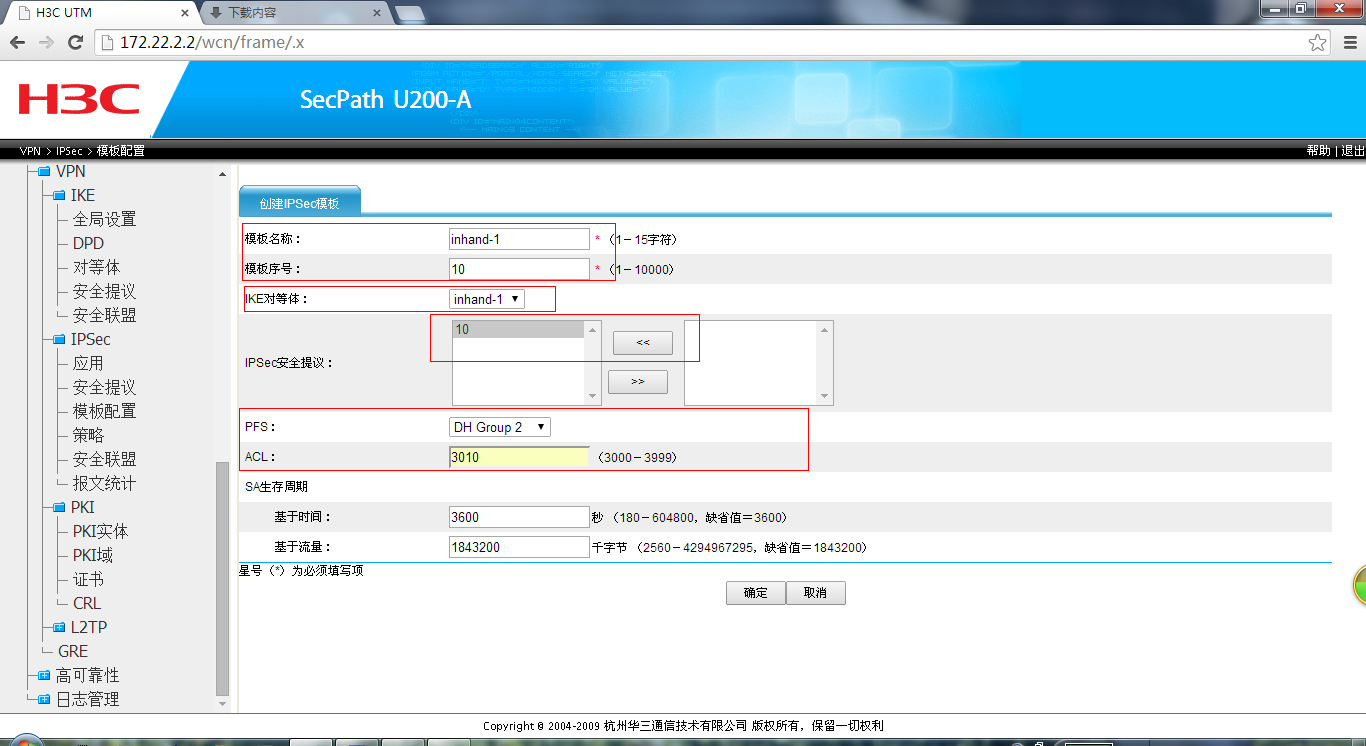

5.2创建IPSec模板配置

模板名称: inhand-1 (自定义)

IKE对等体:inhand-1 (之前已经定义的IKE)

安全提议: 10

PFS: “选择空”(与截图不符注意)

ACL: 3010

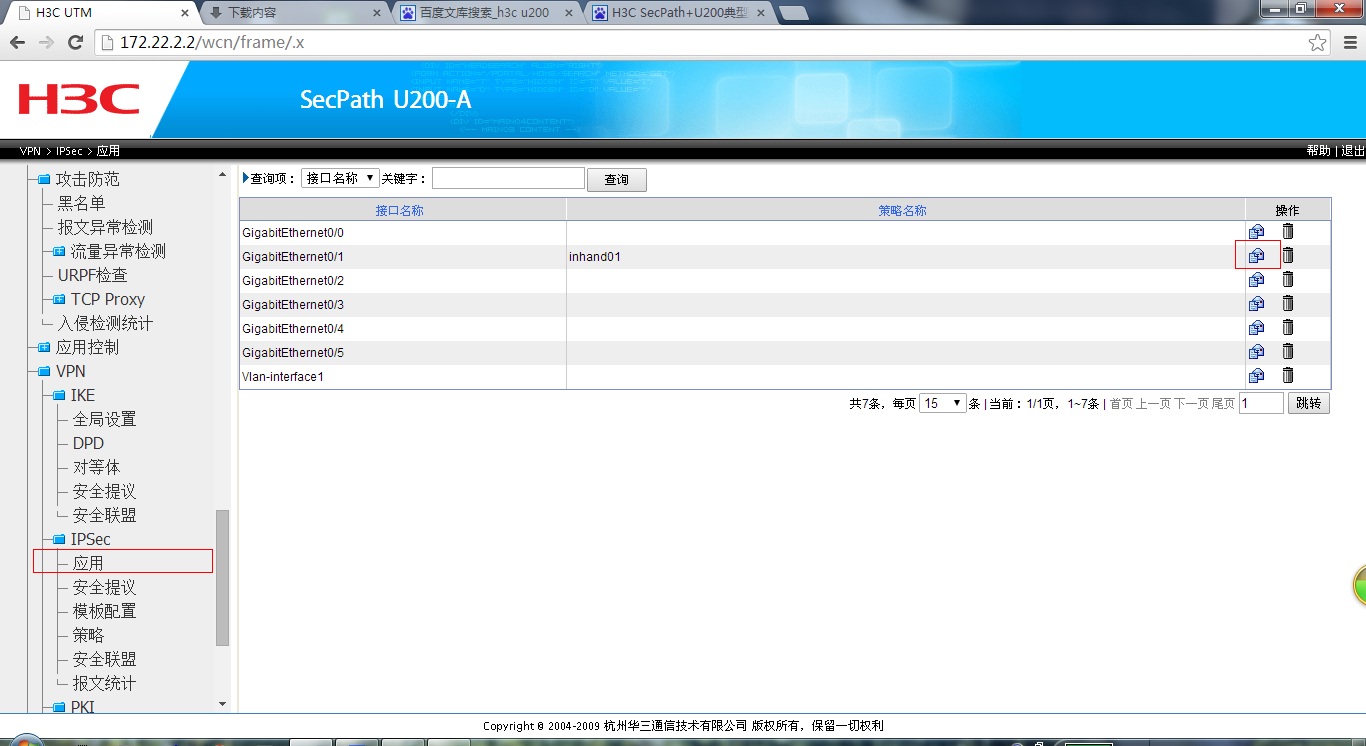

5.3 调用IPSec模板配置

IPSec-应用-G0/1-操作

调用策略:inhand-1

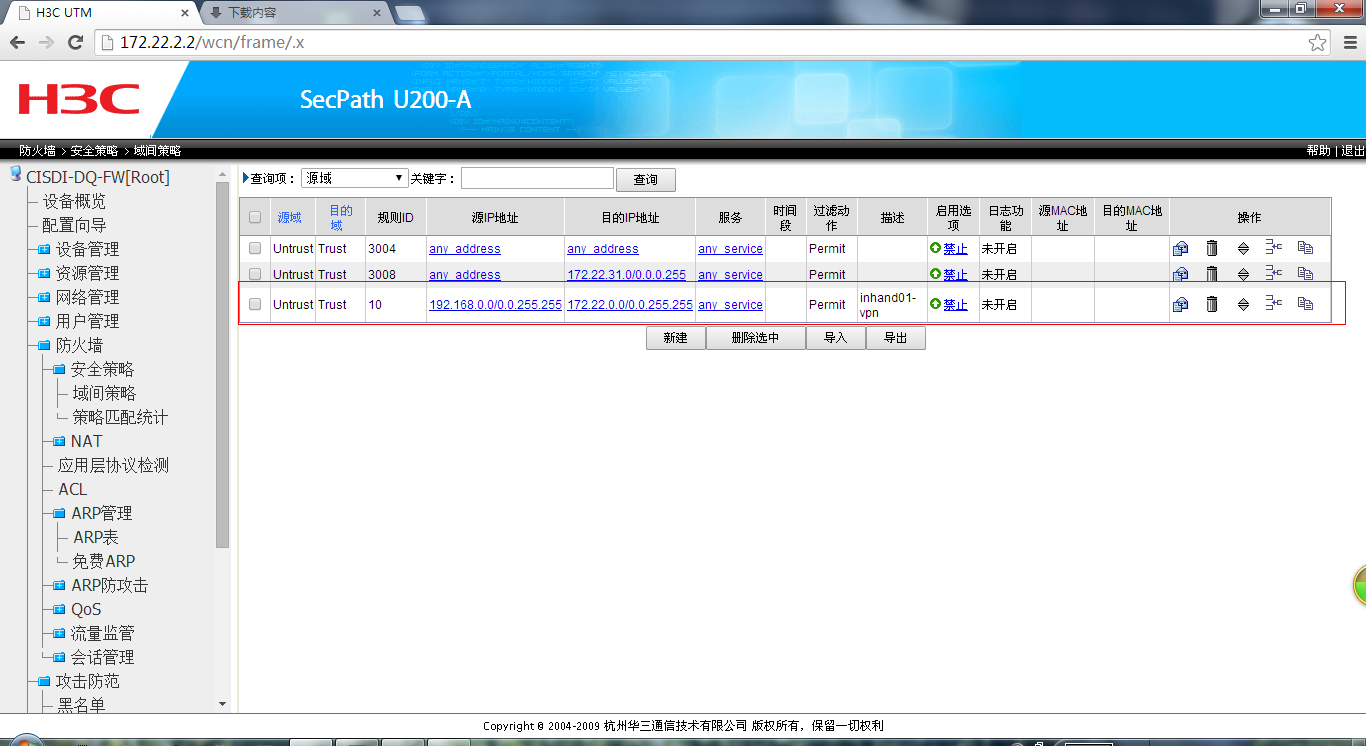

6、Policy

防火墙-安全策略-域间策略-新建:

源域: untunst

目的域: trust

策略规则:10

源IP : 192.168.2.0 0.0.0.255 (与图中不符注意)

目的IP: 172.22.12.0 0.0.0.0255 (与图中不符注意)

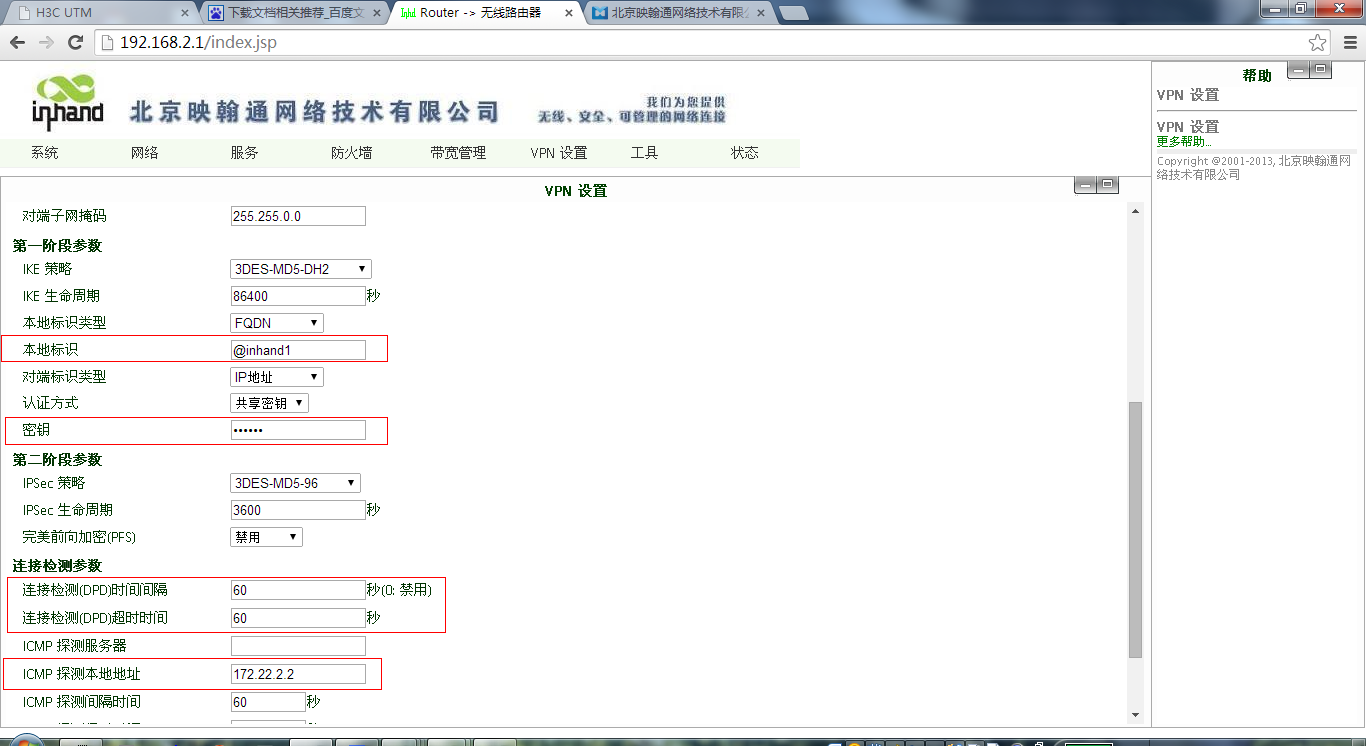

7、Inhand Router配置方法

7.1VPN-IPSec隧道配置-新建

对端地址: H3C G0/1的IP地址

协商模式: 野蛮模式

本地子网地址: 192.168.2.0/24

对端子网地址:172.22.12.0/24

其他使用默认参数

7.2 第一、二阶段参数

本地标识类型:FQDN

本地标识:@inhand

秘钥: abc123

连接检测时间间隔: 60s

连接检查超时时间:60s

ICMP探测服务器地址: 172.22.12.1 (对端LAN接口地址,与图中不符)

其他参数使用默认参数。

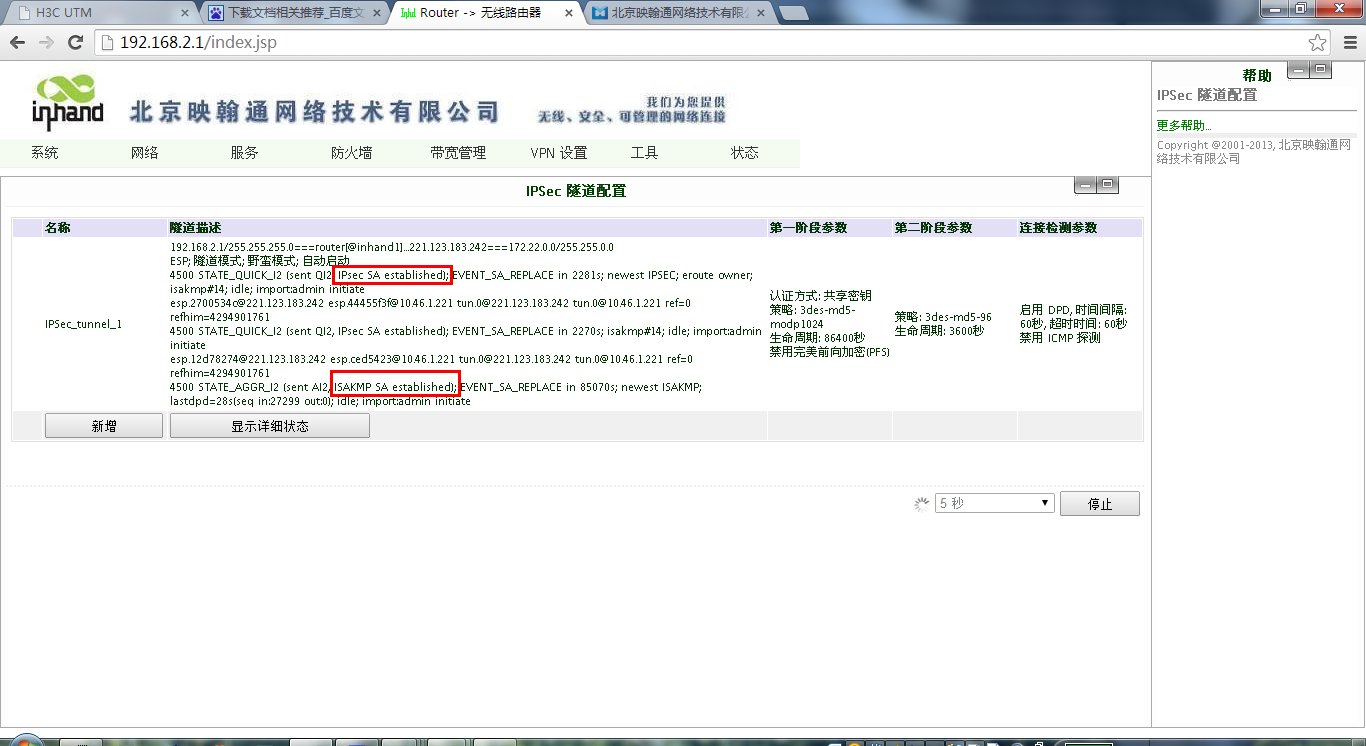

7.2 IPSec VPN建立成功标识

ISAKMP SA established

IPSec SA established

计算机连接Inhand Router可以ping通 : 172.22.12.1

计算机连接H3C的LAN接口可以ping通: 192.168.2.1