Inrouter与Juniper Netscreen Firewall构建IPsec VPN 配置指导

Future Inhand! 1

版本说明 2

声明 3

技术支持 4

前言 5

目录 6

概述 7

应用拓扑 8

配置步骤 9

1.NetScreen基本配置 9

1.1配置WAN端口 12

1.1.1 静态IP地址模式 12

1.1.2 PPPoE模式 13

1.1.3 DHCP动态地址模式 16

1.2配置LAN端口 17

1.3配置tunnel接口 20

1.4配置策略 21

2.与一台远端设备对接VPN配置 25

2.1 InRouter远端1配置 25

2.2. NetScreen配置 27

2.2.1 NetScreen阶段一 27

2.2.2 NetScreen阶段二 29

2.2.3 配置远端1路由条目 32

3.与多台远端设备对接VPN配置 33

3.1 InRouter远端2配置 33

3.2 NetScreen配置 34

3.1.1 NetScreen阶段一 34

3.1.2 NetScreen阶段二 35

3.1.3 配置远端2路由条目 37

3.1.4 配置NHTB表 38

3.1.5 配置多个远端的路由条目 40

注意事项 42

关于SSG系列所支持的VPN通道数量参数说明: 42

SSG5/SSG20 43

SSG140 44

概述

本文档主要记录了关于映翰通InRouter路由器与中心端为其他厂商支持VPN的配置进行LAN-to-LAN VPN对接的配置方法。InRouter 600,Inrouter 700全系列产品均支持VPN功能,并与众多国际中心端主流中心端设备厂商产品兼容。建立起LAN-to-LAN VPN之后便可以实现下位机—InRouter设备LAN端与上位机—中心端设备LAN进行双向通信。

应用拓扑

配置步骤

1.NetScreen基本配置

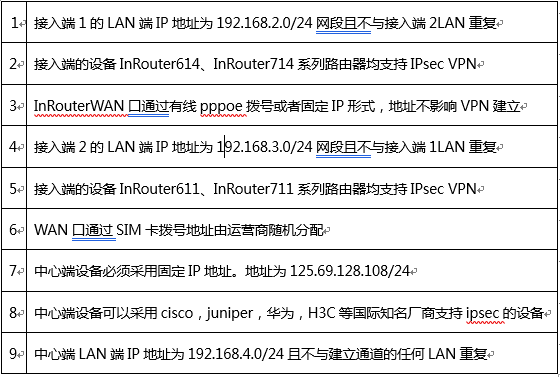

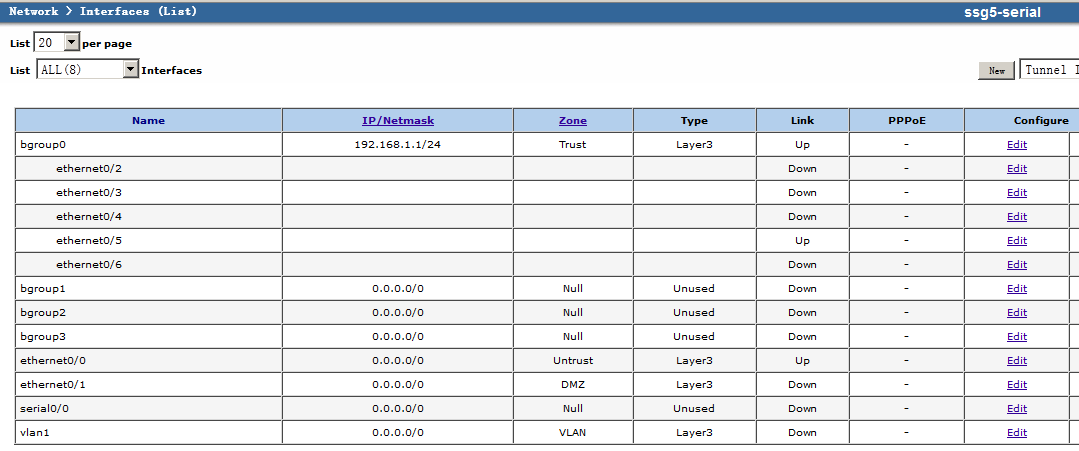

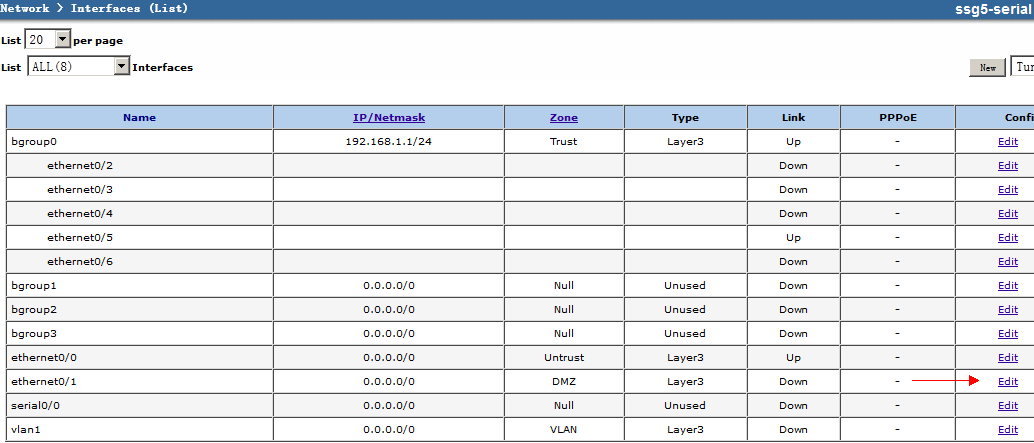

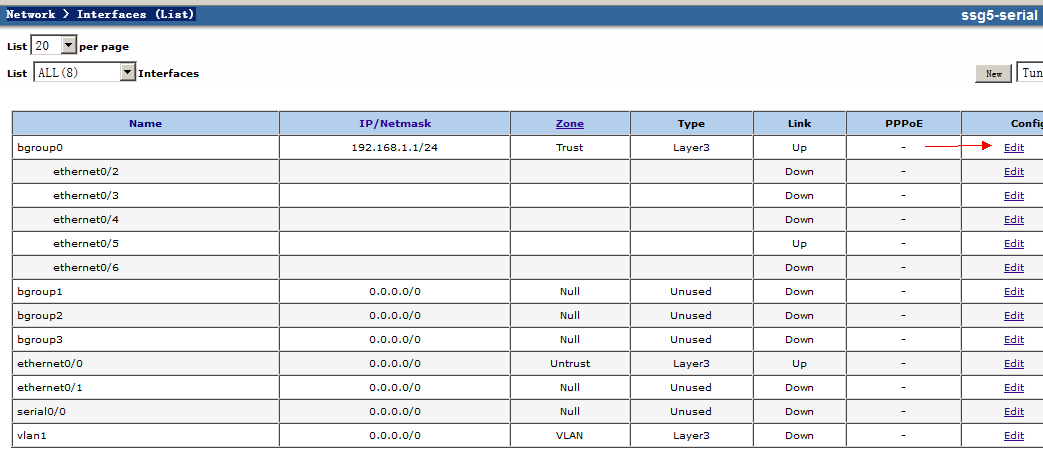

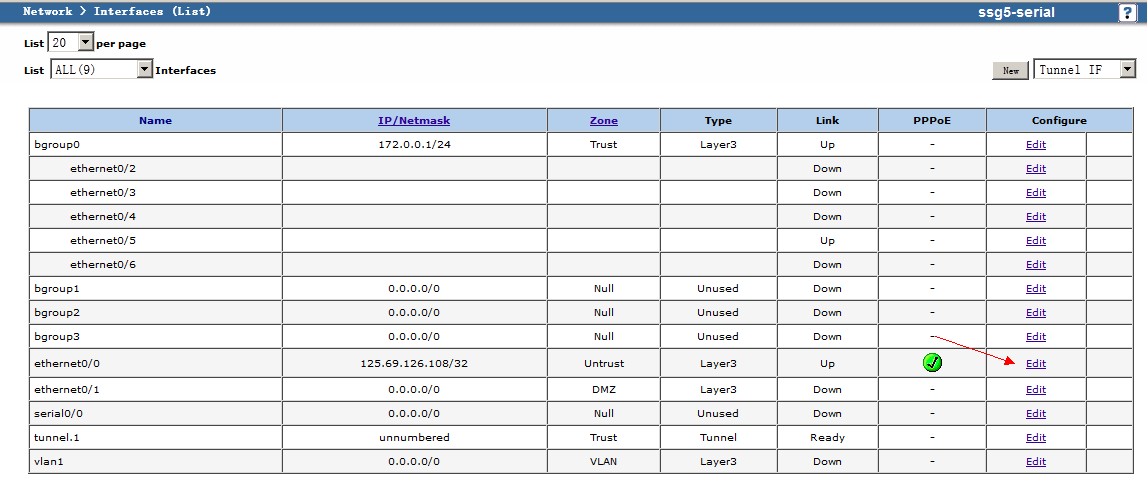

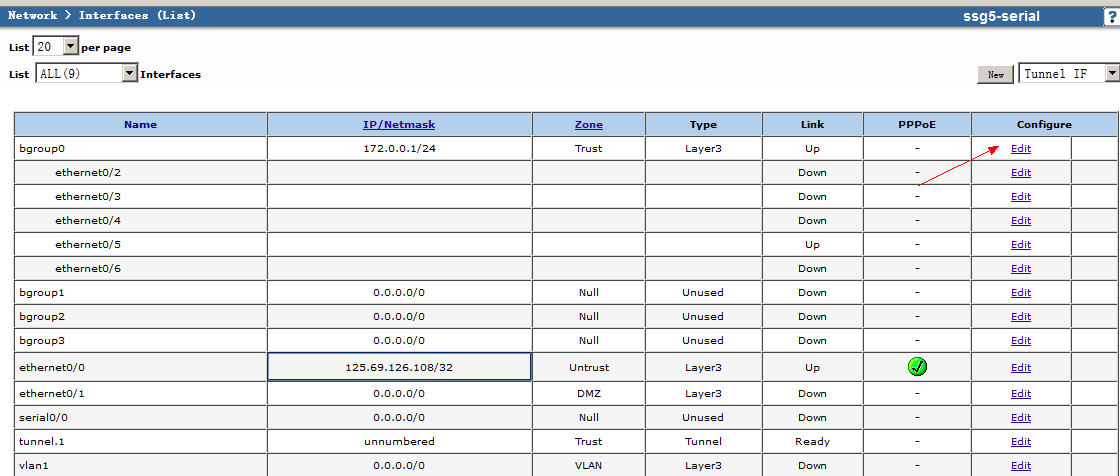

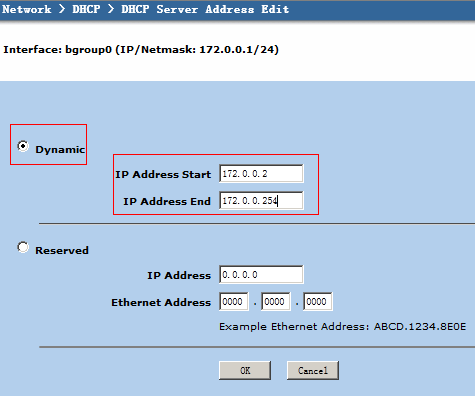

在NetScreen系列防火墙端口的初始配置下(这里以SSG5系列为例), Bgroup0在trust区域并关联上了ethernet0/2-6,Bgroup1-3在Null区域。ethernet0/0口在Untrust区域。ethernet0/1在DMZ区域,Serial0/0工作在Null区域,vlan1工作在Null区域。

在对WAN口进行配置之前可以对接口做一个规划。在这我们把ethernet0/0做为WAN口放在Untrust区域。把ethernet0/1也放入到Bgoup0中去做为LAN口。

WEBUI

Network > Interfaces (List)

WEBUI

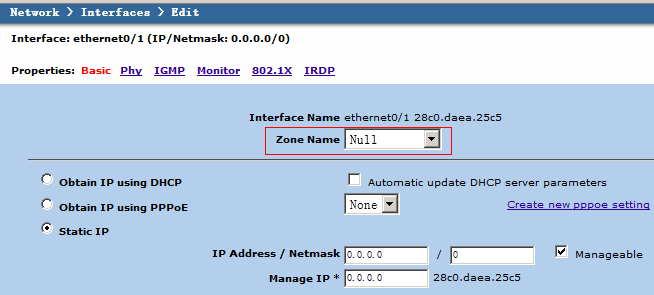

Zone Name:Null(只有在Null区域的接口才能被关联到Bgroup中)

WEBUI

Network > Interfaces (List)

WEBUI

Network > Interfaces > Edit > Bind Port

Bind to current Bgroup

Ethernet0/2:(勾选)

Ethernet0/3:(勾选)

Ethernet0/4:(勾选)

Ethernet0/5:(勾选)

Ethernet0/6:(勾选)

现在E0/1-6就都成为了LAN端口了

1.1配置WAN端口

1.1.1 静态IP地址模式

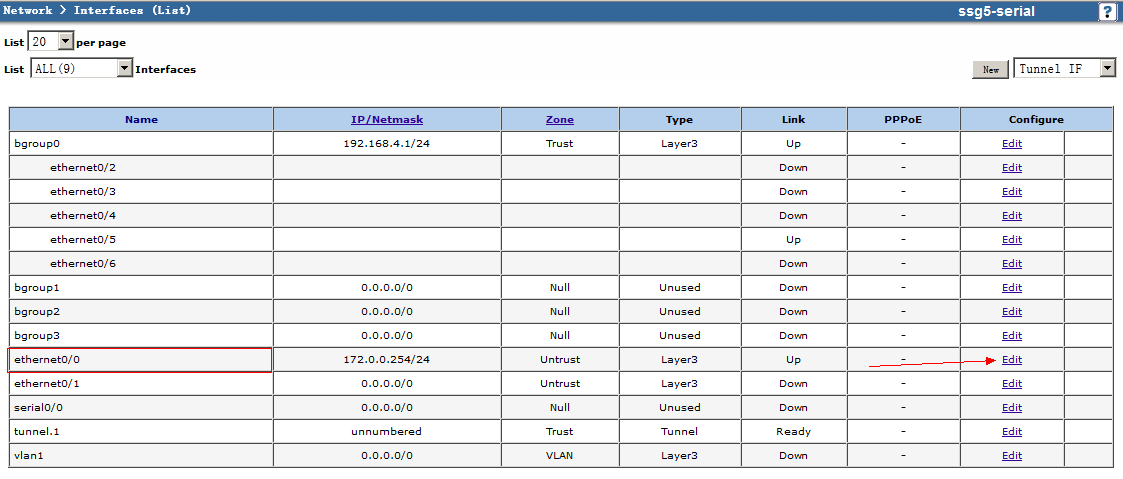

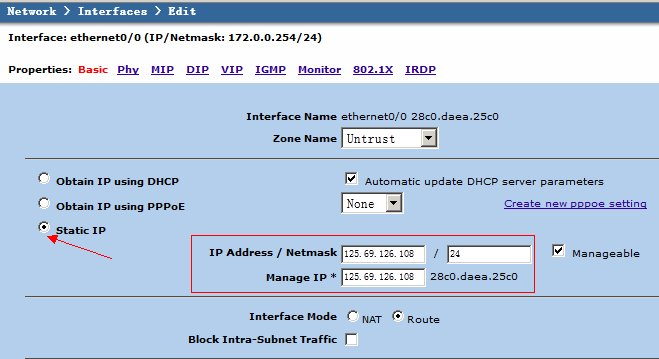

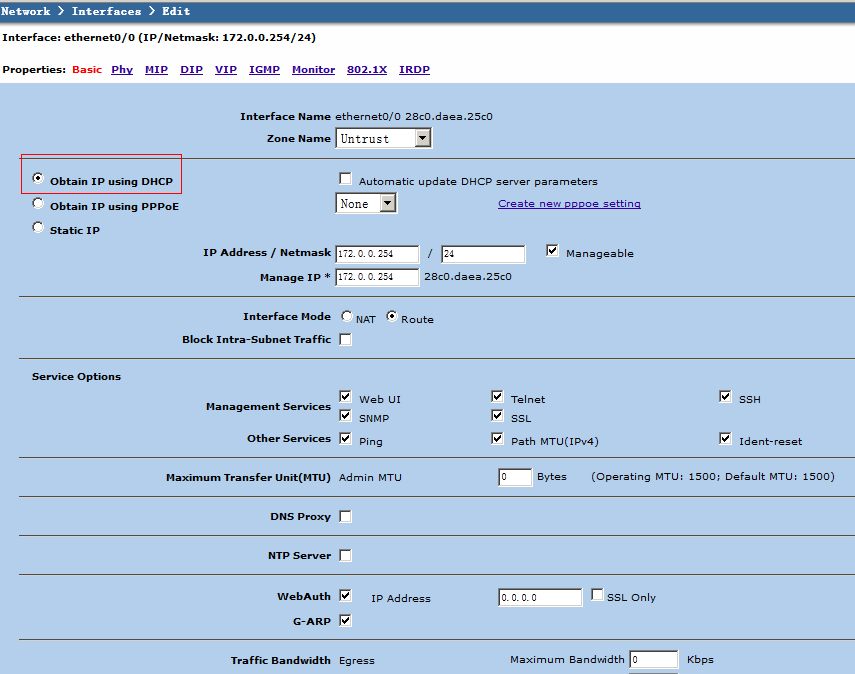

下图中ethernet0/0 的IP为172.0.0.254/24 为设备的出厂默认值。若运用商为该线路分配了IP为125.69.128.0/24的地址,则需要根据将WAN接口的地址修改为此IP地址。

WEBUI

Network > Interfaces (List)

WEBUI

Network > Interfaces > Edit

Static IP

IP Address/Netmask:125.69.128.108/24(中心端的固定IP地址)

1.1.2 PPPoE模式

WEBUI

Network > Interfaces(List)

Zone Name:Untrust

Obtain IP using PPPoE:Create new pppoe setting

WEBUI

Network > PPPoE > Edit

Enable:(勾选)

Bound to Interface:ethernet0/0

Username:(填写pppoe的账号)

Password:(填写pppoe的密码)

Authentication:any(包含了CHAP PAP两种认证方式)

现在Ethernet0/0就已经设置成为了pppoe的WAN端拨号口。

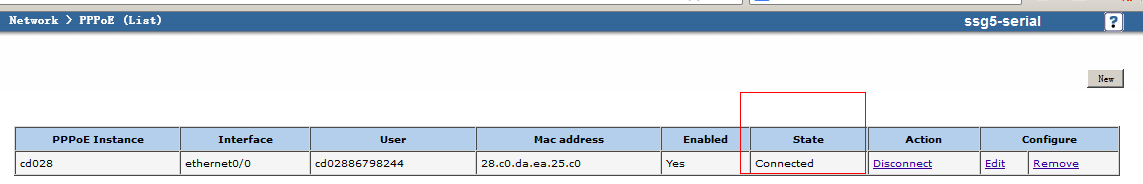

检查pppoe状态

配置好后在

WEBUI

Network > PPPoE (List)

可以看到State栏会变成Connected状态

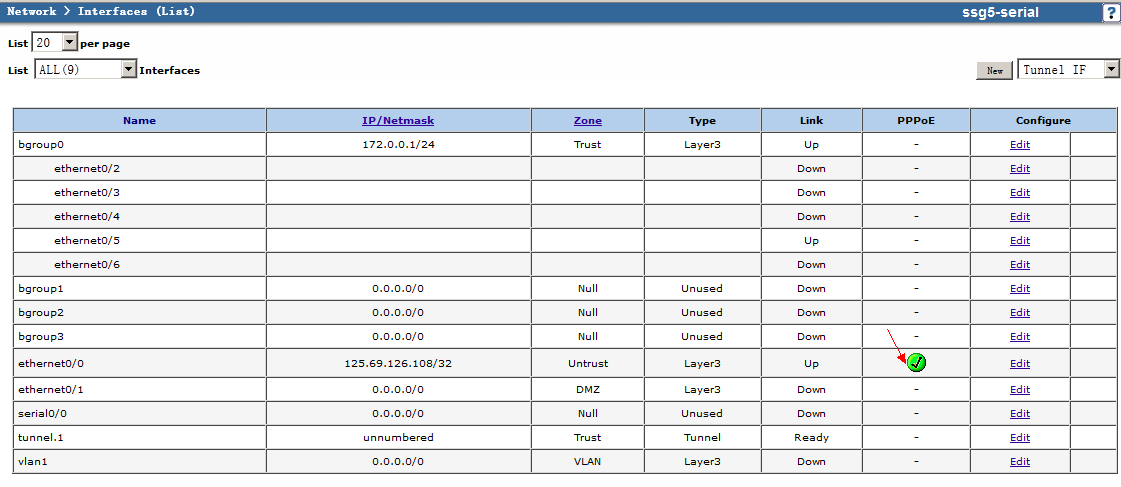

回到

WEBUI

Network > Interfaces (List)

如图所示在ethernet0/0的pppoe栏会看到一个绿色的 表示拨号已经成功。并且IP/Network栏会看到pppoe分配的ip地址和掩码。如果看到是一个红色的 表示拨号没成功,如果点击一下 系统会重启拨号过程,如果还是失败就检查是否线路或者配置有错误。

1.1.3 DHCP动态地址模式

WEBUI

Network > Interfaces (List)

WEBUI

Network > Interfaces > Edit

Obtain IP using DHCP:选取

点击ok之后30秒以内就可以获取到IP地址。

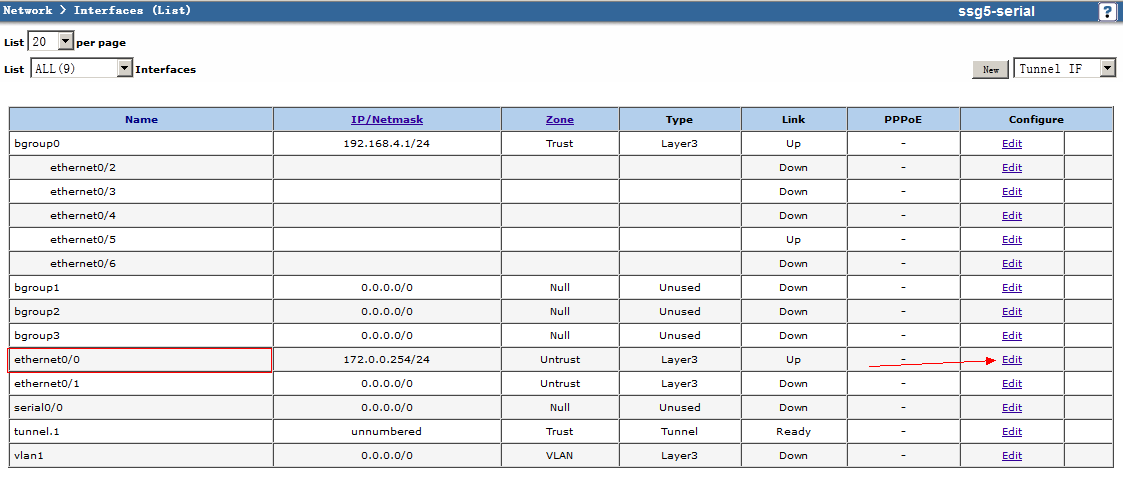

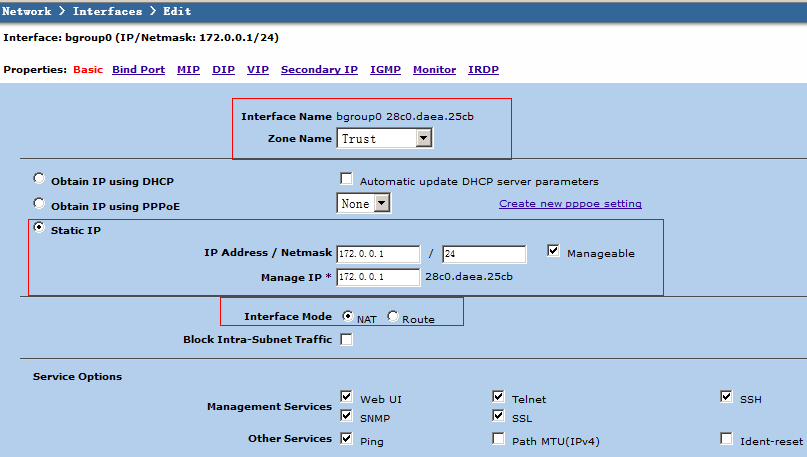

1.2配置LAN端口

WEBUI

Network > Interfaces (List)>Edit

Properties:Basic

Zone Name:Trust

Static IP:IP Address/Netmask 172.0.0.1/24 Manageable(勾选)

Interface Mode:NAT

这里需要注意一个问题,在吧Bgroup0的地址从192.168.1.1/24配置到实际需要的地址(172.0.0.1/24)之后。由于DHCP中关于该接口的地址池配置不会自动创建,所以会导致不能通过WEB界面继续对SSG5进行配置。需要给自己的主机手工设置一个地址。如172.0.0.33/24。再在WEB界面登录172.0.0.1就可以继续对SSG5进行配置了。

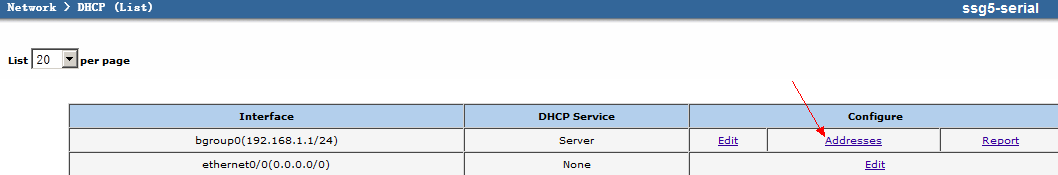

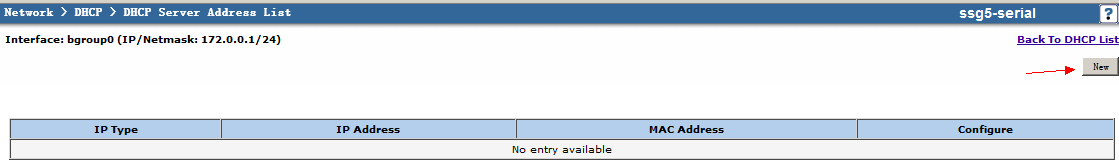

WEBUI

Network > DHCP (List)

WEBUI

Network > DHCP (List)

WEBUI

Network > DHCP > DHCP Server Address Edit

Dynamic: IP Address Start:172.0.0.2(网段中的起始地址)

IP Address End:172.0.0.254(网段中的结束地址)

现在取消掉手动配置的ip地址以后就可以通过DHCP自动获得IP地址了。

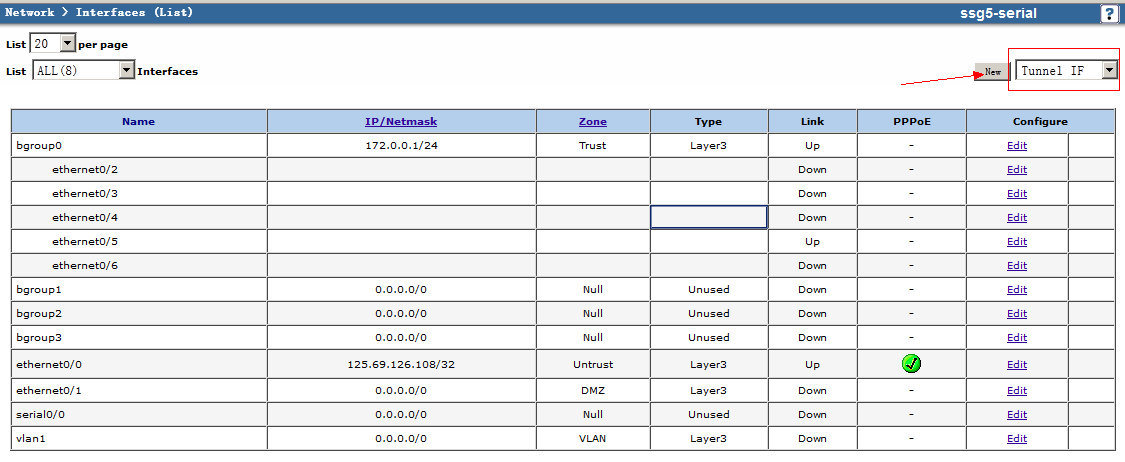

1.3配置tunnel接口

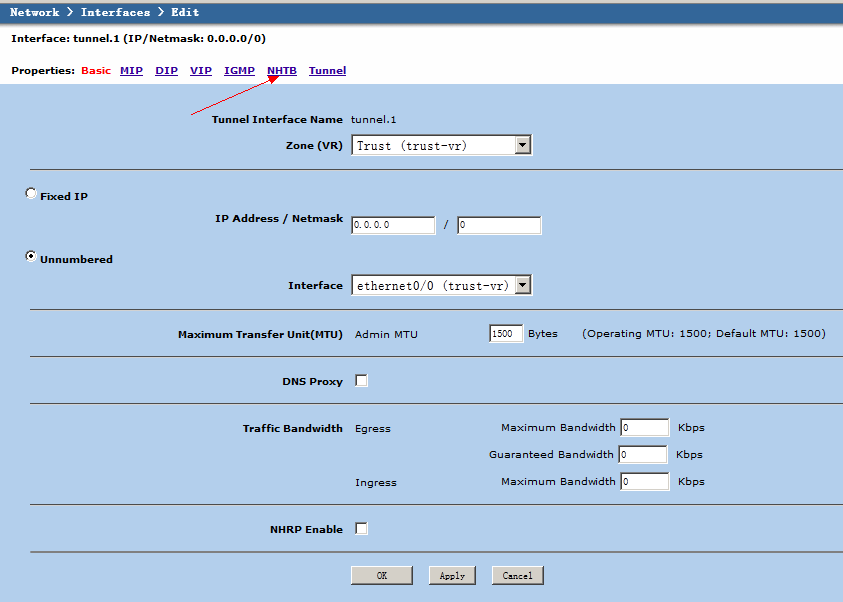

WEBUI

Network > Interfaces (List)>New

WEBUI

Unnumbered:选择 Interface:ethernet0/0(trust-vr)

创建一个tunnel接口并将改接口关联到WAN口上。以备ipsec发送数据时使用。

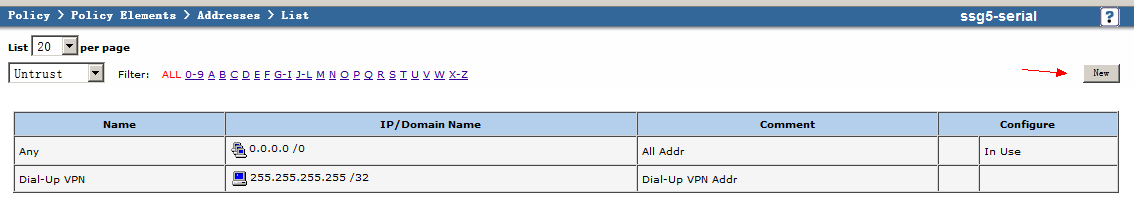

1.4配置策略

在系统默认的情况下我们有一条重Trust区域所有条目到Untrust区域的所有条目的策略。而在VPN的环境中我们必须要做到无论哪个区域优先发起的流量都能通信,所以需要在Untrust到Trust的区域添加一条策略。

WEBUI

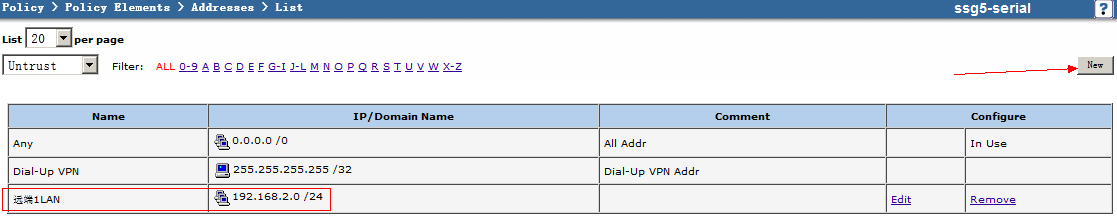

Policy > Policy Elements > Addresses > List

WEBUI

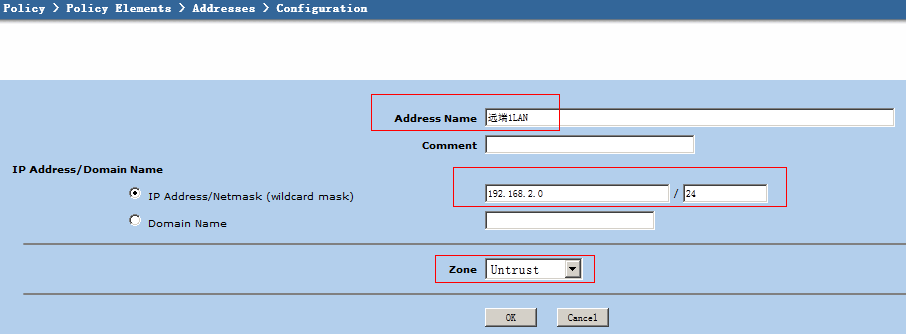

Policy > Policy Elements > Addresses > Configuration

Address Name:远端1LAN(为远端1的列表配置一个名称)

IP Address/Netmask(wildcard mask):192.168.2.0/24(对端1LAN的地址)

Zone:Untrust(远端1的流量从tunnel口进来属于Untrust区域)

WEBUI

Policy > Policy Elements > Addresses > List

Policy > Policy Elements > Addresses > Configuration

Address Name:本地LAN(给本地LAN的条目配置一个名称)

IP Address/Netmask(wildcard mask):172.0.0.0/24(本地LAN的地址和掩码)

Zone:Trust(本地LAN应该属于Trust区域)

WEBUI

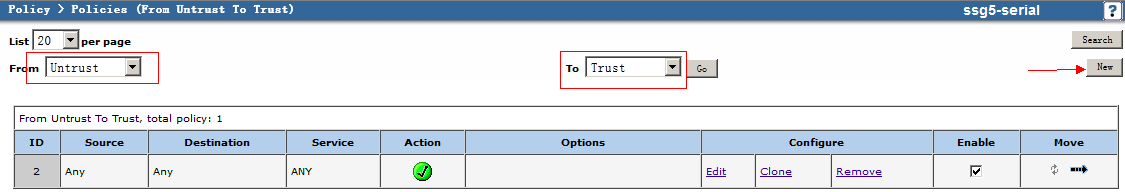

Policy > Policies (From Untrust To Trust)

From:Untrust(选取) to:Trust(选取)

WEBUI

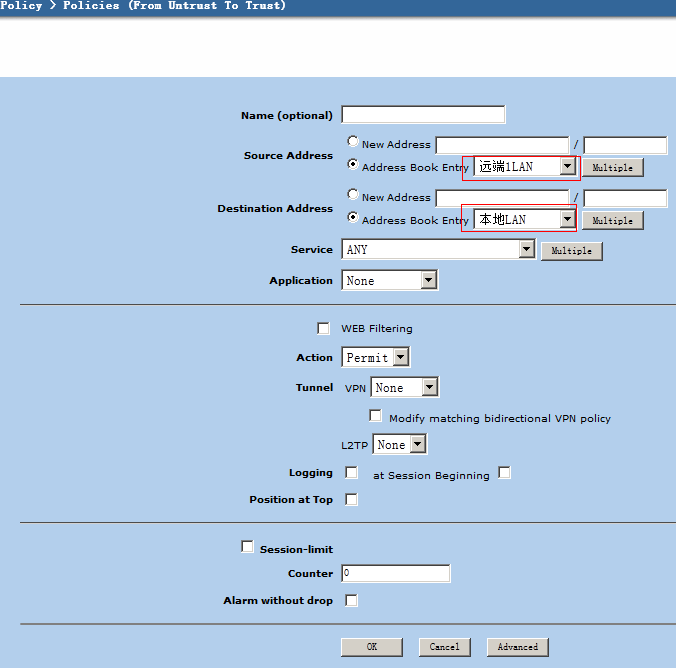

Policy > Policies (From Untrust To Trust)

Source Address:Address Book Enty:远端1LAN(之前为远端1条目创建的列表,因为是从Untrust到trust所以这里为源)

Destination Address:Address Book Enty:本地LAN(本地LAN列表名)

点击OK一条从Untrust到Trust的策略就配置好了。使得双方的LAN端可以顺利通信。

2.与一台远端设备对接VPN配置

2.1 InRouter远端1配置

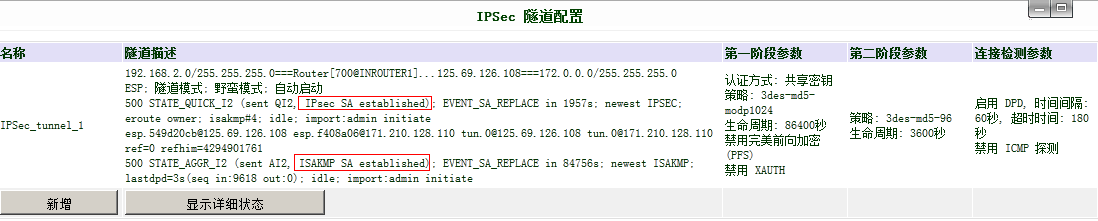

相对而言InRouter配置就简单多了。

WEBUI

VPN配置>IPSec隧道配置

对端地址:填入中心端NetScreen的WAN口地址

启动方法:自动启动(设备会自动发送流量去激活隧道)

协商模式:野蛮模式(和对端一样aggressive模式)

隧道类型:子网-子网(选择LAN-2-LAN的VPN)

本地子网地址:192.168.2.0(本地子网号)

本地子网掩码:255.255.255.0

对端子网地址:172.0.0.0(对端子网号)

对端子网掩码:255.255.255.0

第一阶段配置

IKE策略:选择3DES-MD5-DH2(中心端的compabible level包含了此模式)

本地标识类型:User FQDN(FQDN用邮件的方式表示,IP地址用IP地址来验证)

本地标识:700@InRouter1(和中心端的Remote Gateway Peer ID必须一致)

对端标识类型:IP地址(用中心端的ip地址认证对端是否合法)

认证方式:共享密钥 (就是Preshare key)

密钥:inhand(和中心端的preshare key必须一致)

第二阶段配置

IPSec策略:3DES-MD5-96(中心端第二阶段的compabible level包含了此模式)

IPSec生命周期:3600(默认即可)

点击保存30秒以内ipsec的两个SA就可以established了。说明ipsec的隧道已经打通了。如果不成功的话。那说明一个问题就是----你配错了。

2.2. NetScreen配置

2.2.1 NetScreen阶段一

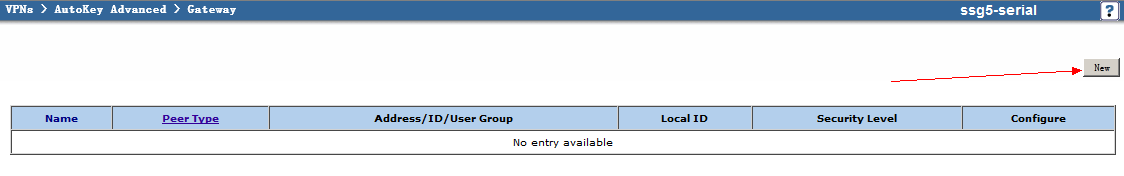

WEBUI

VPNs > AutoKey Advanced > Gateway>New

WEBUI

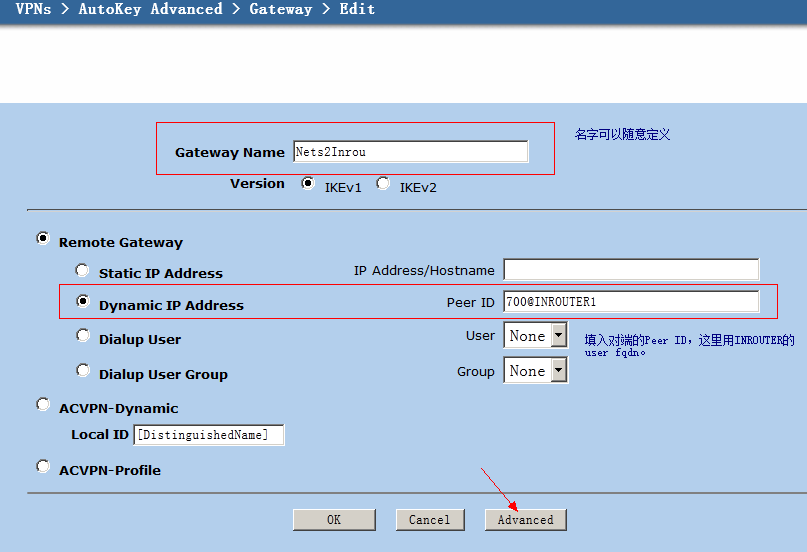

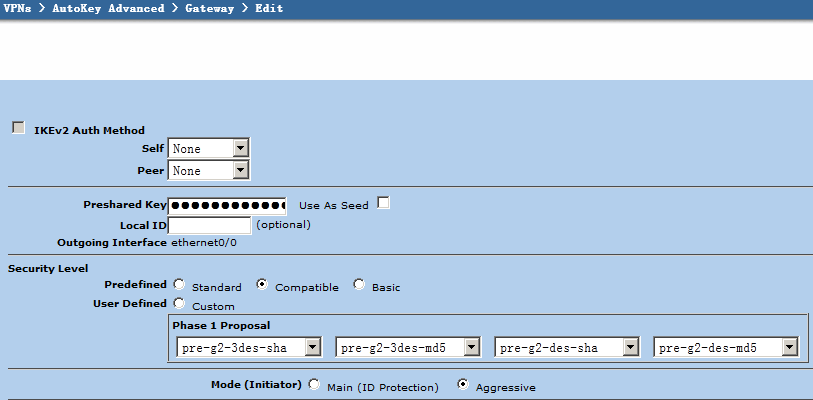

VPNs > AutoKey Advanced > Gateway > Edit

Gateway Name: Nets2Inrou(为第一阶段定义一个名字,以便在第二阶段去调用。名字可以自由定义)

Remote Gateway:(选取)

Dynamic IP Address:Peer ID- 700@InRouter1(验证方式设置为验证对端的user fqdn-以邮件地址的方式。也可以设置成fqdn-以地址的方式)

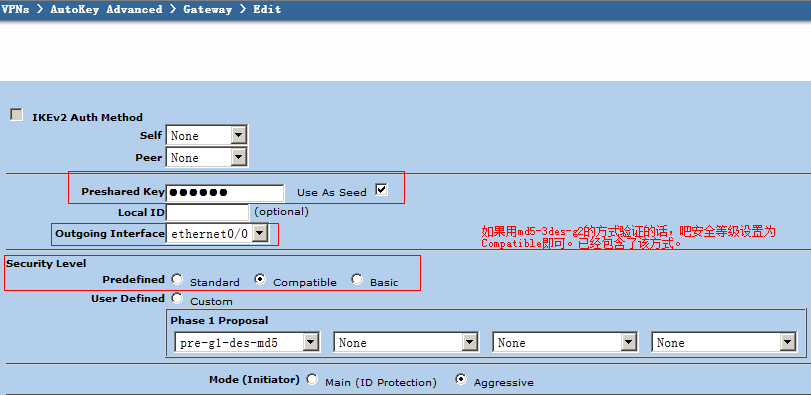

选择Advanced

VPNs > AutoKey Advanced > Gateway > Edit

Preshared Key:inhand

Outgoing Interface:ethernet0/0(这里选择了pppoe拨号的WAN端口)

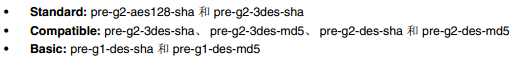

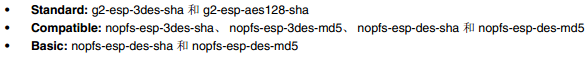

Security Level:Compatible(选取此模式包含了pre-g2-3des-md5,详见附录1)

Mode:Aggressive(选择为野蛮模式如选错会导致第一阶段失败)

2.2.2 NetScreen阶段二

WEBUI

VPNs > AutoKey IKE > New

WEBUI

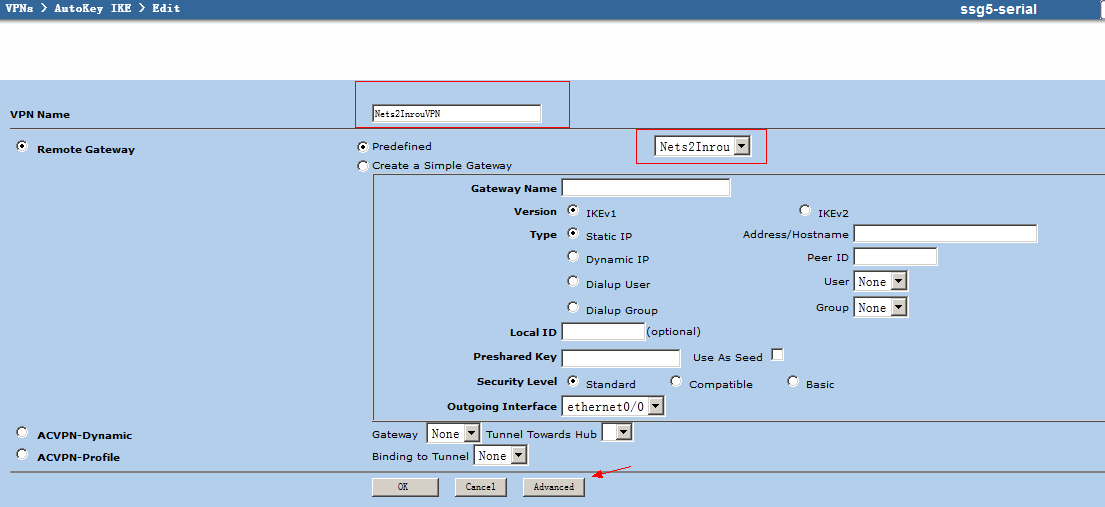

VPNs > AutoKey IKE > Edit

VPN Name:Nets2InrouVPN

Remote Gateway:Predefinad 选取 Nets2Inrou (关联阶段一配置的Gateway)

点击Advanced

WEBUI

VPNs > AutoKey IKE > Edit

Predefined:compabible(和阶段一相同如果是esp头3des加密方式md5的hmac的话可以直接选择compabible此模式包含了此种模式,详见附录1)

Bind to:Tunnel Interface: tunnel.1(关联上在1.4部所建立的tunnel口已确认ipsec数据发送的接口)

Prexy-ID:勾选

Local IP/Netmask:172.0.0.0/24(本地LAN的网络号)

Remote IP/Netmask:192.168.2.0/24(远端LAN的网络号)

Service:ANY

到此为止就是NetScreen作为中心端的一个常规配置。

2.2.3 配置远端1路由条目

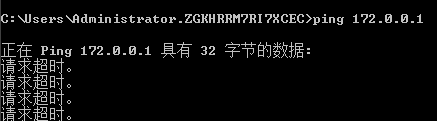

不过这时如果两边互相ping是ping不通的。以下是ping中心端网关的截图。

这是因为在中心端的NetScreen上没有做路由

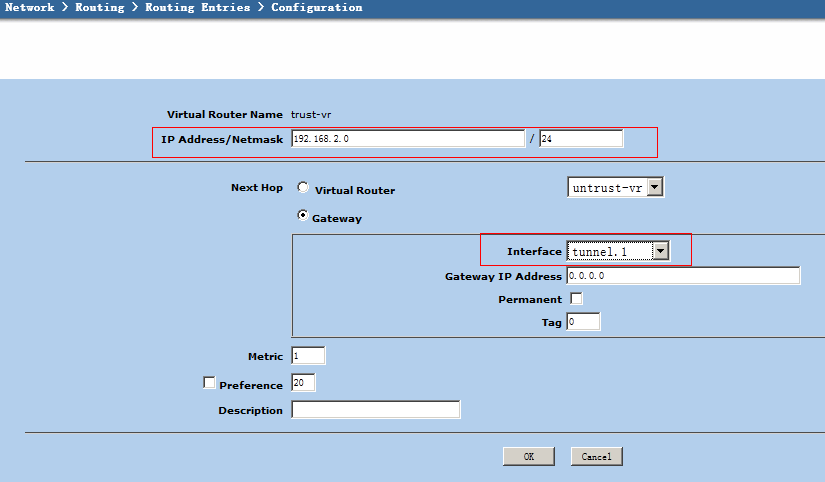

WEBUI

Network > Routing > Routing Entries > Configuration

IP Address/Netmask:192.168.2.0/24(对端LAN网段)

Gateway:Interface: tunnel.1(设置去对端LAN网段的数据包网关接口为tunnel.1口)

现在在中心端做好了去对端LAN网段的路由就可以ping通了。

到此处一台NetScreen一台InRouter设备之间的LAN to LAN的VPN就已经成功建立起来。如果需求只是这样的一个拓扑,到此处结束。

3.与多台远端设备对接VPN配置

3.1 InRouter远端2配置

和《2.1 InRouter远端1配置》的操作几乎一样,唯一需要注意的就是本地的LAN端地址,和preshare key需要和NetScreen上建立到对端2的配置保持一致。

配置完毕以后,数据流就可以根据NHTB关联的网关,去找到应该去的路径完成转发。到此NetScreen做为中心端与多个对端InRouter路由器建立IPSEC VPN的配置就结束了。

3.2 NetScreen配置

3.1.1 NetScreen阶段一

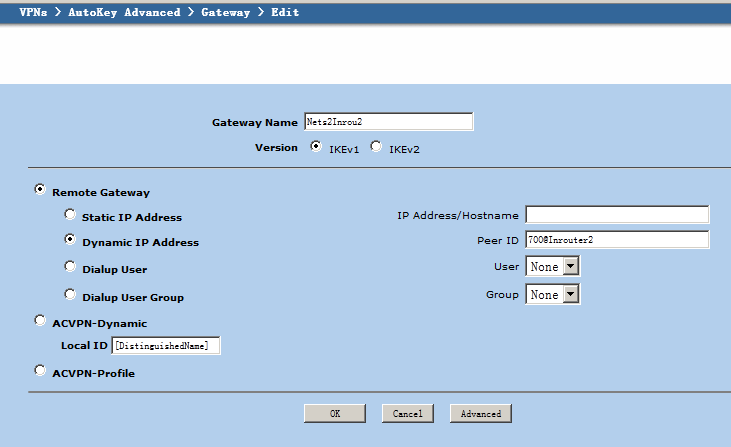

WEBUI

VPNs > AutoKey Advanced > Gateway > Edit

Gateway Name: Nets2Inrou2(为第一阶段定义一个名字,以便在第二阶段去调用。名字可以自由定义)

Remote Gateway:(选取)

Dynamic IP Address:Peer ID- 700@InRouter2(验证方式设置为验证对端2的user fqdn-以邮件地址的方式。也可以设置成fqdn-以地址的方式)

选择Advanced

VPNs > AutoKey Advanced > Gateway > Edit

Preshared Key:inhand123

Outgoing Interface:ethernet0/0(这里选择了pppoe拨号的WAN端口)

Mode:Aggressive(选择为野蛮模式如选错会导致第一阶段失败)

3.1.2 NetScreen阶段二

WEBUI

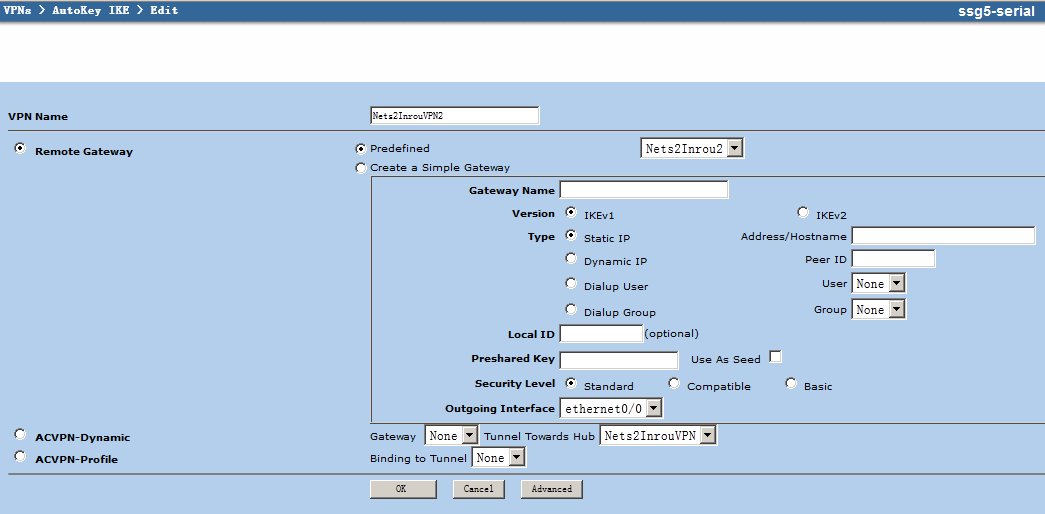

VPNs > AutoKey IKE > Edit

VPN Name:Nets2InrouVPN2

Remote Gateway:Predefinad 选取 Nets2Inrou2 (关联阶段一配置的Gateway)

点击Advanced

WEBUI

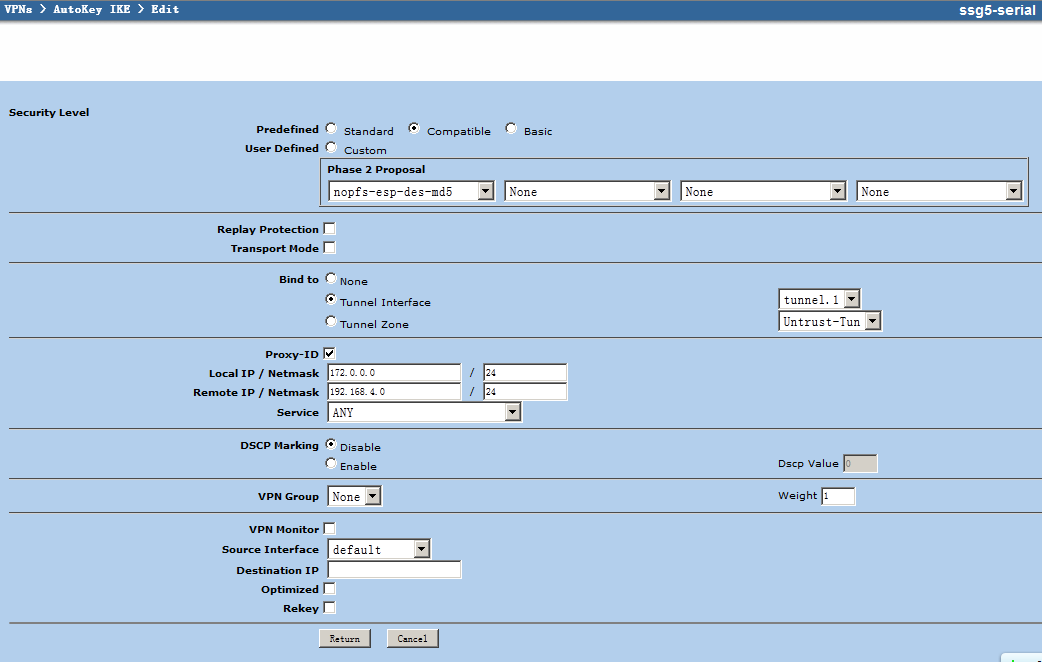

VPNs > AutoKey IKE > Edit

Predefined:compabible(和阶段一相同如果是esp头3des加密方式md5的hmac的话可以直接选择compabible此模式包含了此种模式)

Bind to:Tunnel Interface: tunnel.1(关联上在1.4部所建立的tunnel口已确认ipsec数据发送的接口)

Prexy-ID:勾选

Local IP/Netmask:172.0.0.0/24(本地LAN的网络号)

Remote IP/Netmask:192.168.4.0/24(远端2LAN的网络号)

Service:ANY

3.1.3 配置远端2路由条目

WEBUI

Network > Routing > Routing Entries > Configuration

IP Address/Netmask:192.168.4.0/24(对端2LAN网段)

Gateway:Interface: tunnel.1(设置去对端2LAN网段的数据包网关接口为tunnel.1口)

现在在中心端做好了去对端LAN网段的路由就可以ping通了?不能这时可以发现去远端一的LAN地址都不通了。原因在数据流量匹配到条目进入接口tunnel.1之后,流量就不知道应该去哪里了。这时候就需要用到NHTB表来然流量确认下一条去哪里。

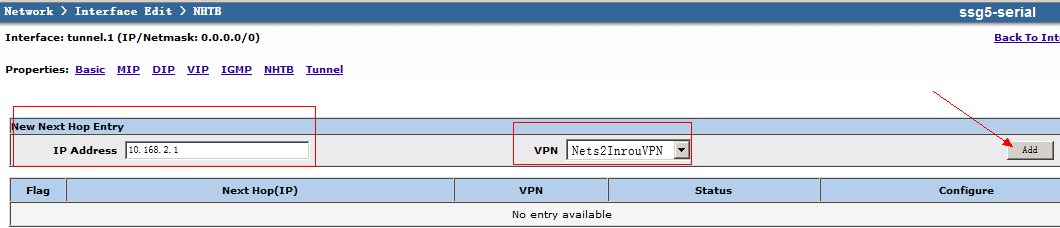

3.1.4 配置NHTB表

WEBUI

Network > Interfaces (List)

WEBUI

Network > Interfaces > Edit

WEBUI

IP Address:10.168.2.1 (给去对端一的流量分配一个ip地址,用于做路由去向的标识。)

VPN:Nets2InrouVPN(关联上去对端一的VPN名称)

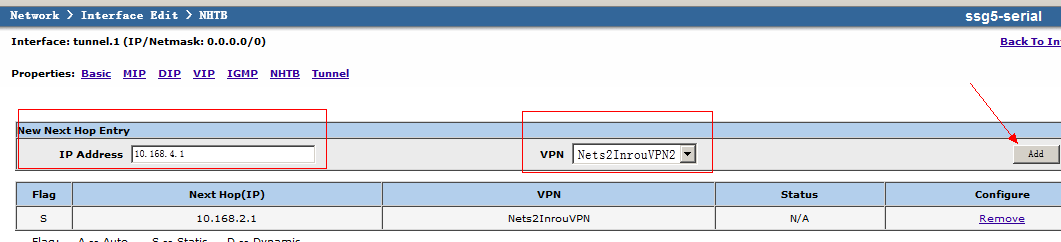

WEBUI

IP Address:10.168.4.1 (给去对端二的流量也配置上)

VPN:Nets2InrouVPN2(关联上去对端二的VPN名称)

在tunnel.1里为两个VPN都关联上ip地址以后就可以去做路由了。关联的这两个ip地址就可以做为路由的下一跳。

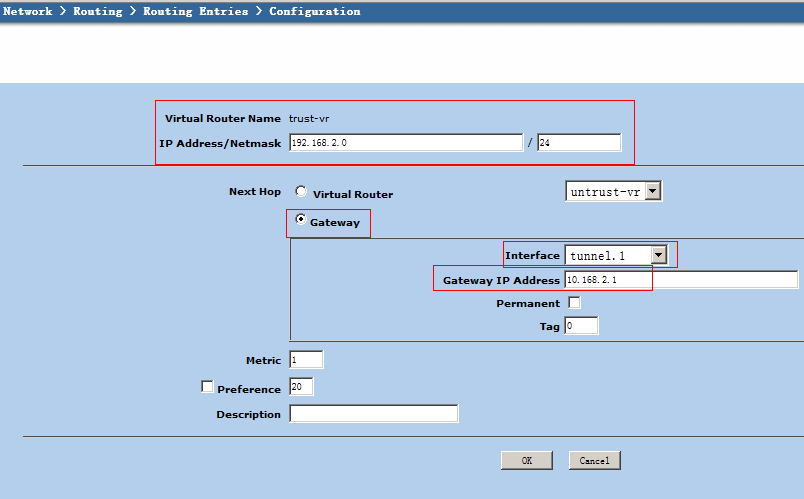

3.1.5 配置多个远端的路由条目

WEBUI

Network > Routing > Routing Entries

WEBUI

Network > Routing > Routing Entries > Configuration

IP Address/Netmask:192.168.2.0/24(对端1的LAN)

Gateway:选取

Interface:tunnel.1

Gateway IP Address:10.168.2.1(NBTH为tunnel.1中给对端1VPN关联的IP)

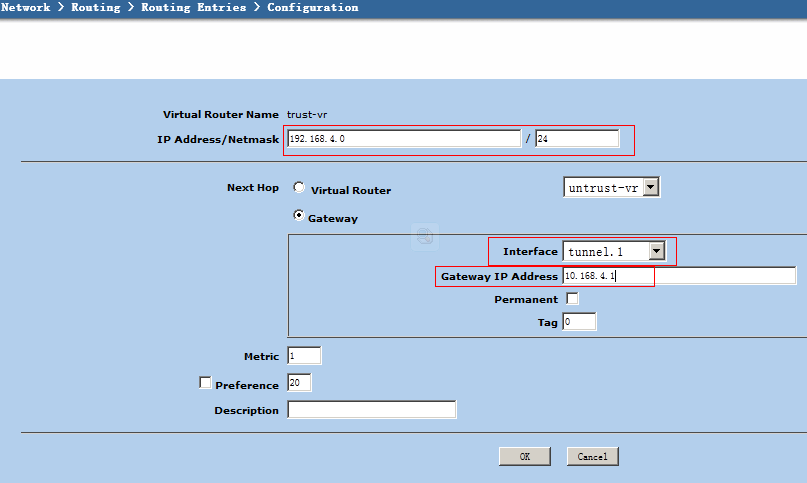

WEBUI

Network > Routing > Routing Entries > Configuration

IP Address/Netmask:192.168.4.0/24(对端2的LAN)

Gateway:选取

Interface:tunnel.1

Gateway IP Address:10.168.4.1(NBTH为tunnel.1中给对端2VPN关联的IP)

注意事项

阶段一:

阶段二:

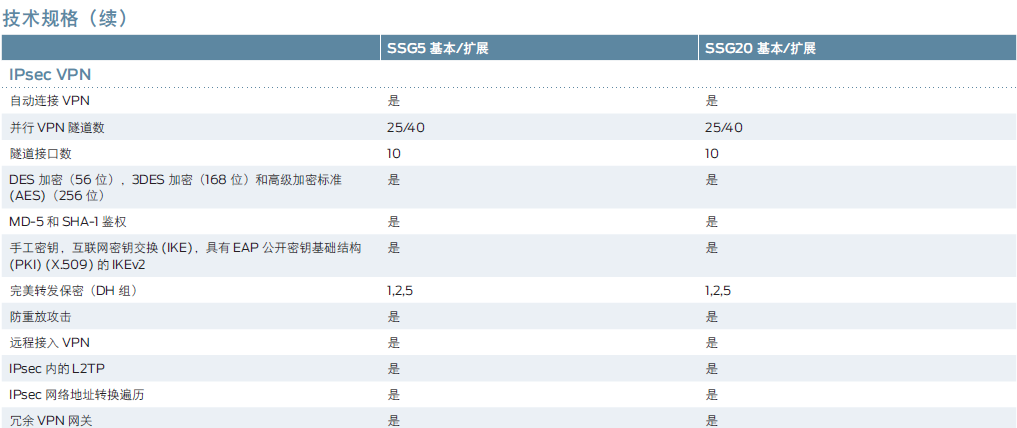

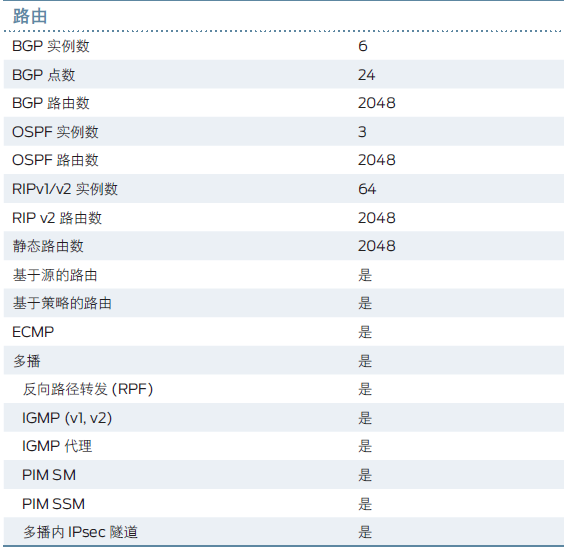

关于SSG系列所支持的VPN通道数量参数说明:

该防火墙支持的VPN通道和本身支持的VPN通道数以及路由条目有关,如果该防火墙支持1000个路由条目,而支持500个VPN通道,那么该路由器支持建立500个VPN通道。如果支持500个路由条目,而支持1000个VPN通道,那么该路由器也只支持建立500个VPN通道。

以下SSG系列的技术参数: