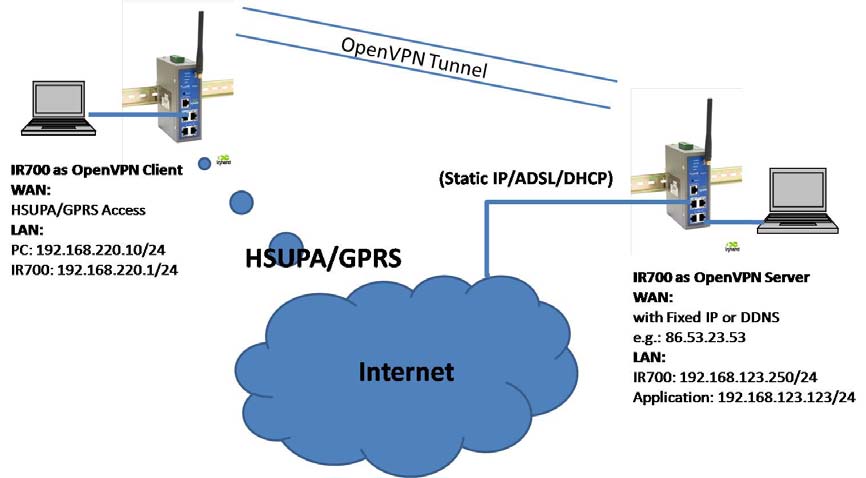

Application Guide for OpenVPN via IR700

----User+X.509 Mode, IR700 as Client

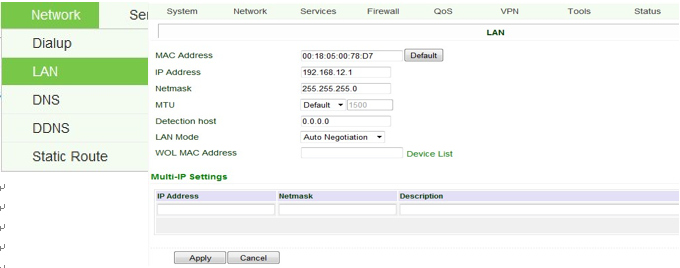

Configure IR700 as Ope nVPN Client

Attention:

1) Before using VPN, please make sure both IR700 can access to internet;

2) F or OpenVPN client, IR700 can access to internet via any cellular or wired form;

1. Configure LA...