InConnect远程三菱PLC上下载程序

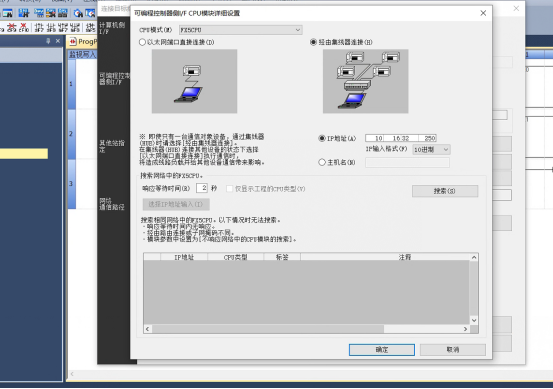

确保电脑连接了Open VPN ,可以ping通PLC虚拟地址之后,PLC软件配置如下

1. 点击在线,计算机侧选择以太网直连

2.点击CPU模块,选择经过路由器连接,输入PLC的虚拟ip地址

3.添加完PLC虚拟ip如图所示

4. 点击确定

使用ICS+虚拟串口进行设备远程维护

第一、

ICS配置和使用:

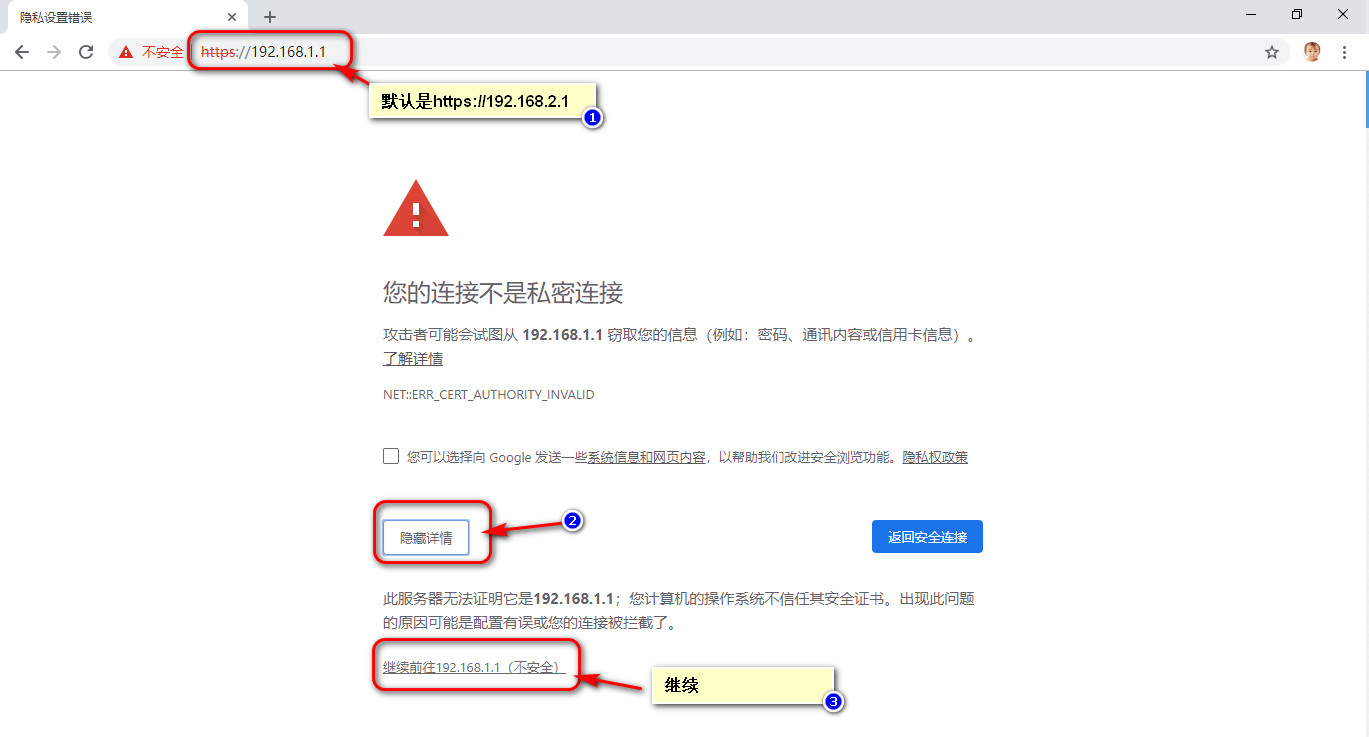

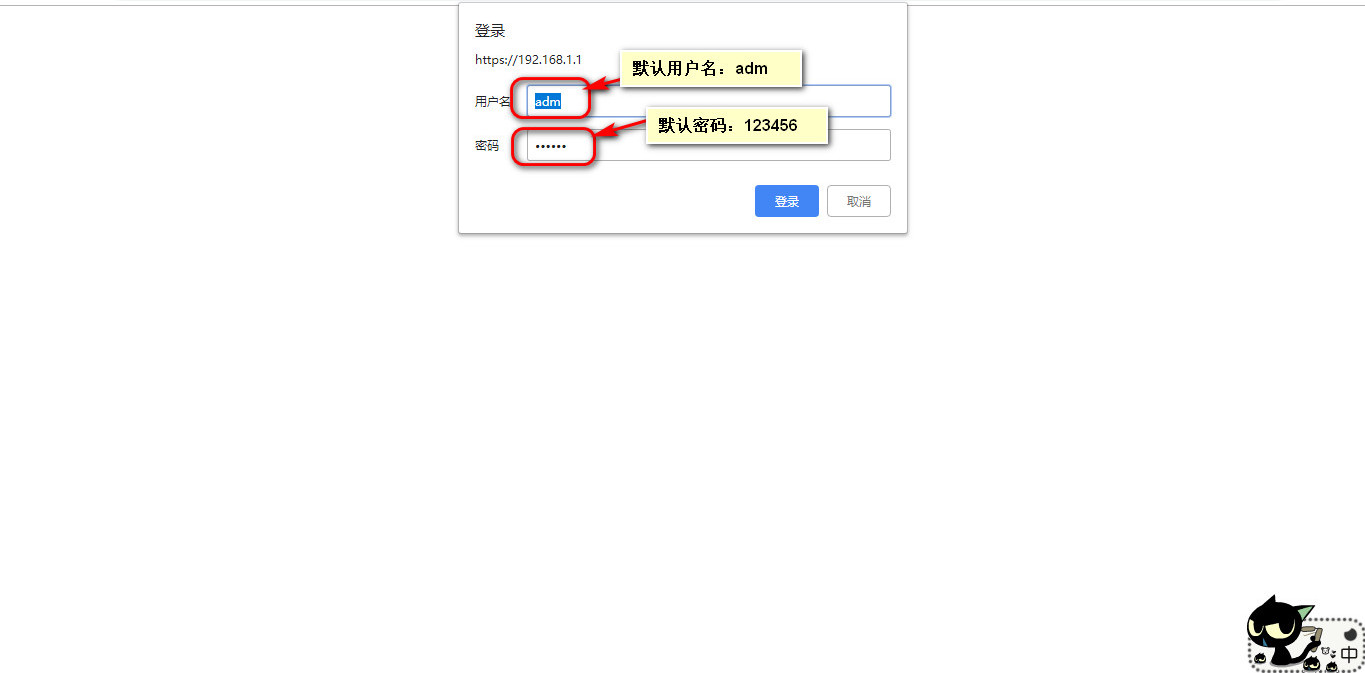

1、连接网线到路由器的LAN口,将电脑ip设为动态地址或者设置为192.168.2.100.

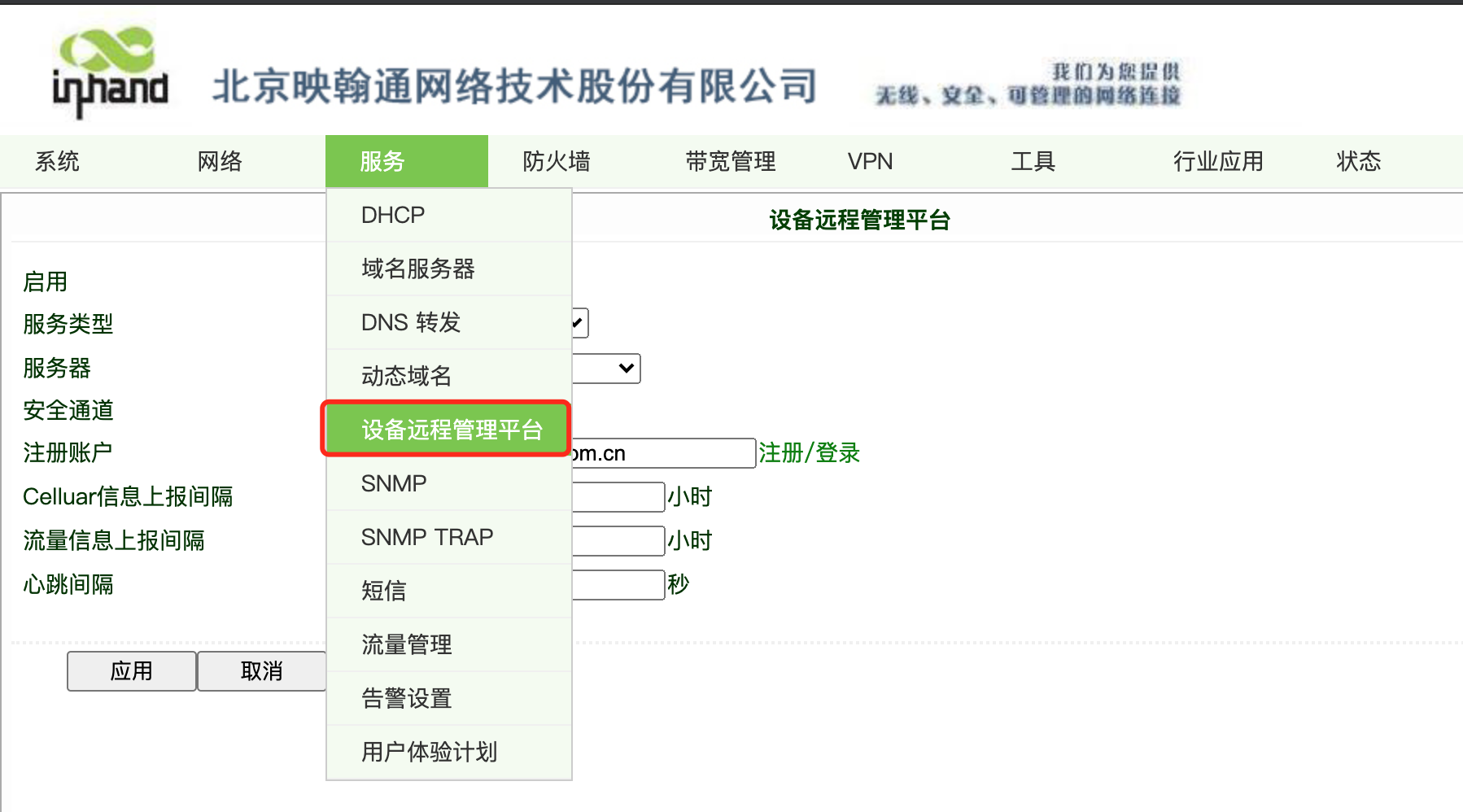

2、打开路由器设置

服务>>设备远程管理平台 — 启用,服务类型InConnect Service,服务器选国内的ics.inhandiot.com ,注册账号XXXXXXXX@XXX.XX(写自己在ICS平台上注册的账号)

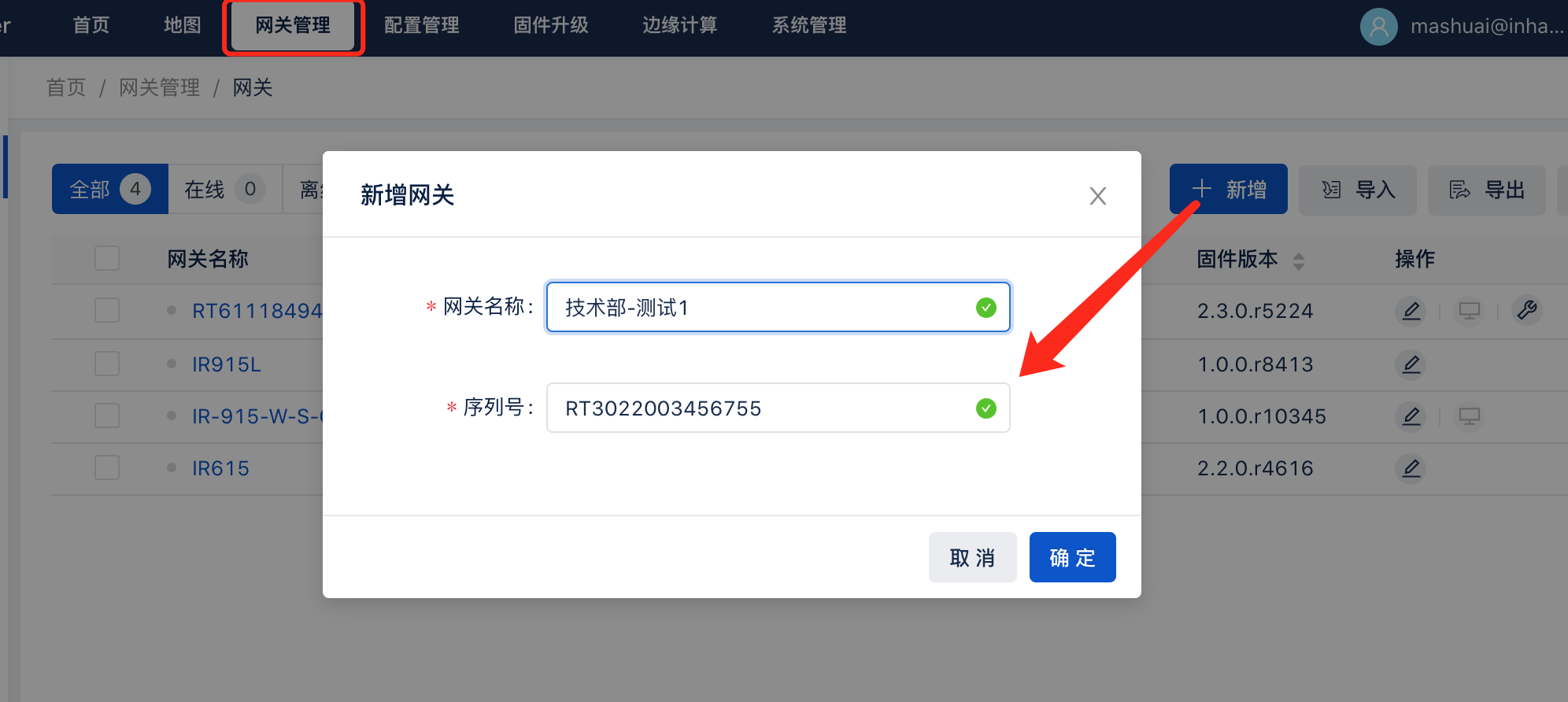

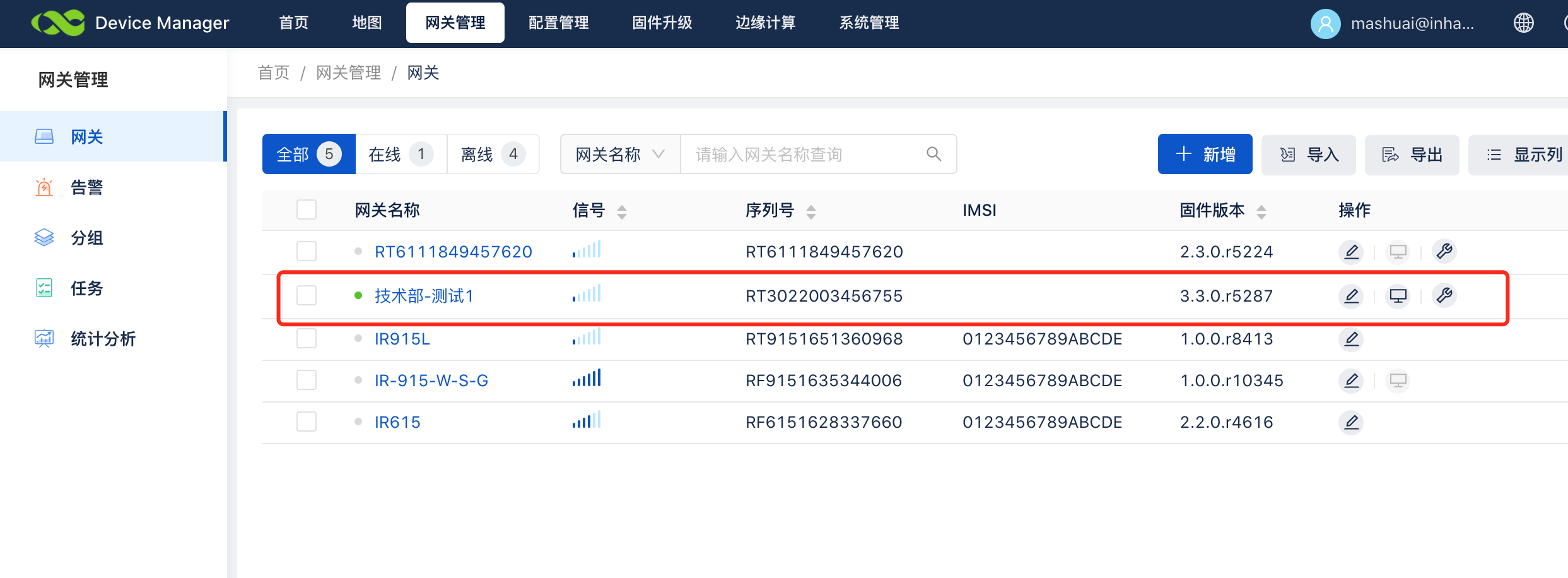

3、ICS平台新增设备,写上设备序列号并写上名称方便辨识设备位置。

4、电脑安装电脑的VPN软件。并将用户后边的配置文件下载下来放在软件安装目录的config目录下。运行软件,并且点击连接。此时电脑和路由器有虚拟ip可以通讯。

第二、

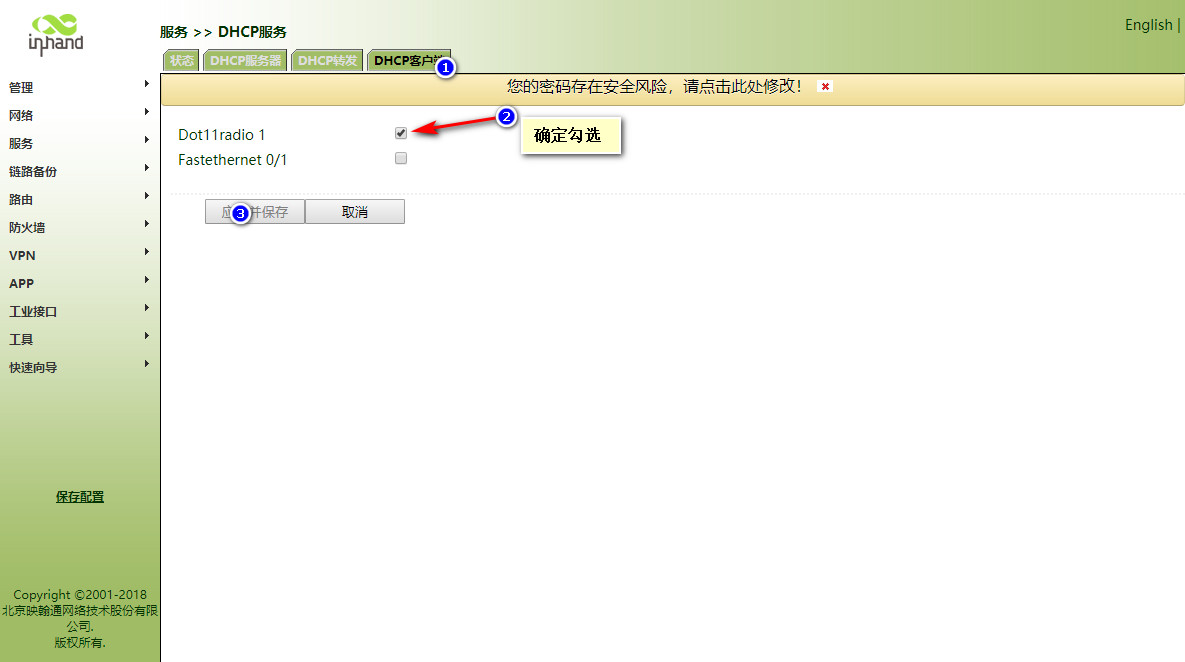

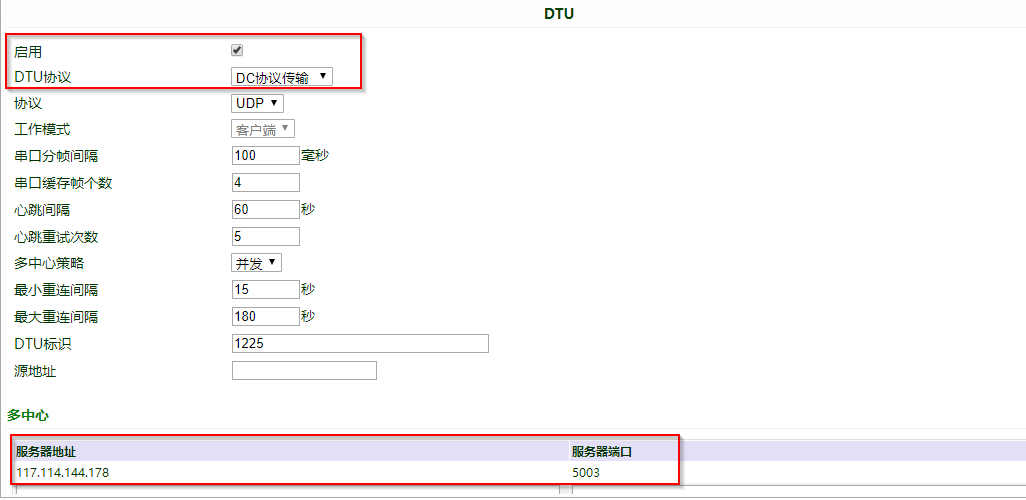

虚拟串口安装和路由器DTU透传设置:

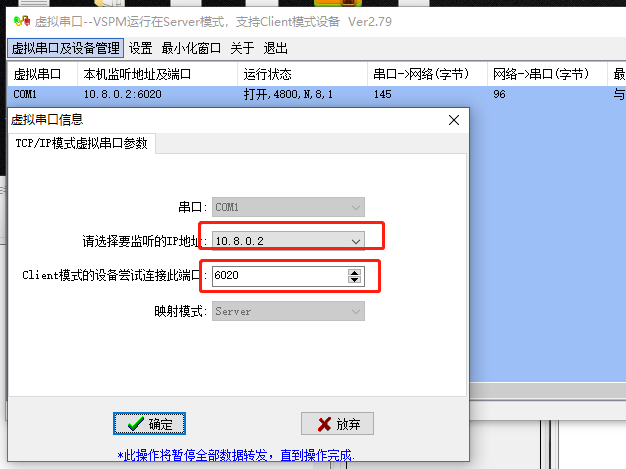

1、安装虚拟串口软件,并设定监听端口和虚拟串口。比如我虚拟设置了串口1(如果被占用可以选别的)我的电脑的软件地址是10.8.0.2。

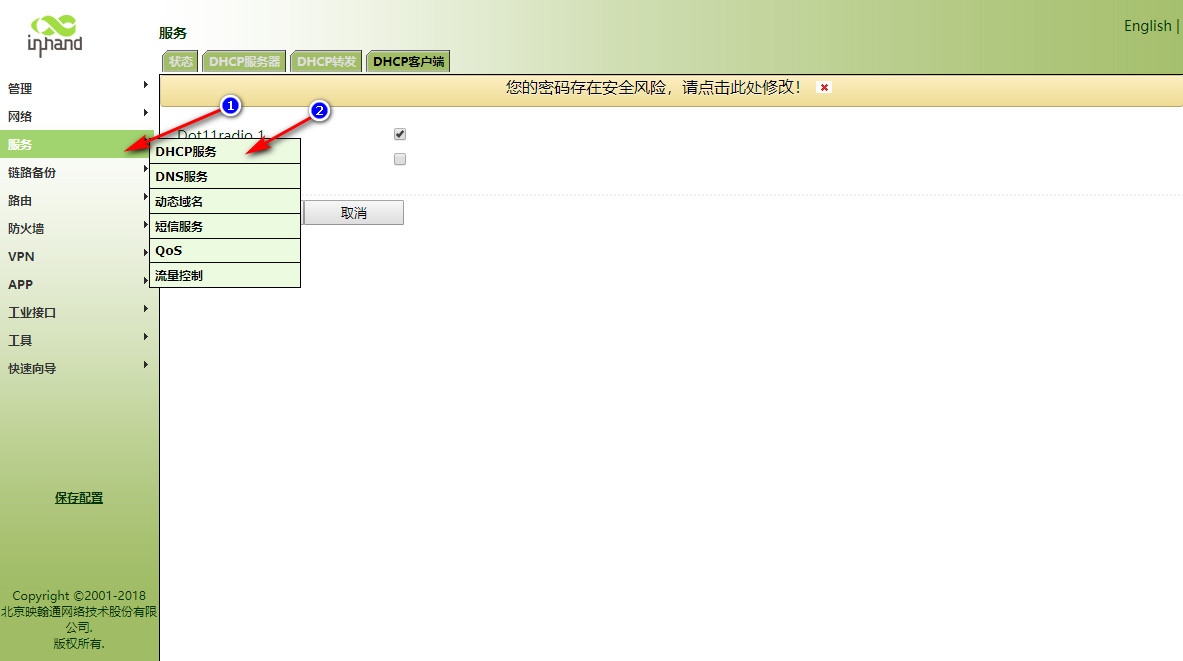

2、路由器的DTU设定,打开路由器的服务>>DTU>>多中心里设置电脑VPN软件的ip地址和监听端口。服务器地址写我的电脑地址10.8.0.2,端口和第一步写成一致的。

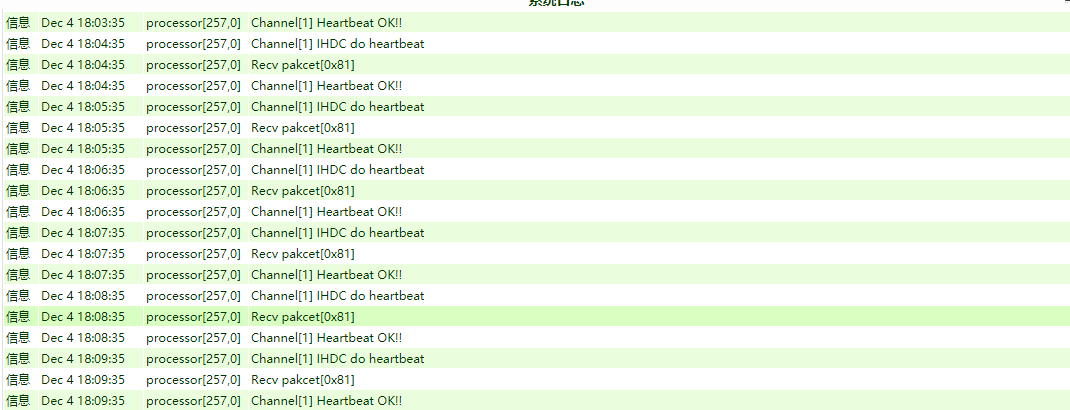

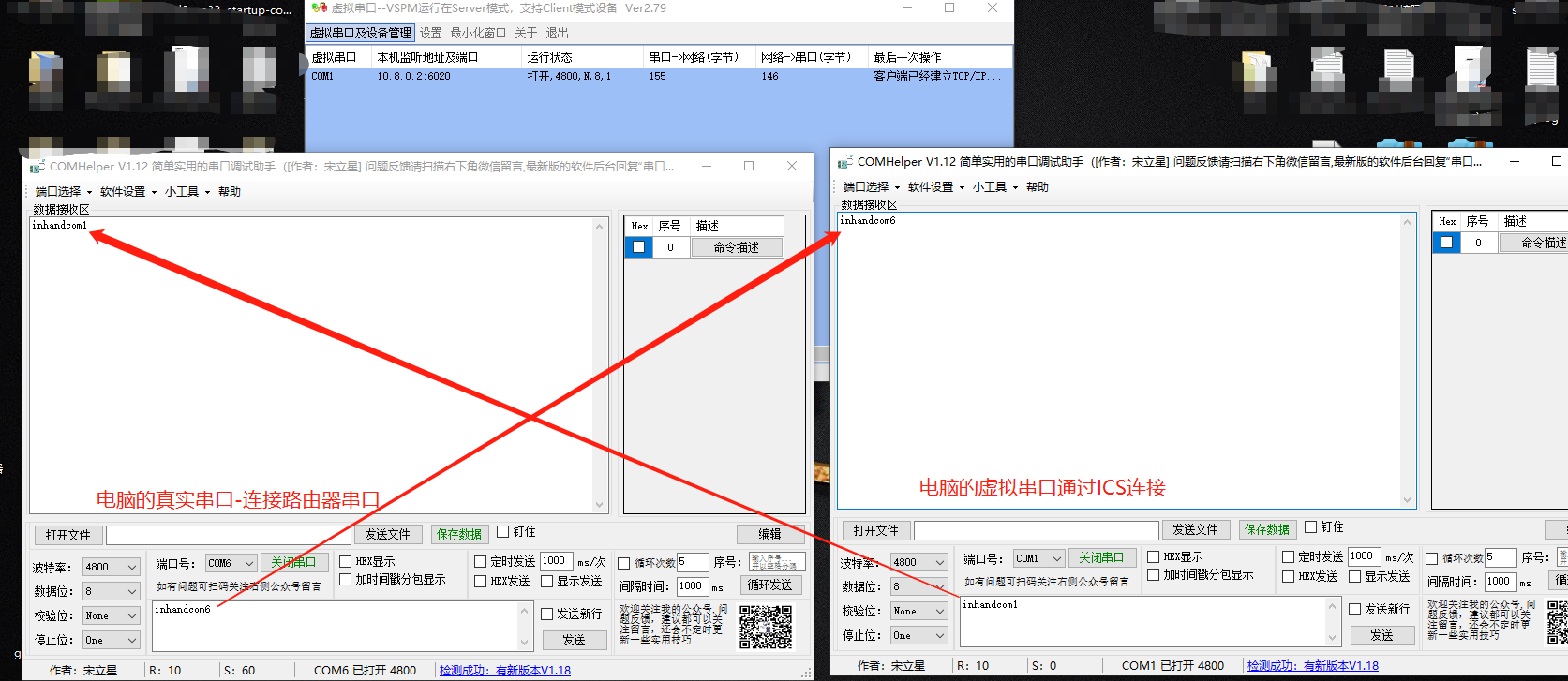

3、测试串口数据:

电脑com1为虚拟串口,通过ICS通道使用TCP与现场路由器的DTU功能建立串口透传。测试收发数据没有问题。此时串口通道建立成功。

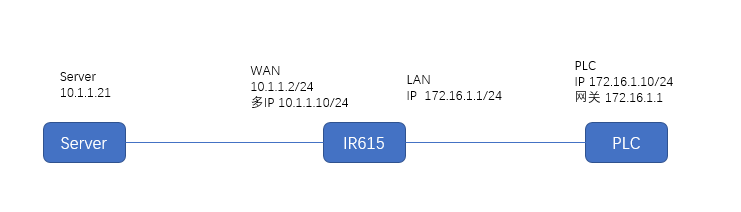

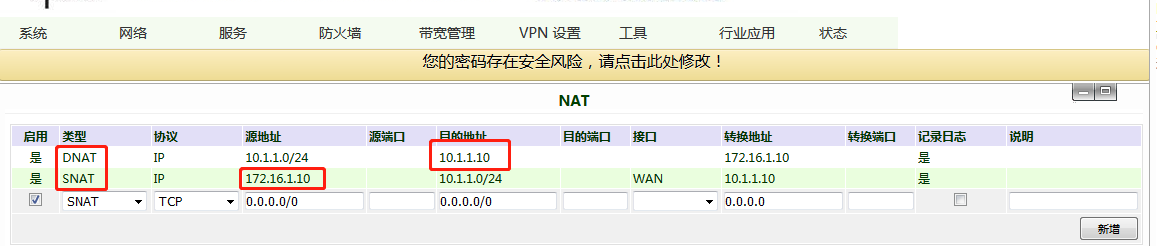

IR915和IR615建立IPsec VPN 并实现子网互通

说明:IR915作为server,IR615作为client。

IR615的LAN口IP为:10.173.35.1

IR915连接WiFi,获取到的IP为:10.5.83.140,LAN口IP为:192.168.2.1

下面进行IPsec的配置

IR915端:

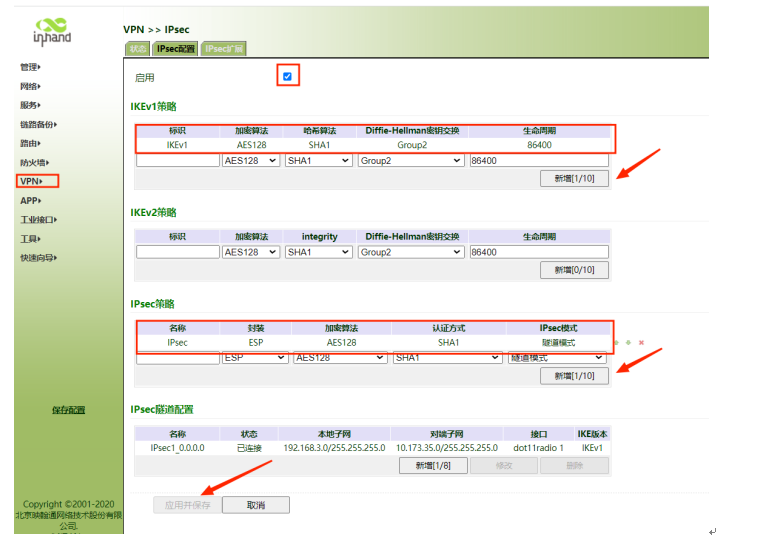

1、首先启用IPsec,配置IKEv1策略和IPsec策略如下:策略配置完成后,点击新增-应用并保存

2、配置IPsec隧道,配置如下图,配置完成后点击应用并保存

IR615端:

VPN-IPsec隧道配置,点击新增即可对隧道进行配置

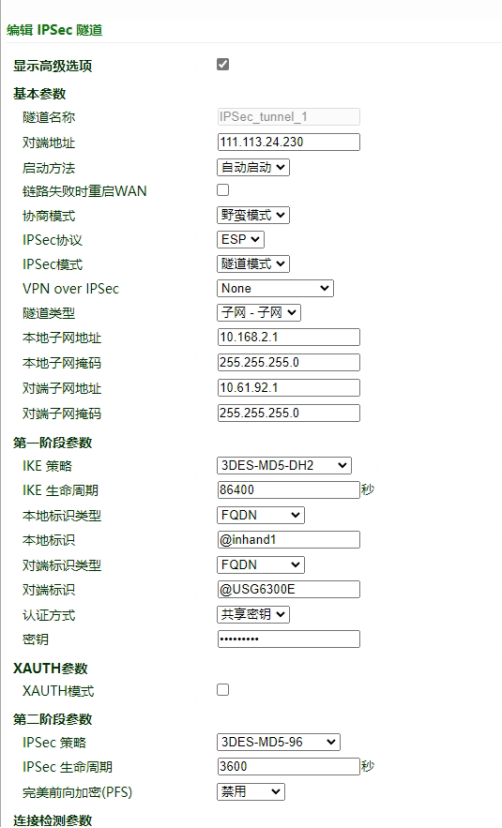

隧道配置如下,对端地址为IR915的固定IP,协商模式选择野蛮模式,主模式可能会导致第一阶段协商失败,本地子网与对端子网配置与IR915对应

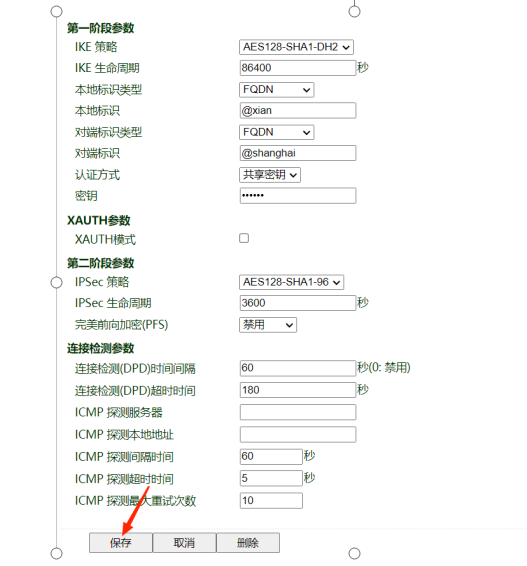

下面为第一阶段和第二阶段的配置,与IR915的策略对应即可,配置完成后点击保存。

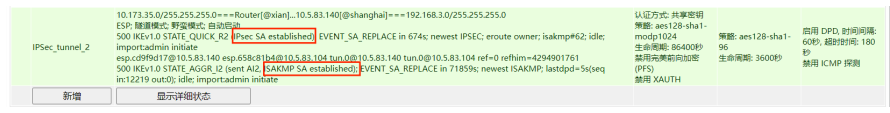

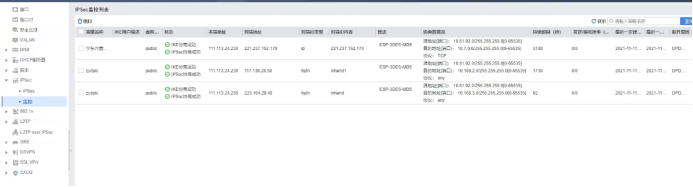

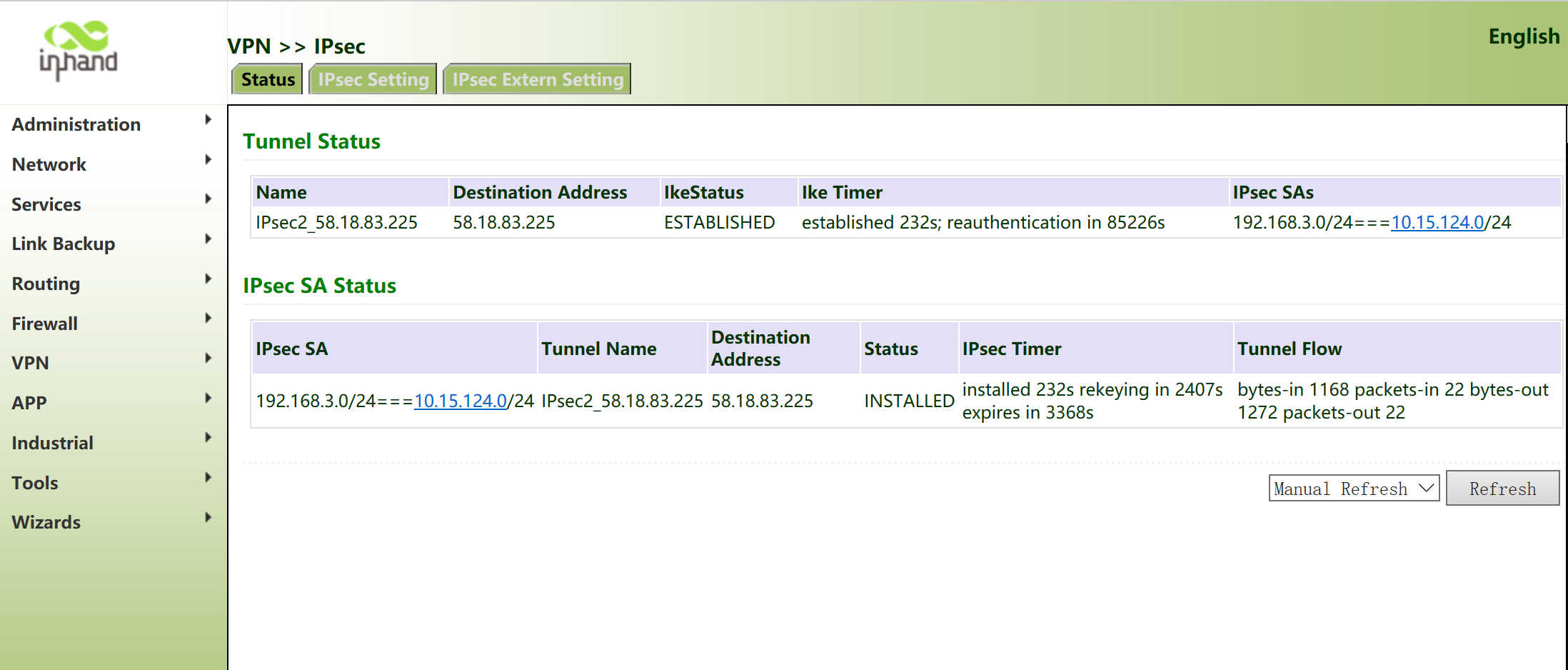

至此,配置已全部完成,查看IPsec连接状态,如下图,出现两阶段的estabilished即表明隧道建立成功。

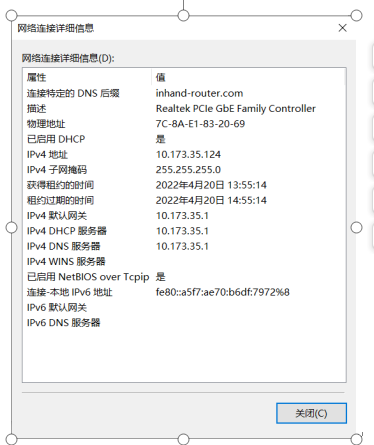

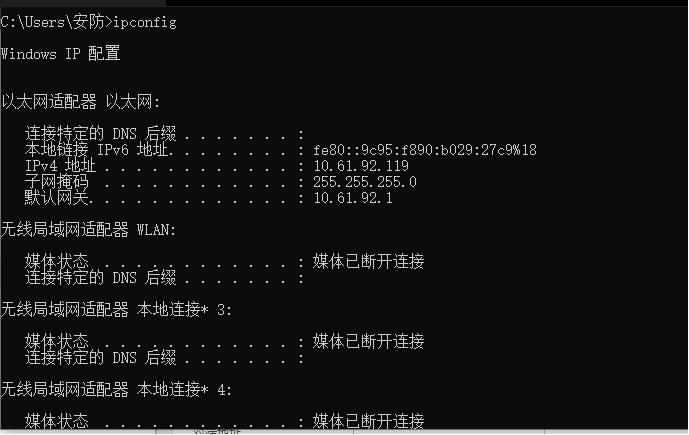

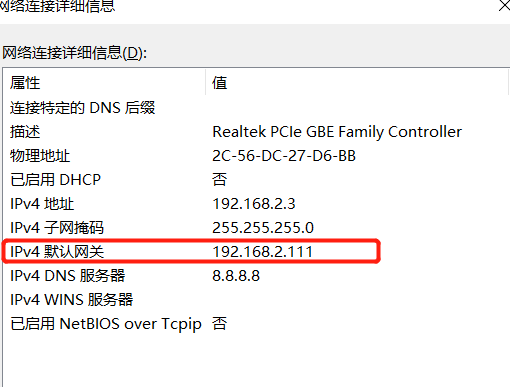

测试:使用网线连接电脑与IR615 LAN口,网卡设置自动获取,在以太网信息里查看获取到的IP如下

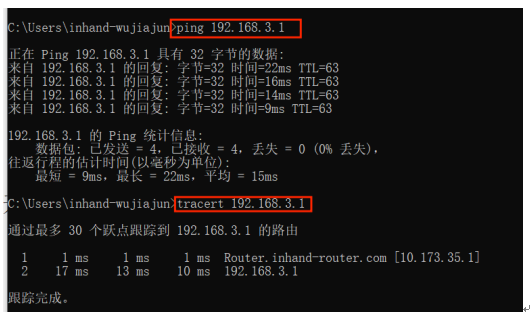

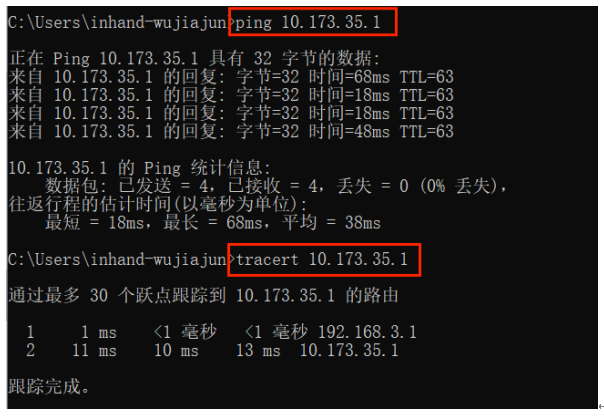

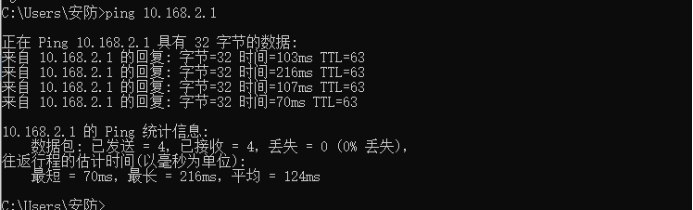

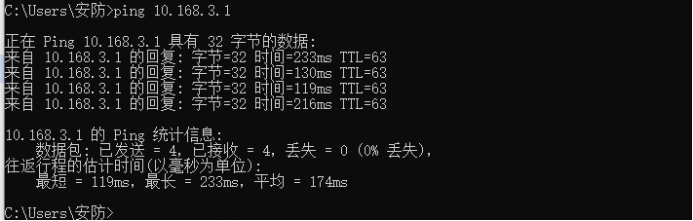

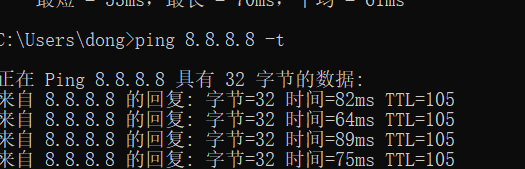

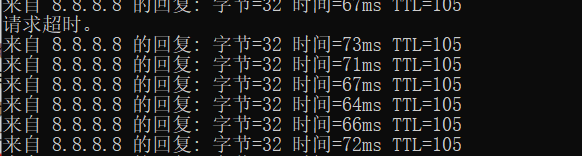

打开cmd命令行界面,使用ping和tracert检测隧道下的子网通信是否正常,检测结果如下图所示

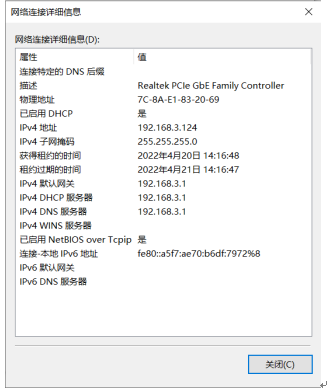

再将电脑与IR915 LAN相连,查看网卡配置如下

再进cmd测试,使用ping和tracert,结果如下,证明子网通信正常!

IR915与深信服AF1000建立IPSecVPN配置举例

IR915与深信服AF1000建立IPSecVPN配置举例

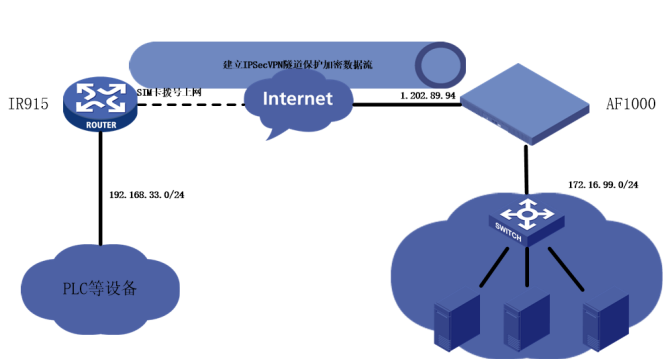

在防火墙与IR915之间建立一个安全隧道,对客户路由器端设备子网(192.168.33.0/24),与防火墙端服务器子网(172.16.99.0/24)之间的数据流进行安全保护。安全协议采用ESP,加密算法采用3DES,认证算法采用MD5,组网拓扑图如图1所示:

图 1

组网环境:

l AF1000:具有公网地址1.202.89.94;

l IR915:使用SIM卡拨号上网,获得非公网IP;

l 服务器端设备均在172.16.99.0/24这一网段,IR915下联设备均在192.168.33.0/24这一网段;

l 基本的上网配置均已配置完成,本次实验只需配置IPSecVPN。

配置步骤:

1. 配置深信服防火墙

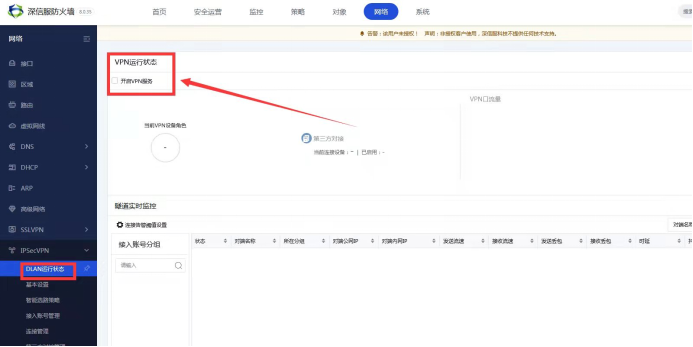

第一步:点击导航栏“网络>>IPSecVPN>>DLAN运行状态”,开启VPN服务,如图2所示:

图 2

第二步:点击导航栏“第三方对接管理>>新增第三方设备”,如图3所示,进入VPN配置界面:

图 3

第三步:选择“基础配置”,进入配置界面配置如图4所示参数:(对端设备地址类型选择动态IP,预共享密钥与路由器端配置要一致)

图 4

第四步:点击图3界面内的“新增”,增加加密数据流,配置参数如图5所示:

图 5

第五步:选择“IKE配置”,进入IKE配置界面,对端IP地址非固定公网地址,故选择野蛮模式,域字符串两端输入一致(IR915配置时会自动添加@符号,这里不要添加),配置参数如图6所示:

图 6

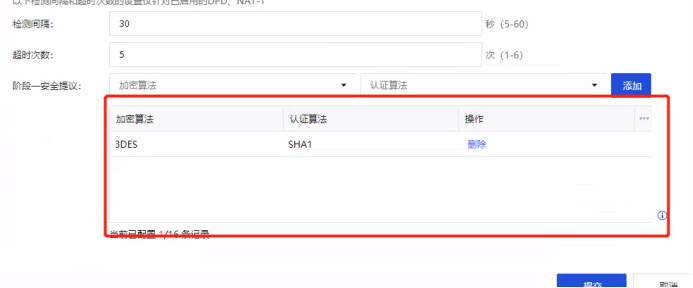

第六步:配置第一阶段加密算法和认证算法,配置参数如图7所示:

图 7

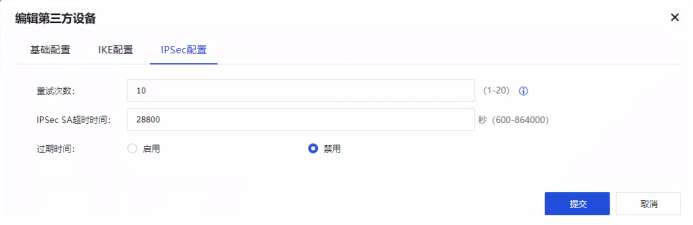

第七步:选择IPSec配置,配置参数如图8所示,然后点击提交按钮:

图 8

2. 配置IR915

第一步:点击导航栏“网络>>拨号接口”,查看当前设备拨号接口运行状态是否正常,如图9所示:

图 9

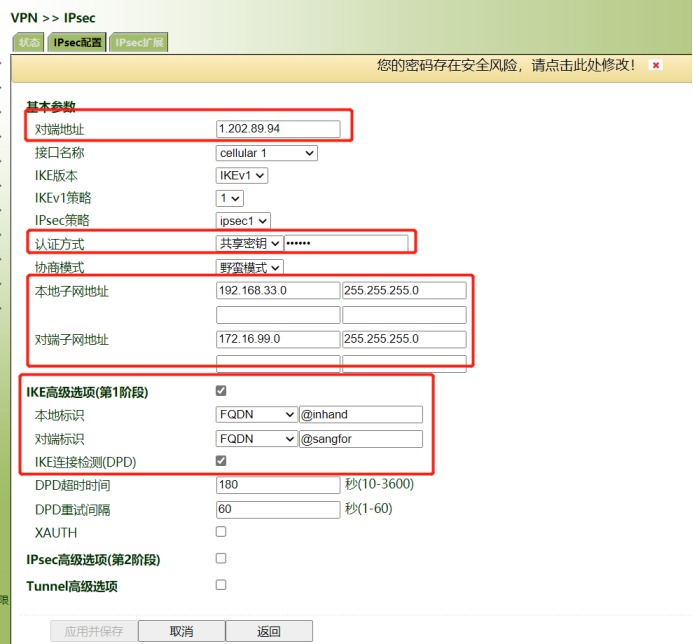

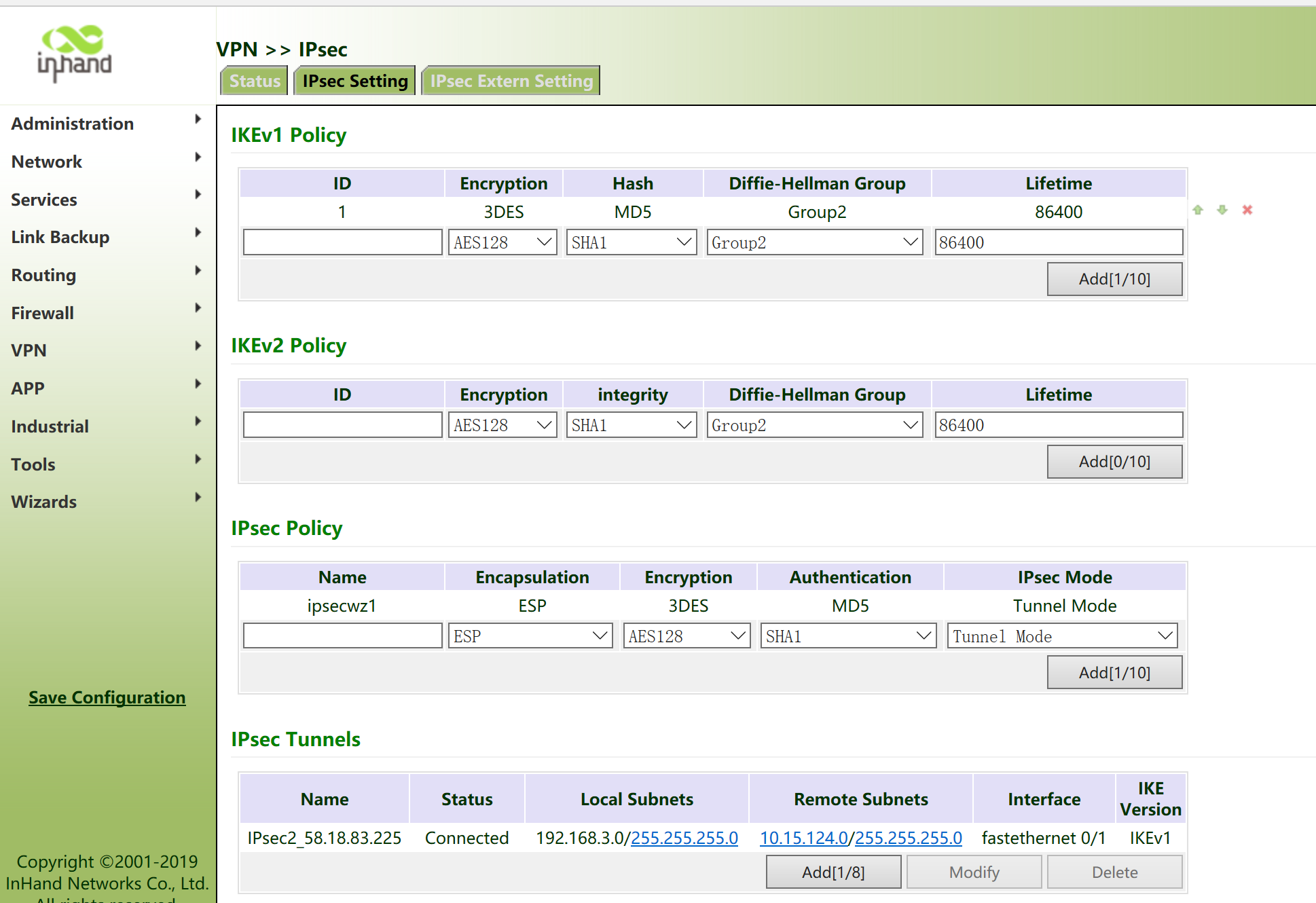

第二步:点击导航栏“VPN>>IPSec”,选择IPSec配置,配置参数如图10所示:(IKE策略内配置与深信服防火墙的第一阶段安全策略配置和DH配置保证完全一致,IPSec策略内的配置与深信服防火墙加密数据流内的第二阶段安全提议配置完全一致)

图 10

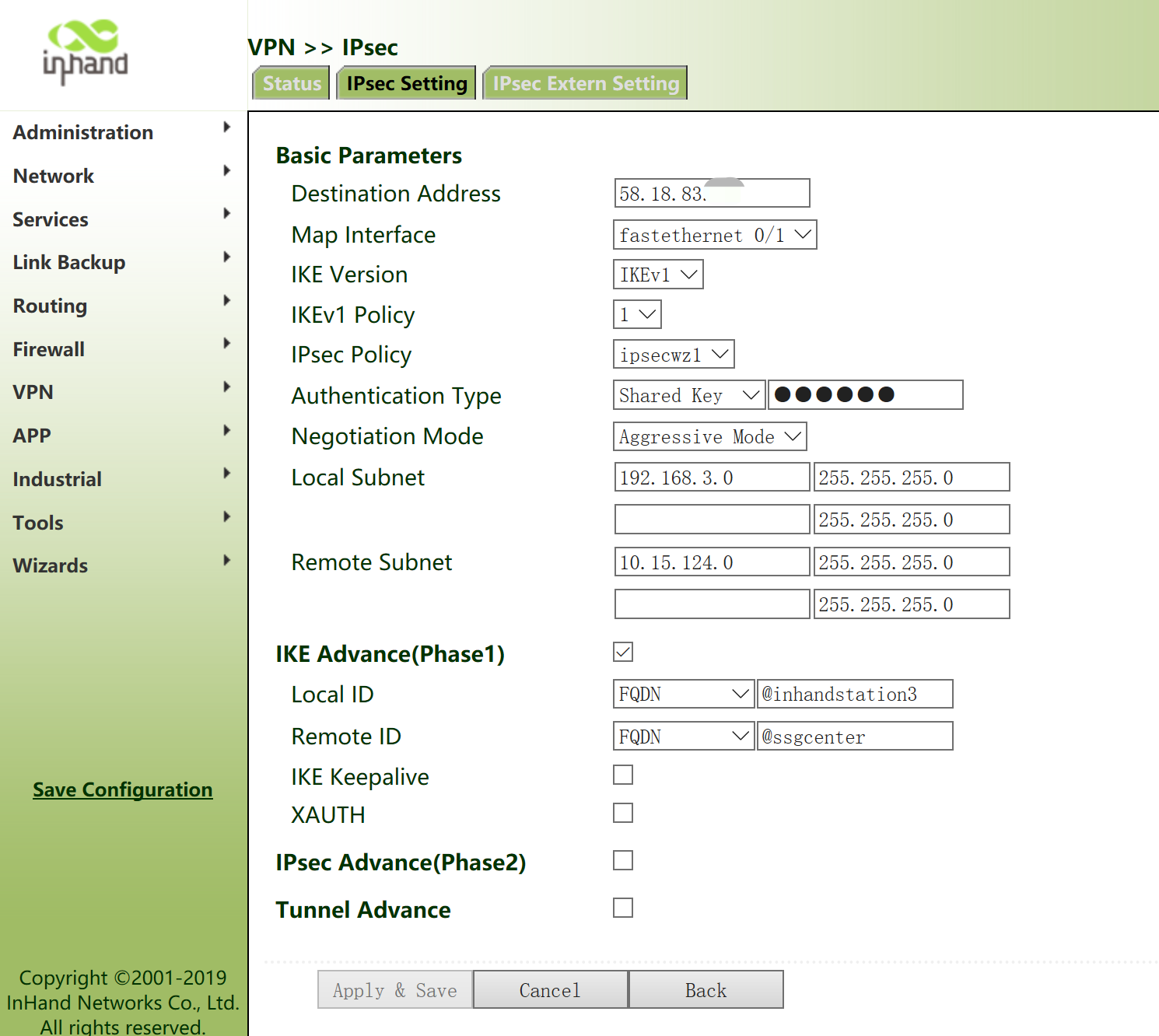

第三步:点击图10中“IPSec隧道”配置下的“新增”按钮,进入IPSec隧道配置界面,配置参数如图11所示:

图 11

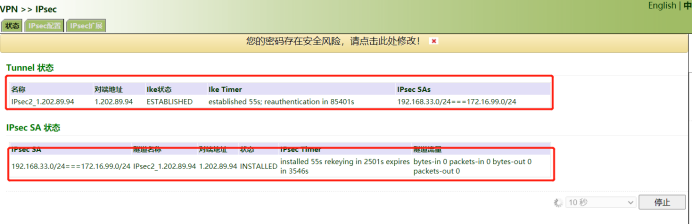

3. 结果验证

深信服:查看DLAN相关日志可以看到隧道建立过程如图12所示,点击“DLAN运行状态”可以看到新建VPN正常运行,如图13所示:

图 12

图 13

IR915:点击导航栏“VPN>>IPSec”,在“状态”页面可以看到如图14所示信息:

图 14

收起阅读 »两台IR615和华为USG6335E建IPsecVPN

两台IR615和华为USG6335E建IPsecVPN

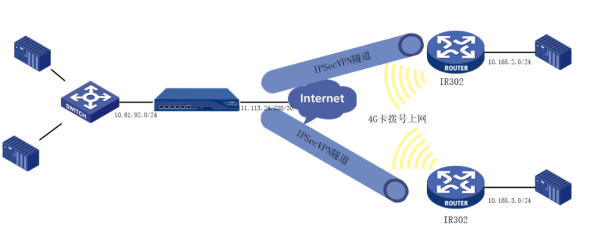

华为防火墙作为中心网关,两台IR615路由器作为分支节点,与中心网关建立IPSecVPN隧道,对中心网关子网(10.168.1.0/24)和路由器IR615-1的子网(10.168.2.0/24)、路由器IR615-2的子网(10.168.3.0/24)之间的数据流进行安全保护。安全协议采用ESP,加密算法采用3DES,认证算法采用MD5,组网拓扑如下:

组网环境:

l USG6335E:具有公网地址111.113.24.230;

l IR615:使用SIM卡拨号上网,获得的ip地址为非公网ip;

l 防火墙端设备均在10.61.92.1/24这一网段,IR615下连设备在10.168.2.0/24和10.168.3.0/24这两个网段;

l 基本上网配置已经完成,两台IR615均能ping通防火墙上的公网地址。

配置步骤:

1、 配置华为防火墙

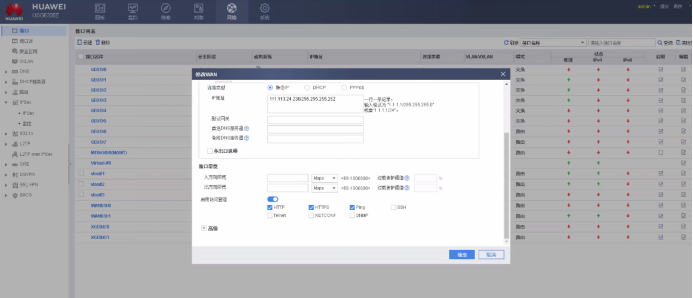

第一步:进入网络—>>接口界面,配置WAN口地址已经打开WAN口ping功能。

第二步:进入IPSec配置界面配置基本参数如下。

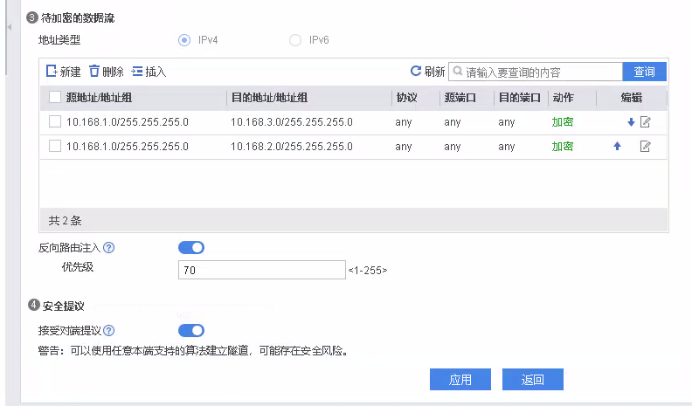

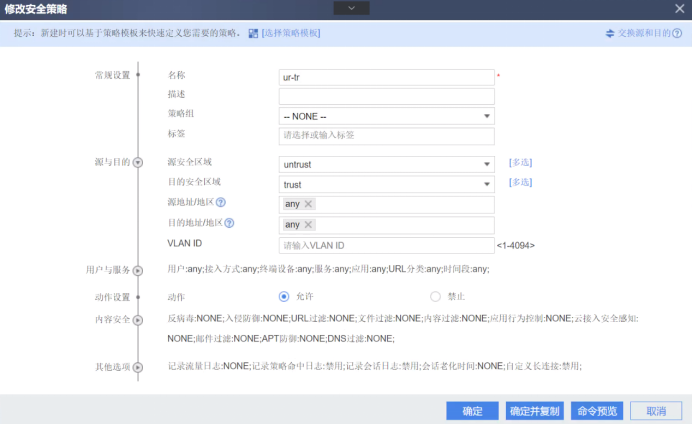

第三步:配置安全区域untrust—trust两区域之间互通的安全策略

第三步:配置安全区域untrust—trust两区域之间互通的安全策略

第四步:配置NAT策略,使trust区域的10.61.92.0/24导IR302的两个子网地址不做NAT转换

2、 配置两台IR615

第一步:进入VPN—>>IPSec隧道配置界面,配置参数。

3、 结果验证

华为防火墙:隧道建立成功

IR615:隧道建立成功

PC:防火墙侧子网PcpingIR302的子网地址

收起阅读 »

收起阅读 »

IR615 配置短信功能

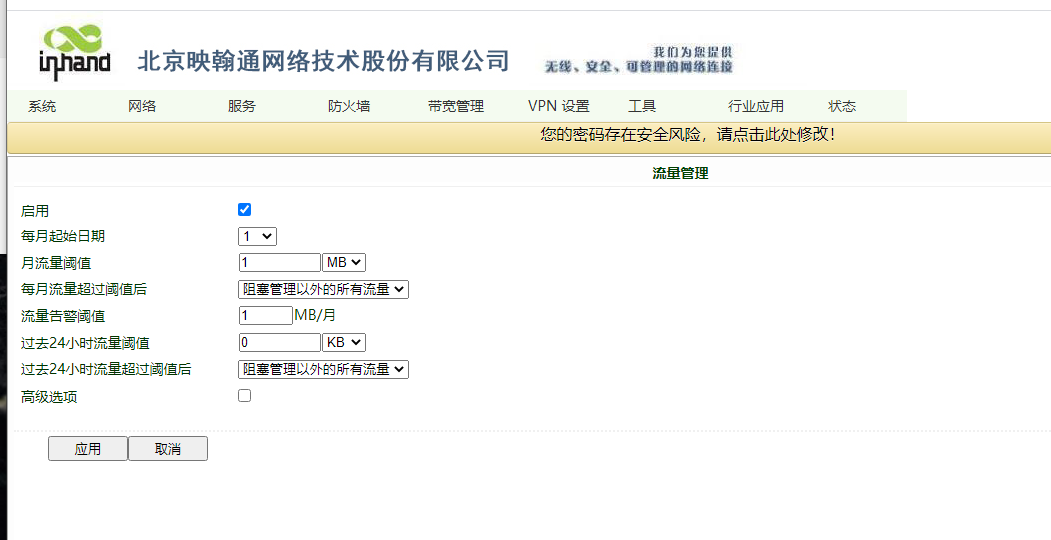

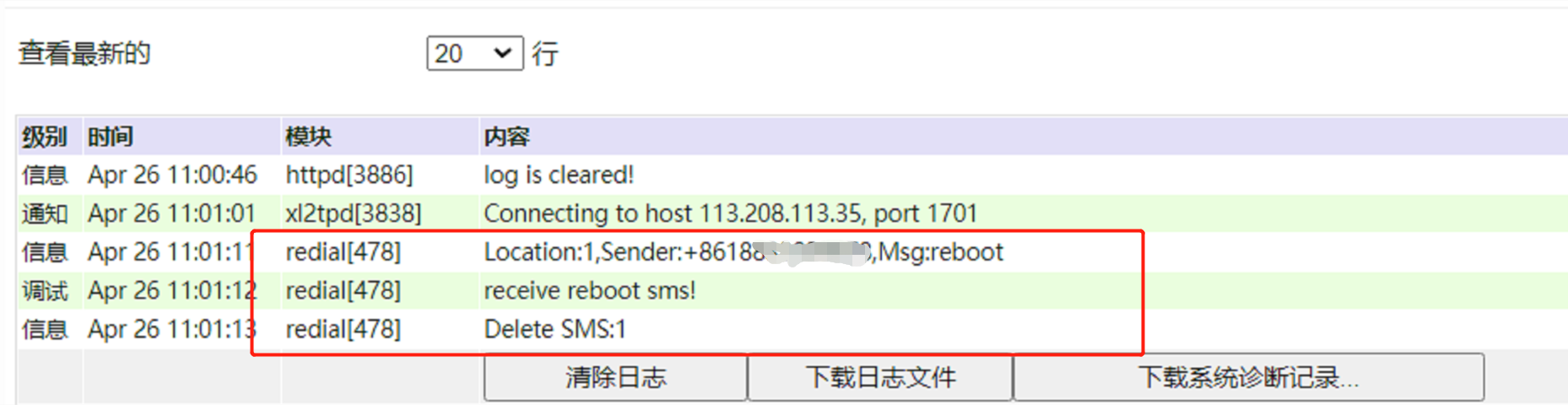

1.服务->短信,设置启用,配置如下:

即使用指定的手机号发送指定指令reboot,可以实现远程重启设备.

2.测试

使用指定188的手机号向路由器中SIM卡的号码发送reboot 短信,查看日志及设备状态

查看设备日志

查看设备指示灯发现设备已经重启.

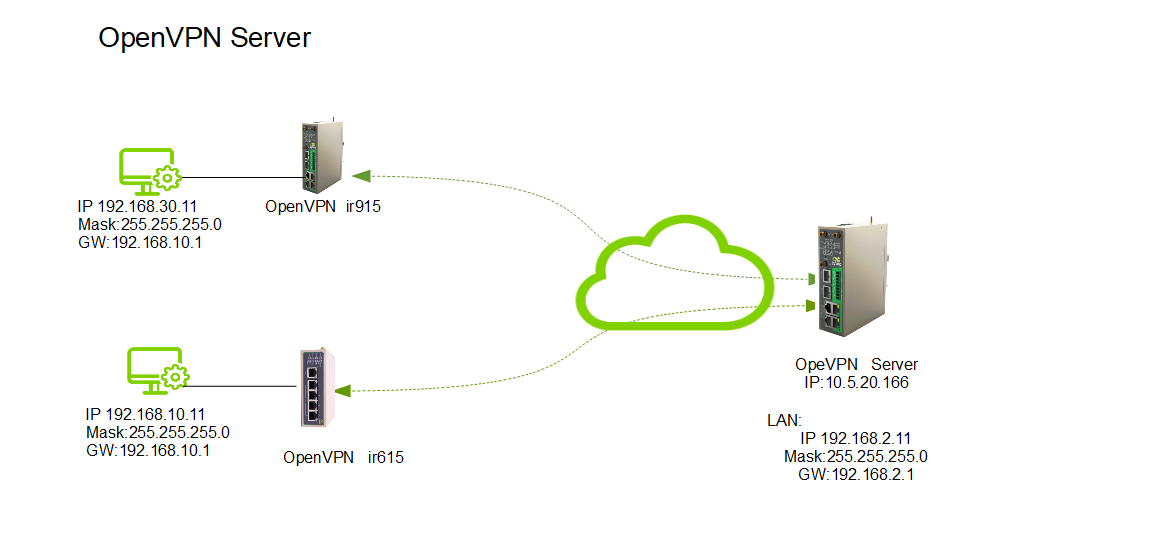

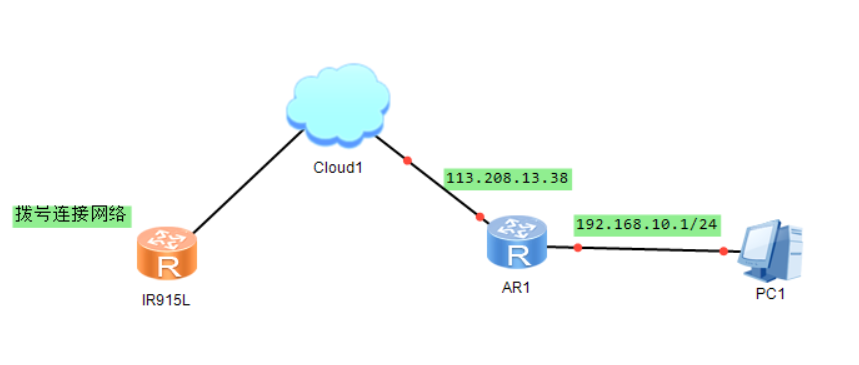

IR915 作为OpenVPN服务器实现客户端子网互联

网络拓扑

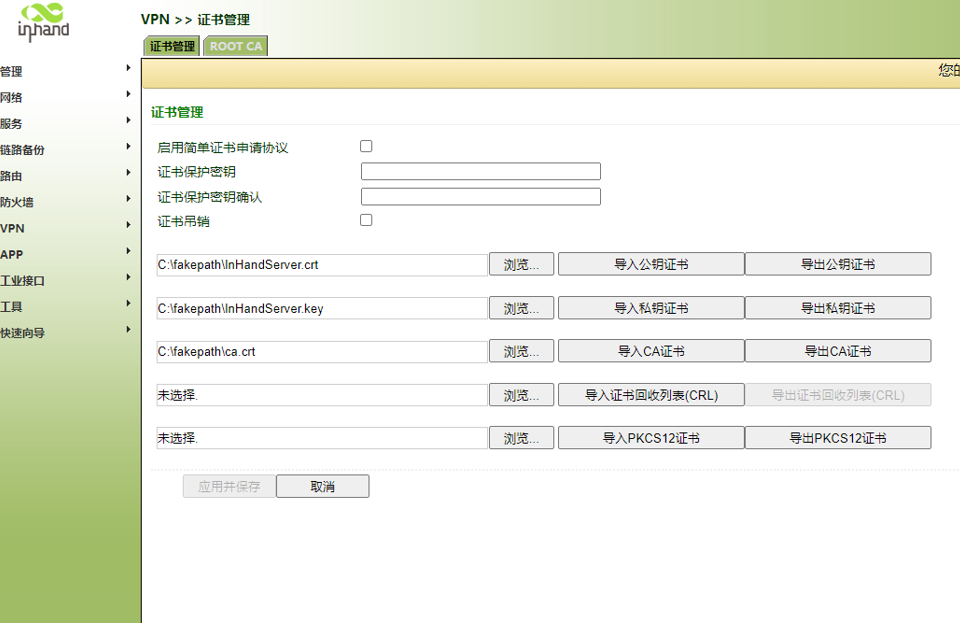

1.配置openvpn server端

导入相关的证书文件.(ca.cart ca证书、 inhandserver.key 服务器端私钥、inhandserver.crt 服务器端公钥)

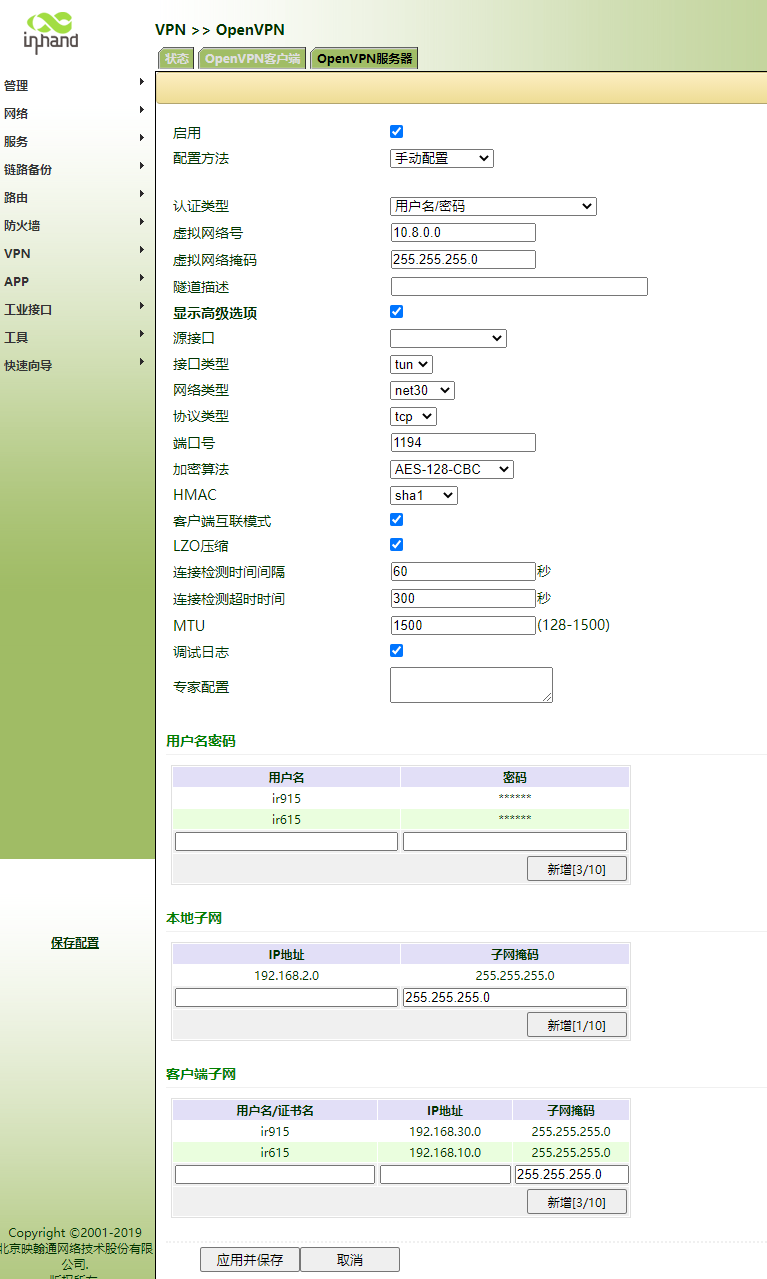

2.IR915开启openVPN服务器.

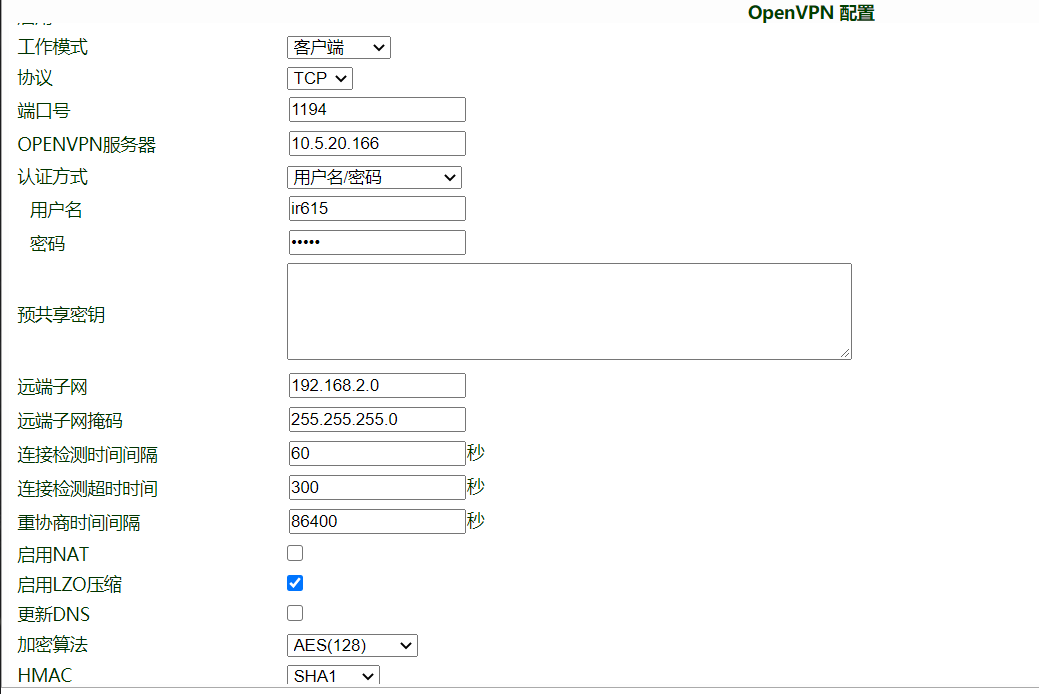

设计IR615 后端子网为192.168.10.0/24,IR915后端子网192.168.30.0/24,IR915_server 子网192.168.2.0/24

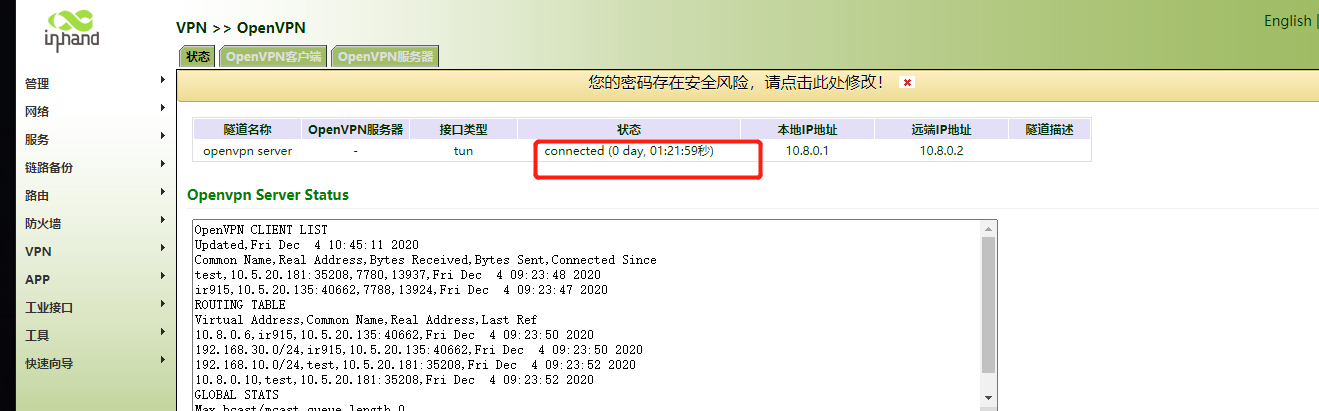

3.查看openvpn server 状态

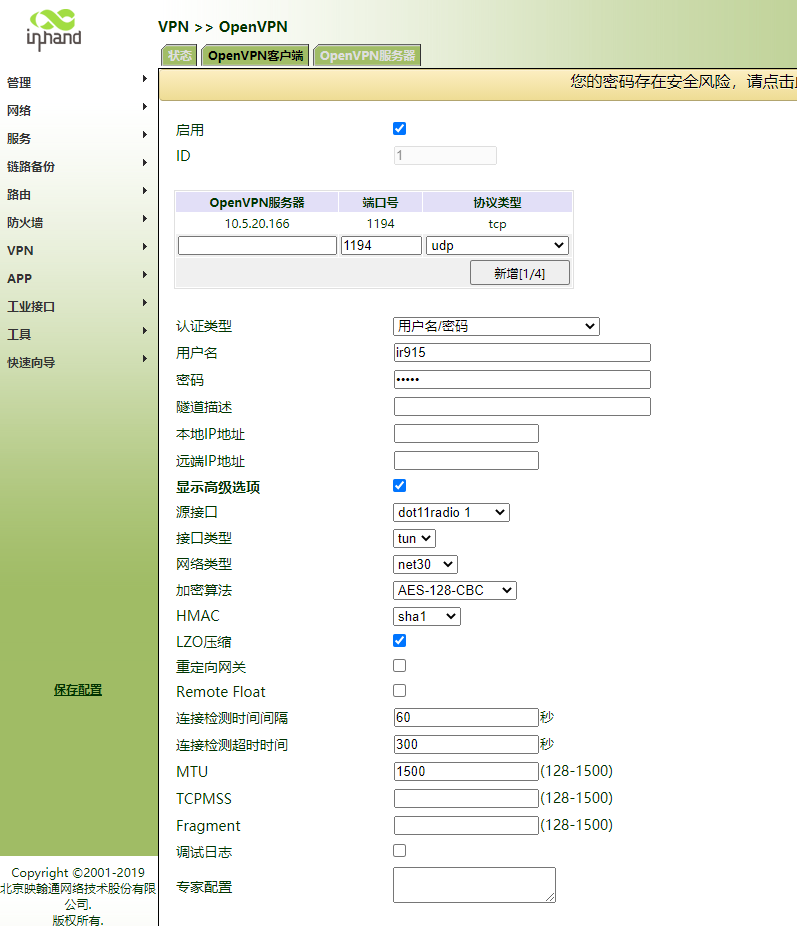

4.配置IR915连接openvpn

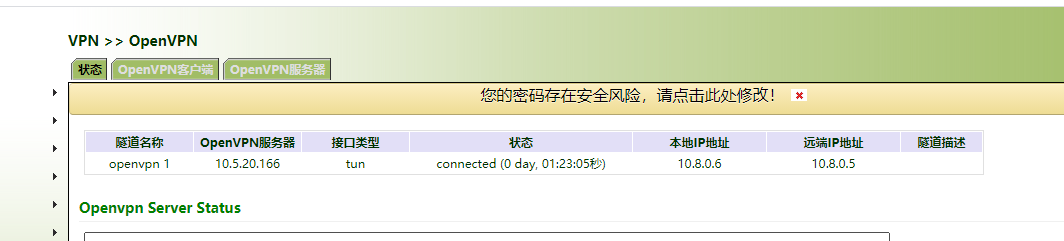

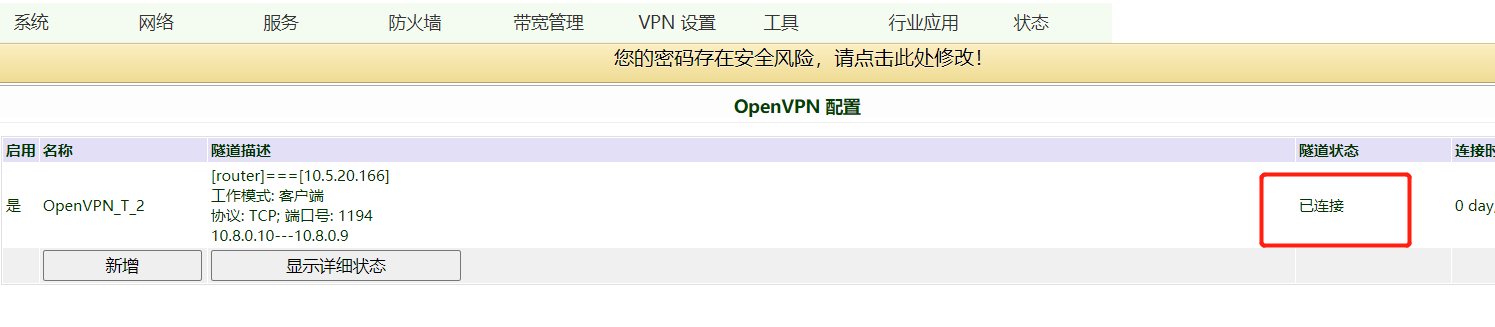

5.查看openvpn连接状态

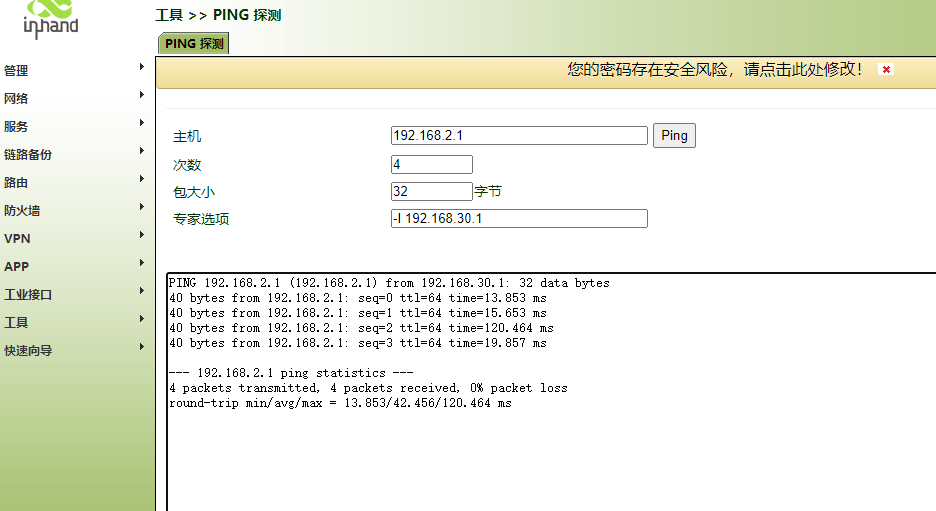

6.IR915 openvpn客户端上测试 到 openvpn server 子网地址的连通性.

7.配置IR615连接openvpn .

8.查看openvpn连接状态

9.测试IR615后端子网到其它子网的连通性.

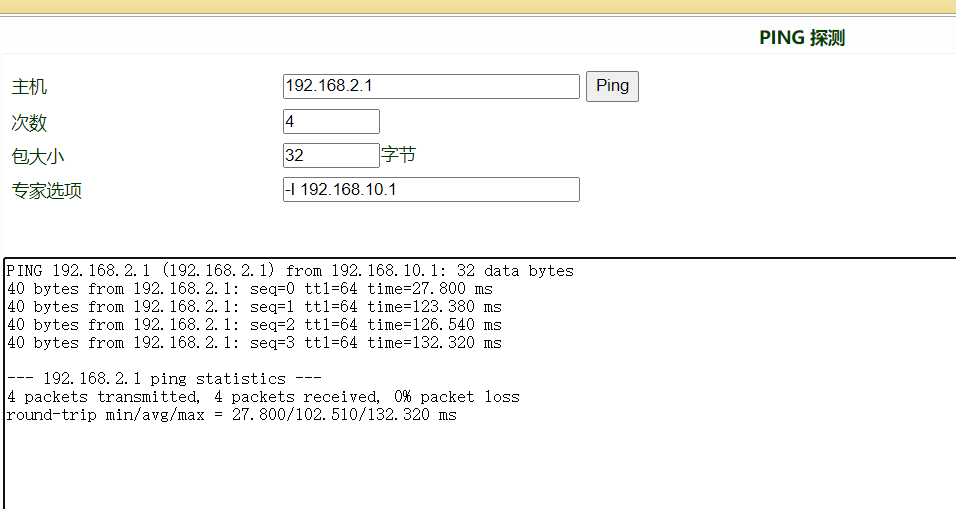

9.1测试到openvpn server 后端子网连通性

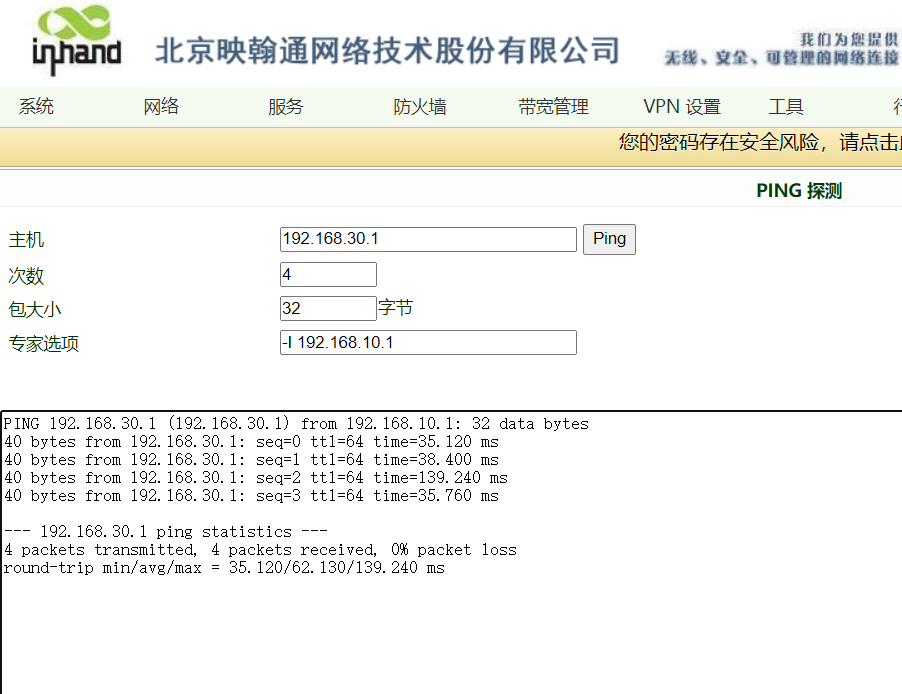

9.2测试到 IR915 客户端子网的连通性.

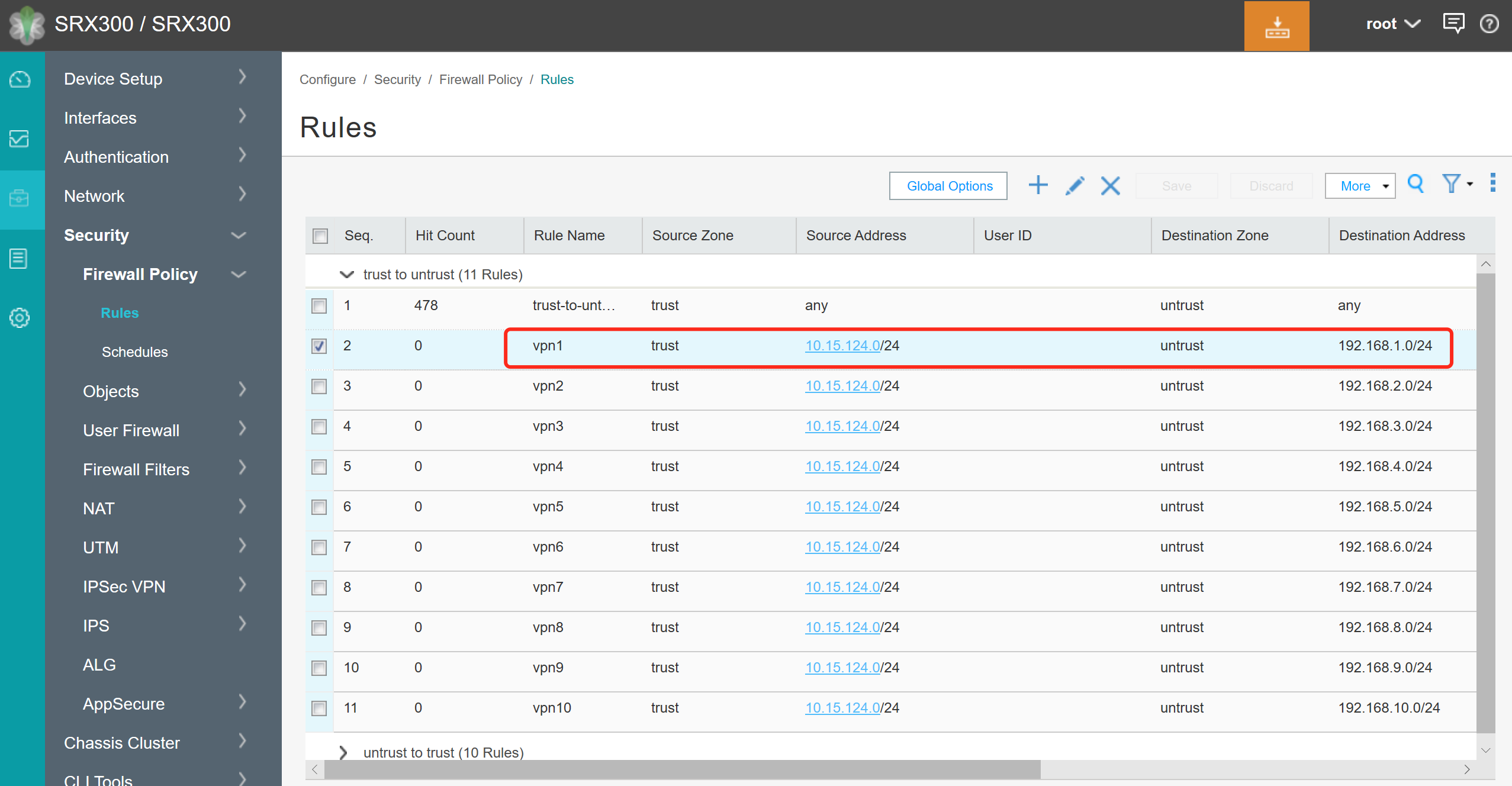

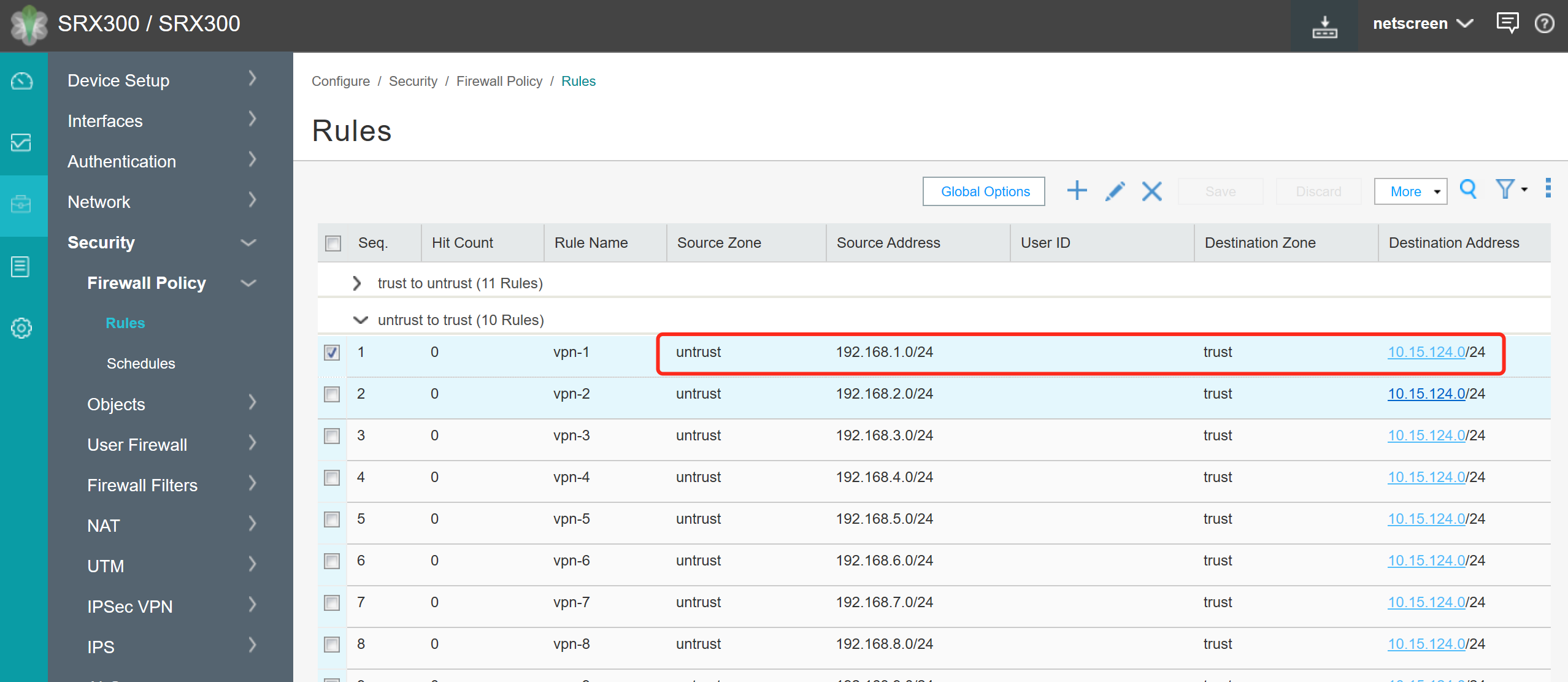

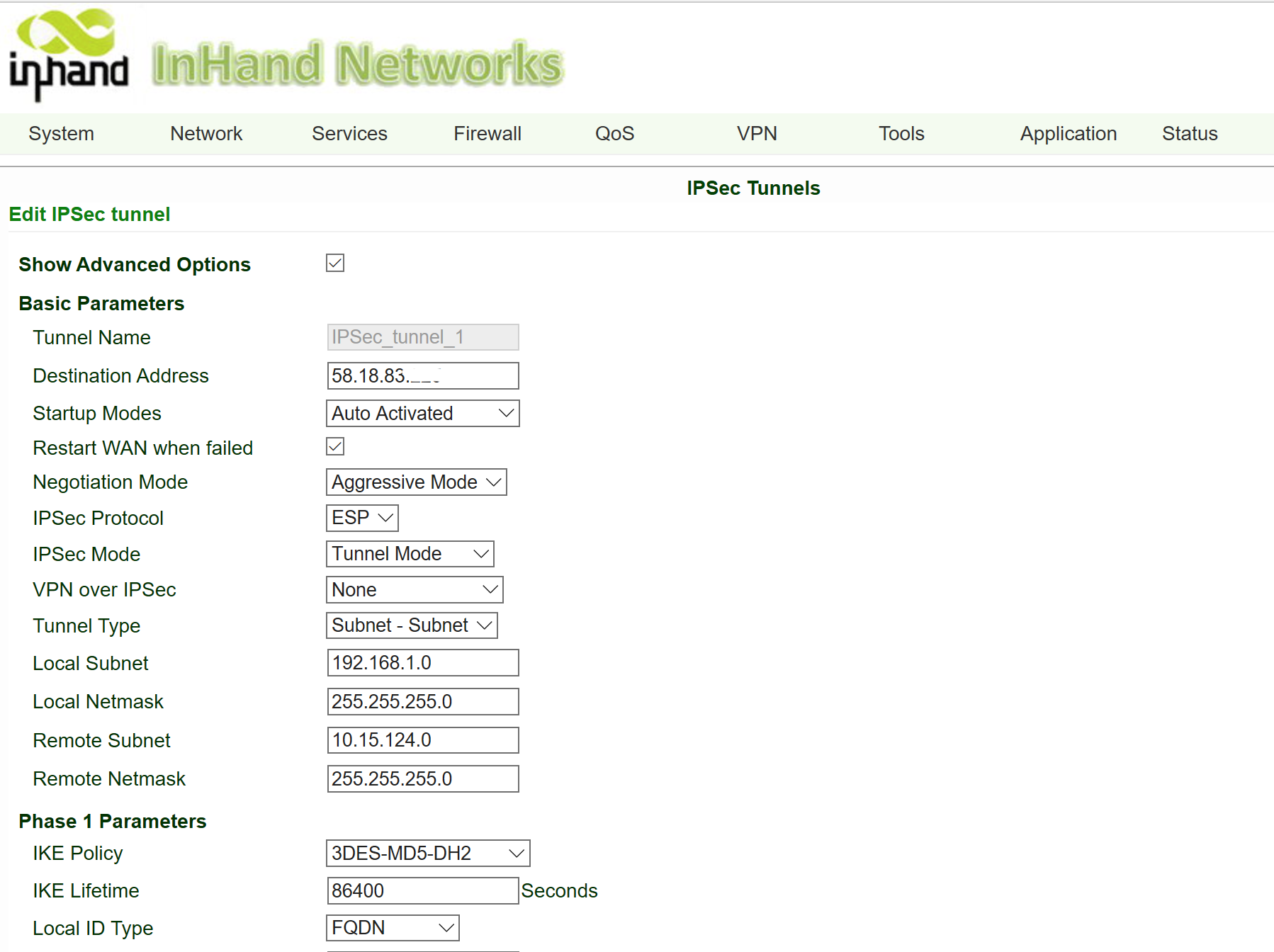

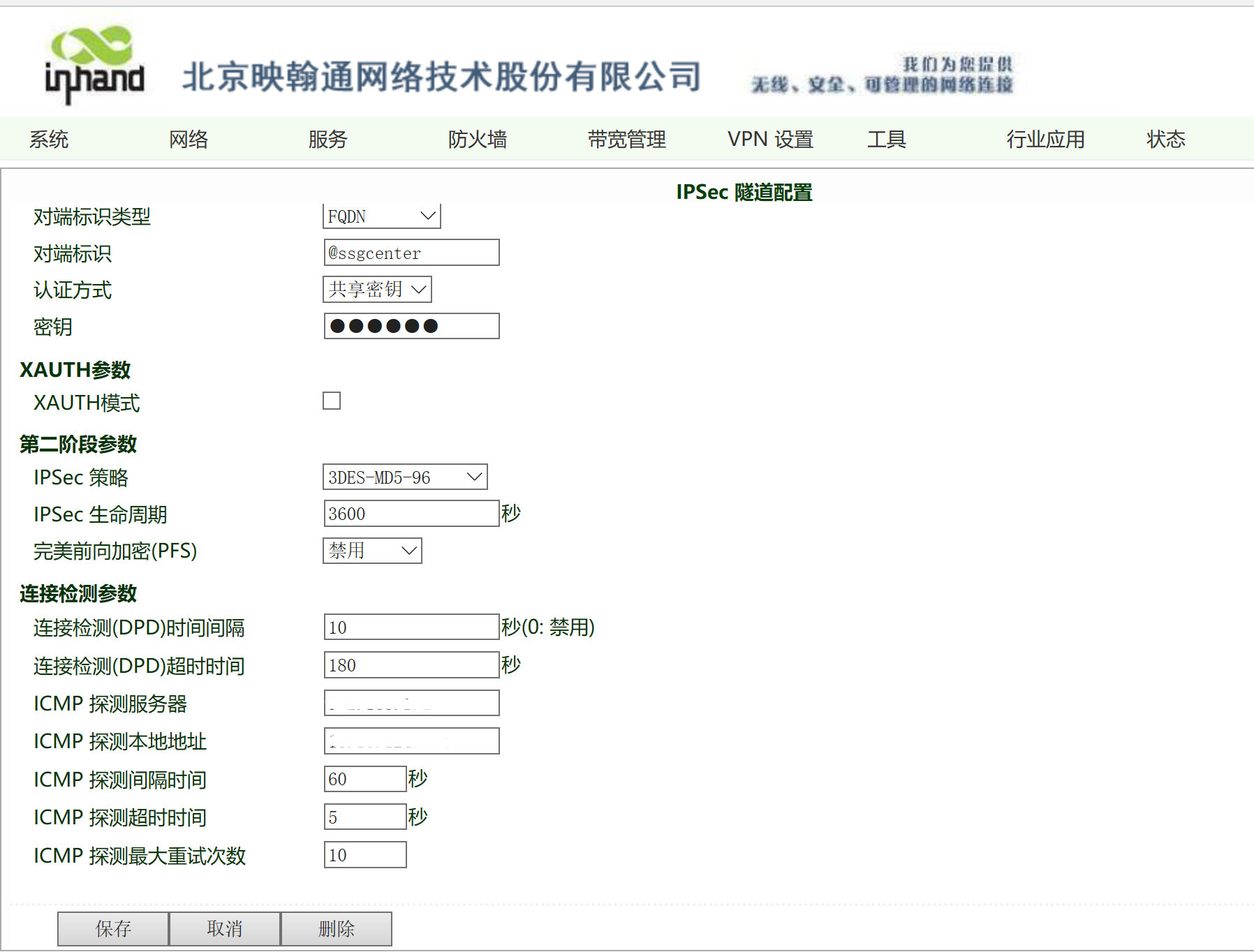

InRouter与Juniper SRX建立IPSec隧道配置案例

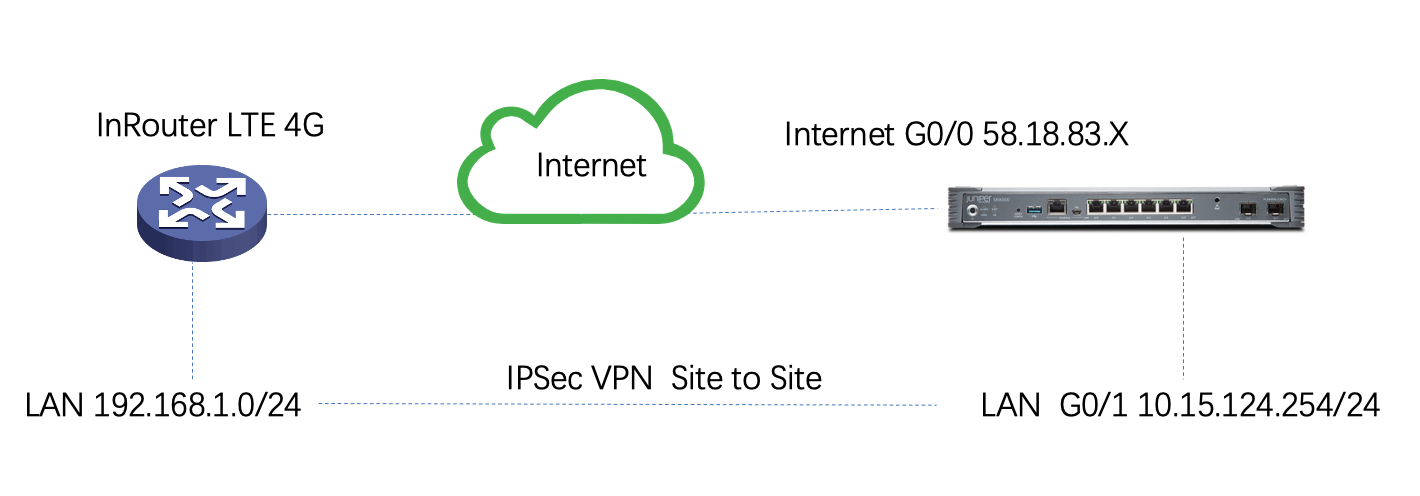

拓扑图中左侧为LTE 4G 无线路由器,4G路由器使用SIM卡拨号上网,获得运营商分配的动态私网IP地址。右侧为企业数据中心部署Juniper SRX防火墙,通过企业专线接入了互联网,并且使用静态公网IP,防火墙WAN接口(Unturst接口)接入互联网,LAN(Trust接口为企业内网)。LTE 4G 无线路由器与Juniper SRX防火墙建立IPSec VPN,使得企业的LAN可以访问LTE 4G 无线路由器的LAN。

IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force (IETF) 定义的安全标准框架,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务IPSEC是一套比较完整成体系的VPN技术,它规定了一系列的协议标准。

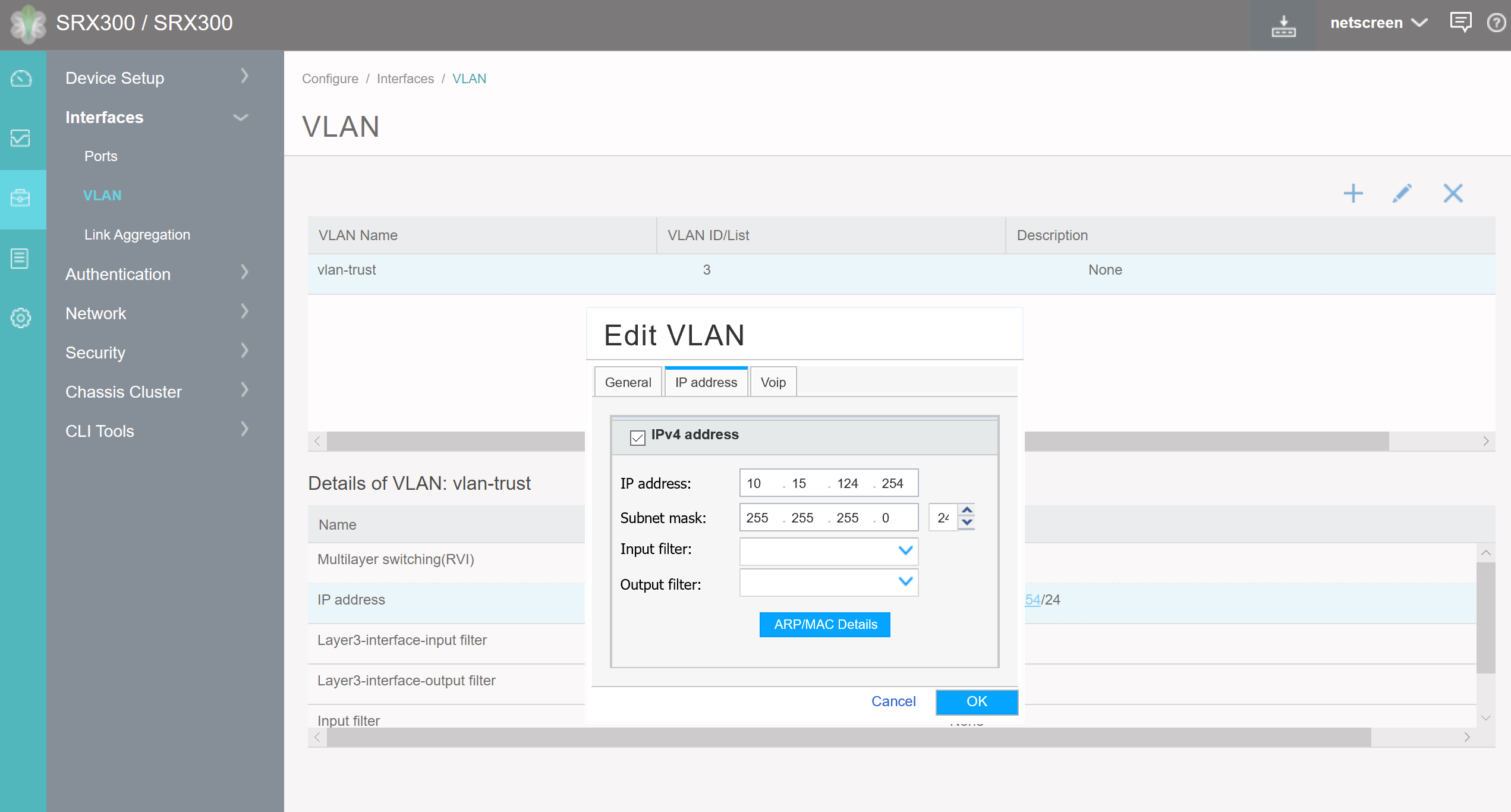

1. 防火墙配置- LAN端口 (WAN/LAN端口都可以在防火墙的配置向导中进行配置)

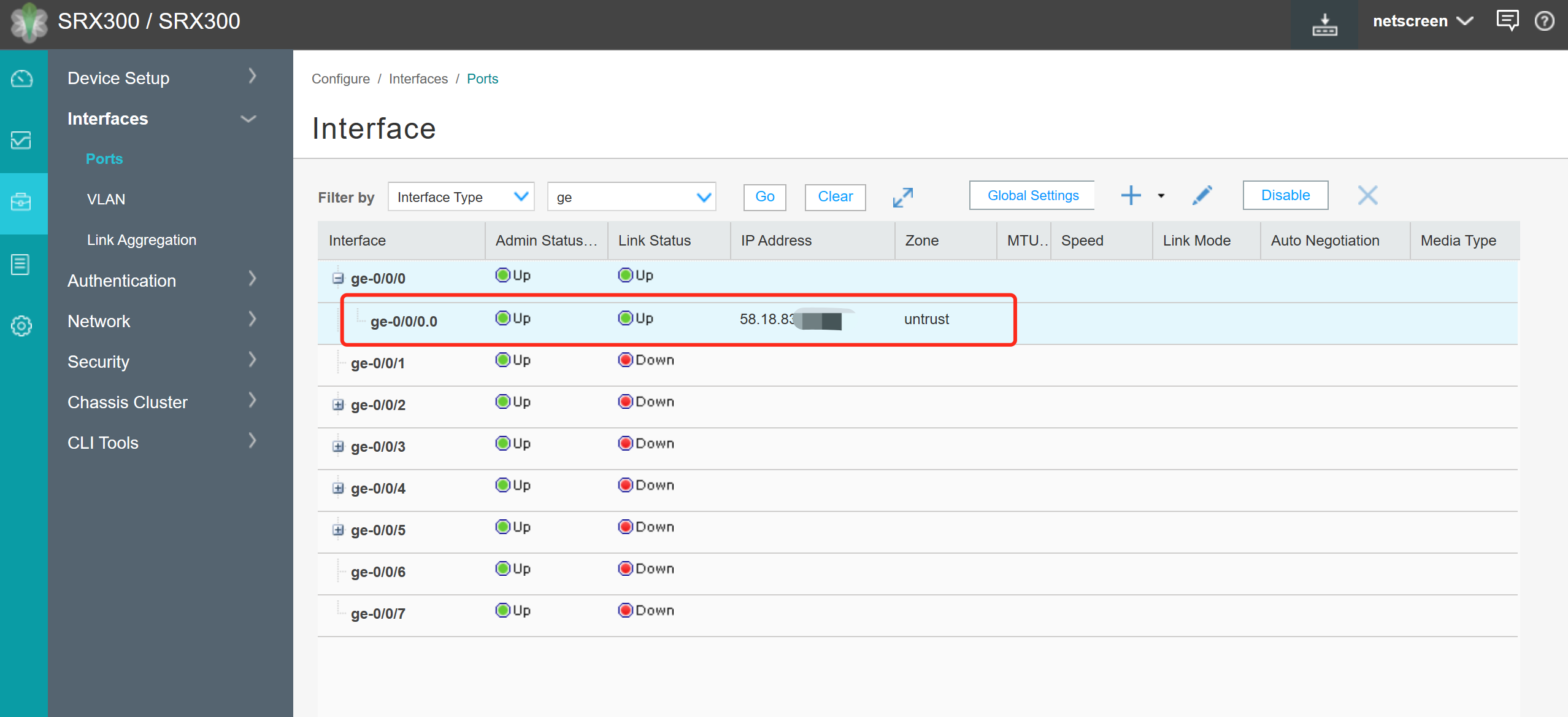

1.2 防火墙 WAN端口

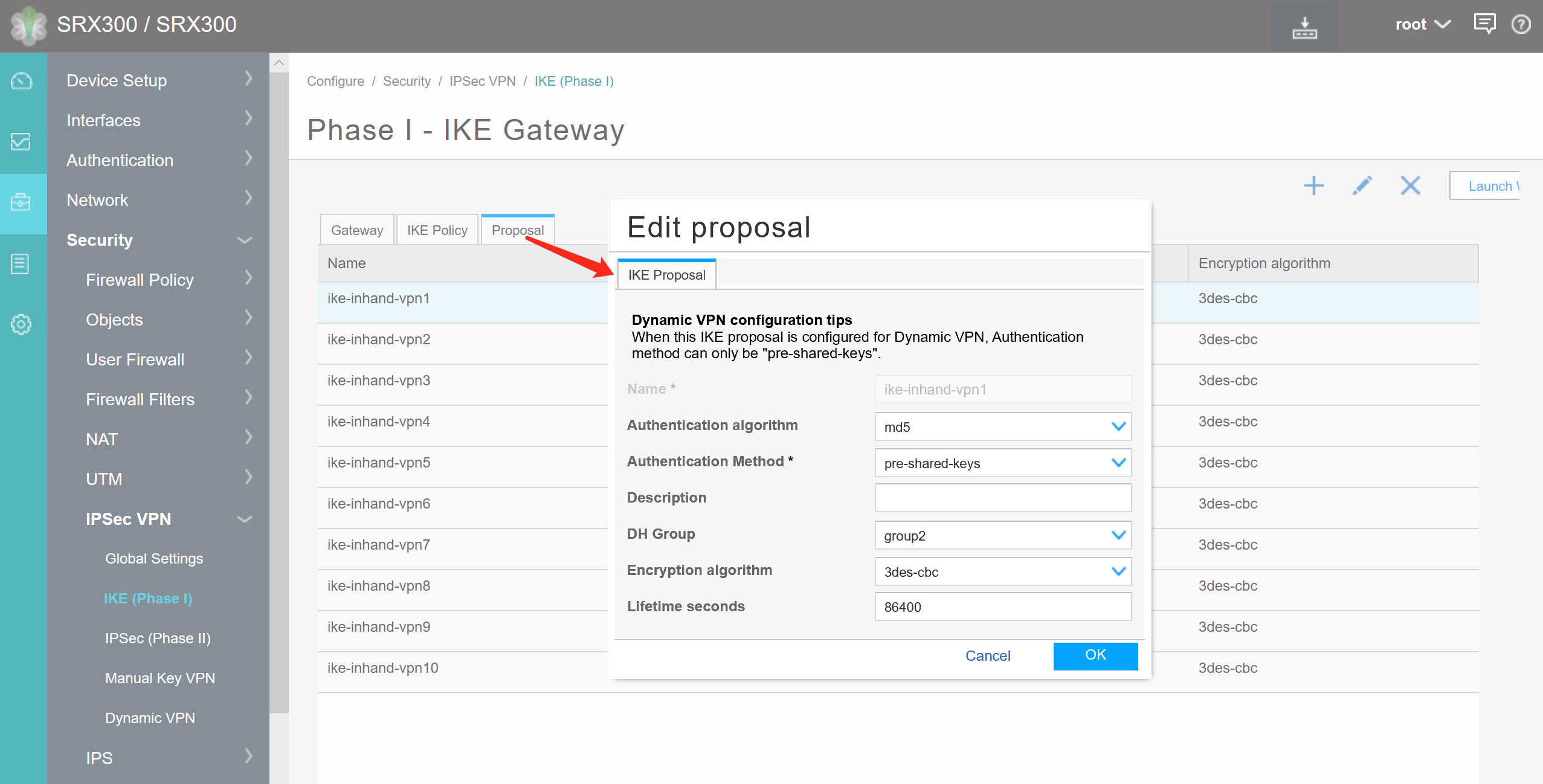

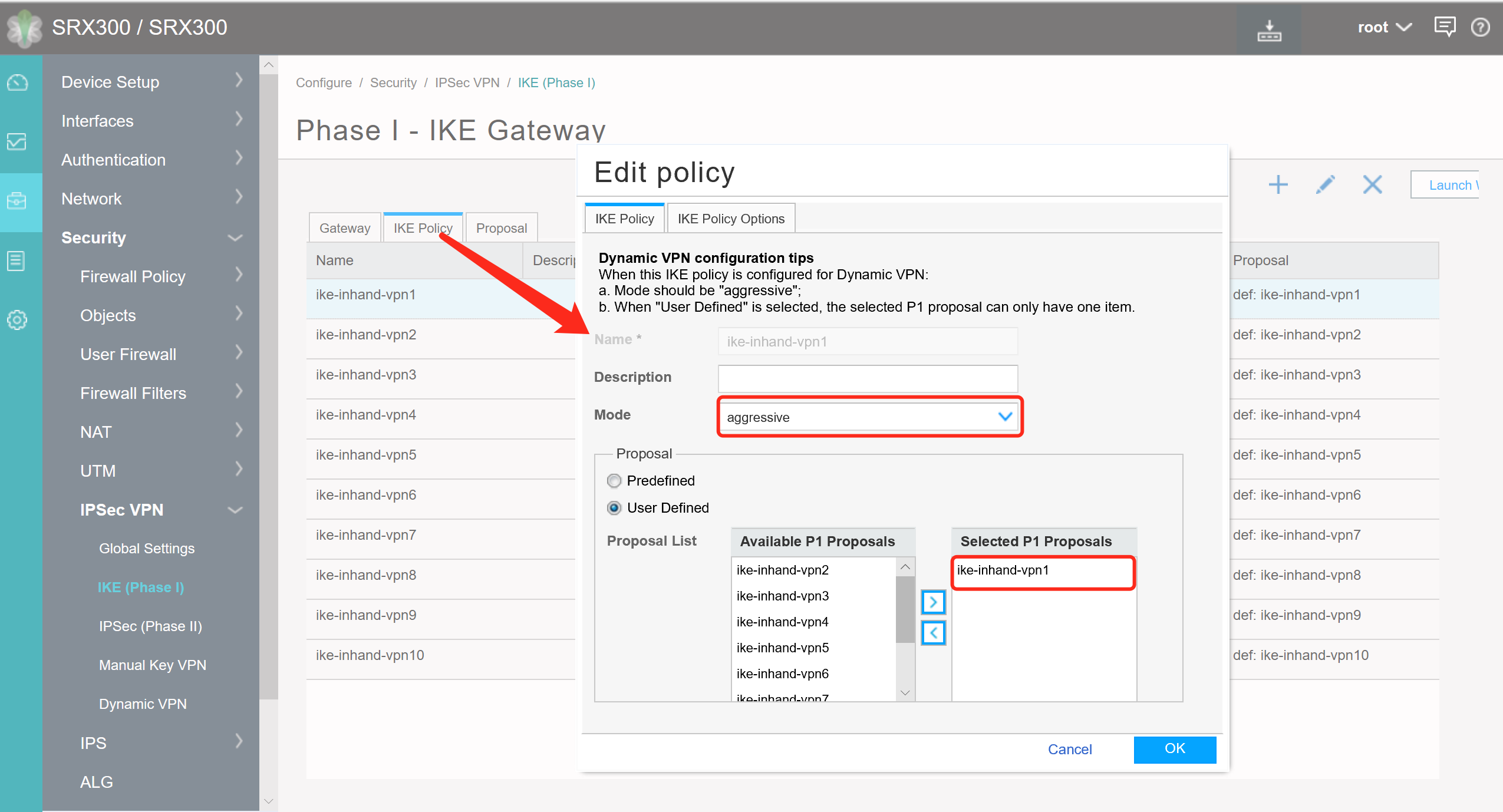

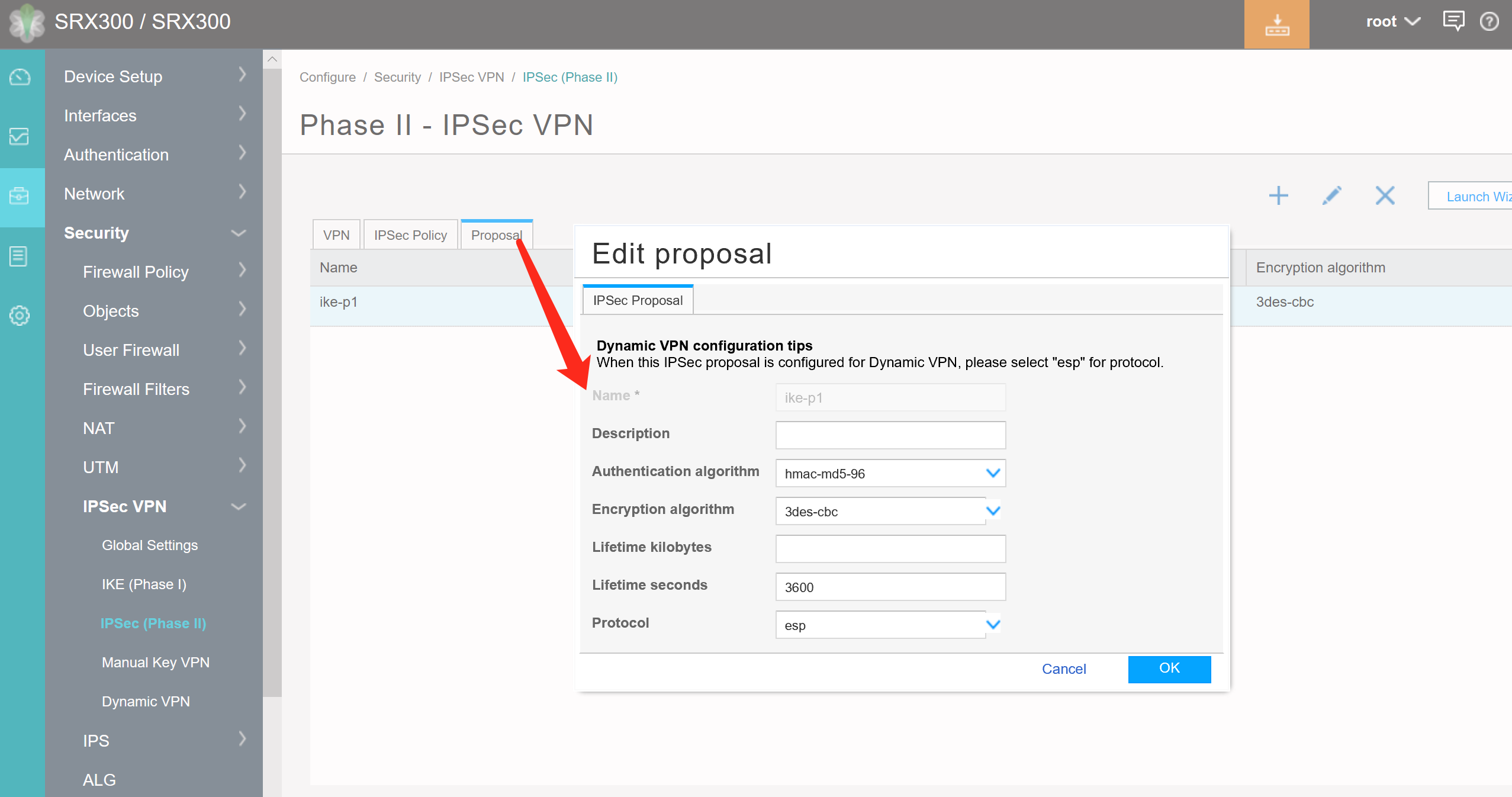

2.1 防火墙IKE配置

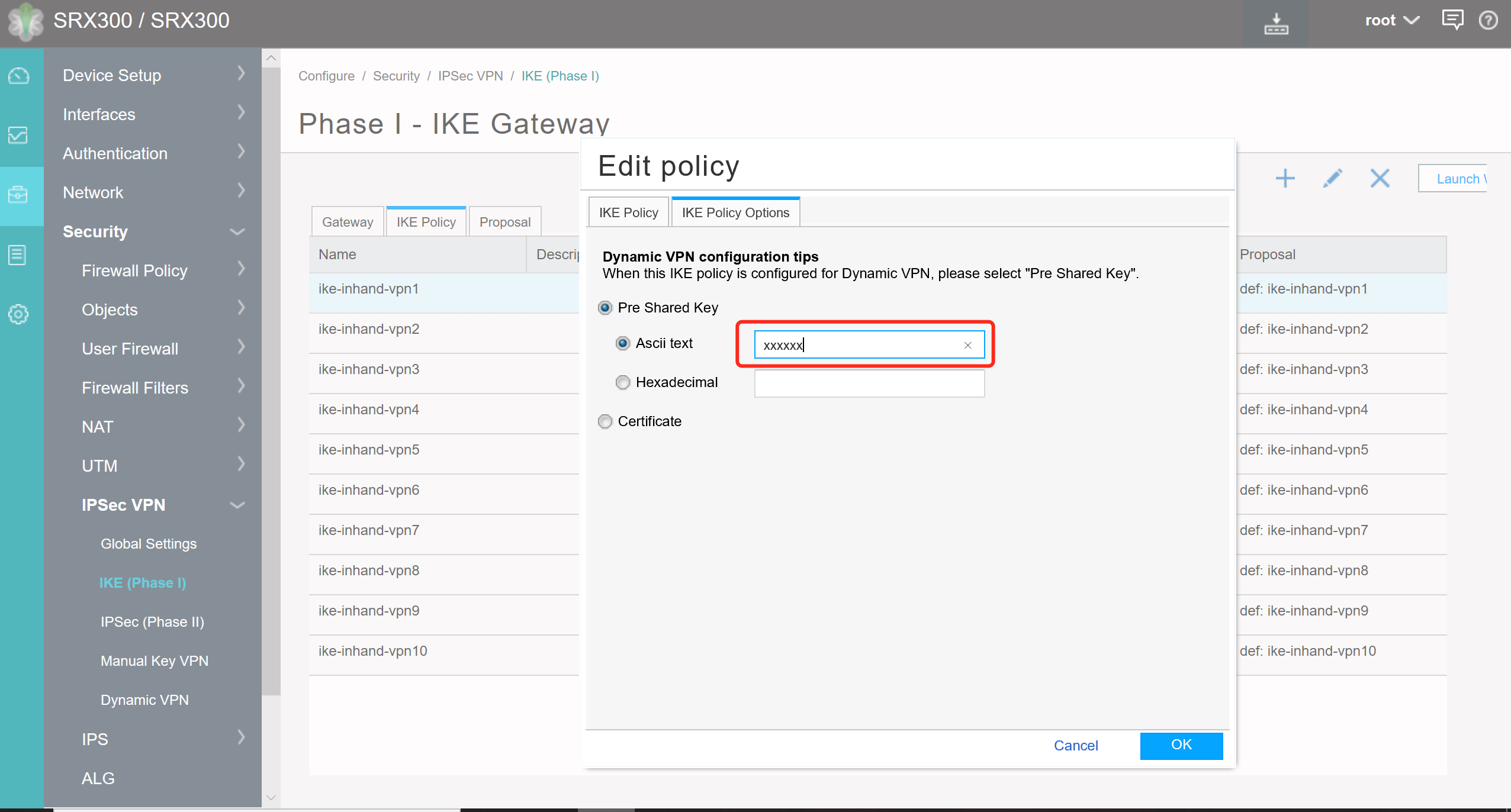

配置 隧道预共享密钥。

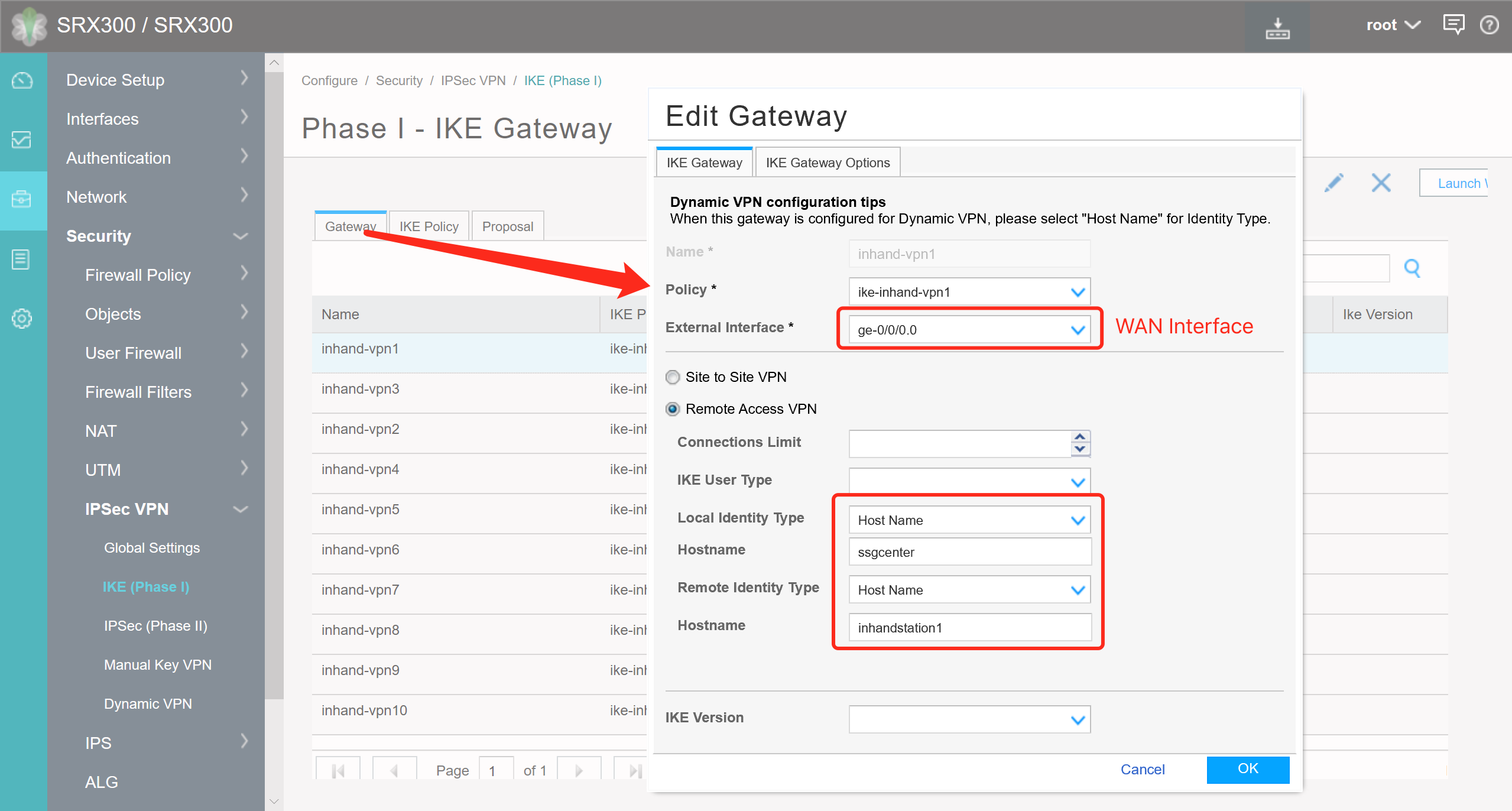

由于4G路由器为动态IP,所以在建立SA时每台路由器需要配置FQDN,在防火墙的配置是Hostname。Hostname是自己定义的一串字符,下图为例第一台路由器的Hostname为 inhandstation1

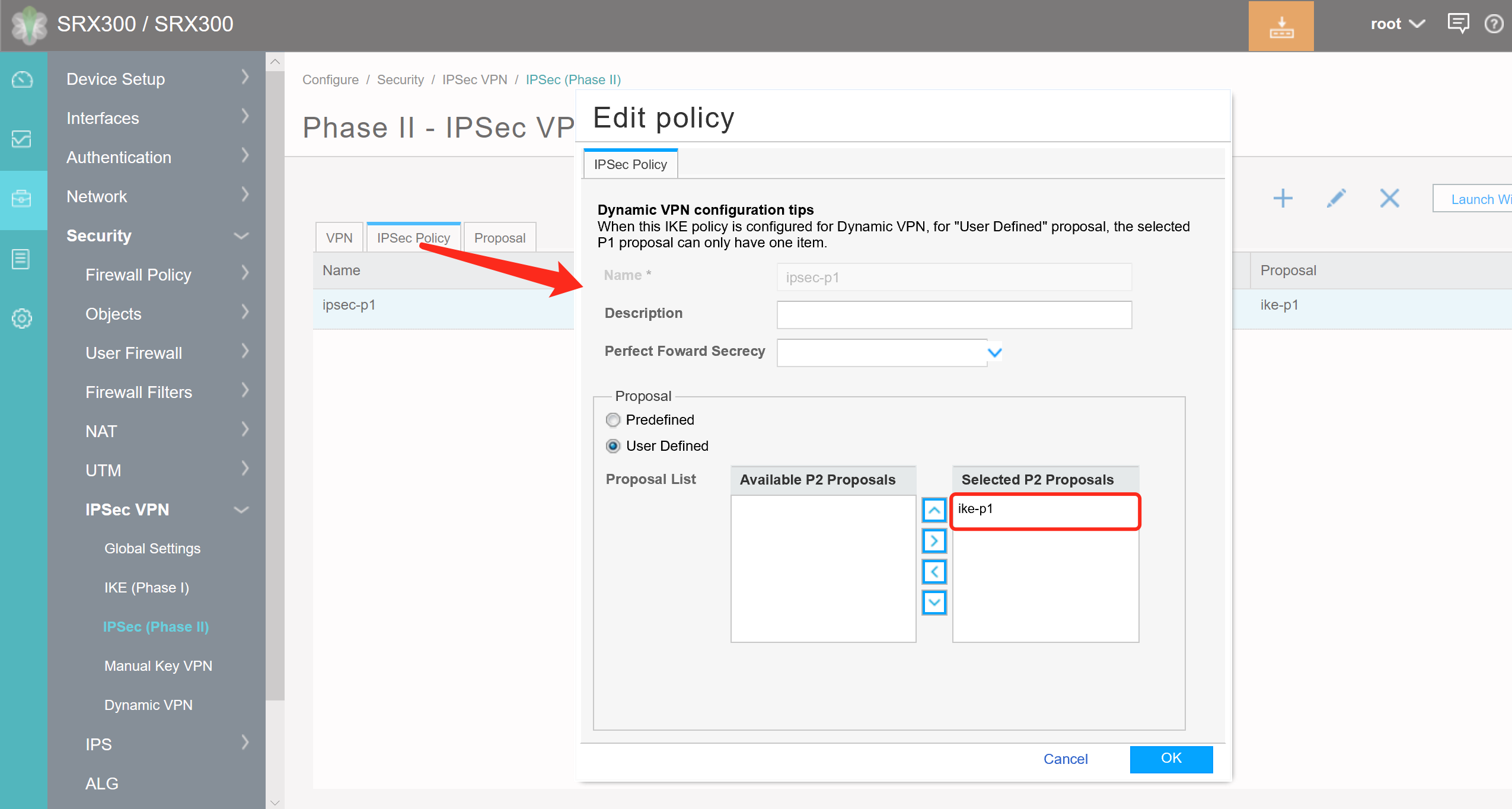

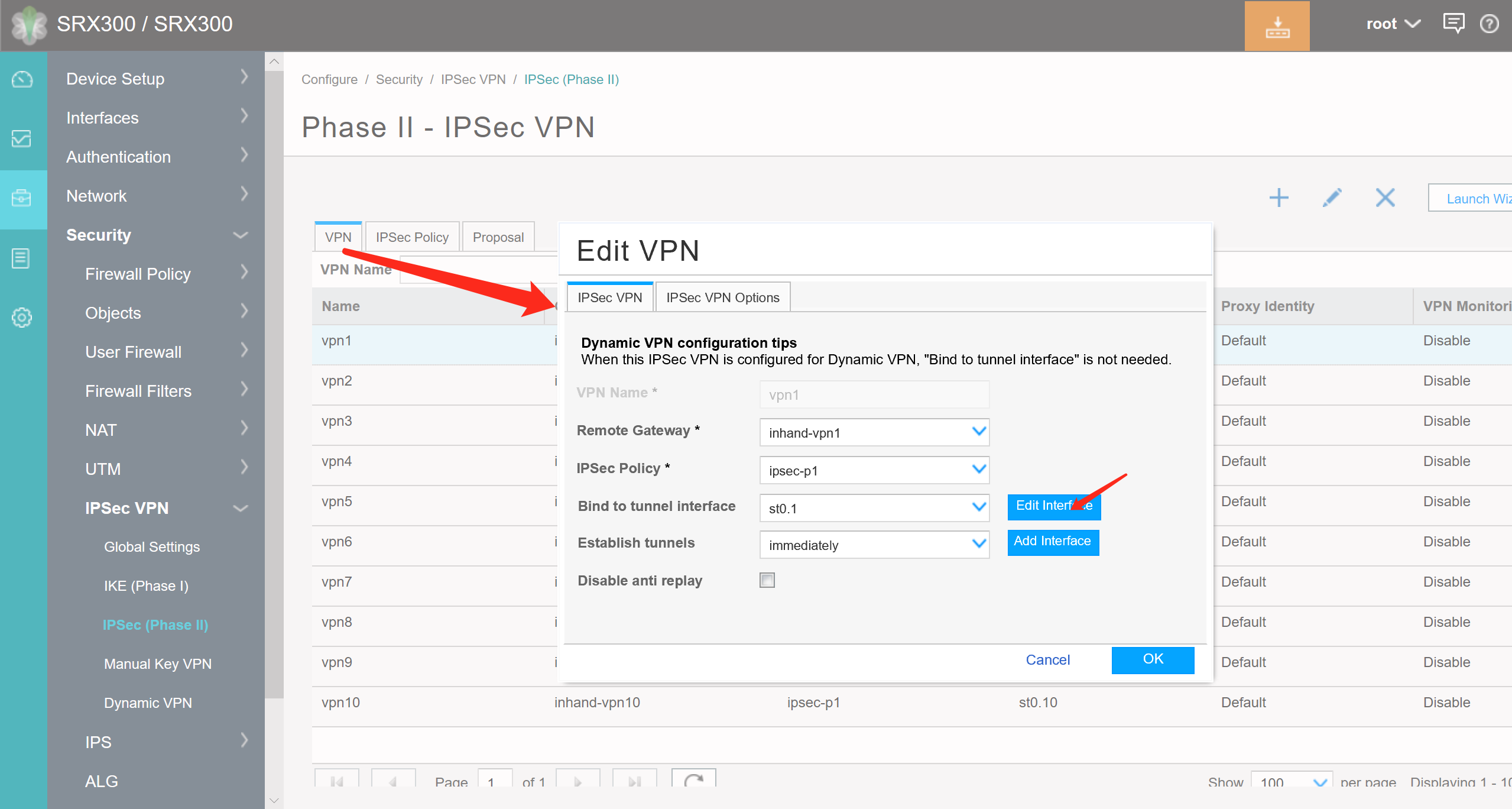

2.2 防火墙配置IPSec策略

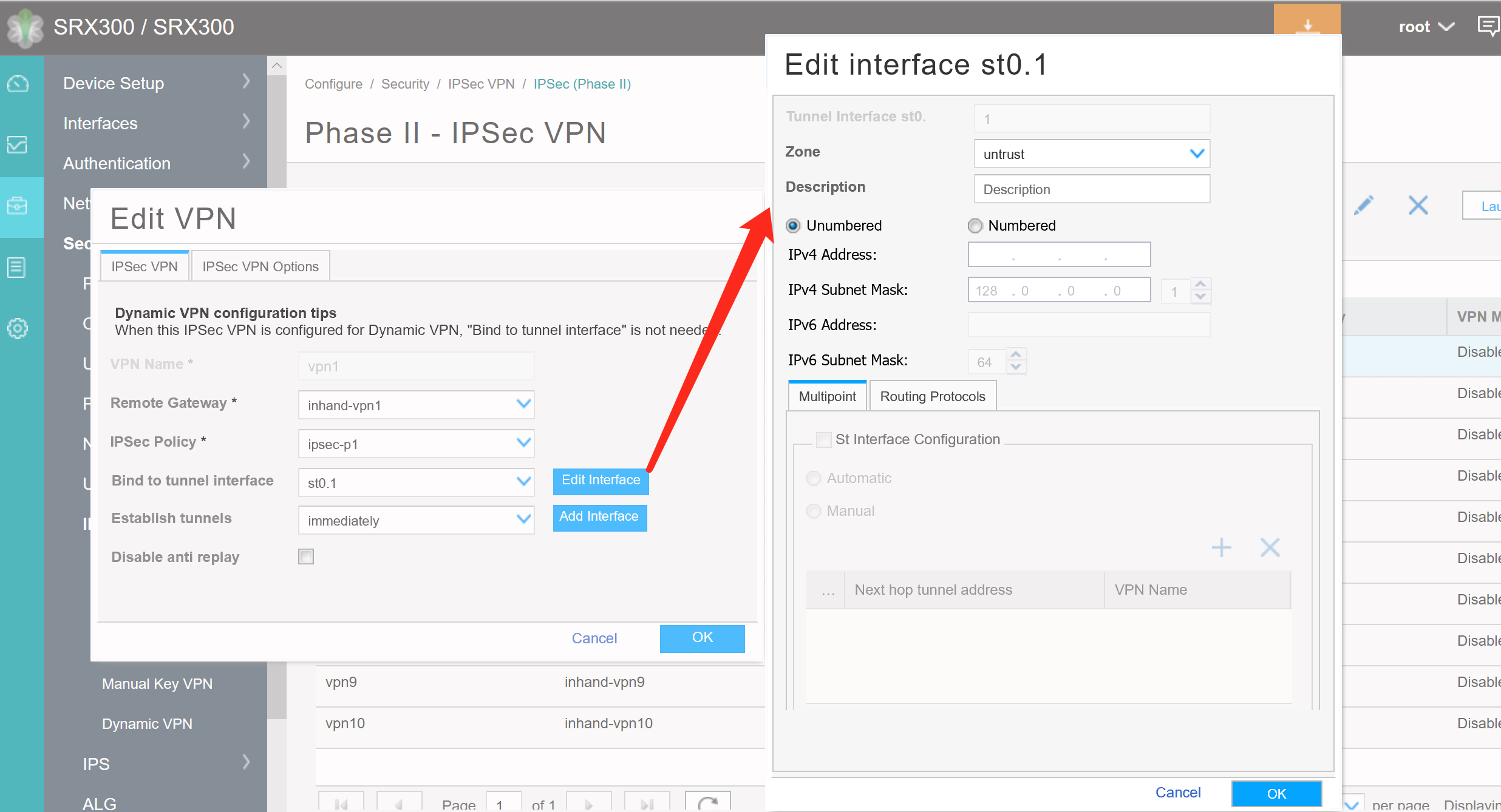

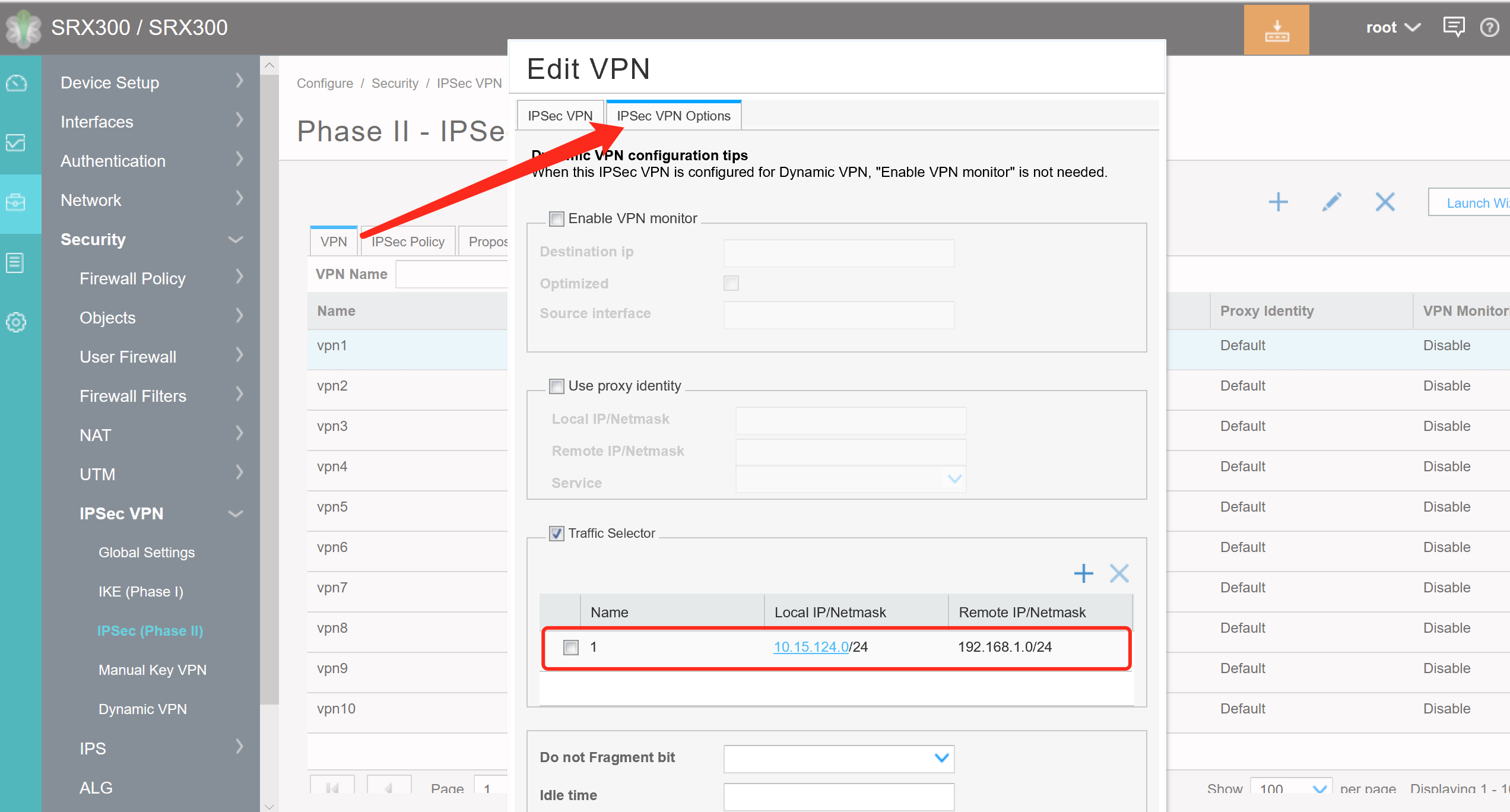

新增Tunnels 接口,将感兴趣流(从10.15.124.0/24 到192.168.1.0/24)关联到st.1接口

2.3 在路由器的路由表Untrust/Trust策略

3.1 LTE 4G无线路由器IR300/IR600 新增IPSec隧道配置

密钥与在防火墙中配置一样的内容。

第一阶段ISAKMP建立成功、第二阶段 IPsec SA建立成功

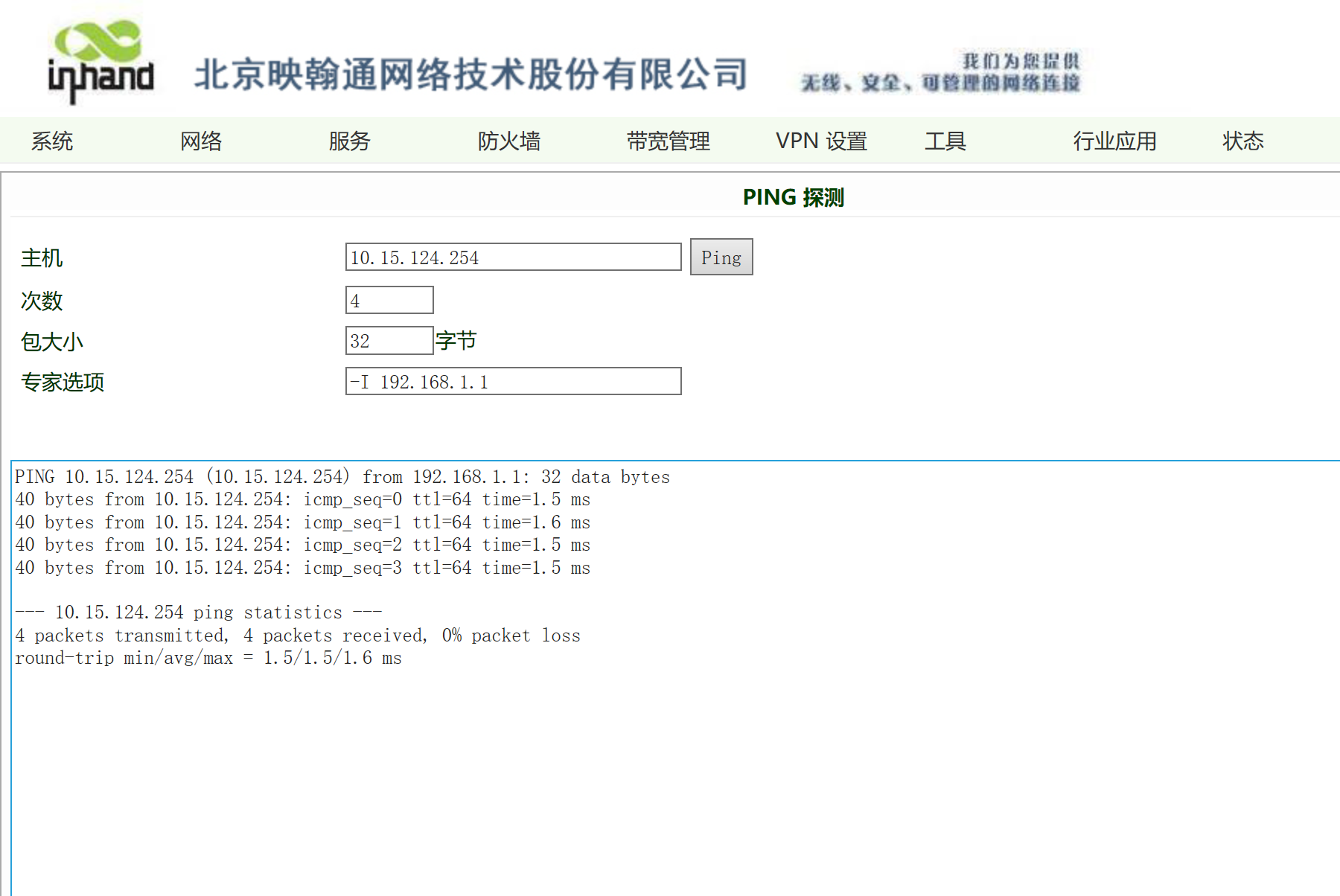

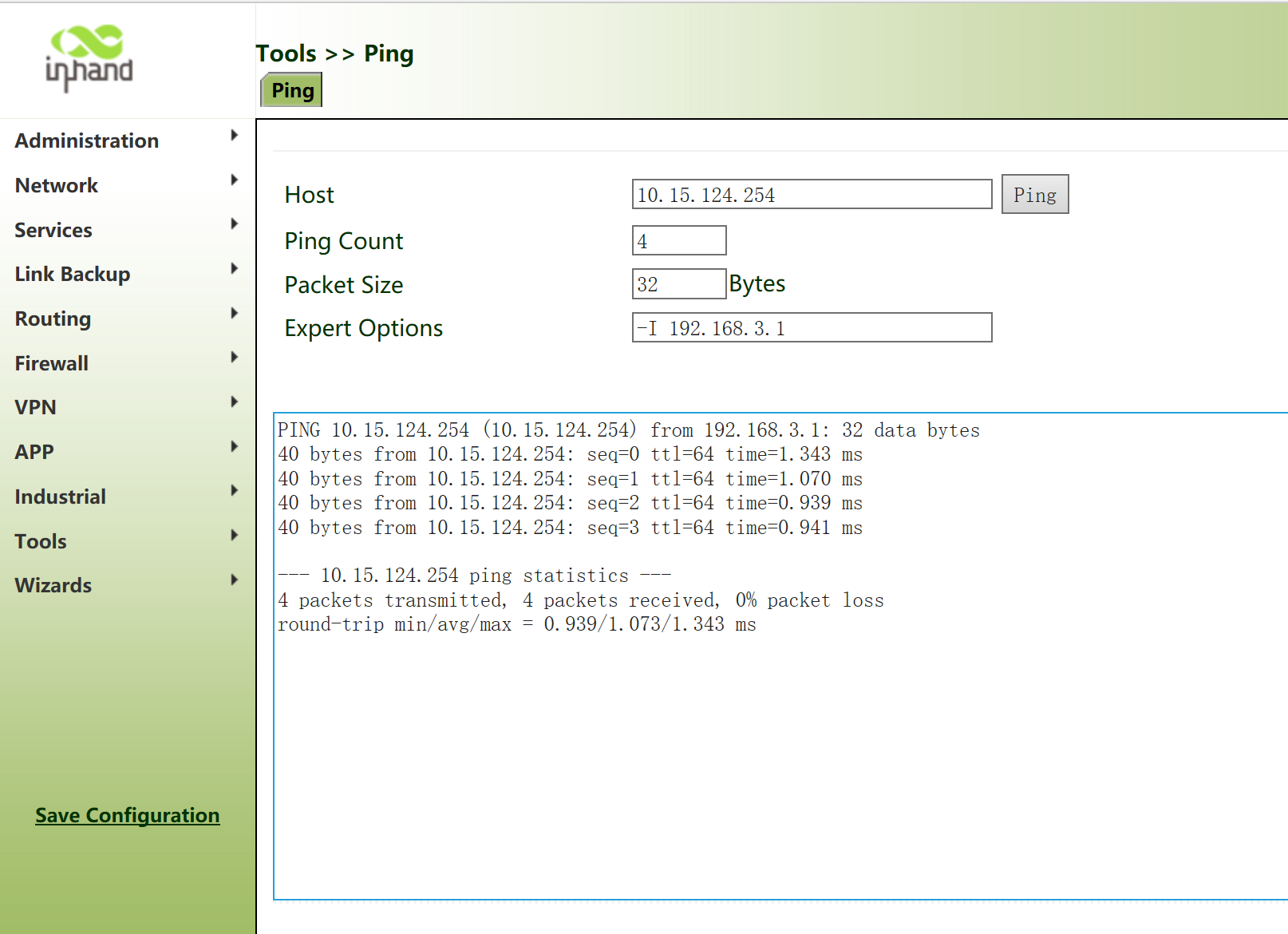

以无线路由器LAN地址为源地址 (-I 192.168.1.1)ping 目的f地址 10.15.124.254 (防火墙LAN地址)

4. LTE无线路由器 IR900 的iPSec配置

IR302配置VRRP

前提:两台IR302固件版本号必须一致.

此次实验固件版本号如图:

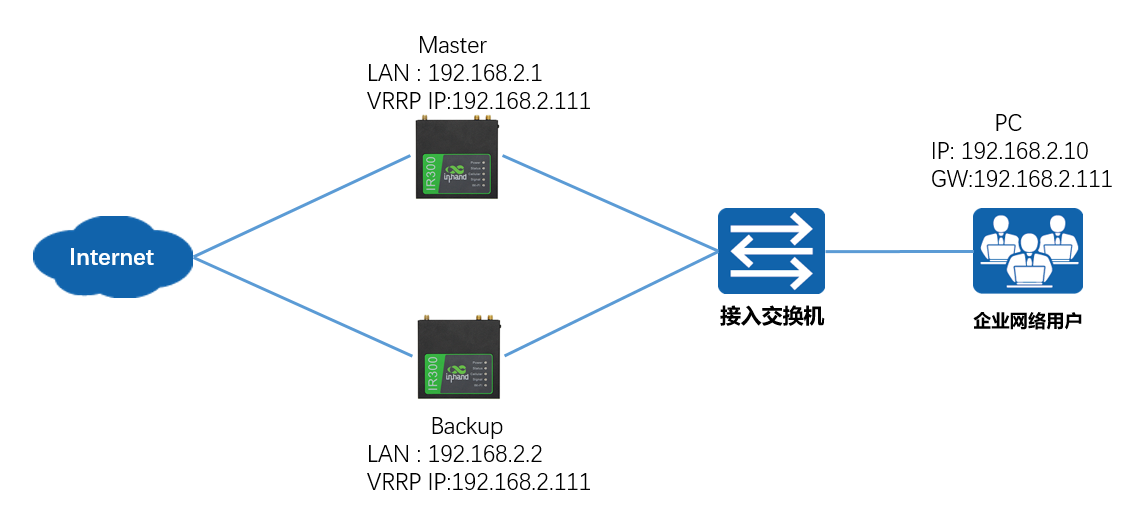

网络拓扑如下:

实验目的:当Master 设备出现故障或上行链路出现问题时,切换数据流量到Backup设备,保证业务的稳定运行。

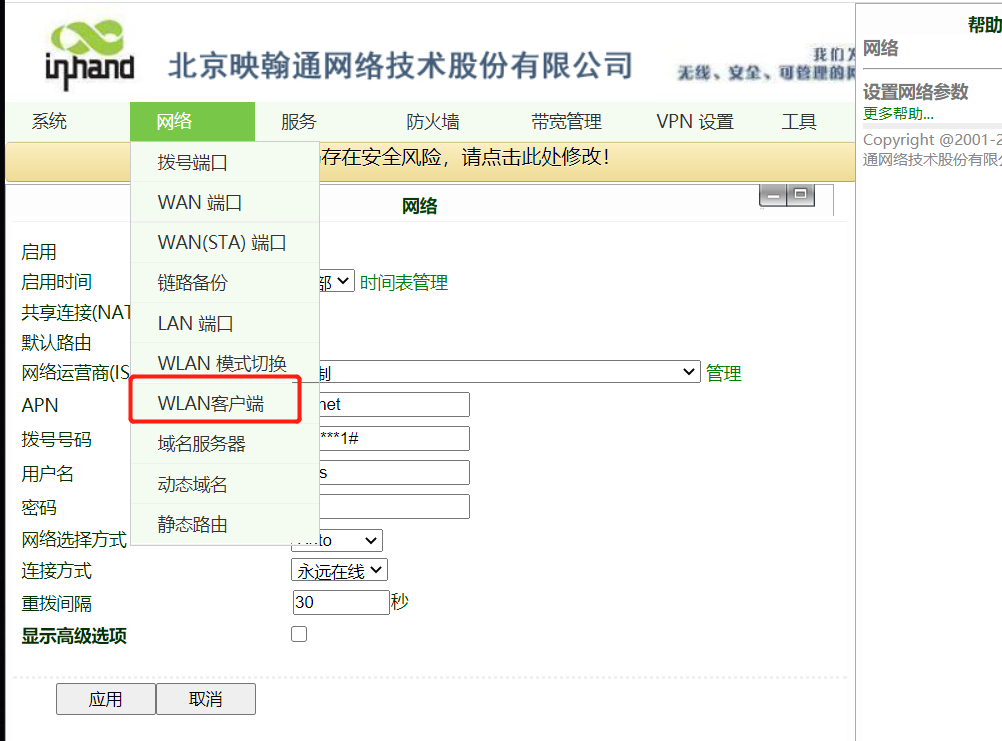

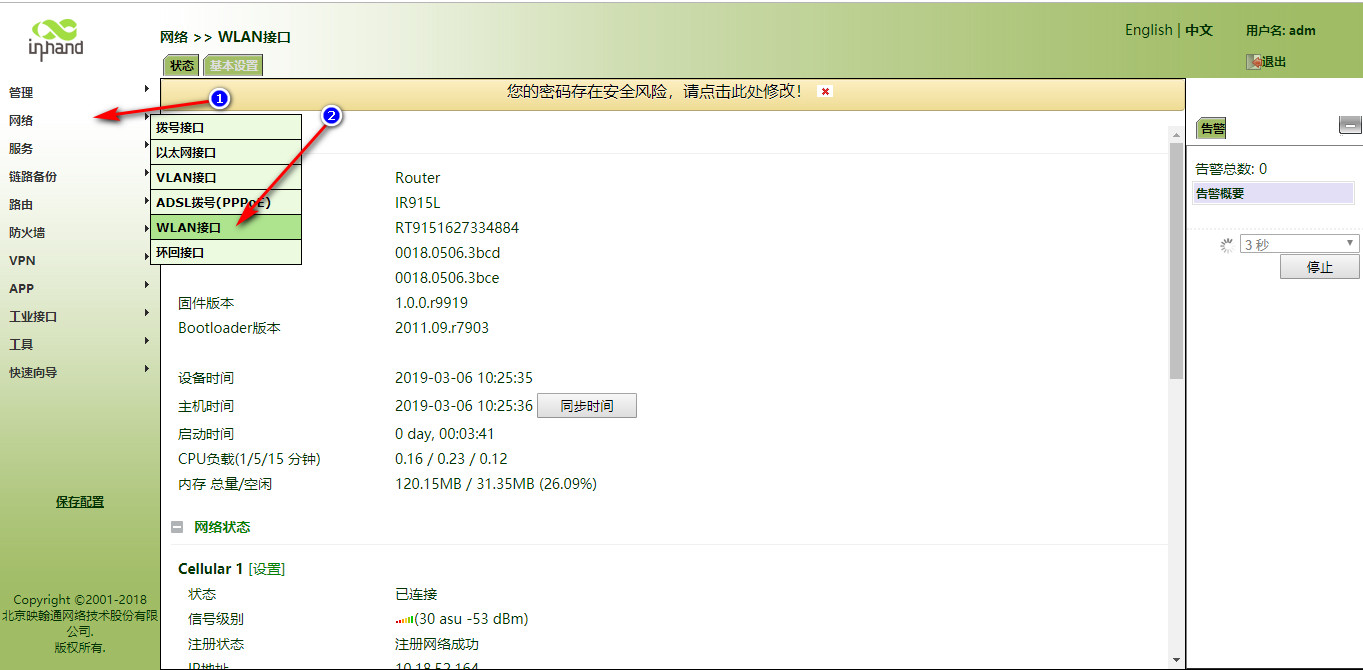

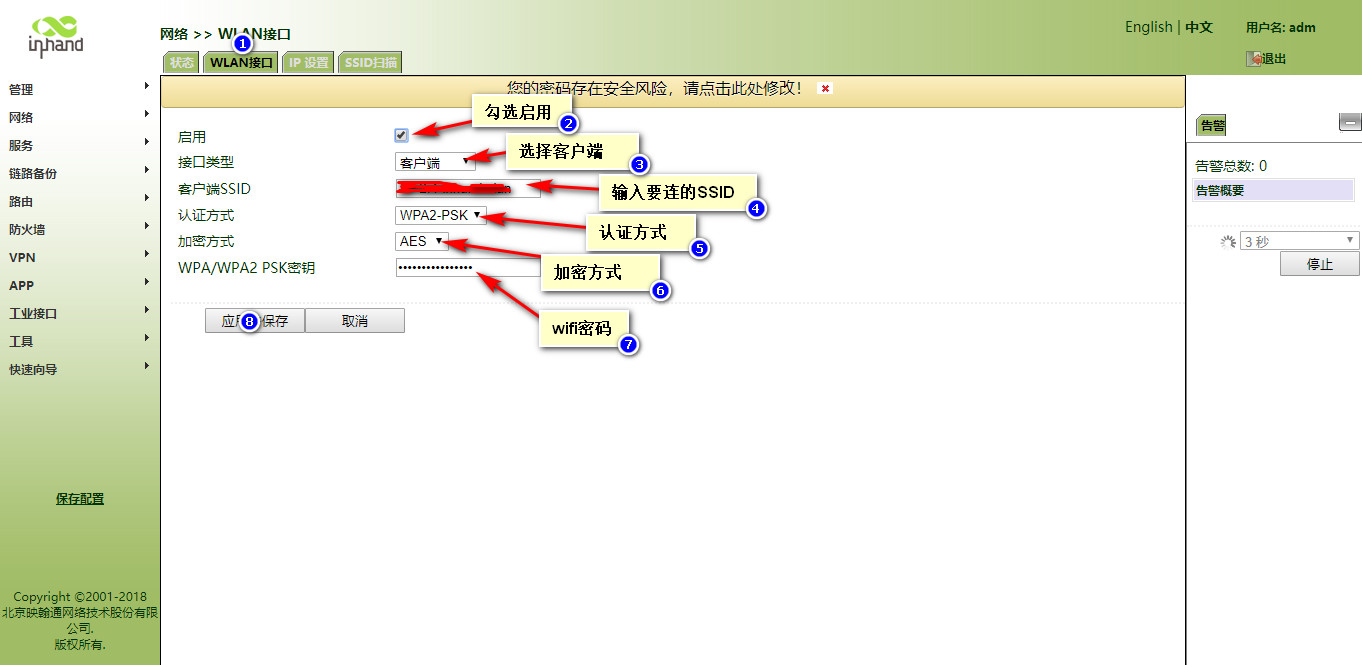

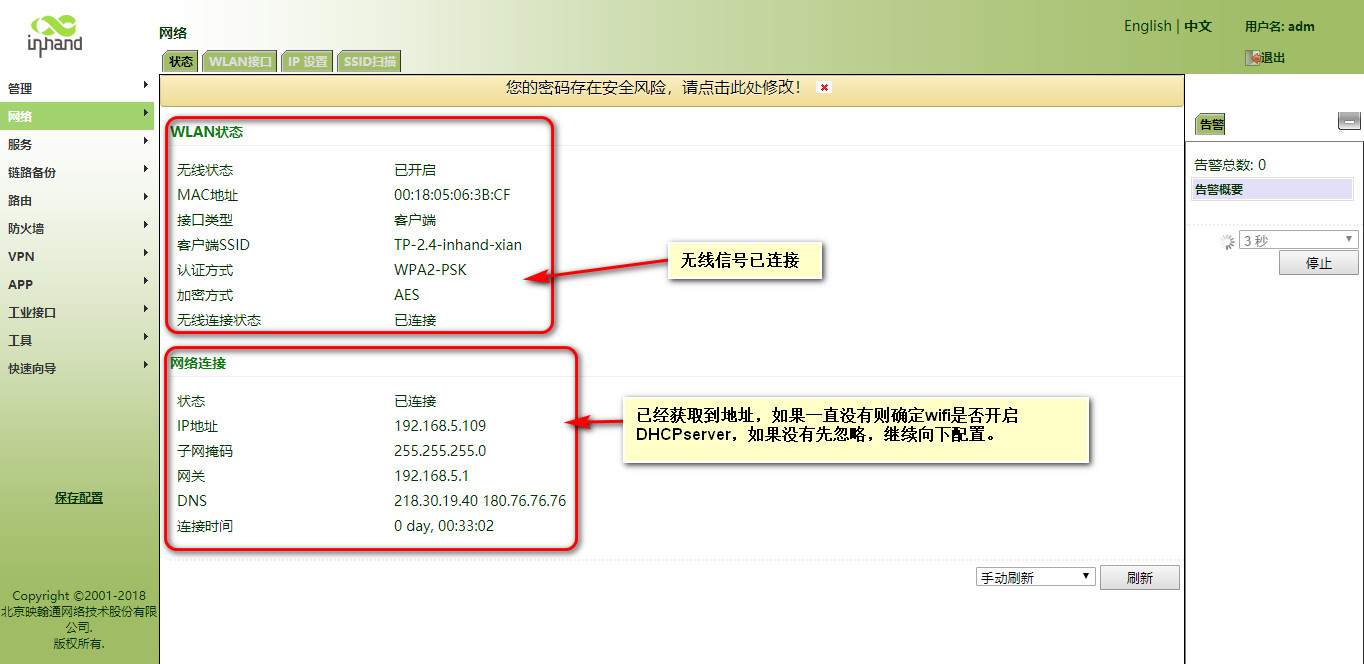

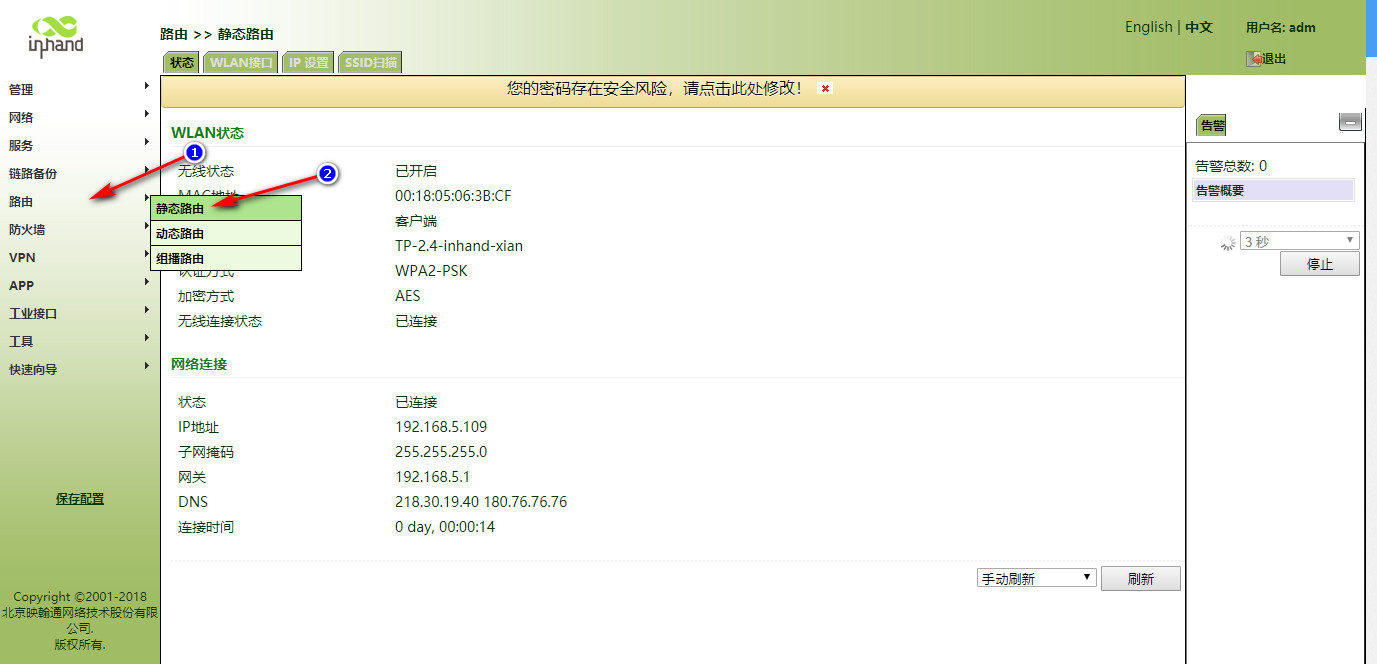

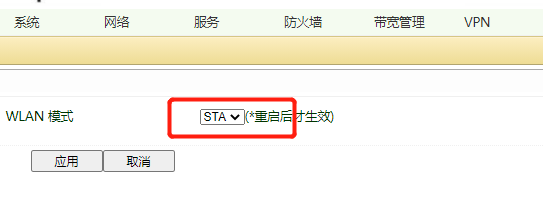

1.配置IR设备连接无线wifi

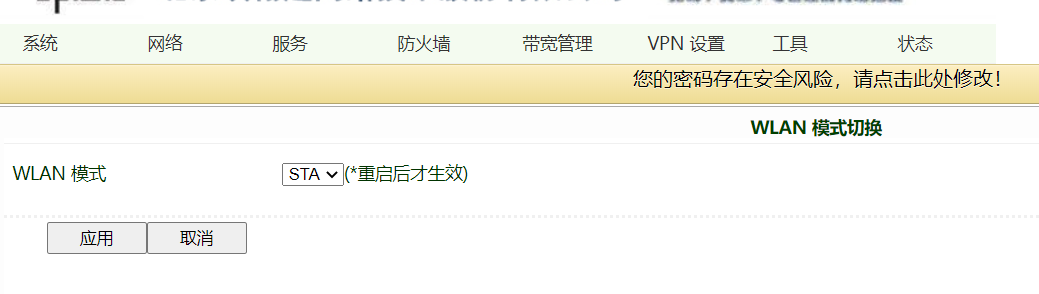

1)登录设备的web管理界面,选择“网络”->"WLAN模式切换",选择"STA"",点击应用。

2)选择“系统”->"重启系统"。

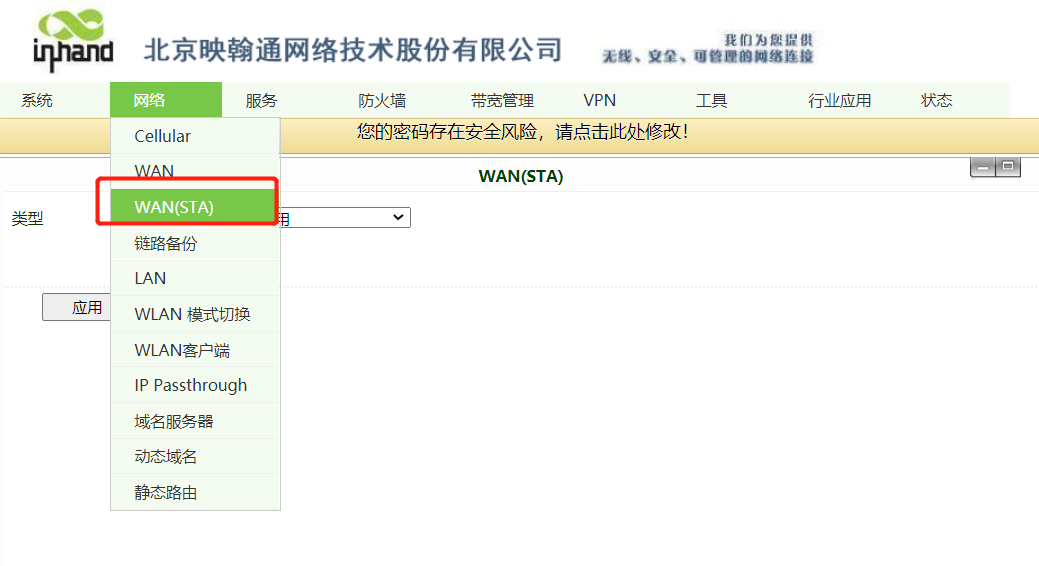

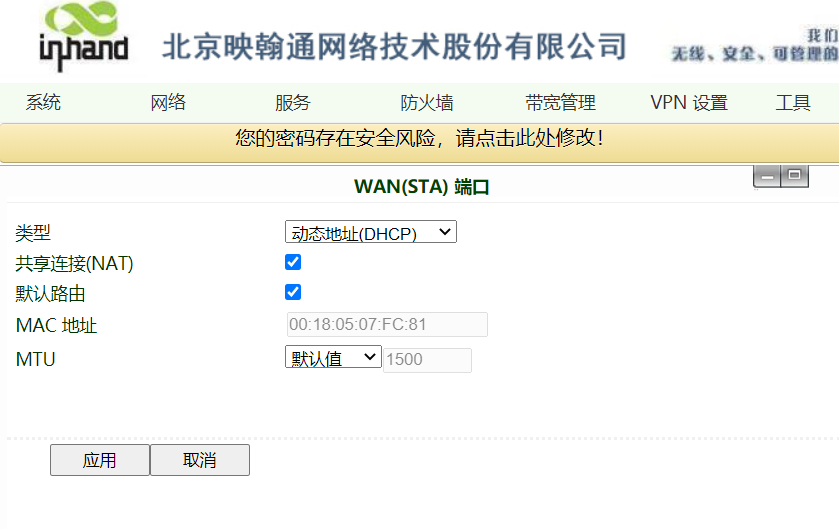

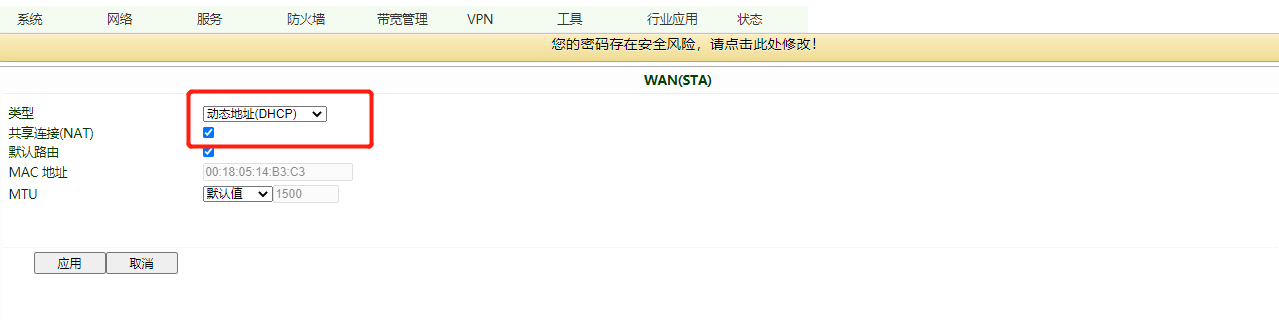

3)重启系统后进入web管理界面,选择"网络"->"WAN(STA)"->类型选择"动态DHCP",点击"应用"。

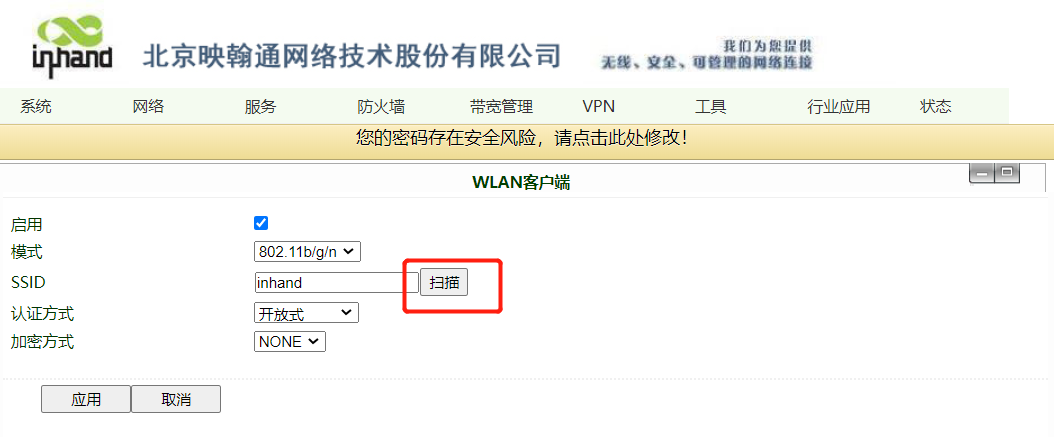

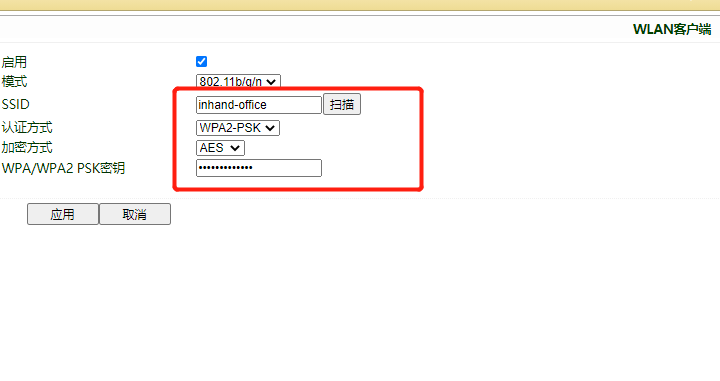

4)选择“网络”-> "WLAN客户端",扫描无线选择相应的无线名称,点击"应用"。

5)查看网络连接,选择“状态”->"连接状态”,查看“WAN(STA)”。

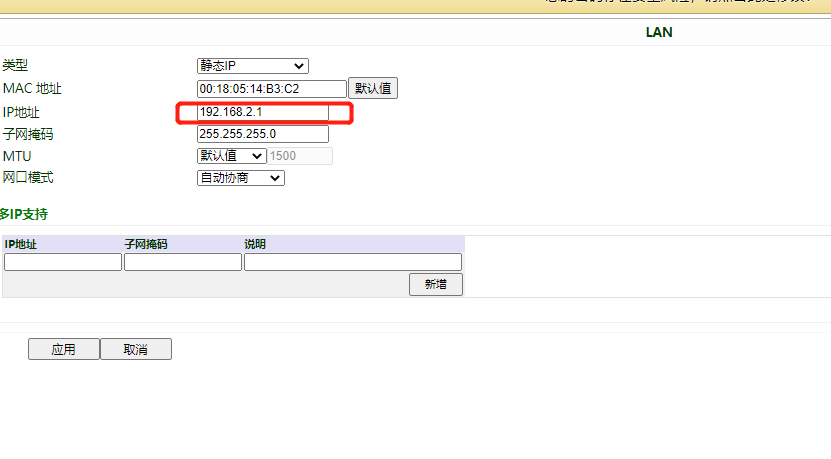

2.配置LAN口地址防止IP地址冲突,Master LAN口设置IP为192.168.2.1,Backup LAN口地址设置为192.168.2.2。

)选择“网络”->“LAN”,设置“IP地址”,点击“应用”。

注:Backup设置同Master,先连接无线,后修改LAN口地址为192.168.2.2。

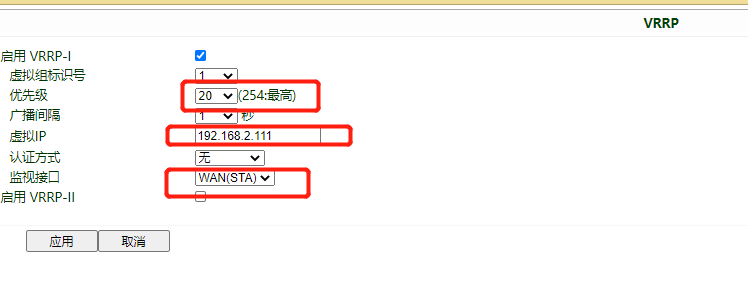

3.配置VRRP

1)选择“网络”->"VRRP",Master设备配置如下.。

注:优先级设置越大,成为Master的几率越高。

由于上行链路采用无线网络,因此此处监视接口为wan(sta),需根据应用场景选择对应接口。

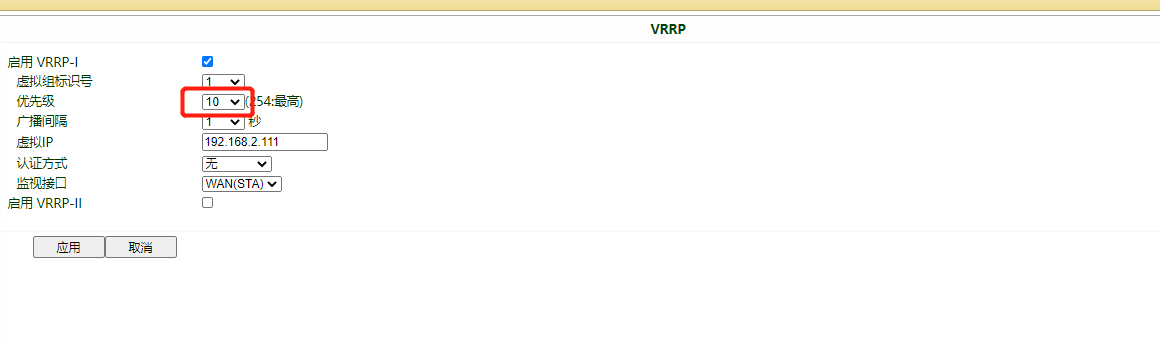

Backup设备配置如下:

4.配置pc端网关为虚拟IP 192.168.2.111,模拟Master设备上行链路故障(设备断开wifi),客户端测试数据通讯。

1)PC端设置

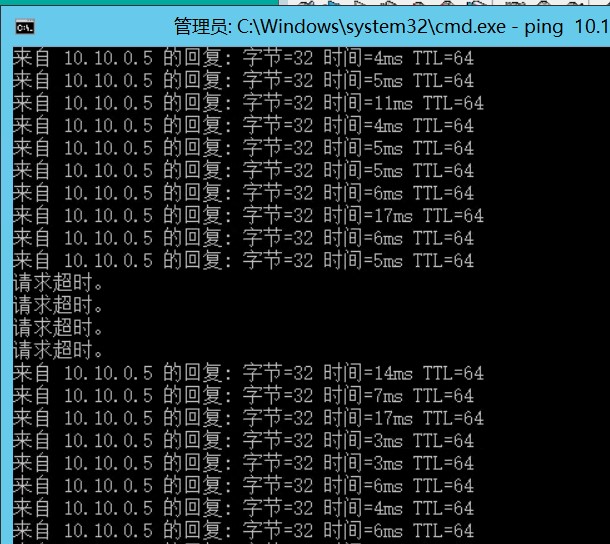

2)PC端测试网络连通。

3)模拟故障发生(断开Master 的wifi连接),测试网络。

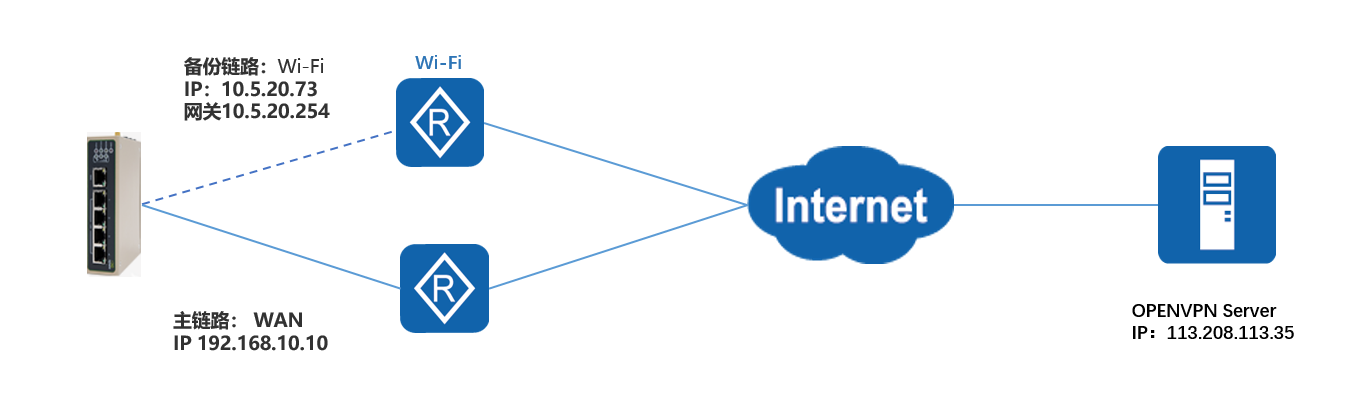

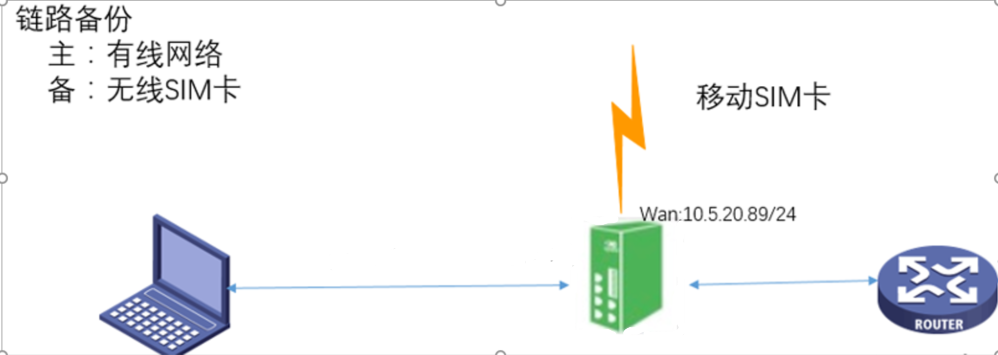

IR615 实现VPN链路备份

拓扑:

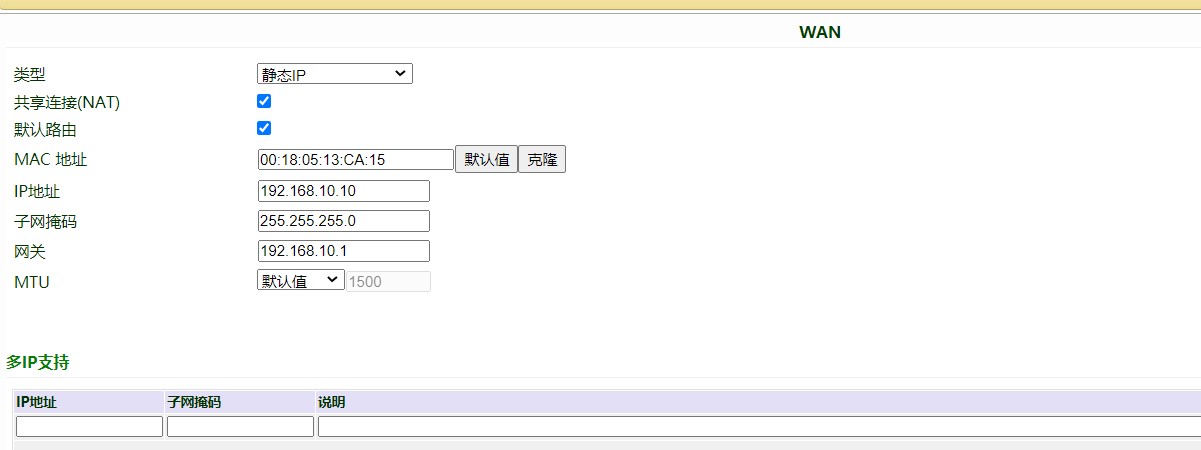

1. 配置IR设备wan口地址

IR615设置wan口地址为192.168.10.10,出口网关为192.168.10.1

2. 配置IR设备连接无线网络参考链接

http://www.m2mlib.com/?/article/294

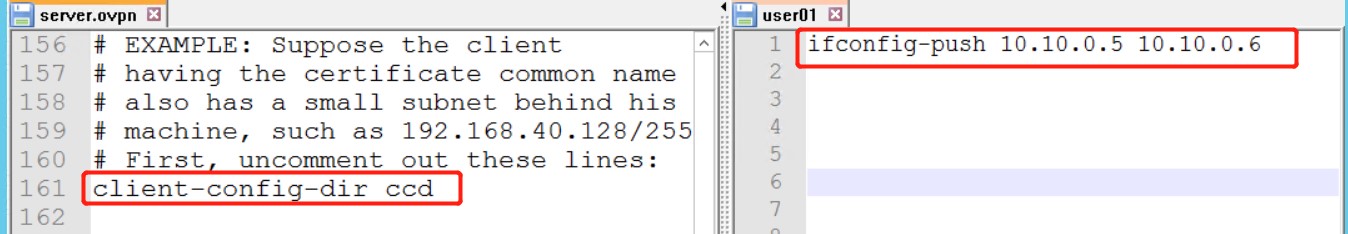

3. 配置OpenVpn

1)server端设置,确保为同一用户分配到相同的IP地址,便于后期测试。

2)IR设备端配置openvpn,先配置证书管理。选择vpn》证书管理添加证书

3)配置openvpn,选择vpn》Openvpn 配置》选择新增。相关配置如下。

4)查看Openvpn状态

4. 设置完成后查看路由表,可以看到数据通过WAN口路由,并且openvpn已经建立连接。

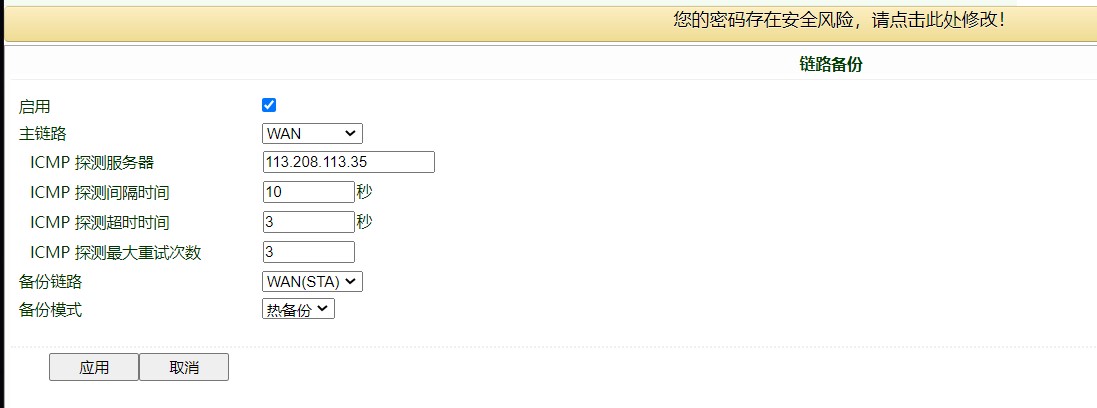

5. 设置链路备份,设置主接口为WAN口备份接口为WAN(sta)口。选择网络》链路备份

测试:

断开IR615 WAN口网线,查看路由表,可以看到默认路由已经切换到WAN(sta)

OpenServer端查看网络连通性,可以看到模拟故障后丢失三个数据包。

模拟故障恢复,连接wan口网线,查看路由表。可以看到路由已经恢复到wan口。

OpenServer端查看看,可以看到链路恢复丢失四个数据包。

附件说明:

service-config:为服务器端配置文件

user01:为客户端配置文件 收起阅读 »

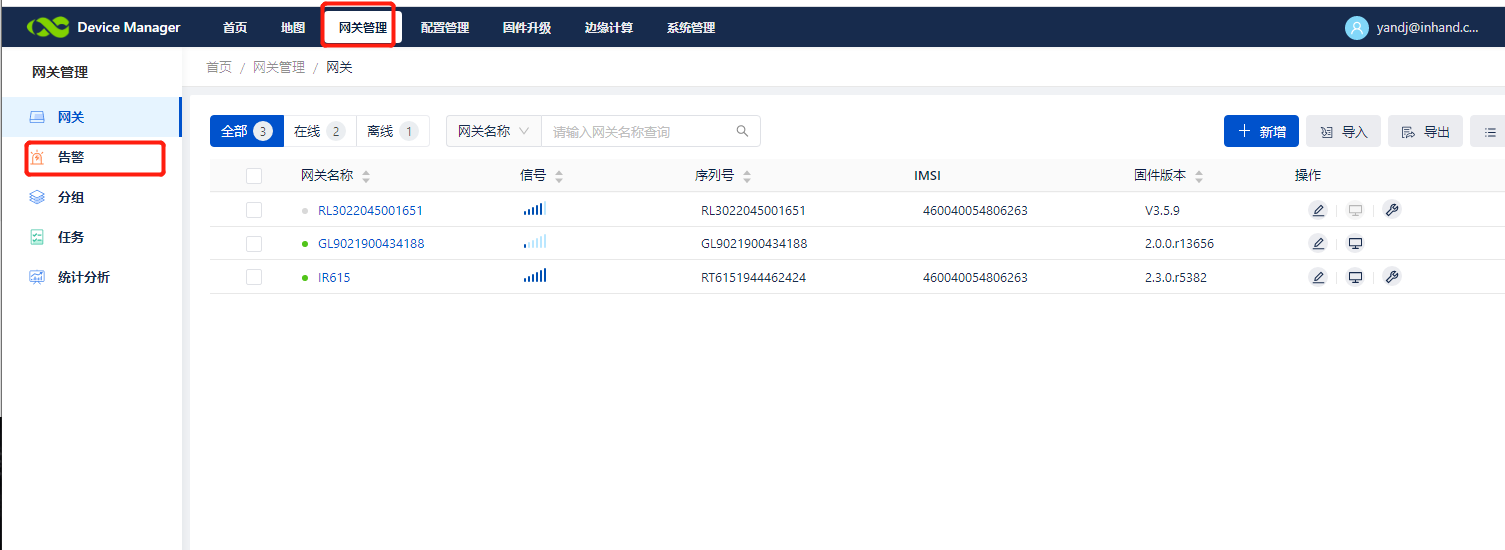

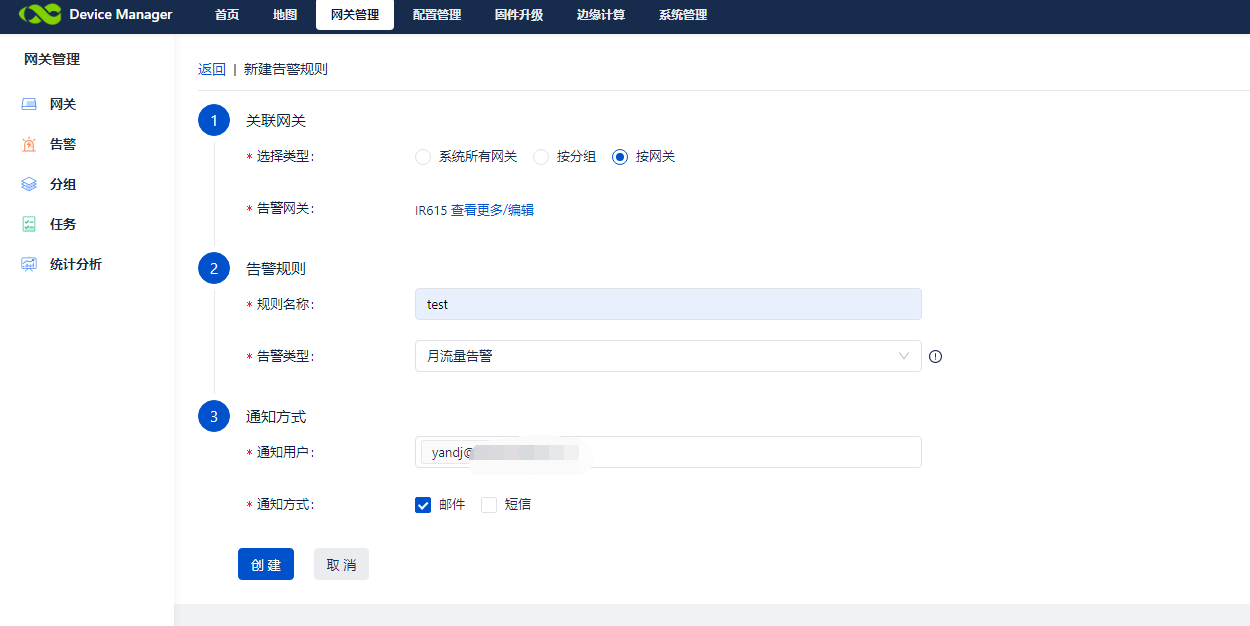

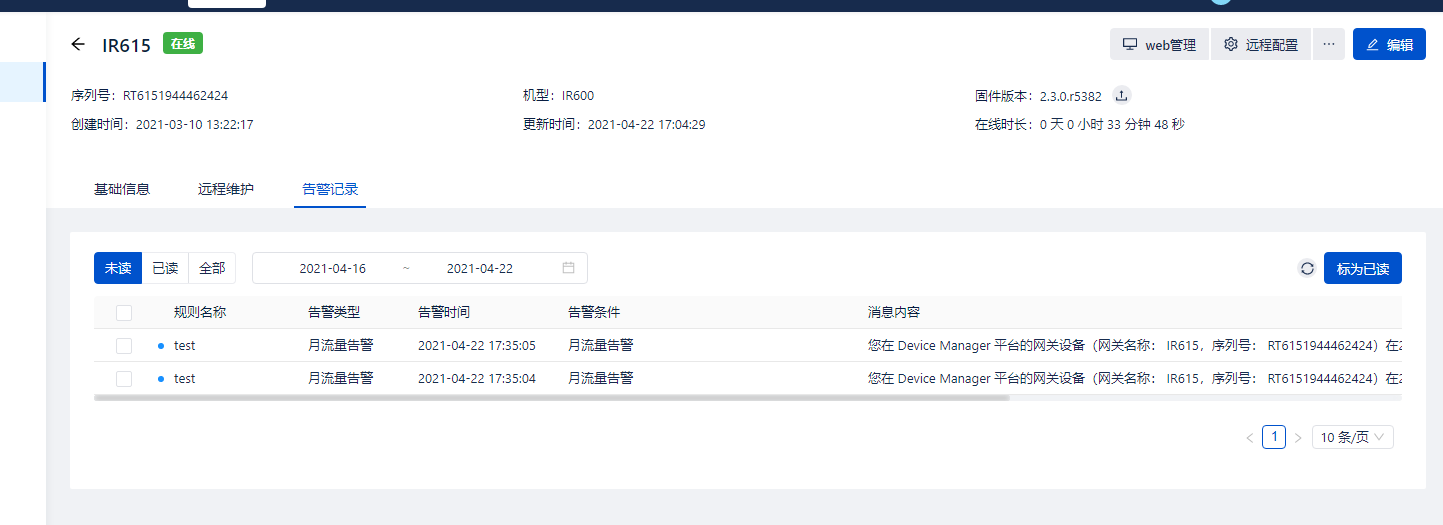

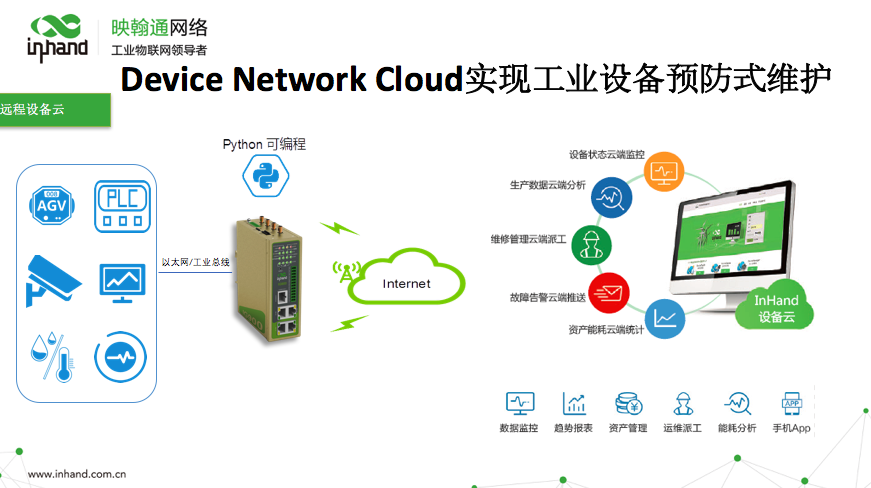

IR302 IR611 IR615 如何配置网管云平台?

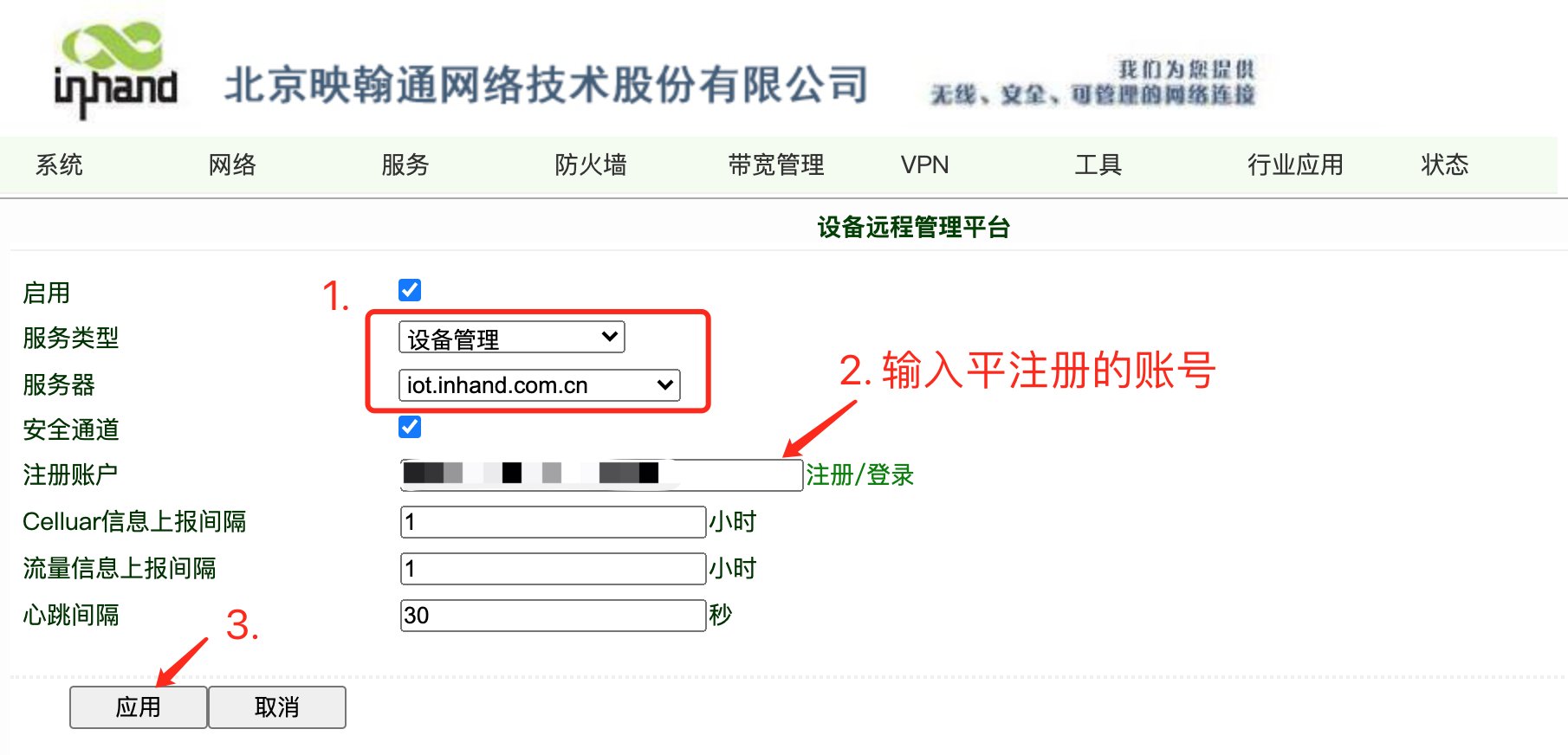

2. 开启设备远程管理平台

注意选择:设备管理 服务器:iot.inhand.com.cn (iot.inhandnetworks.com 为海外平台)

3.复制设备SN (设备标签内也有SN)

添加路由器到平台

4.查看在线状态

收起阅读 »

IR915 连接 cisco L2tp over ipsec

配置

1.AAA配置

aaa new-model //启用AAA

vpdn enable //启用vpdn

crypto isakmp policy 10 //定义isakmp策略,注意路由器会按序号匹配策略所定义的参数,先匹配的先采用,如果一个都没有匹配到,则ipsec第一阶段协商失败

crypto isakmp key 1234 address 0.0.0.0 0.0.0.0 //这里定义预共享密钥,所有地址都使用这个密钥,路由器会寻找一个地址最匹配的预共享密钥,如果还有更精确的地址匹配,则采用其定义的预共享密钥

mode transport //定义模式为传输模式

crypto map mymap //在接口上应用此映射图

5.Virtual-Template配置:

interface Virtual-Template1

ip unnumbered GigabitEthernet0/1 //借用物理接口

ppp authentication pap chap ms-chap ms-chap-v2 //配置验证方式

6.配置内网接口:

interface GigabitEthernet0/0

ip address 192.168.10.1 255.255.255.0

ip nat inside

access-list 11 permit 192.168.10.0 0.0.0.255

ip nat inside source list 11 interface GigabitEthernet0/1 overload

ip route 0.0.0.0 0.0.0.0 113.208.113.33

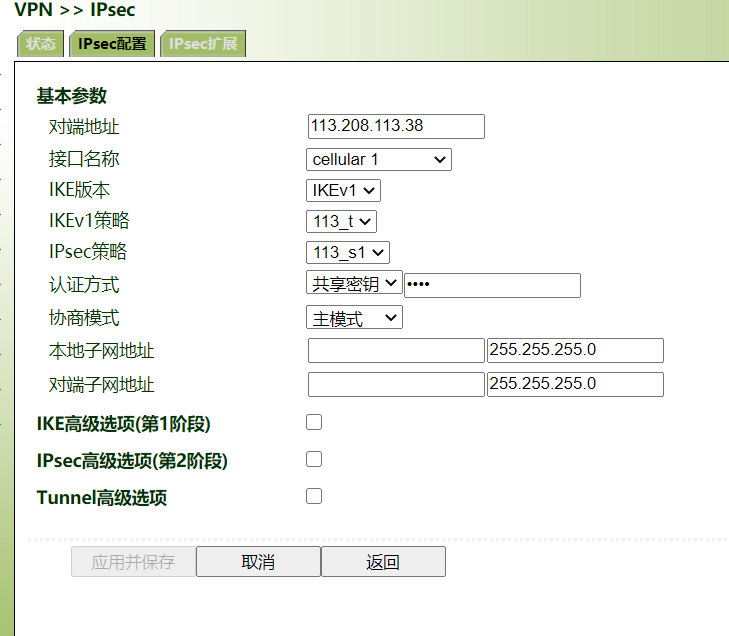

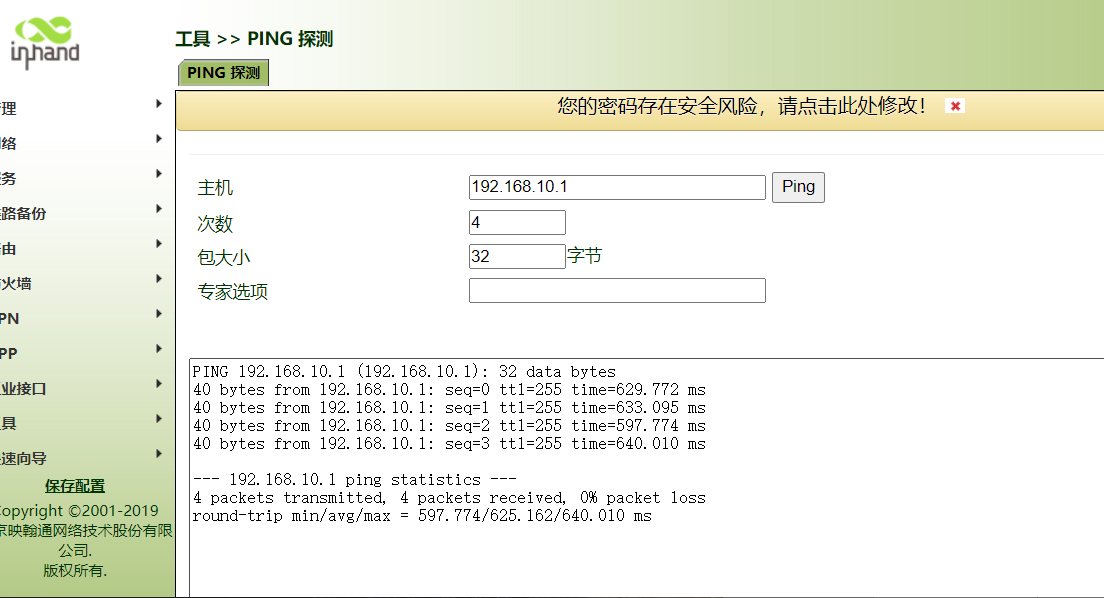

Ihand 915L配置:

IPSEC 配置:

1.IR915L 采用默认的拨号设置,操作步骤 网络 >> 拨号接口 >> 点击应用并保存。

查看状态 显示如下图则拨号成功。

选择 VPN 》 IPSEC

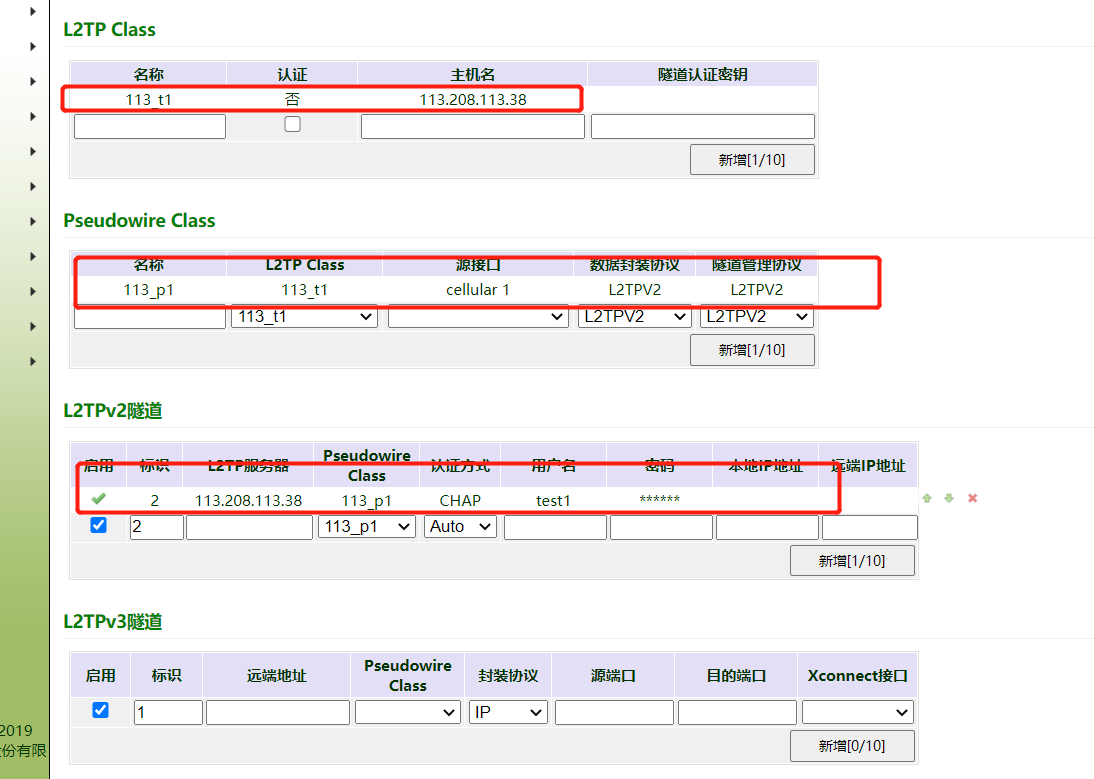

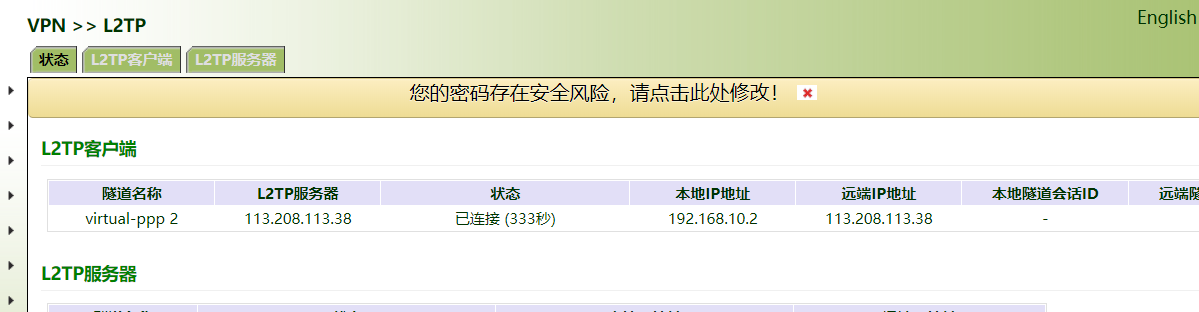

选择 VPN >>L2T

windows下OpenVPN搭建

OpenVPN简介 OpenVPN是一个用于创建虚拟专用网络(Virtual Private Network)加密通道的免费开源软件。使用OpenVPN可以方便地在家庭、办公场所、住宿酒店等不同网络访问场所之间搭建类似于局域网的专用网络通道。OpenVPN使用方便,运行性能优秀,支持Solaris、Linux 2.2 (Linux 2.2 表示Linux 2.2及以上版本,下同)、OpenBSD 3.0 、FreeBSD、NetBSD、Mac OS X、Android和Windows 2000 的操作系统,并且采用了高强度的数据加密,再加上其开源免费的特性,使得OpenVPN成为中小型企业及个人的VPN首选产品。

使用OpenVPN配合特定的代理服务器,可用于访问Youtube、FaceBook、Twitter等受限网站,也可用于突破公司的网络限制。由于OpenVPN支持UDP协议,还可以配合HTTP代理(HTTP Proxy)使用,使得只要是能够打开网站或上QQ的地方,就可以访问外部的任何网站或其他网络资源。

OpenVPN的官方最新版本是OpenVPN 2.3.0(发布于2013年01月08日),你可以点击此处查看OpenVPN 2.3.0的更新日志内容。

OpenVPN下载

下载链接:

https://www.softpedia.com/get/Security/Security-Related/OpenVPN.shtml

OpenVPN安装

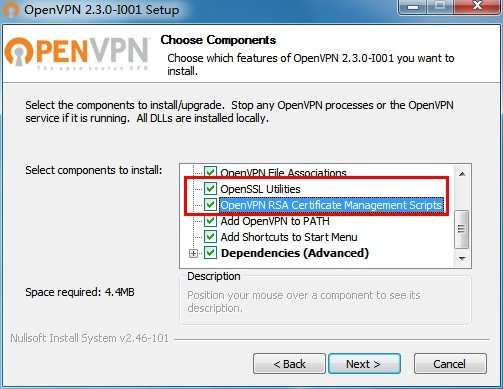

在OpenVPN 2.3.0中,默认是不安装easy-rsa(一个加密证书生成程序)的,因此,我们必须手动勾选如下图所示的两个选项(在OpenVPN 2.2中是默认选中的)。一路Next(如果询问是否安装TAP-Win32驱动程序时,请选择「仍然继续」),就安装成功了。

OpenVPN的配置

OpenVPN的配置工作主要分为如下两步:

• 第一步,创建加密证书和私钥,其中包括服务器端和客户端都要用到的核心CA证书和私钥,服务器端自身的加密证书(即公钥)和私钥,以及每个客户端对应的加密证书和私钥。

• 第二步,为服务器和客户端编写对应的配置文件,然后将其与第一步中生成的相应证书、私钥放在OpenVPN安装目录的config文件夹下。

OpenVPN支持基于加密证书的双向认证。在OpenVPN中,不管是服务器还是客户端,所有的证书和私钥都需要由服务器端生成,客户端要先获得服务器端分配给它的加密证书和密钥才能成功连接。这与使用网上银行有些类似,大多数银行网站都会要求你先下载并安装一个数字证书,才允许你进行网上付款或其他操作。

下面我们开始具体配置:

第一步:创建加密证书和私钥

1、修改OpenVPN服务器端的vars.bat.sample文件(客户端的无需做任何修改)。

使用记事本或其他文本编辑工具打开OpenVPN安装目录\easy-rsa\vars.bat.sample文件,如下图所示:

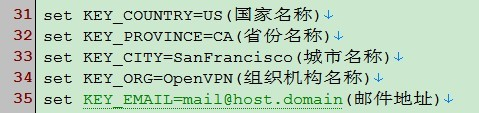

由于稍后给客户端生成对应加密证书和私钥时,程序会要求我们输入一些注册信息。如果你需要配置多个客户端,并且许多信息都相同(比如国家、省市、地址、公司名称等)你还可以修改vars.bat.sample文件后面的一些相关变量的默认值,这样在稍后生成客户端证书的时候,如果该信息项不输入就会采用默认值。

2、运行DOS命令,初始化执行环境。

在作为服务器端的电脑A上打开DOS命令窗口,并进入到%OpenVPN的安装目录%\easy-rsa目录。笔者的服务器端安装目录是D:\OpenVPN,因此这里进入D:\OpenVPN\easy-rsa。

然后依次输入并执行以下命令(括号内的是笔者附加的注释):

init-config(初始化配置,将vars.bat.sample文件的内容复制到vars.bat。实际上,你也可以直接双击执行easy-rsa目录下的init-config.bat文件来代替这一步。)

vars(设置相应的局部环境变量,就是我们在vars.bat.sample文件中设置的内容)

clean-all(相关设置和清理工作)

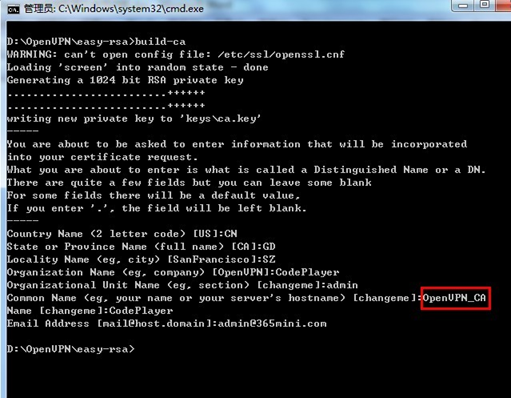

3、创建CA根证书:build-ca

如图所示,在build-ca的时候需要输入一些注册信息。在输入信息的时候,如果你不输入任何信息,就表示采用默认值(前面中的内容就是默认值);如果你输入.,则表示当前信息项留空白。值得注意的是,上图中红色矩形框中的OpenVPN_CA是证书的通用名称(Common Name),相当于我们常说的账号,你也可以自行输入其他名称。(ca证书中显示颁发给谁)

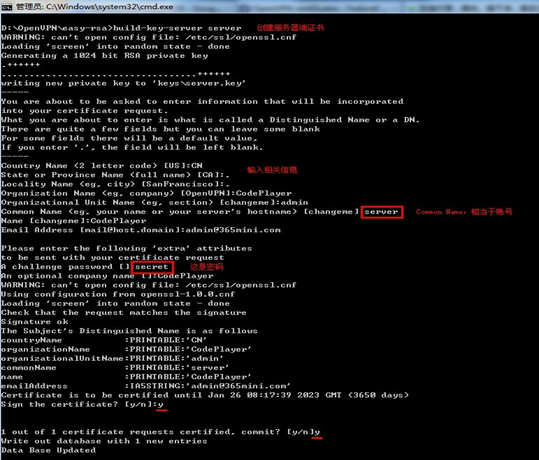

4、创建服务器端证书:build-key-server server

如上图所示,命令中的参数server指的是生成的证书文件名称,你可以按照自己的需要进行修改,不过后面的Common Name也应保持一致。第二个红色矩形框中是输入的密码,你也可以根据意愿自行输入。最后程序会询问你是否注册并提交证书,两次均输入y即可。(生成server.crt server.key server公钥私钥)

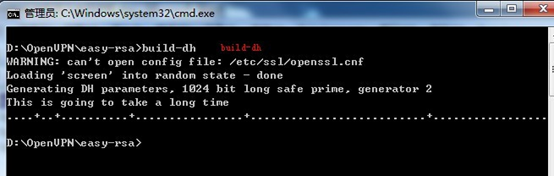

5、创建迪菲·赫尔曼密钥:build-dh

迪菲·赫尔曼密钥交换(Diffie–Hellman key exchange,简称「D–H」) 是一种安全协议。它可以让双方在完全没有对方任何预先信息的条件下通过不安全信道创建起一个密钥。这个密钥可以在后续的通讯中作为对称密钥来加密通讯内容。(生成dh2048.pem)

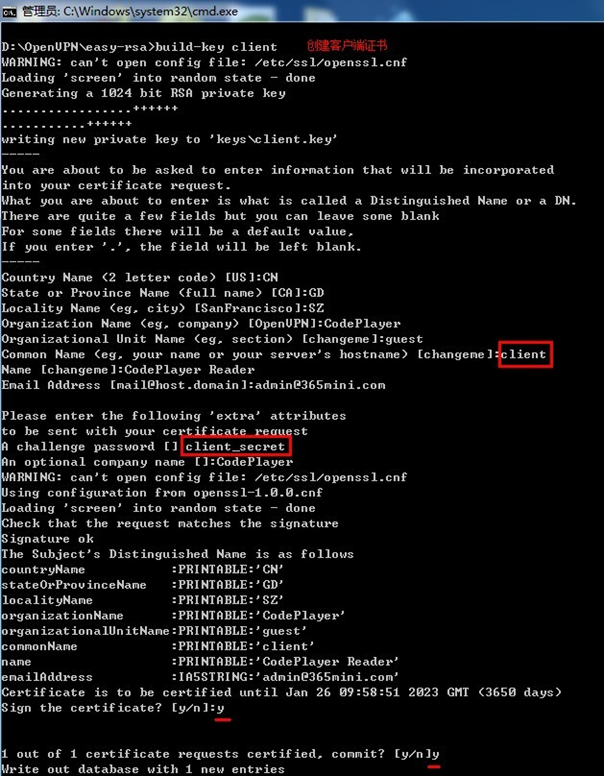

6、创建客户端证书:build-key client

如上图所示,命令中的参数client表示生成的证书文件名称,你可以按照自己的需要进行修改,不过后面的Common Name也应保持一致。第二个红色矩形框中是输入的密码,你也可以根据意愿自行输入。最后程序会询问你是否注册并提交证书,两次均输入y即可。

如果你想创建多个不同的客户端证书,只需要重复此步骤即可。切记,Common Name不要重复,这是OpenVPN用来区分不同客户端的关键所在。(生成client.crt

client.key client 公钥私钥)

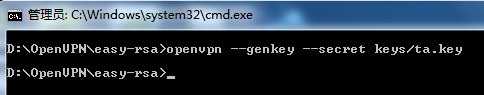

7、生成ta.key:openvpn --genkey --secret keys/ta.key

生成的ta.key主要用于防御DoS、UDP淹没等恶意攻击。命令中的第3个参数keys/ta.key表示生成的文件路径(含文件名)。

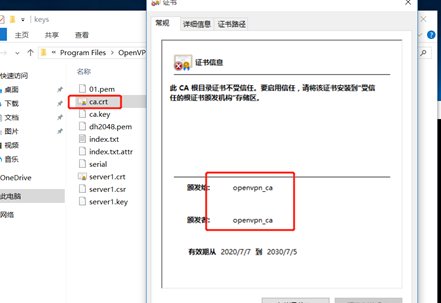

创建完证书后,我们会发现easy-rsa目录下多了一个keys文件夹。现在我们将keys文件夹中对应的文件复制到OpenVPN服务器或客户端的安装目录的config文件夹下。

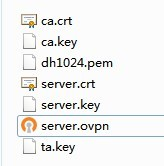

服务器端config目录需要的文件包括:

ca.crt客户端config目录需要的文件包括:

ca.key(核心CA证书和私钥)

dh1024.pem(如果最初的变量KEY_SIZE设为2048,这里就是dh2048.pem)

server.crt 公钥

server.key(私钥 名称server根据个人设置可能有所不同)

ta.key(名称也可自行设置,如果不需要防御攻击,可以不创建或复制此文件)

ca.crt

client.crt

client.key(名称client根据个人设置可能有所不同)

ta.key(如果服务器端具备此文件,客户端也应具备)

第二步:编写对应的配置文件

上面我们已经创建了OpenVPN配置所需要的各种证书和私钥,现在我们开始为服务器和客户端编写对应的配置文件。

对于一个刚刚接触OpenVPN的人来说,我们应该配置些什么呢,又该从哪里入手呢?别着急,OpenVPN已经考虑到了这一点。在OpenVPN的安装目录的sample-config文件夹中存放有3个示例模板文件:server.ovpn、client.ovpn、sample.ovpn。其中,server.ovpn是服务器的配置模板,client.ovpn是客户端的配置模板(sample.ovpn也可用作客户端配置模板,不过配置比较简单,不够全面。按照官方的说法,client.ovpn可用于连接具有多个客户端的服务器端配置文件)。

现在,我们就复制server.ovpn到服务器的config目录,client.ovpn到客户端的config目录,并在此基础上进行修改。在OpenVPN的配置文件中,前面带「#」或「;」的表示注释内容。

1、 编辑服务器端配置文件。

server.ovpn的英文注释中已经比较清楚地解释了每一个设置的作用,笔者对配置文件的英文注释作了全文翻译,你可以点击查看server.ovpn的配置内容详解,在此不再赘述,下面只提取所有用到的命令。

local 192.168.0.2 #指定监听的本机IP(因为有些计算机具备多个IP地址),该命令是可选的,默认监听所有IP地址。

port 1194 #指定监听的本机端口号

proto udp #指定采用的传输协议,可以选择tcp或udp

dev tun #指定创建的通信隧道类型,可选tun或tap

ca ca.crt #指定CA证书的文件路径

cert server.crt #指定服务器端的证书文件路径

key server.key #指定服务器端的私钥文件路径

dh dh1024.pem #指定迪菲赫尔曼参数的文件路径

server 10.0.0.0 255.255.255.0 #指定虚拟局域网占用的IP地址段和子网掩码,此处配置的服务器自身占用10.0.0.1。

ifconfig-pool-persist ipp.txt #服务器自动给客户端分配IP后,客户端下次连接时,仍然采用上次的IP地址(第一次分配的IP保存在ipp.txt中,下一次分配其中保存的IP)。

tls-auth ta.key 0 #开启TLS,使用ta.key防御攻击。服务器端的第二个参数值为0,客户端的为1。

keepalive 10 120 #每10秒ping一次,连接超时时间设为120秒。

comp-lzo #开启VPN连接压缩,如果服务器端开启,客户端也必须开启

client-to-client #允许客户端与客户端相连接,默认情况下客户端只能与服务器相连接

persist-key

persist-tun #持久化选项可以尽量避免访问在重启时由于用户权限降低而无法访问的某些资源。

status openvpn-status.log #指定记录OpenVPN状态的日志文件路径

verb 3 #指定日志文件的记录详细级别,可选0-9,等级越高日志内容越详细

修改注册表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 将IPEnableRouter改为1

关闭防火墙或将1194端口加入到防火墙允许通过的端口中去

2、 编辑客户端配置文件。

client.ovpn中所有用到的命令如下:

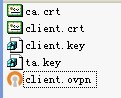

client #指定当前VPN是客户端修改完毕并保存之后,服务器端的OpenVPN安装目录的config文件夹下服务端文件包含如下:

dev tun #必须与服务器端的保持一致

proto udp #必须与服务器端的保持一致

remote 192.168.0.2 1194 #指定连接的远程服务器的实际IP地址和端口号

resolv-retry infinite #断线自动重新连接,在网络不稳定的情况下(例如:笔记本电脑无线网络)非常有用。

nobind #不绑定特定的本地端口号

persist-key

persist-tun

ca ca.crt #指定CA证书的文件路径

cert client.crt #指定当前客户端的证书文件路径

key client.key #指定当前客户端的私钥文件路径

ns-cert-type server #指定采用服务器校验方式

tls-auth ta.key 1 #如果服务器设置了防御DoS等攻击的ta.key,则必须每个客户端开启;如果未设置,则注释掉这一行;

comp-lzo #与服务器保持一致

verb 3 #指定日志文件的记录详细级别,可选0-9,等级越高日志内容越详细

客户端)的OpenVPN安装目录的config文件夹下包含如下文件:

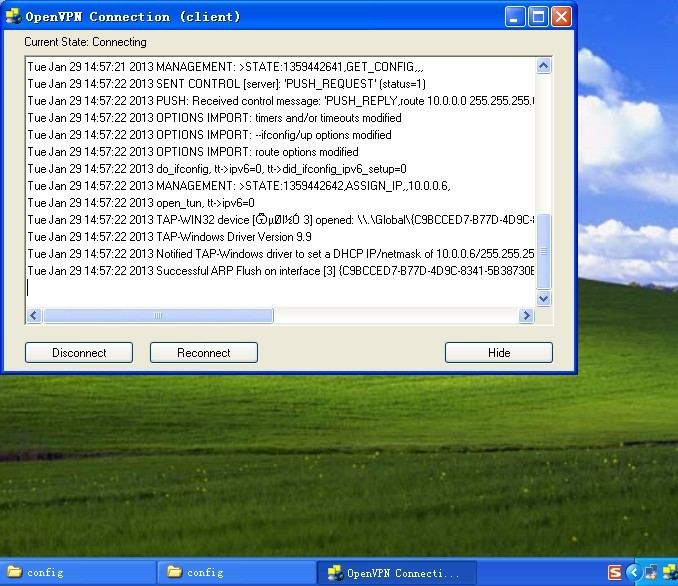

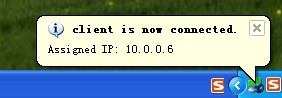

双击OpenVPN安装时在桌面上生成的图标,此时在任务栏的右下角将会出现如下图所示的红色小图标,右键该图标,点击connect:

连接成功后变为绿色。

参考链接:

http://www.fyluo.com/m/?post=198

http://blog.joylau.cn/2020/05/28/OpenVPN-Config/

收起阅读 »

IR600 AP-WDS中继模式

一、设置AP:

1、设置LAN口:

设置LAN口地址设置成自己需要的地址(与PLC、HMI等在一个网段)。

网络>>LAN端口:

2、设置AP:

上一步执行完后需要通过设定后的地址来访问路由器。

网络>>WLAN模式切换--选成AP模式

如果配置发生改变则需要重启设备。

配置AP参数:

网络>>WLAN端口:

二、设置中继:

中继建议使用WAN口登陆,避免更改模式后登录不上。

1、先启用WNA口:

网络>> WAN端口--该为启用并且设定为不用地址,最好于本项目无关地址。

2、使用WAN口登陆后进行下面操作:

设定AP工作模式:

网络>>AP模式切换--设定为AP模式

3、设定AP参数以及WPS参数:

AP参数可根据需求设置,可以设置为何上边AP一致也可隐藏SSID,根据需求设置

WDS参数设置,可以通过扫描,扫描到对应的SSID进行连接,注意要填写正确的加密方式和密码。

4、设定固定地址

为了方便管理可以设置固定的IP地址

设置好后就可以连接测试了!

收起阅读 »

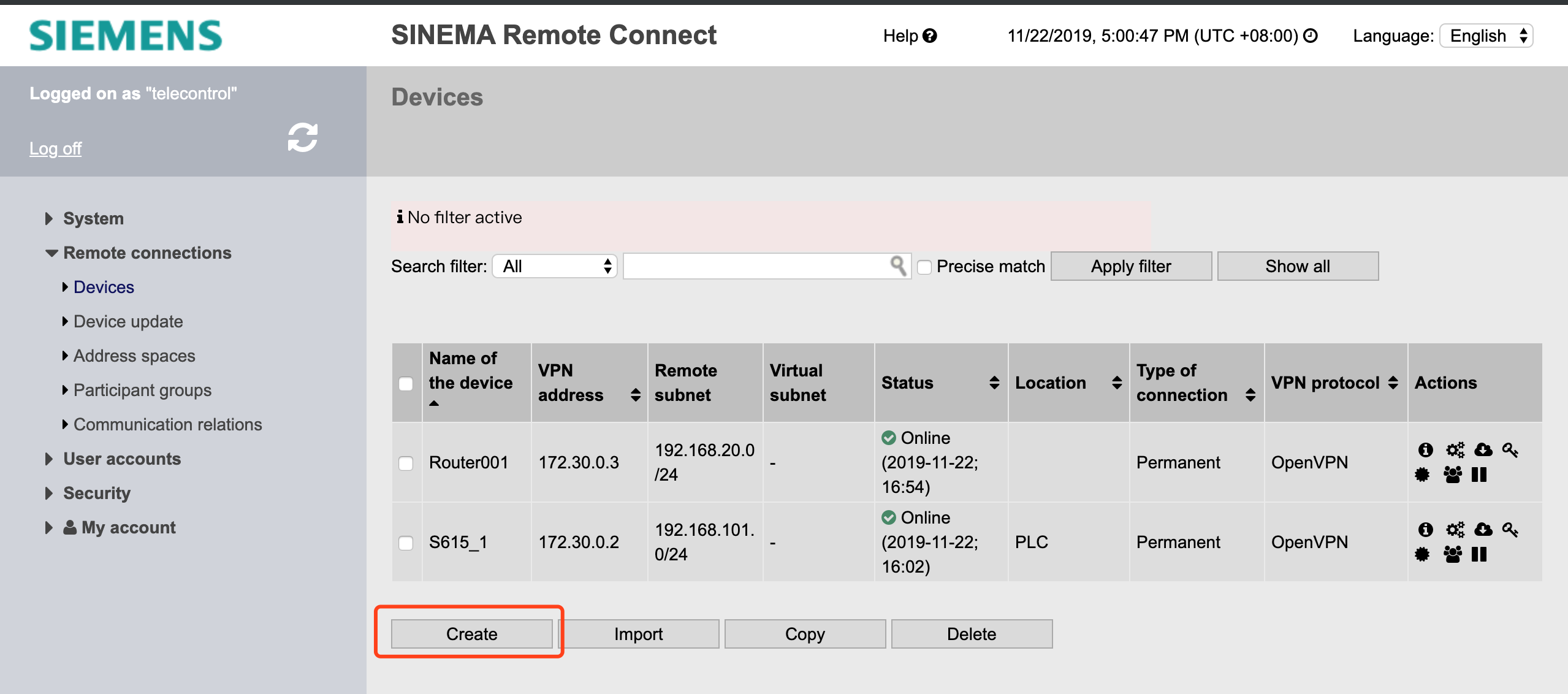

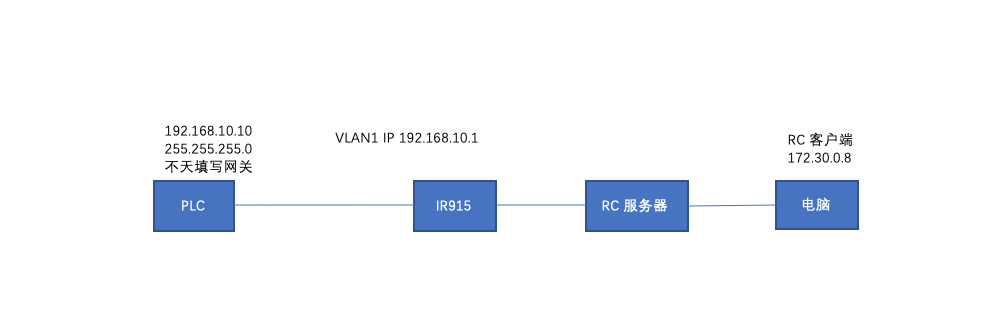

InRouter 与 SINEMA Remote Connect 建立连接

• TeleService 通过交换机网络,移动通信或 internet 对设备和工厂的远程诊断和维护

• TeleService 非常有助于节省维护工作的差旅和人员成本,提高设备和工厂的可用性

• TeleService 基于OpenVPN技术实现

InRouter 与 SINEMA Remote Connect 建立连接如下

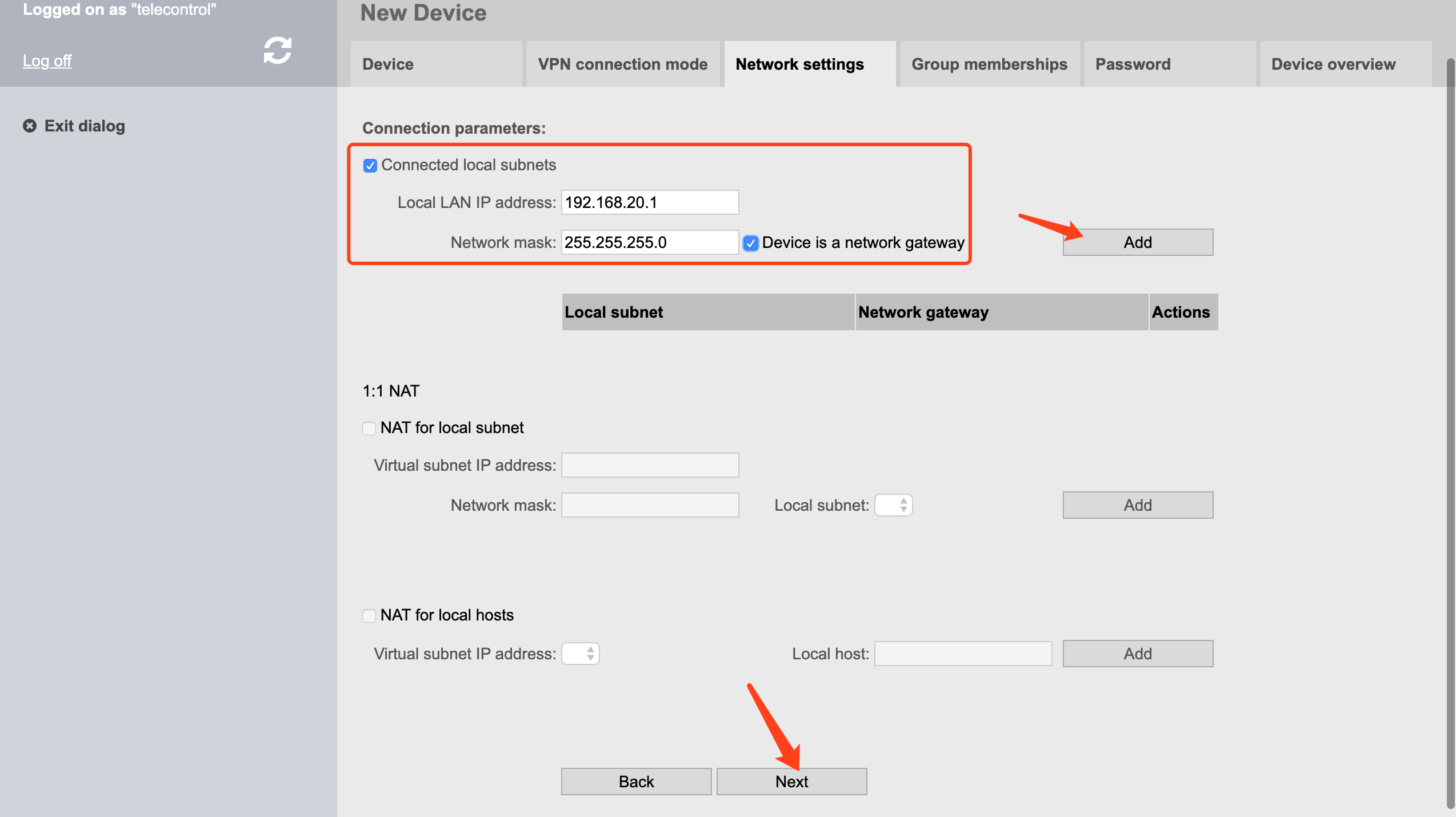

1. 创建设备

登陆 SINEMA Remote Connect Server 在Device 页面下创建一个Device:

创建一个名称为InRouter001 的设备,设备名称可以自定义:

选择OpenVPN 协议:

添加路由器LAN的子网信息(路由器LAN地址可以在InRouter LAN进行定义):

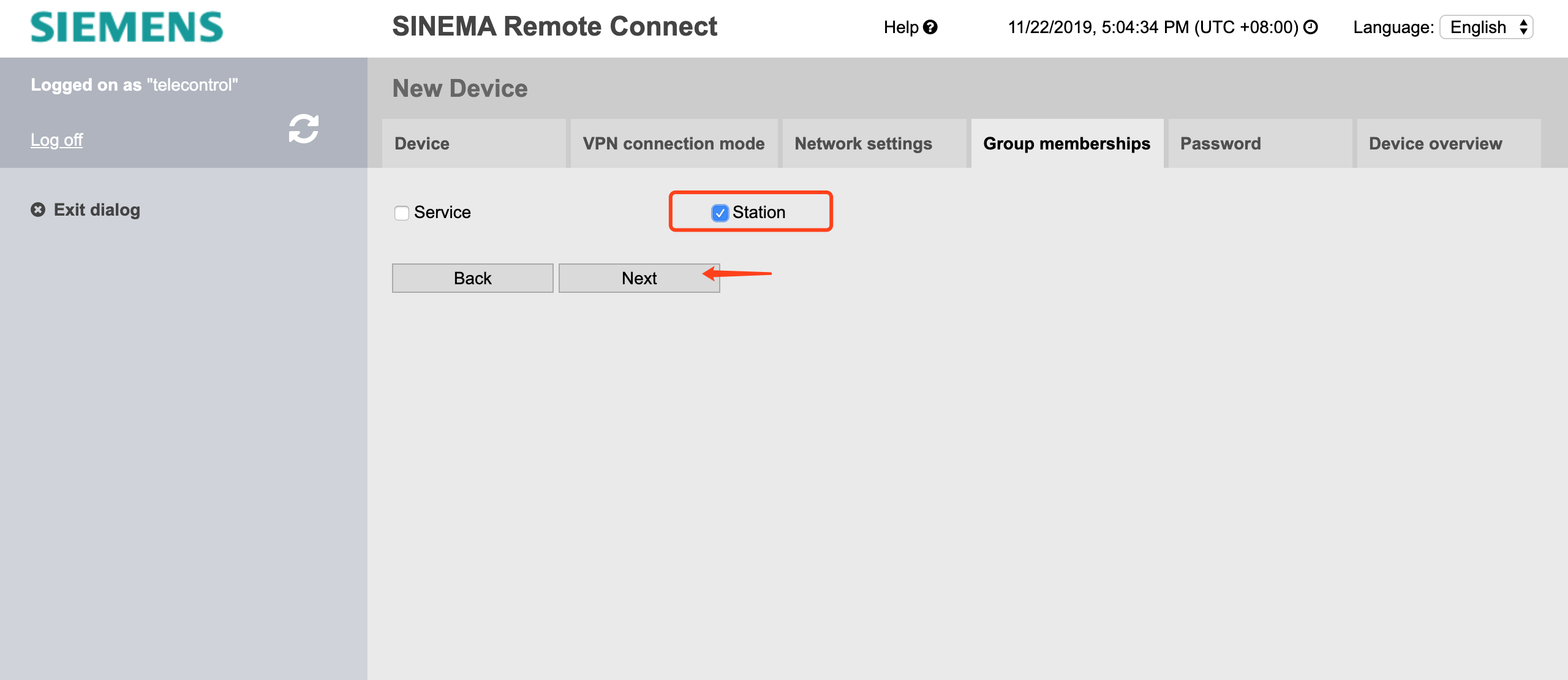

将设InRouter001添加到Station组:

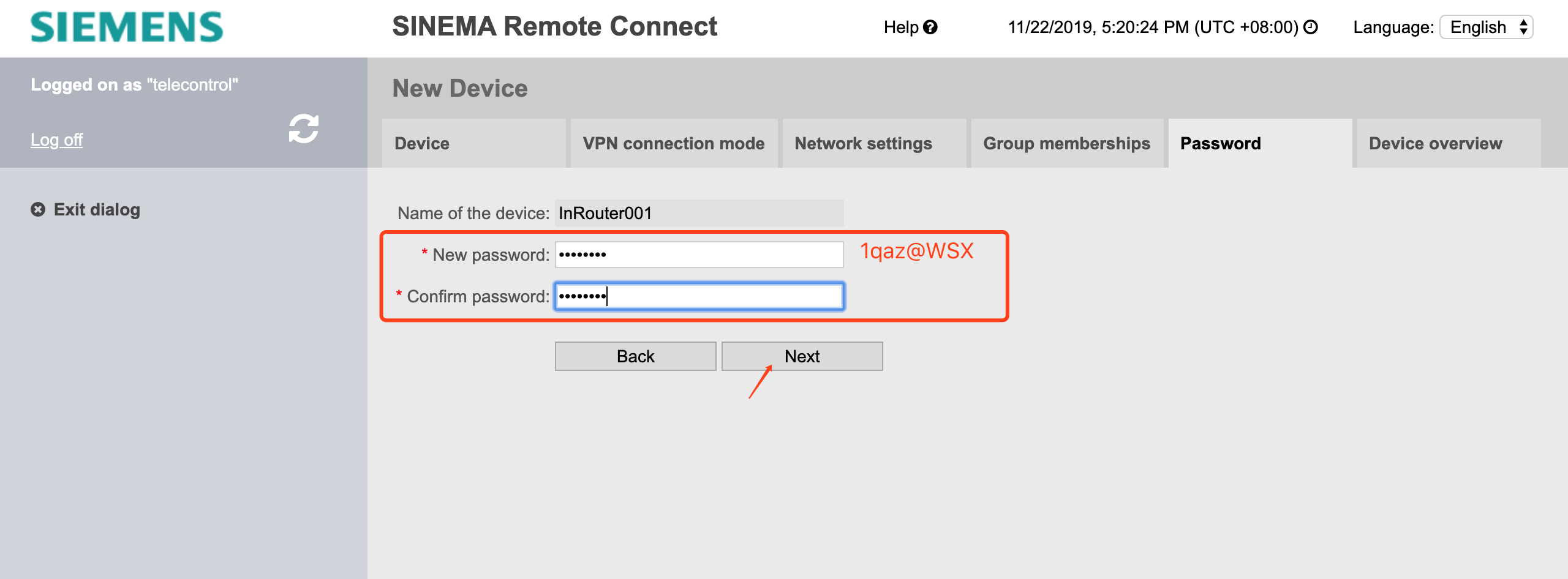

设置InRouter001 的密码,该密码也作为路由器中的证书保护密钥:

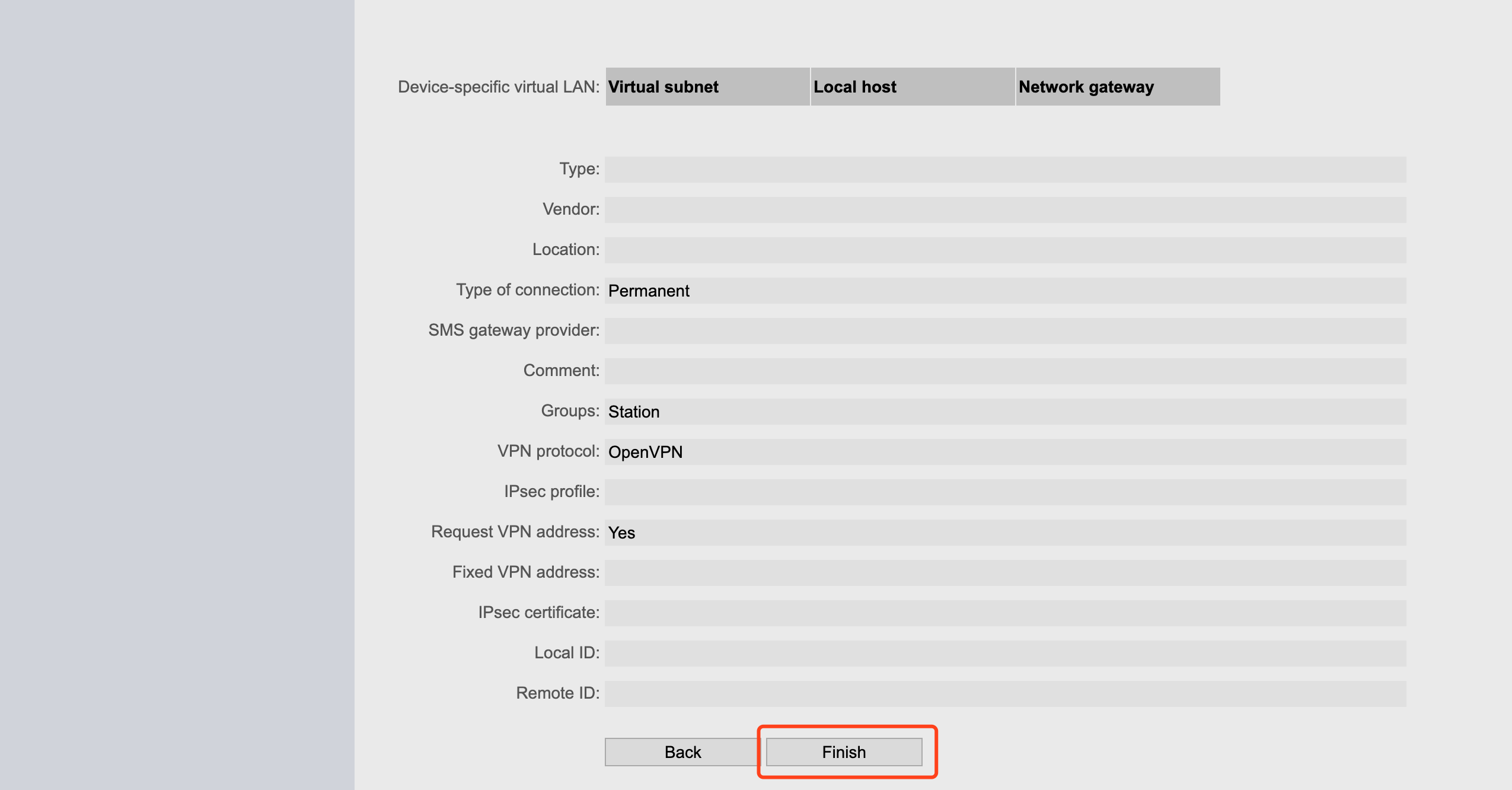

设备创建完毕,点击 Finish 按钮。

2. 下载并安装证书

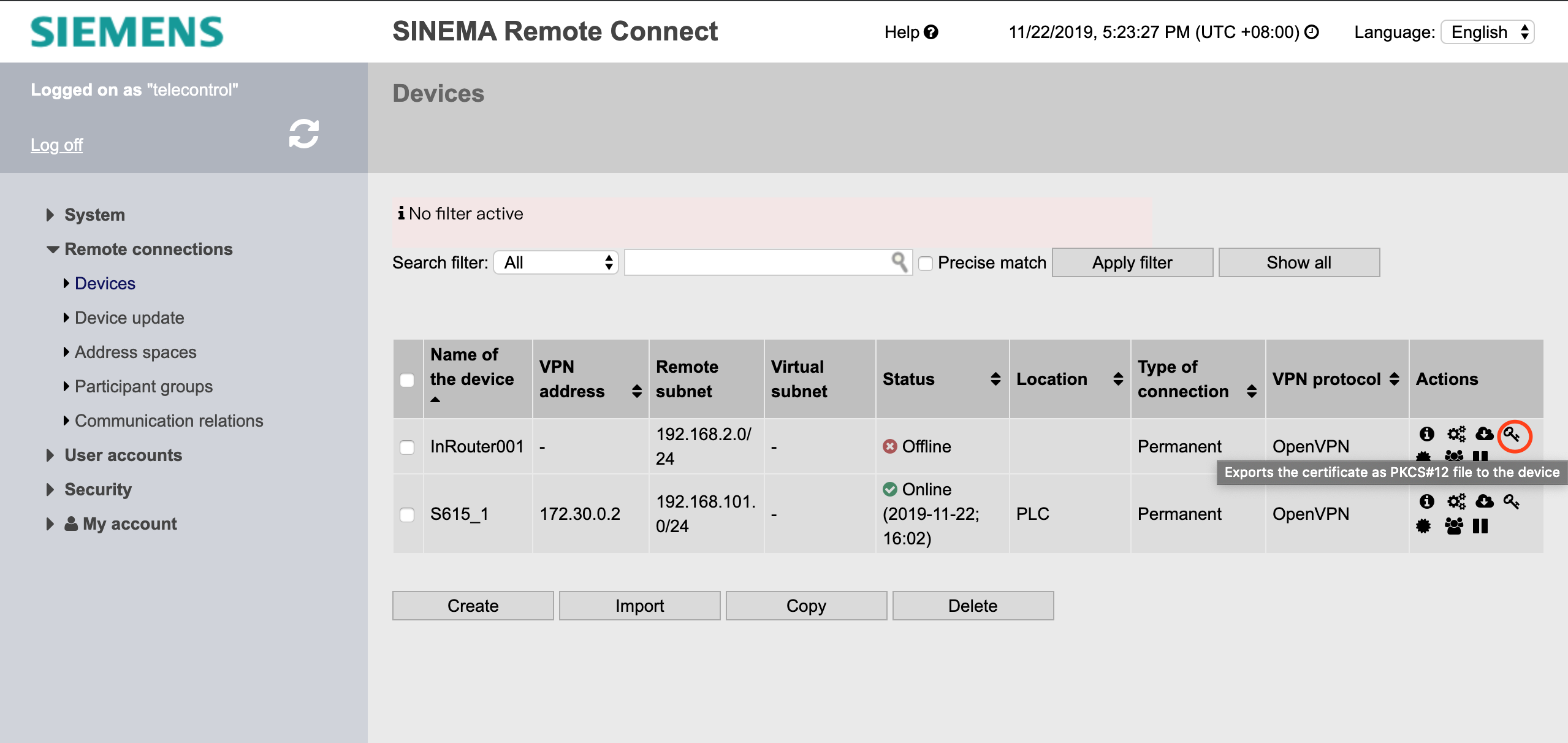

在Device 列表中,下载PKCS#12格式证书:

登陆InRouter中,默认登陆IP http://192.168.2.1 用户名 adm 密码 123456

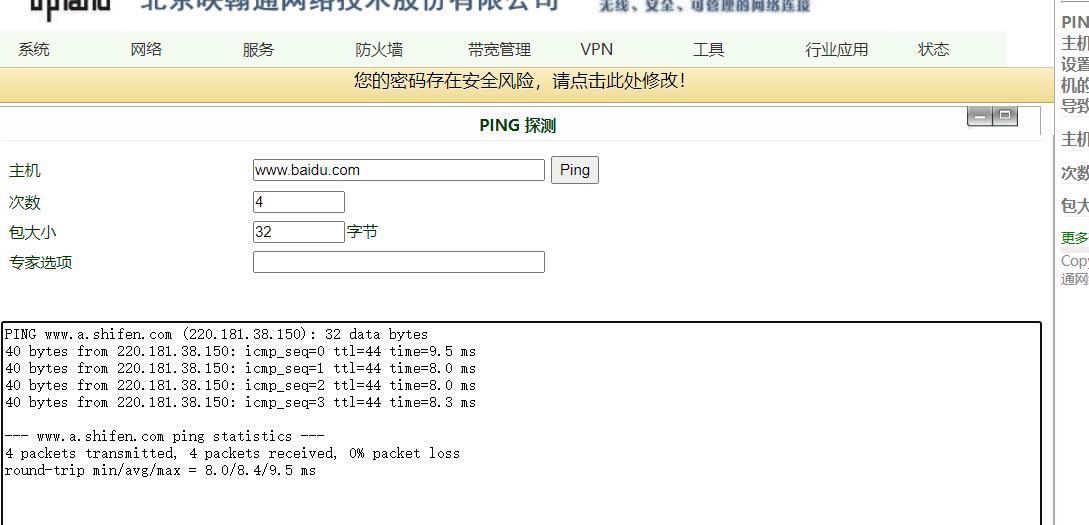

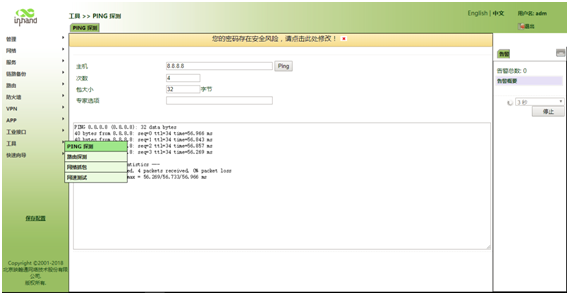

在配置之前,保证路由器已经可以正常上网,并可以ping 通公网IP:

在VPN-证书管理页面中,配置并保存证书保护密钥,也就是在SINEMA Remote Connect中 InRouter001 的密码:

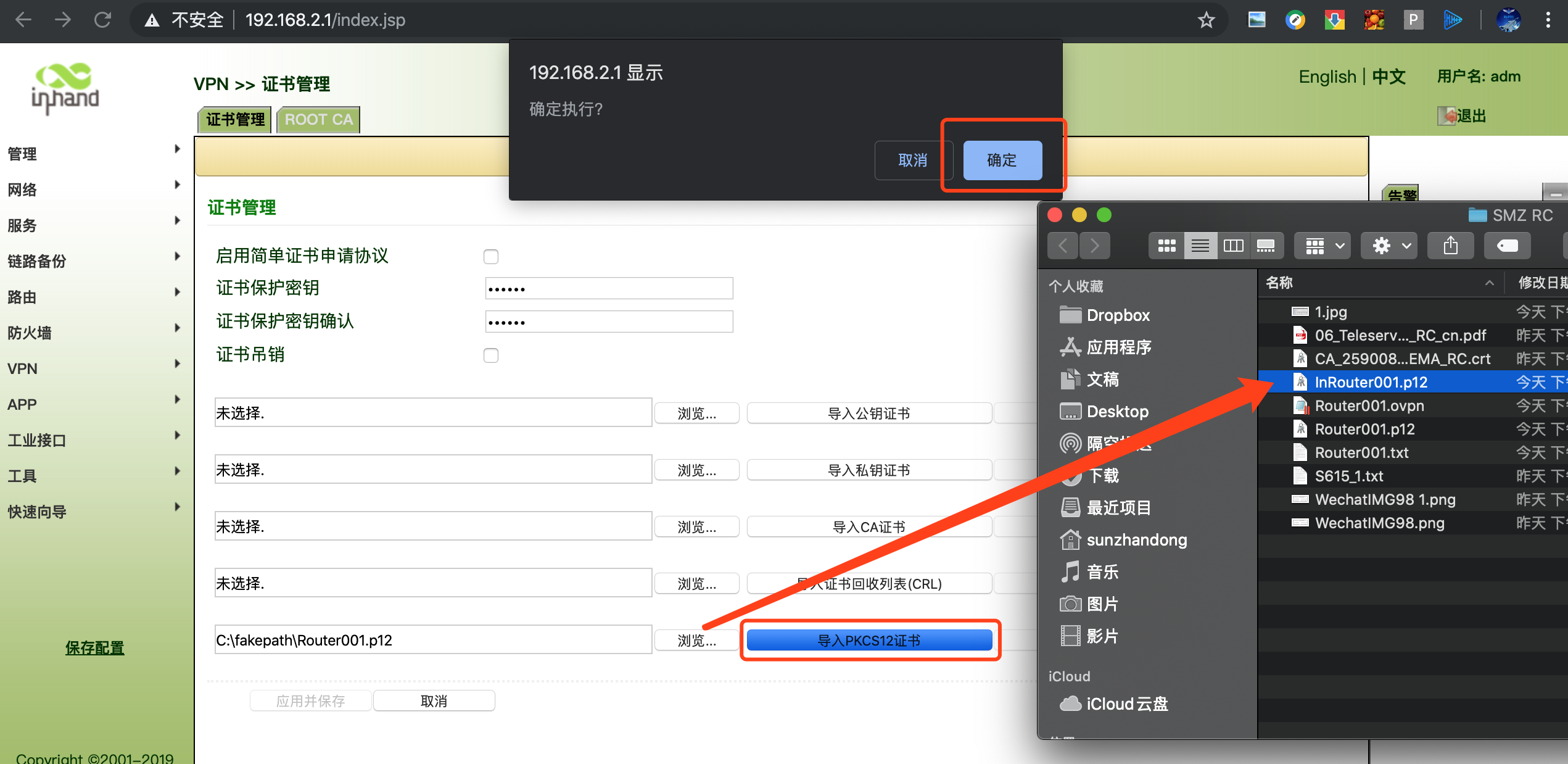

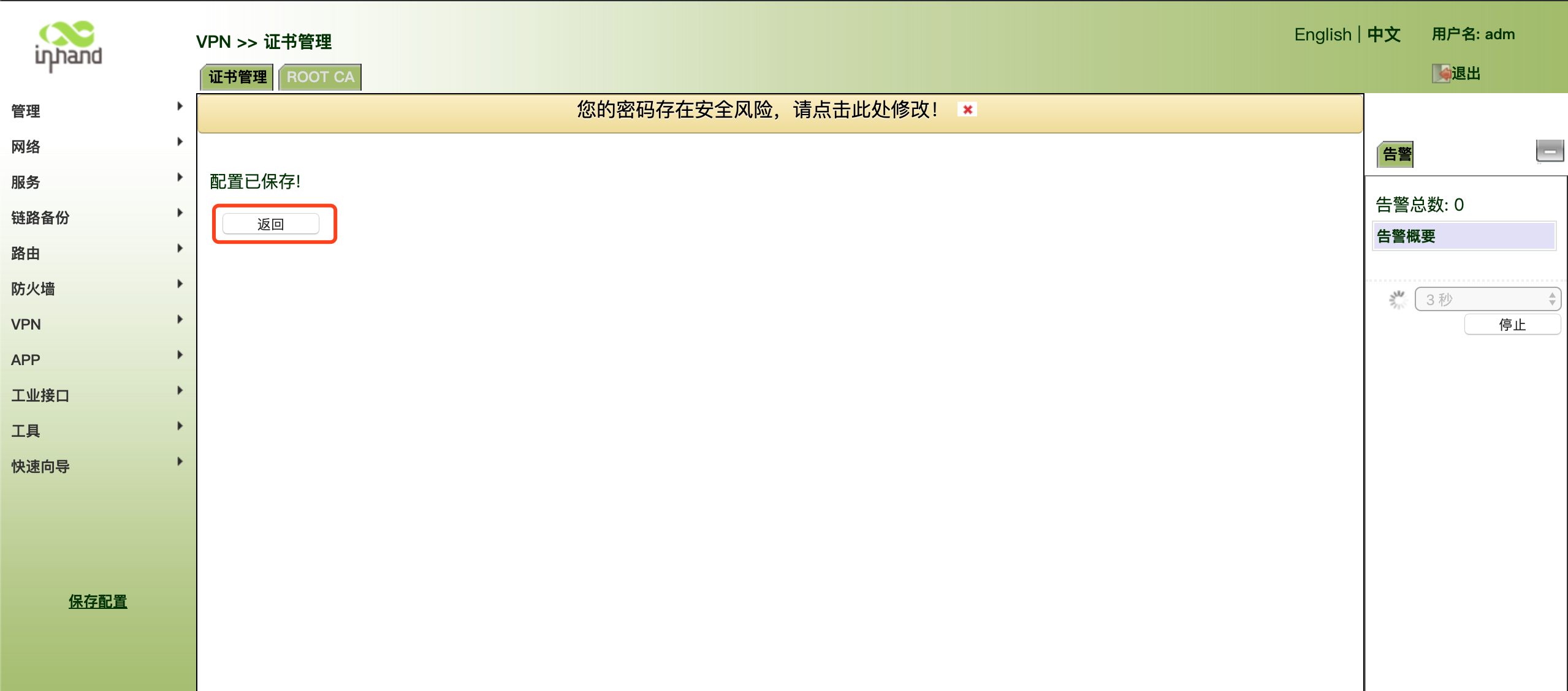

将下载的PKCS#12格式证书文件导入路由器中:

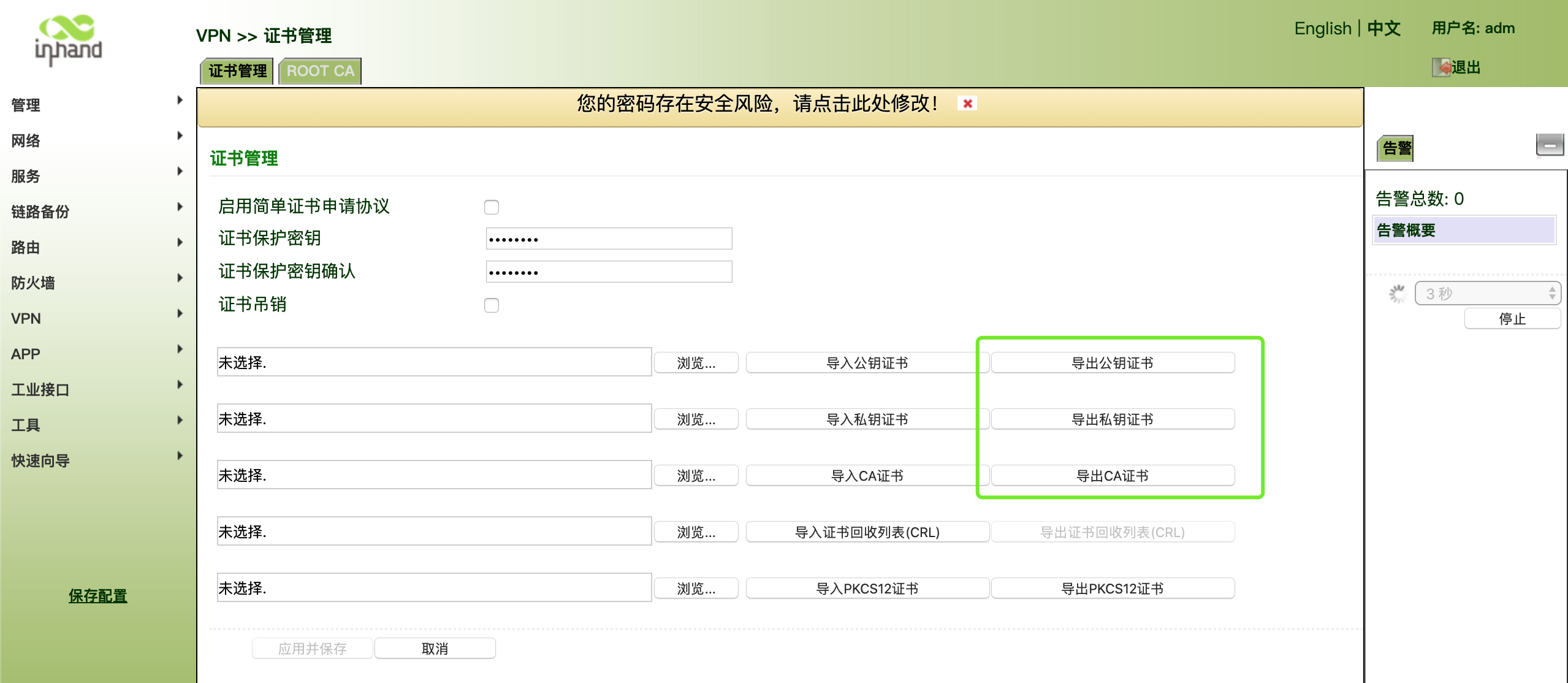

导入成功后,原来 导出共钥证书/私钥证书/CA证书 由灰色字体变为黑色字体

3. 创建并测试OpenVPN客户端

创建OpenVPN客户端:

配置服务器IP地址、端口号,点击新增

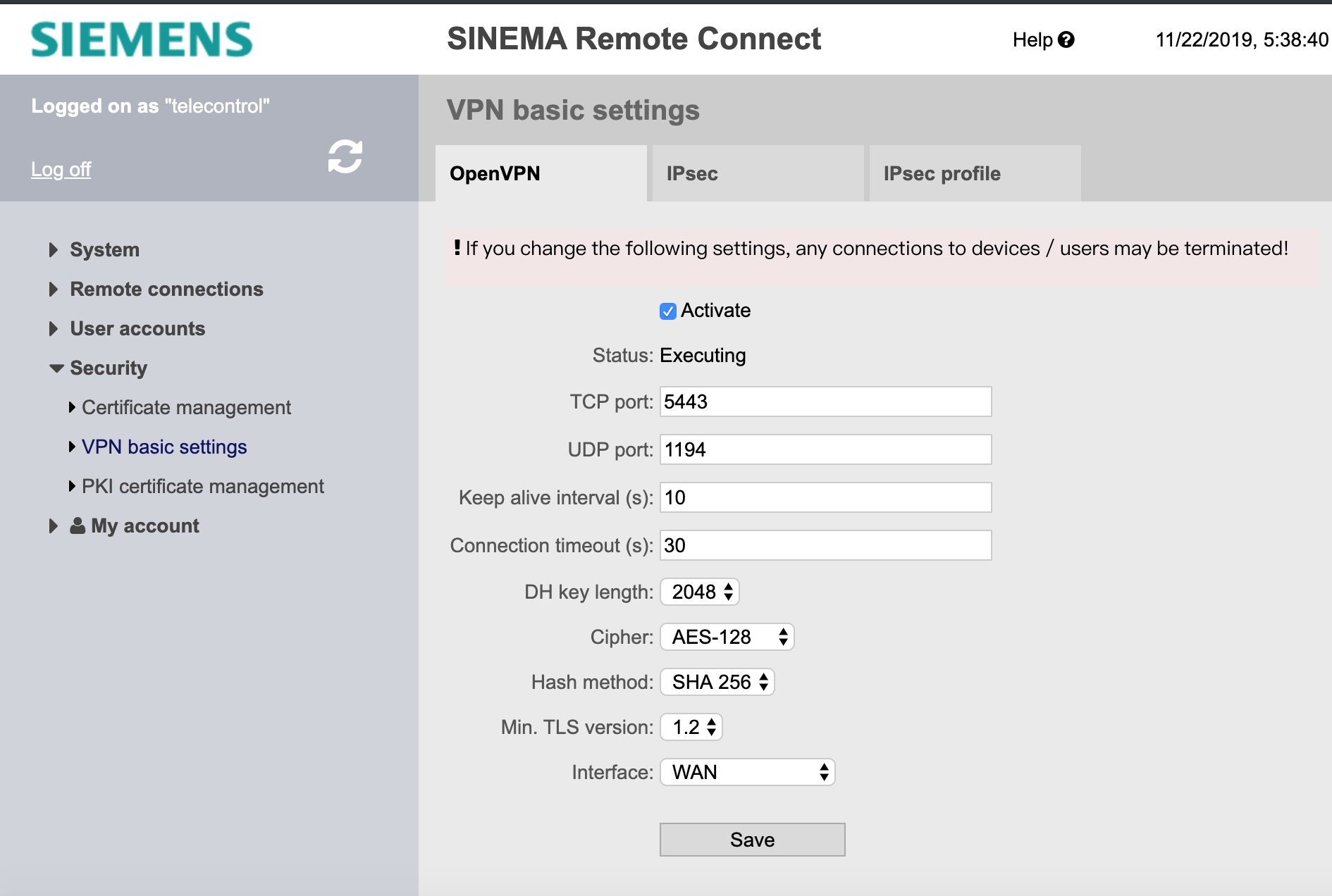

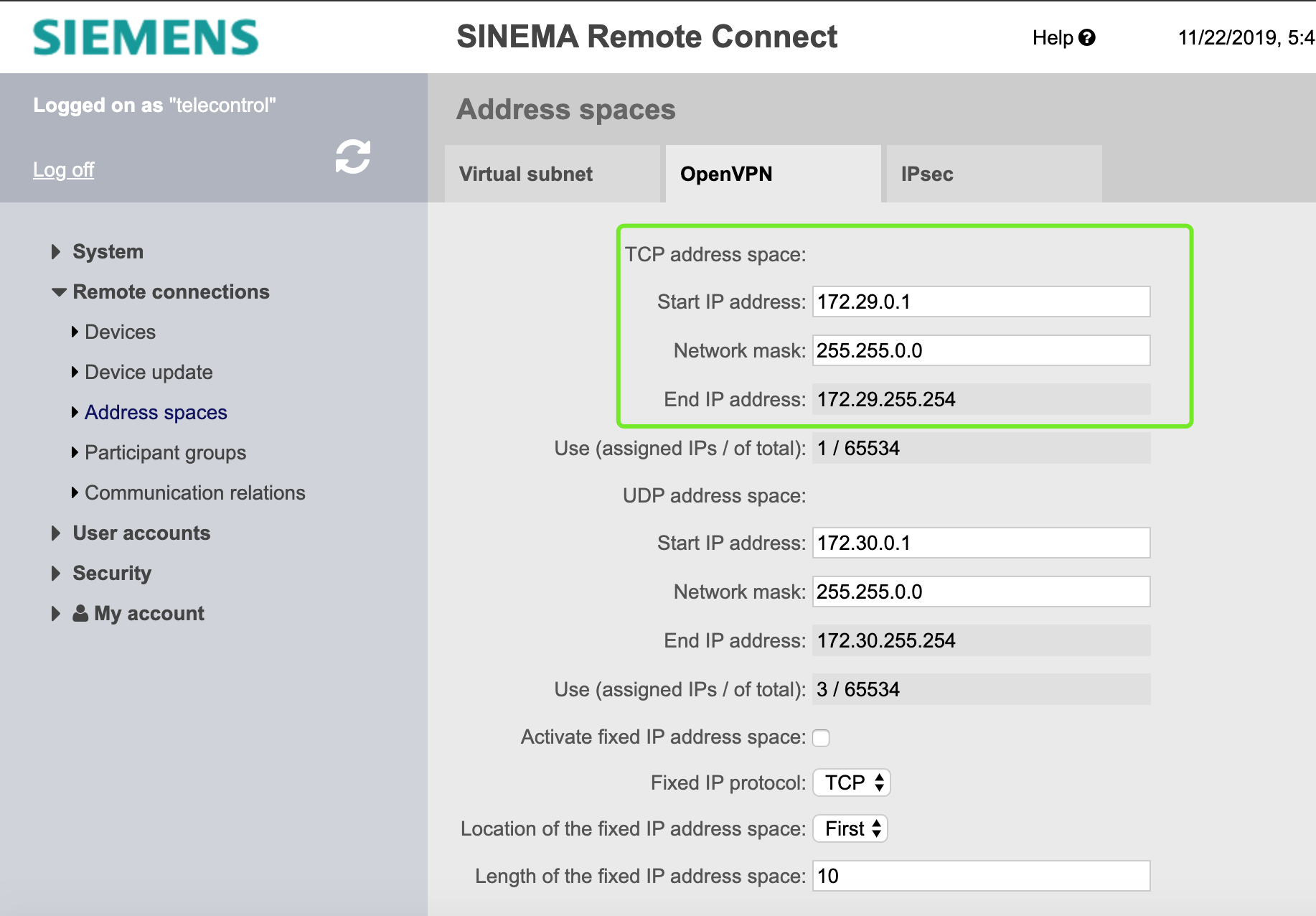

服务器端口号可以在 Security VPN basic settings中查看:

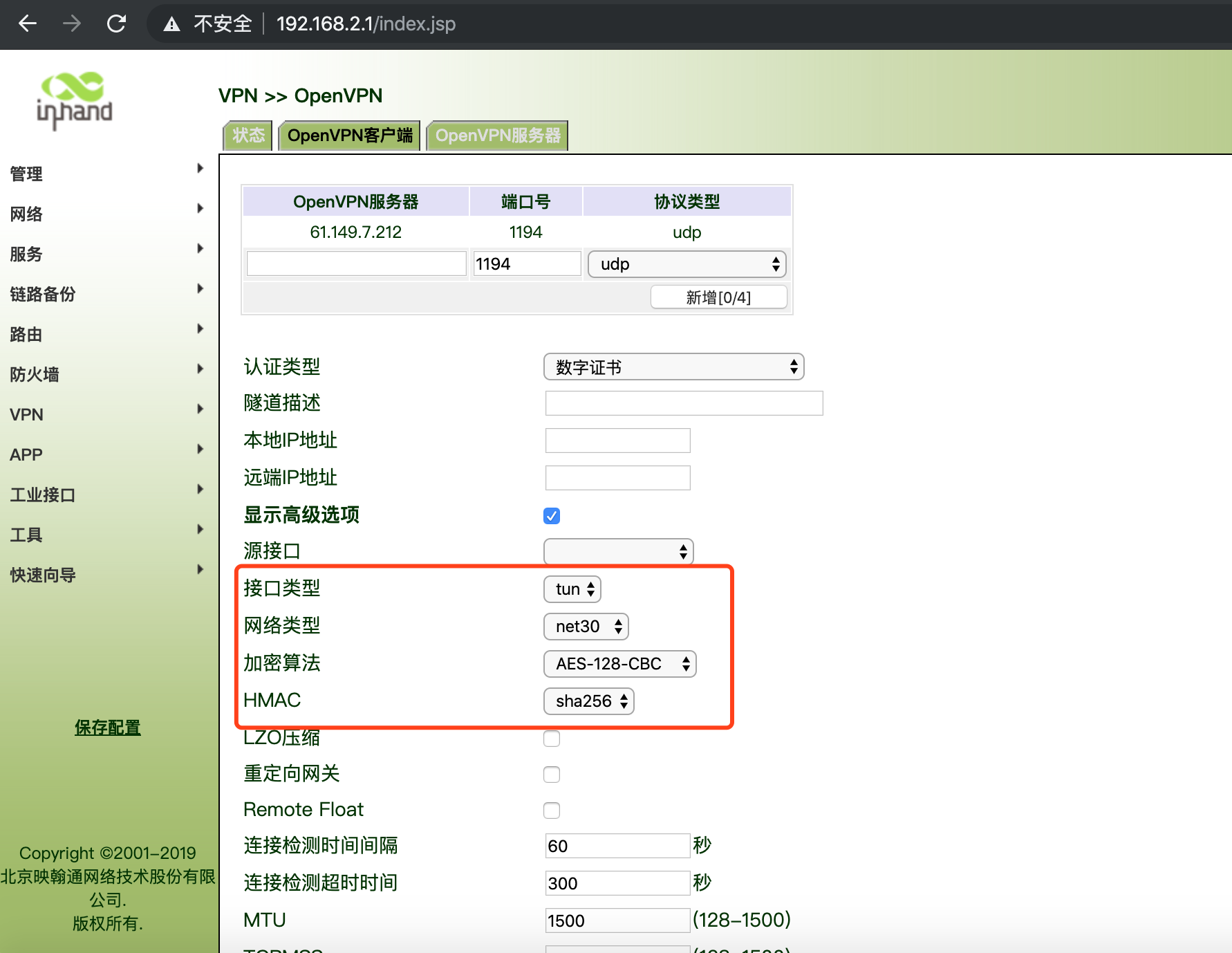

配置OpvnVPN客户端参数,认证类型使用数字证书方式,加密算法、HMAC需要与Server端一致:

配置完毕后点击应用并保存按钮,建议重新打开配置页面,检查加密算法、HMAC等参数。

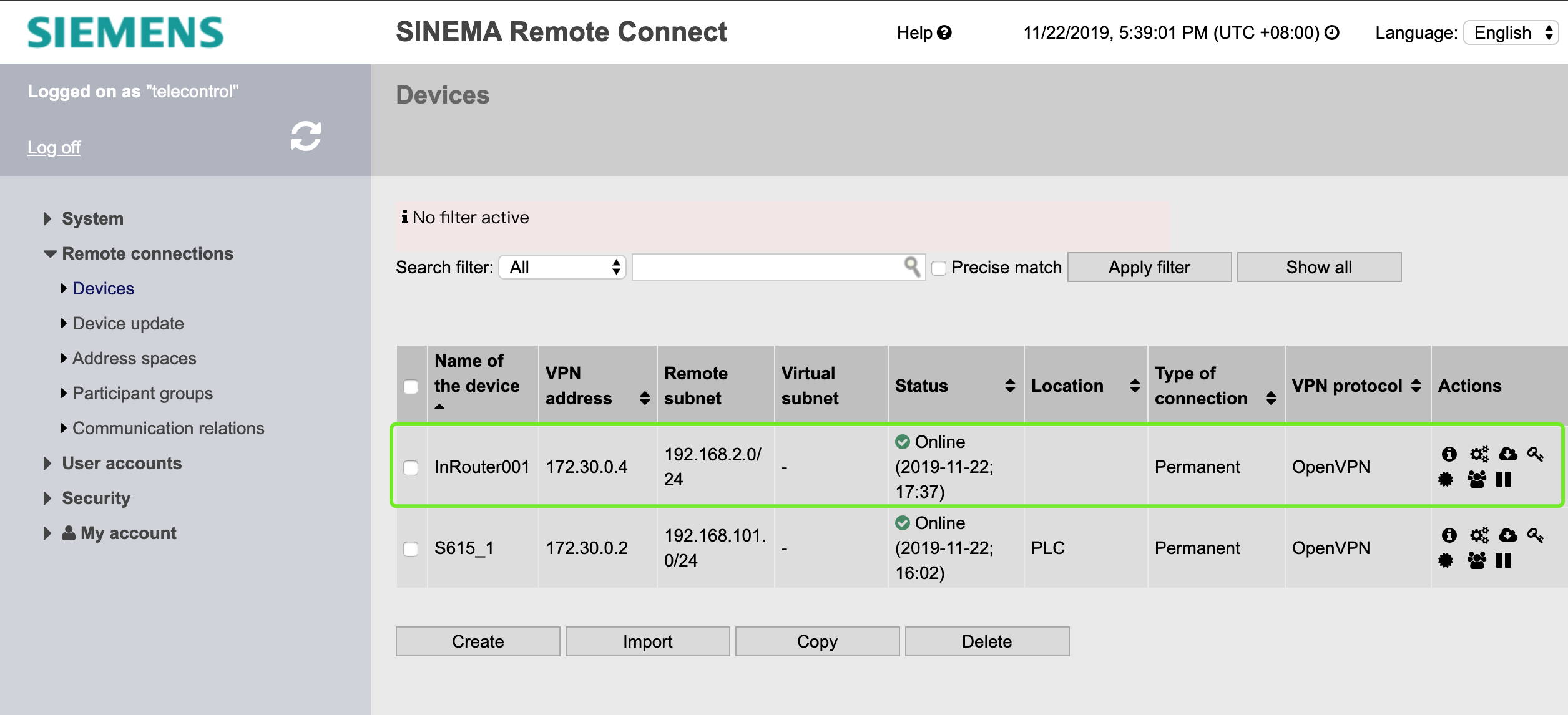

3. 连接正常情况的状态以及测试

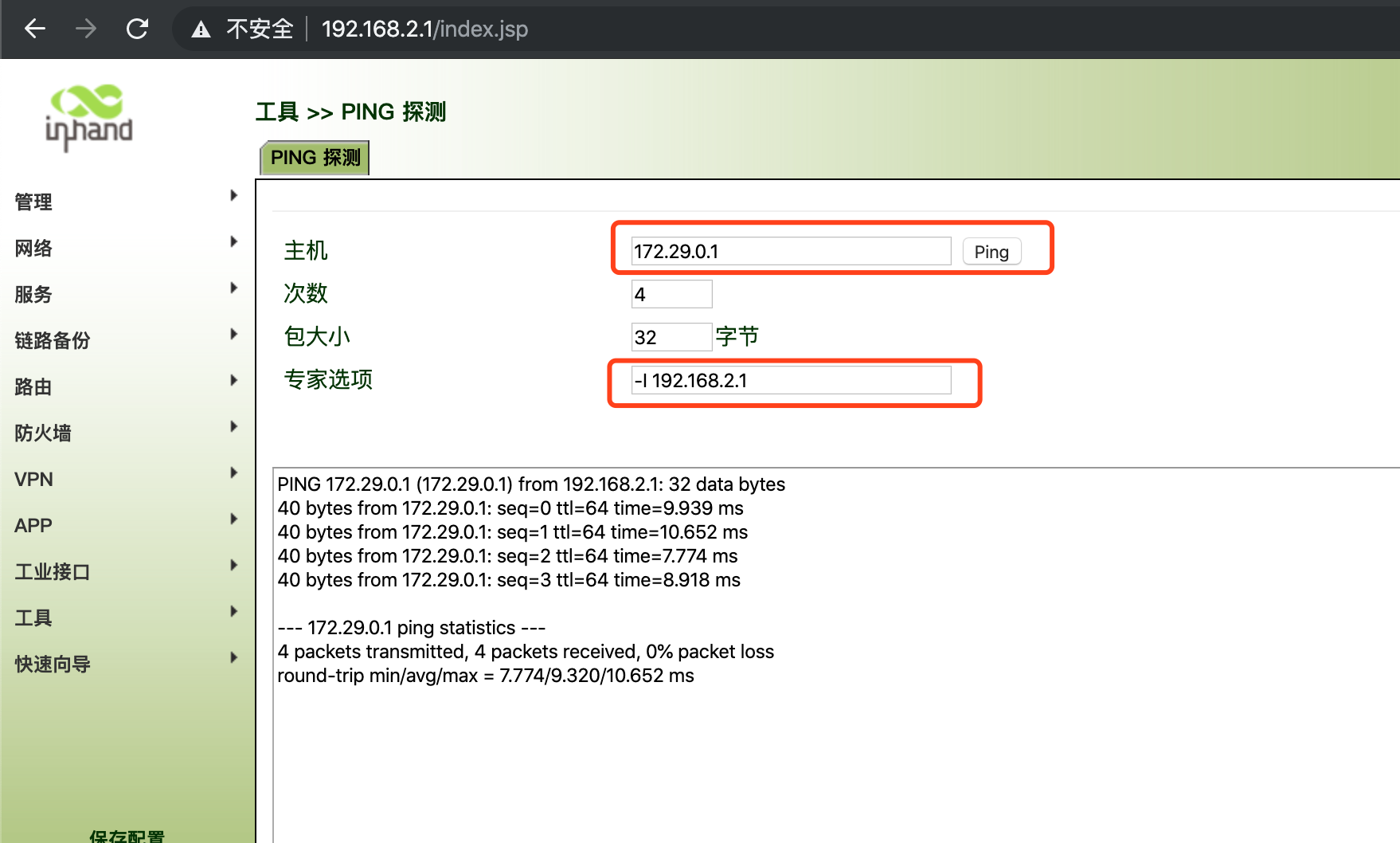

以LAN接口IP 192.1168.2.1 为源地址(-I 192.168.2.1),ping Server LAN地址 172.29.0.1

Server 端 Device 列表设备上线状态:

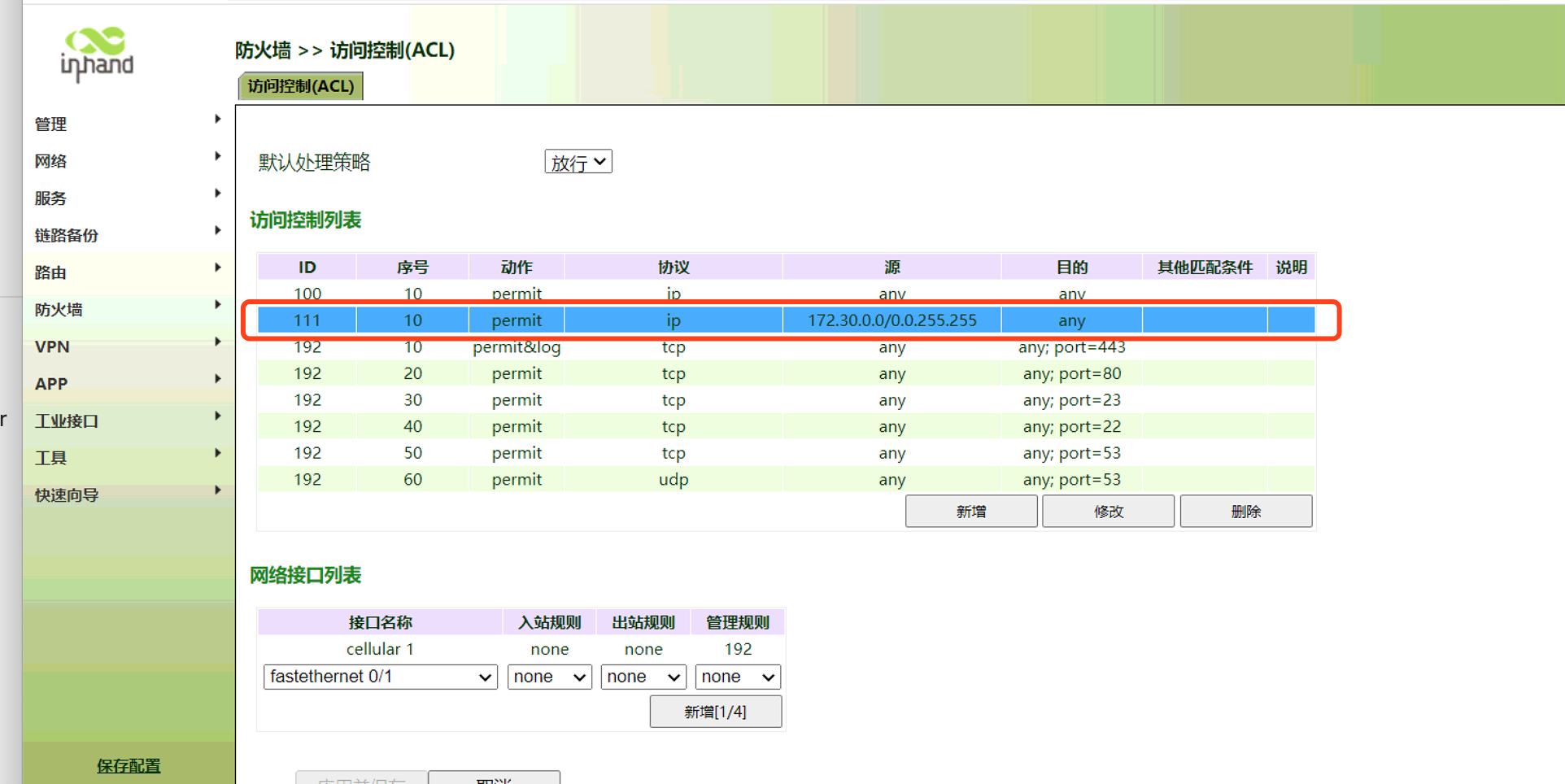

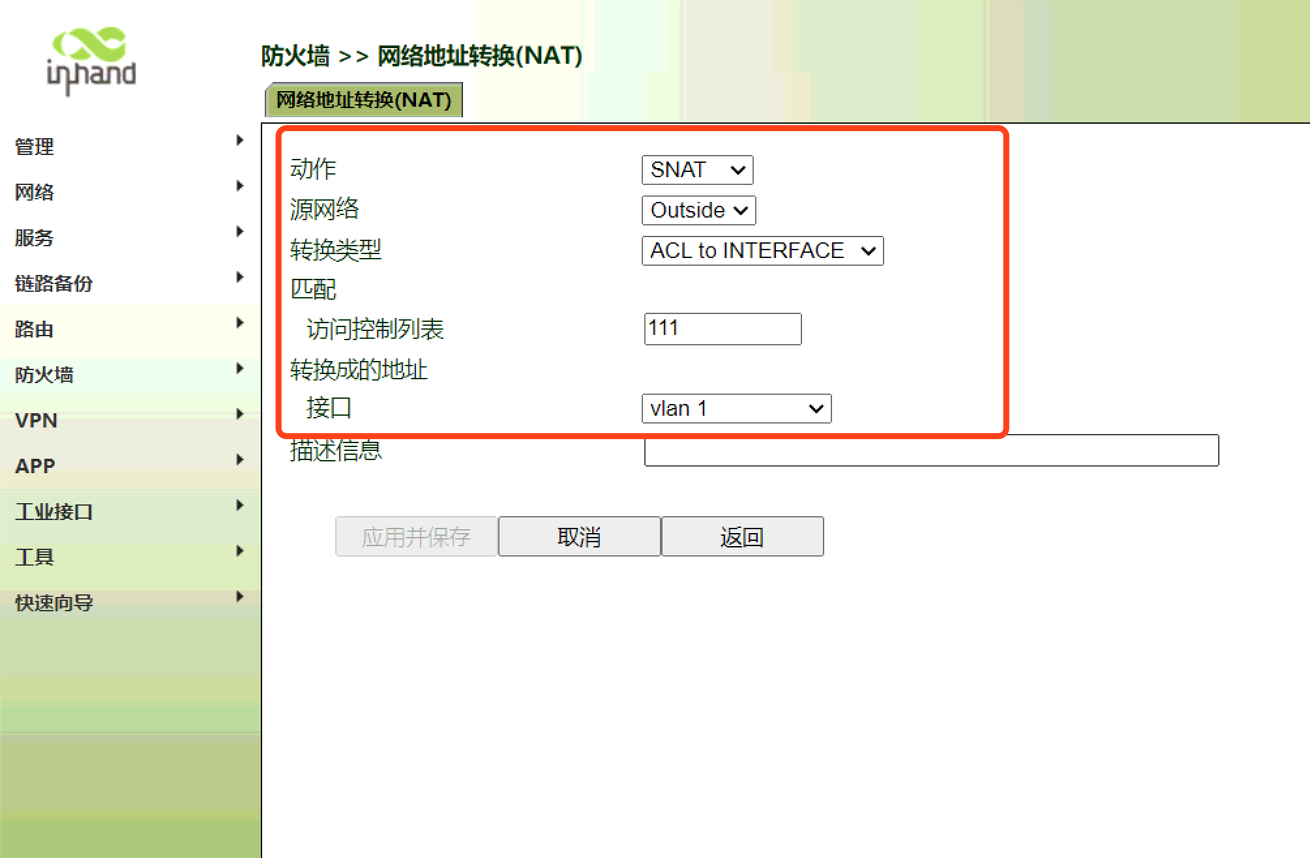

当下端PLC只配置IP,不配置网关的情况下,如果通过SNAT将源地址也就是隧道地址转换为LAN接口地址可以根据以下方式配置:

建立一条ACL,将源地址为172.30.0.0/0.0.255.255数据包匹配出来:

新建一条SNAT,将源地址ALC 111 的地址转换为以LAN端口也就是VLAN1 接口为源地址:

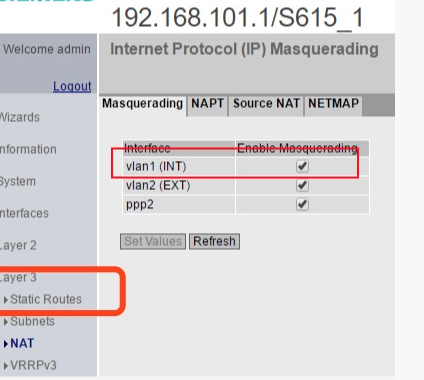

此方式代替西门子路由器中的:IP Masquerading 功能。

收起阅读 »

IR615-SE

测试底板名称: IR6X5-SE_PCBA_TB_V10

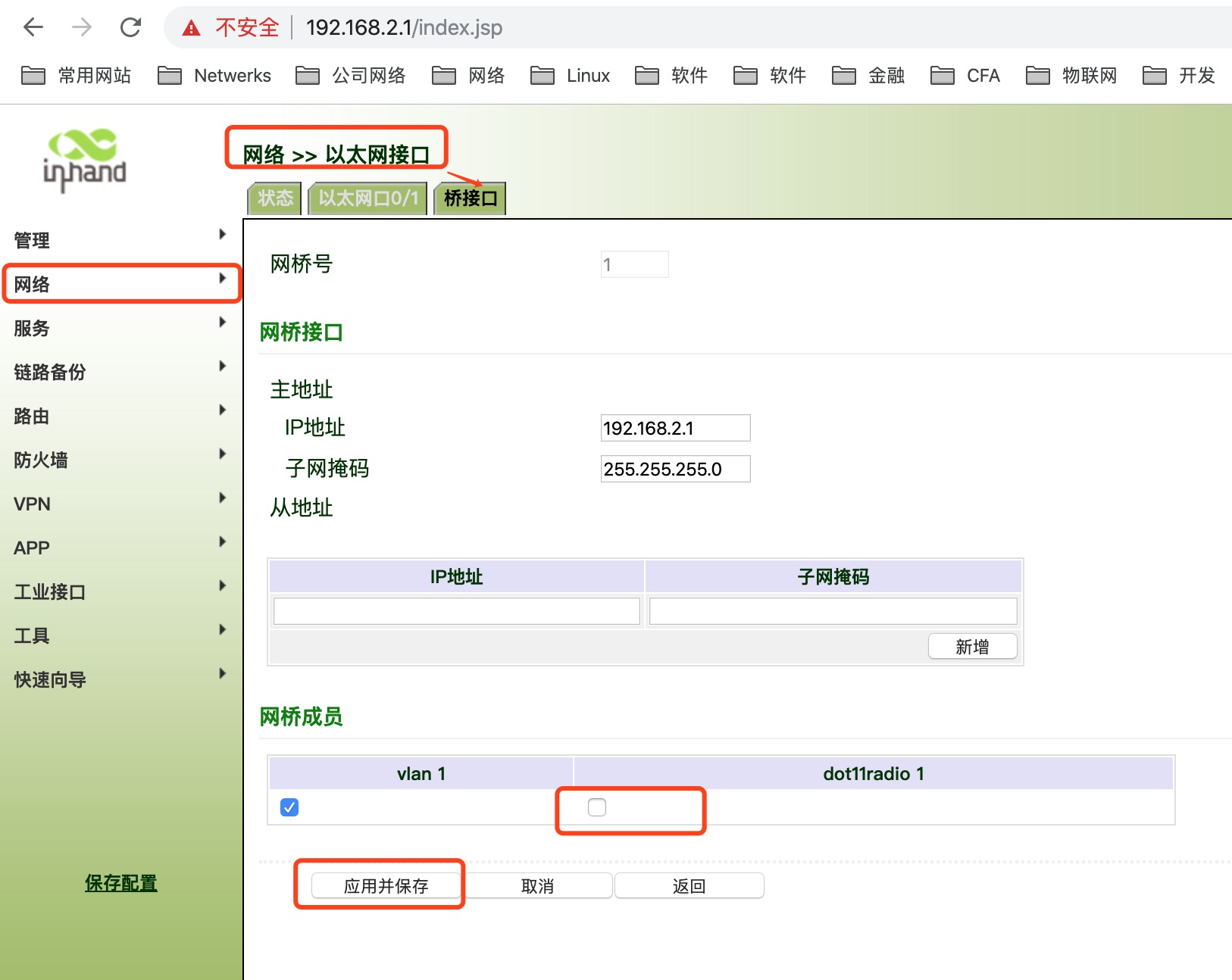

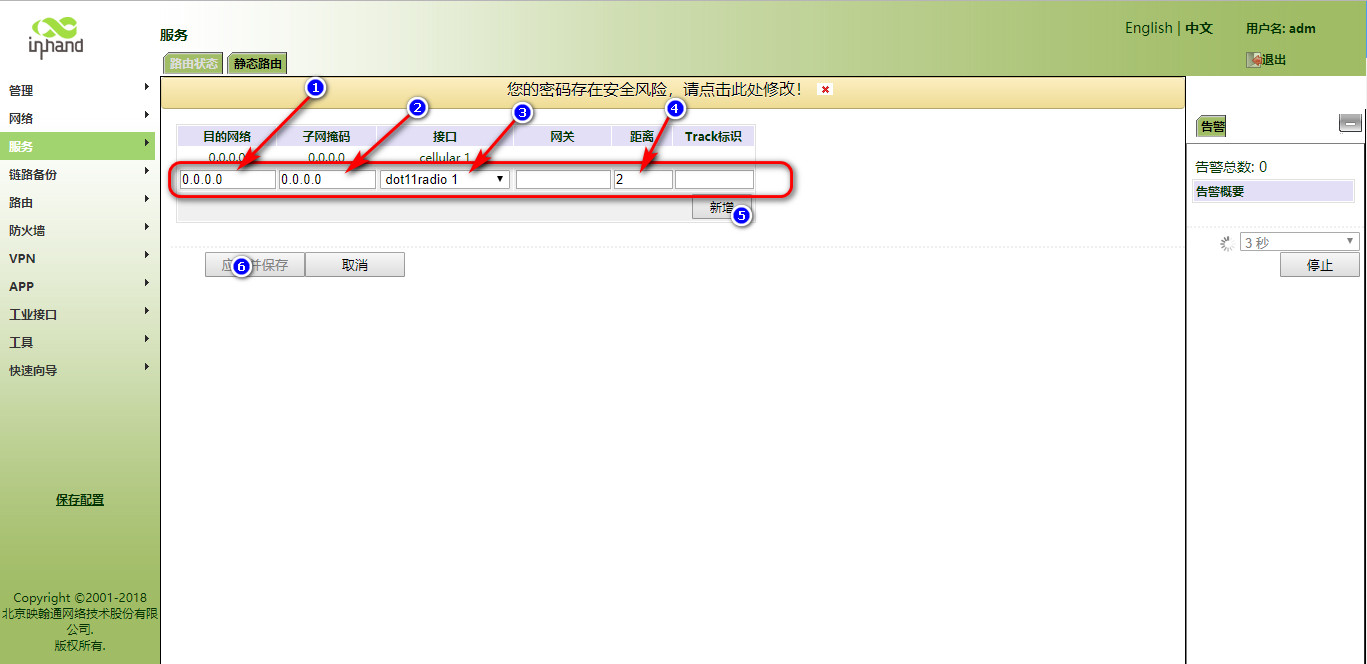

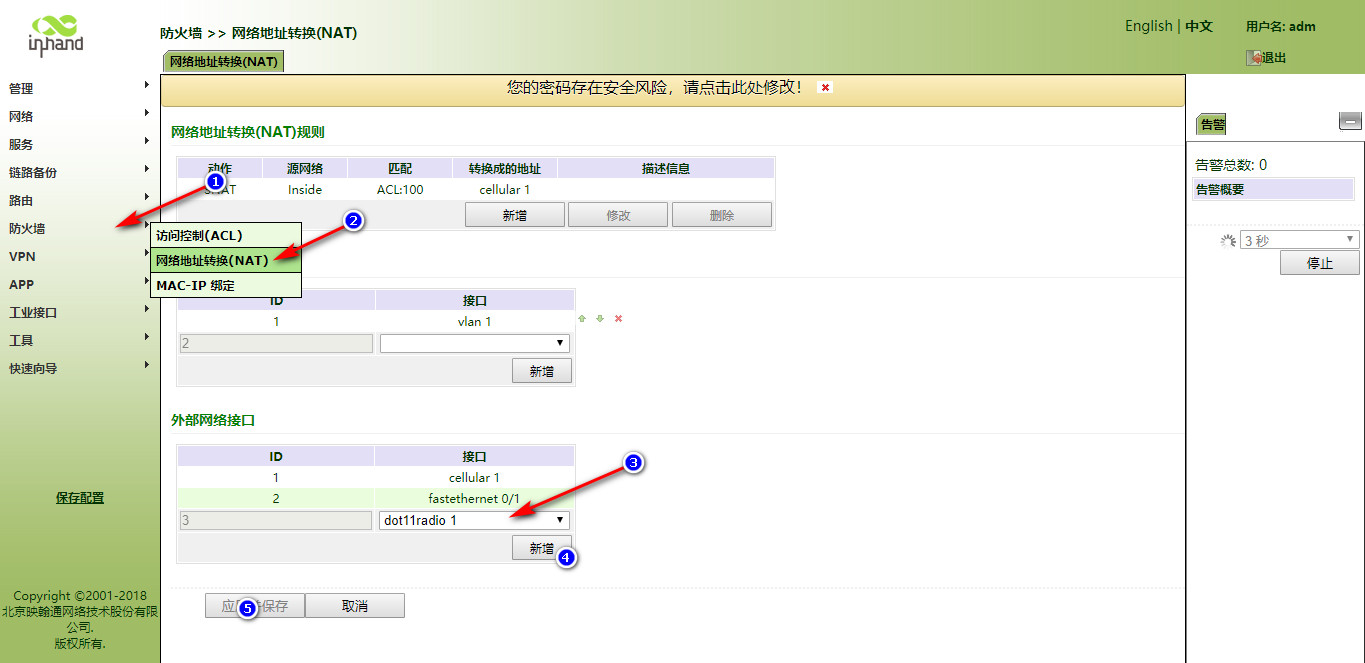

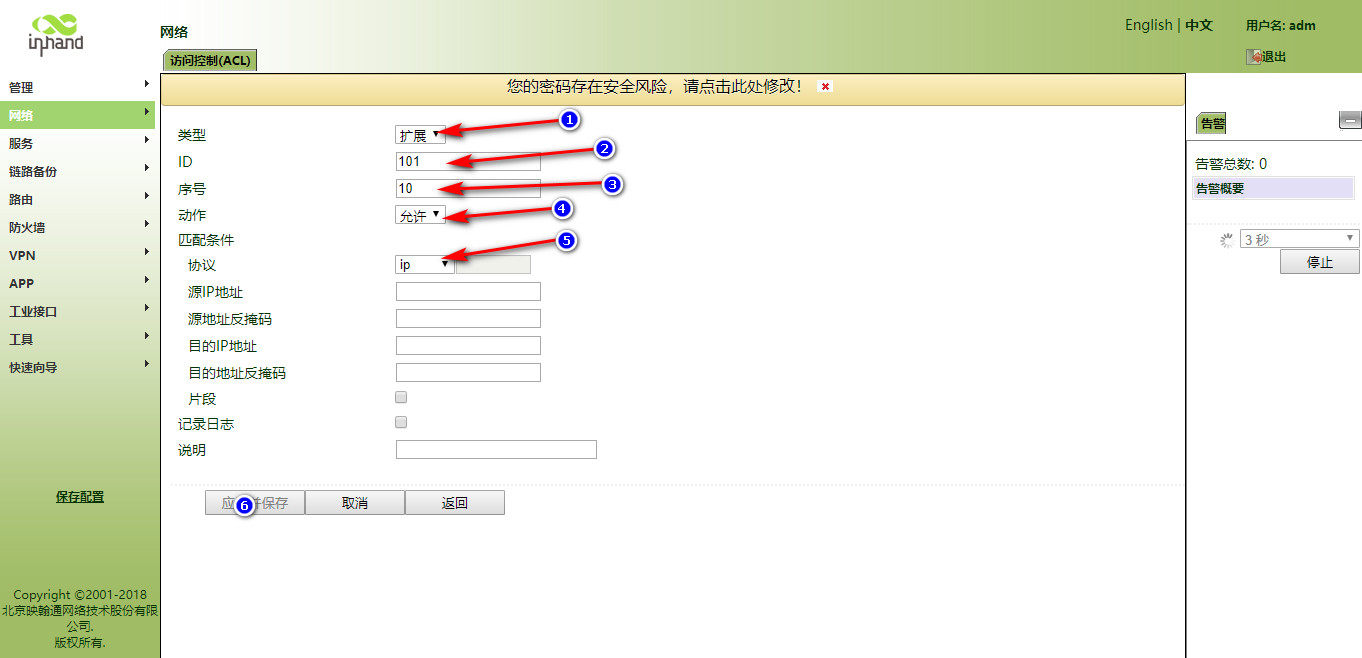

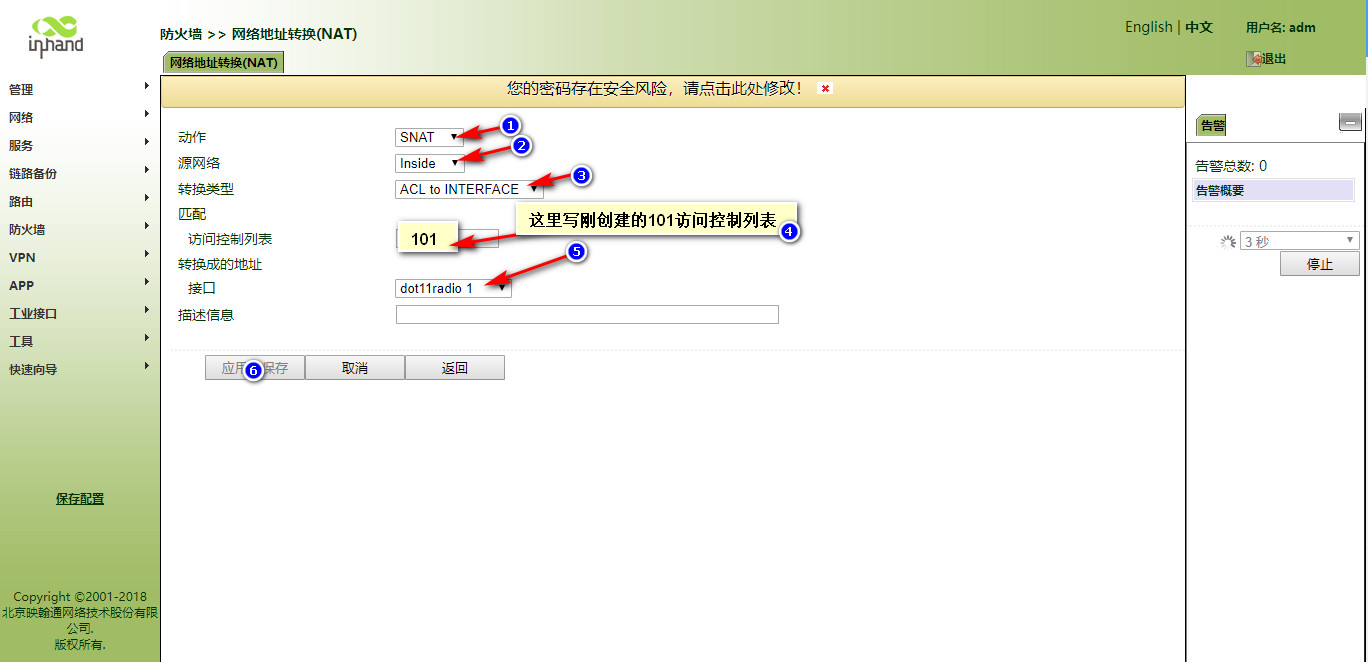

IR900 Wi-Fi 联网如何配置?

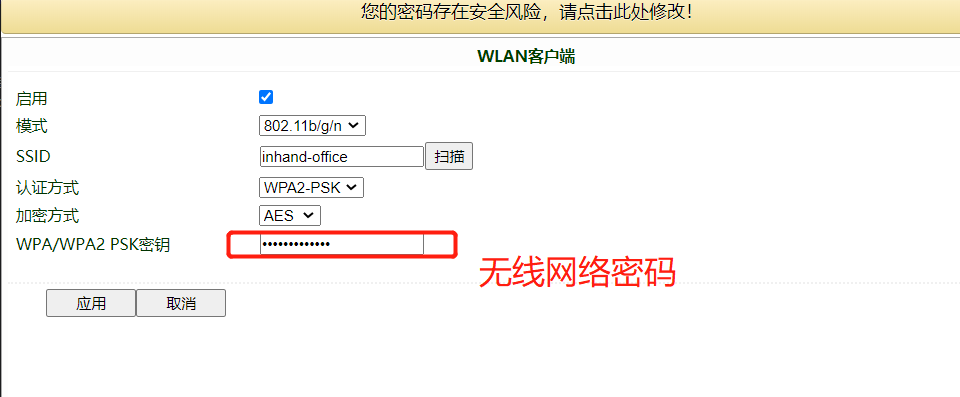

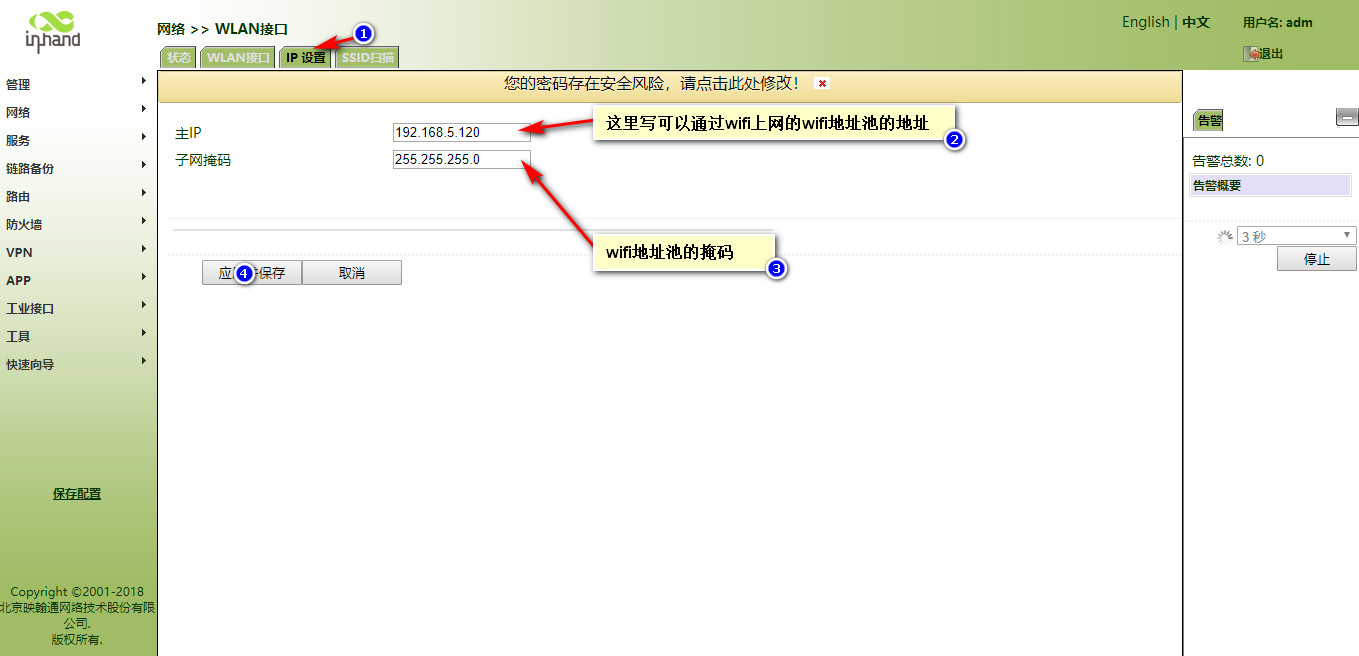

例如上图,IR900 通过Wi-Fi接口连接公司办公无线网络 inhand-office (SSID为无线网络的名称)

首先将Wi-Fi接口与WLAN接口解绑

登陆IR900后,进入网络-WLAN接口

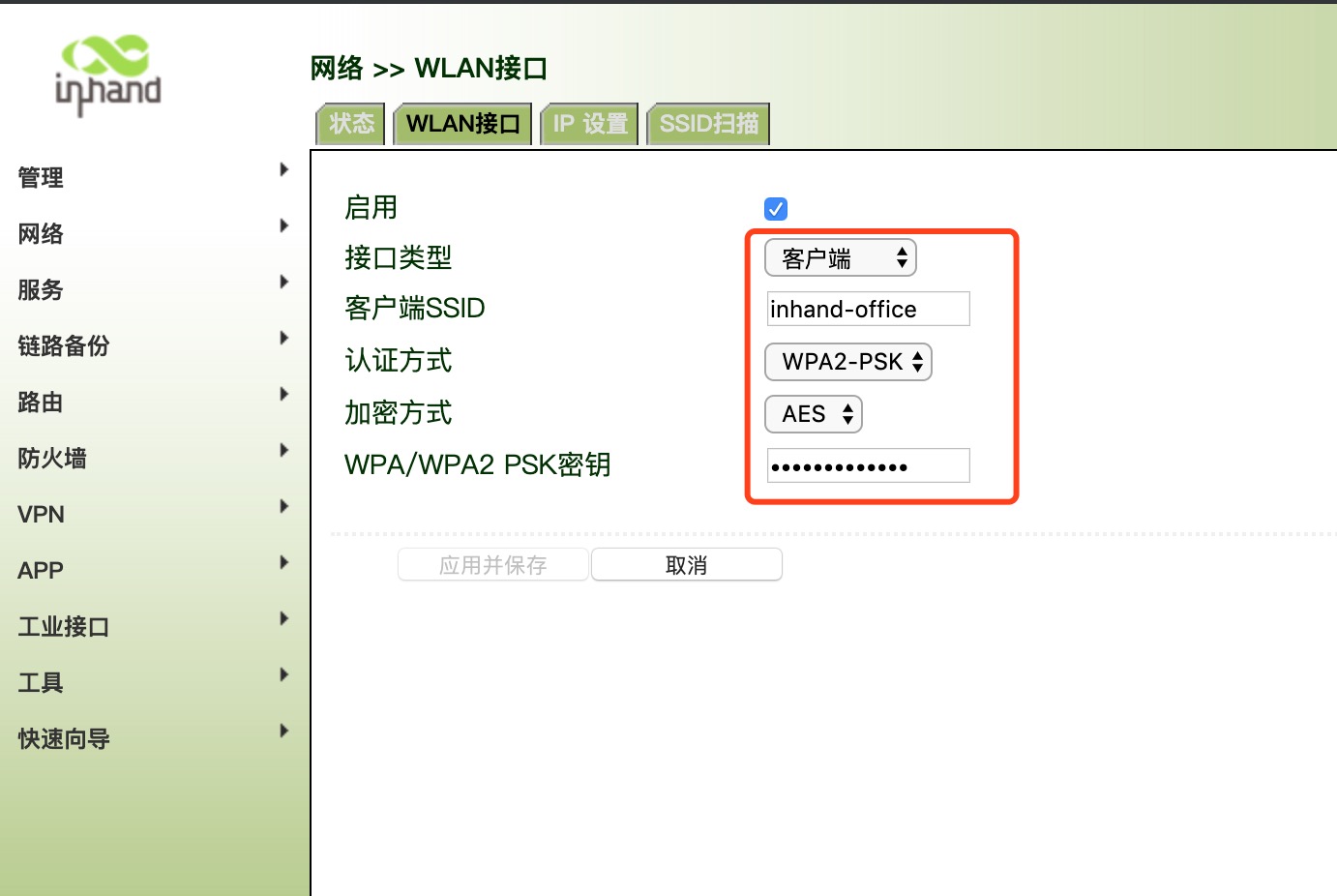

启用WLAN接口功能,接口类型选择“客户端”模式

客户端SSID内输入: inhand-office (SSID为无线网络的名称)

认证方式/加密方式选择相应的方式,如果不知道可以随意选择, 通过SSID扫描可以查看;

输入密码,点击保存;

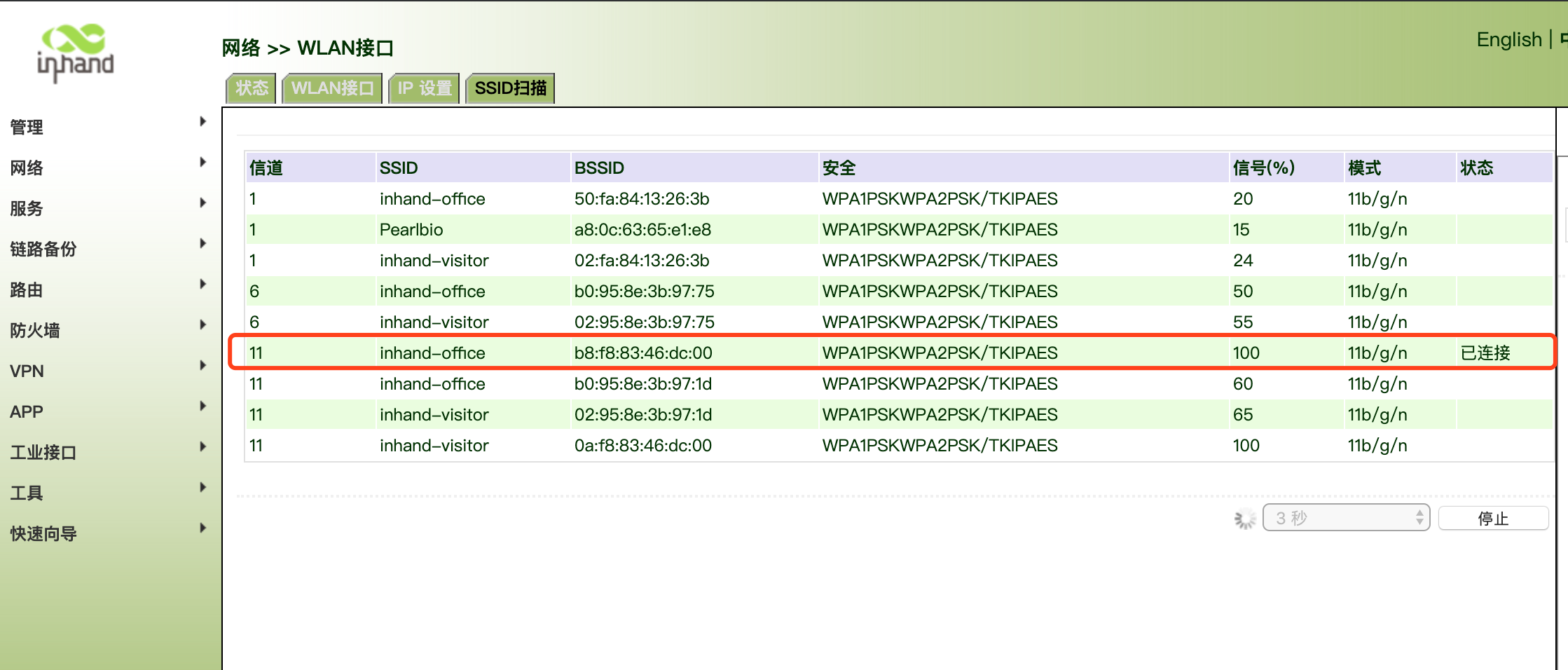

在SSID扫描页面中查看是否连接成功, 如果没有请检查认证方式、加密方式、密码是否输入正确;

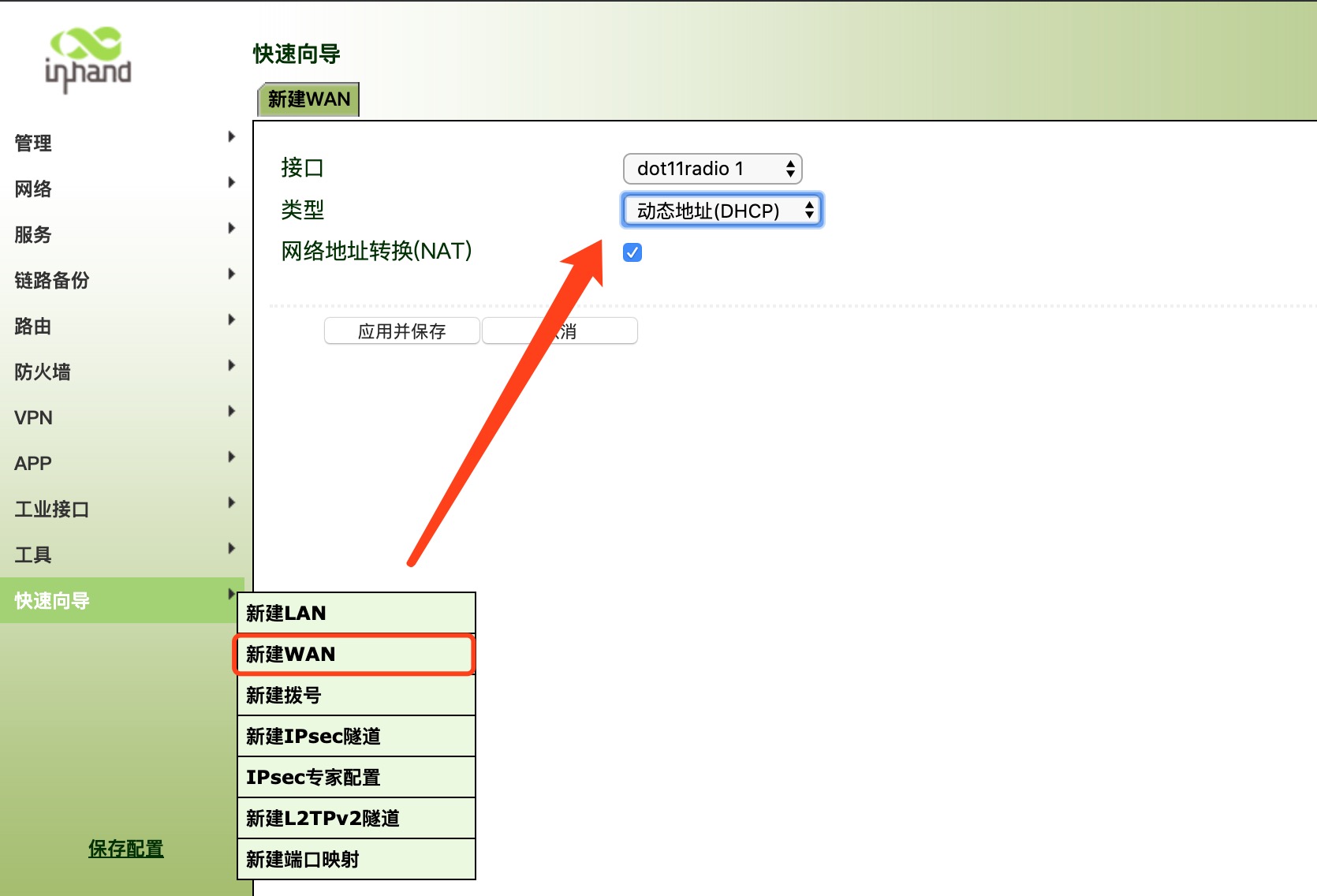

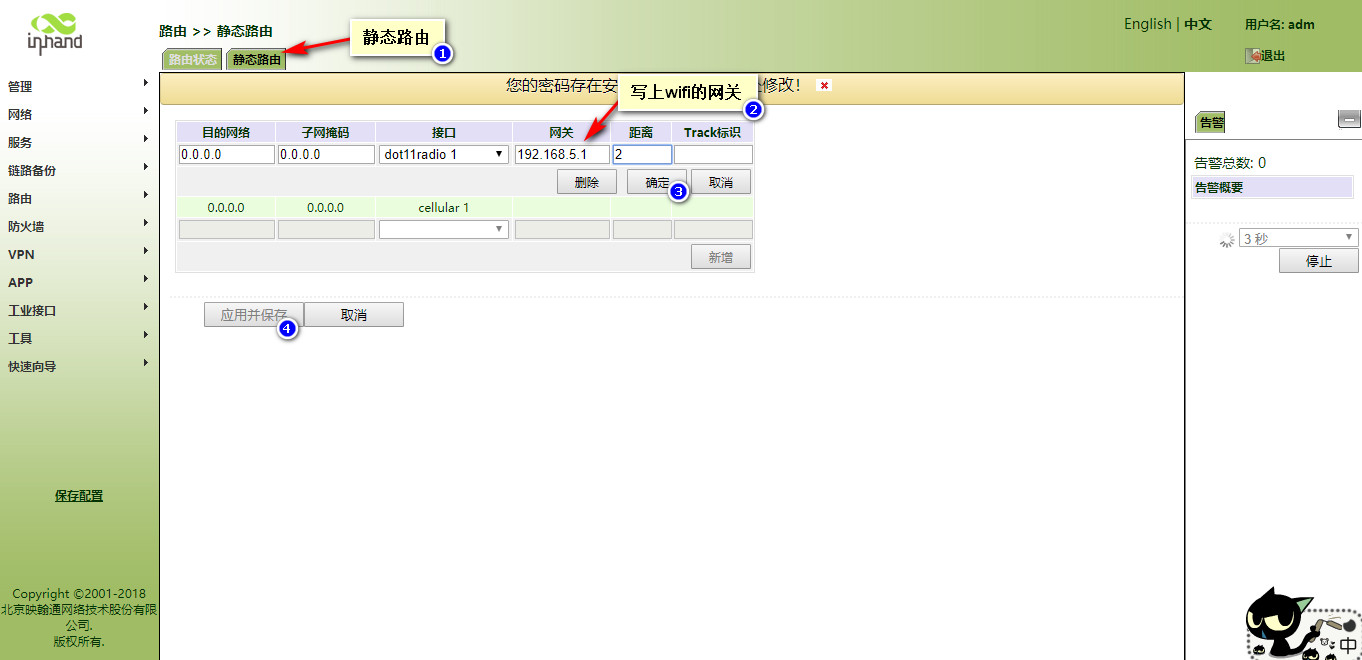

Wi-Fi扫描显示“已连接”,进入“快速向导-新建WAN”

接口选择Wi-Fi接口: dot11radio1

类型选择:动态地址( DHCP)

如果Wi-Fi路由器没有开器DHCP,请选择类型:静态IP,填写IP/子网掩码/网关/DNS服务器 即可;

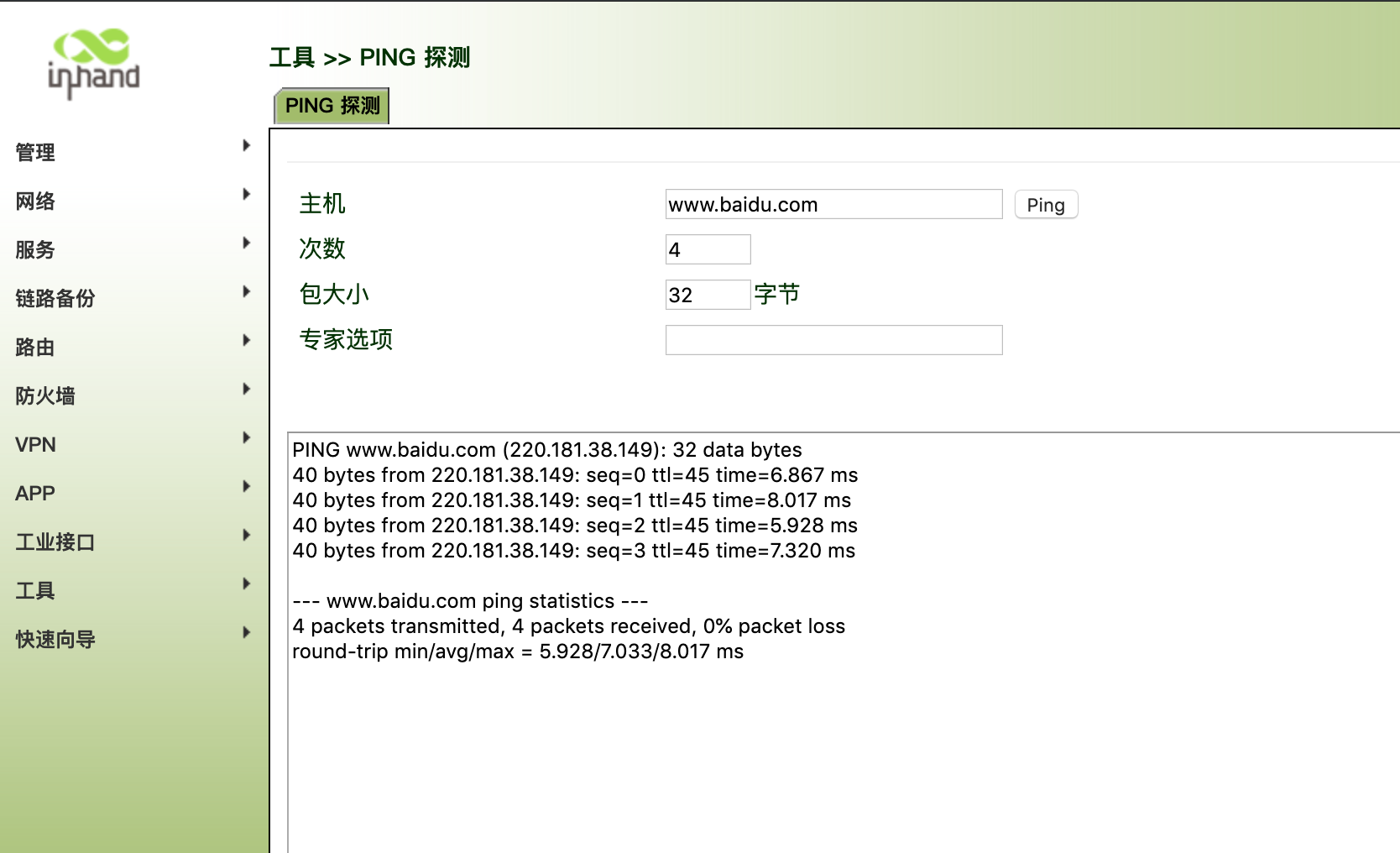

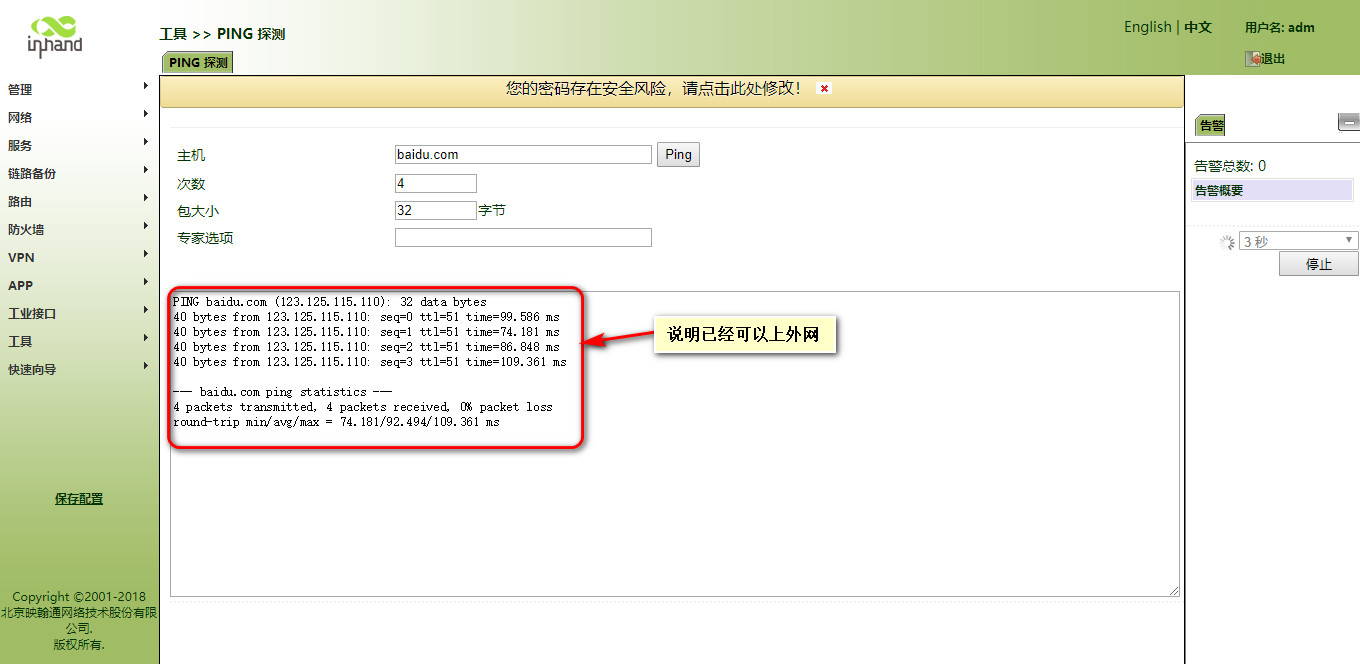

测试网络是否连接成功,进入“工具-ping工具” ping www.baidu.com 查看是否可以ping通。

收起阅读 »

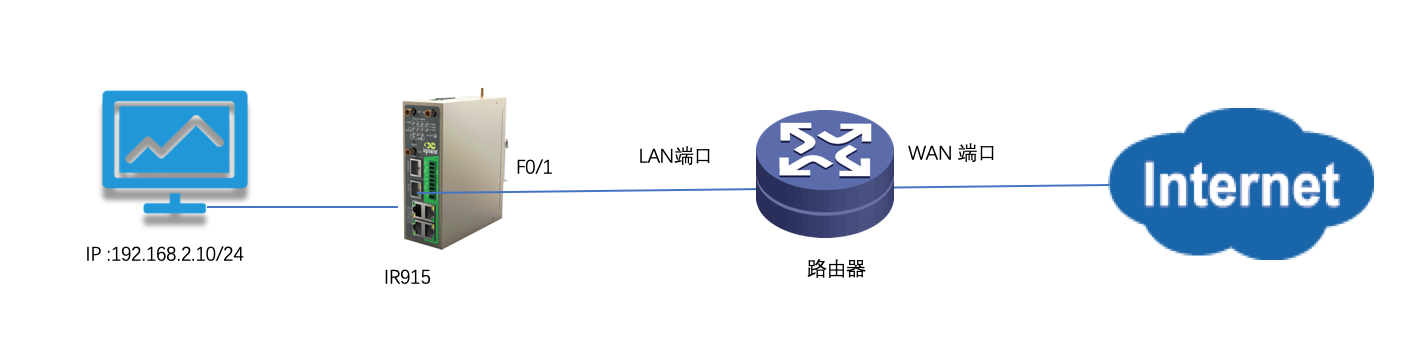

IR900有线联网如何配置?

如上图,IR900的F0/1 连接到办公网的路由器,自动获得IP地址。

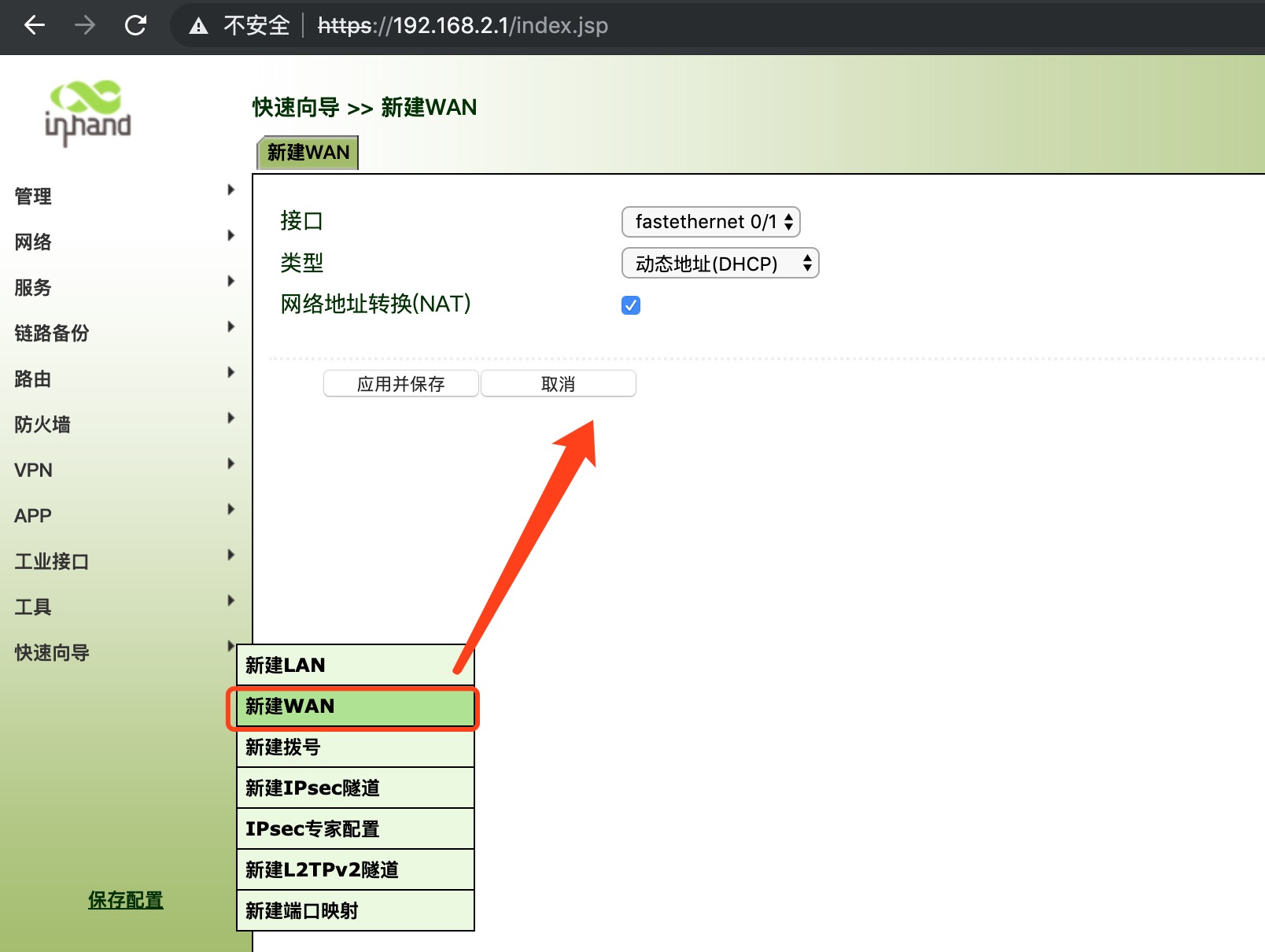

进入路由器配置页面,点击“快速向导-新建WAN”

接口选择 fastethernet0/1 ,类型:动态地址(DHCP),配置完毕点击应用并保存。

如果路由器没有开器DHCP,请选择类型:静态IP,填写IP/子网掩码/网关/DNS服务器 即可;

如果IR900直接连接运营商的光猫,请选择类型:ADLS拨号,输入拨号用户名密码即可。

配置完毕电脑可以正常上网或在下图中“工具-ping工具”页面测试ping www.baidu.com 是否可达。

收起阅读 »

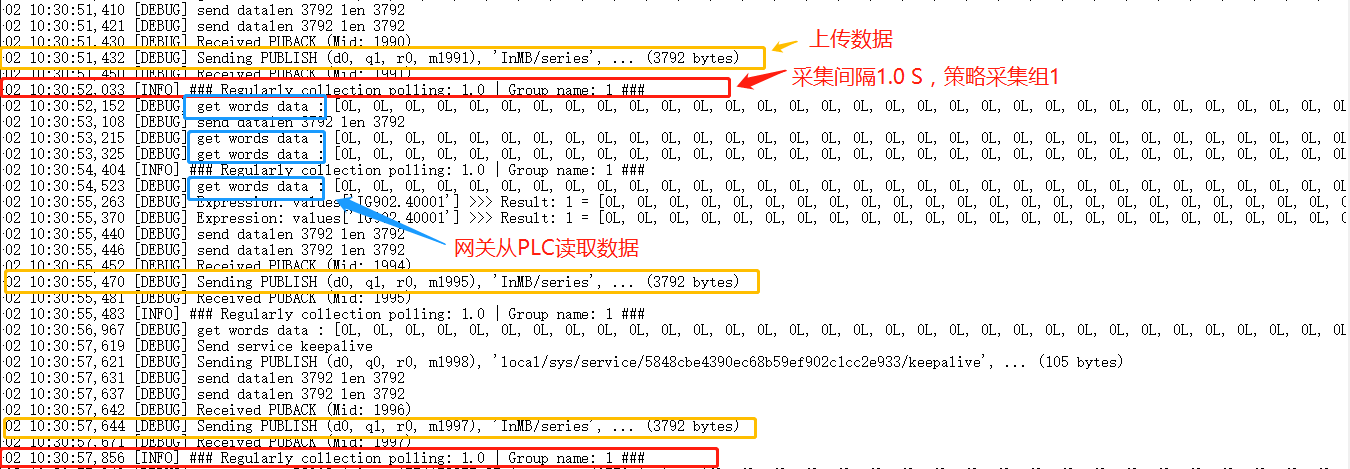

测试:IG902-B采集1000个寄存器测试实验

测试说明:本次着重测试IG902采集1000个寄存器的最快时间,故配置文件采用1个策略采集组,将1000个寄存器分成8次轮询采集,且1000位数据没有单独描述。

测试结果:配置文件中的采集间隔分别改为0.5S 和1.0S 测试

collection polling: 1.0 时;APP运行正常,可在1S间隔正常采集及上传至DS平台,1h后DS平台数据更新时间间隔变为2S

collection polling: 0.5 时;APP运行正常,可在1S间隔正常采集及上传至DS平台,1h后DS平台数据更新时间间隔变为2S

收起阅读 »

IR600 系列CLI保存配置

Router login: adm

Password:

************************************************

欢迎使用控制台

北京映翰通网络技术股份有限公司

Copyright @2001-2018, 北京映翰通网络技术股份有限公司

http://www.inhand.com.cn

------------------------------------------------

型号 : IR615

序列号 : RL6151719282629

说明 : www.inhand.com.cn

当前版本 : 2.2.0.r4616

当前Bootloader版本 : 1.1.3.r4559

------------------------------------------------

获取命令帮助

------------------------------------------------

输入命令过程中可随时输入'?'获取帮助

================================================

help -- 获取命令帮助

language -- 设置界面语言

show -- 显示运行状态

exit -- 退出视图/控制台

ping -- ping探测

comredirect -- 串口重定向

telnet -- telnet登录

traceroute -- 路由探测

enable -- 切换到特权模式

Router> enable //切换为特权模式

请输入密码:

Router# conf terminal //进入配置莫是

Router(config)# Router(config)# nvram commit //保存配置

Router(config)# exit //退出配置模式

Router# re

reboot -- 重新启动系统

reload -- 重新启动系统

restore -- 恢复固件

Router# reboot //重新启动系统

收起阅读 »

IR615-S-DS双卡切换

二 网络--拨号接口--高级选项--启用双SIM卡。

注:双SIM卡中最大拨号次数建议为2次,默认5次切换时间大概10分钟。

IR900 Python SDK

下载附件需要注册账号。

IR900 Python SDK 解压后使用。

IR900/IG900系列边缘计算网关介绍

由于云计算对负载和延迟的要求,无法达到最佳性能,所以对应用性能和内容传送的需求需要在网络边缘( network edge)中添加应用和数据处理能力。边缘计算(Mobile Edge Computing)增强了这一边缘的优势,因为需要更好的应用程序(APP)的性能。

北京映翰通网络技术股份有限公司基于IoT 物联网云+端应用方案推出了IR900和IG900 两款边缘计算网关。基于众多的工业控制设备的差异化需求,边缘计算网关需要具备更灵活更智能的开发式平台,为用户提供定制化解决方案。

IR900和IG900 边缘计算网关用户可通过Python编程语言自主灵活实现所需逻辑功能,能够满足各个应用场景的数据解析,数据处理,实现采集,对下端PLC、HMI、RTU、仪表等多种设备数据兼容 Modbus、 OPC-UA、EtherCAT、PROFIBUS、PROFINET、EtherNET/IP等主流工业数据传输协议。

IR900和IG900 可以实现与主流IoT云平台对接,全面支持 Microsoft Azure IoT 云、AWS IoT 云、施耐德EMOP云平台、阿里云IoT、映翰通自主平台设备云等。通过Python可编程功能实现HTTP、HTTPS、MQTT、FTP、AMOPS等物联网传输协议支持。

IR900和IG900 边缘计算网关可以面向智能制造、智慧城市、安防交通、医疗健康、节能环保、交通运输、智慧农业等多个领域适用。 收起阅读 »

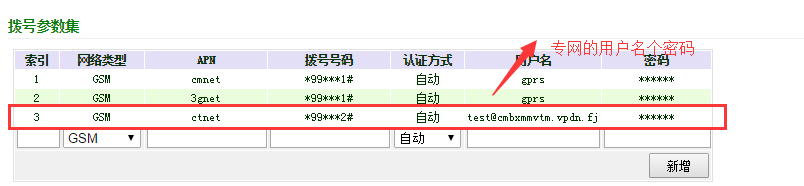

IR900拨号电信4G专网卡遇到问题及解决方法

网络-拨号接口:调整拨号参数集和初始化拨号命令

1.初始化指令:AT+CGDCONT=2,"IP","专网APN"。(定义一个ID为2的配置项,APN设置为专网APN)。

2.拨号参数集:APN:公网APN(ctnet或者ctlte);拨号号码*99***2#,ID为2的配置项用于数据连接(到专网);用户名密码:专网用户名密码

完成以上两个地方的修改即可,这种配置方式只适用于拨电信4G专网失败时所用。

原因分析:电信的专网注册时,注册得用公网的APN(不然不给注册成功)。连接数据时用专网APN,严格按照这个来,所以这里我们需要手动配置让电信专网卡在公网上注册,数据走专网。而对于“旧”的龙尚u8300W模块(版本低于V1.1.4),就需要做这样的手动操作,而对于最近新出的900以及695都是用升级过的龙尚模块,对于这些设备就不用手动写,按原来方式直接改拨号参数集就可以。

BusyBox v1.19.2 (2014-10-30 16:25:35 CST) built-in shell (ash)

Enter 'help' for a list of built-in commands.

/www # sdebug /dev/ttyUSB2 --------------进入模块,注意sdebug后有个空格

open device /dev/ttyUSB2 for operation(fd:4), baudrate:19200, databits:8, stopbit:1, xonoff:0

ati

>>> ati -----ati查看模块信息

<(112)<

Manufacturer: LONGSUNG

Model: U8300W

Revision: QA30001.1.4_MV11

IMEI: 862104021822454

+GCAP: +CGSM

OK 收起阅读 »

Windows Openvpn服务器端配置

A. 创建加密证书和私钥,其中包括服务器端和客户端都要用到的核心CA证书和私钥,服务器端自身的加密证书(即公钥)和私钥,以及每个客户端对应的加密证书和私钥。

B. 为服务器和客户端编写对应的配置文件,然后将其与第一步中生成的相应证书、私钥放在OpenVPN安装目录的config文件夹下。

OpenVPN支持基于加密证书的双向认证。在OpenVPN中,不管是服务器还是客户端,所有的证书和私钥都需要由服务器端生成,客户端要先获得服务器端分配给它的加密证书和密钥才能成功连接。这与使用网上银行有些类似,大多数银行网站都会要求先下载并安装一个数字证书,才允许进行网上付款或其他操作。

收起阅读 »

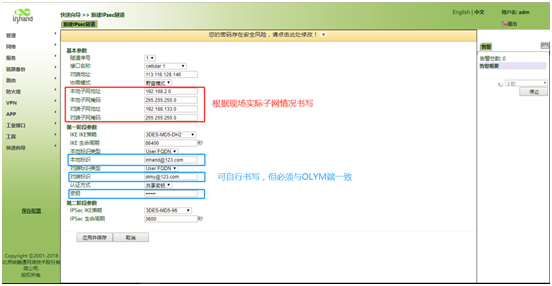

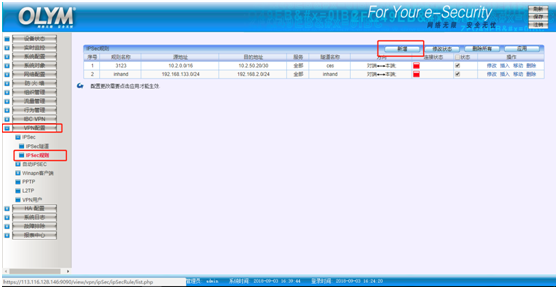

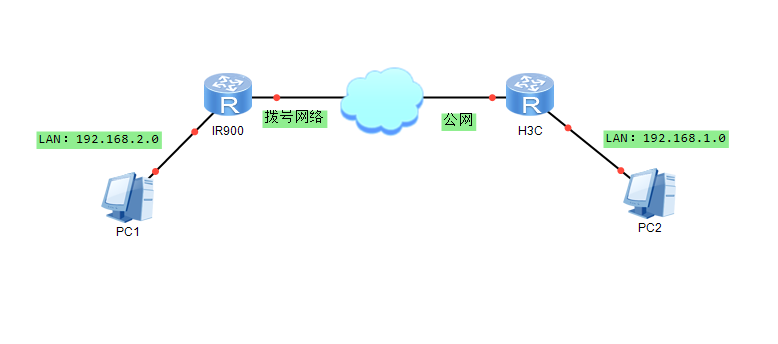

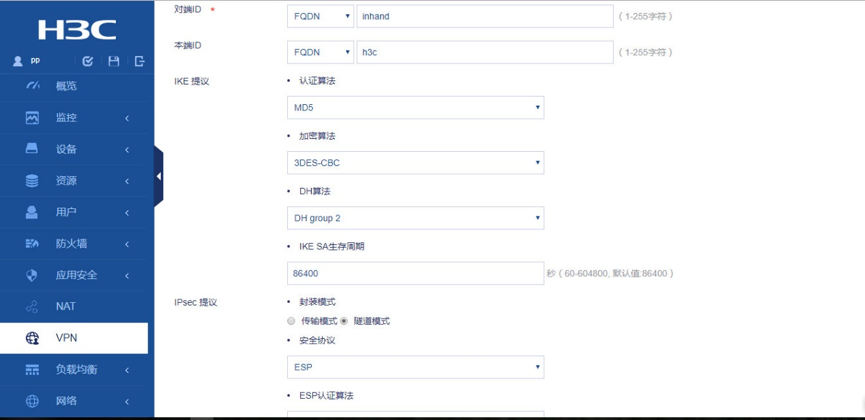

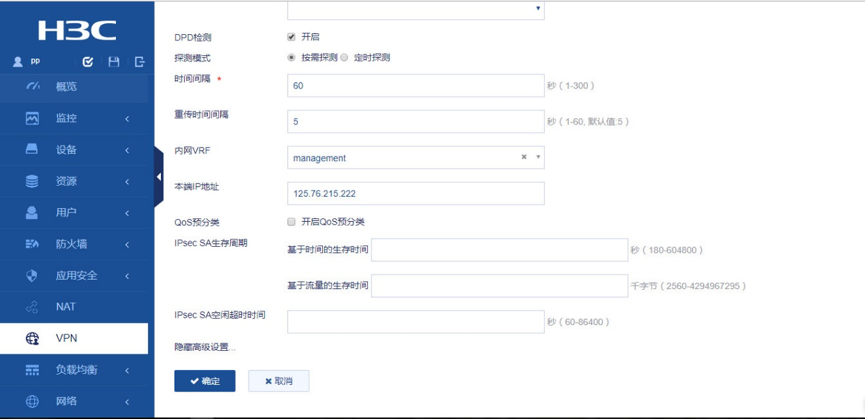

H3C Router与InRouter900 建立IPSecVPN的相关配置

H3C Router相关配置

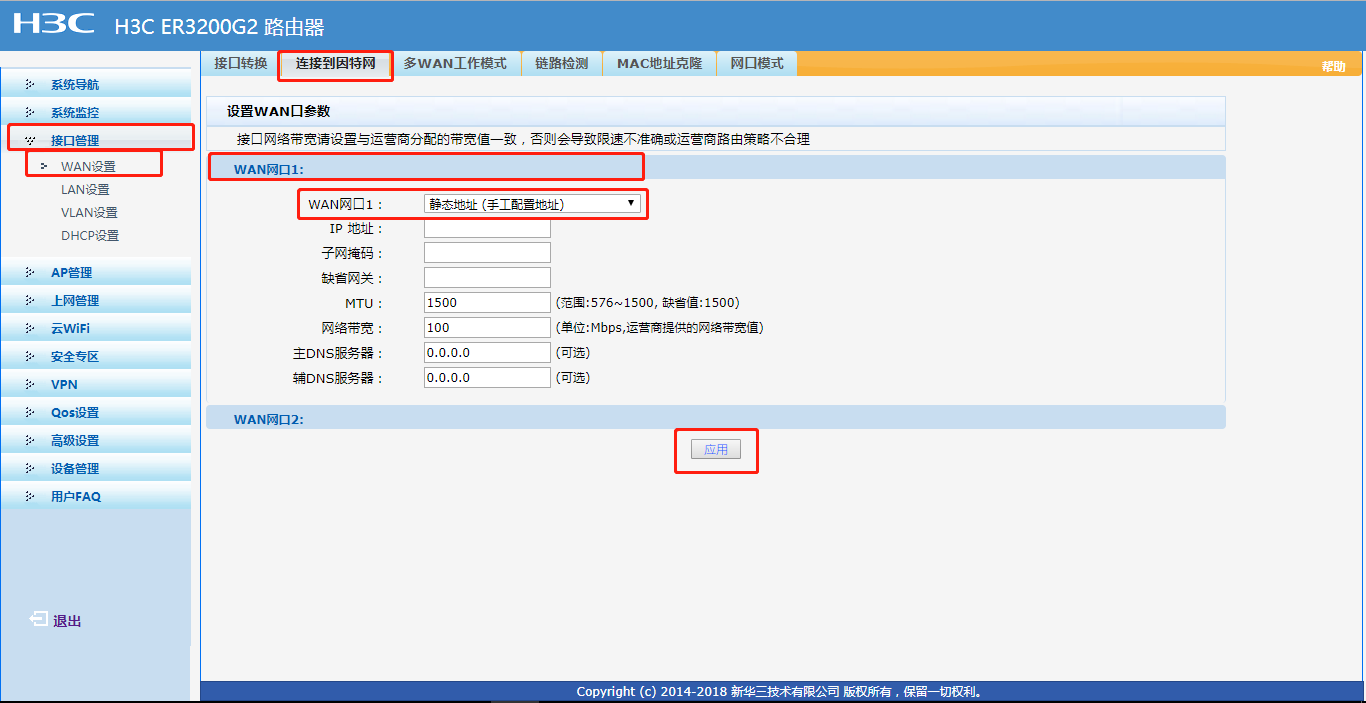

1.WAN设置

使用网线连接H3C Router 的LAN 接口进行配置。

1. 打开浏览器,输入默认IP:192.168.1.1 用户名/密码默认 admin/admin

2. 配置WAN口静态公网地址。 接口管理=》WAN设置=》连接到因特网=》静态地址(手工配置地址)=》输入IP、掩码、网关即可。

请根据具体情况修改参数,配置完成后点击应用。

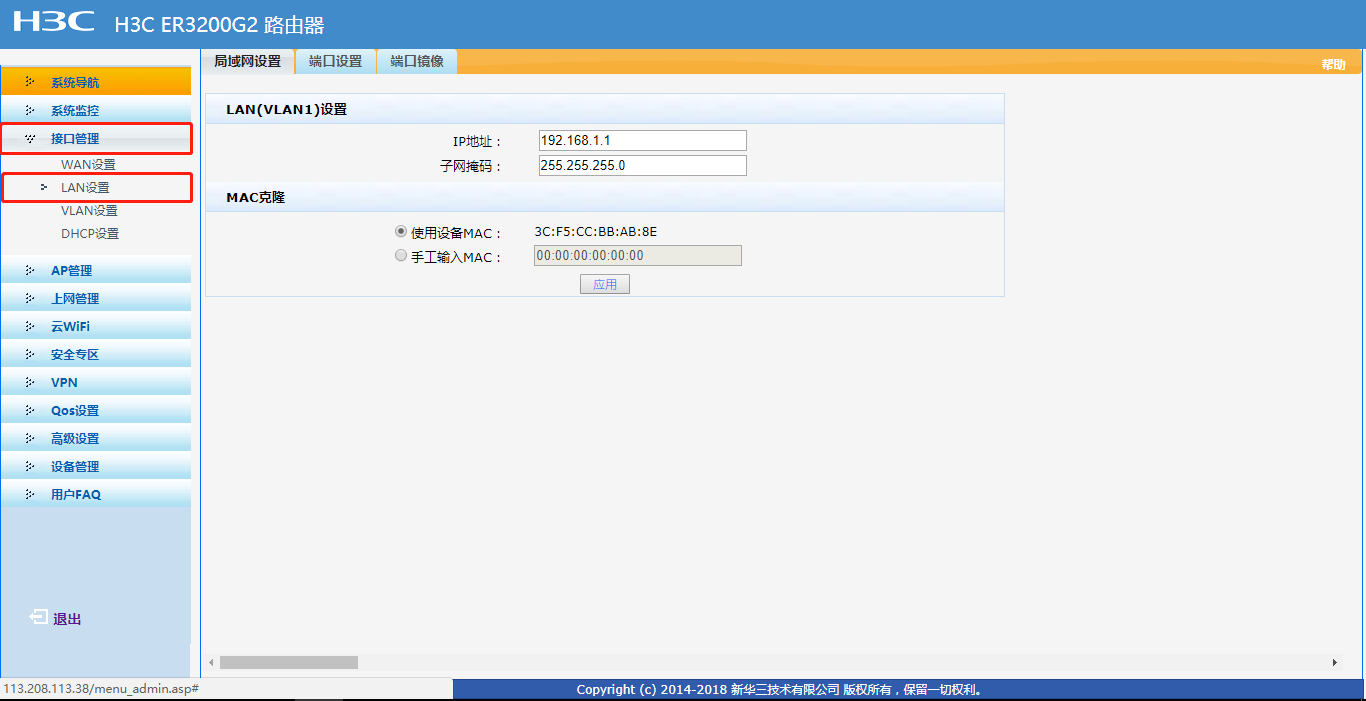

2. LAN设置

1. 设置H3C LAN端口IP地址,出厂默认IP为192.168.1.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN基本参数设置

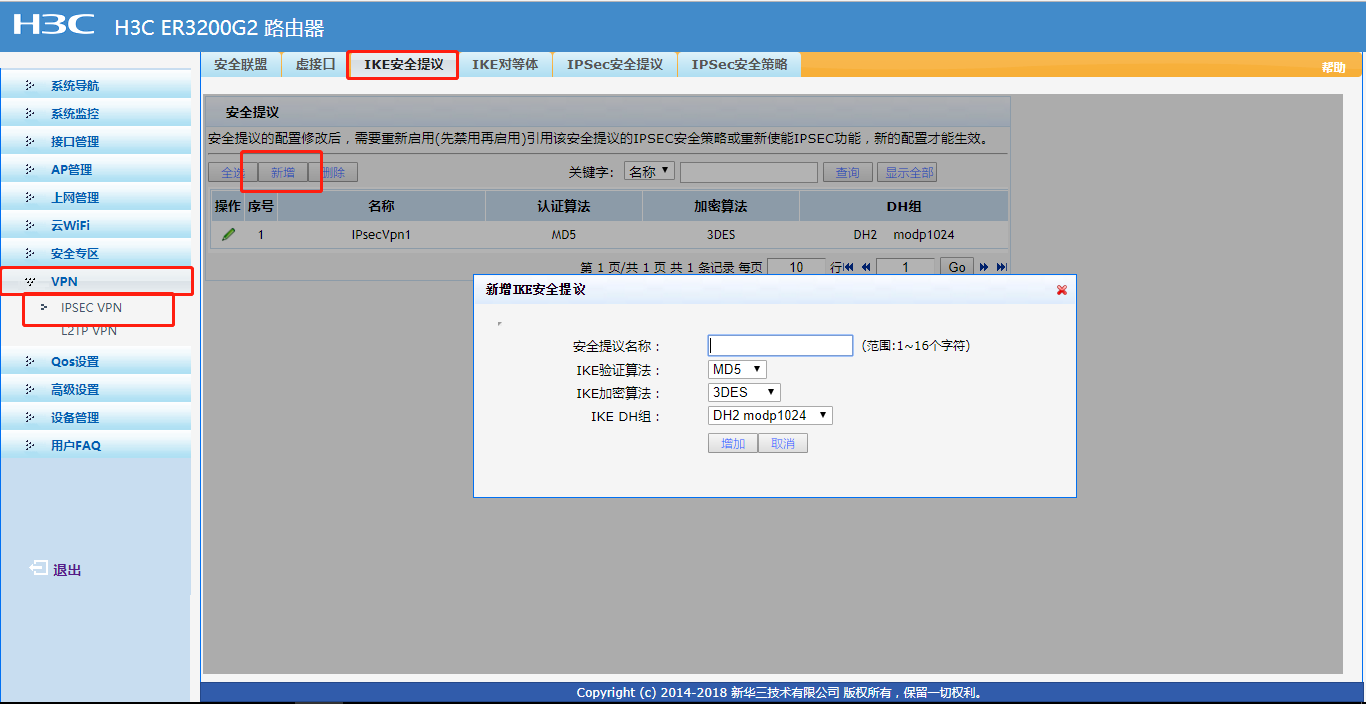

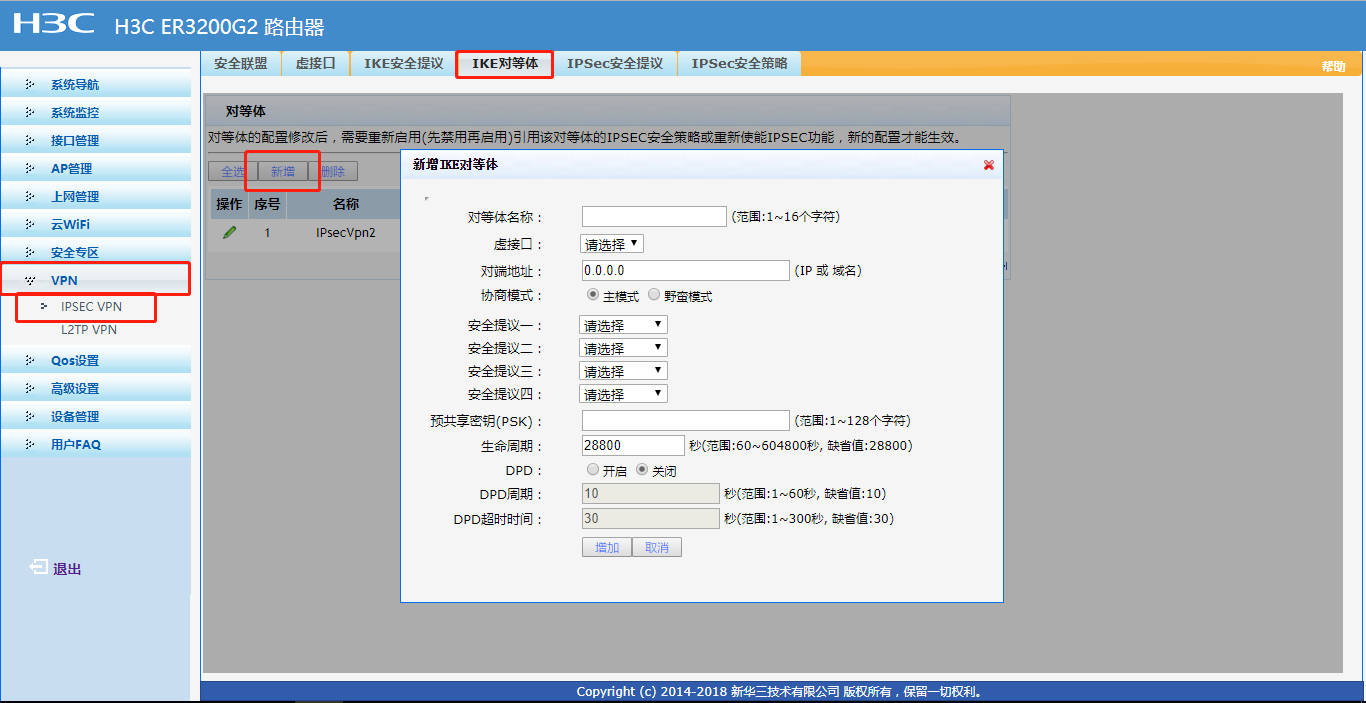

1、VPN =》 IPSEC VPN

2、虚接口 =》 新增 =》 虚接口名称按需填写 =》 绑定接口选择连接公网的接口

3、IKE安全提议 =》 新增 =》 安全提议名称、加密、验证算法、DH按需填写

4、IKE对等体 =》 新增 =》 对等体名称按需填写 =》 虚接口选择步骤2配置的虚接口 =》 对端地址Server端可写0.0.0.0 =》 野蛮模式 =》安全提议一选择步骤3配置的提议 =》 预共享密钥与R900密钥相同abc123 =》生命周期等默认即可

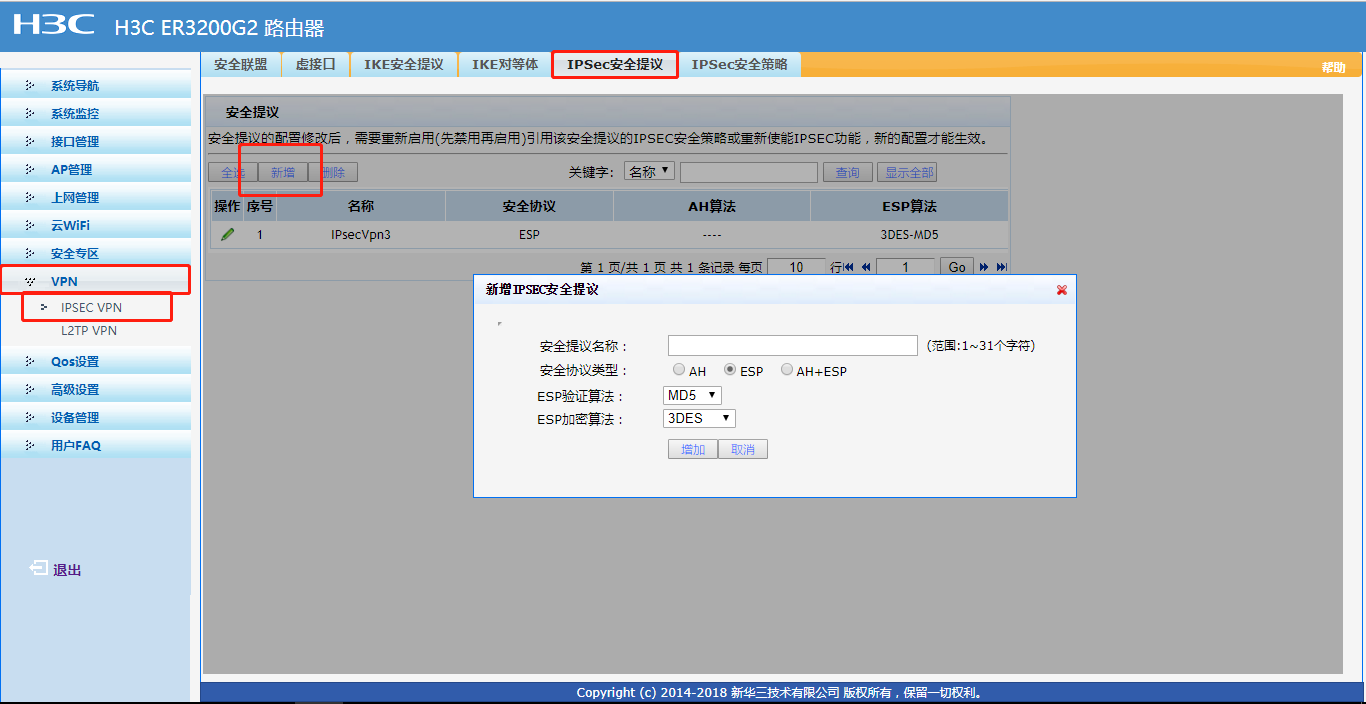

5、IPSec安全提议 =》 新增 =》 安全提议名称按需填写 =》安全协议类型、算法按需填写即可

6、IPSec安全策略 =》 新增 =》 安全策略名称按需填写 =》 启用 =》 本地子网配置之前LAN设置的网段即可(按此格式192.168.1.0/255.255.255.0即可) =》对端子网配置R900的LAN设置的网段即可(按此格式192.168.2.0/255.255.255.0即可) =》 协商类型IKE协商 =》 对等体选择步骤4配置的对等体 =》 安全提议一选择步骤5配置的安全提议 =》 FPS、生命周期默认即可 =》 触发模式可改为长连模式

7、上述步骤全部配置完成后,点击勾选启用IPSec功能,然后点击应用即可。

InRouter900相关配置

1. LAN设置

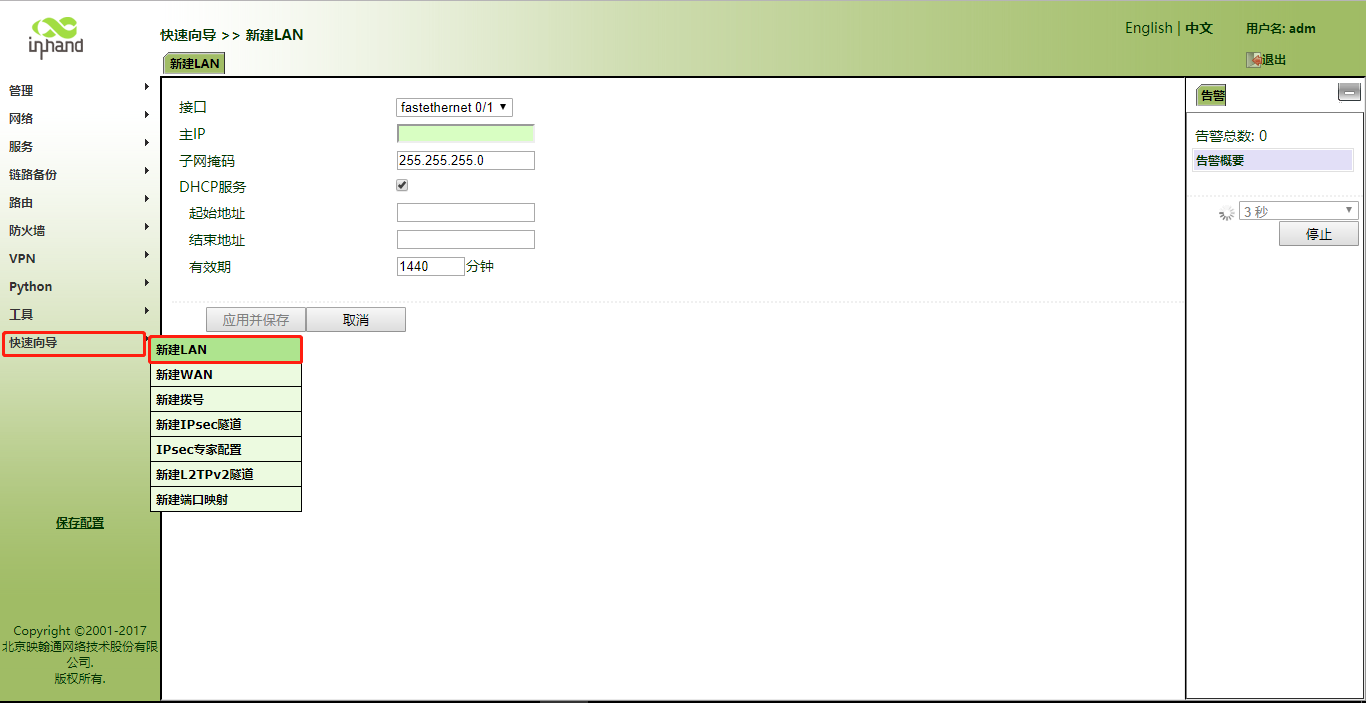

Web方式登录IR900路由器,默认IP:192.168.2.1点击“快速向导” =》 “新建LAN”菜单,如下图:

设置IR900 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

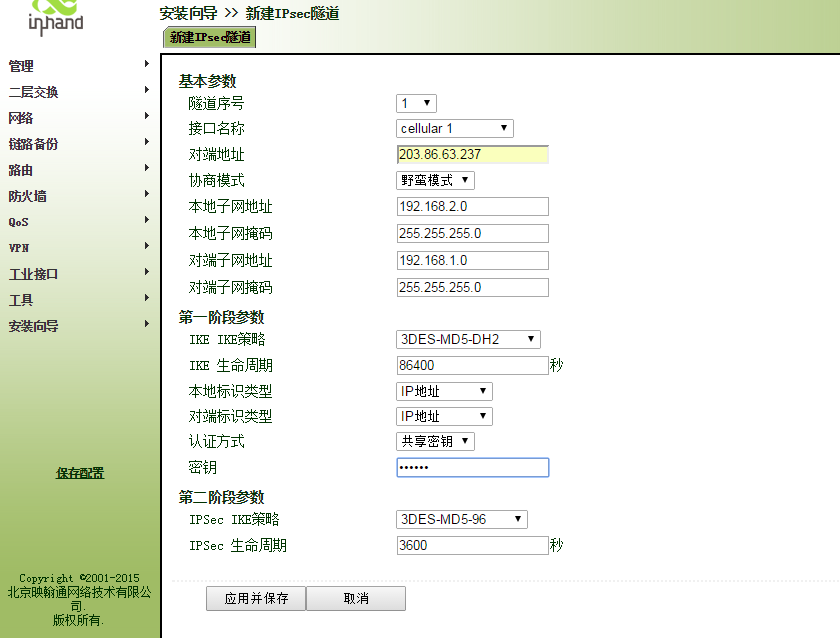

2. IPSec VPN基本参数设置

1、安装向导-新建IPSec隧道

接口名称: cellular 1 // 路由器SIM卡上网,接口则用拨号接口,若用有线则改为有线接口;

对端地址: 203.86.63.xxx // H3C连接公网IP地址

协商模式: 野蛮模式

本地子网: 192.168.2.0 255.255.255.0 //本地LAN网段

对端子网: 192.168.1.0 255.255.255.0 //对端LAN网段

第一阶段策略:

IKE策略: 3DES-MD5-DH2 //与H3C协商第一阶段一致;

IKE生命周期: 86400 //默认

本地、对端标示: IP地址 //默认

秘钥: abc123 //与H3C秘钥 abc123一致

第二阶段参数:

IPSec IKE策略: 3DES-MD5-96 //与H3C第二阶段一致

IPSec 生命周期: 3600 //默认

收起阅读 »

IDE开发环境用户手册

本IDE用户手册将通过开发APP的例子说明如何配置网关固件、SDK、联网等环境并通过IDE完成APP的设计、调试、运行以及修改APP运行方式等操作方法。 收起阅读 »

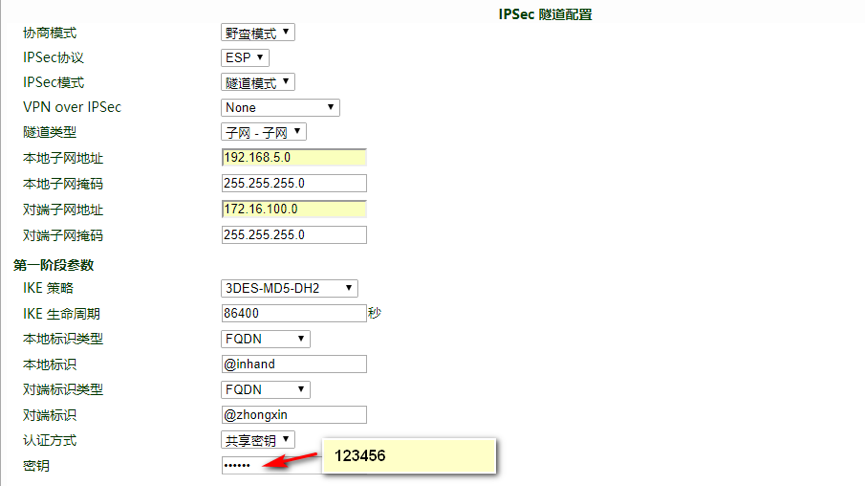

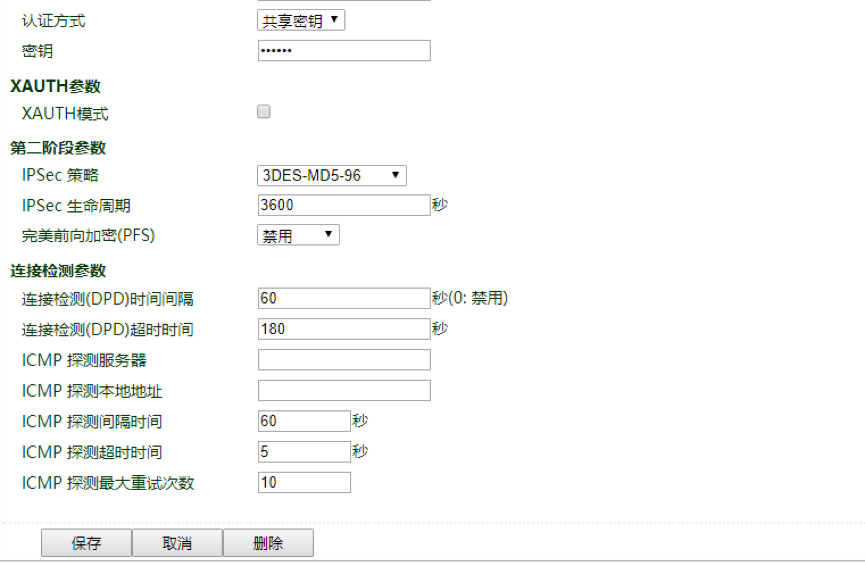

IR600路由器与H3C防火墙V7版F1000 IPSecVPN配置方案

一、在域间策略中添加untrust到local的策略,放通ike和ipsec的所有协议端口和流量。

object-policy ip untrust_to_local

rule 12 pass service ike

rule 13 pass service ipsec-ah

rule 14 pass service ipsec-esp

rule 15 pass service nat-t-ipsec

#

object-policy ip local_to_untrust

rule 0 pass

#

object-policy ip Local-Trust

rule 0 pass

#

object-policy ip Trust-Local

rule 0 pass

二、IPSec的配置参数:

1.设置ike的提议

System

ike proposal 1

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

2. 设置ike的实体为fqdn

ike identity fqdn

3. 设置用于协商的密钥信息

ike keychain 1

pre-shared-key hostname 2 key simple 123456

4.配置ike安全框架

ike profile 1 \\设置ike的安全框架

keychain 1 \\调用之前的密钥信息

exchange-mode aggressive \\设置模式为野蛮模式

local-identity fqdn zhongxin \\配置本端的name为zhongxin)

match remote identity fqdn inhand \\配置对端的name为inhand)

proposal 1 \\配置调用的ike提议

5.配置ipsec的安全提议

ipsec transform-set 1

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

6. 配置协商时使用模板的方式

ipsec policy-template 1 1

transform-set 1

ike-profile 1

7. 设置策略和模板绑定

ipsec policy 10 10 isakmp template 1

8.定义ac,拒绝ipsec流量做nat,允许其他流量做nat

acl advanced 3000

rule deny ip source 172.16.100.0 0.0.0.255 destination 192.198.5.0 0.0.0.255

rule permit ip

quit

8. 在公网接口应用ipsec策略

interface GigabitEthernet0/1

nat outbound 3000

ipsec apply policy 10

quit

三、IR600路由器IPSecVPN 隧道参数配置

收起阅读 »

IRouter-OpenVPN-NAT-Port-Mapping

2. OpenVPN Client 建立成功。

3. 将路由器下端设备192.168.2.2:8080&5002 端口映射到虚拟接口“OpenVPN_T_1”

4.下端设备192.168.2.2 建立TCP Server 8080&5002

5.OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:8080

与下端设备192.168.2.2:8080 成功建立TCP链接

OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:5002(图片后面的CMD命令框)

与下端设备192.168.2.2:5002 成功建立TCP链接

收起阅读 »

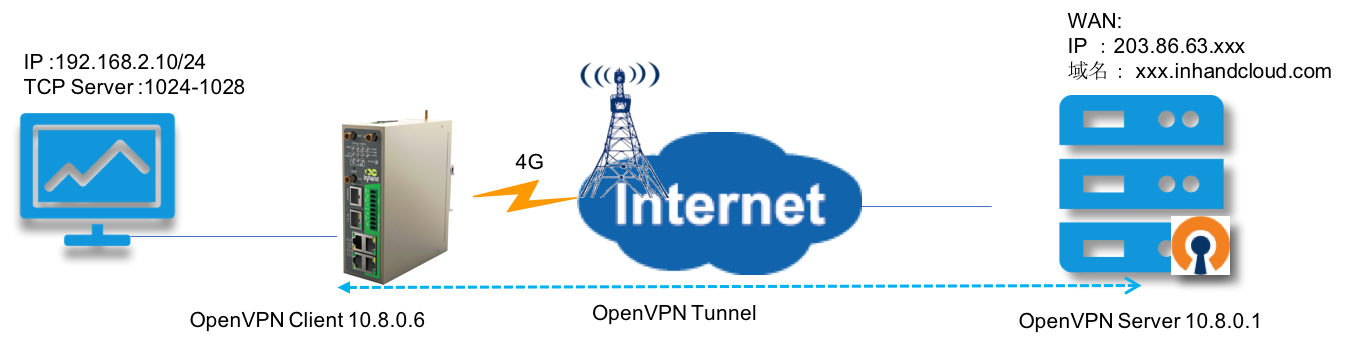

IR900-OpenVPN-NAT-Maping

1.IR900 OpenVPN Client 配置

OpenVPN Client 连接状态

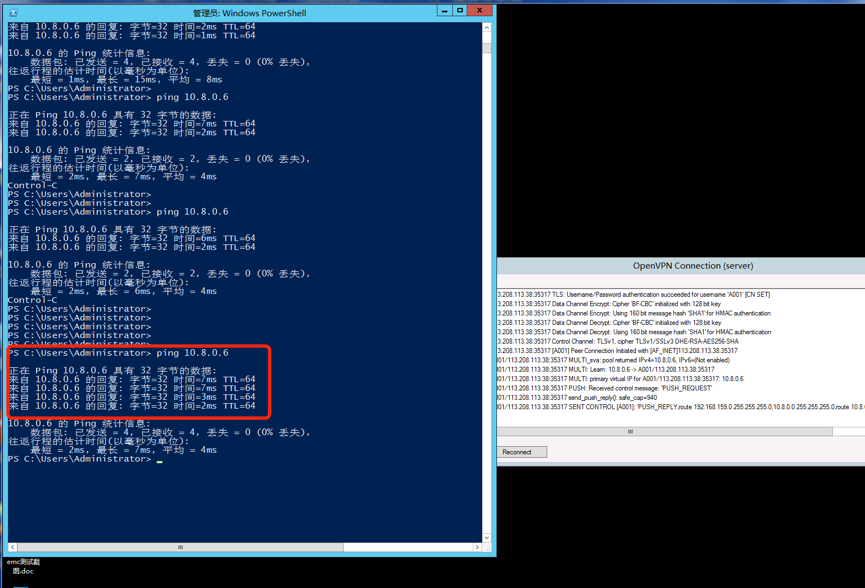

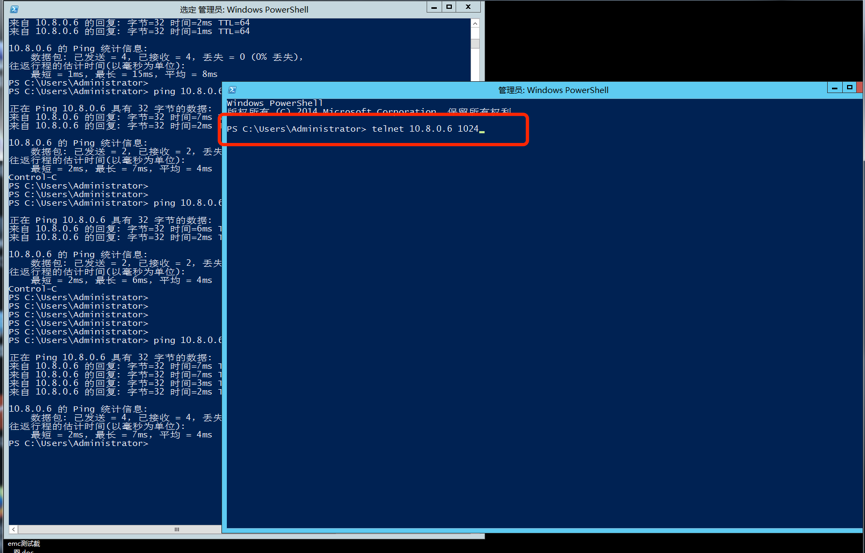

OpenVPN服务器端测试连通性,ping 客户端 IP 10.8.0.6

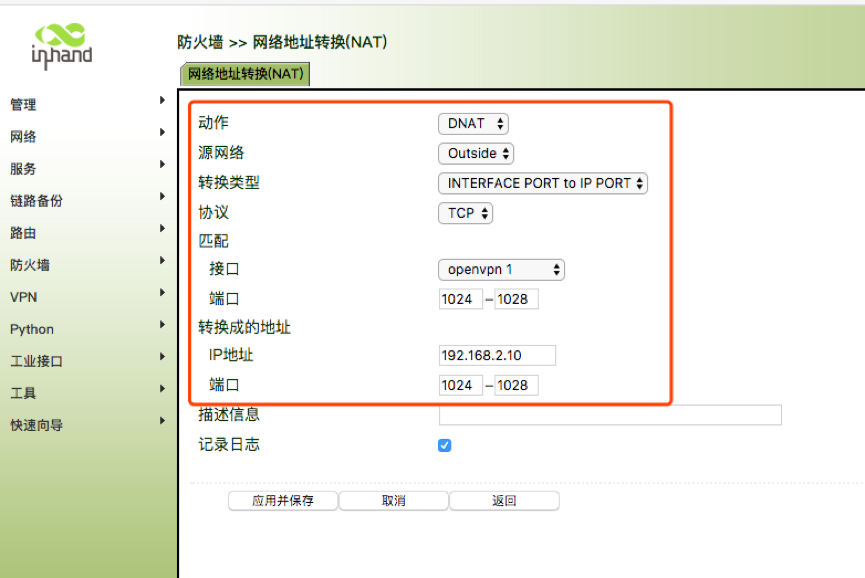

2.NAT端口映射

内网LAN 端口

DNAT 目的地址NAT,源网络为Outside 类型为 Interface port to IP port

协议TCP(根据实际情况定义TCP or UDP)

接口: openvpn 1 ( OpenVPN Client 所创建的接口)

端口范围:1024-1028 (可以只填写1个,也可以是对应的连续范围)

转换成为的地址 IP地址 192.168.2.10 (LAN端口所连接设备)

端口范围:1024-1028 (openvpn1 与上面的端口一致)

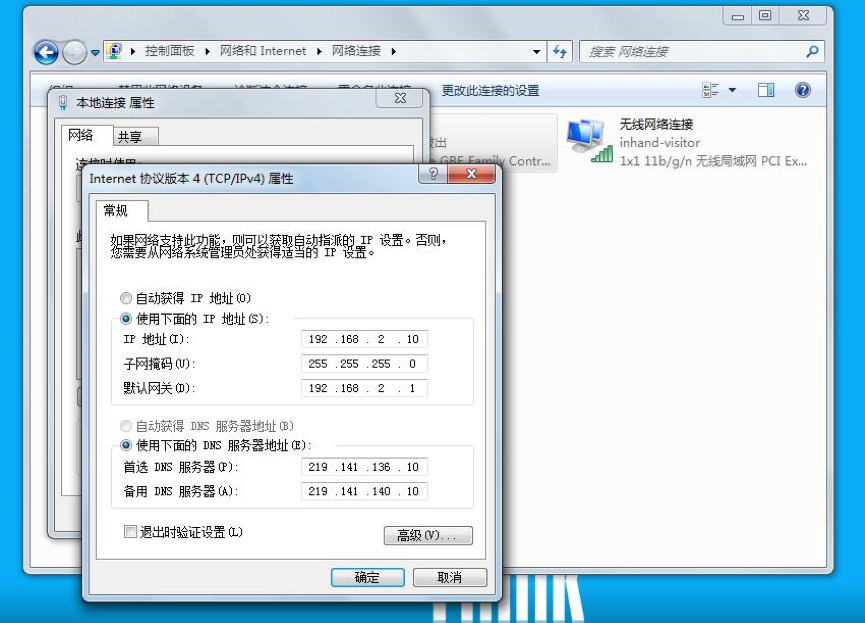

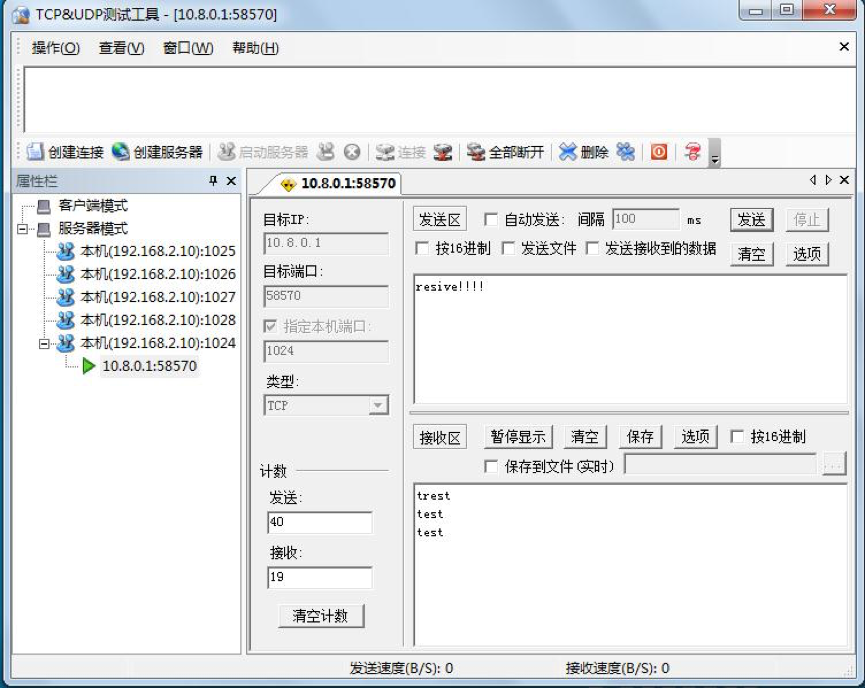

3.IR900 LAN端口设备配置

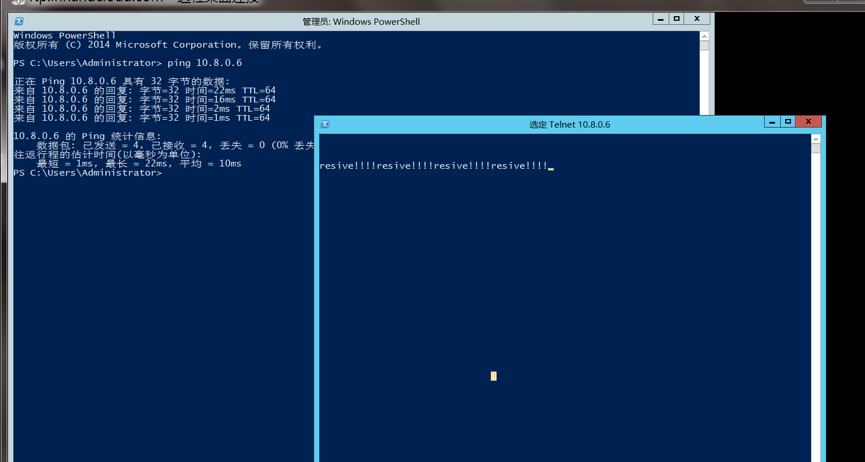

LAN端口设备 TCP 服务器配置,这里使用tcpudp debug 工具,创建并启动TCP Server。 启动服务器,该工具开始监听所创建的端口。

4.OpenVPN服务器访问设备端口

使用 telnet 10.8.0.6 1024 放弃192.168.2.10:1024 端口

TCP Server 收发数据正常:

收起阅读 »