H3C SecPath U200-A与IRouter建立IPSec VPN

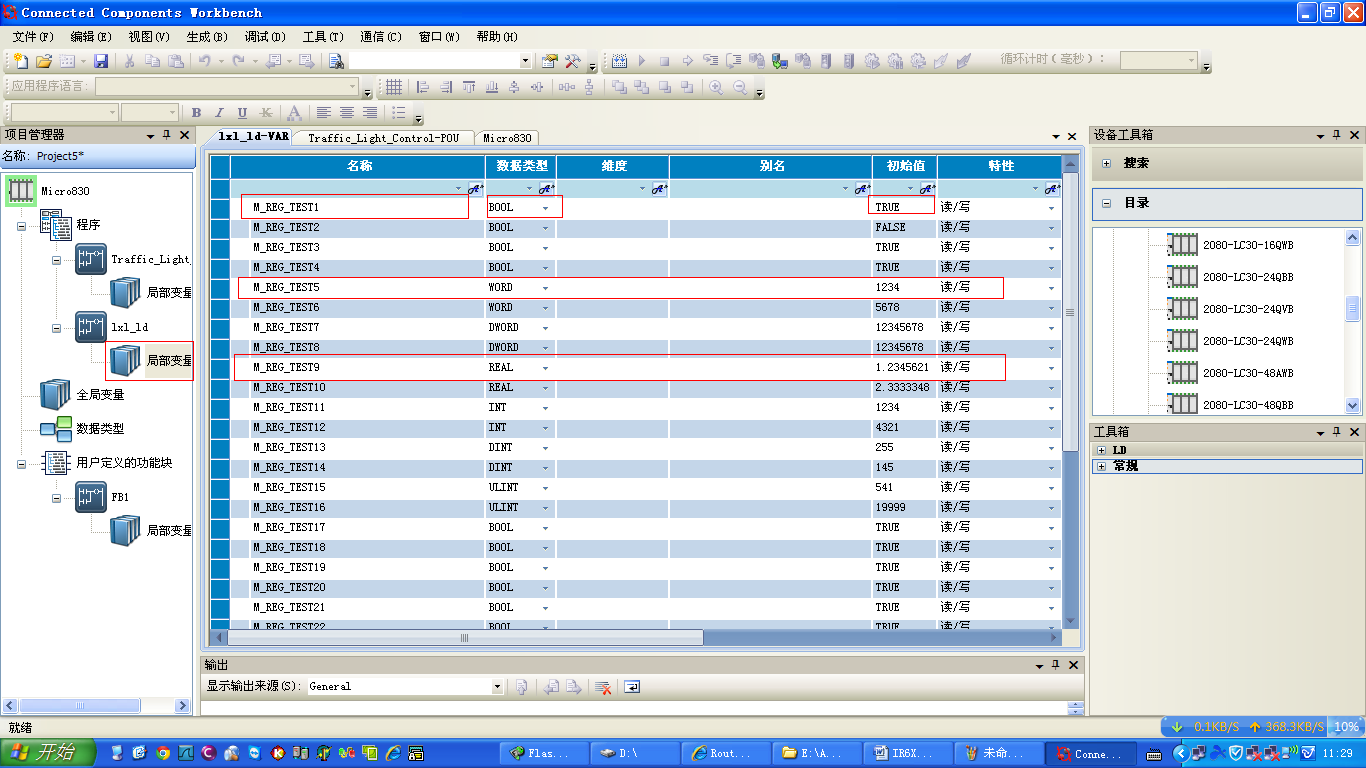

1、前提准备工作

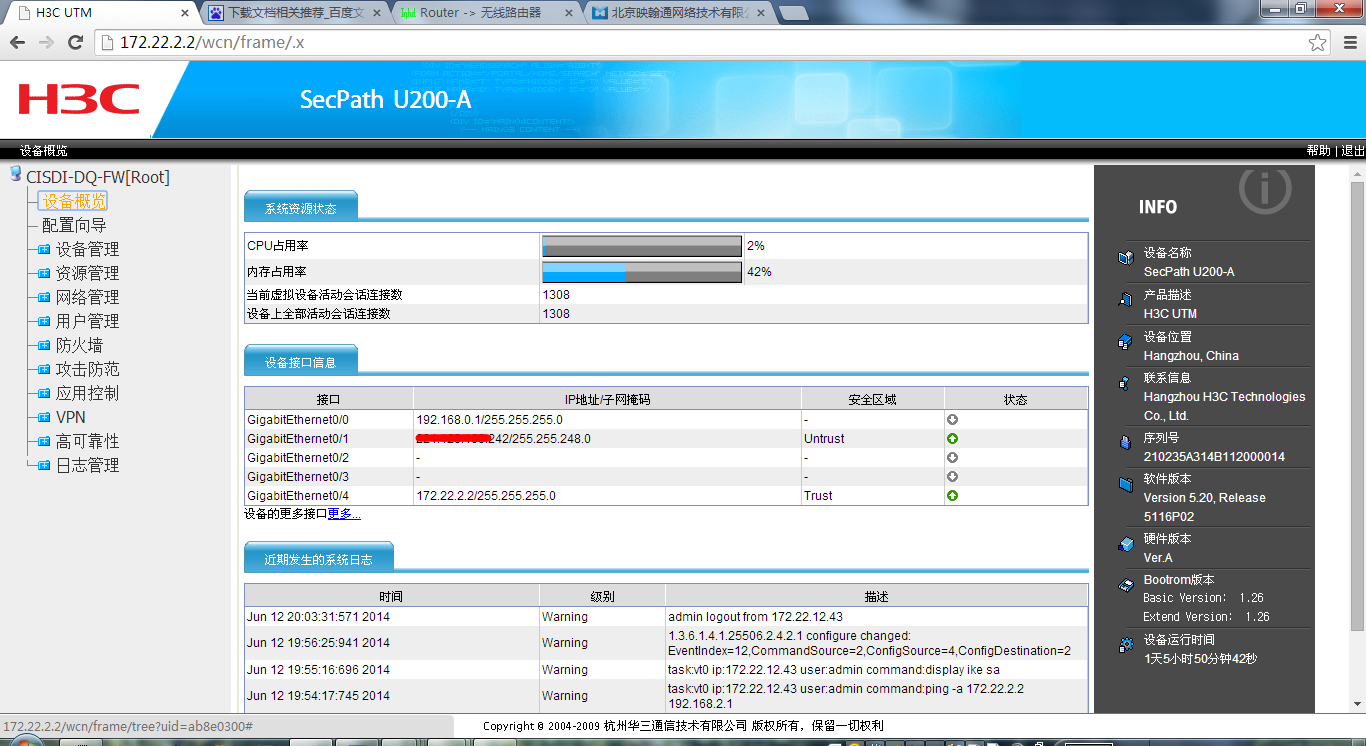

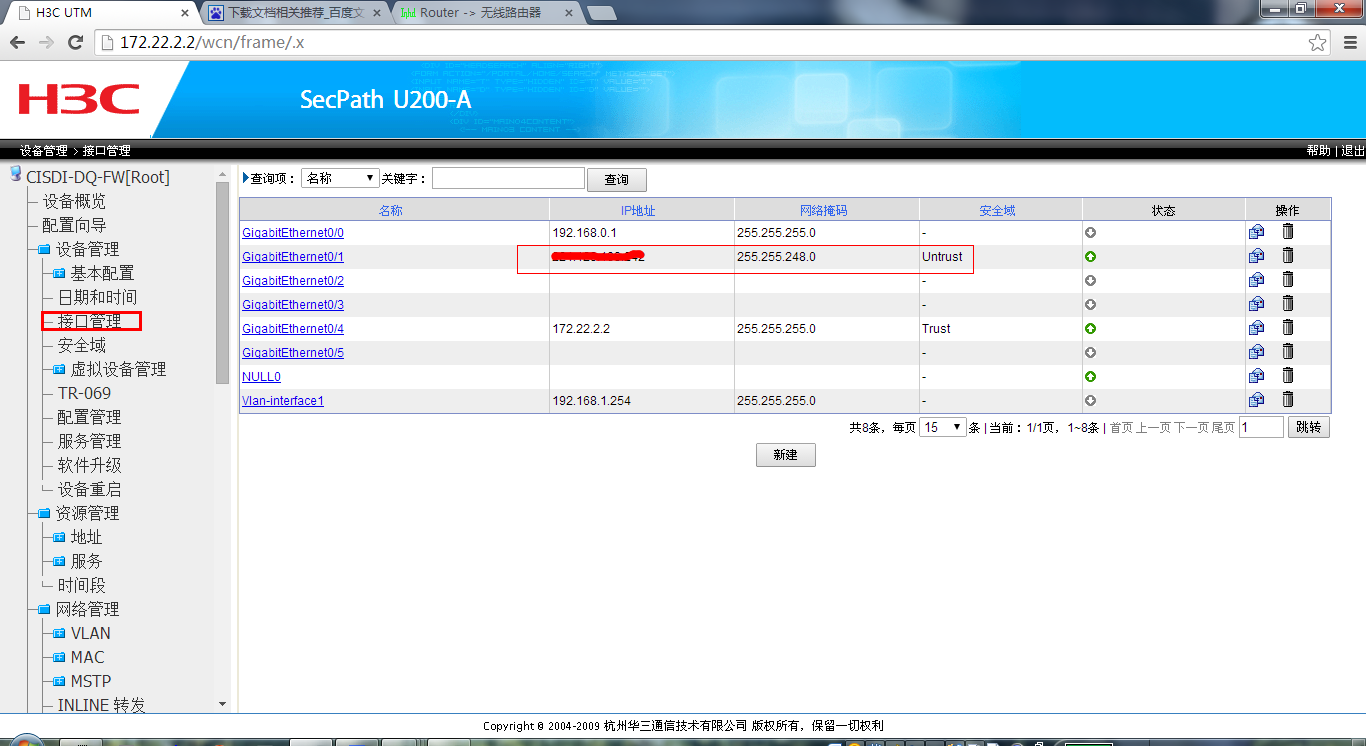

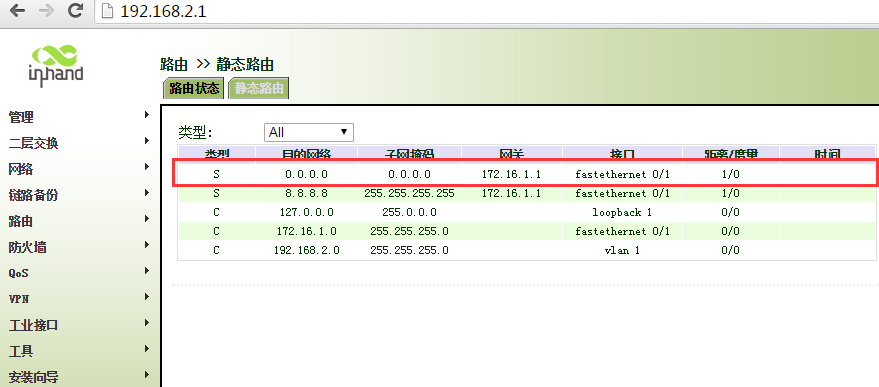

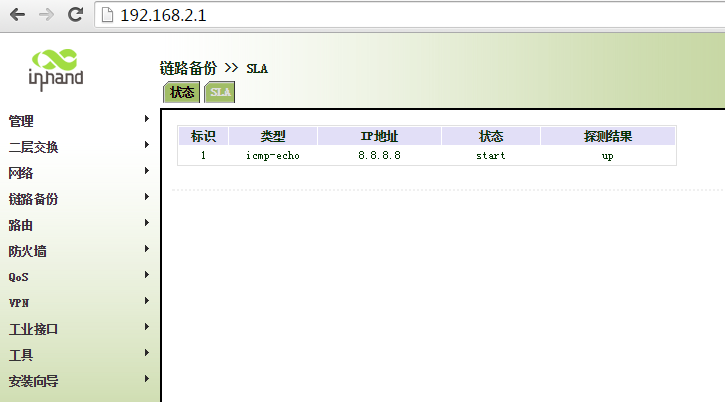

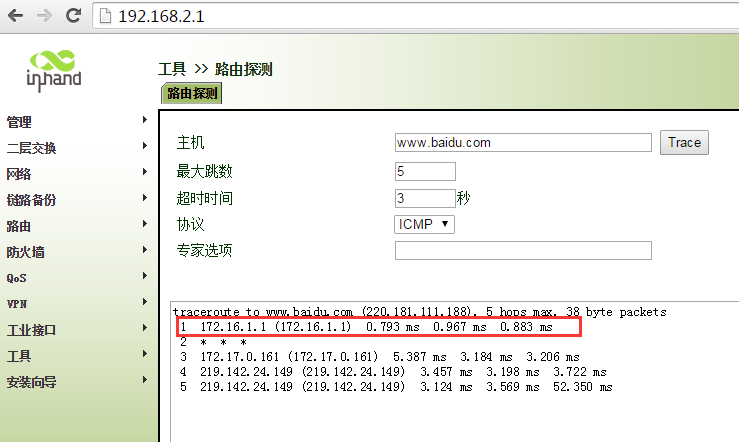

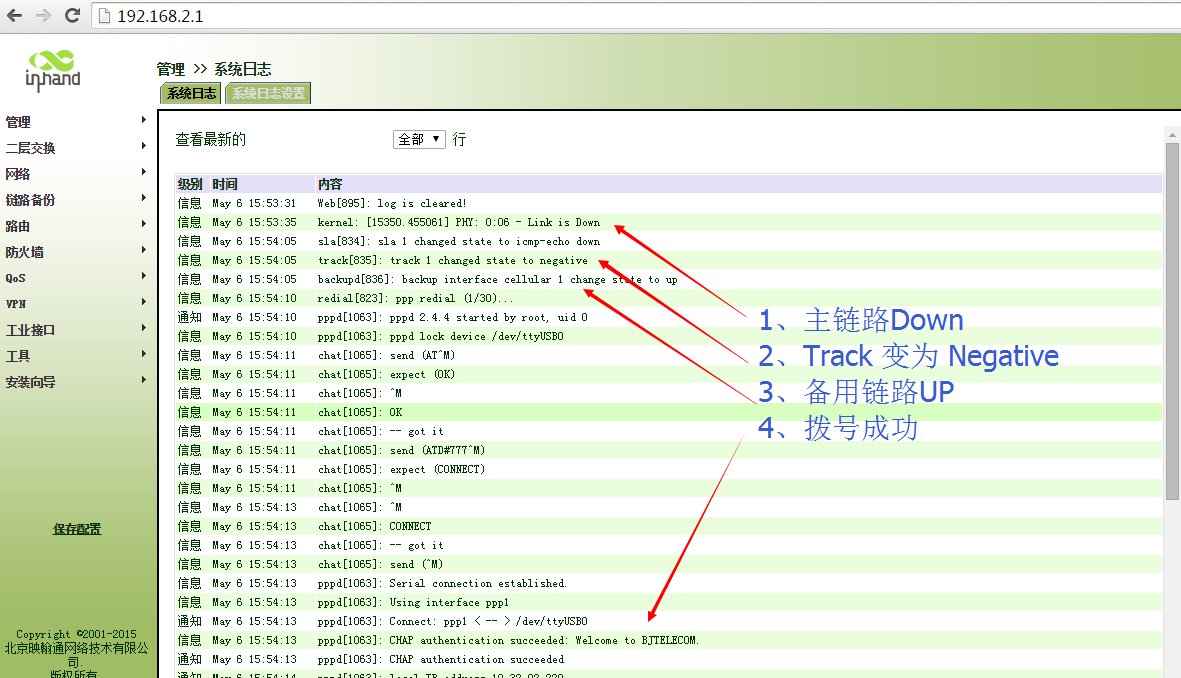

配置IPSec VPN时应保证该通过该设备已经可以正常上网,WAN,LAN,NAT等正常工作,如下图GigabitEthernet 0/1 为WAN公网IP X.X.X.242, GigabitEthernet 0/4为LAN,IP为172.x.x.x/24

Interface 所属安全域

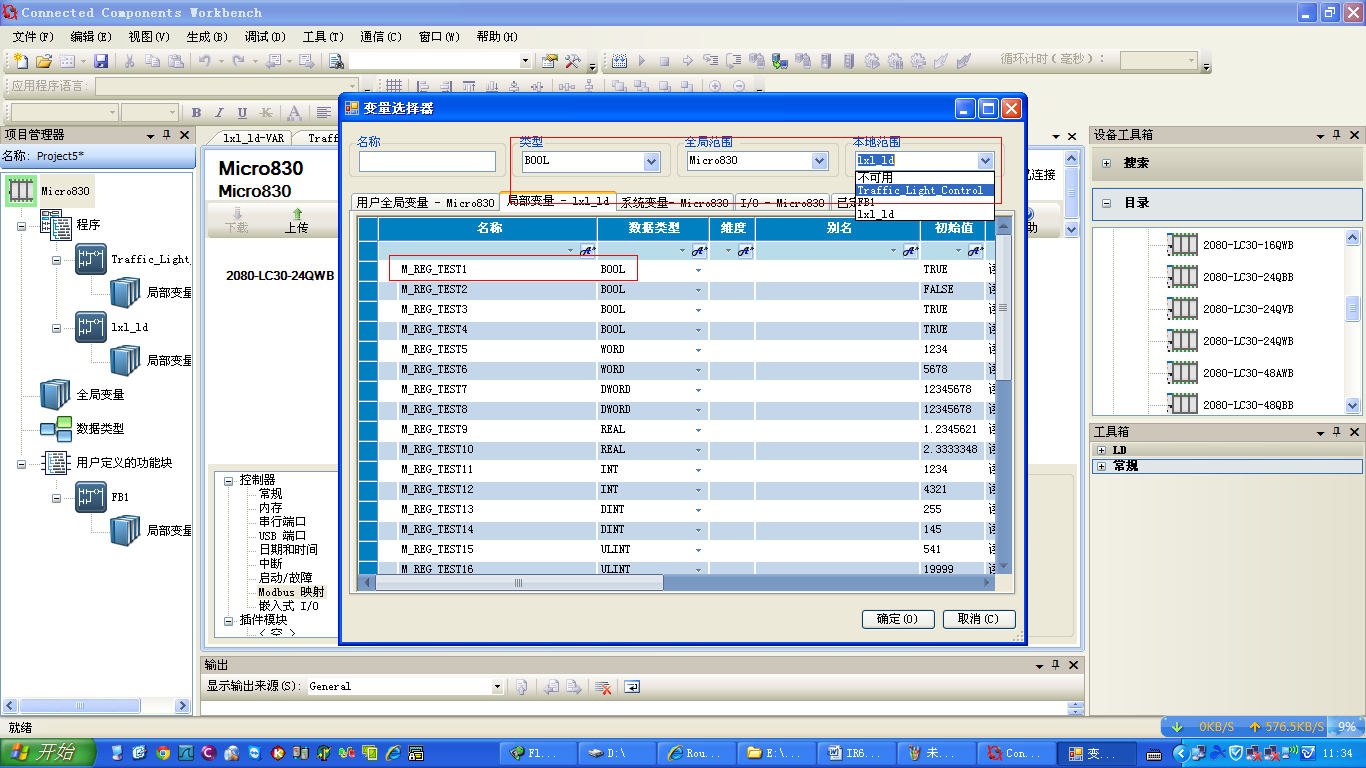

2、感兴趣流的ACL添加以及配置

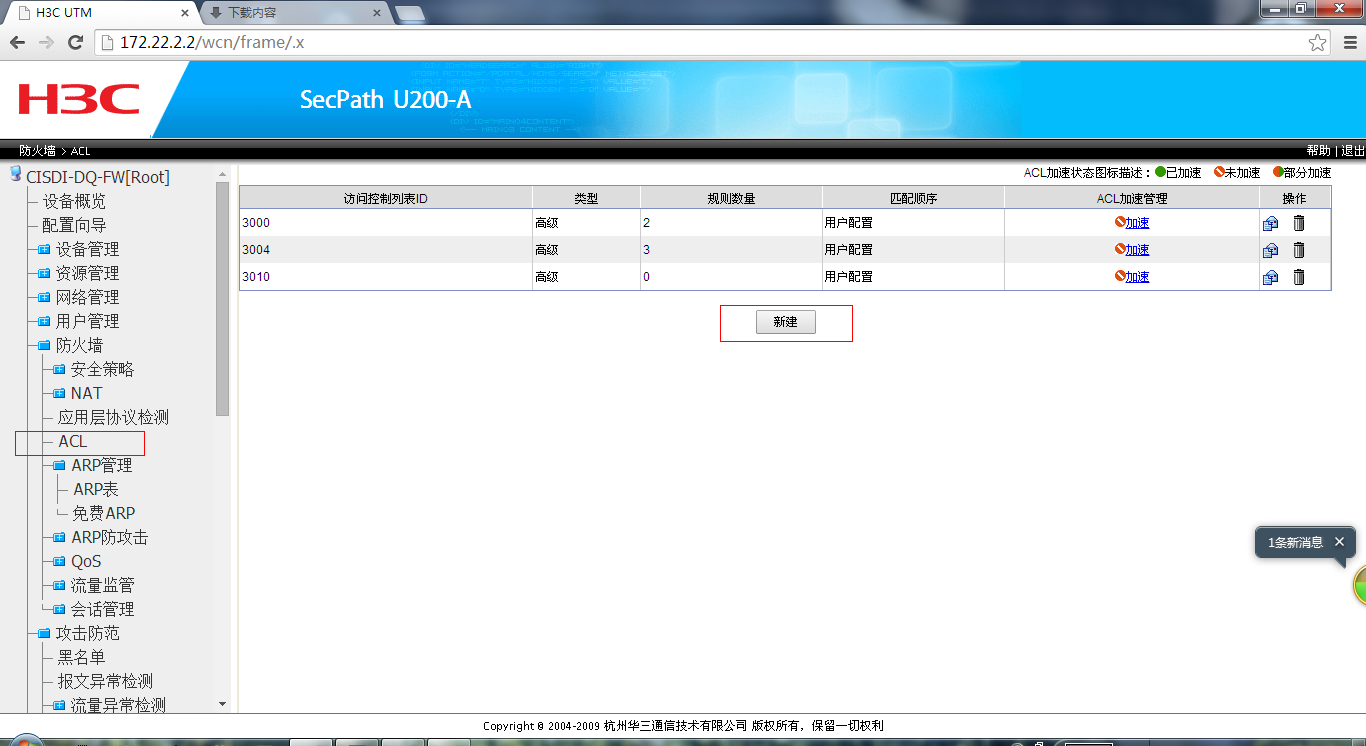

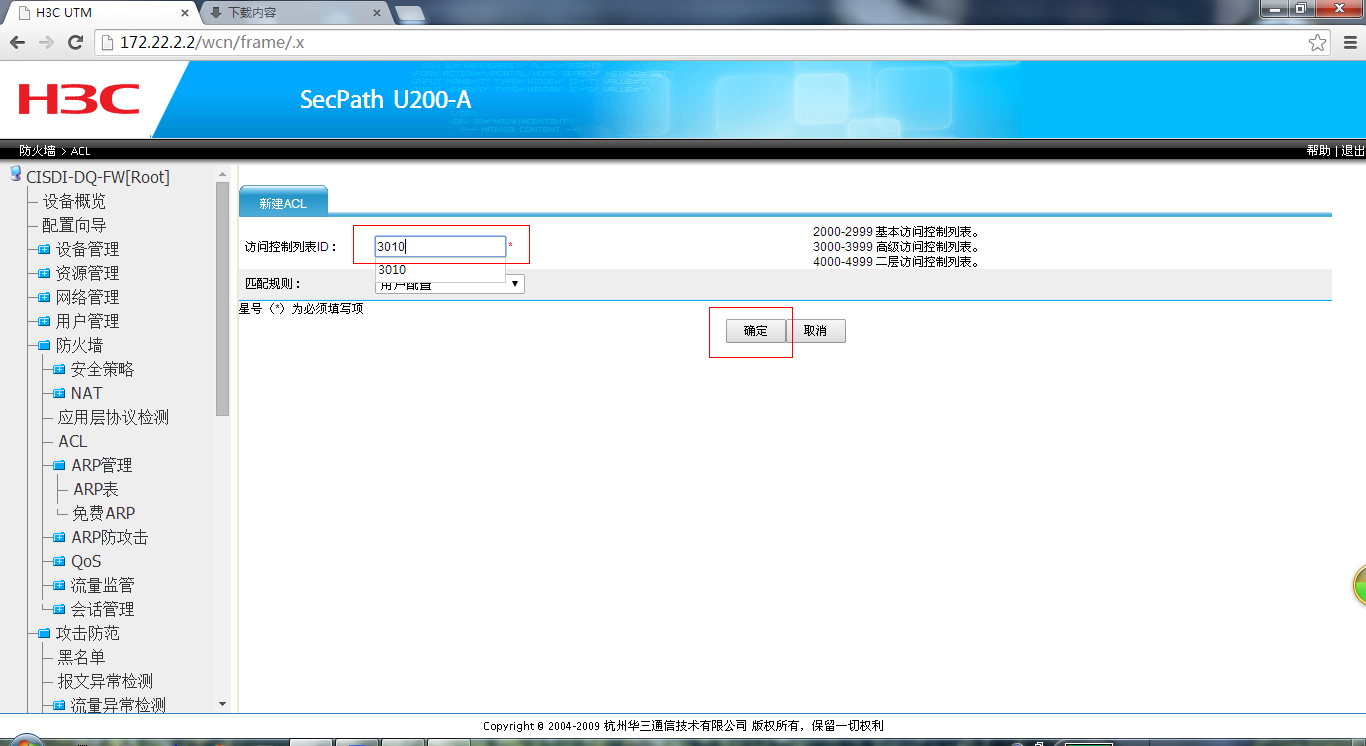

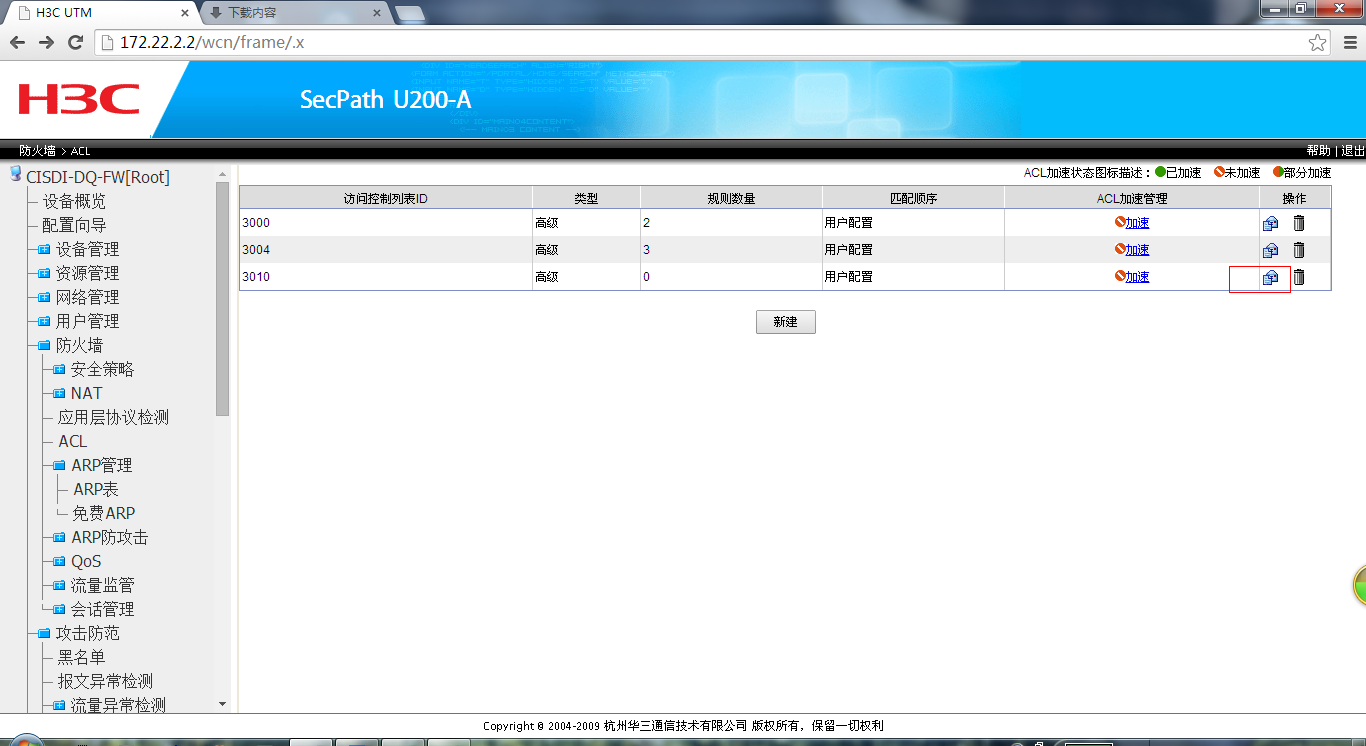

在设备中存在ACL3000和3004,该ACL是被NAT所调用,我们需要创建一条现场为192.168.2.0/24(目的网络) 网段与H3C内外网段172.22.12.0/24(源网络)的ACL进行配置,如下新建ALC3010。以源网络到目的网络的IP数据流为感兴趣流。

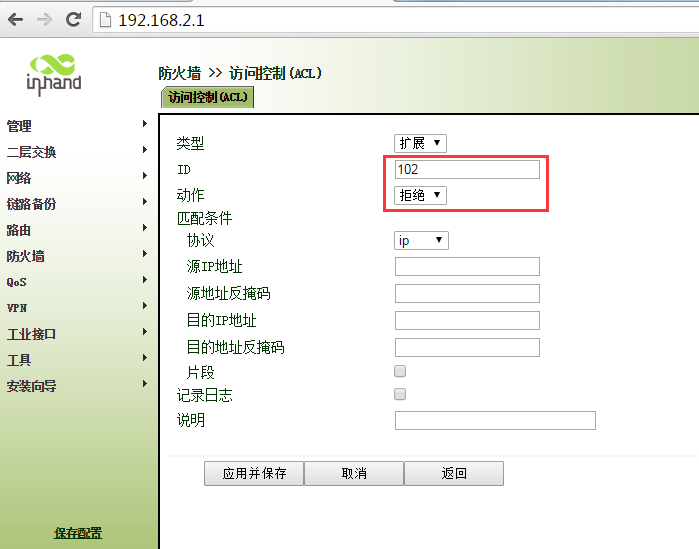

防火墙-ACL-新建

防火墙-ACL-新建-3010

防火墙-ACL-3010-操作

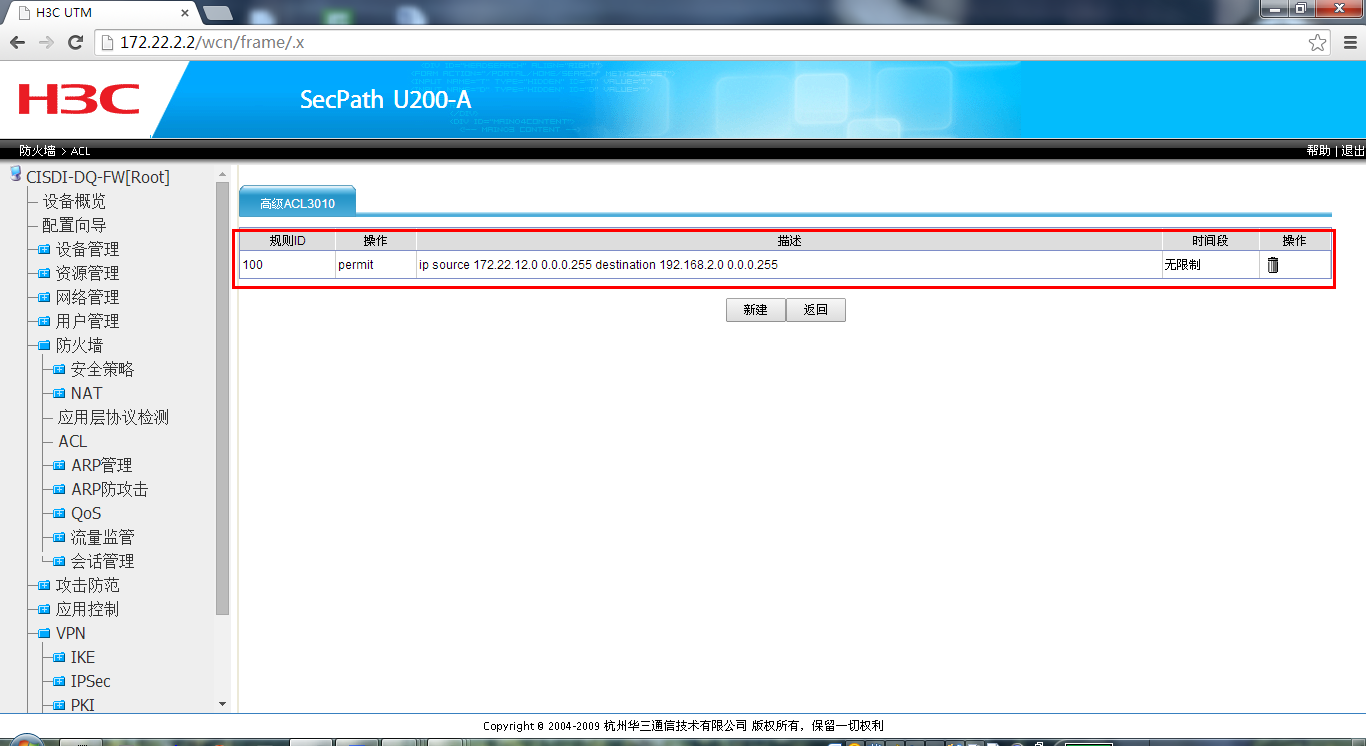

防火墙-ACL-3010-操作-新建:

在ALC 3010中添加规则ID 100, 匹配(permit)源网络至目的网络的的数据流,源网络为H3C其中的一个LAN172.22.12.0/24,目的网络为现场LAN 192.168.2.0/24。

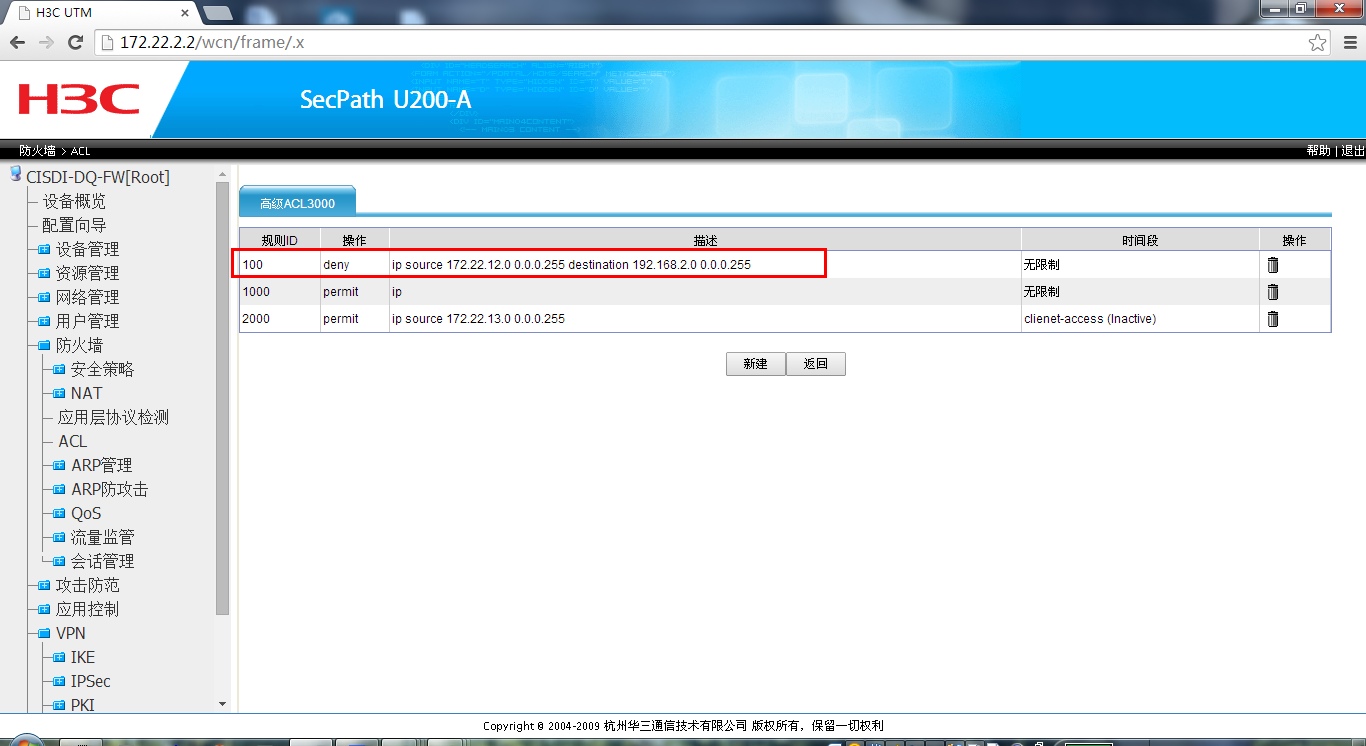

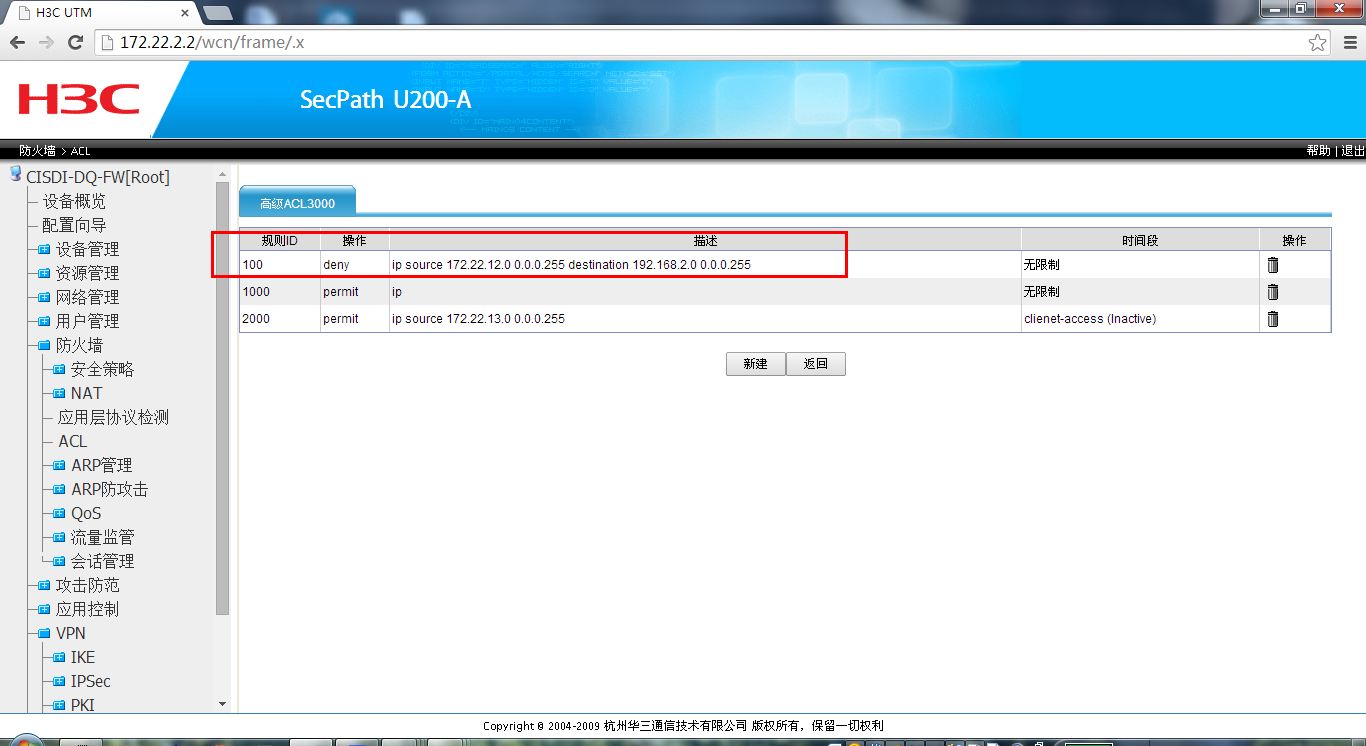

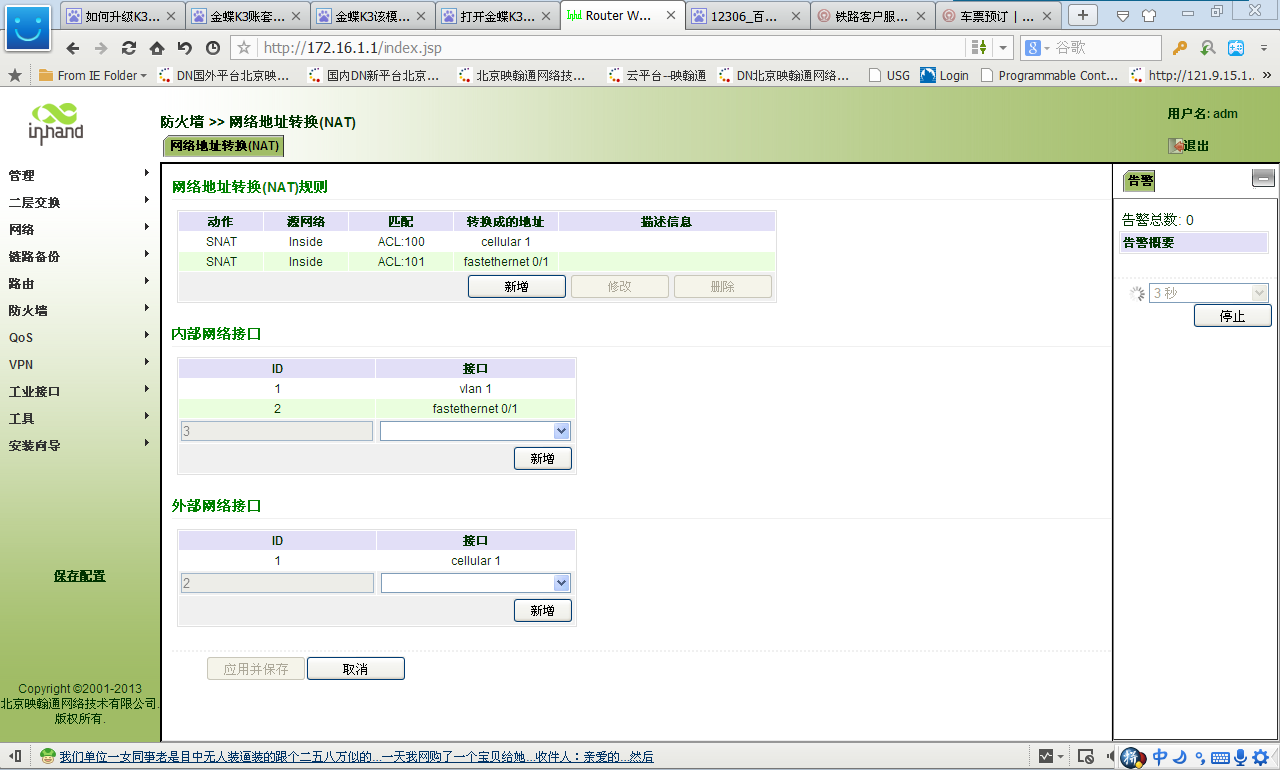

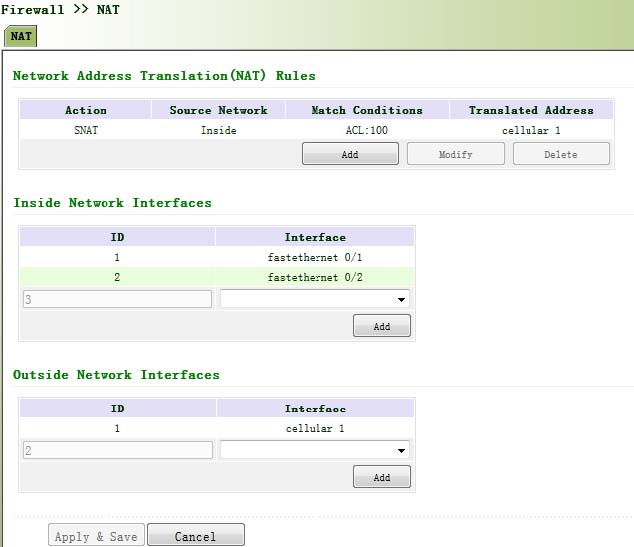

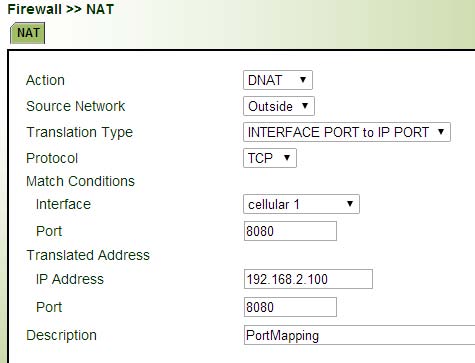

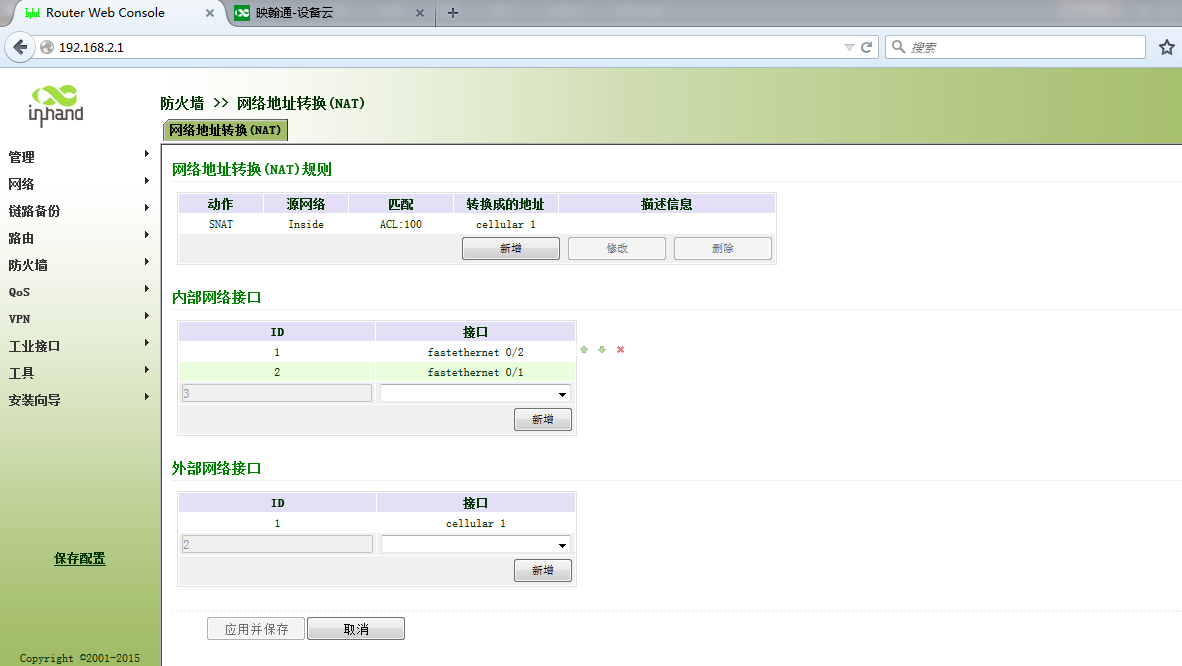

3、在原有配置的NAT中排感兴趣流

防火墙-ACL-3000-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

防火墙-ACL-3004-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

4、创建IKE

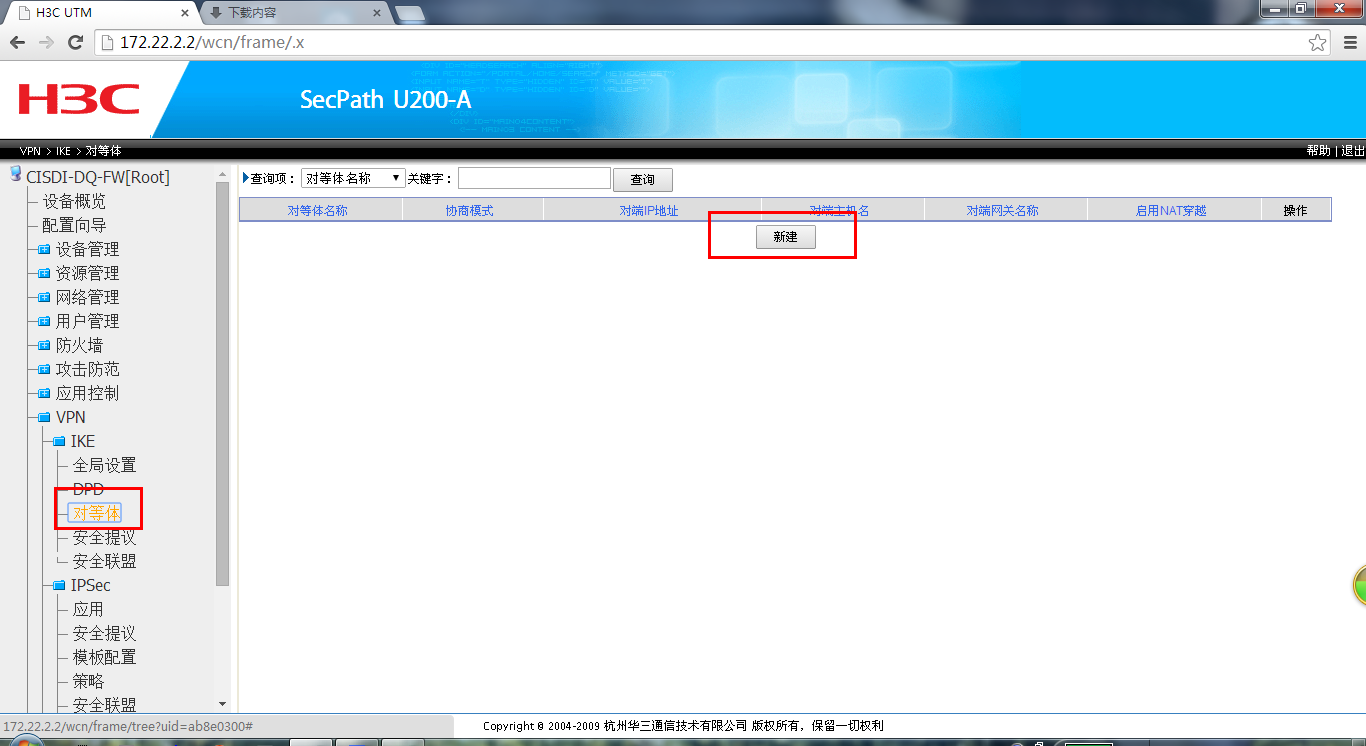

4.1 VPN-IKE-对等体-新建

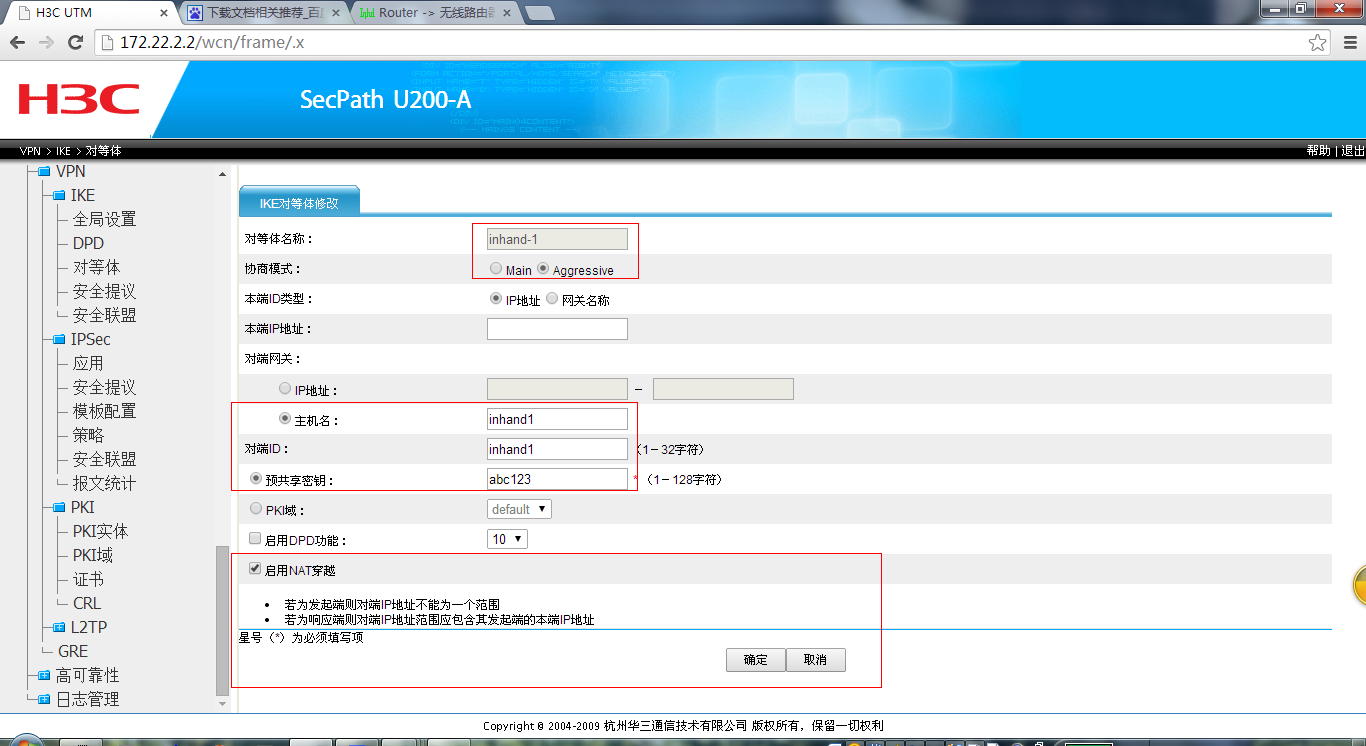

对等体名称: inhand-1 (自定义)

协商模式:Aggressive (主动模式或野蛮模式)

对端网关-主机名:inhand1

对端ID:inhand1 (FQDN,由于现场路由器拨号获得的是动态私网IP,所以使用FQDN来进行对每个对等体进行识别,每次新建ID不可以重复)

启用DPD功能: 打钩 选择下面配置的DPD策略号10

启用NAT穿越:打勾

预共享秘钥:abc123 (自定义)

4.2 VPN-IKE-安全提议-新建

IKE安全提议号10

认证方法:Preshared Key

认证算法:MD5

加密算法:3DES-CBC

DH组:Group2

SA生存周期:86400秒

(下图只是例图)

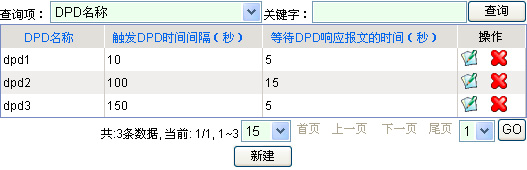

4.3 VPN-IKE -DPD(DPD Dead Peer Detection )

VPN-IKE -DPD 新建

DPD名称:10

触发DPD时间间隔:60s

等待DPD现有报文时:60s

(下图只是例图)

5、IPSec

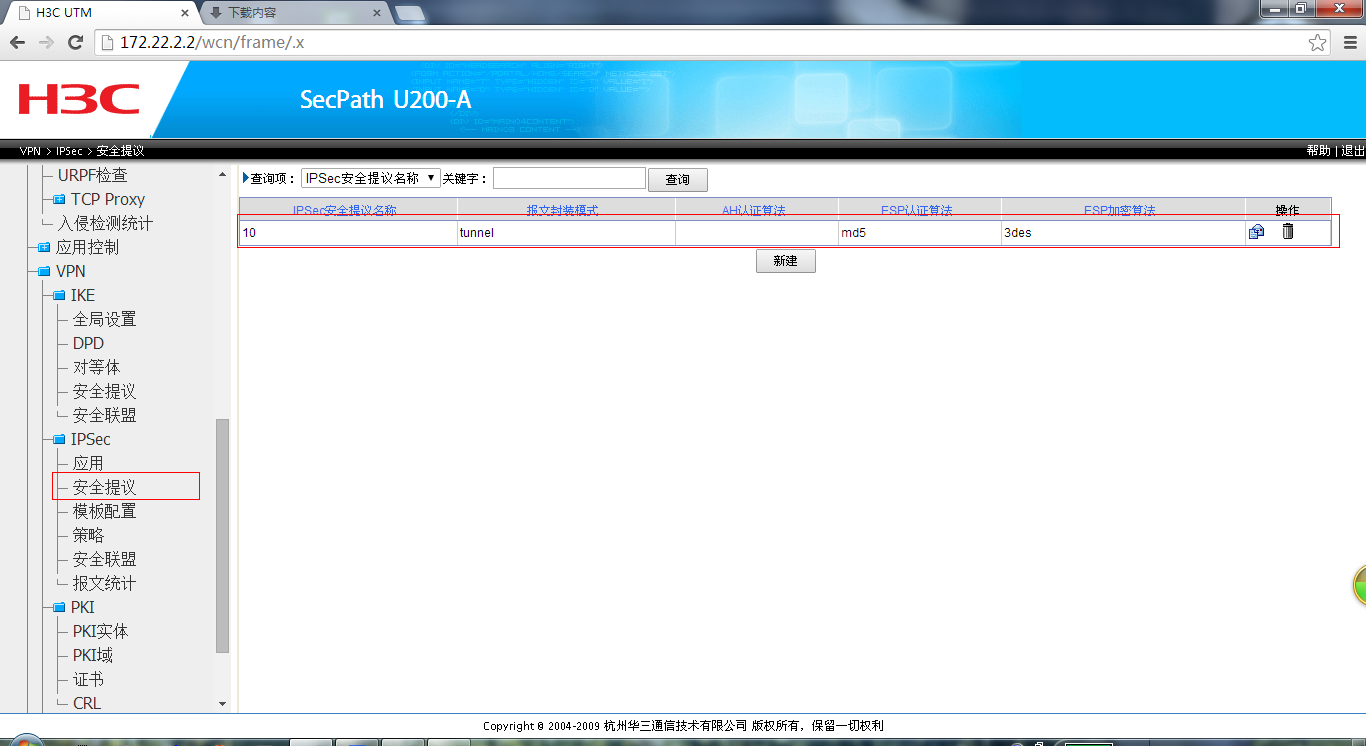

5.1 IPSec 安全提议

IPSec 安全提议名:10

报文封装模式:tunnel

ESP认证算法:MD5

ESP加密算法:3des

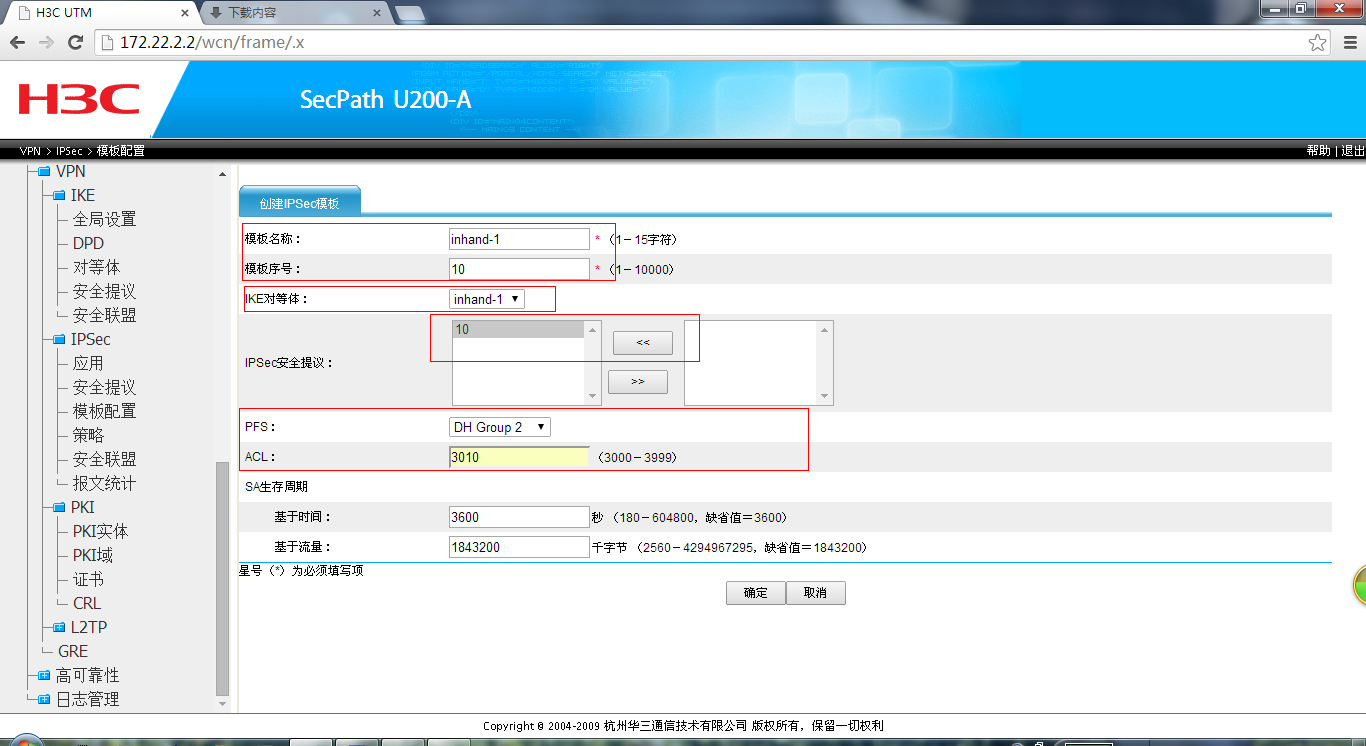

5.2创建IPSec模板配置

模板名称: inhand-1 (自定义)

IKE对等体:inhand-1 (之前已经定义的IKE)

安全提议: 10

PFS: “选择空”(与截图不符注意)

ACL: 3010

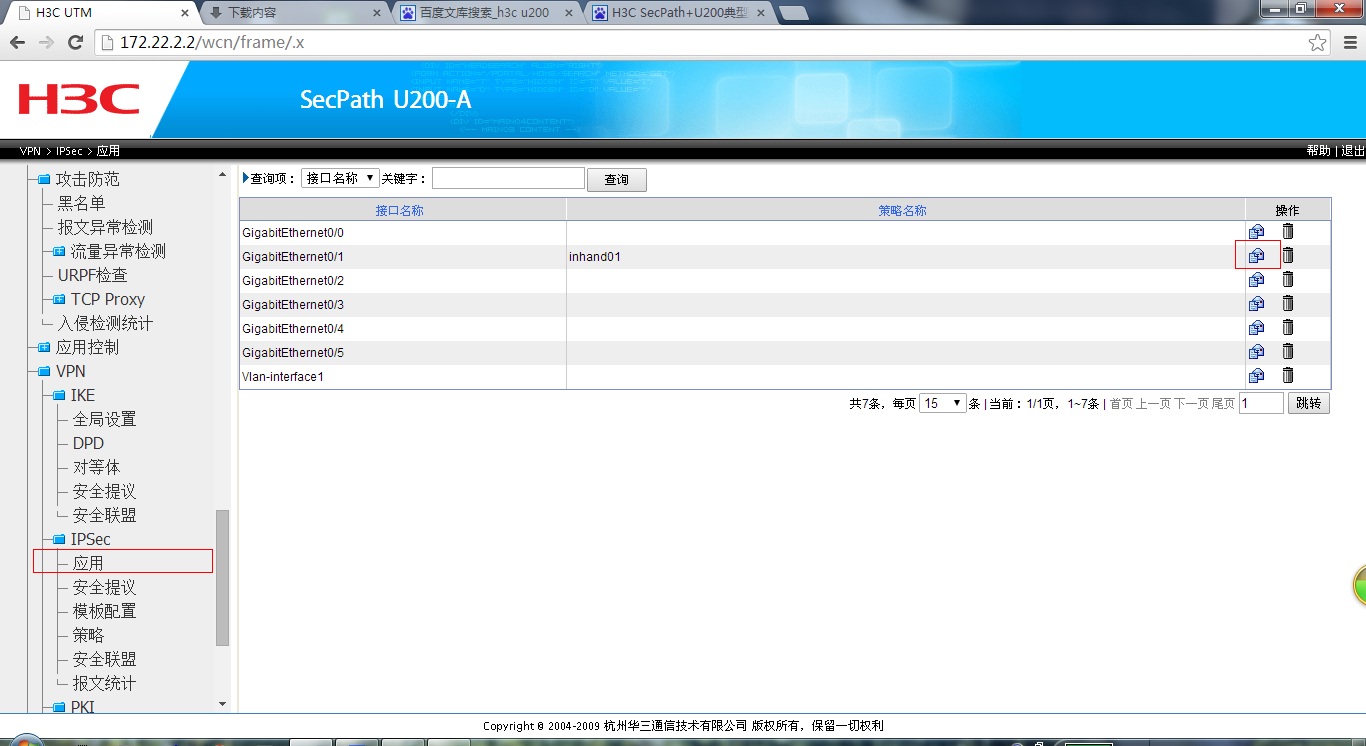

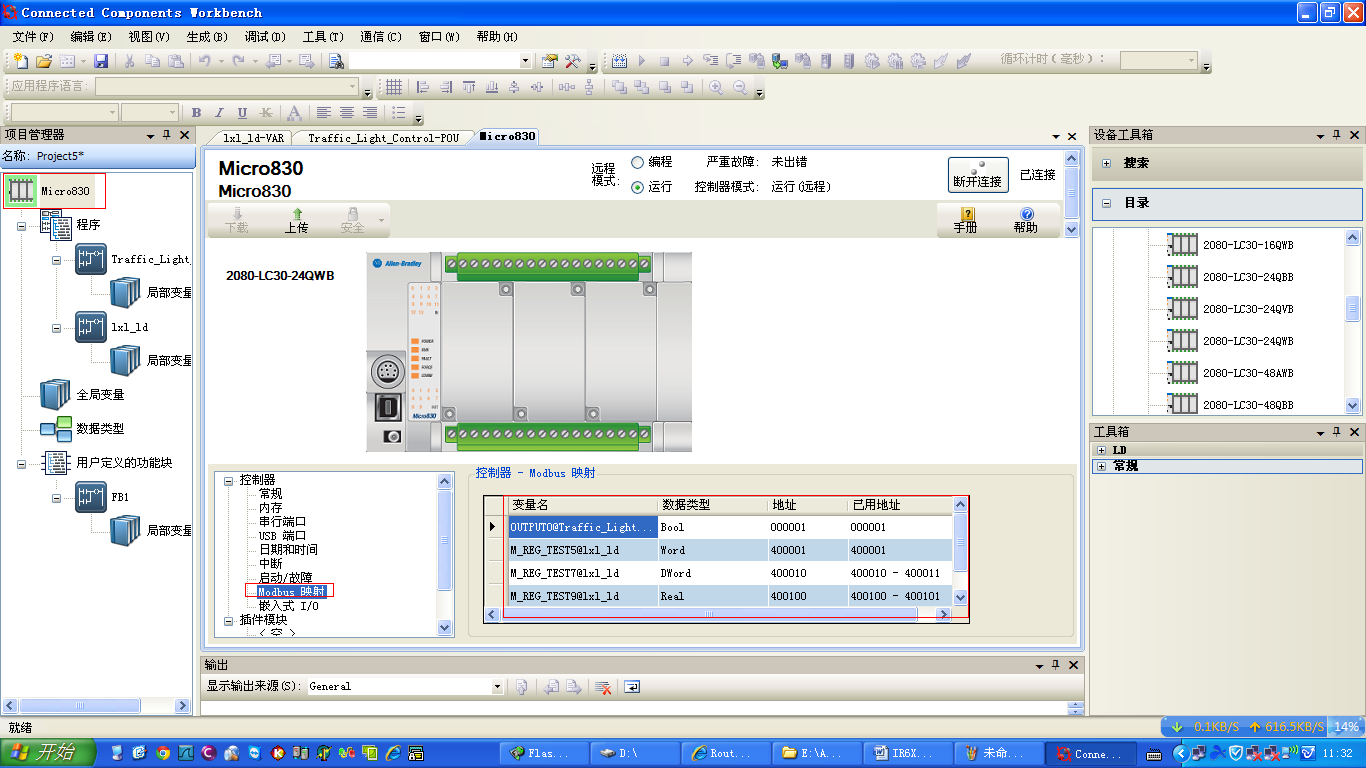

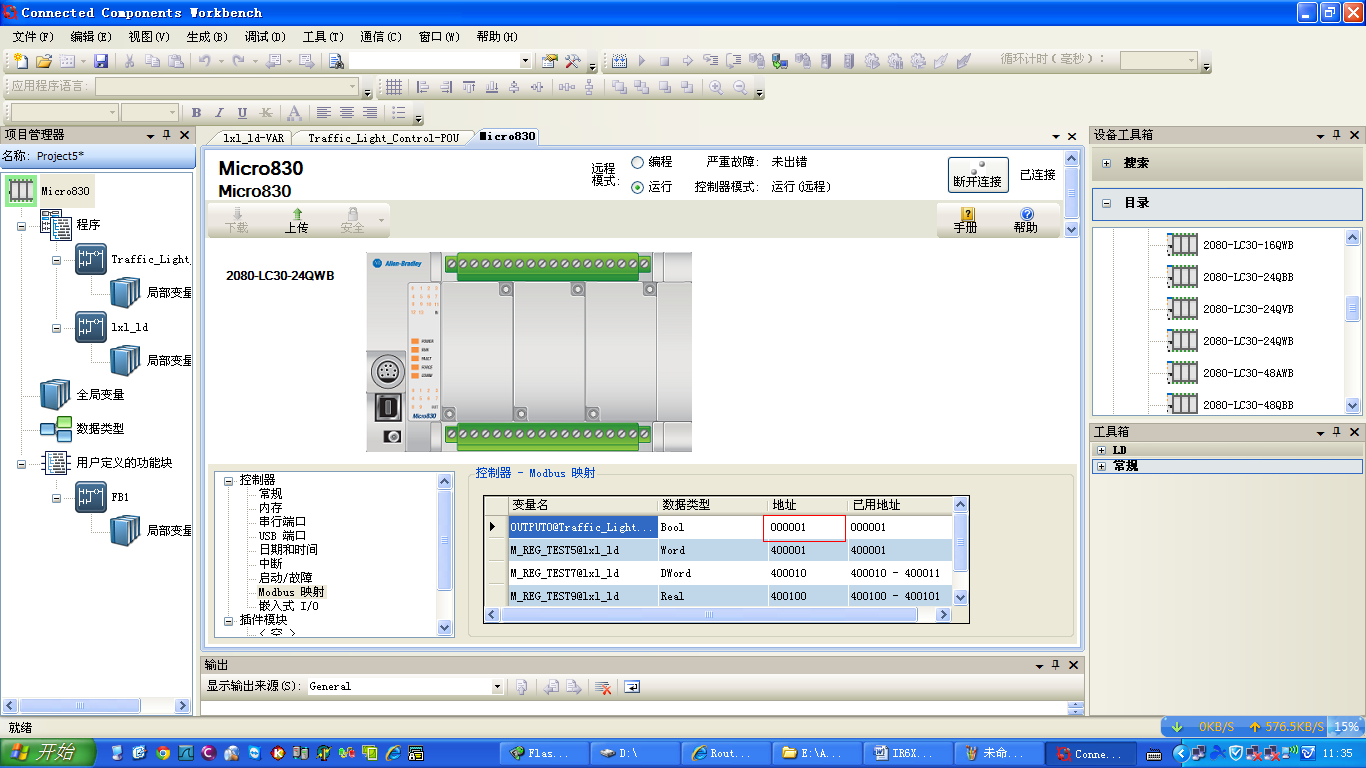

5.3 调用IPSec模板配置

IPSec-应用-G0/1-操作

调用策略:inhand-1

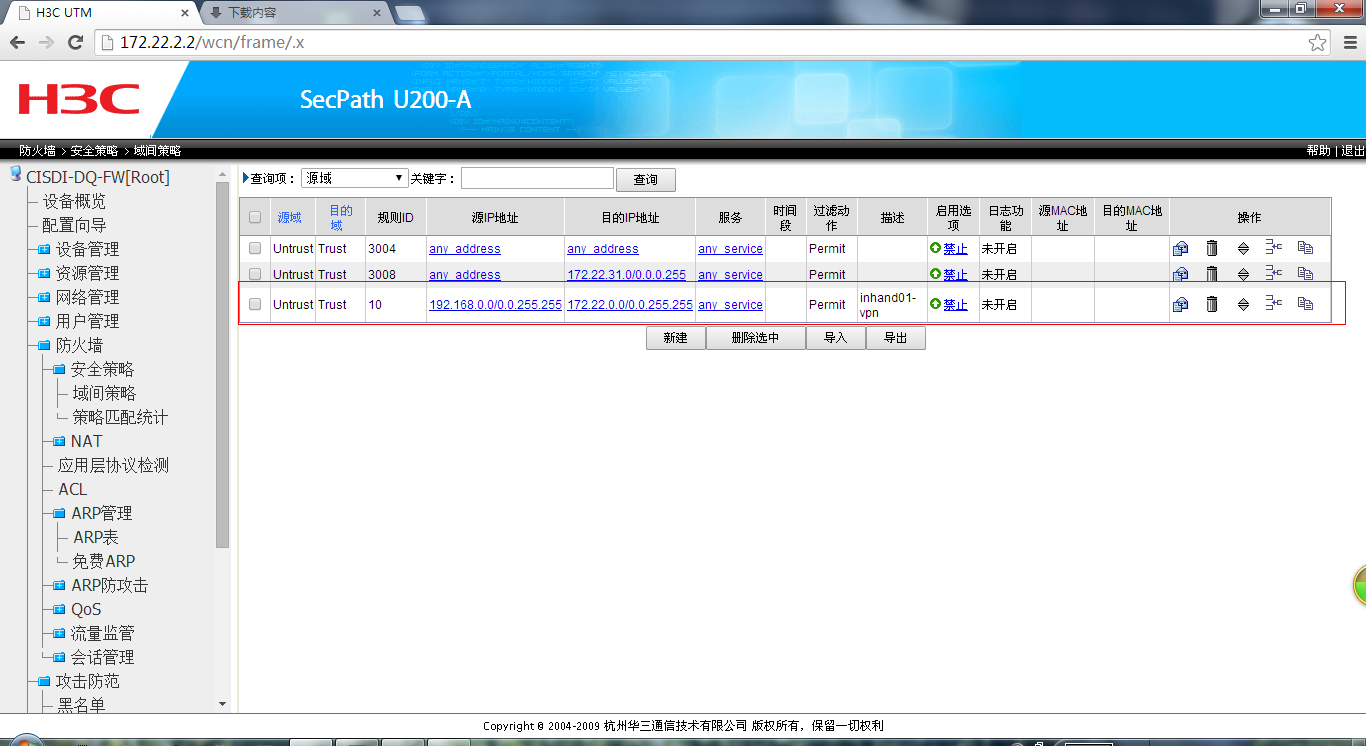

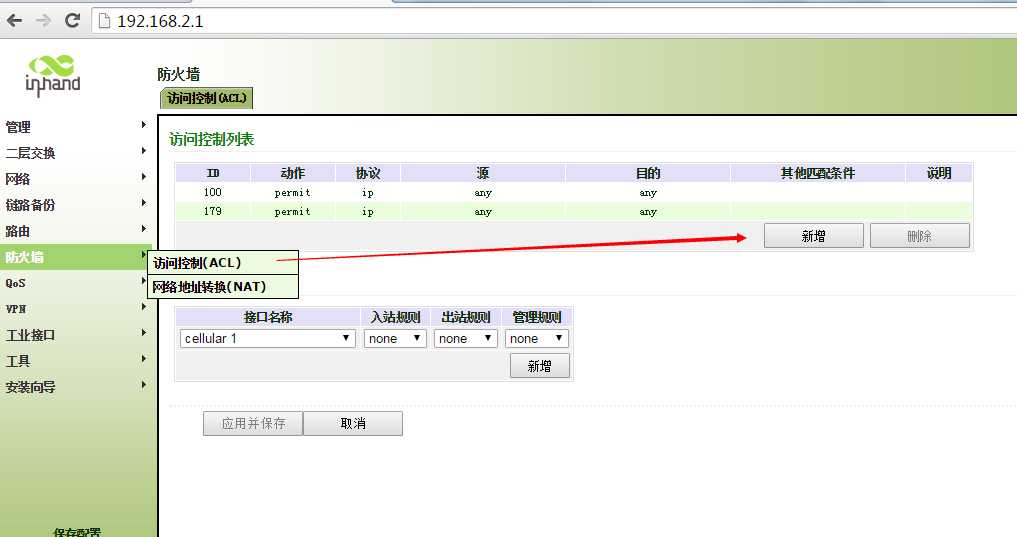

6、Policy

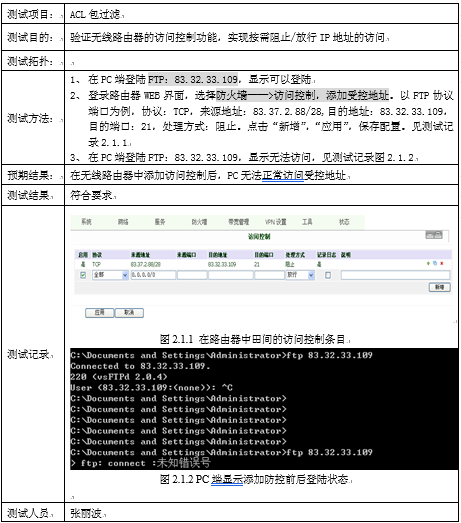

防火墙-安全策略-域间策略-新建:

源域: untunst

目的域: trust

策略规则:10

源IP : 192.168.2.0 0.0.0.255 (与图中不符注意)

目的IP: 172.22.12.0 0.0.0.0255 (与图中不符注意)

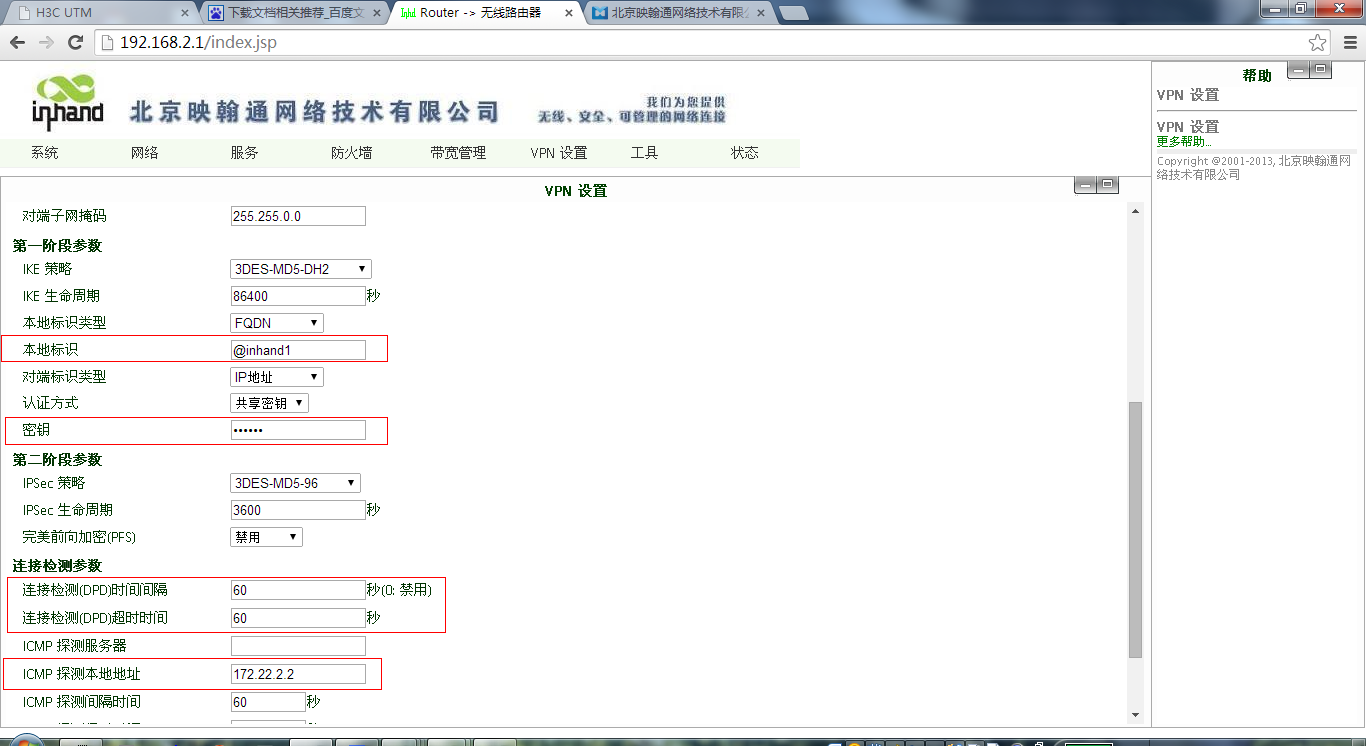

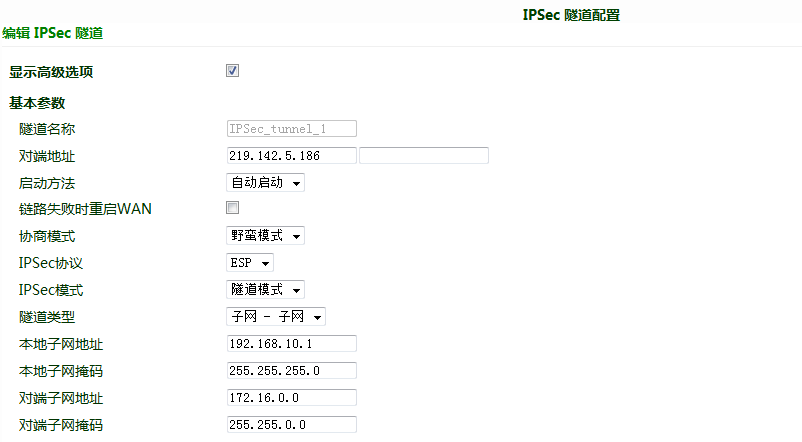

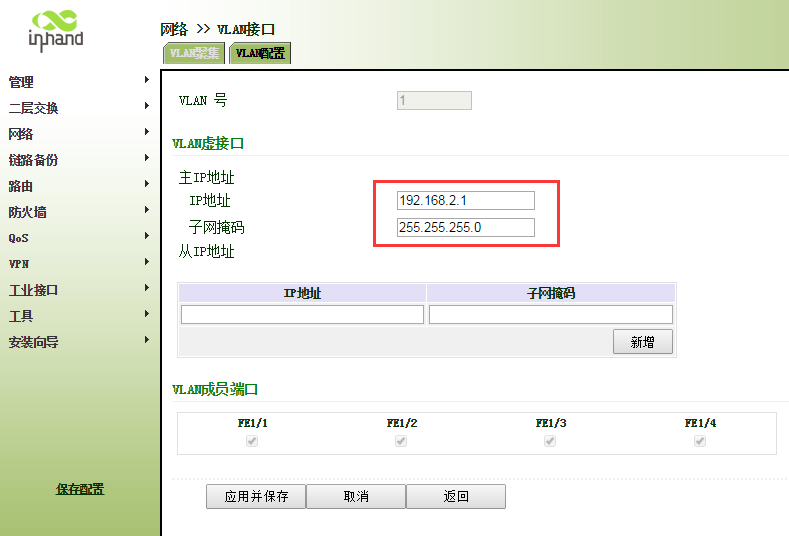

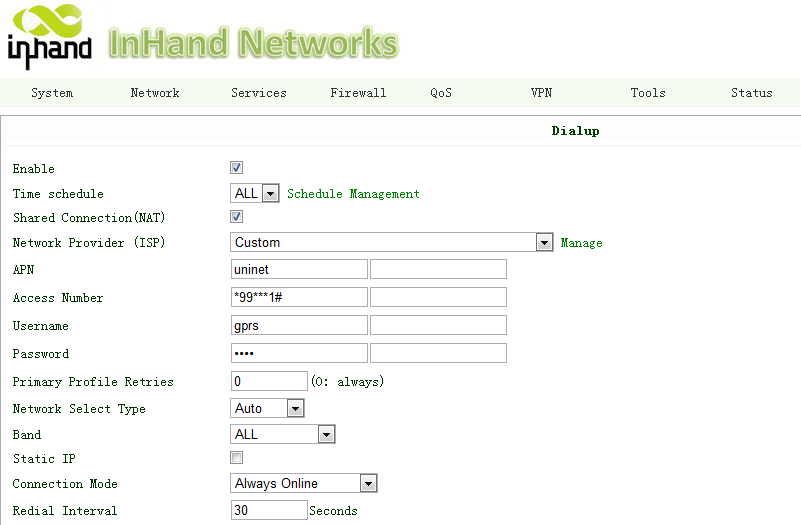

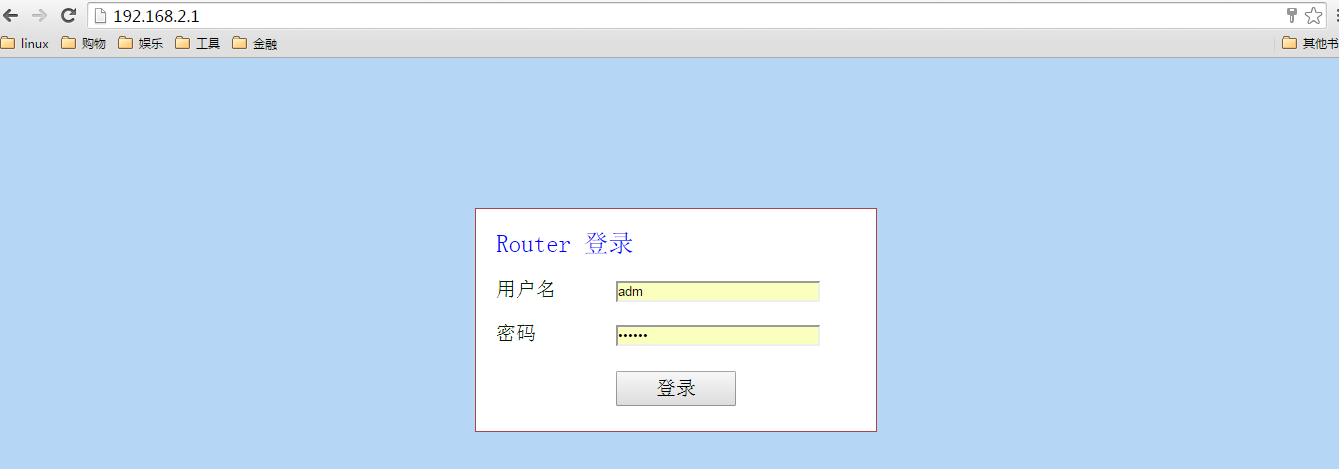

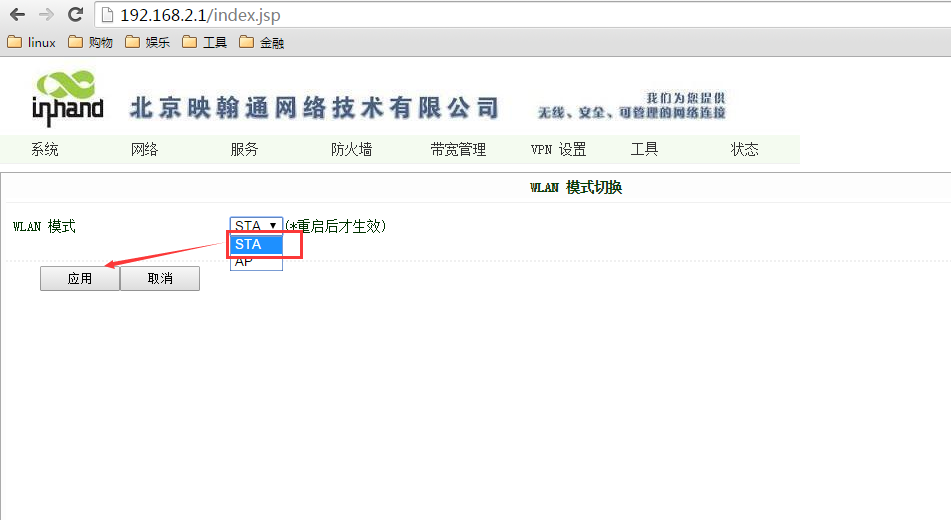

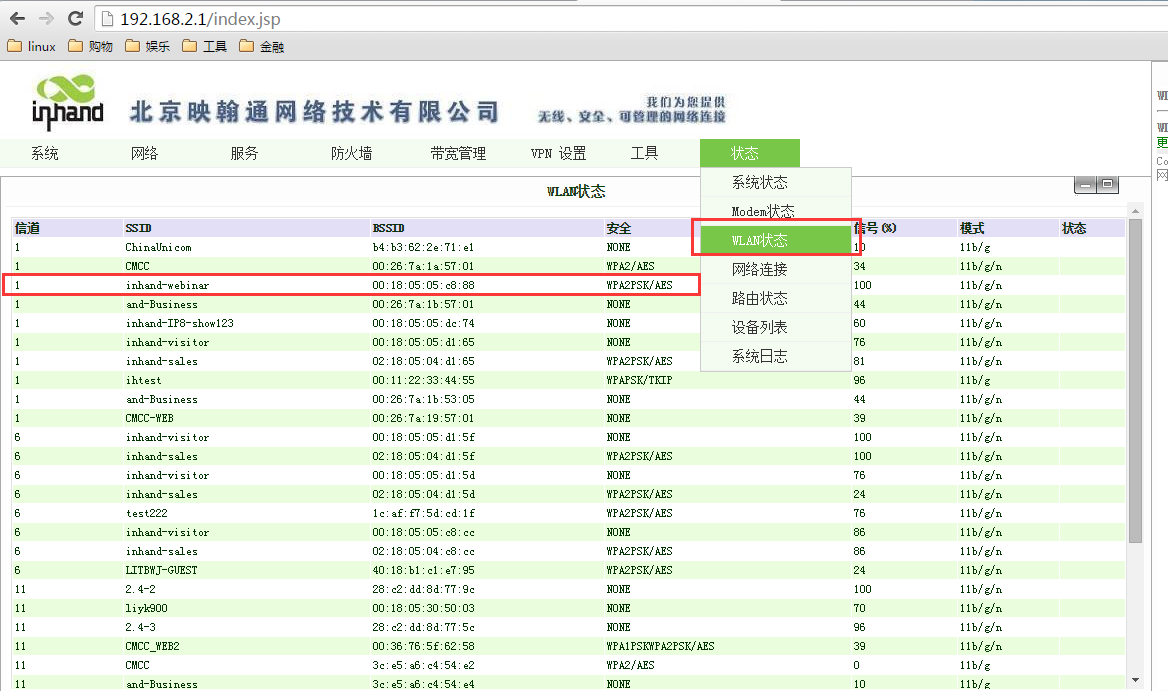

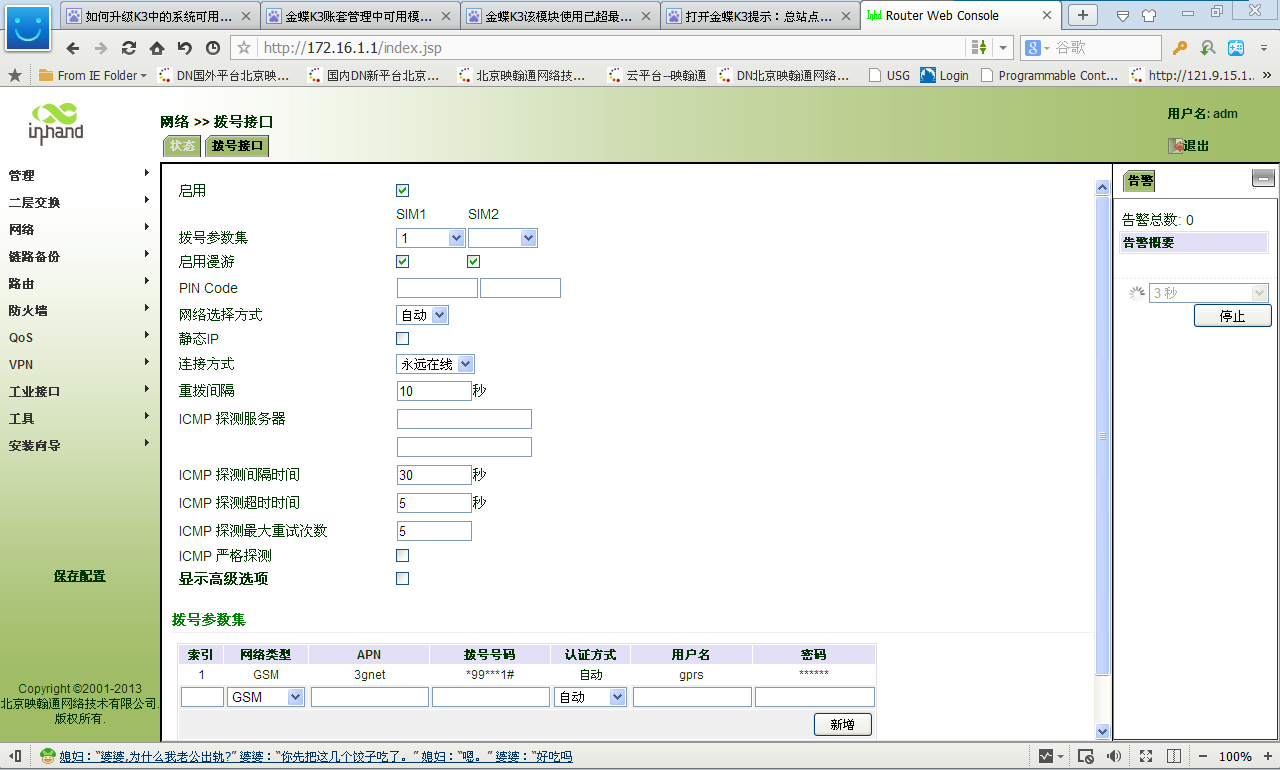

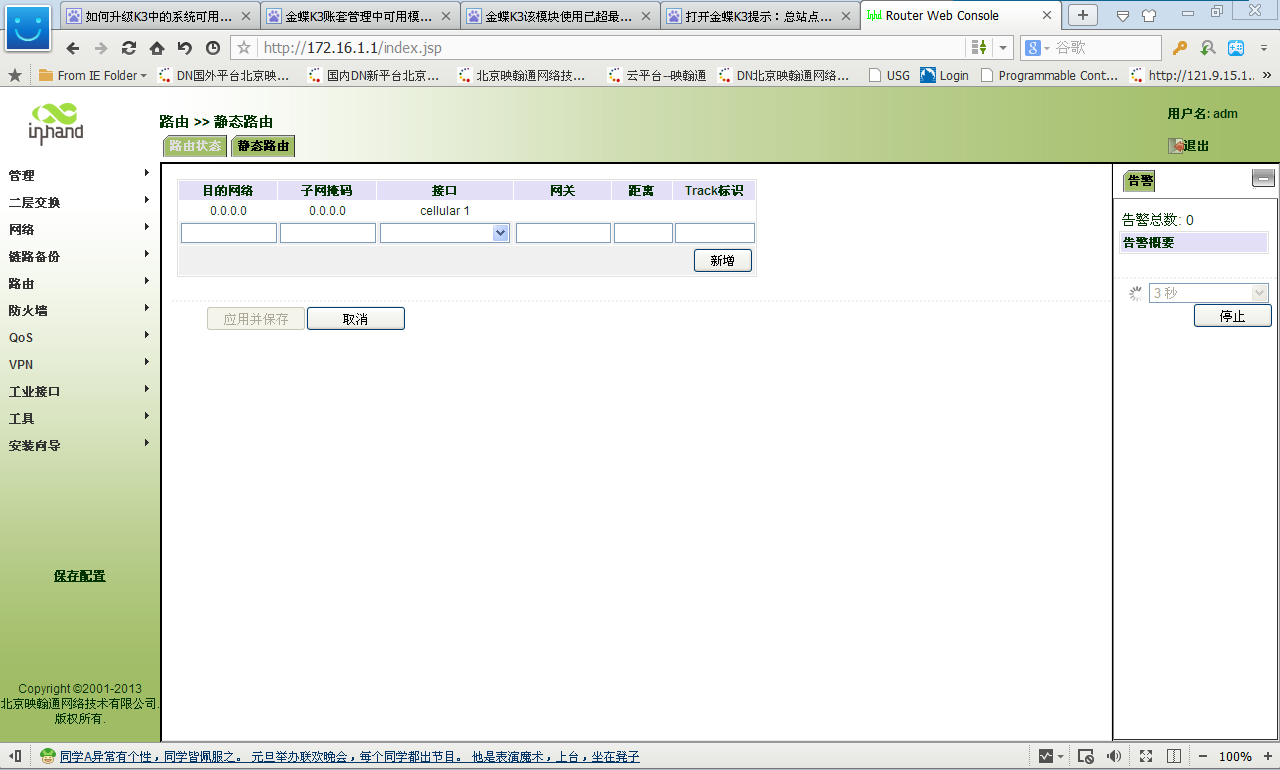

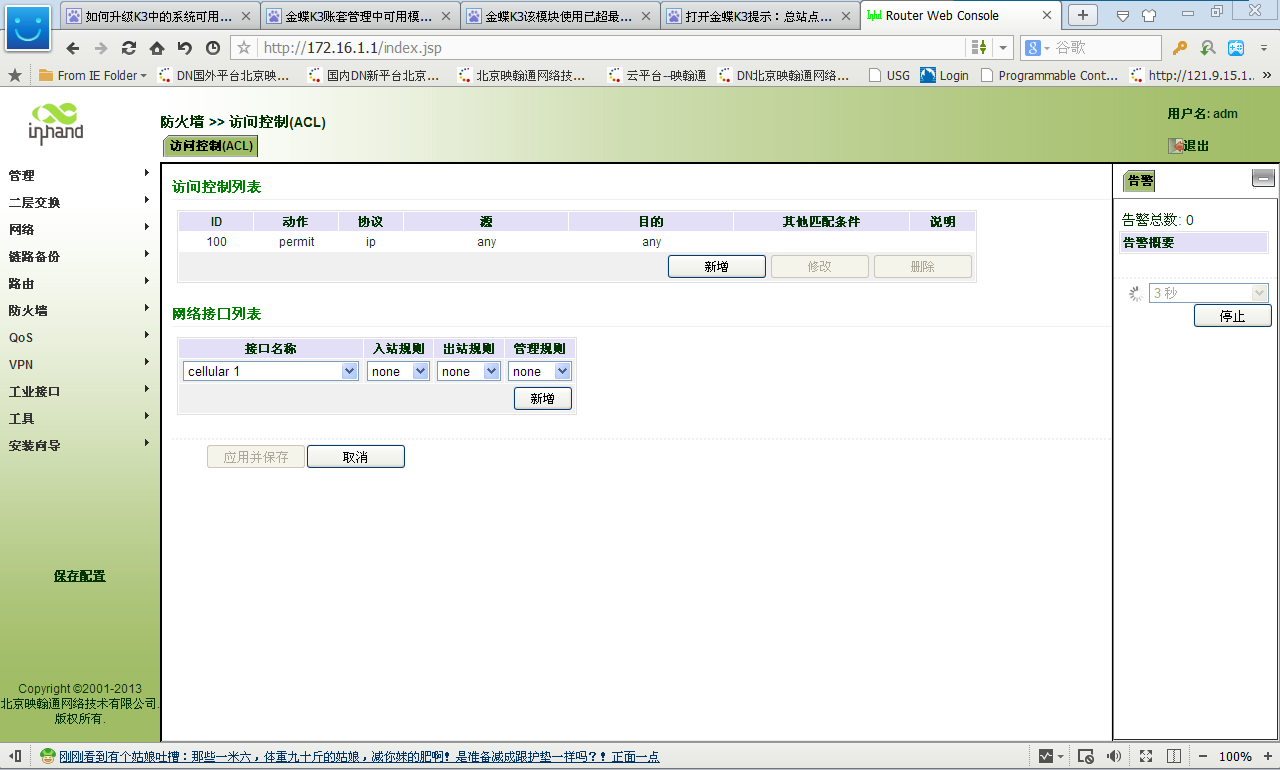

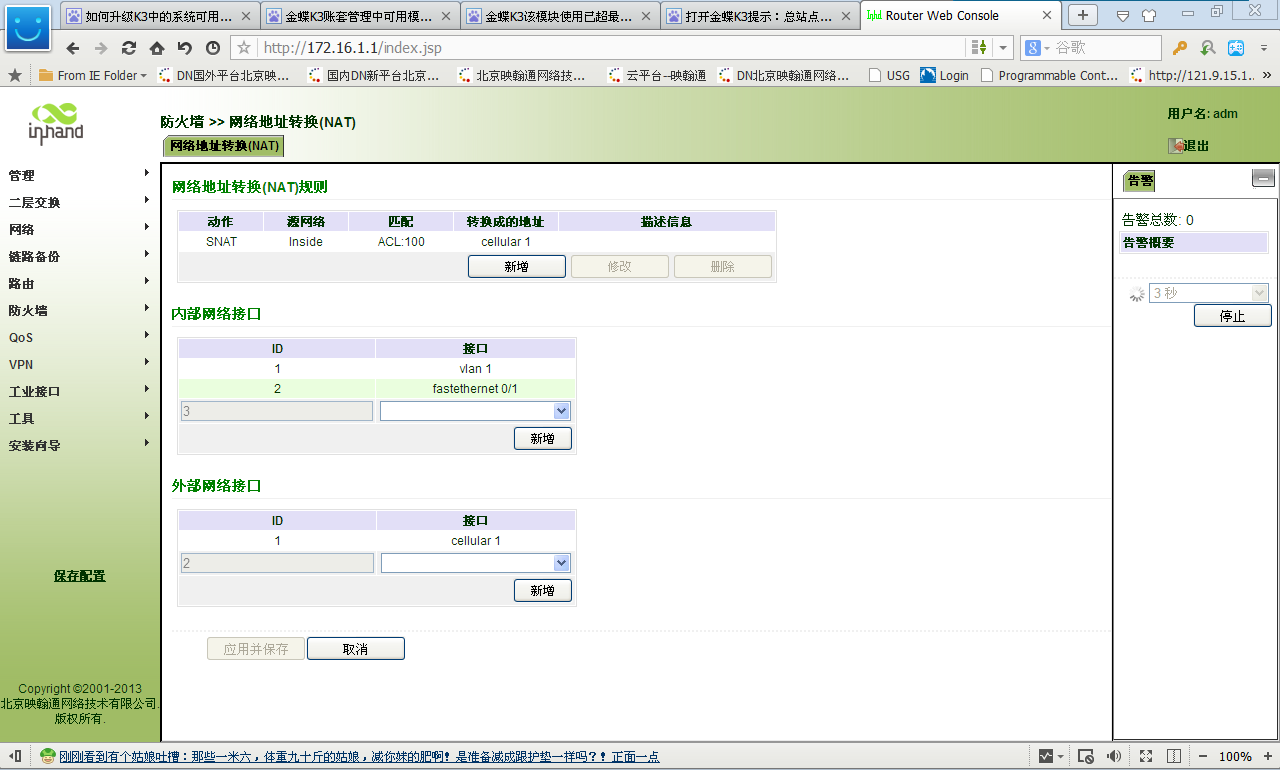

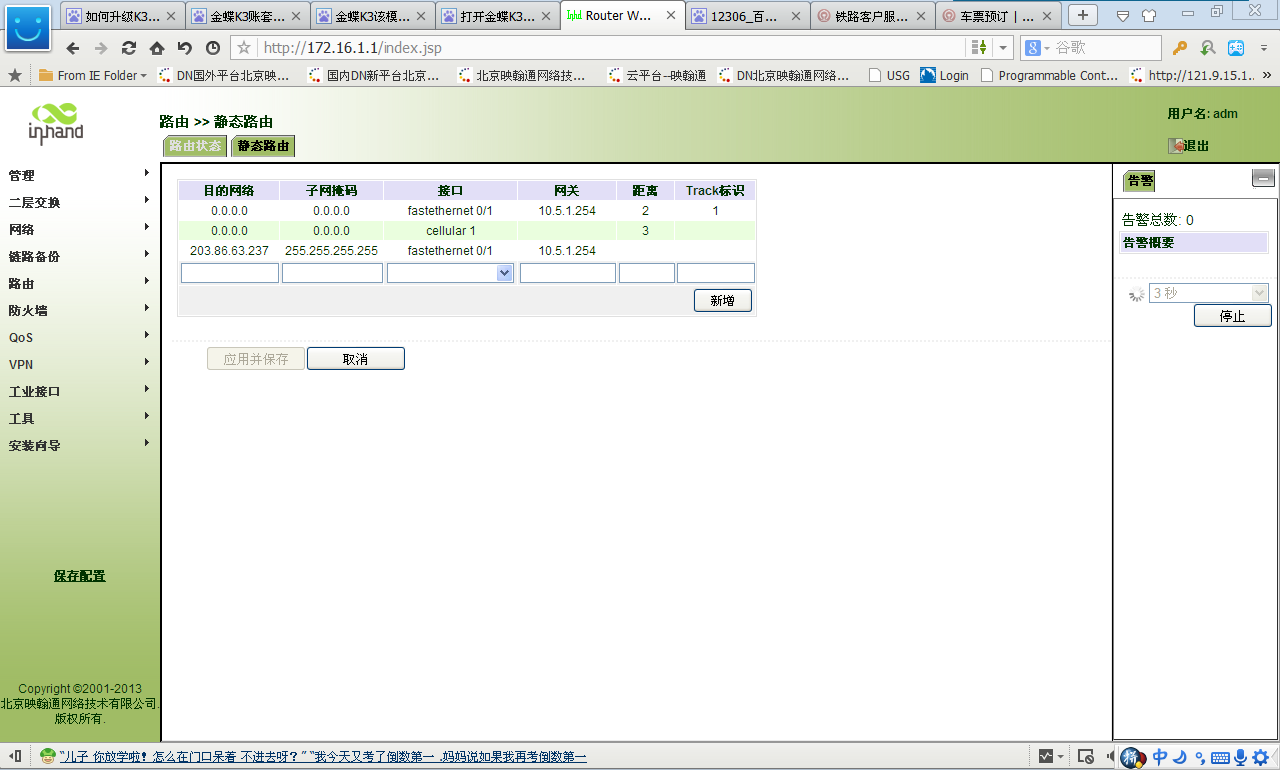

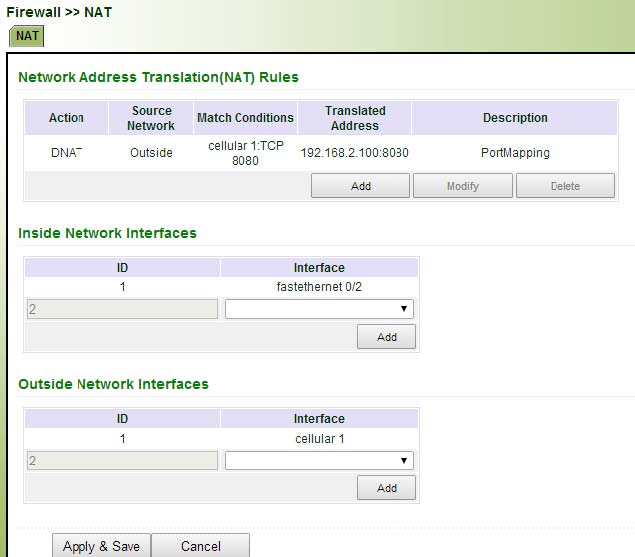

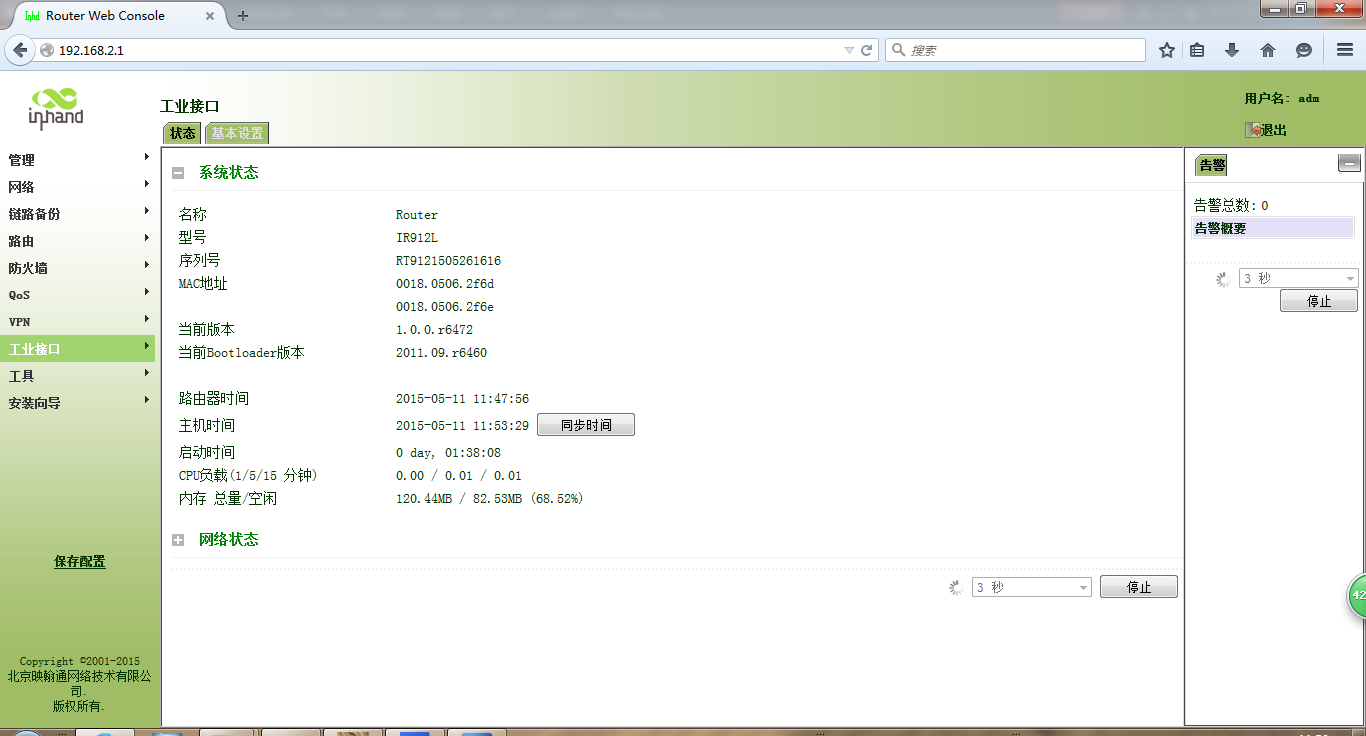

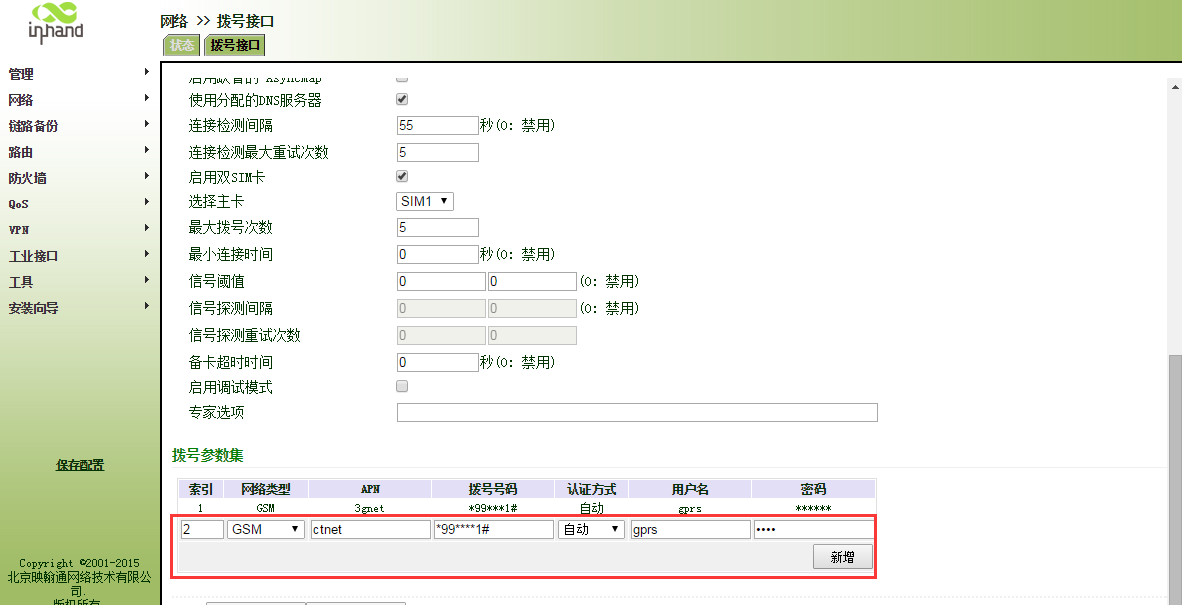

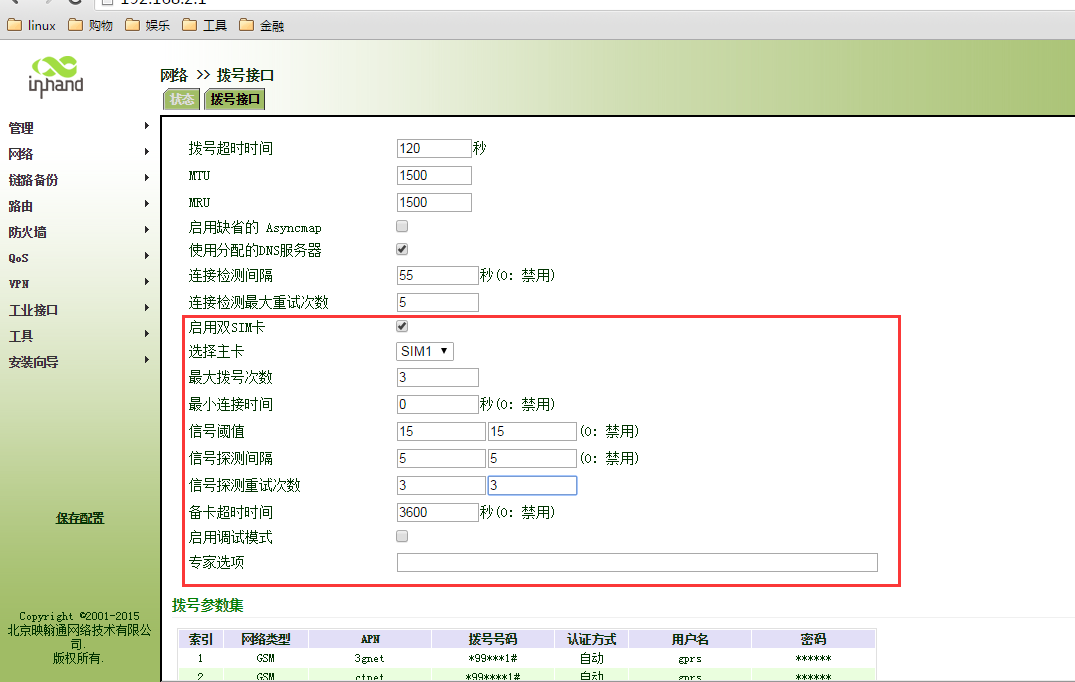

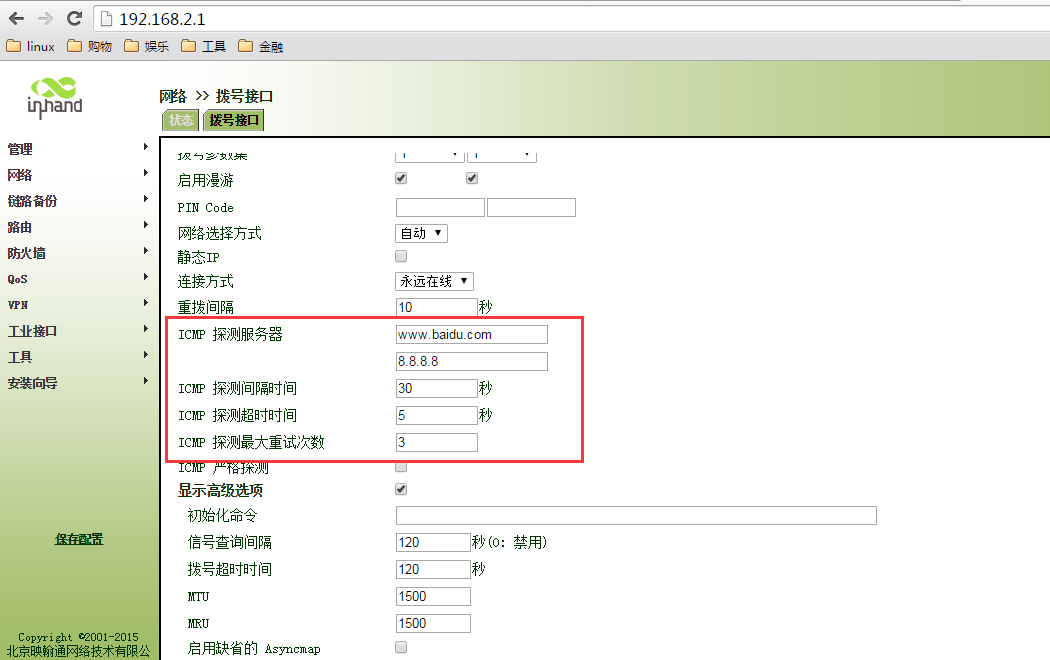

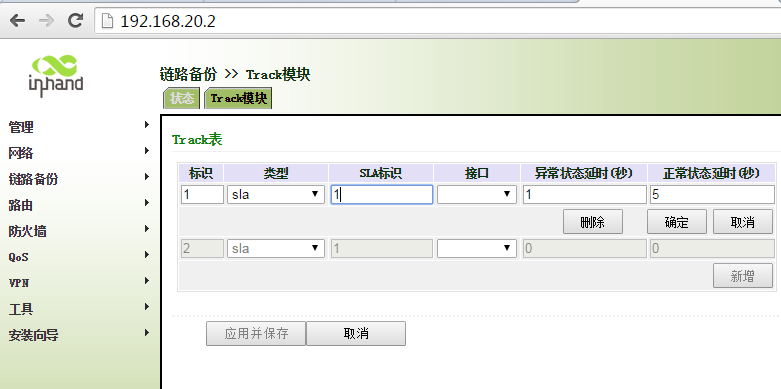

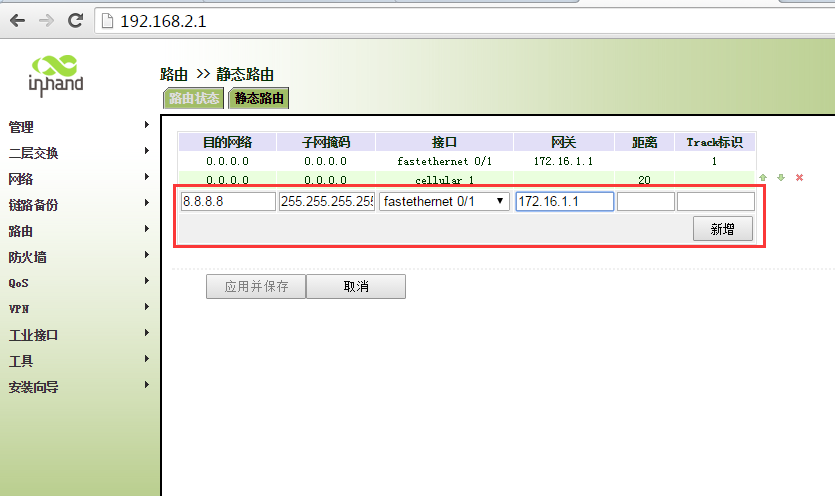

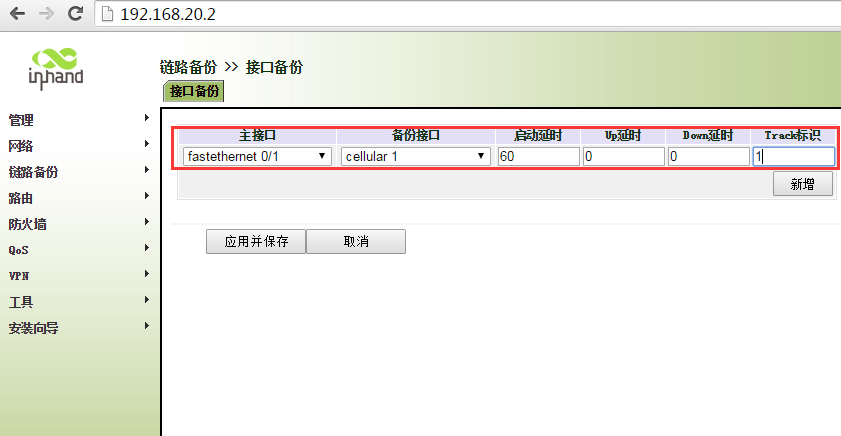

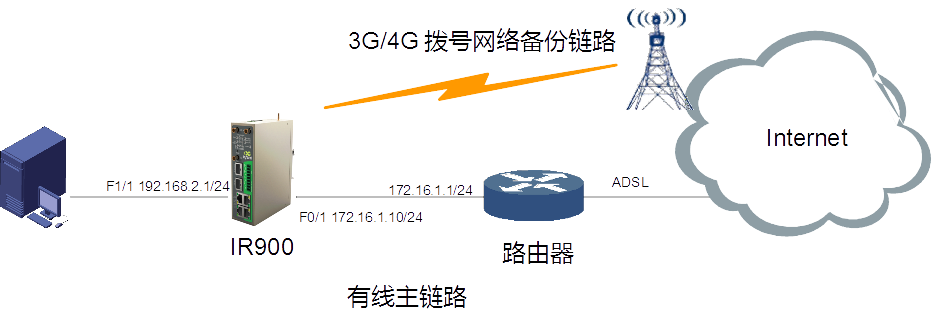

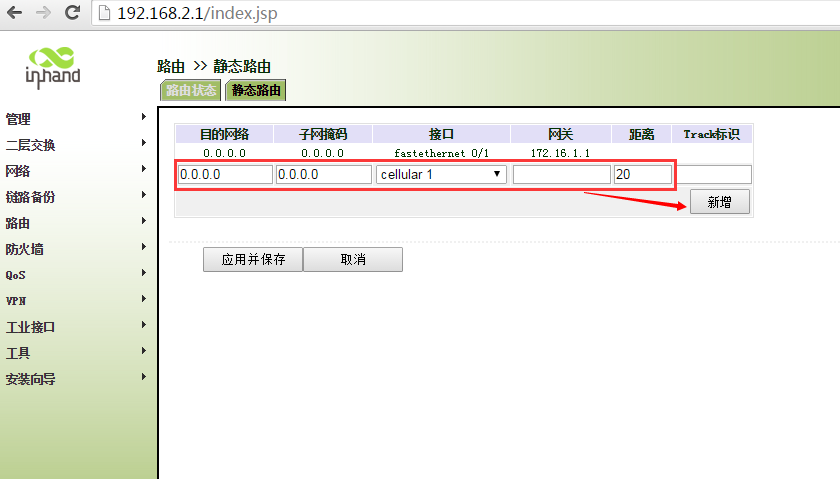

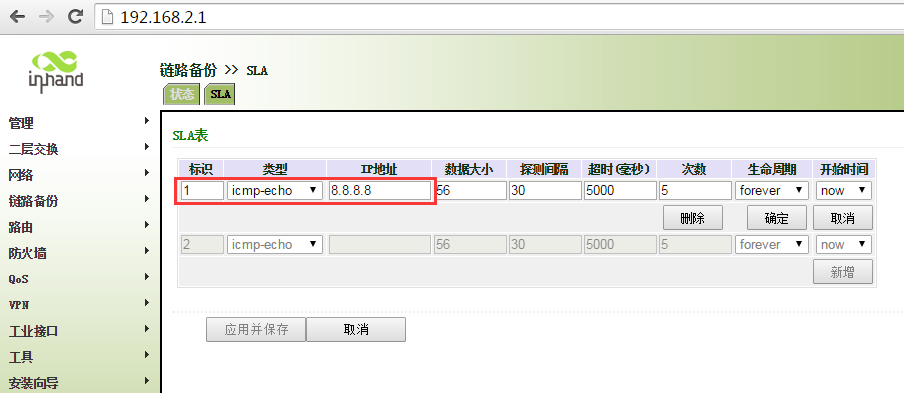

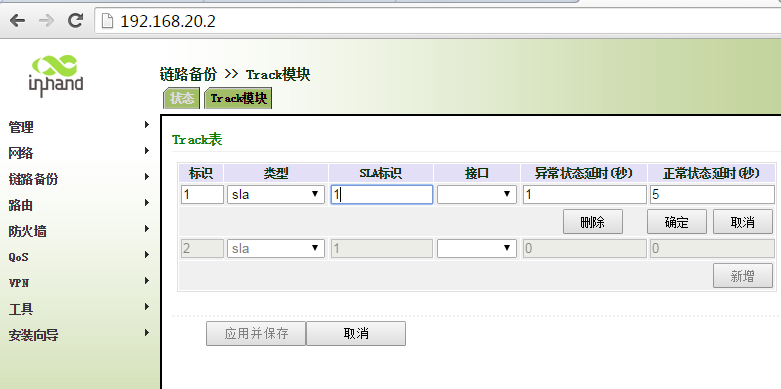

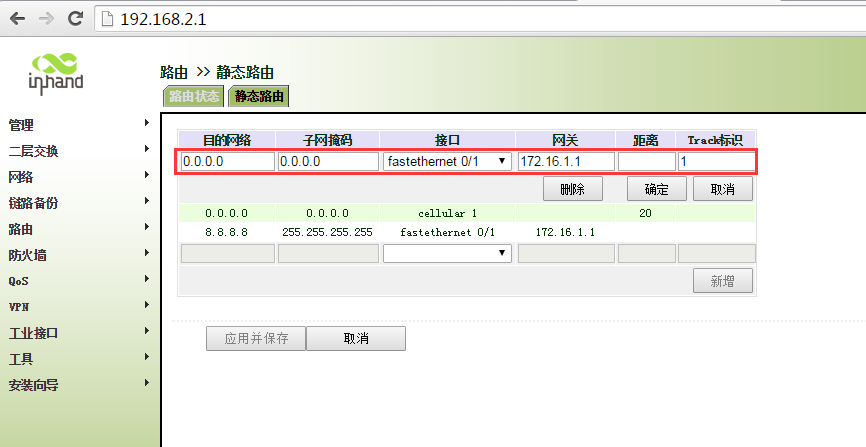

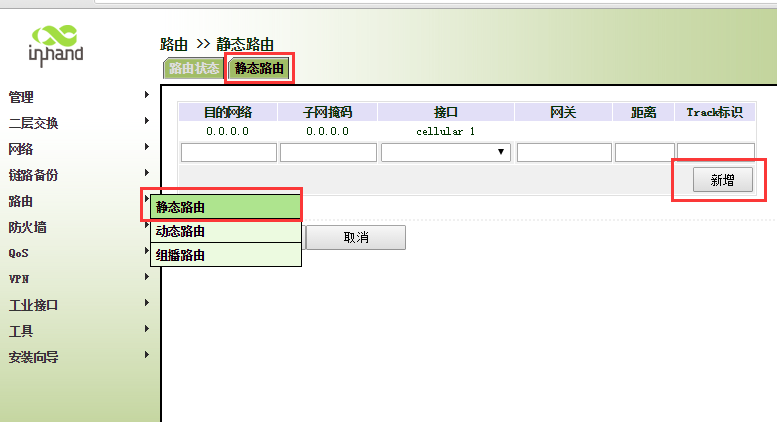

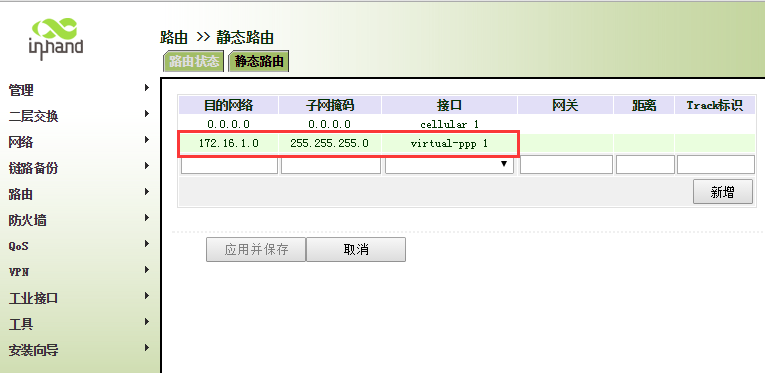

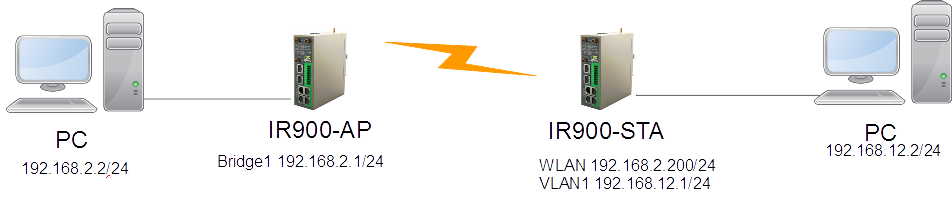

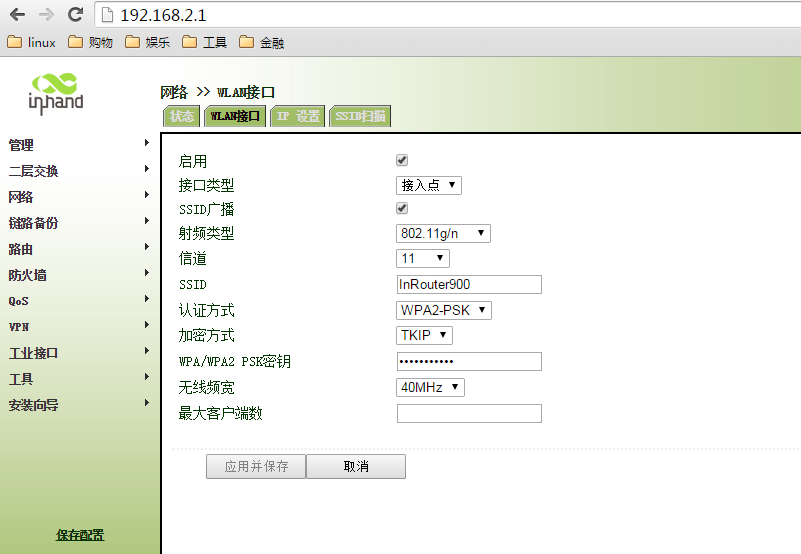

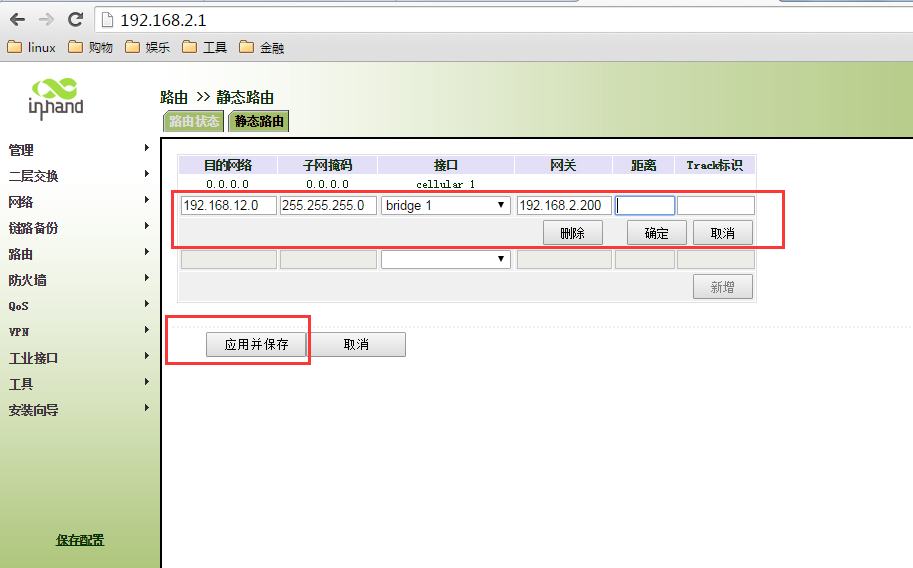

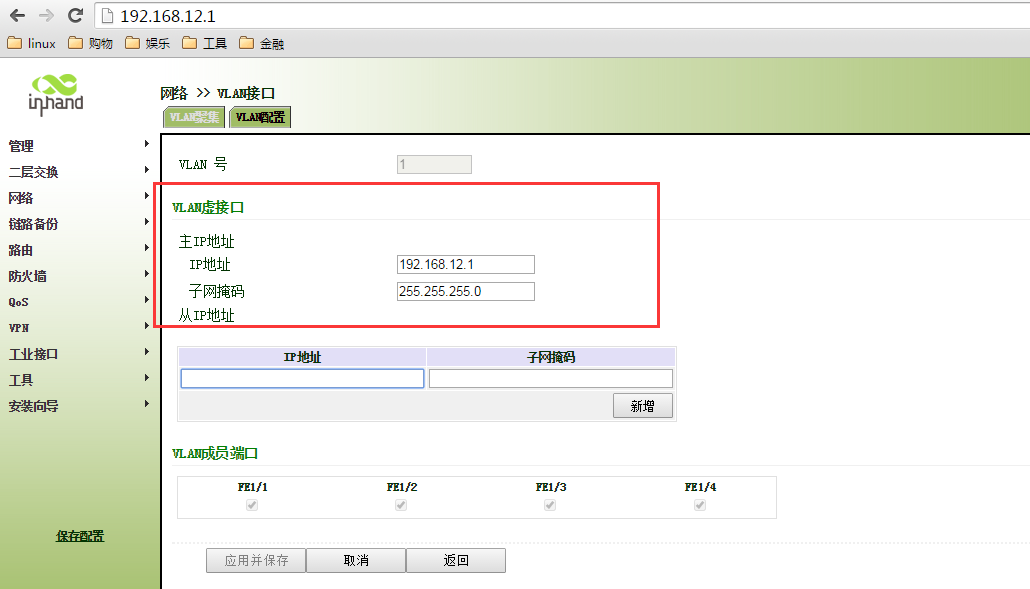

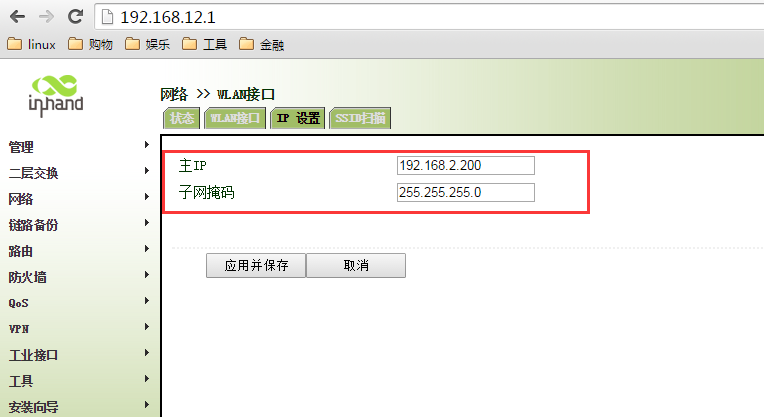

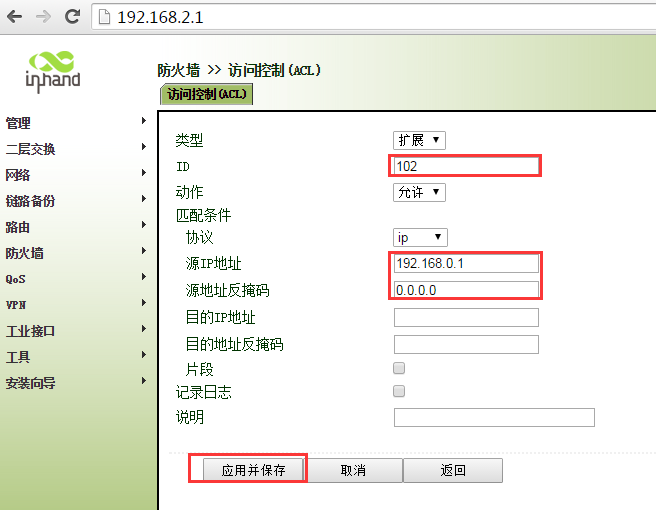

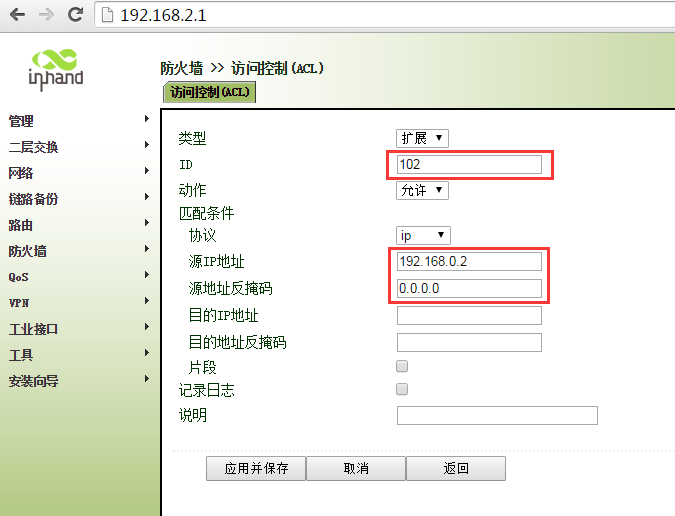

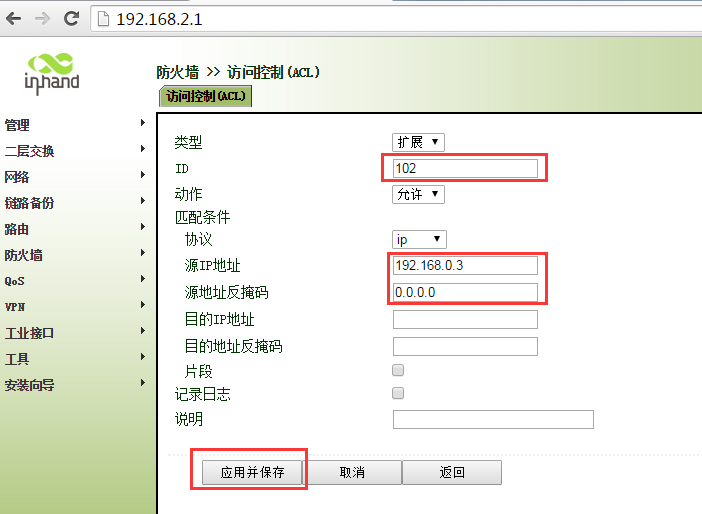

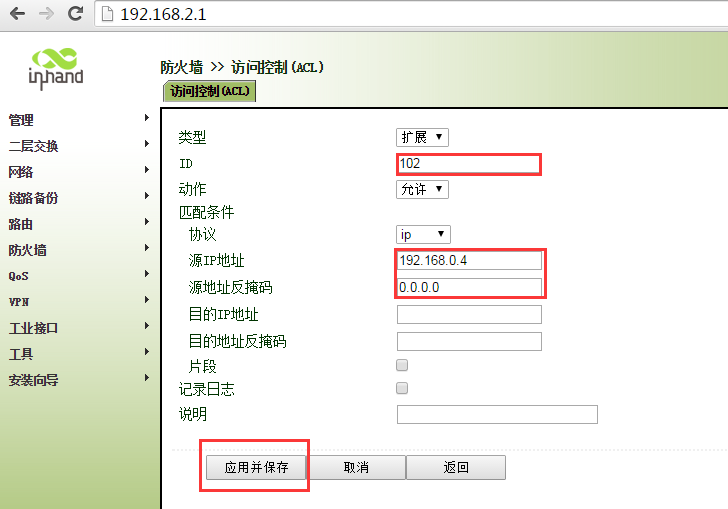

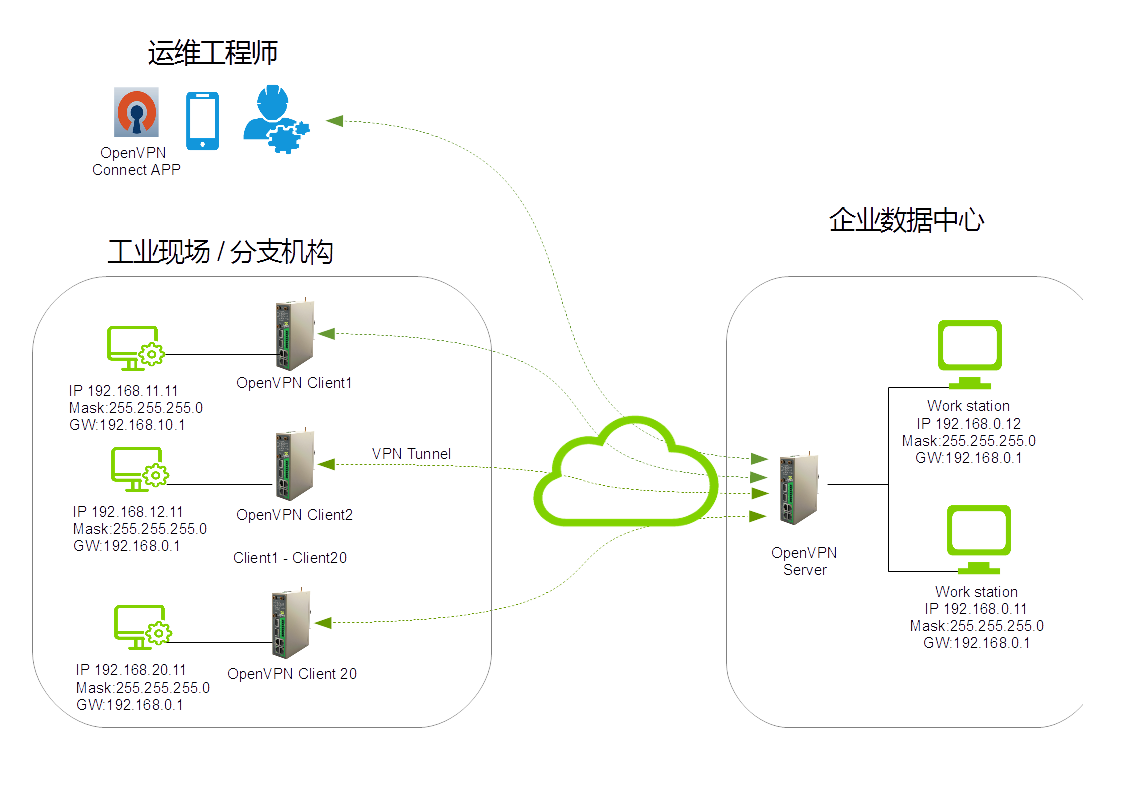

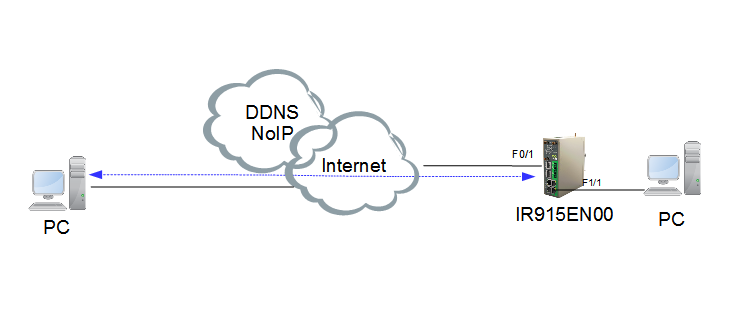

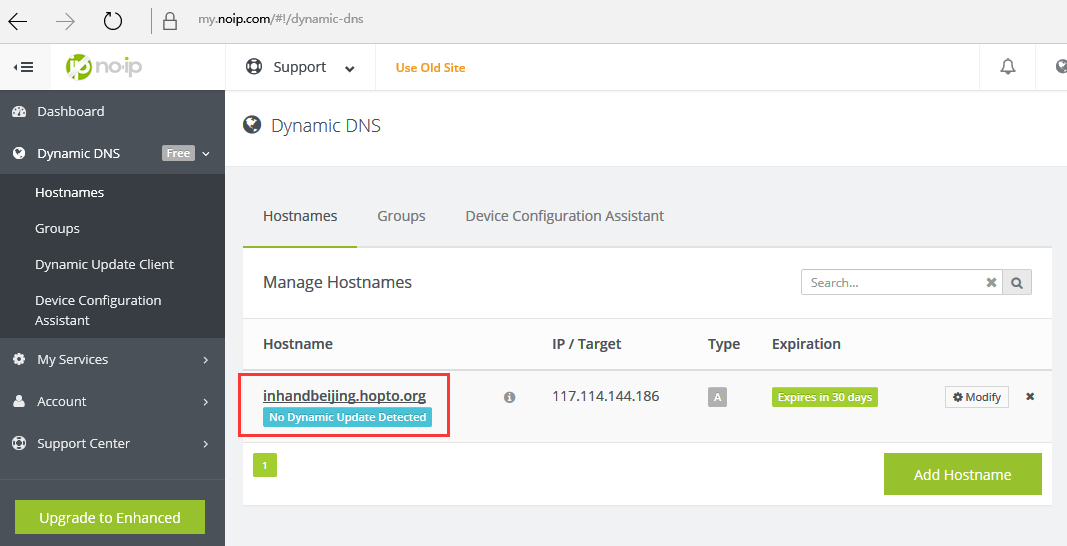

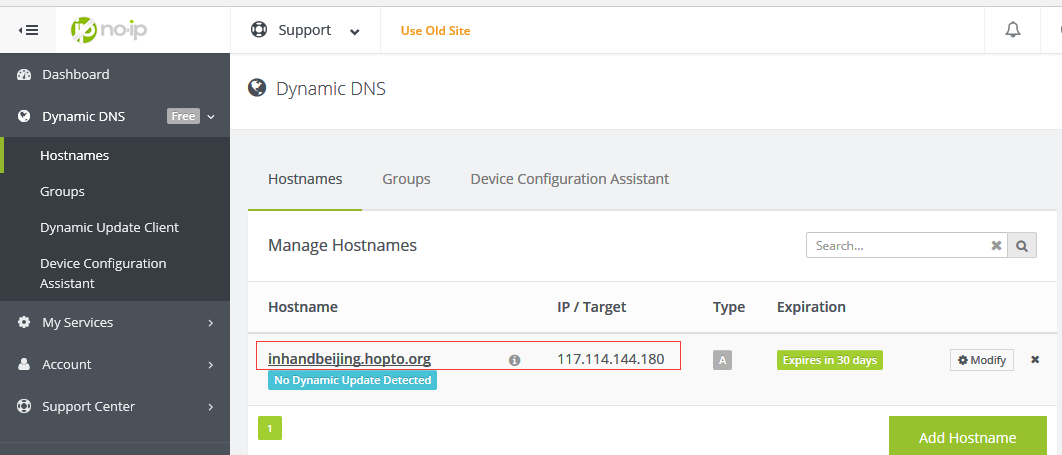

7、Inhand Router配置方法

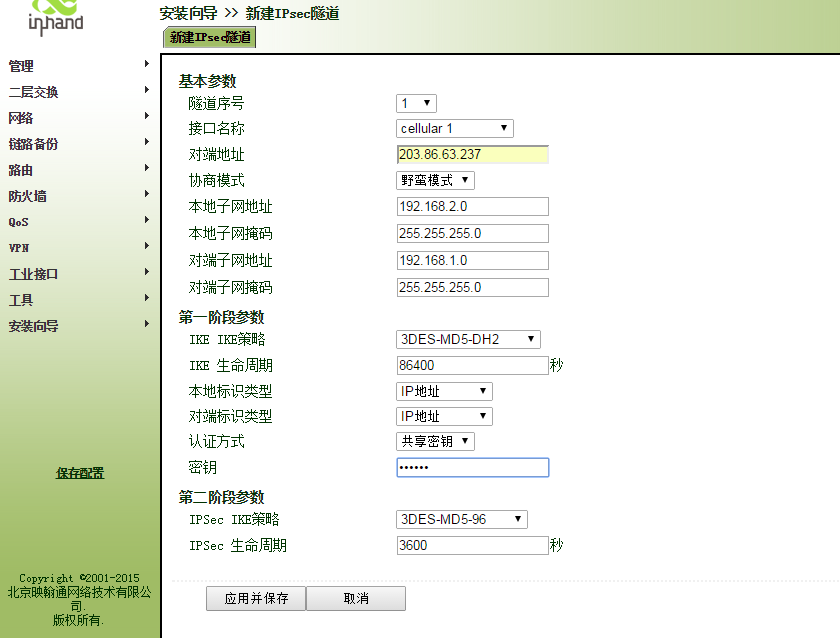

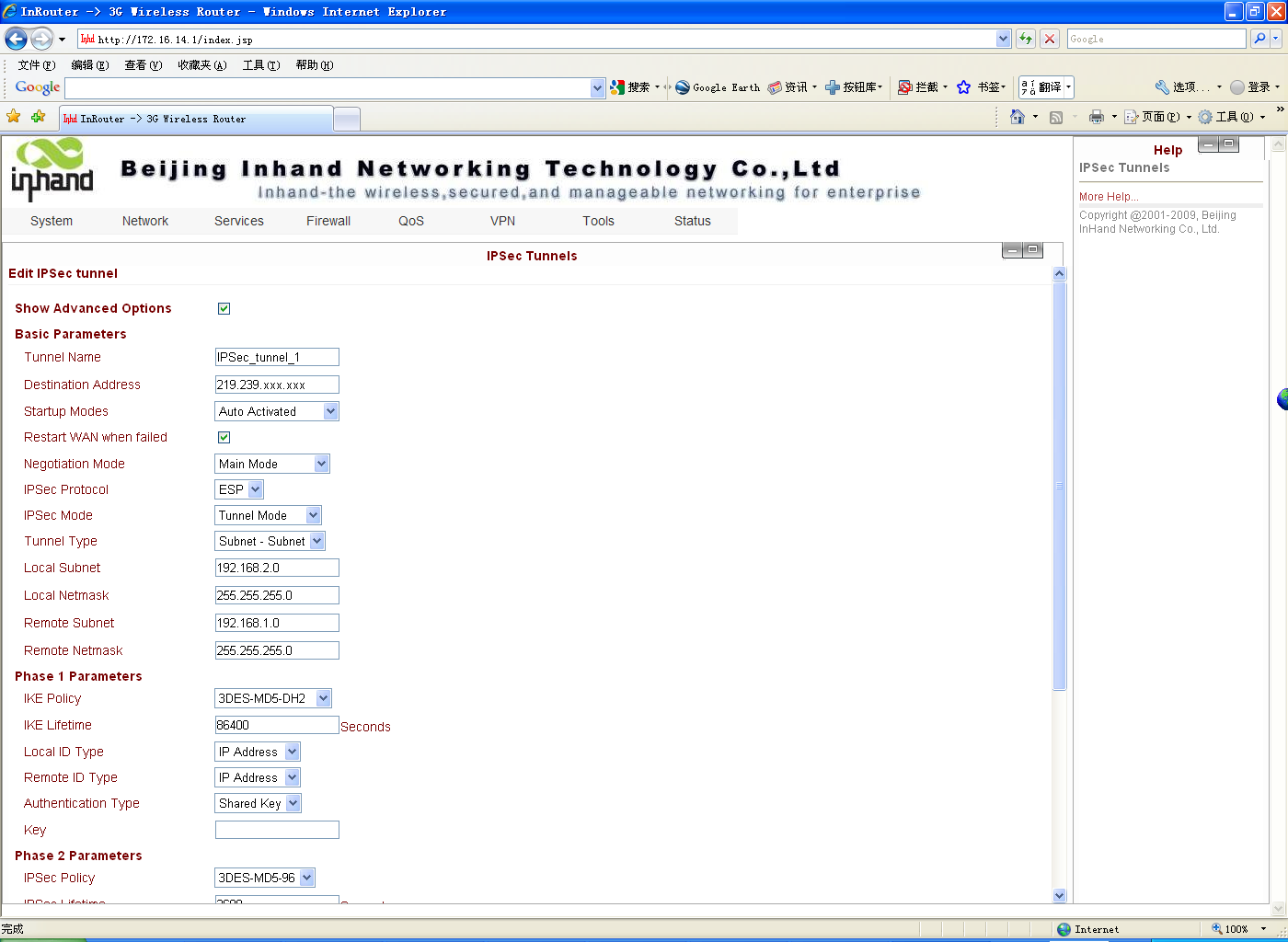

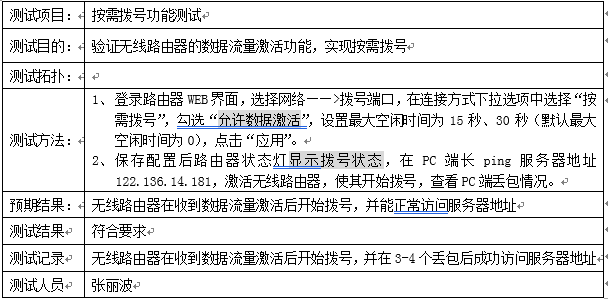

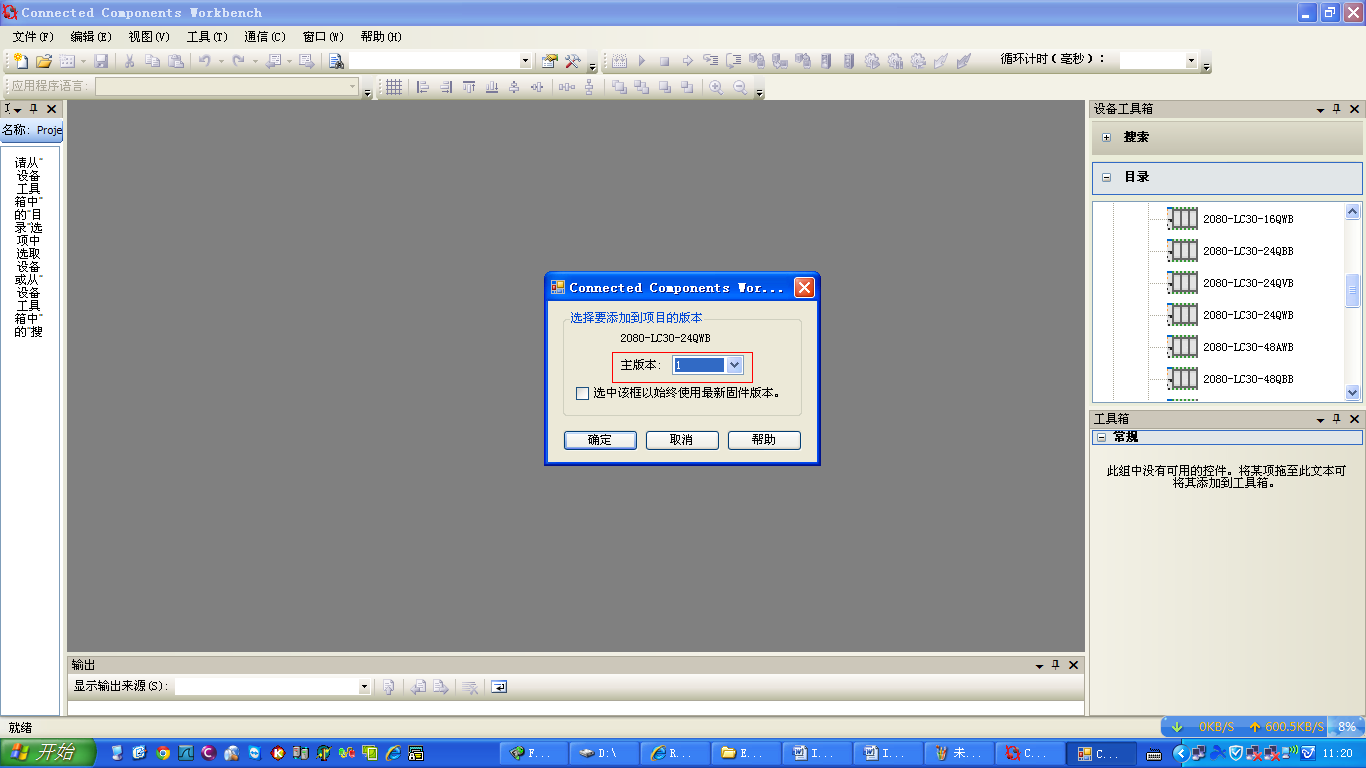

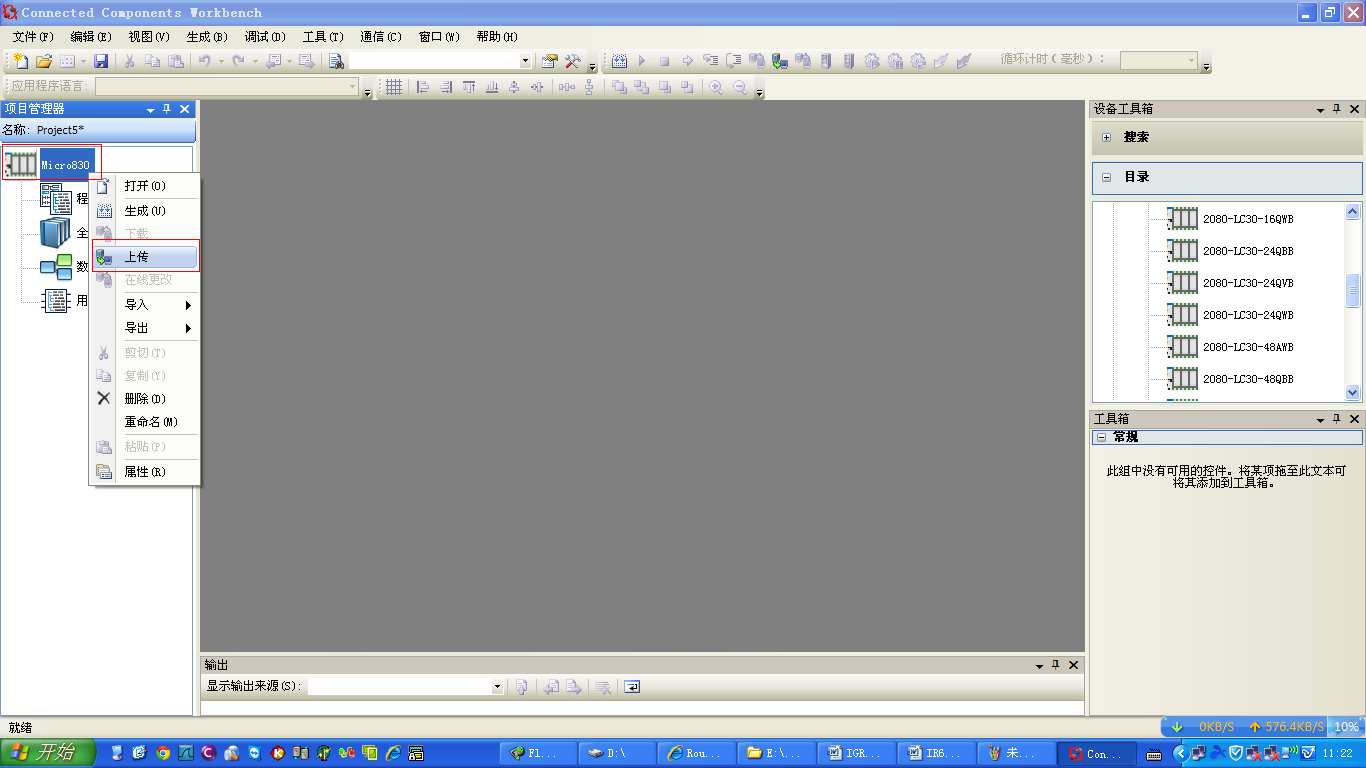

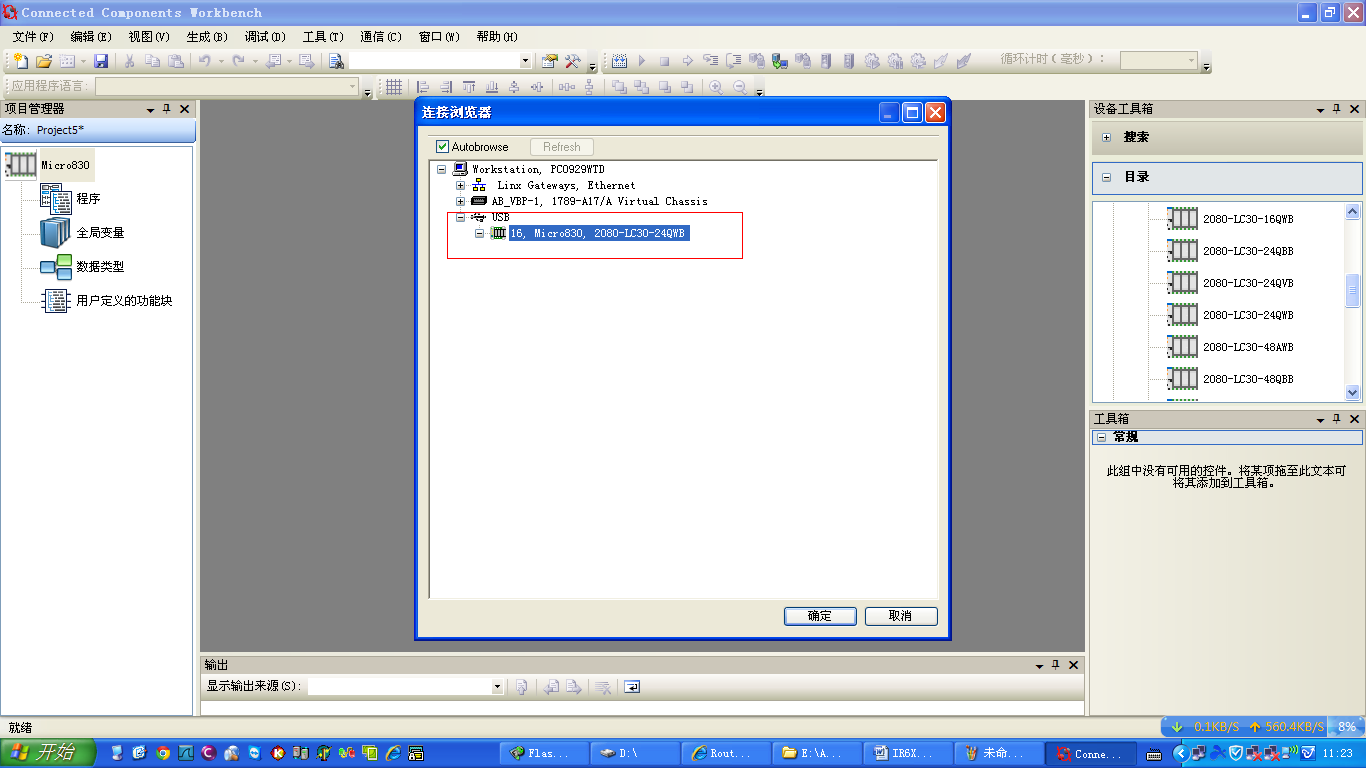

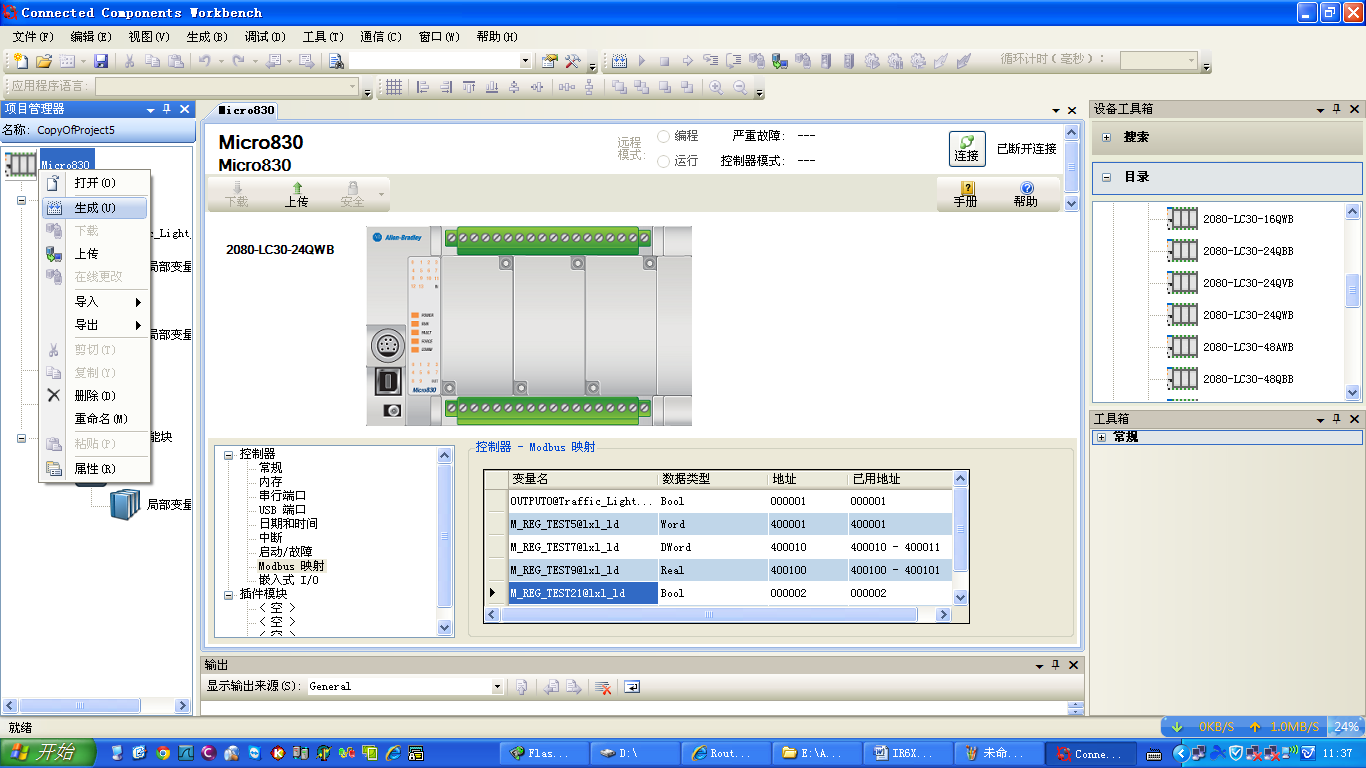

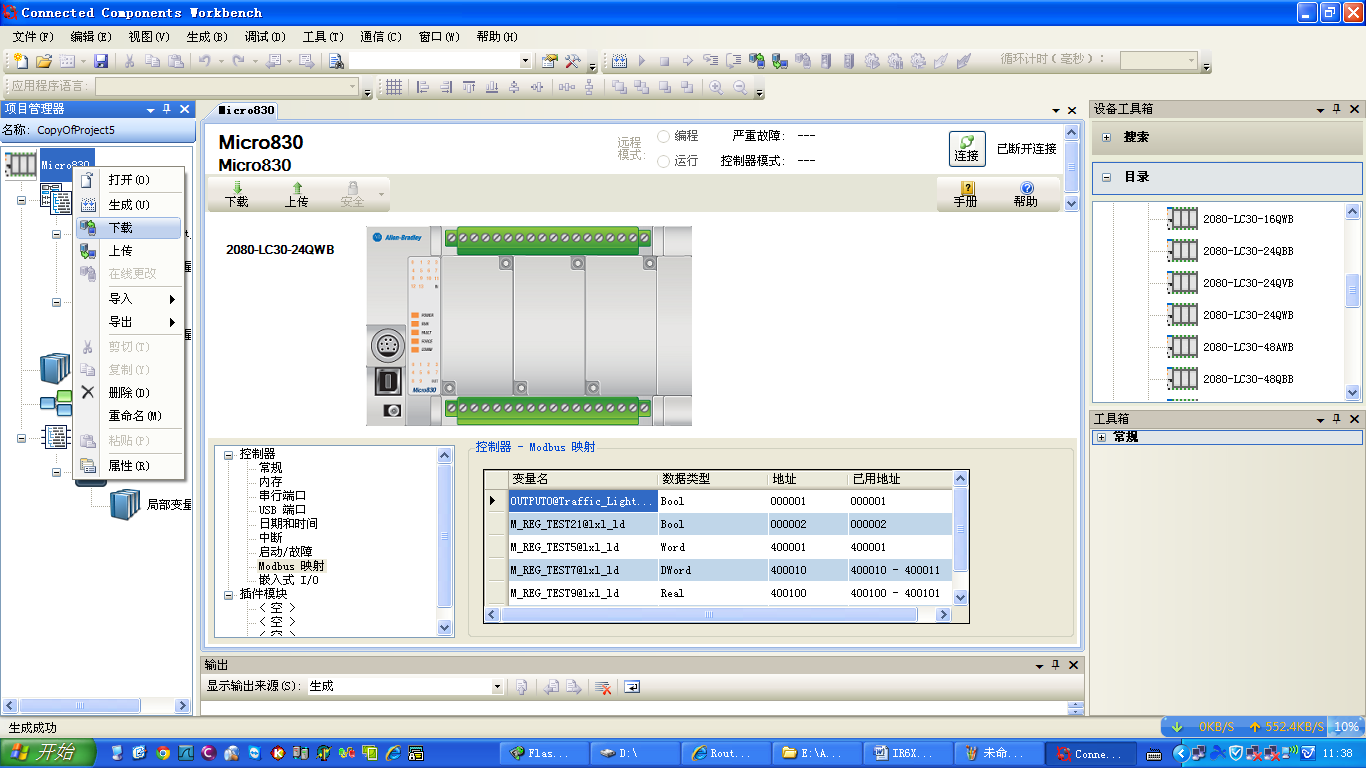

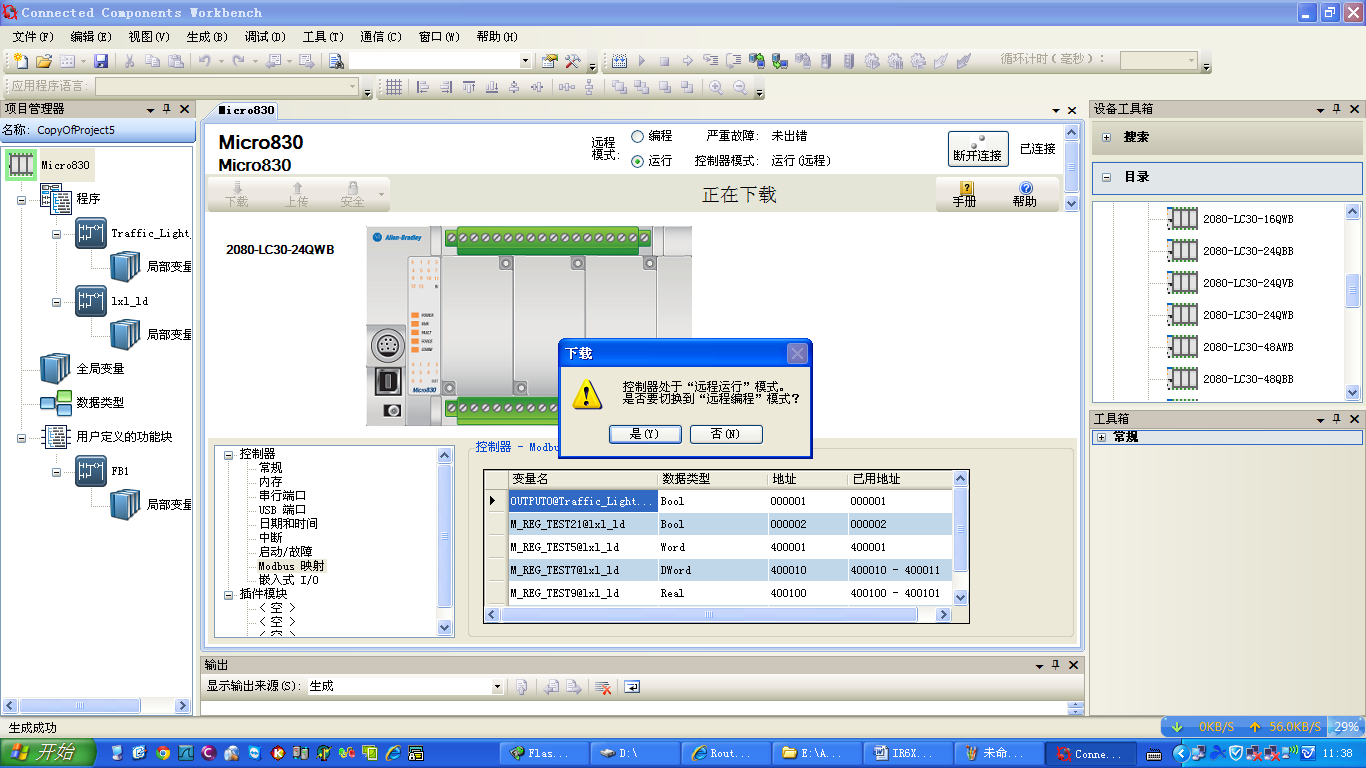

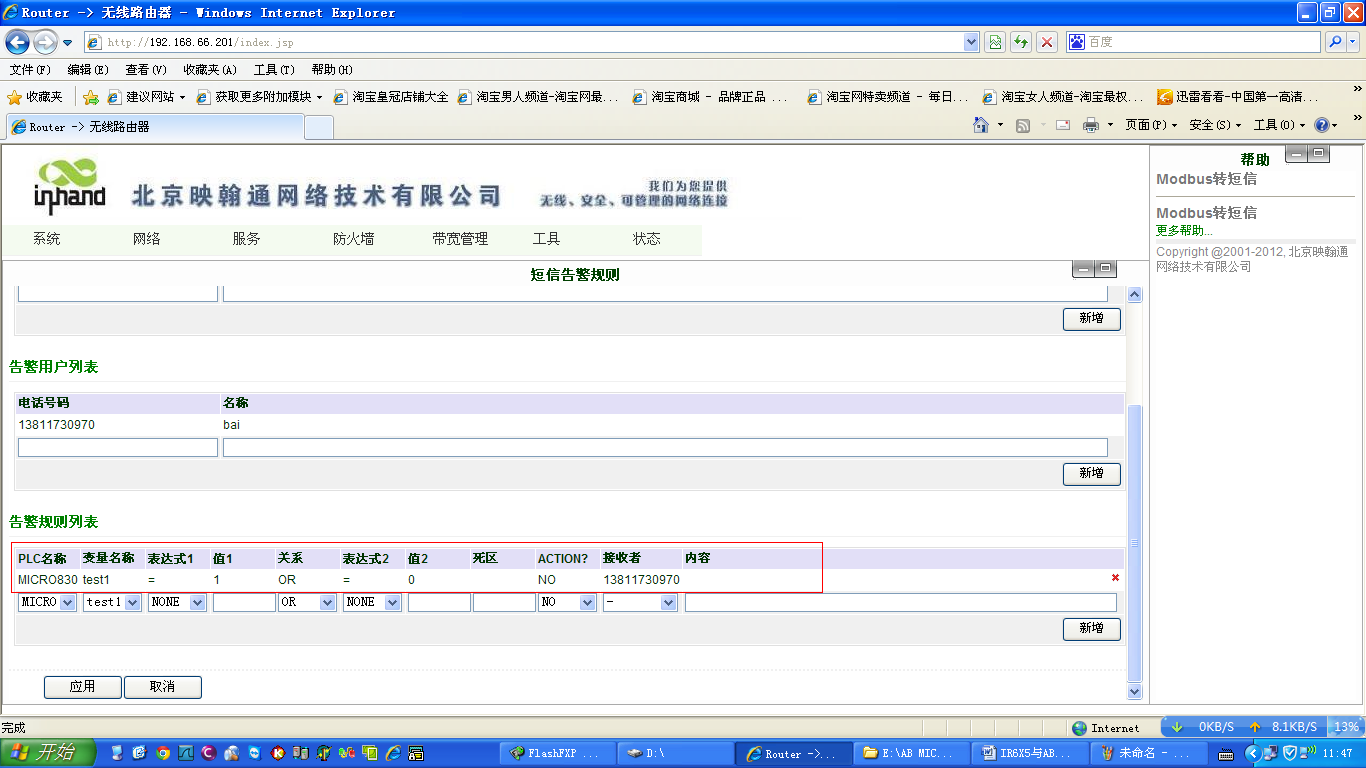

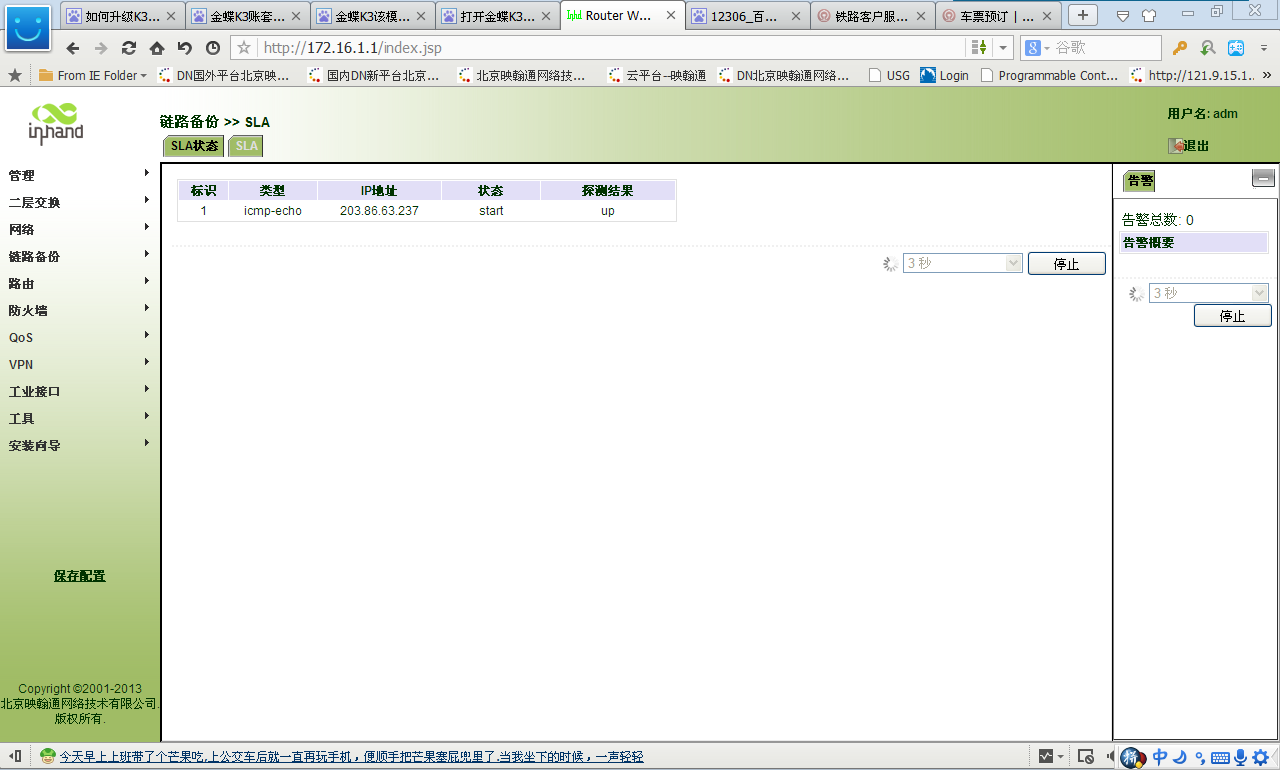

7.1VPN-IPSec隧道配置-新建

对端地址: H3C G0/1的IP地址

协商模式: 野蛮模式

本地子网地址: 192.168.2.0/24

对端子网地址:172.22.12.0/24

其他使用默认参数

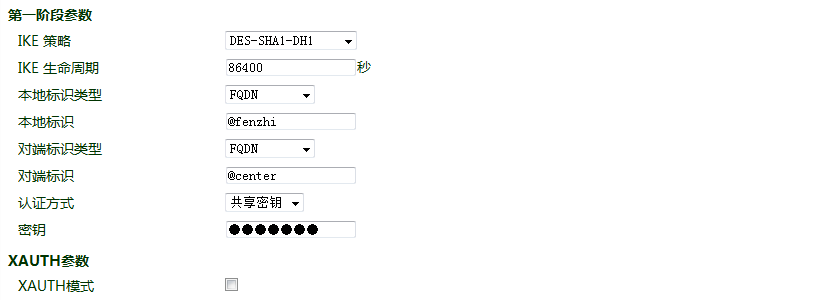

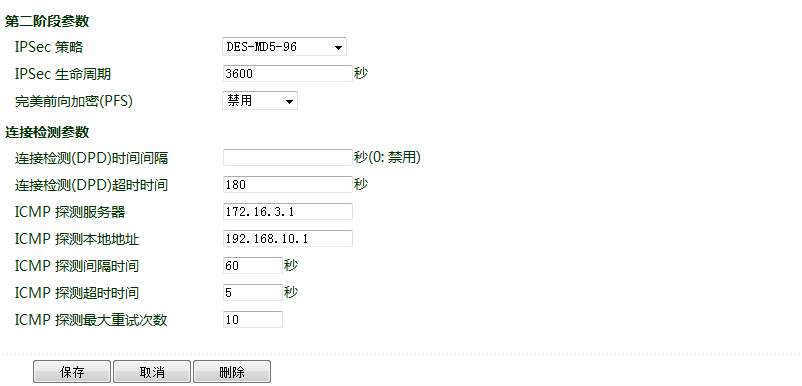

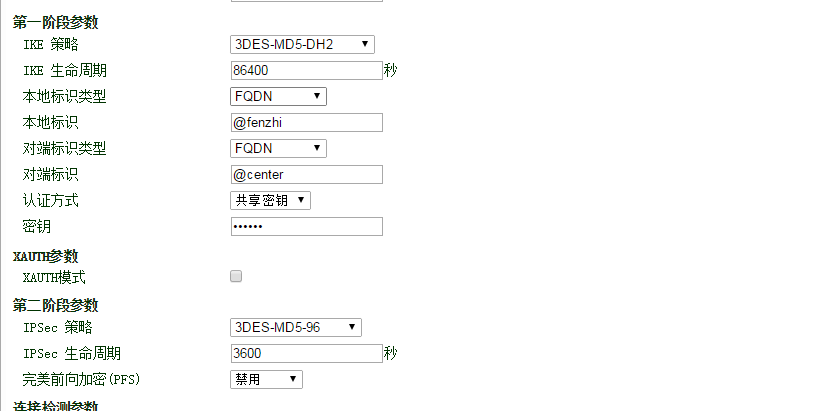

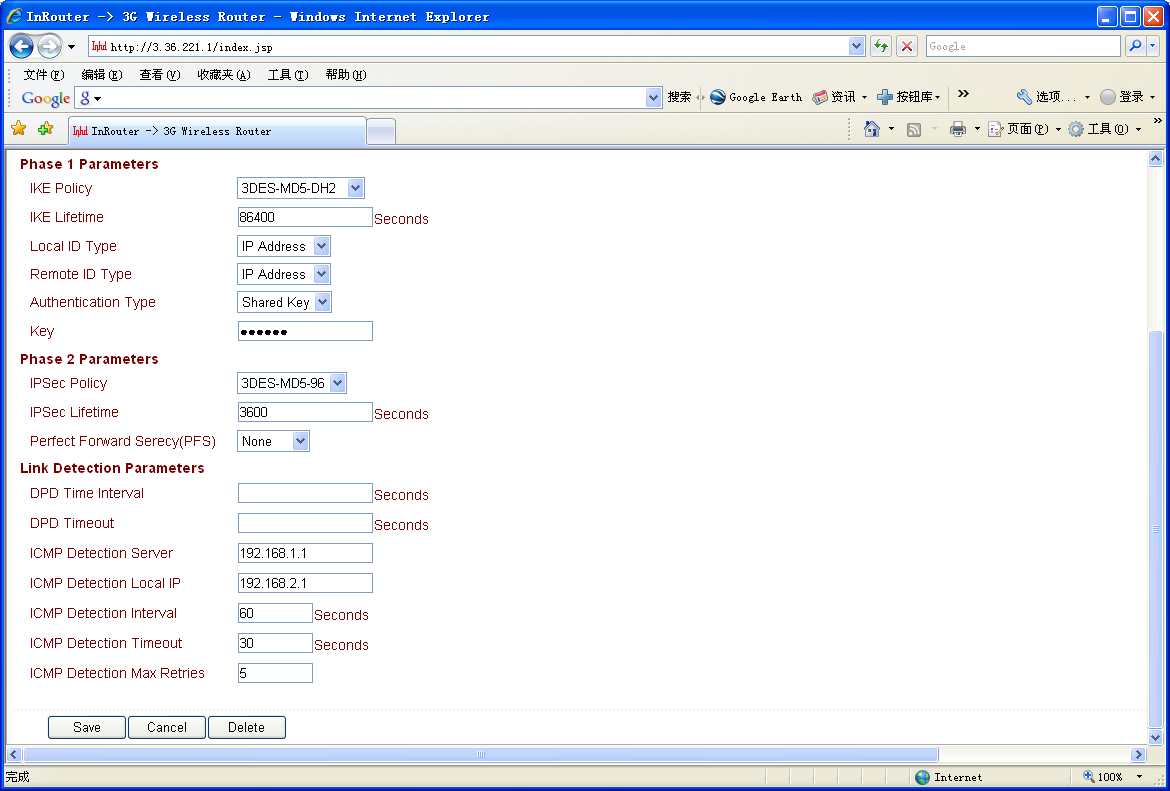

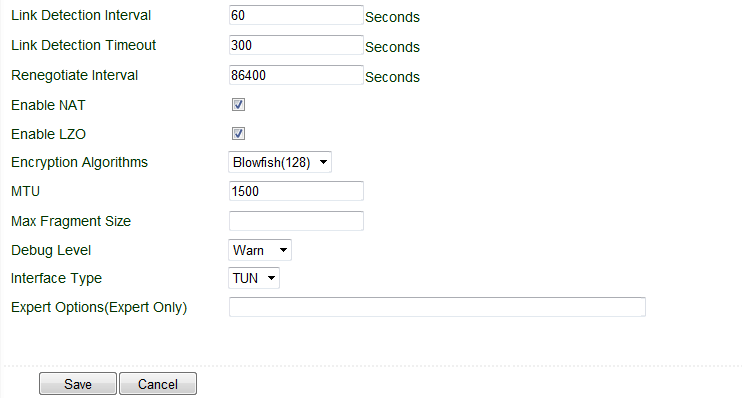

7.2 第一、二阶段参数

本地标识类型:FQDN

本地标识:@inhand

秘钥: abc123

连接检测时间间隔: 60s

连接检查超时时间:60s

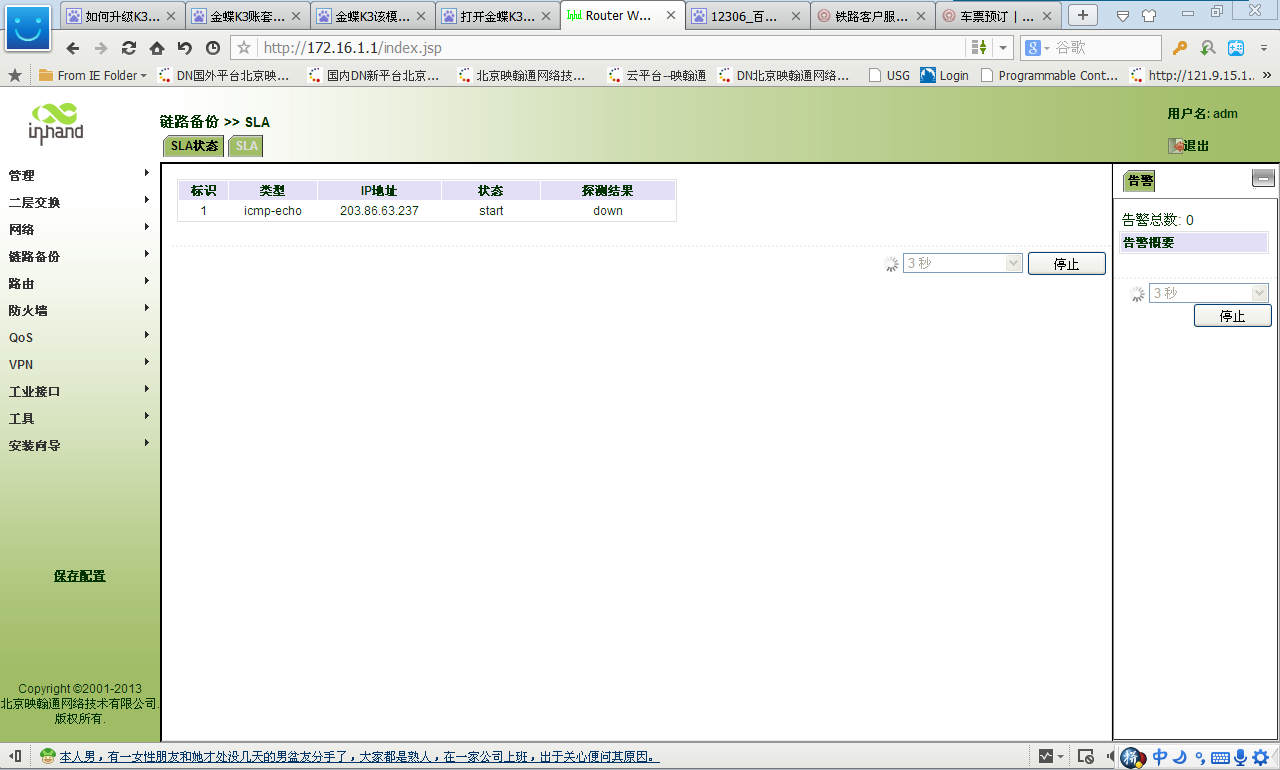

ICMP探测服务器地址: 172.22.12.1 (对端LAN接口地址,与图中不符)

其他参数使用默认参数。

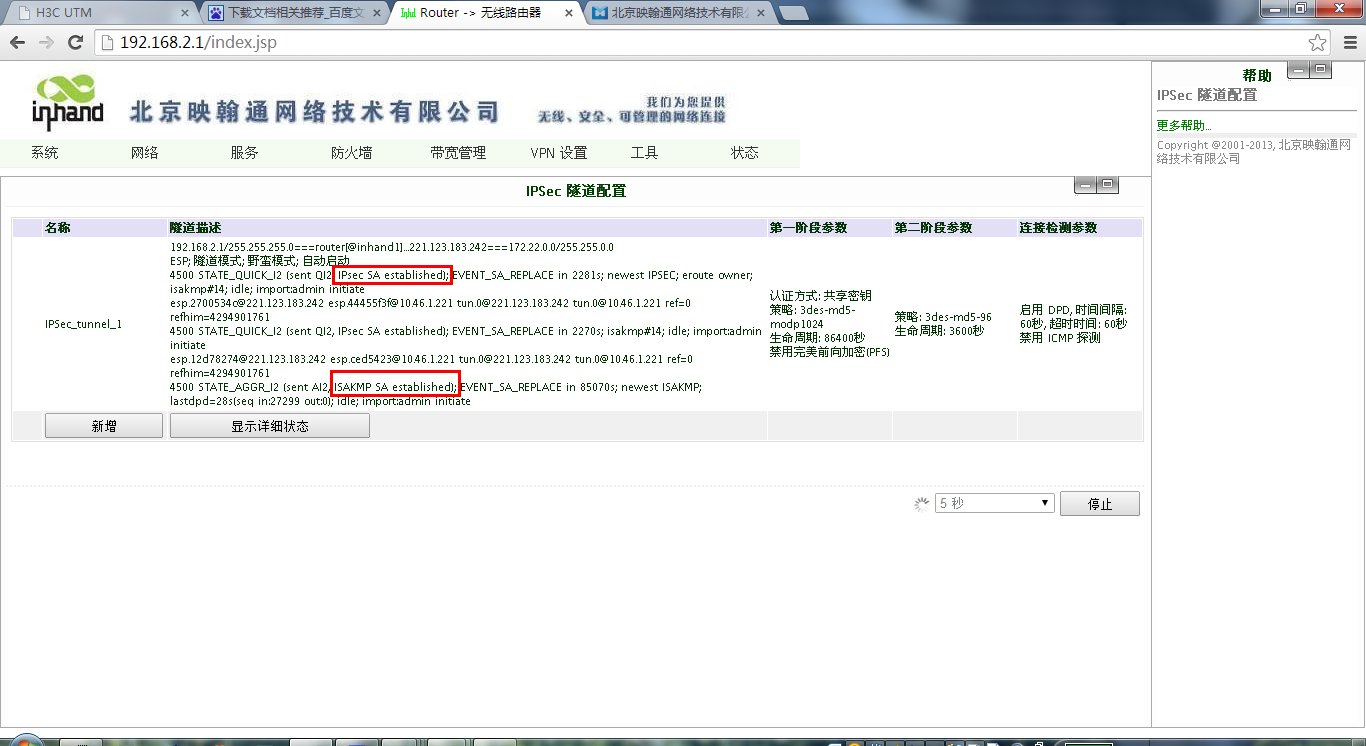

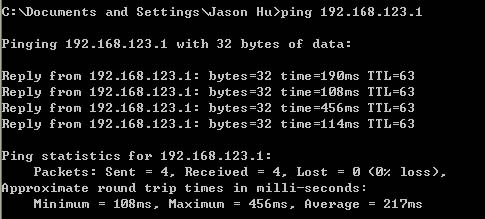

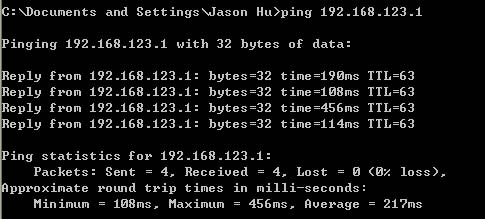

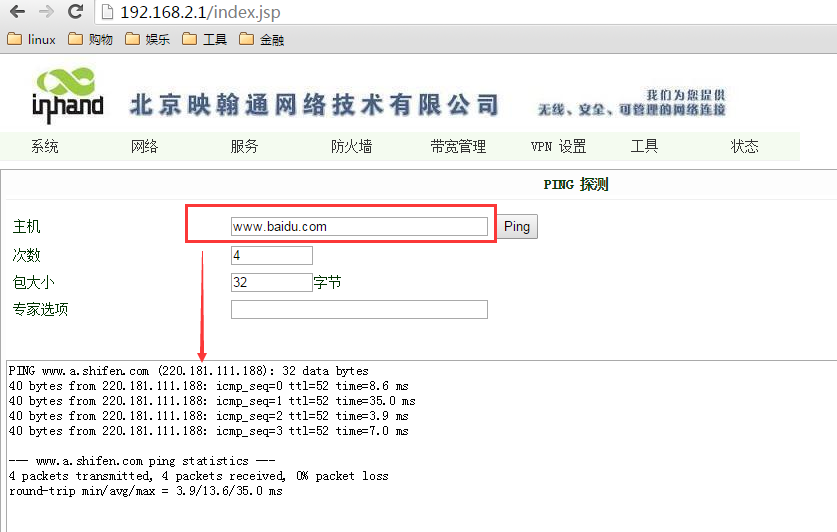

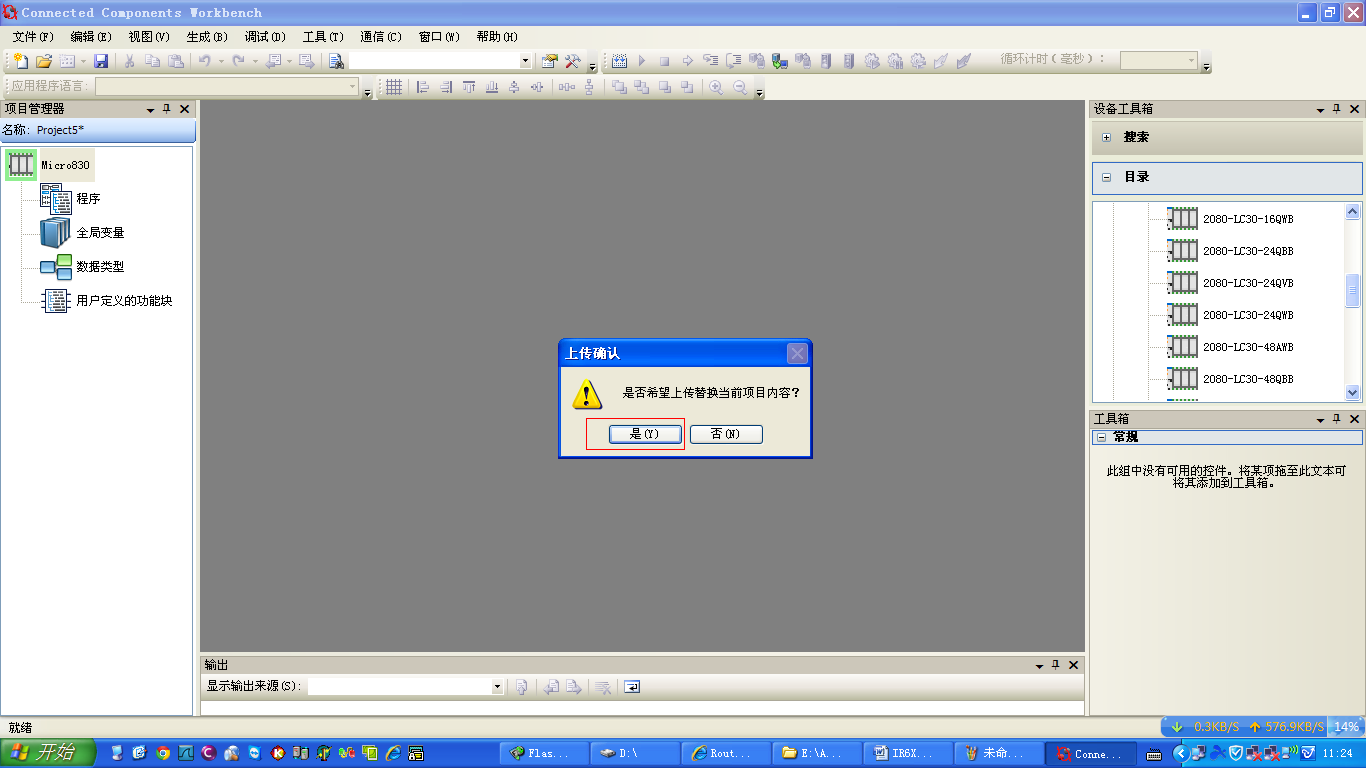

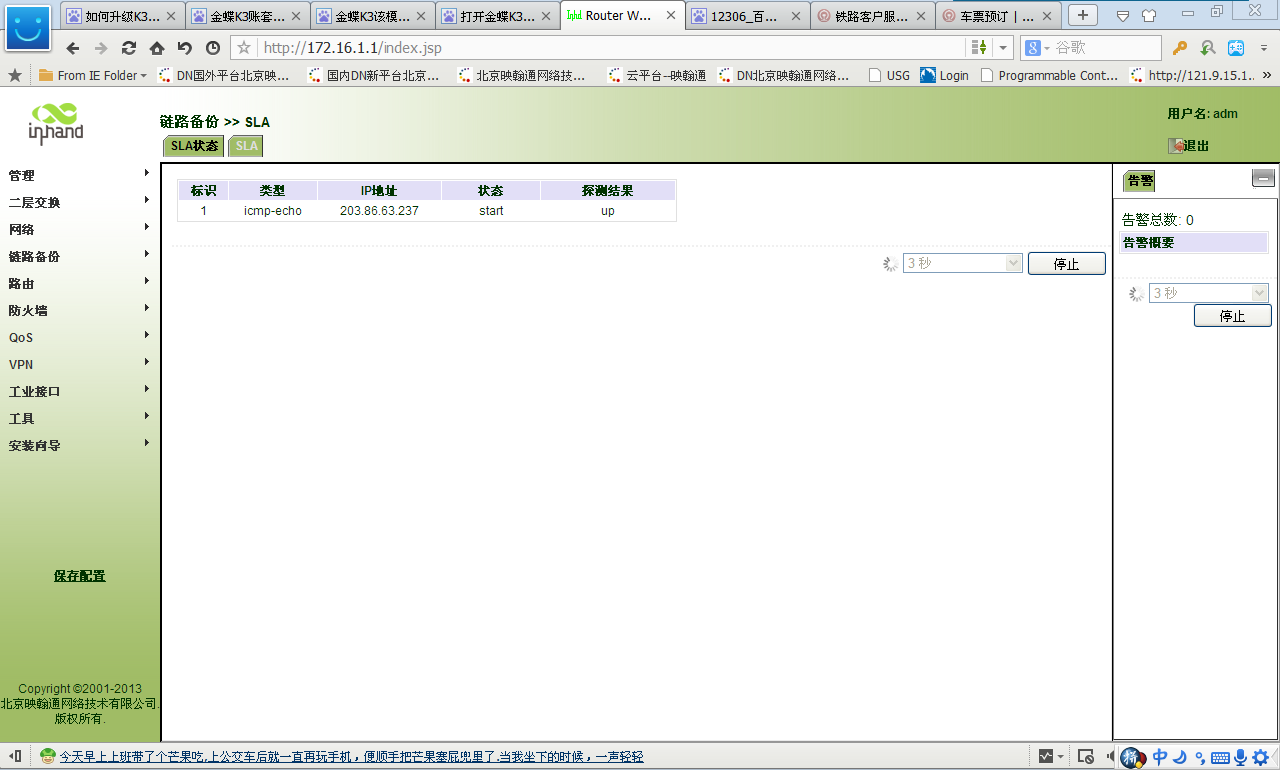

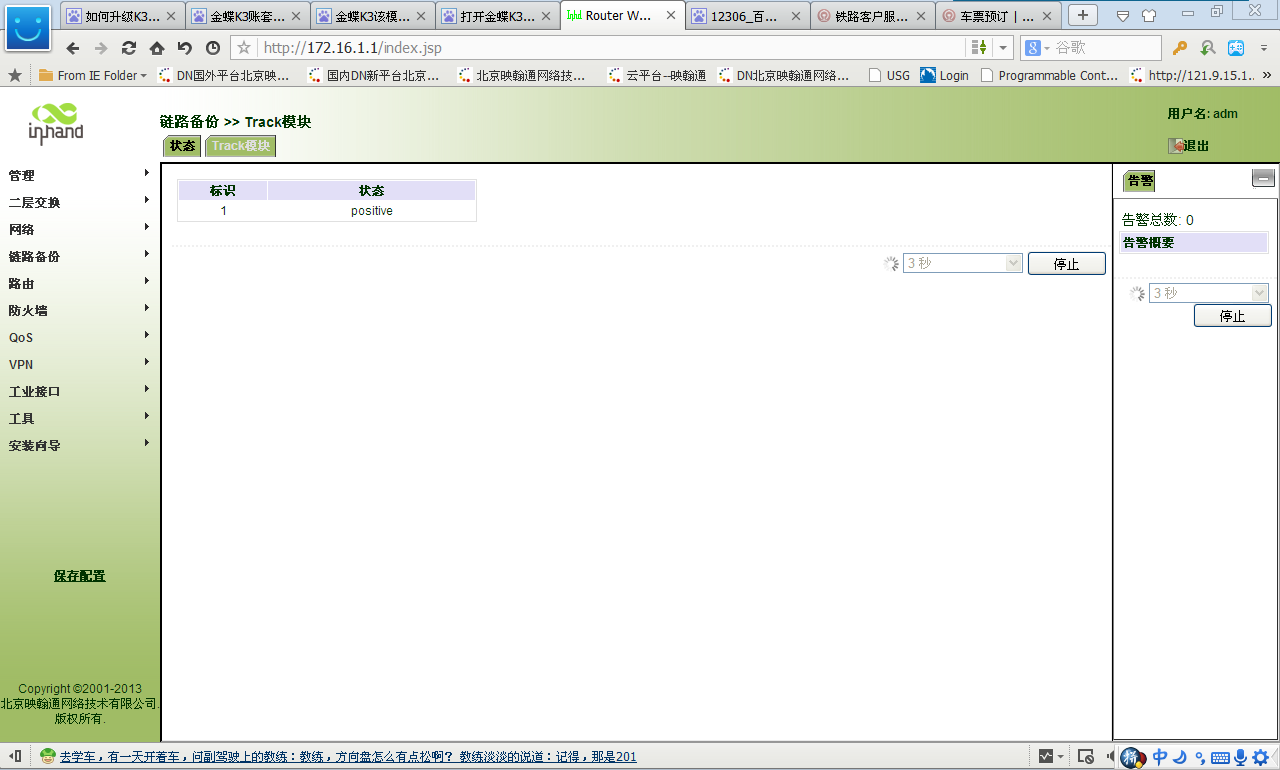

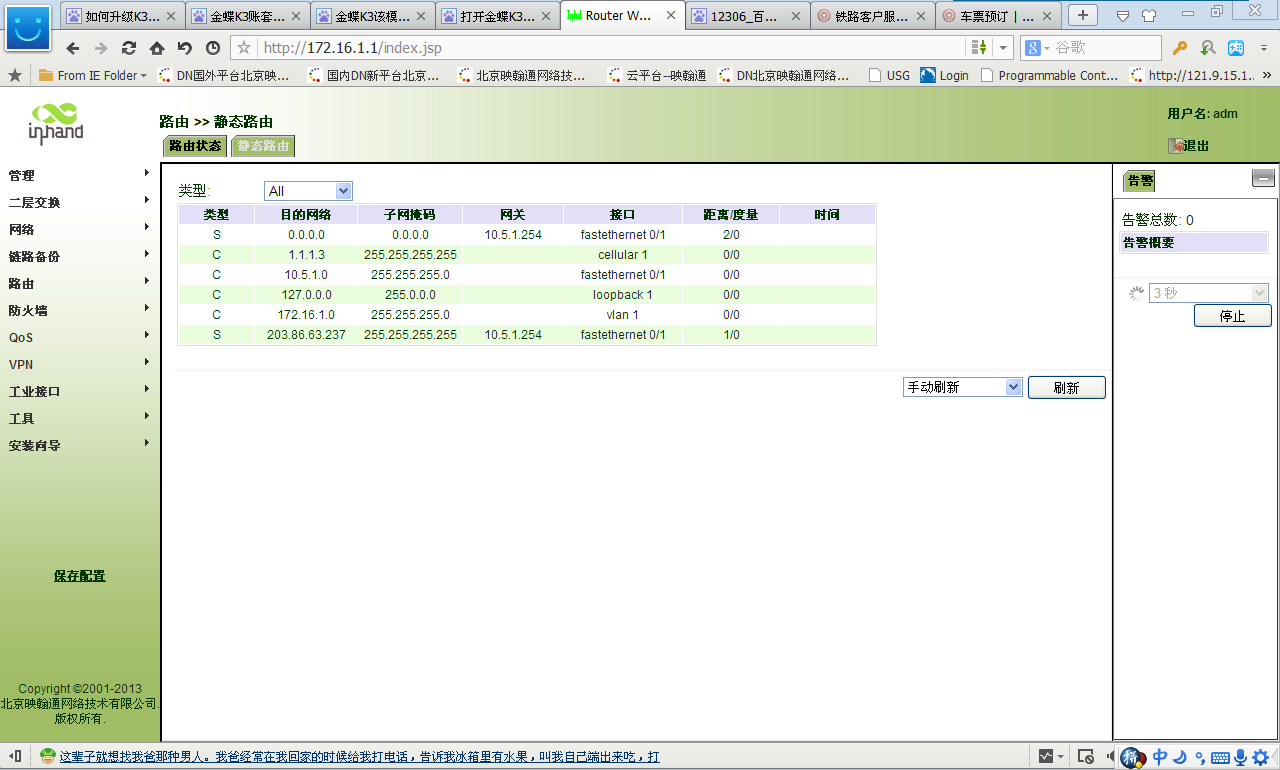

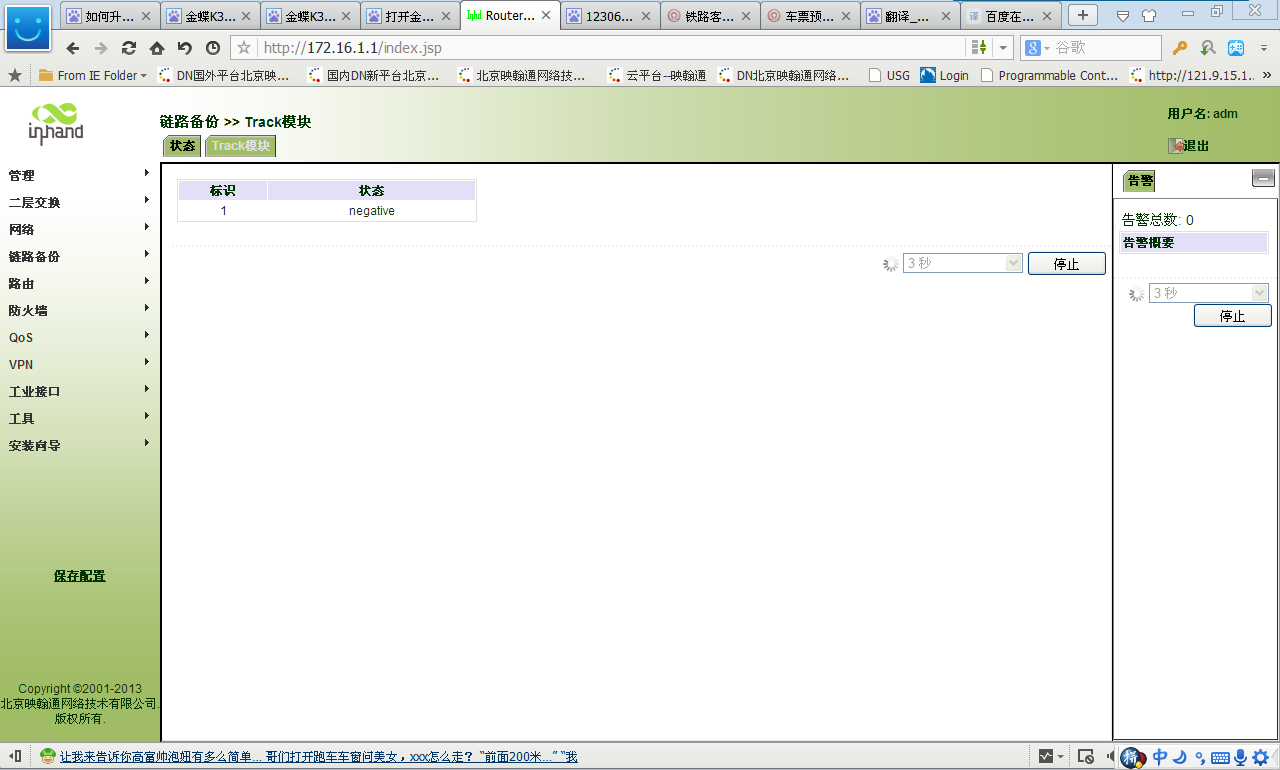

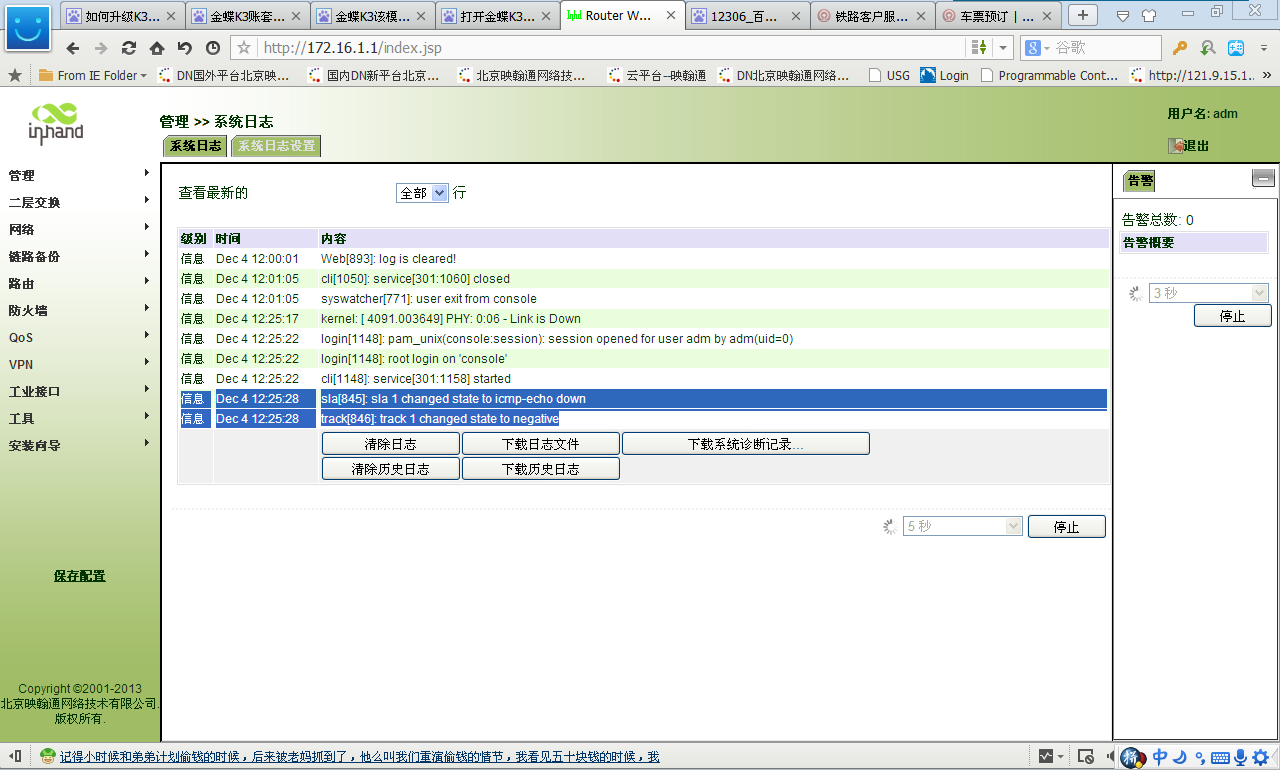

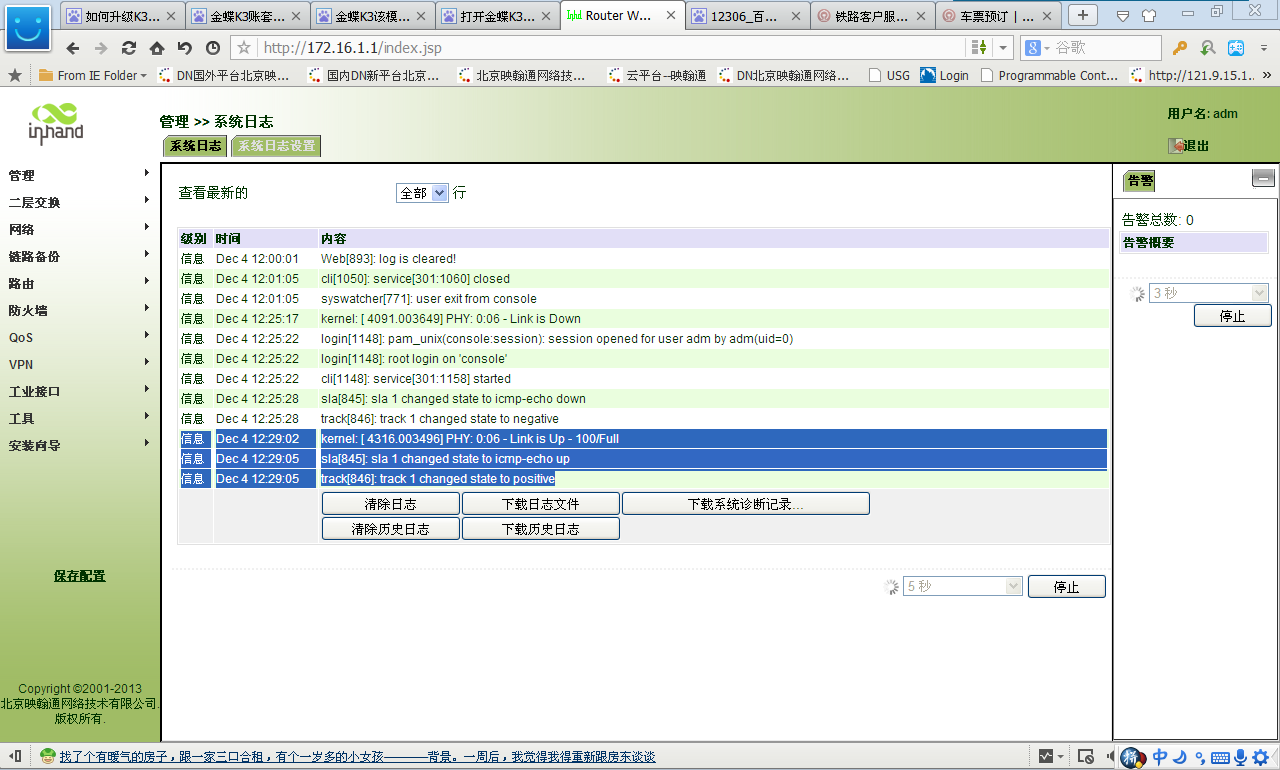

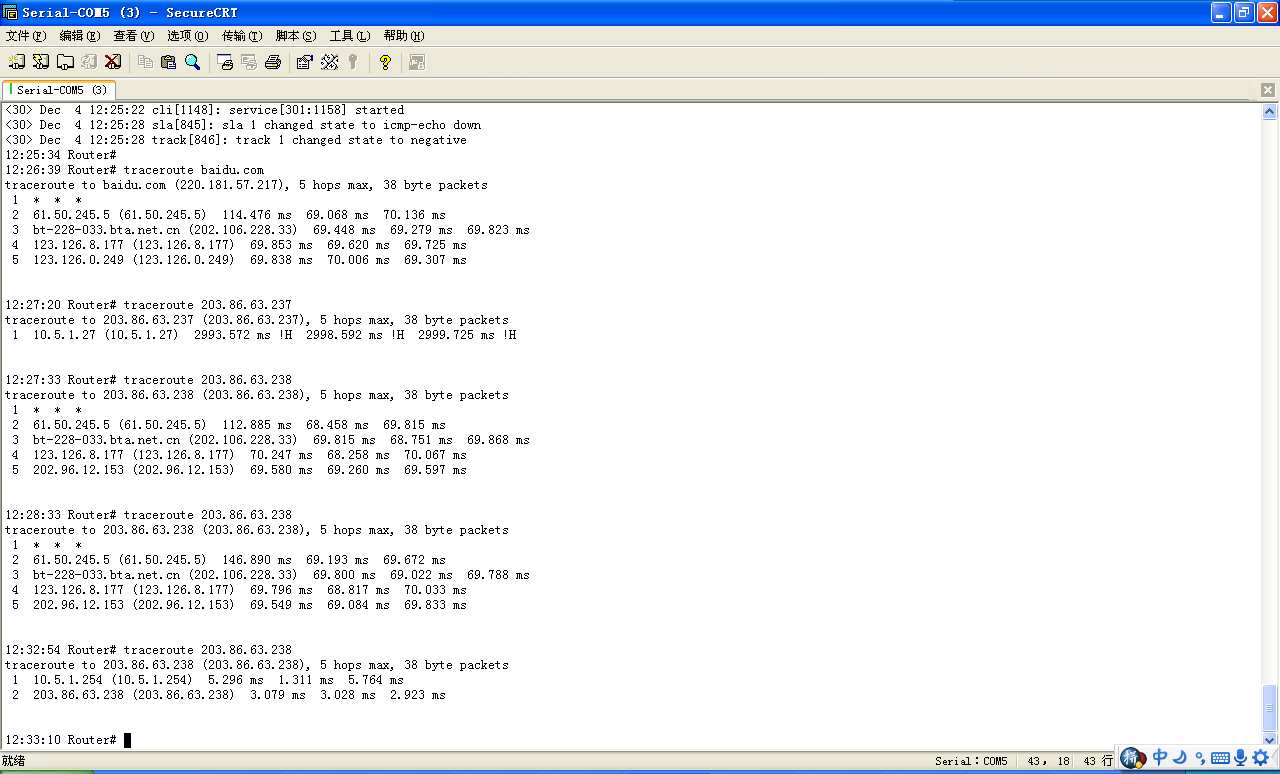

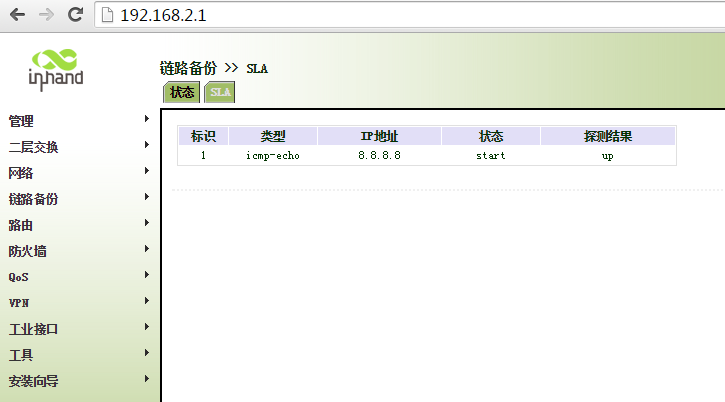

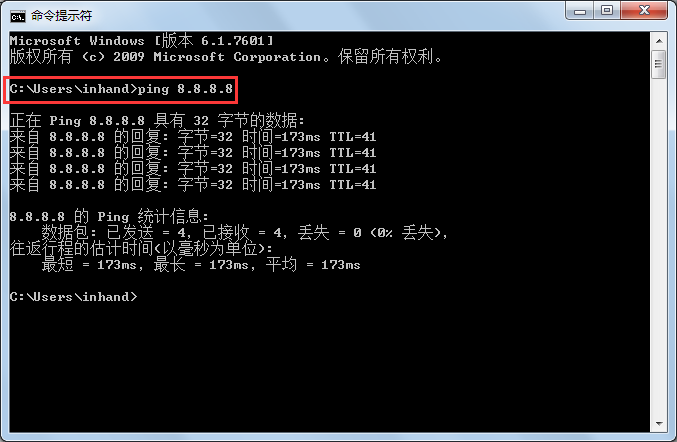

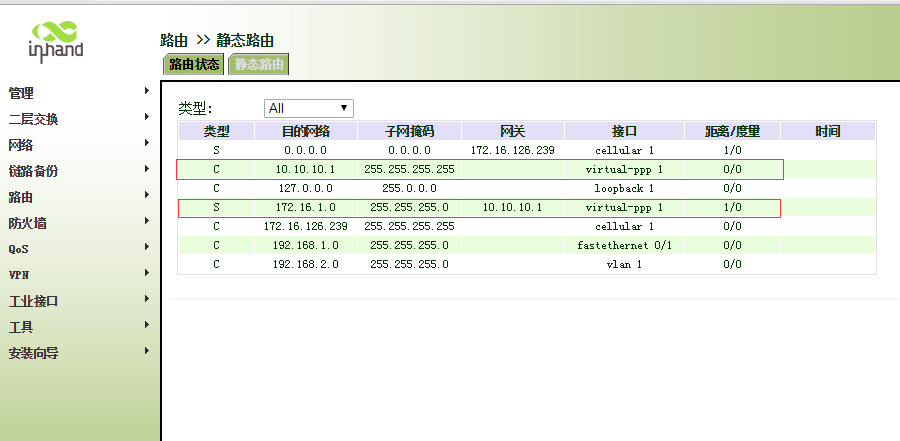

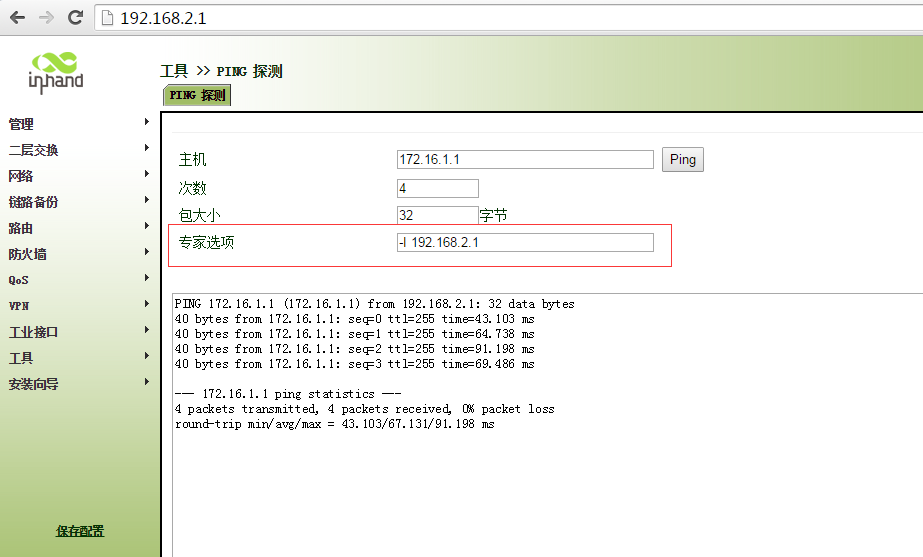

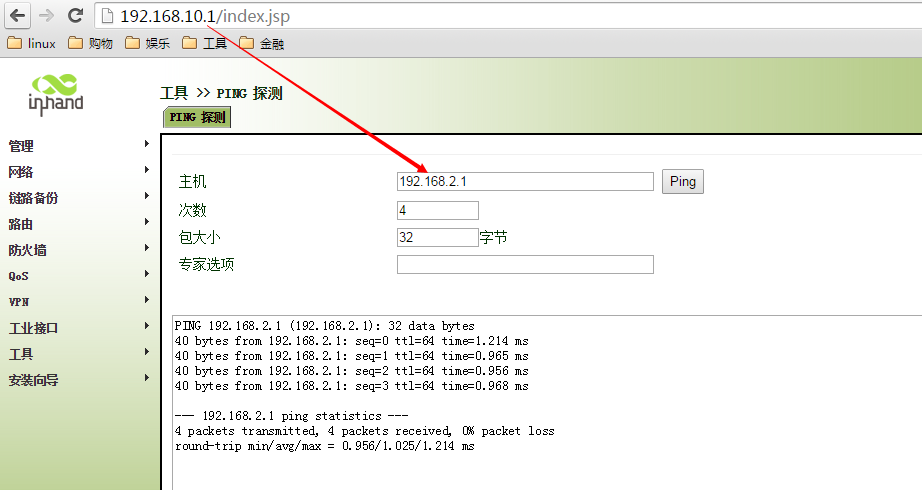

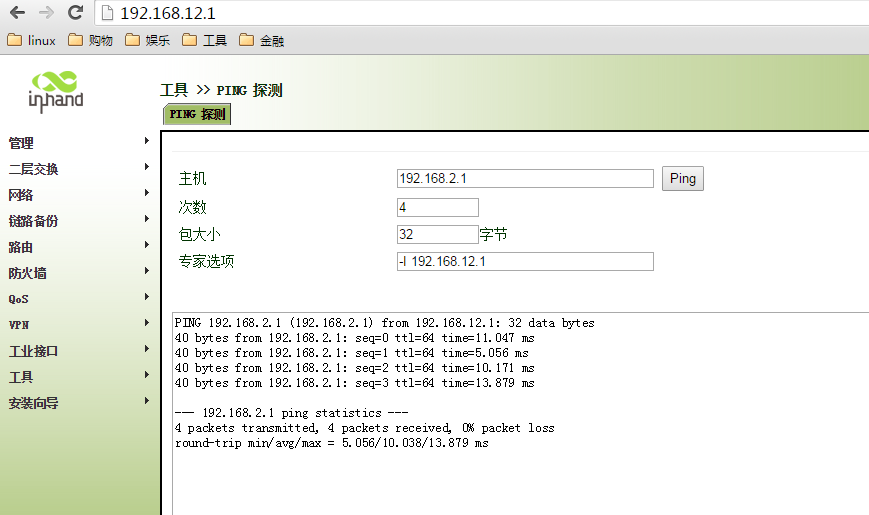

7.2 IPSec VPN建立成功标识

ISAKMP SA established

IPSec SA established

计算机连接Inhand Router可以ping通 : 172.22.12.1

计算机连接H3C的LAN接口可以ping通: 192.168.2.1

收起阅读 »

配置IPSec VPN时应保证该通过该设备已经可以正常上网,WAN,LAN,NAT等正常工作,如下图GigabitEthernet 0/1 为WAN公网IP X.X.X.242, GigabitEthernet 0/4为LAN,IP为172.x.x.x/24

Interface 所属安全域

2、感兴趣流的ACL添加以及配置

在设备中存在ACL3000和3004,该ACL是被NAT所调用,我们需要创建一条现场为192.168.2.0/24(目的网络) 网段与H3C内外网段172.22.12.0/24(源网络)的ACL进行配置,如下新建ALC3010。以源网络到目的网络的IP数据流为感兴趣流。

防火墙-ACL-新建

防火墙-ACL-新建-3010

防火墙-ACL-3010-操作

防火墙-ACL-3010-操作-新建:

在ALC 3010中添加规则ID 100, 匹配(permit)源网络至目的网络的的数据流,源网络为H3C其中的一个LAN172.22.12.0/24,目的网络为现场LAN 192.168.2.0/24。

3、在原有配置的NAT中排感兴趣流

防火墙-ACL-3000-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

防火墙-ACL-3004-操作-新建:

新建一个ID号小于1000和2000的ID例如100,阻止(deny),感兴趣流通过NAT。

4、创建IKE

4.1 VPN-IKE-对等体-新建

对等体名称: inhand-1 (自定义)

协商模式:Aggressive (主动模式或野蛮模式)

对端网关-主机名:inhand1

对端ID:inhand1 (FQDN,由于现场路由器拨号获得的是动态私网IP,所以使用FQDN来进行对每个对等体进行识别,每次新建ID不可以重复)

启用DPD功能: 打钩 选择下面配置的DPD策略号10

启用NAT穿越:打勾

预共享秘钥:abc123 (自定义)

4.2 VPN-IKE-安全提议-新建

IKE安全提议号10

认证方法:Preshared Key

认证算法:MD5

加密算法:3DES-CBC

DH组:Group2

SA生存周期:86400秒

(下图只是例图)

4.3 VPN-IKE -DPD(DPD Dead Peer Detection )

VPN-IKE -DPD 新建

DPD名称:10

触发DPD时间间隔:60s

等待DPD现有报文时:60s

(下图只是例图)

5、IPSec

5.1 IPSec 安全提议

IPSec 安全提议名:10

报文封装模式:tunnel

ESP认证算法:MD5

ESP加密算法:3des

5.2创建IPSec模板配置

模板名称: inhand-1 (自定义)

IKE对等体:inhand-1 (之前已经定义的IKE)

安全提议: 10

PFS: “选择空”(与截图不符注意)

ACL: 3010

5.3 调用IPSec模板配置

IPSec-应用-G0/1-操作

调用策略:inhand-1

6、Policy

防火墙-安全策略-域间策略-新建:

源域: untunst

目的域: trust

策略规则:10

源IP : 192.168.2.0 0.0.0.255 (与图中不符注意)

目的IP: 172.22.12.0 0.0.0.0255 (与图中不符注意)

7、Inhand Router配置方法

7.1VPN-IPSec隧道配置-新建

对端地址: H3C G0/1的IP地址

协商模式: 野蛮模式

本地子网地址: 192.168.2.0/24

对端子网地址:172.22.12.0/24

其他使用默认参数

7.2 第一、二阶段参数

本地标识类型:FQDN

本地标识:@inhand

秘钥: abc123

连接检测时间间隔: 60s

连接检查超时时间:60s

ICMP探测服务器地址: 172.22.12.1 (对端LAN接口地址,与图中不符)

其他参数使用默认参数。

7.2 IPSec VPN建立成功标识

ISAKMP SA established

IPSec SA established

计算机连接Inhand Router可以ping通 : 172.22.12.1

计算机连接H3C的LAN接口可以ping通: 192.168.2.1

收起阅读 »

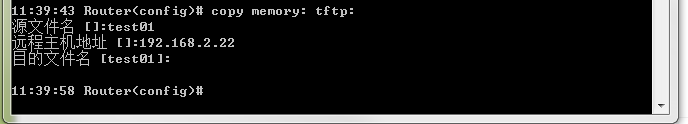

H3C MSR 30-60路由器和IR700 建立IPSec VPN 配置说明

本文档针对MSR 30-60 的常规使用以及与无线路由器InRouter配合使用时(主要是建IPSec VPN)双方的相关配置而编写

注:因H3C设备各系列路由器配置命令略有不同,请根据实际配置命令灵活掌握,另外,H3C路由器WEB页面配置和命令行配置过程不同,优先选择命令行方式。

1、 H3C 路由器

H3C使用野蛮模式建立IPSec 隧道:

#

ike local-name center //定义H3C路由器本地名称(FQDN标识)

#

acl number 3005

rule 2 permit ip source 172.16.0.0 0.0.255.255 destination 192.168.10.0 0.0.0.255

//定义IPSec VPN 受保护流量

#

ike peer fenzhi //定义IPSec VPN IKE 策略

exchange-mode aggressive //隧道使用野蛮模式建立,H3C设备默认为主模式

pre-shared-key simple h3c@123 //共享密钥

id-type name

//隧道建立使用name作为标识,对应IR700路由器中的FQDN

remote-name fenzhi //远端标识为fenzhi,

local-address 219.142.5.186 //H3C本地地址

nat traversal //启用NAT穿越

#

ipsec proposal 1

//定义IKE策略,此处无参数,H3C默认为

IKE策略为DES-SHA1-DH1;IPSec策略为DES-MD5-96

#

ipsec policy-template fenzhi 1 //定义IPSec VPN 引用的的ACL、IKE策略、IPSec策略

security acl 3005

ike-peer fenzhi

proposal 1

#

ipsec policy branch 1 isakmp template fenzhi // 定义branch 1 引用fenzhi模板的IPSec 参数

#

interface Ethernet2/0

port link-mode route

description isth

ip address 219.142.5.186 255.255.255.252

ipsec policy branch //将IPSec 策略出口绑定在H3C外网口

IR700相关配置:

收起阅读 »

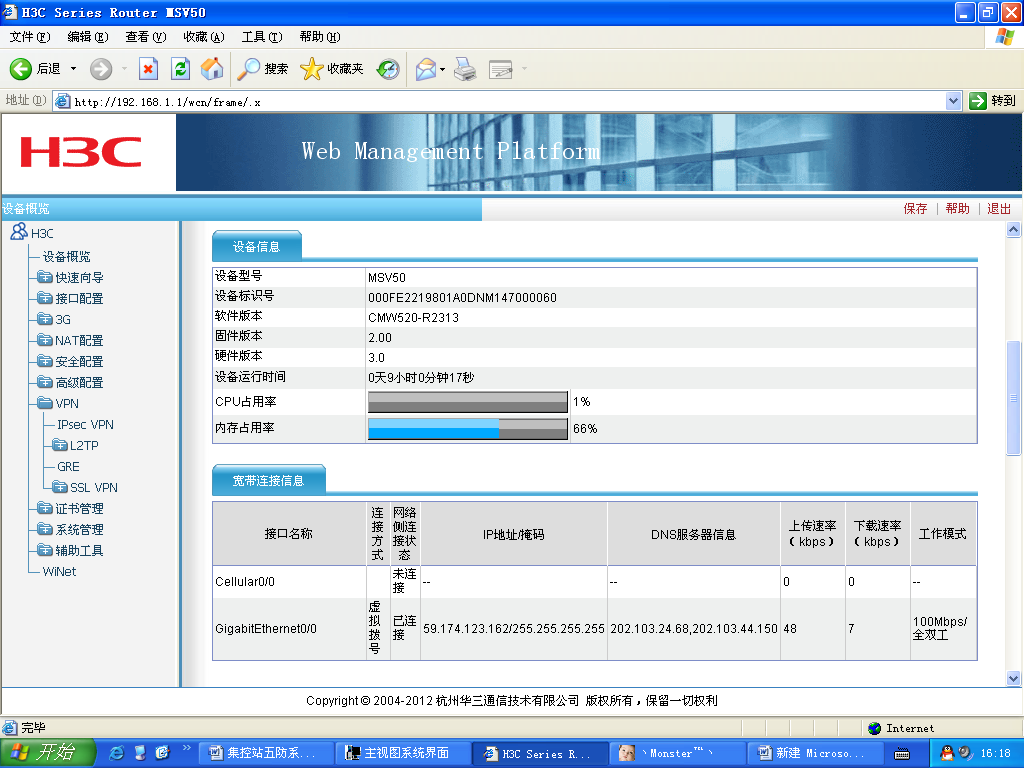

H3C MSV50 和IR900 IPSEC配置

H3C MSV50 和IR900 IPSEC配置文档

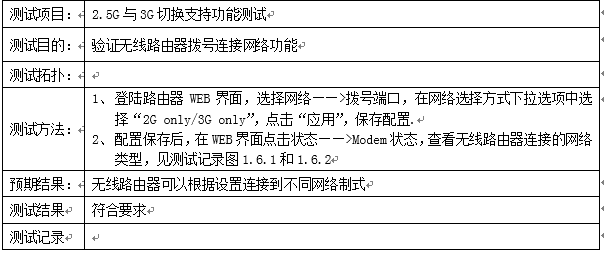

设备概览:查看设备基本硬件、型号等参数以及设备的运行状况

接口配置-WAN接口设置:设置H3C路由器网络连接模式(静态IP地址、动态IP地址、PPPOE拨号)

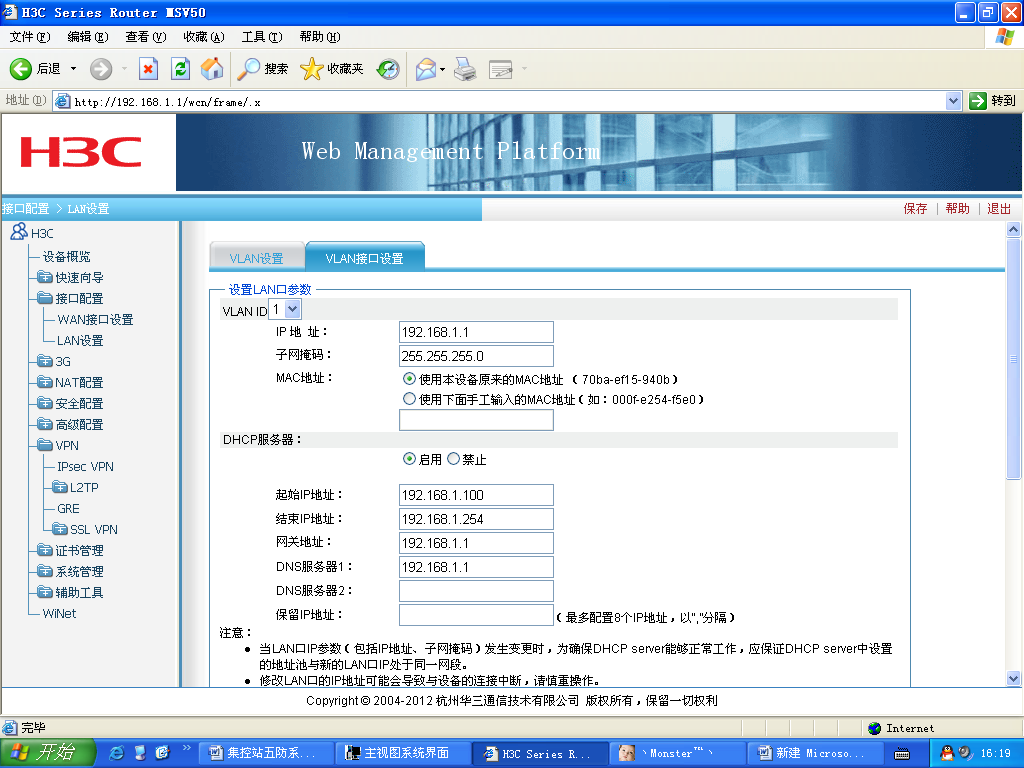

接口设置-LAN设置:设置局域网内部地址

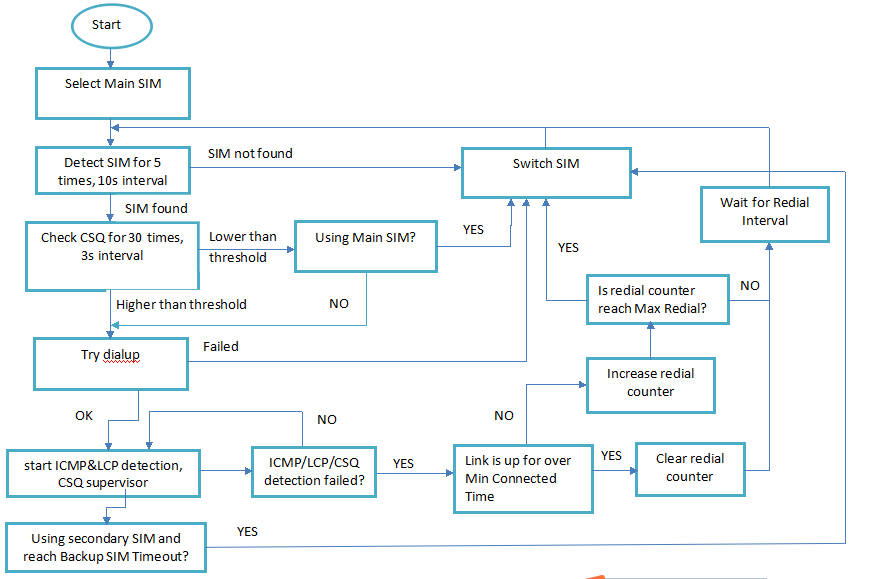

NAT配置-动态地址转换:接口选择外网接口、转换方式选择接口地址

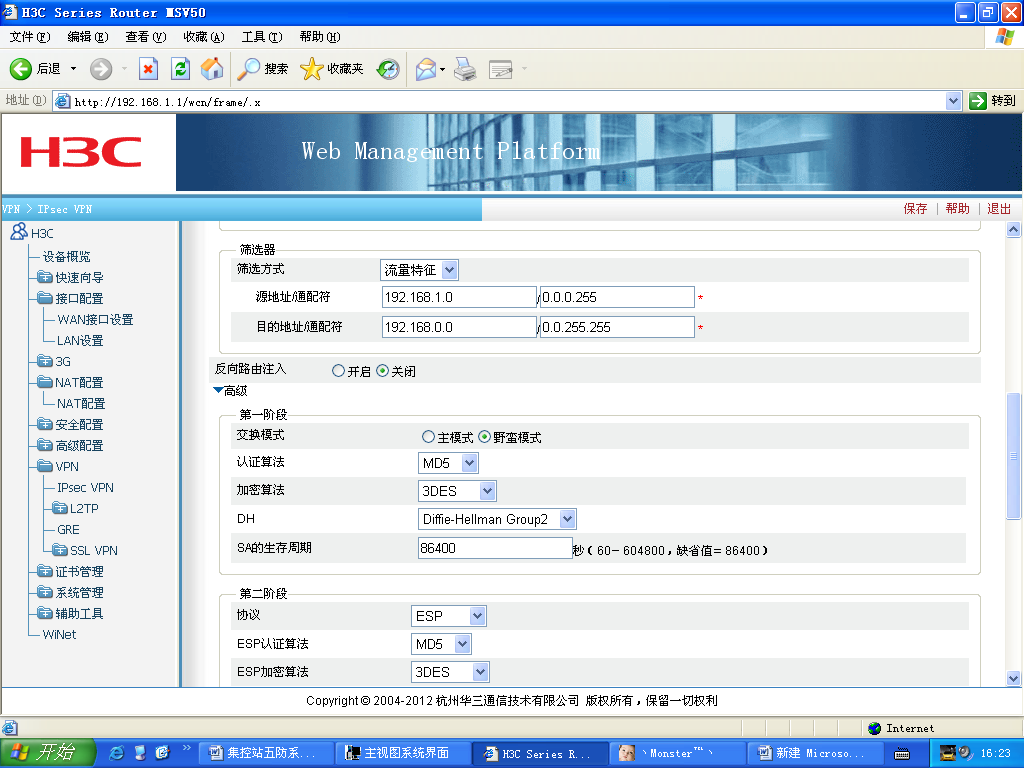

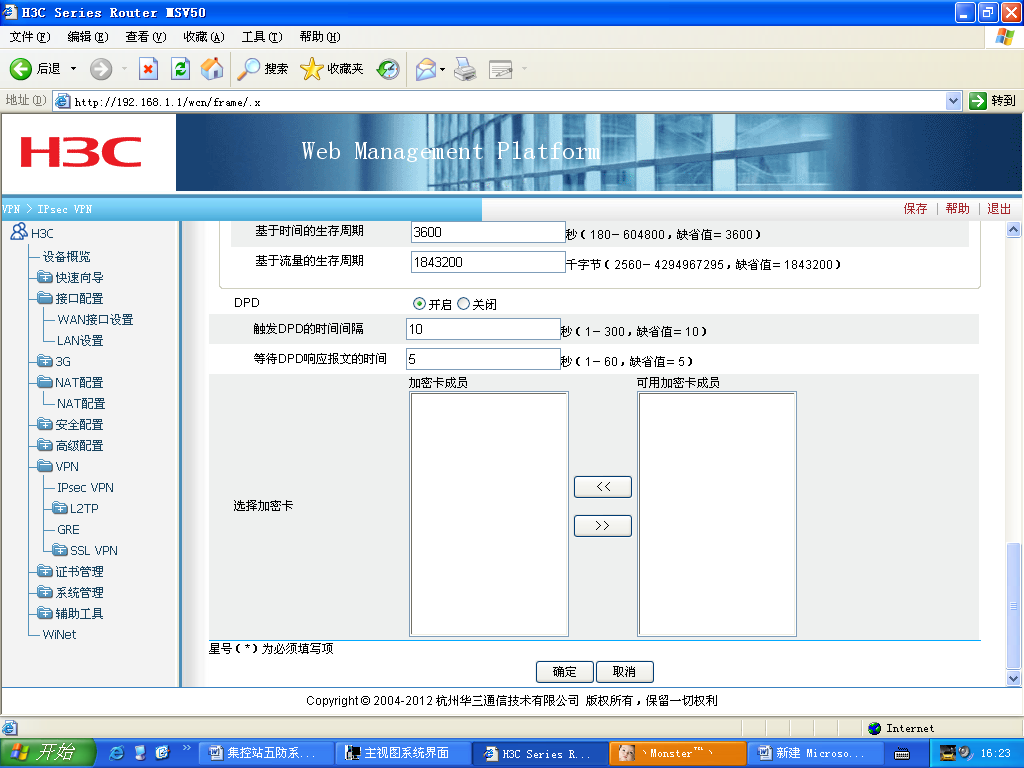

vpn-ipsec vpn配置

Ipsec隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看

接口:设定为外部网络接口

对端网关地址/主机名:设定为VPN客户端IP/域名,此处填写的fenzh是对端FQDN

本地网关地址:设定本端WAN口公网IP地址,也可填写域名方式

预共享密匙:设置IPSec VPN协商密钥abc@123,与对端密匙保持一致

对端ID类型:可选择IP地址和FQDN,由于对端IP地址不固定建议选择FQDN

本端ID类型:可以选择FQDN,User FQDN,IP地址,此处同上选择FQDN

筛选方式-流量控制:设定本地子网和对端子网

第一、二阶段参数:配置IPSec隧道在第一、二阶段协商时的参数,该参数两端路由器保持一致即可。

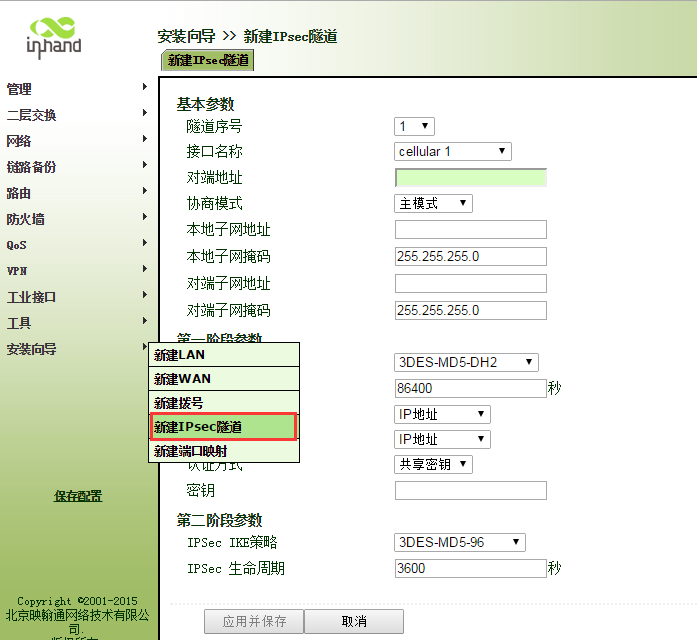

IR路由器ipsec参数配置

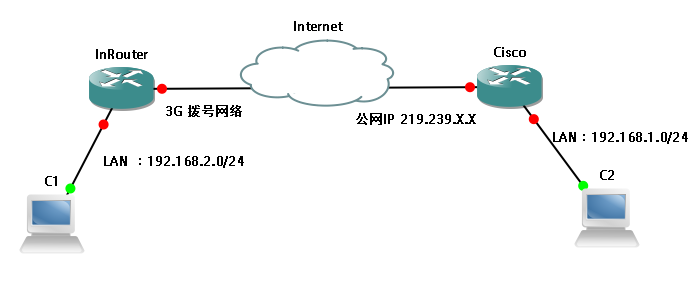

点击“配置向导”=> “IPSec隧道配置”菜单,如下图

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN客户端IP/域名,例如:59.xx.xx.xx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与H3C建VPN时选择野蛮模式。

IPSec协议:可以选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与H3C建VPN时选择FQDN

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择FQDN。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与H3C配置相对应填入abc@123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接成功

收起阅读 »

设备概览:查看设备基本硬件、型号等参数以及设备的运行状况

接口配置-WAN接口设置:设置H3C路由器网络连接模式(静态IP地址、动态IP地址、PPPOE拨号)

接口设置-LAN设置:设置局域网内部地址

NAT配置-动态地址转换:接口选择外网接口、转换方式选择接口地址

vpn-ipsec vpn配置

Ipsec隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看

接口:设定为外部网络接口

对端网关地址/主机名:设定为VPN客户端IP/域名,此处填写的fenzh是对端FQDN

本地网关地址:设定本端WAN口公网IP地址,也可填写域名方式

预共享密匙:设置IPSec VPN协商密钥abc@123,与对端密匙保持一致

对端ID类型:可选择IP地址和FQDN,由于对端IP地址不固定建议选择FQDN

本端ID类型:可以选择FQDN,User FQDN,IP地址,此处同上选择FQDN

筛选方式-流量控制:设定本地子网和对端子网

第一、二阶段参数:配置IPSec隧道在第一、二阶段协商时的参数,该参数两端路由器保持一致即可。

IR路由器ipsec参数配置

点击“配置向导”=> “IPSec隧道配置”菜单,如下图

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN客户端IP/域名,例如:59.xx.xx.xx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与H3C建VPN时选择野蛮模式。

IPSec协议:可以选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与H3C建VPN时选择FQDN

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择FQDN。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与H3C配置相对应填入abc@123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接成功

收起阅读 »

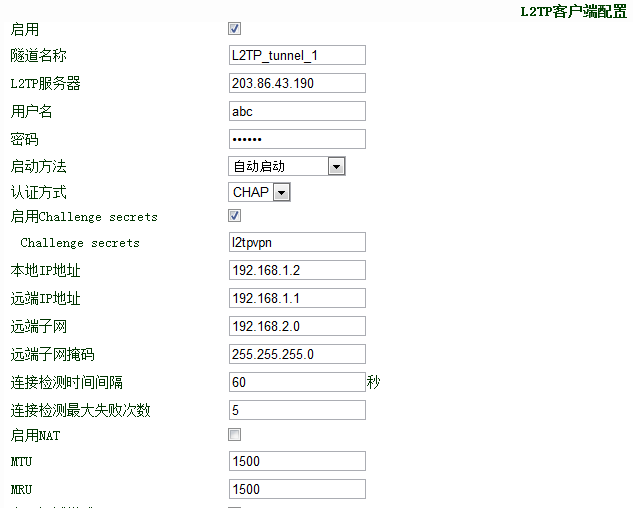

H3C MSR 30路由器和IR600 建立L2TP 配置说明

一、 H3C路由器

[H3C]dis cu

#

version 5.20, Beta 1508P02

#

sysname H3C

#

l2tp enable //启用L2TP服务

#

nat address-group 1 203.86.43.190 203.86.43.190 //定义设置NAT组

#

ip pool 1 192.168.1.2 192.168.1.100 //定义指定对端分配地址所用的地址池

#

domain default enable system

#

dns server 8.8.8.8 //定义DNS

dns domain 8.8.8.8

#

vlan 1

#

domain l2tp //定义L2TP域配置

authentication ppp local

authorization ppp local

access-limit disable

state active

idle-cut disable

self-service-url disable

domain system

access-limit disable

state active ?

idle-cut disable

self-service-url disable

#

tunnel-policy l2tp_tunnel_1 //定义L2TP隧道策略

#

local-user abc //定义本端用户

password simple 123456 //定义用户密码

service-type ppp //定义服务类型

#

acl number 3000 //定义ACL

rule 0 permit ip source 10.5.1.0 0.0.0.255

#

l2tp-group //定义L2TP组

allow l2tp virtual-template 1 //指定接收呼出的虚拟接口模板

tunnel password simple l2tpvpn //配置隧道验证时的密码H3C 30-11路由器必须定义隧道密码

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0

port link-mode route

nat outbound static

nat outbound 3000 address-group 1

ip address 203.86.43.190 255.255.255.248

#

interface Ethernet0/1

port link-mode route

nat outbound static

nat outbound 3000

ip address 10.5.1.1 255.255.255.0

#

interface Serial0/0

link-protocol ppp

#

interface Serial1/0

link-protocol ppp

#

interface Virtual-Template1 //定义配置Virtual-Template虚接口模板

ppp authentication-mode chap domain l2tp //配置本端PPP用户进行验证

ppp ipcp remote-address forced

remote address pool 1 //定义虚拟模板指定对端分配地址所用的地址池

ip address 192.168.1.1 255.255.255.0

#

interface NULL0

#

ip route-static 0.0.0.0 0.0.0.0 203.86.43.185

ip route-static 192.168.2.0 255.255.255.0 192.168.1.2 //IR路由器端的地址虚接口静态路由此处容易不明确,2.0指IR路由器的子网地址(lan口);1.2是IR路由器虚地址。

#

user-interface aux 0

user-interface vty 0 4

#

Return

IR700路由器相关配置

收起阅读 »

[H3C]dis cu

#

version 5.20, Beta 1508P02

#

sysname H3C

#

l2tp enable //启用L2TP服务

#

nat address-group 1 203.86.43.190 203.86.43.190 //定义设置NAT组

#

ip pool 1 192.168.1.2 192.168.1.100 //定义指定对端分配地址所用的地址池

#

domain default enable system

#

dns server 8.8.8.8 //定义DNS

dns domain 8.8.8.8

#

vlan 1

#

domain l2tp //定义L2TP域配置

authentication ppp local

authorization ppp local

access-limit disable

state active

idle-cut disable

self-service-url disable

domain system

access-limit disable

state active ?

idle-cut disable

self-service-url disable

#

tunnel-policy l2tp_tunnel_1 //定义L2TP隧道策略

#

local-user abc //定义本端用户

password simple 123456 //定义用户密码

service-type ppp //定义服务类型

#

acl number 3000 //定义ACL

rule 0 permit ip source 10.5.1.0 0.0.0.255

#

l2tp-group //定义L2TP组

allow l2tp virtual-template 1 //指定接收呼出的虚拟接口模板

tunnel password simple l2tpvpn //配置隧道验证时的密码H3C 30-11路由器必须定义隧道密码

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0

port link-mode route

nat outbound static

nat outbound 3000 address-group 1

ip address 203.86.43.190 255.255.255.248

#

interface Ethernet0/1

port link-mode route

nat outbound static

nat outbound 3000

ip address 10.5.1.1 255.255.255.0

#

interface Serial0/0

link-protocol ppp

#

interface Serial1/0

link-protocol ppp

#

interface Virtual-Template1 //定义配置Virtual-Template虚接口模板

ppp authentication-mode chap domain l2tp //配置本端PPP用户进行验证

ppp ipcp remote-address forced

remote address pool 1 //定义虚拟模板指定对端分配地址所用的地址池

ip address 192.168.1.1 255.255.255.0

#

interface NULL0

#

ip route-static 0.0.0.0 0.0.0.0 203.86.43.185

ip route-static 192.168.2.0 255.255.255.0 192.168.1.2 //IR路由器端的地址虚接口静态路由此处容易不明确,2.0指IR路由器的子网地址(lan口);1.2是IR路由器虚地址。

#

user-interface aux 0

user-interface vty 0 4

#

Return

IR700路由器相关配置

收起阅读 »

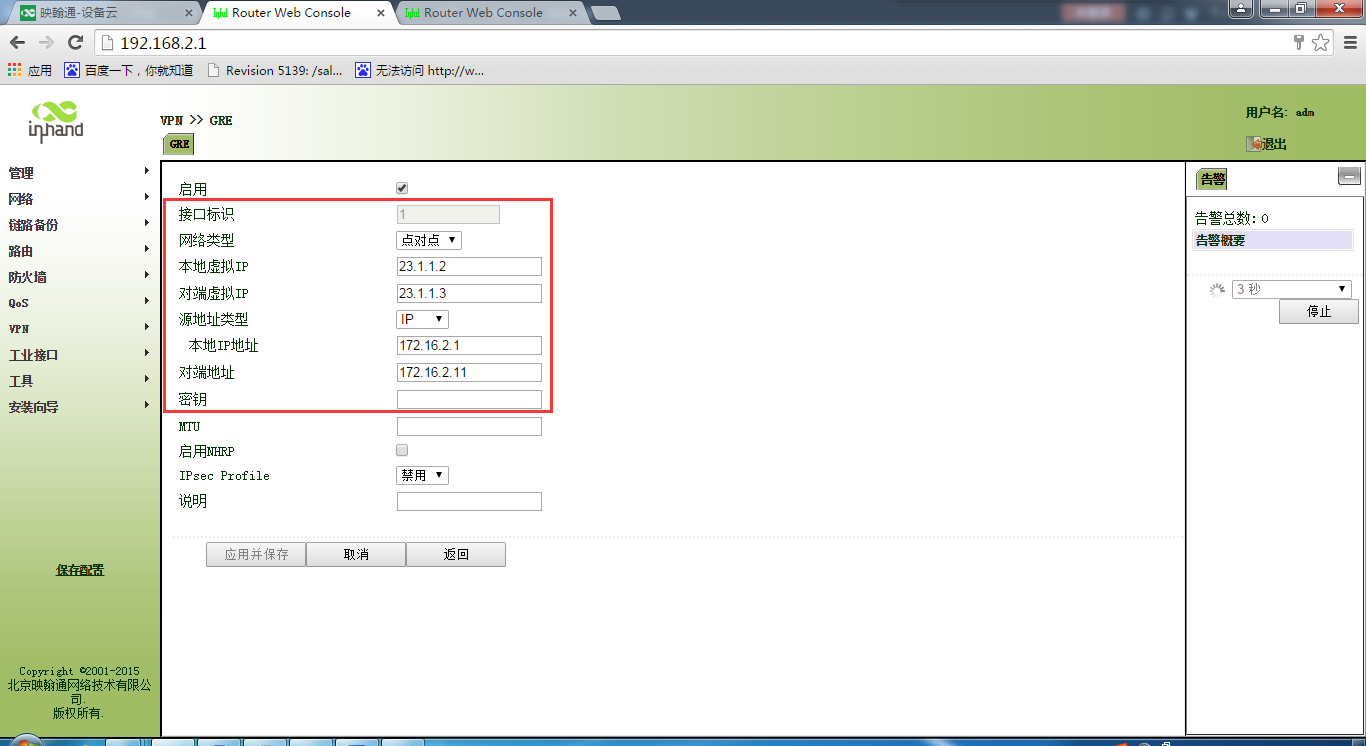

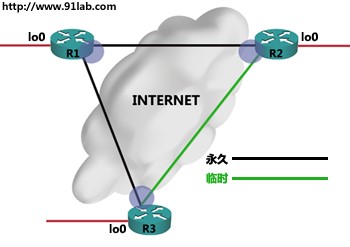

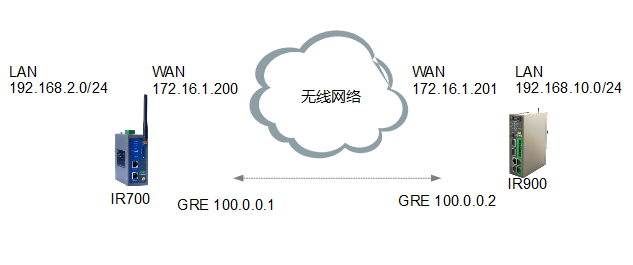

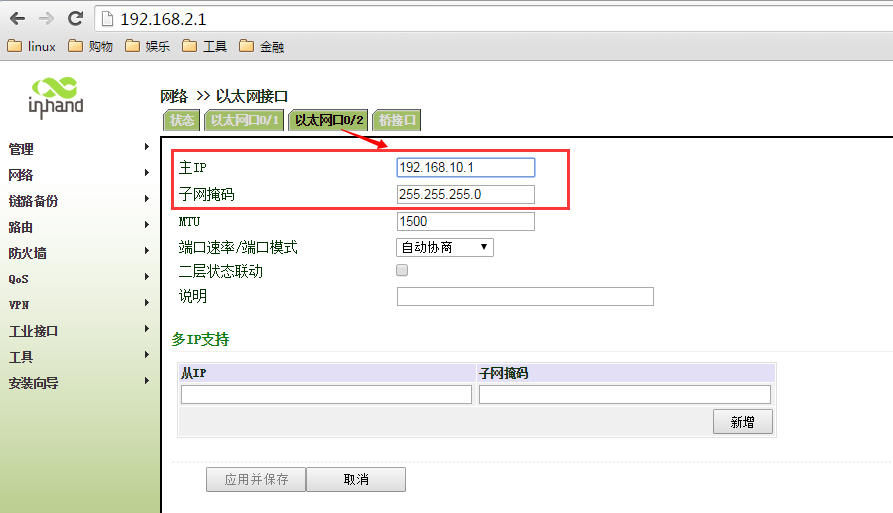

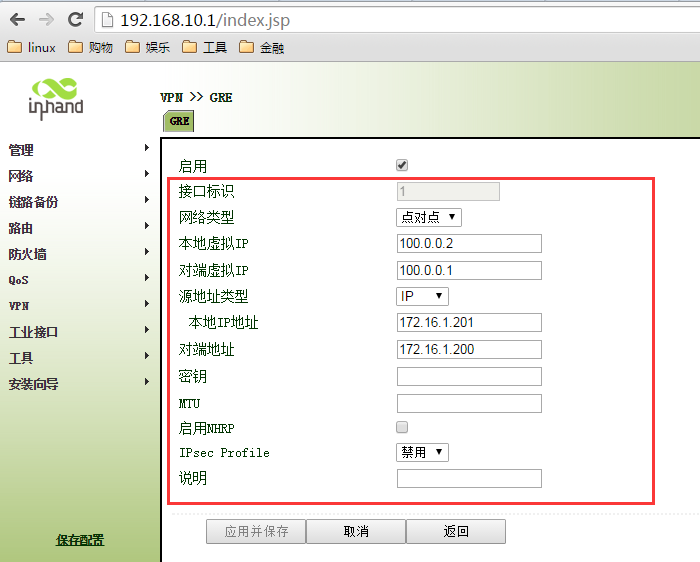

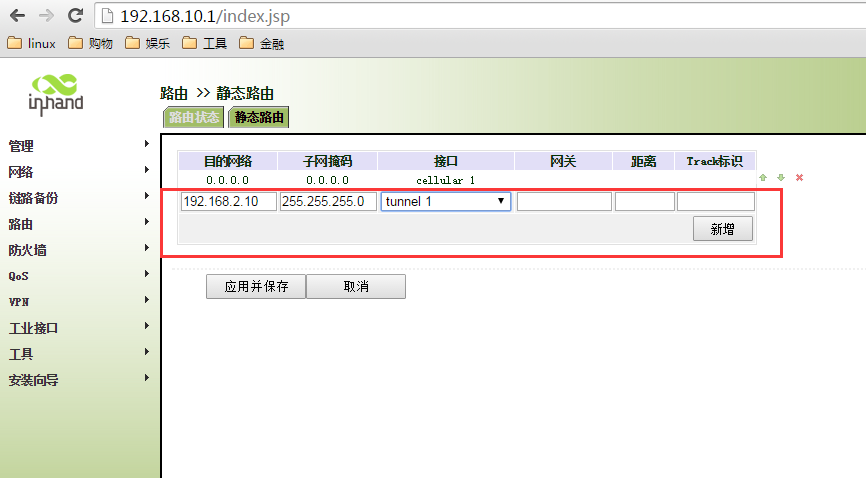

IR900路由器GRE测试流程

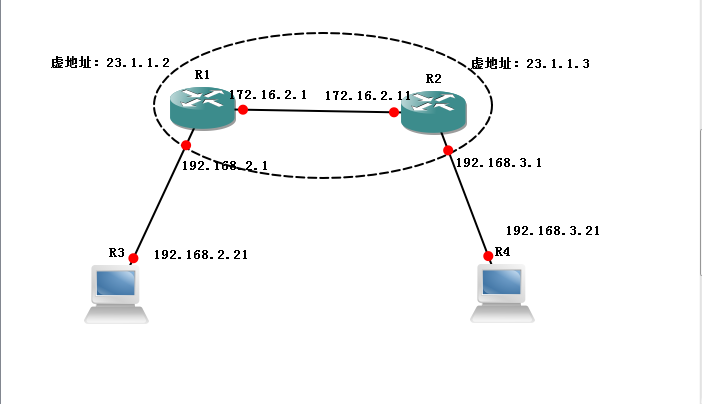

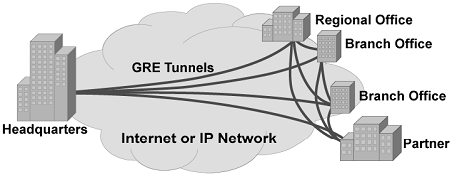

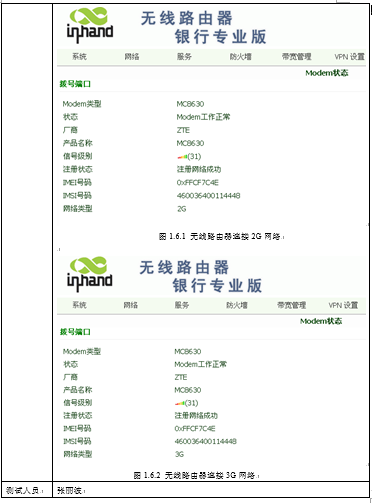

一.基本拓扑图如下:

拓扑图设备说明:R1代表一台IR915L,R2代表另一台IR915L。这两台4G路由器通过联通4GVPDN网络拨号上网。首先正确填写拨号参数,包括APN,拨号号码,用户名和密码。

说明:由于172网段的两台路由器在专网中无法实现PC之间的通信。所以我们采取了GRE通道的方法实现两个不同网段的通信问题。

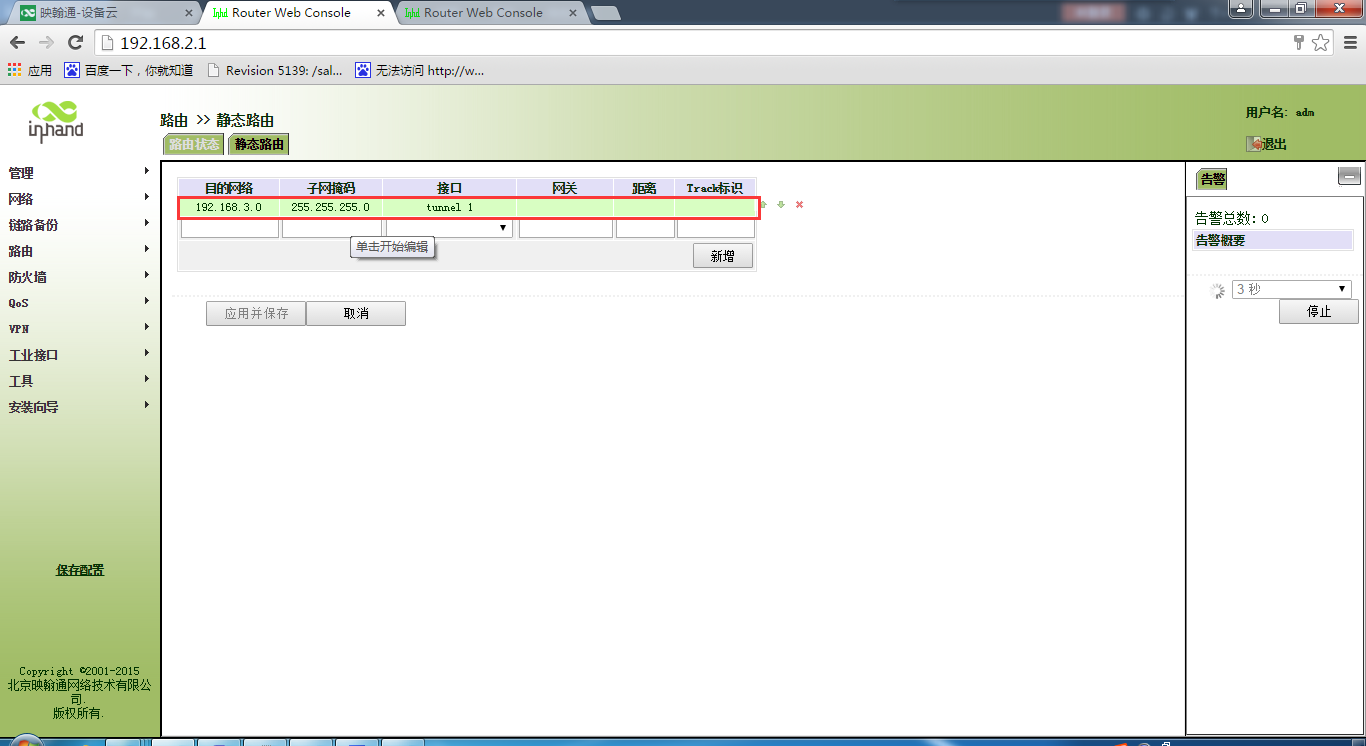

R1配置:

关于R1配置其中需要注意的有 本端的虚拟地址23.1.1.2 和对端的虚拟地址 23.1.1.3

本端的IP地址172.16.2.1和对端IP地址172.16.2.11。

注意要配置一条静态路由去往192.168.3.0网段的从tunnel1(虚拟口)出。

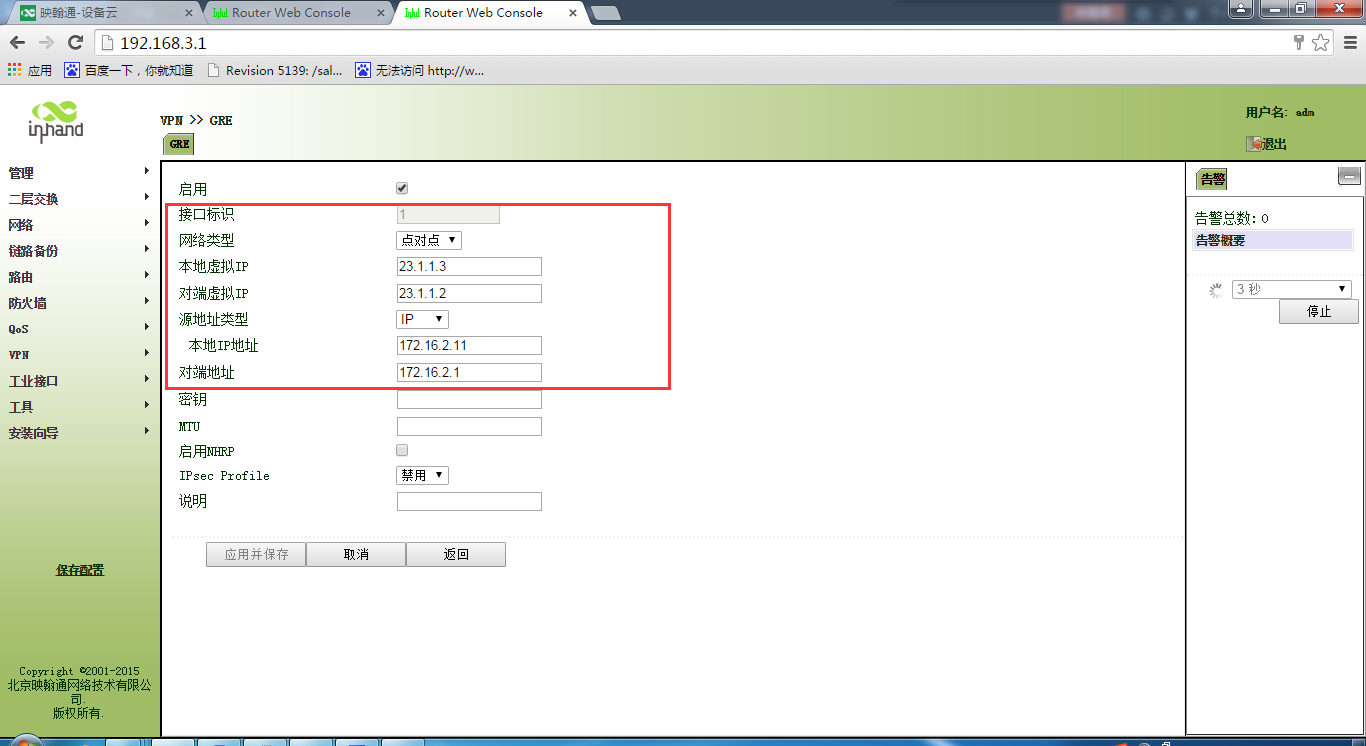

R2配置:

这里需要注意的还是地址,这里的地址和上边的是相反的!

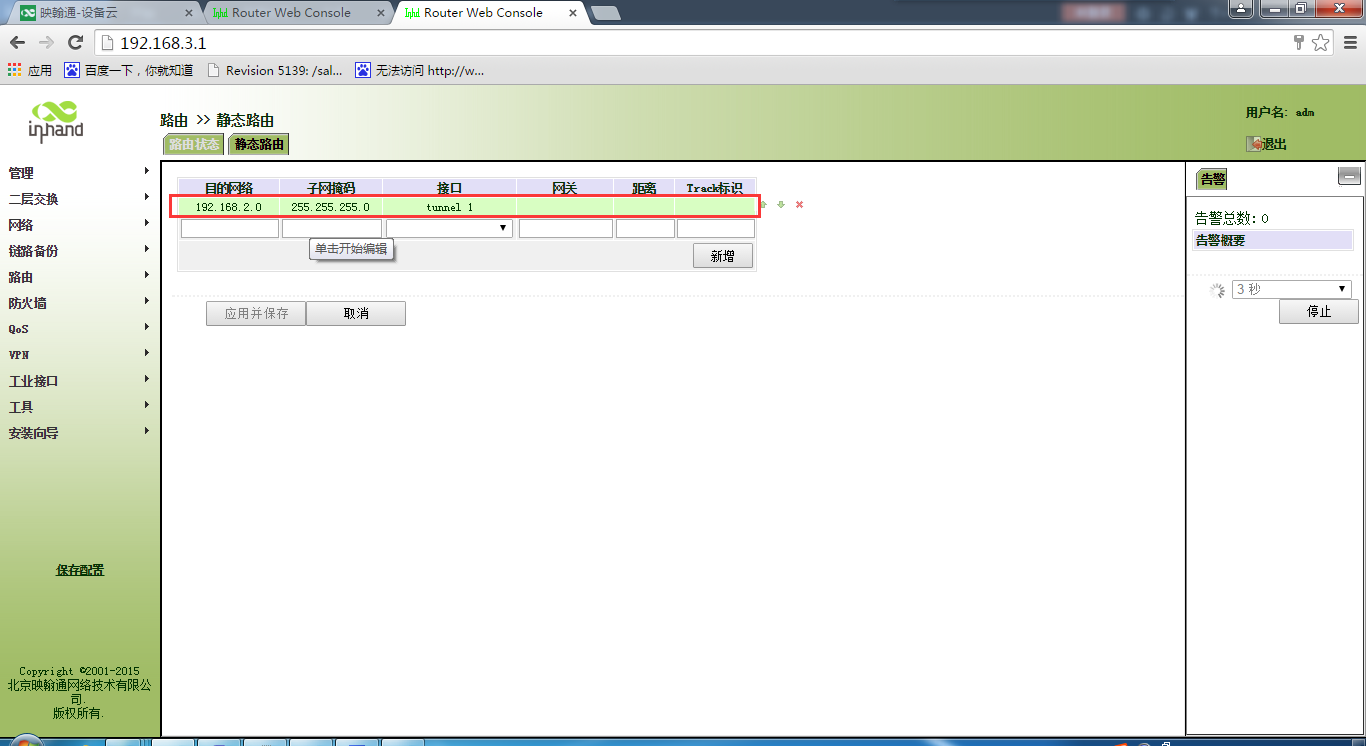

这里同样需要写一条静态路由去往192.168.2.0网段的路由从tunnel1(虚拟口)出

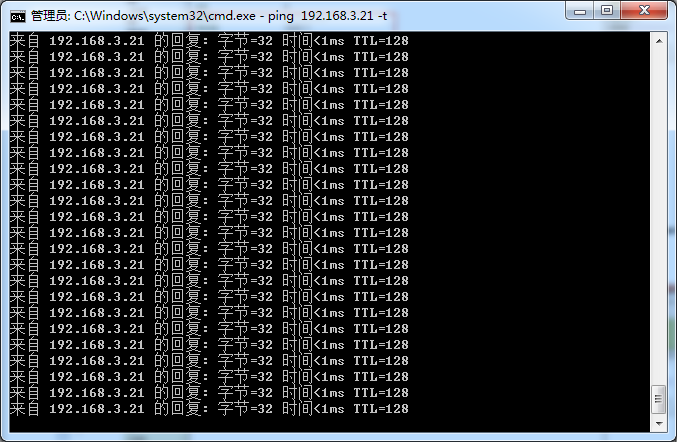

实验结果:192.168.2.21 ping192.168.3.21

收起阅读 »

拓扑图设备说明:R1代表一台IR915L,R2代表另一台IR915L。这两台4G路由器通过联通4GVPDN网络拨号上网。首先正确填写拨号参数,包括APN,拨号号码,用户名和密码。

说明:由于172网段的两台路由器在专网中无法实现PC之间的通信。所以我们采取了GRE通道的方法实现两个不同网段的通信问题。

R1配置:

关于R1配置其中需要注意的有 本端的虚拟地址23.1.1.2 和对端的虚拟地址 23.1.1.3

本端的IP地址172.16.2.1和对端IP地址172.16.2.11。

注意要配置一条静态路由去往192.168.3.0网段的从tunnel1(虚拟口)出。

R2配置:

这里需要注意的还是地址,这里的地址和上边的是相反的!

这里同样需要写一条静态路由去往192.168.2.0网段的路由从tunnel1(虚拟口)出

实验结果:192.168.2.21 ping192.168.3.21

收起阅读 »

GRE、PPTP、L2TP隧道协议对比介绍

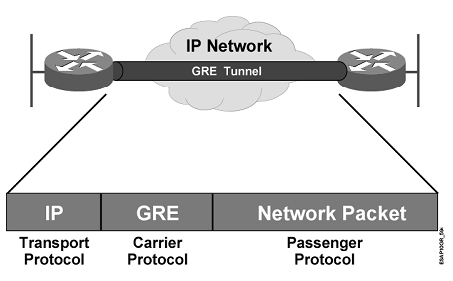

GRE、PPTP、L2TP隧道协议介绍(转)在IPSec 和Multiprotocol Label Switching (MPLS) VPN出现前,GRE被用来提供Internet上的VPN功能。GRE将用户数据包封装到携带数据包中。因为支持多种协议,多播,点到点或点到多点协议,如今,GRE仍然被使用。

在GRE隧道中,路由器会在封装数据包的IP头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接

• Passenger: 要封装的乘客协议 (IPX, AppleTalk, IP, IPSec, DVMRP, etc.).

• Carrier: 封装passenger protocol的GRE协议,插入到transport和passenger包头之间, 在GRE包头中定义了传输的协议

• Transport: IP协议携带了封装的passenger protocol. 这个传输协议通常实施在点对点的GRE连接中(GRE是无连接的).

GRE的特点:

• GRE是一个标准协议

• 支持多种协议和多播

• 能够用来创建弹性的VPN

• 支持多点隧道

• 能够实施QOS

GRE的缺点:

• 缺乏加密机制

• 没有标准的控制协议来保持GRE隧道(通常使用协议和keepalive)

• 隧道很消耗CPU

• 出现问题要进行DEBUG很困难

• MTU和IP分片是一个问题

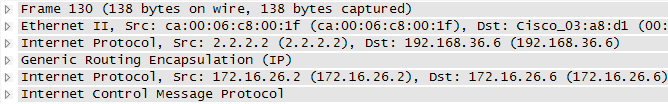

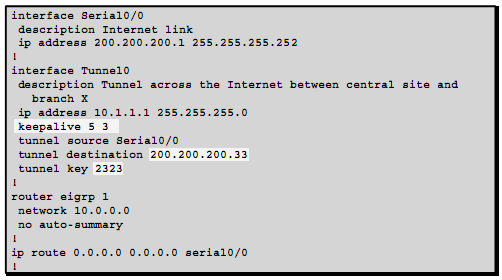

配置:

这里配置对端的IP地址和tunnel ID (tunnel key 2323)来进行简单的认证。两端配置的tunnel ID必须配置相同。

在Cisco IOS versions 12.2(8)T允许配置keepalive,定期发送报文检测对端是否还活着

GRE隧道

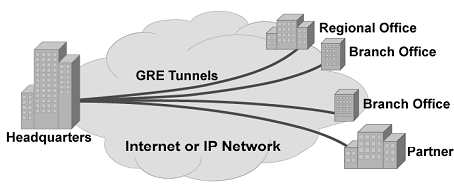

GRE建立的是简单的(不进行加密)VPN隧道,他通过在物理链路中使用ip地址和路由穿越普通网络。

大部分协议都没有内建加密机制,所以携带他们穿越网络的很常见的方法就是使用加密(如使用IPSec)的GRE隧道,这样可以为这些协议提供安全性。(相关配置请参看GRE over IPSec)网状连接(Full-Mesh)

由于GRE是建立点对点的隧道,如果要多个端点的网状互联,则必须采用这种Hub-and-spoke的拓扑形式

但是可以通过使用NHRP(Next-Hop Resolution Protocol)来自动建立全网状拓扑。(相关配置请参看NHRP 配置全网状互联GRE隧道)

VPDN简介

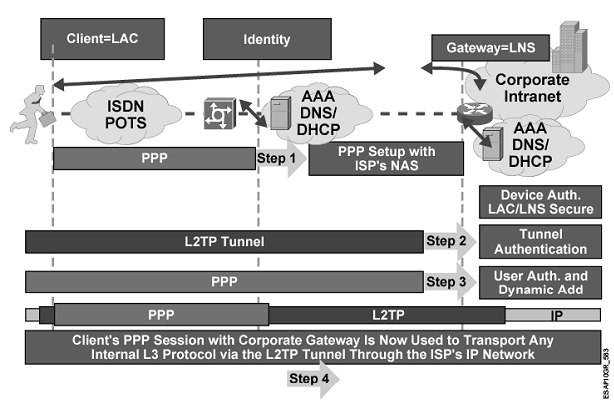

VPDN(Virtual Private Dial Network,虚拟私有拨号网)是指利用公共网络(如ISDN和PSTN)的拨号功能及接入网来实现虚拟专用网,从而为企业、小型ISP、移动办公人员提供接入服务。

VPDN采用专用的网络加密通信协议,在公共网络上为企业建立安全的虚拟专网。企业驻外机构和出差人员可从远程经由公共网络,通过虚拟加密隧道实现和企业总部之间的网络连接,而公共网络上其它用户则无法穿过虚拟隧道访问企业网内部的资源。

VPDN有下列两种实现方式:

1. 网络接入服务器(NAS)通过隧道协议,与 VPDN网关建立通道的方式。这种方式将客户的PPP连接直接连到企业的网关上,目前可使用的协议有L2F与L2TP。其好处在于:对用户是透明的,用户 只需要登录一次就可以接入企业网络,由企业网进行用户认证和地址分配,而不占用公共地址,用户可使用各种平台上网。这种方式需要NAS支持VPDN协议, 需要认证系统支持VPDN属性,网关一般使用路由器或VPN专用服务器。

2. 客户机与VPDN网关建立隧道的方式。这种方式由客户机先建立 与Internet的连接,再通过专用的客户软件(如Win2000支持的L2TP客户端)与网关建立通道连接。其好处在于:用户上网的方式和地点没有限 制,不需ISP介入。缺点是:用户需要安装专用的软件(一般都是Win2000平台),限制了用户使用的平台。

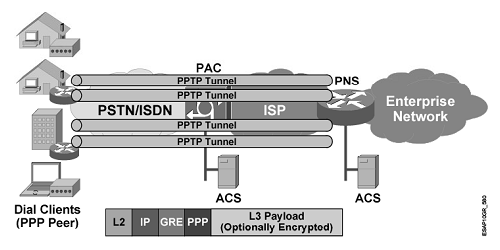

VPDN隧道协议可分为PPTP、L2F和L2TP三种Point to Point Tunneling Protocol(PPTP)

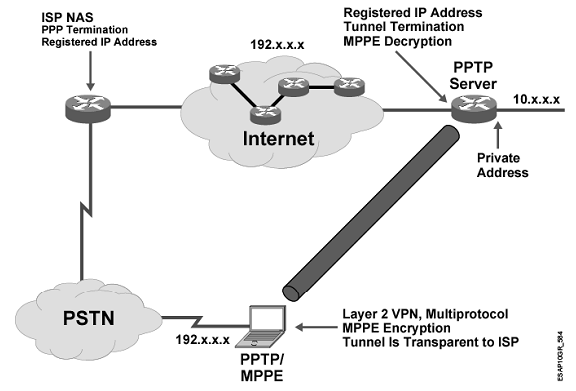

点对点隧道协议(PPTP)是一种支持多协议虚拟专用网络的网络技术, 它工作在第二层。通过该协议,远程用户能够通过Microsoft Windows NT工作站、Windows 95和Windows 98操作系统以及其它装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

PPTP协议假定在PPTP客户机和PPTP服务器之间有连通并且可用的IP网络。因此如果PPTP客户机本身已经是IP网络的组成部分,那么即可通过该 IP网络与PPTP服务器取得连接;而如果PPTP客户机尚未连入网络,譬如在Internet拨号用户的情形下,PPTP客户机必须首先拨打NAS以建 立IP连接。这里所说的PPTP客户机也就是使用PPTP协议的VPN客户机,而PPTP服务器亦即使用PPTP协议的VPN服务器。

• PPTP Access Concentrator (PAC): 接入服务商,允许拨号接入连接(通常是由ISP担任,而且不需要ISP的协助来建立隧道)

• PPTP Network Server (PNS):通常是PPTP服务器或者路由器用来建立PPTP隧道

• Microsoft Point-to-Point Encryption (MPPE) :和IPSec一样,是一种数据加密协议,用来为PPP拨号连接传输的数据进行加密。MPPE使用RSA算法来进行加密,支持40-bit和128-bit的会话密钥

PPTP只能通过PAC和PNS来实施,其它系统没有必要知道PPTP。拨号网络可与PAC相连接而无需知道PPTP。标准的PPP客户机软件可继续在隧道PPP链接上操作。

PPTP VPN 协商过程:

1. 客户端(笔记本)通过PPP建立到ISP NAS的连接

2. 客户端建立到PNS(在这里是CISCO路由器)的PPTP连接

3. 客户端和PNS之间建立了一个2层的隧道。多种协议能够在这个隧道上传输

4. 使用MPPE加密PPP数据包,这些数据包接下来通过enhanced GRE封装,并在IP网络上传输

5. 在客户端和PPTP服务器之间建立第二个PPP over GRE会话

6. 数据能够在这个IP/GRE/PPP上传输

7. PPTP隧道使用不同的TCP连接来控制会话

PPTP使用GRE的扩展版本来传输用户PPP包。这些增强允许为在PAC和PNS之间传输用户数据的隧道提供低层拥塞控制和流控制。这种机制允许高效使 用隧道可用带宽并且避免了不必要的重发和缓冲区溢出。PPTP没有规定特定的算法用于低层控制,但它确实定义了一些通信参数来支持这样的算法工作。

PPTP缺点:

• 不支持QOS

• 每个用户一个隧道

• 认证和加密比较脆弱

相关的配置请参照PPTP 配置Layer 2 Tunneling Protocol (L2TP)

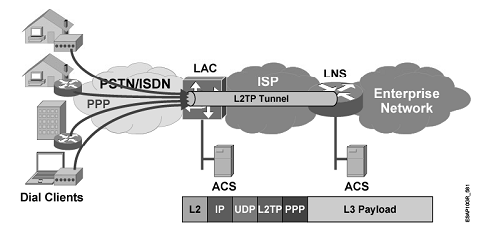

L2TP协议提供了对PPP链路层数据包的通道(Tunnel)传输支持,允许二层链路端点和PPP会话点驻留在不同设备上并且采用包交换网络技术进行信 息交互,从而扩展了PPP模型。L2TP协议结合了L2F协议和PPTP协议的各自优点,成为IETF有关二层隧道协议的工业标准

• L2TP Access Concentrator (LAC) :表示L2TP访问集中器,类似于PPTP中的PAC,是附属在交换网络上的具有PPP端系统和L2TP协议处理能力的设备。LAC一般是一个网络接入服 务器NAS,主要用于通过PSTN/ISDN网络为用户提供接入服务。

• L2TP Network Server (LNS) :表示L2TP网络服务器,也叫做“home gateway”,类似于PPTP中的PNS,是PPP端系统上用于处理L2TP协议服务器端部分的设备。

L2TP隧道建立过程:

1. 用户使用PPP拨号到ISP,并获得一个IP地址。客户端和ISP之间建立邻接,客户端能够接入到Internet。这个步骤是用来作为普通的Internet连接

2. 客户端决定建立一个端到端的L2TP隧道到home gateway,并在下面建立一个新的PPP会话之前前会使用控制会话建立一个隧道

3. 在L2TP隧道里建立一个新的PPP隧道,并分配给客户端一个IP地址。客户端和home gateway之间会使用virtual point-to-point,通过PPP封装进L2TP隧道,建立一个新的IP邻接关系。

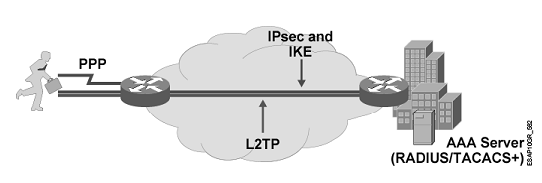

建立IPSec保护的L2TP VPN:

1. 客户端使用PPP拨入ISP,ISP分配IP地址给客户端

2. 客户端使用L2TP通过一个VPN端口连接到home gateway

3. home gateway使用AAA服务器对隧道进行认证,并分配一个隧道内部IP地址给客户端

4. 在客户端和gateway之间建立IPSec,来提供L2TP会话的加密。

VPDN拨号用户与总部路由服务器建立连接的过程如下:

1. 拨号用户拨打一个初始化呼叫有VPDN访问接入服务器(NAS)

2. NAS 接收此呼叫,并将启动一个到总部路由服务器(Home Gateway)的L2TP Tunnel 协商:Home Gateway 利用总部的Radius服务器来鉴定NAS 的Tunnel ID,认证通过以后,向NAS发起CHAP Challenge 信号;NAS对来自Home Gateway的Tunnel 进行认证,认证通过之后,就建立了NAS和Home Gateway之间的Tunnel连接。此时,Home Gateway就可以利用其Radius服务器对VPDN用户进行用户级的认证,如果认证通过将建立Home Gateway和用户间的端到端的PPP连接。如果在NAS和Home Gateway之间建立了Tunnel连接之后,又有另一VPDN用户拨打同一NAS,此时将不会重复上述建立Tunnel的过程,而是直接进行用户级的 认证。

3. 从拨号用户发出的帧被NAS接收到以后,被封装在L2TP中,通过IP隧道被转发到总部路由服务器。这样,用户就可以对总部的信息进行访问,实现信息共享。

两种典型的L2TP隧道模式

1. 由远程拨号用户发起:

远程系统拨入LAC,由LAC通过Internet向LNS发起建立通道连接请求。拨号用户地址由LNS分配;对远程拨号用户的验证与计费既可由LAC侧的代理完成,也可在LNS侧完成。

2. 直接由LAC客户(指可在本地支持L2TP协议的用户)发起:

此时LAC客户可直接向LNS发起通道连接请求,无需再经过一个单独的LAC设备。此时,LAC客户地址的分配由LNS来完成。

L2TP的优势

• 灵活的身份验证机制以及高度的安全性:

L2TP协议本身并不提供连接的安全性,但它可依赖于PPP提供的认证(比如CHAP、PAP等),因此具有PPP所具有的所有安全特性。L2TP也可与 IPSec结合起来实现数据安全,这使得通过L2TP所传输的数据更难被攻

击。L2TP还可根据特定的网络安全要求在L2TP之上采用通道加密技术、端对 端数据加密或应用层数据加密等方案来提高数据的安全性。

• 多协议传输:

L2TP传输PPP数据包,这样就可以在PPP数据包内封装多种协议。

• 支持RADIUS服务器的验证:

LAC端将用户名和密码发往RADIUS服务器进行验证申请,RADIUS服务器负责接收用户的验证请求,完成验证。

• 支持内部地址分配:

LNS可放置于企业网的防火墙之后,它可以对远端用户的地址进行动态的分配和管理,可支持私有地址应用(RFC1918)。为远端用户所分配的地址不是Internet地址而是企业内部的私有地址,这样方便了地址的管理并可以增加安全性。

• 网络计费的灵活性:

可在LAC和LNS两处同时计费,即ISP处(用于产生帐单)及企业网关(用于付费及审计)。L2TP能够提供数据传输的出入包数、字节数以及连接的起始、结束时间等计费数据,可根据这些数据方便地进行网络计费。

• 可靠性:

L2TP协议支持备份LNS,当一个主LNS不可达之后,LAC可以重新与备份LNS建立连接,这样增加了VPN服务的可靠性和容错性。

该协议是一种工业标准的Internet隧道协议,功能大致和PPTP协议类似,比如同样可以对网络数据流进行加密。不过也有不同之处,比如PPTP要求 网络为IP网络,L2TP要求面向数据包的点对点连接;PPTP使用单一隧道,L2TP使用多隧道;L2TP提供包头压缩、隧道验证,而PPTP不支持。 L2TP协议是由IETF起草,微软、Ascend、Cisco、3COM等公司参予制定的二层隧道协议,它结合了PPTP和L2F两种二层隧道协议的优 点,为众多公司所接受,已经成为IETF有关2层通道协议的工业标准,基于微软的点对点隧道协议 (PPTP)和思科2层转发协议(L2F)之上的,被一个因特网服务提供商和公司使用使这个虚拟私有网络的操作能够通过因特网。

收起阅读 »

在GRE隧道中,路由器会在封装数据包的IP头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接

• Passenger: 要封装的乘客协议 (IPX, AppleTalk, IP, IPSec, DVMRP, etc.).

• Carrier: 封装passenger protocol的GRE协议,插入到transport和passenger包头之间, 在GRE包头中定义了传输的协议

• Transport: IP协议携带了封装的passenger protocol. 这个传输协议通常实施在点对点的GRE连接中(GRE是无连接的).

GRE的特点:

• GRE是一个标准协议

• 支持多种协议和多播

• 能够用来创建弹性的VPN

• 支持多点隧道

• 能够实施QOS

GRE的缺点:

• 缺乏加密机制

• 没有标准的控制协议来保持GRE隧道(通常使用协议和keepalive)

• 隧道很消耗CPU

• 出现问题要进行DEBUG很困难

• MTU和IP分片是一个问题

配置:

这里配置对端的IP地址和tunnel ID (tunnel key 2323)来进行简单的认证。两端配置的tunnel ID必须配置相同。

在Cisco IOS versions 12.2(8)T允许配置keepalive,定期发送报文检测对端是否还活着

GRE隧道

GRE建立的是简单的(不进行加密)VPN隧道,他通过在物理链路中使用ip地址和路由穿越普通网络。

大部分协议都没有内建加密机制,所以携带他们穿越网络的很常见的方法就是使用加密(如使用IPSec)的GRE隧道,这样可以为这些协议提供安全性。(相关配置请参看GRE over IPSec)网状连接(Full-Mesh)

由于GRE是建立点对点的隧道,如果要多个端点的网状互联,则必须采用这种Hub-and-spoke的拓扑形式

但是可以通过使用NHRP(Next-Hop Resolution Protocol)来自动建立全网状拓扑。(相关配置请参看NHRP 配置全网状互联GRE隧道)

VPDN简介

VPDN(Virtual Private Dial Network,虚拟私有拨号网)是指利用公共网络(如ISDN和PSTN)的拨号功能及接入网来实现虚拟专用网,从而为企业、小型ISP、移动办公人员提供接入服务。

VPDN采用专用的网络加密通信协议,在公共网络上为企业建立安全的虚拟专网。企业驻外机构和出差人员可从远程经由公共网络,通过虚拟加密隧道实现和企业总部之间的网络连接,而公共网络上其它用户则无法穿过虚拟隧道访问企业网内部的资源。

VPDN有下列两种实现方式:

1. 网络接入服务器(NAS)通过隧道协议,与 VPDN网关建立通道的方式。这种方式将客户的PPP连接直接连到企业的网关上,目前可使用的协议有L2F与L2TP。其好处在于:对用户是透明的,用户 只需要登录一次就可以接入企业网络,由企业网进行用户认证和地址分配,而不占用公共地址,用户可使用各种平台上网。这种方式需要NAS支持VPDN协议, 需要认证系统支持VPDN属性,网关一般使用路由器或VPN专用服务器。

2. 客户机与VPDN网关建立隧道的方式。这种方式由客户机先建立 与Internet的连接,再通过专用的客户软件(如Win2000支持的L2TP客户端)与网关建立通道连接。其好处在于:用户上网的方式和地点没有限 制,不需ISP介入。缺点是:用户需要安装专用的软件(一般都是Win2000平台),限制了用户使用的平台。

VPDN隧道协议可分为PPTP、L2F和L2TP三种Point to Point Tunneling Protocol(PPTP)

点对点隧道协议(PPTP)是一种支持多协议虚拟专用网络的网络技术, 它工作在第二层。通过该协议,远程用户能够通过Microsoft Windows NT工作站、Windows 95和Windows 98操作系统以及其它装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

PPTP协议假定在PPTP客户机和PPTP服务器之间有连通并且可用的IP网络。因此如果PPTP客户机本身已经是IP网络的组成部分,那么即可通过该 IP网络与PPTP服务器取得连接;而如果PPTP客户机尚未连入网络,譬如在Internet拨号用户的情形下,PPTP客户机必须首先拨打NAS以建 立IP连接。这里所说的PPTP客户机也就是使用PPTP协议的VPN客户机,而PPTP服务器亦即使用PPTP协议的VPN服务器。

• PPTP Access Concentrator (PAC): 接入服务商,允许拨号接入连接(通常是由ISP担任,而且不需要ISP的协助来建立隧道)

• PPTP Network Server (PNS):通常是PPTP服务器或者路由器用来建立PPTP隧道

• Microsoft Point-to-Point Encryption (MPPE) :和IPSec一样,是一种数据加密协议,用来为PPP拨号连接传输的数据进行加密。MPPE使用RSA算法来进行加密,支持40-bit和128-bit的会话密钥

PPTP只能通过PAC和PNS来实施,其它系统没有必要知道PPTP。拨号网络可与PAC相连接而无需知道PPTP。标准的PPP客户机软件可继续在隧道PPP链接上操作。

PPTP VPN 协商过程:

1. 客户端(笔记本)通过PPP建立到ISP NAS的连接

2. 客户端建立到PNS(在这里是CISCO路由器)的PPTP连接

3. 客户端和PNS之间建立了一个2层的隧道。多种协议能够在这个隧道上传输

4. 使用MPPE加密PPP数据包,这些数据包接下来通过enhanced GRE封装,并在IP网络上传输

5. 在客户端和PPTP服务器之间建立第二个PPP over GRE会话

6. 数据能够在这个IP/GRE/PPP上传输

7. PPTP隧道使用不同的TCP连接来控制会话

PPTP使用GRE的扩展版本来传输用户PPP包。这些增强允许为在PAC和PNS之间传输用户数据的隧道提供低层拥塞控制和流控制。这种机制允许高效使 用隧道可用带宽并且避免了不必要的重发和缓冲区溢出。PPTP没有规定特定的算法用于低层控制,但它确实定义了一些通信参数来支持这样的算法工作。

PPTP缺点:

• 不支持QOS

• 每个用户一个隧道

• 认证和加密比较脆弱

相关的配置请参照PPTP 配置Layer 2 Tunneling Protocol (L2TP)

L2TP协议提供了对PPP链路层数据包的通道(Tunnel)传输支持,允许二层链路端点和PPP会话点驻留在不同设备上并且采用包交换网络技术进行信 息交互,从而扩展了PPP模型。L2TP协议结合了L2F协议和PPTP协议的各自优点,成为IETF有关二层隧道协议的工业标准

• L2TP Access Concentrator (LAC) :表示L2TP访问集中器,类似于PPTP中的PAC,是附属在交换网络上的具有PPP端系统和L2TP协议处理能力的设备。LAC一般是一个网络接入服 务器NAS,主要用于通过PSTN/ISDN网络为用户提供接入服务。

• L2TP Network Server (LNS) :表示L2TP网络服务器,也叫做“home gateway”,类似于PPTP中的PNS,是PPP端系统上用于处理L2TP协议服务器端部分的设备。

L2TP隧道建立过程:

1. 用户使用PPP拨号到ISP,并获得一个IP地址。客户端和ISP之间建立邻接,客户端能够接入到Internet。这个步骤是用来作为普通的Internet连接

2. 客户端决定建立一个端到端的L2TP隧道到home gateway,并在下面建立一个新的PPP会话之前前会使用控制会话建立一个隧道

3. 在L2TP隧道里建立一个新的PPP隧道,并分配给客户端一个IP地址。客户端和home gateway之间会使用virtual point-to-point,通过PPP封装进L2TP隧道,建立一个新的IP邻接关系。

建立IPSec保护的L2TP VPN:

1. 客户端使用PPP拨入ISP,ISP分配IP地址给客户端

2. 客户端使用L2TP通过一个VPN端口连接到home gateway

3. home gateway使用AAA服务器对隧道进行认证,并分配一个隧道内部IP地址给客户端

4. 在客户端和gateway之间建立IPSec,来提供L2TP会话的加密。

VPDN拨号用户与总部路由服务器建立连接的过程如下:

1. 拨号用户拨打一个初始化呼叫有VPDN访问接入服务器(NAS)

2. NAS 接收此呼叫,并将启动一个到总部路由服务器(Home Gateway)的L2TP Tunnel 协商:Home Gateway 利用总部的Radius服务器来鉴定NAS 的Tunnel ID,认证通过以后,向NAS发起CHAP Challenge 信号;NAS对来自Home Gateway的Tunnel 进行认证,认证通过之后,就建立了NAS和Home Gateway之间的Tunnel连接。此时,Home Gateway就可以利用其Radius服务器对VPDN用户进行用户级的认证,如果认证通过将建立Home Gateway和用户间的端到端的PPP连接。如果在NAS和Home Gateway之间建立了Tunnel连接之后,又有另一VPDN用户拨打同一NAS,此时将不会重复上述建立Tunnel的过程,而是直接进行用户级的 认证。

3. 从拨号用户发出的帧被NAS接收到以后,被封装在L2TP中,通过IP隧道被转发到总部路由服务器。这样,用户就可以对总部的信息进行访问,实现信息共享。

两种典型的L2TP隧道模式

1. 由远程拨号用户发起:

远程系统拨入LAC,由LAC通过Internet向LNS发起建立通道连接请求。拨号用户地址由LNS分配;对远程拨号用户的验证与计费既可由LAC侧的代理完成,也可在LNS侧完成。

2. 直接由LAC客户(指可在本地支持L2TP协议的用户)发起:

此时LAC客户可直接向LNS发起通道连接请求,无需再经过一个单独的LAC设备。此时,LAC客户地址的分配由LNS来完成。

L2TP的优势

• 灵活的身份验证机制以及高度的安全性:

L2TP协议本身并不提供连接的安全性,但它可依赖于PPP提供的认证(比如CHAP、PAP等),因此具有PPP所具有的所有安全特性。L2TP也可与 IPSec结合起来实现数据安全,这使得通过L2TP所传输的数据更难被攻

击。L2TP还可根据特定的网络安全要求在L2TP之上采用通道加密技术、端对 端数据加密或应用层数据加密等方案来提高数据的安全性。

• 多协议传输:

L2TP传输PPP数据包,这样就可以在PPP数据包内封装多种协议。

• 支持RADIUS服务器的验证:

LAC端将用户名和密码发往RADIUS服务器进行验证申请,RADIUS服务器负责接收用户的验证请求,完成验证。

• 支持内部地址分配:

LNS可放置于企业网的防火墙之后,它可以对远端用户的地址进行动态的分配和管理,可支持私有地址应用(RFC1918)。为远端用户所分配的地址不是Internet地址而是企业内部的私有地址,这样方便了地址的管理并可以增加安全性。

• 网络计费的灵活性:

可在LAC和LNS两处同时计费,即ISP处(用于产生帐单)及企业网关(用于付费及审计)。L2TP能够提供数据传输的出入包数、字节数以及连接的起始、结束时间等计费数据,可根据这些数据方便地进行网络计费。

• 可靠性:

L2TP协议支持备份LNS,当一个主LNS不可达之后,LAC可以重新与备份LNS建立连接,这样增加了VPN服务的可靠性和容错性。

该协议是一种工业标准的Internet隧道协议,功能大致和PPTP协议类似,比如同样可以对网络数据流进行加密。不过也有不同之处,比如PPTP要求 网络为IP网络,L2TP要求面向数据包的点对点连接;PPTP使用单一隧道,L2TP使用多隧道;L2TP提供包头压缩、隧道验证,而PPTP不支持。 L2TP协议是由IETF起草,微软、Ascend、Cisco、3COM等公司参予制定的二层隧道协议,它结合了PPTP和L2F两种二层隧道协议的优 点,为众多公司所接受,已经成为IETF有关2层通道协议的工业标准,基于微软的点对点隧道协议 (PPTP)和思科2层转发协议(L2F)之上的,被一个因特网服务提供商和公司使用使这个虚拟私有网络的操作能够通过因特网。

收起阅读 »

DMVPN配置实验

动态多点VPN(DMVPN)介绍

DMVPN是一个高扩展性的IPSec VPN技术,什么叫做高扩展性呢?也就是适合企业级的大规模部署,例如:一个企业有几百个分支机构的场合,对于一个大型连锁企业而言,这种规模并不算夸张。那么DMVPN是高扩展性的IPSec VPN,那么传统技术的IPSec VPN又有什么高扩展性的问题呢?我们就从传统IPSec VPN的两种连接拓扑谈起,说说它们有什么高扩展性的问题。

传统IPSec VPN星形拓扑IPSec VPN有如下问题:

1.中心站点配置量大

不管是经典配置还是GRE Over IPSec或者SVI,多一个分支站点就要多一份配置,如果分支站点数量过多,配置就会变成沉重的负担,并且不容易管理。

2.分支站点间流量延时较大

因为一个分支站点的数据要抵达另外一个分支站点,首先需要加密数据送往中心,数据在中心站点被第一次解密,查看路由判断出隧道,然后在中心站点被第二次加密,并且送往目的站点。目的站点收到数据后,再进行第二次解密。由于数据被两次加解密,所以大大增加了延时。

3.分支站点间流量占用中心带宽

星形拓扑分支站点间的所有流量,都需要经过中心站点进行转发。如果分支站点间流量过大,会大大消耗中心站点的带宽。

综上所述,星形拓扑的传统IPSec VPN,很明显不是一个高扩展性的设计,不适合在有大量分支站点的网络中部署IPSec VPN。

传统IPSec VPN网状模型拓扑IPSec VPN有如下问题:

1.中心与分支站点配置量大

不管是经典配置还是GRE Over IPSec或者SVI,多一个分支站点,所有的站点都要多一份配置,如果在分支站点数量过多的网络,使用网状拓扑的IPSec VPN,配置将是一场噩梦。

2.分支站点需要维护过多IPSec SA

网状拓扑的IPSec VPN,分支站点要和每一个其它站点建立IPSecSA,如果站点过多,每一个分支站点就会维护很多的IPSec SA,一般分支站点都使用低端路由器产品,例如:18或者28系列路由器,维护过多的IPSec SA会让这些设备的内存和CPU不堪重负。

3.每一个分支站点需要固定IP地址

网状拓扑的IPSec VPN,因为两两站点之间需要建立IPSec VPN,所以每一个分支站点都需要有固定IP地址。很明显这在工程中很难实现,因为大多数分支机构可能都是通过ADSL这种廉价的接入技术,并且动态获取互联网地址。

由于传统IPSec VPN星形和网状拓扑存在高扩展性问题,Cisco提出了自己的高扩展性IPSec VPN技术,这个技术就叫做Dynamic Multipoint VPN(DMVPN)。

DMVPN相比于传统的IPSec VPN技术有如下几个优点:

1.简单的星形拓扑配置,提供了虚拟网状连通性

2.分支站点支持动态获取地址

3.增加新的分支站点,无需更改中心站点配置

4.分支站点到分支站点动态产生隧道

要了解DMVPN为什么能够提供上述的四大特点,我们首先需要了解组成DMVPN这个解决方案的四大协议。下面我们就对这四大协议进行详细的介绍。

协议一:Multiple GRE(MGRE)---动态多点GRE

MGRE是一种特殊的GRE技术,非常类似于多点帧中继技术,是一个典型NBMA网络。

MGRE拓扑

可以看到所有站点的MGRE隧道接口都处于一个网段,顾名思义多点GRE。也就是说任何一个分支站点不仅能够和中心站点进行通讯,而且还能够直接和其它分支站点进行通讯。这其实就说明了DMVPN的第一个优点,虚拟网状连通性。

协议二: Next Hop Resolution Protocol(NHRP)---下一跳解析协议

如果你认为配置了MGRE隧道,所有站点就能够直接进行通讯,那就大错而特错了。举两个例子来说明这个问题,第一个例子就是以太网,在以太网IP地址为逻辑地址,MAC地址才是物理地址。如果一台设备只知道对方的逻辑地址,是不能进行通讯的。一定需要知道对方的物理地址,才能够向网络发送数据包。ARP技术就是完成在以太网内,动态的或者手动的映射逻辑地址到物理地址。第二个例子就是和MGRE拓扑非常类似的多点帧中继网络,每一个帧中继接口都有一个逻辑的IP地址,但是要访问对方的逻辑IP必须要知道他的物理地址才行。在帧中继网络中物理地址就是DLCI,我们可以通过手动帧中继映射,或者动态反向ARP技术,映射IP地址到DLCI。同样的在MGRE网络中,也需要影射逻辑地址到物理地址,MGRE隧道的虚拟地址就是逻辑地址,站点获取的公网IP地址,就是物理地址。下一跳解析协议(NHRP)就是为了实现这个映射而设计的,首先每一个分支站点都需要手动影射中心站点的虚拟IP到公网IP,所以中心站点必须拥有固定IP地址。分支站点有了这个手动映射就能够和中心站点取得联系,并且通过NHRP协议,注册这个分支站点的隧道虚拟IP到动态获取的公网IP,一旦注册成功,中心站点就有所有分支站点的NHRP影射。这样中心站点也能够访问所有注册后的分支站点。因为注册是动态的,所以分支站点支持动态获取地址。当某一分支站点希望访问另外一个分支站点时,它首先会使用NHRP协议询问中心站点(NHRP的服务器),目的分支站点隧道虚拟IP所对应的公网IP,中心站点回送NHRP影射给发起方,发起方有了目的站点的NHRP影射以后,就能够通过MGRE直接发起隧道访问目的站点,这个流量是两个分支站点间直接发起的,并不占用中心站点资源。所以从这个角度来看,DMVPN技术是高扩展性的技术。

协议三:动态路由协议

动态路由协议的主要目的是宣告隧道接口网络和站点身后私有网络。绝大部分动态路由协议都使用组播来传输路由更新信息。但是MGRE隧道是典型的NBMA网络,这种网络类型不支持直接承载组播信息,所以我们需要配置组播映射,把组播转换成为单播。因为只有中心站点才拥有固定IP地址,所以默认只有能够配置分支站点和中心站点之间的组播映射。由于组播映射的这个特点,所以动态路由协议的邻居关系,只会出现在分支站点和中心站点之间,分支站点之间由于不存在组播映射,并且分支站点间的隧道是动态建立的,所以不存在动态路由协议的邻居关系。MGRE支持的路由协议有RIP,EIGRP,OSPF,ODR和BGP。

协议四:IPSec技术

其实DMVPN也可以理解成为MGRE over IPSec,IPSec其实就是对MGRE流量进行加密。虽然MGRE是一种特殊的GRE技术,但是协议号依然为GRE的47。所以配置和GRE over IPSec一般无二。

实验一:经典DMVPN实验

第一部分 实验目标

配置经典DMVPN

第二部分 经典DMVPN实验实际接线图

第三部分 实验拓扑

经典DMVPN实验拓扑(物理)

经典DMVPN实验拓扑(逻辑)

第四部分 基本网络配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第五部分 MGRE与NHRP配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第六部分 测试 NHRP

Hub的NHRP注册信息

Spoke1的NHRP映射信息

<注意:这是一个只有DMVPN才能够出现的现象,DMVPN为了实现零丢包特性,在还没有给分支站点做NHRP解析之前,会帮分支站点代转几个包,也就是说这个包是由中心抵达目的站点的,但是NHRP解析以后,分支站点有能力直接建立隧道和目的站点进行通讯,但是由于站点一没有站点二的arp解析,所以丢了第二个包,后面三个包,是两个分支站点间直接通信进进行转发的。>

第七部分 动态路由协议EIGRP配置

Hub动态路由协议EIGRP配置

Spoke1动态路由协议EIGRP配置

Spoke2动态路由协议EIGRP配置

第八部分 试与调整EIGRP

查看Hub EIGRP邻居关系

查看Hub 通过EIGRP学习到的路由

查看Spoke1 EIGRP邻居关系

查看Spoke1 通过EIGRP学习到的路由

<由于动态路由协议水平分割特性,分支站点只能够学习到中心站点内部网络的路由>

为了解决默认情况下,分支站点通过动态路由协议,只能够学习到中心站点内部网络路由的问题,需要在中心站点的隧道接口上关闭水平分割的特性。

中心站点关闭水平分割特性后,查看Spoke1 通过EIGRP学习到的路由

<Spoke1虽然学习到了Spoke2内部网络192.168.2.0/24的路由,但是路由的下一跳却是中心站点。很明显为了实现,DMVPN分支站点间直接建立隧道的特性,我们希望192.168.2.0/24的下一跳应该为172.16.1.2(Spoke2隧道虚拟IP地址)。>

配置Hub优化路由

Hub路由优化后,查看Spoke1通过EIGRP学习到的路由

第九部分 置IPSec VPN

Hub IPSec VPN配置

Spoke1 IPSec VPN配置

Spoke2 IPSec VPN配置

第十部分 看DMVPN状态

查看Hub上的IPSec SA状态

通过查看中心站点IPSec SA的状态,我们发现中心站点和分支站点之间的隧道是永恒建立的,只要分支站点在线这个隧道就存在。

查看Spoke1上的IPSec SA状态

触发分支站点间的流量

查看Spole1上的IPSec SA状态

第十一部分 MVPN中包治百病的大招

在配置DMVPN的过程当中,很可能出现配置完全正确,但是测试结果不正确的现象。这个时候就可以使用如下的大招来解决问题。请注意,配置DMVPN出现不可预期的问题比较常见,但是一般都能够使用下面的办法来解决。

大招第一步:关闭所有站点的隧道接口

大招第二步:从中心站点开始打开各个站点的隧道接口

如果确定配置没有问题,那么这个时候DMVPN应该能够正常工作了。

DMVPN三个发展阶段介绍

阶段一:星形拓扑设计(Hub-to-Spoke Designs)

第一阶段星形拓扑设计,是DMVPN技术的最原始阶段,除了中心站点为多点GRE隧道,所有分支站点为普通点对点GRE隧道。分支站点间的流量都必须经过中心站点转发。第一阶段星形拓扑DMVPN的优势就在于,增加分支站点不增加中心站点的配置,并且分支站点支持动态获取IP地址。

阶段二:虚拟网状拓扑设计(Spoke-to-Spoke Designs)

DMVPN发展到第二阶段,所有站点都采用多点GRE配置,功能大大提升,支持分支站点和分支站点间直接建立隧道。实现了虚拟网状拓扑,真正实现了DMVPN的高扩展性。

阶段三:层次化(树状)设计(Hierarchical (Tree-Based))Designs)

第三阶段也是DMVPN的最新发展阶段,主用运用于DMVPN的超大范围部署,实现DMVPN层次化的结构,并且能够实现不同区域的分支站点间直接建立隧道。如果使用第二阶段DMVPN实现层次化部署,两个不同DMVPN区域的分支站点必须经过本区域的中心站点才能建立连接。

为了更加深刻的理解DMVPN三个阶段的区别,可以看下表

第二和第三阶段分支站点间隧道处理方法比较表

我们从表中可以发现,第三阶段支持汇总路由,并且NHRP的处理方法也和第二阶段有明显不同,下面我们就会第三阶段NHRP的解析过程进行详细的介绍。

第二阶段DMVPN NHRP工作示意图

第一步:分支站点一到分支站点二数据通过中心站点代转。

第二步:分支站点一发送NHRP解析请求给中心站点,请求解析分支站点二虚拟IP地址。

第三步:中心站点回送NHRP解析回应给分支站点一。

第四步:分支站点一获取分支站点二NHRP解析后,直接建立分支站点间的IPSec隧道,后续数据在站点间IPSec隧道内进行转发

DMVPN NHRP工作的细节。

第一步:第三阶段DMVPN支持中心站点向分支站点发送汇总路由,流量总是会先送到中心站点,并由中心站点代转。

第二步:中心站点收到分支站点间数据后,回送NHRP重定向,这个重定向的主要目的是告诉分支站点一:中心站点不是最优的下一跳(虽然路由学习的下一跳是中心站点),最优的下一跳是分支站点二的虚拟隧道地址。

注意:由于NHRP重定向能够动态优化路由,所以第三阶段的DMVPN支持中心站点的路由汇总。

第三步:当分支站点一收到NHRP重定向信息,并且学习到最优的下一跳是分支站点二,就会马上发送NHRP解析请求给NHRP服务器(中心站点)。在DMVPN第三阶段,中心站点不会直接回送NHRP解析回应,而是把这个NHRP解析请求直接发给目的站点。

第四步:分支站点二收到分支站点一所发的NHRP解析请求后,站点二会主动和站点一建立IPSec隧道。

第五步:站点间IPSec隧道建立后,站点二会在隧道内直接回送NHRP解析回应给站点一。

注意:DMVPN第三阶段采取由目的站点触发IPSec,并且在IPSec隧道内回送NHRP回应信息。这样做的好处在于,如果分支站点二正在一个PAT设备内部,使用第三阶段的DMVPN就能够由站点二由内向外主动发起了,但是使用传统的第二阶段DMVPN技术,就很难穿越PAT设备,建立分支站点间隧道。

第六步:后续站点间流量就会直接在第四步建立的IPSec隧道内转发。

实验二 第三阶段DMVPN实验

第一部分 实验目标

配置第三阶段DMVPN

第二部分 实际接线状况

第三阶段DMVPN实验实际接线图

第三部分 实验拓扑

第四部分 基本网络配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第五部分 MGRE与NHRP配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第六部分 动态路由协议EIGRP配置

Hub动态路由协议EIGRP配置

Spoke1动态路由协议EIGRP配置

Spoke2动态路由协议EIGRP配置

第七部分 配置IPSec VPN

Hub IPSec VPN配置

Spoke1 IPSec VPN配置

Spoke2 IPSec VPN配置

第八部分 测试第三阶段DMVPN

Spoke1查看路由表

Spoke1查看NHRP映射

Spoke1发起分支站点间流量

Spoke1查看NHRP映射

Spoke1查看IPSec SA

DMVPN高可用性技术介绍

DMVPN有如下两种主要的高可用性方案

1.单云双中心

DMVPN单云表示只有一个隧道网络,并且这个隧道网络内有两个中心站点。每一个分支站点同时和两个中心站点建立两个永久的IPSec隧道,也同时和两个中心站点建立动态路由协议的邻居关系。分支站点会从两个中心站点同时学习到中心内部网络的路由。当分支站点访问中心内部网络时,可以利用两个中心站点实现负载均衡。并且当其中一个中心站点出现问题的时候,另外一个站点能够接管所有流量,实现DMVPN的高可用性。相对于本章最后要介绍的双云双中心的解决方案,我更推荐大家在工程中使用单云双中心的解决方案,因为这种设计在路由结构和配置上都比较简单。

DMVPN单云双中心配置

中心站点一配置

中心站点二配置

分支站点一配置

分支站点二配置

内部服务器配置

2.双云双中心

DMVPN双云表示有两个隧道网络,隧道一网段为172.16.1.0/24,隧道二网段为172.16.2.0/24。双中心表示每一个隧道有一个中心站点,两个隧道加在一起就有两个中心。双云双中心这种DMVPN,每一个分支站点都需要配置两个MGRE隧道接口,每一个隧道接口需要配置一个NHRP服务器。分支站点需要同时和两个隧道口的两个中心站点建立IPSec隧道和路由协议的邻居关系。和单云双中心一样,分支站点能够通过两个中心站点学习到内部网络(192.168.100.0/24)的路由,也同样能够利用两个分支站点实现负载均衡。任何一个中心站点出现故障另外一个中心站点能够接管所有流量。

中心站点一配置

中心站点二配置

分支站点一配置

分支站点二配置

内部服务器配置

收起阅读 »

DMVPN是一个高扩展性的IPSec VPN技术,什么叫做高扩展性呢?也就是适合企业级的大规模部署,例如:一个企业有几百个分支机构的场合,对于一个大型连锁企业而言,这种规模并不算夸张。那么DMVPN是高扩展性的IPSec VPN,那么传统技术的IPSec VPN又有什么高扩展性的问题呢?我们就从传统IPSec VPN的两种连接拓扑谈起,说说它们有什么高扩展性的问题。

传统IPSec VPN星形拓扑IPSec VPN有如下问题:

1.中心站点配置量大

不管是经典配置还是GRE Over IPSec或者SVI,多一个分支站点就要多一份配置,如果分支站点数量过多,配置就会变成沉重的负担,并且不容易管理。

2.分支站点间流量延时较大

因为一个分支站点的数据要抵达另外一个分支站点,首先需要加密数据送往中心,数据在中心站点被第一次解密,查看路由判断出隧道,然后在中心站点被第二次加密,并且送往目的站点。目的站点收到数据后,再进行第二次解密。由于数据被两次加解密,所以大大增加了延时。

3.分支站点间流量占用中心带宽

星形拓扑分支站点间的所有流量,都需要经过中心站点进行转发。如果分支站点间流量过大,会大大消耗中心站点的带宽。

综上所述,星形拓扑的传统IPSec VPN,很明显不是一个高扩展性的设计,不适合在有大量分支站点的网络中部署IPSec VPN。

传统IPSec VPN网状模型拓扑IPSec VPN有如下问题:

1.中心与分支站点配置量大

不管是经典配置还是GRE Over IPSec或者SVI,多一个分支站点,所有的站点都要多一份配置,如果在分支站点数量过多的网络,使用网状拓扑的IPSec VPN,配置将是一场噩梦。

2.分支站点需要维护过多IPSec SA

网状拓扑的IPSec VPN,分支站点要和每一个其它站点建立IPSecSA,如果站点过多,每一个分支站点就会维护很多的IPSec SA,一般分支站点都使用低端路由器产品,例如:18或者28系列路由器,维护过多的IPSec SA会让这些设备的内存和CPU不堪重负。

3.每一个分支站点需要固定IP地址

网状拓扑的IPSec VPN,因为两两站点之间需要建立IPSec VPN,所以每一个分支站点都需要有固定IP地址。很明显这在工程中很难实现,因为大多数分支机构可能都是通过ADSL这种廉价的接入技术,并且动态获取互联网地址。

由于传统IPSec VPN星形和网状拓扑存在高扩展性问题,Cisco提出了自己的高扩展性IPSec VPN技术,这个技术就叫做Dynamic Multipoint VPN(DMVPN)。

DMVPN相比于传统的IPSec VPN技术有如下几个优点:

1.简单的星形拓扑配置,提供了虚拟网状连通性

2.分支站点支持动态获取地址

3.增加新的分支站点,无需更改中心站点配置

4.分支站点到分支站点动态产生隧道

要了解DMVPN为什么能够提供上述的四大特点,我们首先需要了解组成DMVPN这个解决方案的四大协议。下面我们就对这四大协议进行详细的介绍。

协议一:Multiple GRE(MGRE)---动态多点GRE

MGRE是一种特殊的GRE技术,非常类似于多点帧中继技术,是一个典型NBMA网络。

MGRE拓扑

可以看到所有站点的MGRE隧道接口都处于一个网段,顾名思义多点GRE。也就是说任何一个分支站点不仅能够和中心站点进行通讯,而且还能够直接和其它分支站点进行通讯。这其实就说明了DMVPN的第一个优点,虚拟网状连通性。

协议二: Next Hop Resolution Protocol(NHRP)---下一跳解析协议

如果你认为配置了MGRE隧道,所有站点就能够直接进行通讯,那就大错而特错了。举两个例子来说明这个问题,第一个例子就是以太网,在以太网IP地址为逻辑地址,MAC地址才是物理地址。如果一台设备只知道对方的逻辑地址,是不能进行通讯的。一定需要知道对方的物理地址,才能够向网络发送数据包。ARP技术就是完成在以太网内,动态的或者手动的映射逻辑地址到物理地址。第二个例子就是和MGRE拓扑非常类似的多点帧中继网络,每一个帧中继接口都有一个逻辑的IP地址,但是要访问对方的逻辑IP必须要知道他的物理地址才行。在帧中继网络中物理地址就是DLCI,我们可以通过手动帧中继映射,或者动态反向ARP技术,映射IP地址到DLCI。同样的在MGRE网络中,也需要影射逻辑地址到物理地址,MGRE隧道的虚拟地址就是逻辑地址,站点获取的公网IP地址,就是物理地址。下一跳解析协议(NHRP)就是为了实现这个映射而设计的,首先每一个分支站点都需要手动影射中心站点的虚拟IP到公网IP,所以中心站点必须拥有固定IP地址。分支站点有了这个手动映射就能够和中心站点取得联系,并且通过NHRP协议,注册这个分支站点的隧道虚拟IP到动态获取的公网IP,一旦注册成功,中心站点就有所有分支站点的NHRP影射。这样中心站点也能够访问所有注册后的分支站点。因为注册是动态的,所以分支站点支持动态获取地址。当某一分支站点希望访问另外一个分支站点时,它首先会使用NHRP协议询问中心站点(NHRP的服务器),目的分支站点隧道虚拟IP所对应的公网IP,中心站点回送NHRP影射给发起方,发起方有了目的站点的NHRP影射以后,就能够通过MGRE直接发起隧道访问目的站点,这个流量是两个分支站点间直接发起的,并不占用中心站点资源。所以从这个角度来看,DMVPN技术是高扩展性的技术。

协议三:动态路由协议

动态路由协议的主要目的是宣告隧道接口网络和站点身后私有网络。绝大部分动态路由协议都使用组播来传输路由更新信息。但是MGRE隧道是典型的NBMA网络,这种网络类型不支持直接承载组播信息,所以我们需要配置组播映射,把组播转换成为单播。因为只有中心站点才拥有固定IP地址,所以默认只有能够配置分支站点和中心站点之间的组播映射。由于组播映射的这个特点,所以动态路由协议的邻居关系,只会出现在分支站点和中心站点之间,分支站点之间由于不存在组播映射,并且分支站点间的隧道是动态建立的,所以不存在动态路由协议的邻居关系。MGRE支持的路由协议有RIP,EIGRP,OSPF,ODR和BGP。

协议四:IPSec技术

其实DMVPN也可以理解成为MGRE over IPSec,IPSec其实就是对MGRE流量进行加密。虽然MGRE是一种特殊的GRE技术,但是协议号依然为GRE的47。所以配置和GRE over IPSec一般无二。

实验一:经典DMVPN实验

第一部分 实验目标

配置经典DMVPN

第二部分 经典DMVPN实验实际接线图

第三部分 实验拓扑

经典DMVPN实验拓扑(物理)

经典DMVPN实验拓扑(逻辑)

第四部分 基本网络配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第五部分 MGRE与NHRP配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第六部分 测试 NHRP

Hub的NHRP注册信息

Spoke1的NHRP映射信息

<注意:这是一个只有DMVPN才能够出现的现象,DMVPN为了实现零丢包特性,在还没有给分支站点做NHRP解析之前,会帮分支站点代转几个包,也就是说这个包是由中心抵达目的站点的,但是NHRP解析以后,分支站点有能力直接建立隧道和目的站点进行通讯,但是由于站点一没有站点二的arp解析,所以丢了第二个包,后面三个包,是两个分支站点间直接通信进进行转发的。>

第七部分 动态路由协议EIGRP配置

Hub动态路由协议EIGRP配置

Spoke1动态路由协议EIGRP配置

Spoke2动态路由协议EIGRP配置

第八部分 试与调整EIGRP

查看Hub EIGRP邻居关系

查看Hub 通过EIGRP学习到的路由

查看Spoke1 EIGRP邻居关系

查看Spoke1 通过EIGRP学习到的路由

<由于动态路由协议水平分割特性,分支站点只能够学习到中心站点内部网络的路由>

为了解决默认情况下,分支站点通过动态路由协议,只能够学习到中心站点内部网络路由的问题,需要在中心站点的隧道接口上关闭水平分割的特性。

中心站点关闭水平分割特性后,查看Spoke1 通过EIGRP学习到的路由

<Spoke1虽然学习到了Spoke2内部网络192.168.2.0/24的路由,但是路由的下一跳却是中心站点。很明显为了实现,DMVPN分支站点间直接建立隧道的特性,我们希望192.168.2.0/24的下一跳应该为172.16.1.2(Spoke2隧道虚拟IP地址)。>

配置Hub优化路由

Hub路由优化后,查看Spoke1通过EIGRP学习到的路由

第九部分 置IPSec VPN

Hub IPSec VPN配置

Spoke1 IPSec VPN配置

Spoke2 IPSec VPN配置

第十部分 看DMVPN状态

查看Hub上的IPSec SA状态

通过查看中心站点IPSec SA的状态,我们发现中心站点和分支站点之间的隧道是永恒建立的,只要分支站点在线这个隧道就存在。

查看Spoke1上的IPSec SA状态

触发分支站点间的流量

查看Spole1上的IPSec SA状态

第十一部分 MVPN中包治百病的大招

在配置DMVPN的过程当中,很可能出现配置完全正确,但是测试结果不正确的现象。这个时候就可以使用如下的大招来解决问题。请注意,配置DMVPN出现不可预期的问题比较常见,但是一般都能够使用下面的办法来解决。

大招第一步:关闭所有站点的隧道接口

大招第二步:从中心站点开始打开各个站点的隧道接口

如果确定配置没有问题,那么这个时候DMVPN应该能够正常工作了。

DMVPN三个发展阶段介绍

阶段一:星形拓扑设计(Hub-to-Spoke Designs)

第一阶段星形拓扑设计,是DMVPN技术的最原始阶段,除了中心站点为多点GRE隧道,所有分支站点为普通点对点GRE隧道。分支站点间的流量都必须经过中心站点转发。第一阶段星形拓扑DMVPN的优势就在于,增加分支站点不增加中心站点的配置,并且分支站点支持动态获取IP地址。

阶段二:虚拟网状拓扑设计(Spoke-to-Spoke Designs)

DMVPN发展到第二阶段,所有站点都采用多点GRE配置,功能大大提升,支持分支站点和分支站点间直接建立隧道。实现了虚拟网状拓扑,真正实现了DMVPN的高扩展性。

阶段三:层次化(树状)设计(Hierarchical (Tree-Based))Designs)

第三阶段也是DMVPN的最新发展阶段,主用运用于DMVPN的超大范围部署,实现DMVPN层次化的结构,并且能够实现不同区域的分支站点间直接建立隧道。如果使用第二阶段DMVPN实现层次化部署,两个不同DMVPN区域的分支站点必须经过本区域的中心站点才能建立连接。

为了更加深刻的理解DMVPN三个阶段的区别,可以看下表

第二和第三阶段分支站点间隧道处理方法比较表

我们从表中可以发现,第三阶段支持汇总路由,并且NHRP的处理方法也和第二阶段有明显不同,下面我们就会第三阶段NHRP的解析过程进行详细的介绍。

第二阶段DMVPN NHRP工作示意图

第一步:分支站点一到分支站点二数据通过中心站点代转。

第二步:分支站点一发送NHRP解析请求给中心站点,请求解析分支站点二虚拟IP地址。

第三步:中心站点回送NHRP解析回应给分支站点一。

第四步:分支站点一获取分支站点二NHRP解析后,直接建立分支站点间的IPSec隧道,后续数据在站点间IPSec隧道内进行转发

DMVPN NHRP工作的细节。

第一步:第三阶段DMVPN支持中心站点向分支站点发送汇总路由,流量总是会先送到中心站点,并由中心站点代转。

第二步:中心站点收到分支站点间数据后,回送NHRP重定向,这个重定向的主要目的是告诉分支站点一:中心站点不是最优的下一跳(虽然路由学习的下一跳是中心站点),最优的下一跳是分支站点二的虚拟隧道地址。

注意:由于NHRP重定向能够动态优化路由,所以第三阶段的DMVPN支持中心站点的路由汇总。

第三步:当分支站点一收到NHRP重定向信息,并且学习到最优的下一跳是分支站点二,就会马上发送NHRP解析请求给NHRP服务器(中心站点)。在DMVPN第三阶段,中心站点不会直接回送NHRP解析回应,而是把这个NHRP解析请求直接发给目的站点。

第四步:分支站点二收到分支站点一所发的NHRP解析请求后,站点二会主动和站点一建立IPSec隧道。

第五步:站点间IPSec隧道建立后,站点二会在隧道内直接回送NHRP解析回应给站点一。

注意:DMVPN第三阶段采取由目的站点触发IPSec,并且在IPSec隧道内回送NHRP回应信息。这样做的好处在于,如果分支站点二正在一个PAT设备内部,使用第三阶段的DMVPN就能够由站点二由内向外主动发起了,但是使用传统的第二阶段DMVPN技术,就很难穿越PAT设备,建立分支站点间隧道。

第六步:后续站点间流量就会直接在第四步建立的IPSec隧道内转发。

实验二 第三阶段DMVPN实验

第一部分 实验目标

配置第三阶段DMVPN

第二部分 实际接线状况

第三阶段DMVPN实验实际接线图

第三部分 实验拓扑

第四部分 基本网络配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第五部分 MGRE与NHRP配置

Hub基本网络配置

Spoke1基本网络配置

Spoke2基本网络配置

第六部分 动态路由协议EIGRP配置

Hub动态路由协议EIGRP配置

Spoke1动态路由协议EIGRP配置

Spoke2动态路由协议EIGRP配置

第七部分 配置IPSec VPN

Hub IPSec VPN配置

Spoke1 IPSec VPN配置

Spoke2 IPSec VPN配置

第八部分 测试第三阶段DMVPN

Spoke1查看路由表

Spoke1查看NHRP映射

Spoke1发起分支站点间流量

Spoke1查看NHRP映射

Spoke1查看IPSec SA

DMVPN高可用性技术介绍

DMVPN有如下两种主要的高可用性方案

1.单云双中心

DMVPN单云表示只有一个隧道网络,并且这个隧道网络内有两个中心站点。每一个分支站点同时和两个中心站点建立两个永久的IPSec隧道,也同时和两个中心站点建立动态路由协议的邻居关系。分支站点会从两个中心站点同时学习到中心内部网络的路由。当分支站点访问中心内部网络时,可以利用两个中心站点实现负载均衡。并且当其中一个中心站点出现问题的时候,另外一个站点能够接管所有流量,实现DMVPN的高可用性。相对于本章最后要介绍的双云双中心的解决方案,我更推荐大家在工程中使用单云双中心的解决方案,因为这种设计在路由结构和配置上都比较简单。

DMVPN单云双中心配置

中心站点一配置

中心站点二配置

分支站点一配置

分支站点二配置

内部服务器配置

2.双云双中心

DMVPN双云表示有两个隧道网络,隧道一网段为172.16.1.0/24,隧道二网段为172.16.2.0/24。双中心表示每一个隧道有一个中心站点,两个隧道加在一起就有两个中心。双云双中心这种DMVPN,每一个分支站点都需要配置两个MGRE隧道接口,每一个隧道接口需要配置一个NHRP服务器。分支站点需要同时和两个隧道口的两个中心站点建立IPSec隧道和路由协议的邻居关系。和单云双中心一样,分支站点能够通过两个中心站点学习到内部网络(192.168.100.0/24)的路由,也同样能够利用两个分支站点实现负载均衡。任何一个中心站点出现故障另外一个中心站点能够接管所有流量。

中心站点一配置

中心站点二配置

分支站点一配置

分支站点二配置

内部服务器配置

收起阅读 »

CISCO_DMVPN原理与配置

一.CISCO DMVPN概览

CISCO 动态多点VPN(DMVPN)用于构建可扩展性的企业VPN网络,用于支持分布式的应用程序,比如视频和语音.具备如下优势:

1.采用星型(hub-and-spoke)结构与按需全互联相结合的拓扑结构.

2.自动应用IPSec.

3.当增加远程站点时无需做额外部署.

4.减小延迟与节约带宽.

如下图:

CISCO的DMVPN可以和IOS防火墙,IOS IPS,QoS,IP组播,隧道分离,与路由协议热备份技术结合使用.

通常情况下,DMVPN适用于以下场合:

1.中型与大型企业.

2.SOHO.

3.企业网外网.

4.企业WAN备份连接.

5.SP VPN业务.

二.CISCO DMVPN的部署与结构.

CISCO DMVPN部署方案有两种方式:纽爱科网络实验室社区

1.星型(hub-and-spoke)结构:

在这种传统的拓扑结构里,远程站点做为边缘节点,边缘节点流量的传输需经过中心节点.如下图:

2.边缘(spoke-to-spoke)结构:

CISCO DMVPN也允许我们采用全互联结构,通过在传统的星型拓扑上,在边缘设备与边缘设备之间增加一条基于IPsec的连接,这样一来,边缘节点之间的流量传输无需经过中心节点,减小了延迟并节约了带宽占用.如下图:

至于在实施的时候采用何种拓扑结构,可以根据80/20原则来判定:纽爱科网络实验室社区

1.如果80%甚至更多的流量是从边缘传输给中心节点本身,那么可以采用星型结构.

2.如果20%甚至更过的流量是为边缘节点所服务,那么采用边缘结构.

为了能够支持高级IP服务(如组播,动态路由协议与QoS),传统的方式是采用类似GRE一类的隧道技术.这样就导致了网络的叠加,增加了维护和管理的难度,扩展性较低.传统的IPsec只支持IP单播,使得部署一对多或多对多的应用程序变得更为麻烦.

CISCO DMVPN结合了GRE隧道与IPsec,并引入了下一跳解析协议(NHRP),一种用于减轻管理负担的协议,如下图:

CISCO DMVPN的关键组件如下:

1.多点GRE隧道(mGRE)接口:使得单一的GRE接口可以支持多个IPsec隧道,简化配置.

2.IPsec末端节点的动态发现与加密模板:无需为每对对等体手动指定crypto map,简化部署.

3.NHRP:允许边缘节点采用动态IP地址,中心节点用于维护每个边缘节点公网地址的NHRP数据库.当每个边缘节点启动后,向中心节点注册它的真实地址,当它要和其他边缘节点直接建立隧道时,它向中心节点的NHRP数据库里进行查询,用于确定对端边缘节点的真实地址.

三.CISCO DMVPN的实施

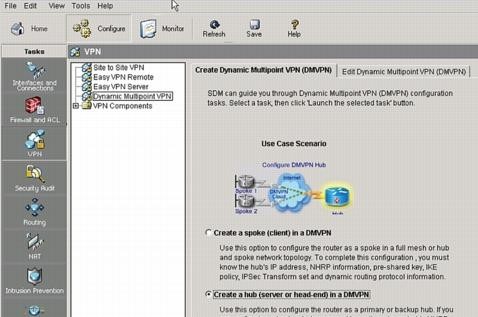

可以通过CISCO SDM采用向导化的配置:

通过IOS来配置CISCO DMVPN.拓扑如下图:

R1配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.1 255.255.255.0

ip nhrp authentication cisco /---配置NHRP的认证---/

ip nhrp map multicast dynamic /---允许NHRP自动增加路由器到组播NHRP映射---/

ip nhrp network-id 1 /---在接口上启用NHRP---/

ip ospf network broadcast

ip ospf priority 2555

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 11.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.1 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.2 102 broadcast

frame-relay map ip 125.71.1.3 103 broadcast

!

router ospf 1

log-adjacency-changes

network 11.1.1.1 0.0.0.0 area 0

network 125.71.1.1 0.0.0.0 area 0

network 192.168.1.1 0.0.0.0 area 0

!

R2配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.2 255.255.255.0

ip nhrp authentication cisco

ip nhrp map multicast 192.168.1.1 /---将NBMA地址做为通过隧道网络发送广播或组播的目标地址---/

ip nhrp network-id 1)

ip nhrp nhs 125.71.1.1 /---定义NHRP服务器地址---/

ip ospf network broadcast

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 22.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.2 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.1 201 broadcast

frame-relay map ip 125.71.1.3 201 broadcast

!

router ospf 1

network 22.1.1.1 0.0.0.0 area 0

network 125.71.1.2 0.0.0.0 area 0

network 192.168.1.2 0.0.0.0 area 0

!

R3配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.3 255.255.255.0

ip nhrp authentication cisco

ip nhrp map multicast 192.168.1.1

ip nhrp network-id 1

ip nhrp nhs 125.71.1.1

ip ospf network broadcast

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 33.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.3 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.1 301 broadcast

frame-relay map ip 125.71.1.2 301 broadcast

router ospf 1

log-adjacency-changes

network 33.1.1.1 0.0.0.0 area 0

network 125.71.1.3 0.0.0.0 area 0

network 192.168.1.3 0.0.0.0 area 0

收起阅读 »

CISCO 动态多点VPN(DMVPN)用于构建可扩展性的企业VPN网络,用于支持分布式的应用程序,比如视频和语音.具备如下优势:

1.采用星型(hub-and-spoke)结构与按需全互联相结合的拓扑结构.

2.自动应用IPSec.

3.当增加远程站点时无需做额外部署.

4.减小延迟与节约带宽.

如下图:

CISCO的DMVPN可以和IOS防火墙,IOS IPS,QoS,IP组播,隧道分离,与路由协议热备份技术结合使用.

通常情况下,DMVPN适用于以下场合:

1.中型与大型企业.

2.SOHO.

3.企业网外网.

4.企业WAN备份连接.

5.SP VPN业务.

二.CISCO DMVPN的部署与结构.

CISCO DMVPN部署方案有两种方式:纽爱科网络实验室社区

1.星型(hub-and-spoke)结构:

在这种传统的拓扑结构里,远程站点做为边缘节点,边缘节点流量的传输需经过中心节点.如下图:

2.边缘(spoke-to-spoke)结构:

CISCO DMVPN也允许我们采用全互联结构,通过在传统的星型拓扑上,在边缘设备与边缘设备之间增加一条基于IPsec的连接,这样一来,边缘节点之间的流量传输无需经过中心节点,减小了延迟并节约了带宽占用.如下图:

至于在实施的时候采用何种拓扑结构,可以根据80/20原则来判定:纽爱科网络实验室社区

1.如果80%甚至更多的流量是从边缘传输给中心节点本身,那么可以采用星型结构.

2.如果20%甚至更过的流量是为边缘节点所服务,那么采用边缘结构.

为了能够支持高级IP服务(如组播,动态路由协议与QoS),传统的方式是采用类似GRE一类的隧道技术.这样就导致了网络的叠加,增加了维护和管理的难度,扩展性较低.传统的IPsec只支持IP单播,使得部署一对多或多对多的应用程序变得更为麻烦.

CISCO DMVPN结合了GRE隧道与IPsec,并引入了下一跳解析协议(NHRP),一种用于减轻管理负担的协议,如下图:

CISCO DMVPN的关键组件如下:

1.多点GRE隧道(mGRE)接口:使得单一的GRE接口可以支持多个IPsec隧道,简化配置.

2.IPsec末端节点的动态发现与加密模板:无需为每对对等体手动指定crypto map,简化部署.

3.NHRP:允许边缘节点采用动态IP地址,中心节点用于维护每个边缘节点公网地址的NHRP数据库.当每个边缘节点启动后,向中心节点注册它的真实地址,当它要和其他边缘节点直接建立隧道时,它向中心节点的NHRP数据库里进行查询,用于确定对端边缘节点的真实地址.

三.CISCO DMVPN的实施

可以通过CISCO SDM采用向导化的配置:

通过IOS来配置CISCO DMVPN.拓扑如下图:

R1配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.1 255.255.255.0

ip nhrp authentication cisco /---配置NHRP的认证---/

ip nhrp map multicast dynamic /---允许NHRP自动增加路由器到组播NHRP映射---/

ip nhrp network-id 1 /---在接口上启用NHRP---/

ip ospf network broadcast

ip ospf priority 2555

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 11.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.1 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.2 102 broadcast

frame-relay map ip 125.71.1.3 103 broadcast

!

router ospf 1

log-adjacency-changes

network 11.1.1.1 0.0.0.0 area 0

network 125.71.1.1 0.0.0.0 area 0

network 192.168.1.1 0.0.0.0 area 0

!

R2配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.2 255.255.255.0

ip nhrp authentication cisco

ip nhrp map multicast 192.168.1.1 /---将NBMA地址做为通过隧道网络发送广播或组播的目标地址---/

ip nhrp network-id 1)

ip nhrp nhs 125.71.1.1 /---定义NHRP服务器地址---/

ip ospf network broadcast

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 22.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.2 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.1 201 broadcast

frame-relay map ip 125.71.1.3 201 broadcast

!

router ospf 1

network 22.1.1.1 0.0.0.0 area 0

network 125.71.1.2 0.0.0.0 area 0

network 192.168.1.2 0.0.0.0 area 0

!

R3配置如下:

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

crypto isakmp key cisco address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set ccsp esp-aes esp-sha-hmac

mode transport

!

crypto ipsec profile 91lab

set transform-set ccsp

!

!

interface Tunnel0

ip address 192.168.1.3 255.255.255.0

ip nhrp authentication cisco

ip nhrp map multicast 192.168.1.1

ip nhrp network-id 1

ip nhrp nhs 125.71.1.1

ip ospf network broadcast

tunnel source Serial0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile 91lab

!

interface Loopback0

ip address 33.1.1.1 255.255.255.0

!

interface Serial0/0

ip address 125.71.1.3 255.255.255.248

encapsulation frame-relay

no frame-relay inverse-arp

frame-relay map ip 125.71.1.1 301 broadcast

frame-relay map ip 125.71.1.2 301 broadcast

router ospf 1

log-adjacency-changes

network 33.1.1.1 0.0.0.0 area 0

network 125.71.1.3 0.0.0.0 area 0

network 192.168.1.3 0.0.0.0 area 0

收起阅读 »

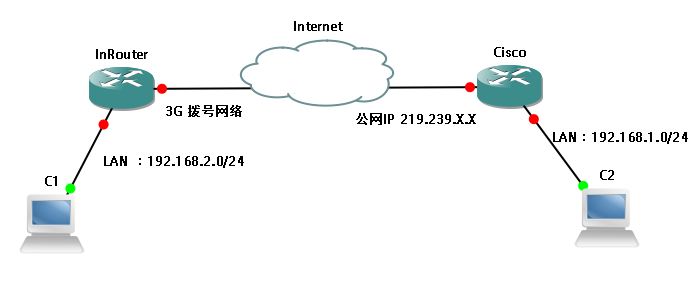

Cisco Router与InRouter900 建立IPSec VPN的相关配置

Cisco Router相关配置

使用串口连接Cisco Router 的console 接口进行配置,波特率9600 数据位8,校验位n,停止位1。

Router>enable // 特权模式

Router#

Router#configure terminal // 进入配置模式

Router(config)#username xxx password xxx //console 登陆用户名密码设置

Router(config)#interface FastEthernet0/0 //WAN接口

Router(config-if)#ip address 219.239.xxx.xxx 255.255.255.240

Router(config-if)# ip nat outside

Router(config-if)# no shutdown

Router(config-if)# exit

!

Router(config)#interface FastEthernet0/1 //LAN接口

Router(config-if)# ip address 192.168.1.1 255.255.255.0

Router(config-if)# ip nat inside

Router(config-if)# no shutdown

Router(config-if)# exit

Router(config-if)# no shutdown

Router(config)#ip nat inside source list 101 interface FastEthernet0/0 overload

//配置NAT,内容为192.168.1.0/24到192.168.2.0/24的访问不进行地址翻译,到其他网络的访问都翻译成FastEthernet0/0接口的IP地址

Router(config)#ip route 0.0.0.0 0.0.0.0 219.239.xxx.xxx //配置静态路由!

Router(config)#ip dhcp exculded-address 192.168.1.1 //LAN接口DHCP

Router(config)#ip dhcp pool lan-pool

Router(config)#network 192.168.1.0 255.255.255.0

Router(config)#dns-server 202.106.x.x // DNS

Router(config)#default-router 192.168.1.1

Router(config)#exit

!

Router(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

//定义从192.168.1.0/24-192.168.2.0/24 VPN感兴趣流

Router(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

//定义从192.168.1.0/24-192.168.3.0/24 VPN感兴趣流

Router(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

Router(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

Router(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 any

//阻止VPN数据流通过NAT,定义NAT规则访问列表,注意先后顺序

!

Router(config)#crypto isakmp policy 1 //定义IKE策略

Router(config)#encr 3des //定义3des加密算法

Router(config)#hash //定义md5散列算法

Router(config)#authentication pre-share //定义为预共享密钥认证方式

Router(config)#group 2 //定义Diffie-Hellman标识符

Router(config)#crypto isakmp key abc123 address 0.0.0.0 0.0.0.0 //配置预共享密钥为abc123(可以为其他),vpn对等端为任意IP(因为InRouer端通常为动态IP)

Router(config)#crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac //创建变换集 esp-3des esp-md5-hmac,其中“ESP-3DES-MD5”为变换集名称

!

Router(config)#crypto dynamic-map DYNMAP 100 //创建动态保密图DYNMAP 100

Router(config)#set transform-set ESP-3DES-MD5 //使用上面定义的变换集ESP-3DES-MD5

Router(config)# match address 100 //援引访问列表确定受保护的流量

!

!

Router(config)#crypto map OUTSIDE_MAP 10000 ipsec-isakmp dynamic DYNMAP

//将动态保密图集加入到正规的图集中,其中“OUTSIDE_MAP”为正规图集名称

!

Router(config-if)#interface FastEthernet0/0 //WAN接口

Router(config-if)#crypto map OUTSIDE_MAP

InRouter900相关配置

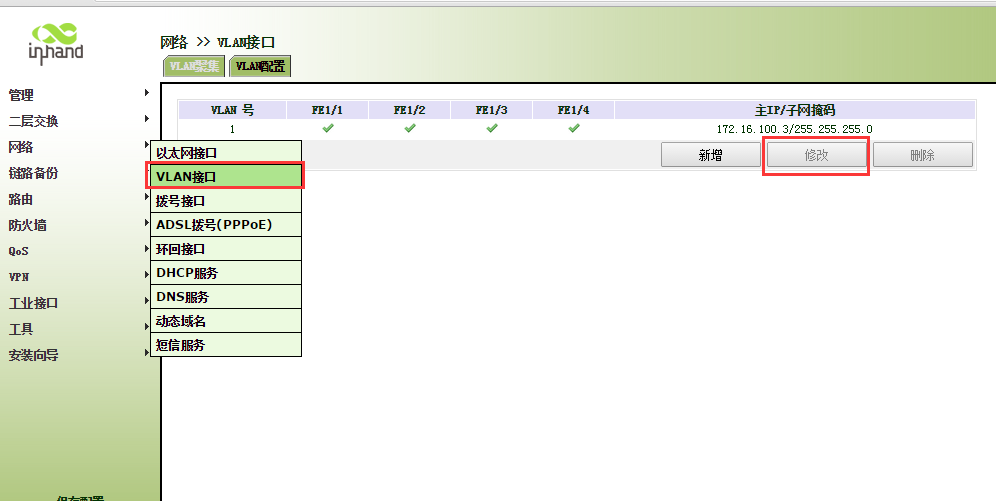

1. LAN设置

Web方式登录IR900路由器,点击“网络”=>“VLAN端口”菜单,如下图:

设置IR900 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

1、安装向导-新建IPSec隧道

接口名称: cellular 1 // 路由器默认WAN接口,若为有线则改为相应有线接口;

对端地址: 203.86.63.xxx // Cisco WAN 端口IP地址

协商模式: 野蛮模式

本地子网: 192.168.2.0 255.255.255.0

对端子网: 192.168.1.0 255.255.255.0

第一阶段策略:

IKE策略: 3DES-MD5-DH2 //与Cisco协商第一阶段一致;

IKE生命周期: 86400 //默认

本地、对端标示: IP地址 //默认

秘钥: abc123 //与crypto isakmp key abc123一致

第二阶段参数:

IPSec IKE策略: 3DES-MD5-96 //与Cisco第二阶段一致

IPSec 生命周期: 3600

2、ICMP探测机制

VPN-IPSec配置

ICMP探测服务器 : 192.168.1.1 // Cisco LAN 地址

ICMP探测本地地址: 192.168.2.1 // 本地LAN地址

收起阅读 »

Cisco Router与InRouter700 建立IPSec VPN的相关配置

Cisco Router相关配置

!

Username xxx password xxx //console 登陆用户名密码设置

interface FastEthernet0/0 //WAN接口

ip address 219.239.xxx.xxx 255.255.255.240

ip nat outside

!

interface FastEthernet0/1 //LAN接口

ip address 192.168.1.1 255.255.255.0

ip nat inside

ip nat inside source list 101 interface FastEthernet0/0 overload

//配置NAT,内容为192.168.1.0/24到192.168.2.0/24的访问不进行地址翻译,到其他网络的访问都翻译成FastEthernet0/0接口的IP地址

ip route 0.0.0.0 0.0.0.0 219.239.xxx.xxx //配置静态路由!

ip dhcp exculded-address 192.168.1.1 //LAN接口DHCP

ip dhcp pool lan-pool

network 192.168.1.0 255.255.255.0

dns-server 202.106.x.x // DNS

default-router 192.168.1.1

!

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

//定义从192.168.1.0/24-192.168.2.0/24 VPN感兴趣流

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

//定义从192.168.1.0/24-192.168.3.0/24 VPN感兴趣流

access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 permit ip 192.168.1.0 0.0.0.255 any

//阻止VPN数据流通过NAT,定义NAT规则访问列表,注意先后顺序

!

crypto isakmp policy 1 //定义IKE策略

encr 3des //定义3des加密算法

hash md5 //定义md5散列算法

authentication pre-share //定义为预共享密钥认证方式

group 2 //定义Diffie-Hellman标识符

crypto isakmp key abc123 address 0.0.0.0 0.0.0.0 //配置预共享密钥为abc123(可以为其他),vpn对等端为任意IP(因为InRouer端通常为动态IP)

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac //创建变换集 esp-3des esp-md5-hmac,其中“ESP-3DES-MD5”为变换集名称

!

crypto dynamic-map DYNMAP 100 //创建动态保密图DYNMAP 100

set transform-set ESP-3DES-MD5 //使用上面定义的变换集ESP-3DES-MD5

match address 100 //援引访问列表确定受保护的流量

!

!

crypto map OUTSIDE_MAP 10000 ipsec-isakmp dynamic DYNMAP //将动态保密图集加入

到正规的图集中,其中“OUTSIDE_MAP”为正规图集名称

!

!interface FastEthernet0/0 //WAN接口

crypto map OUTSIDE_MAP

InRouter700相关配置

1. LAN设置

Web方式登录IR700路由器,点击“网络”=>“LAN端口”菜单,如下图:

设置IR700 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

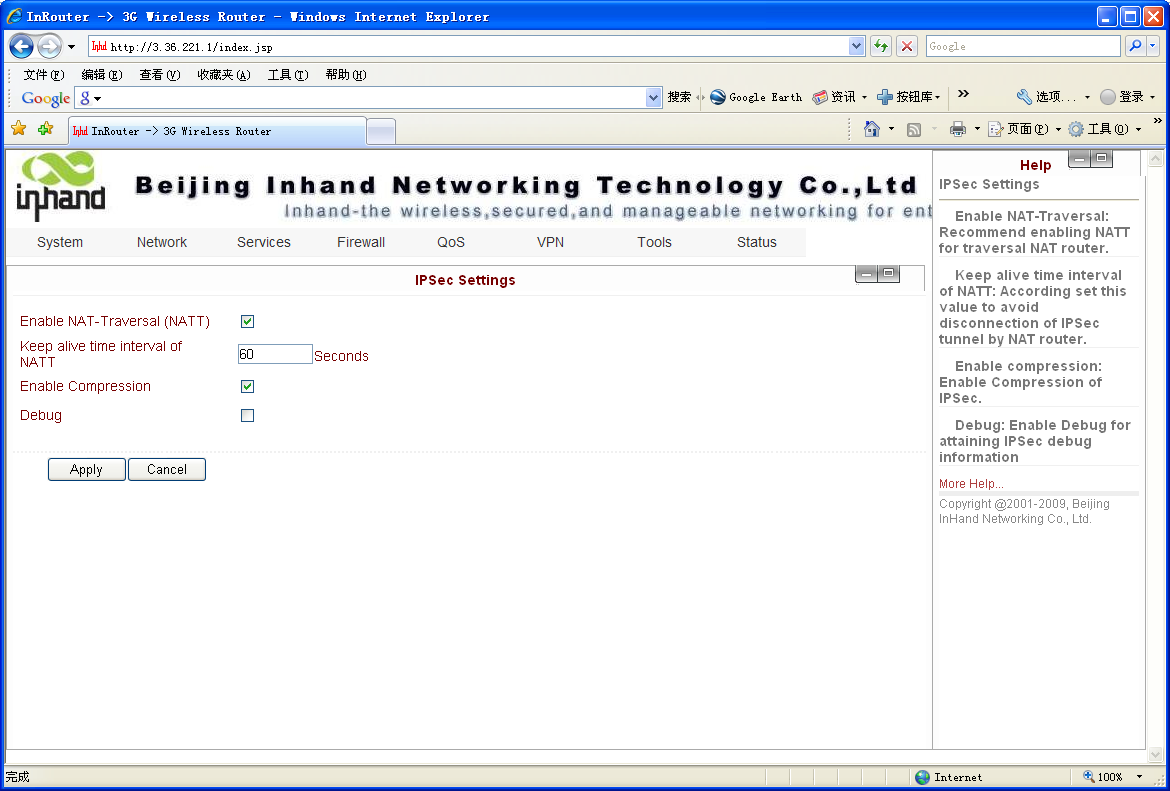

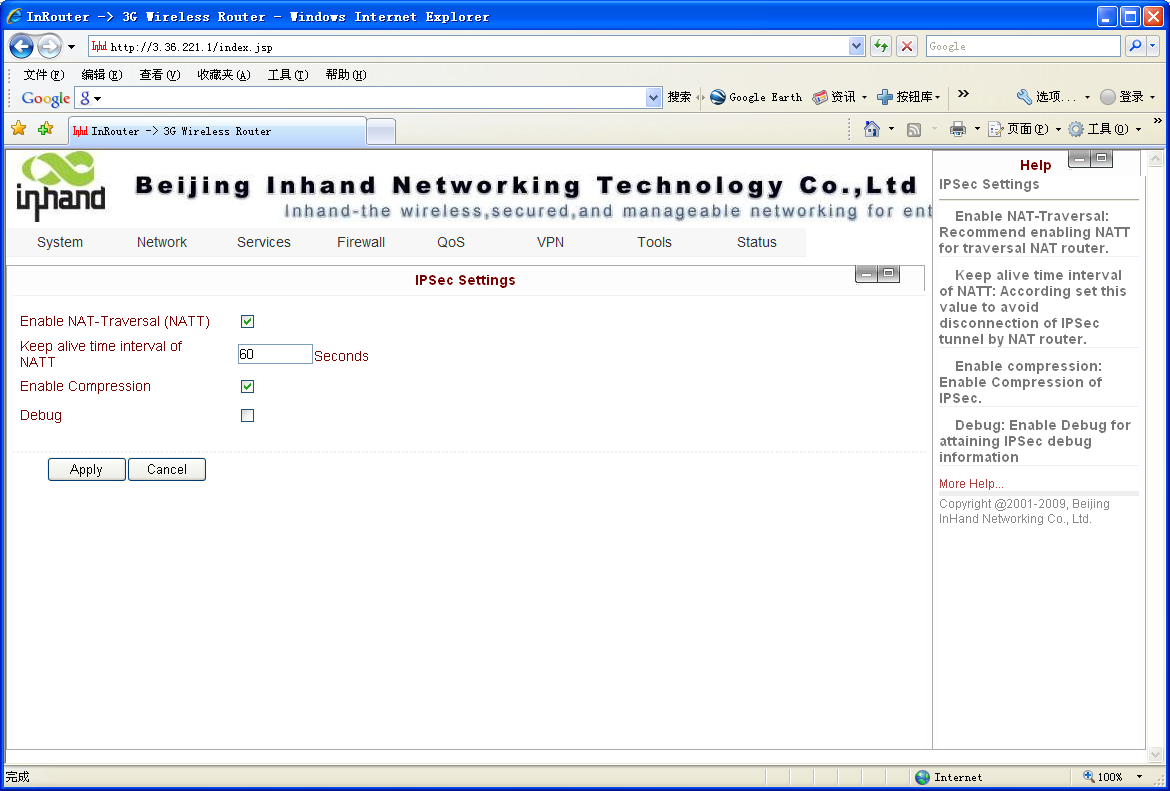

点击“VPN设置” => “IPSec基本参数”菜单,如下图所示:

启用NAT穿越:选择启用。

维持NAT穿越时间间隔:设置NAT维持穿越时间间隔,缺省为60秒。

启用数据压缩:选择启用。

请根据具体情况修改参数,配置完成后点击应用。

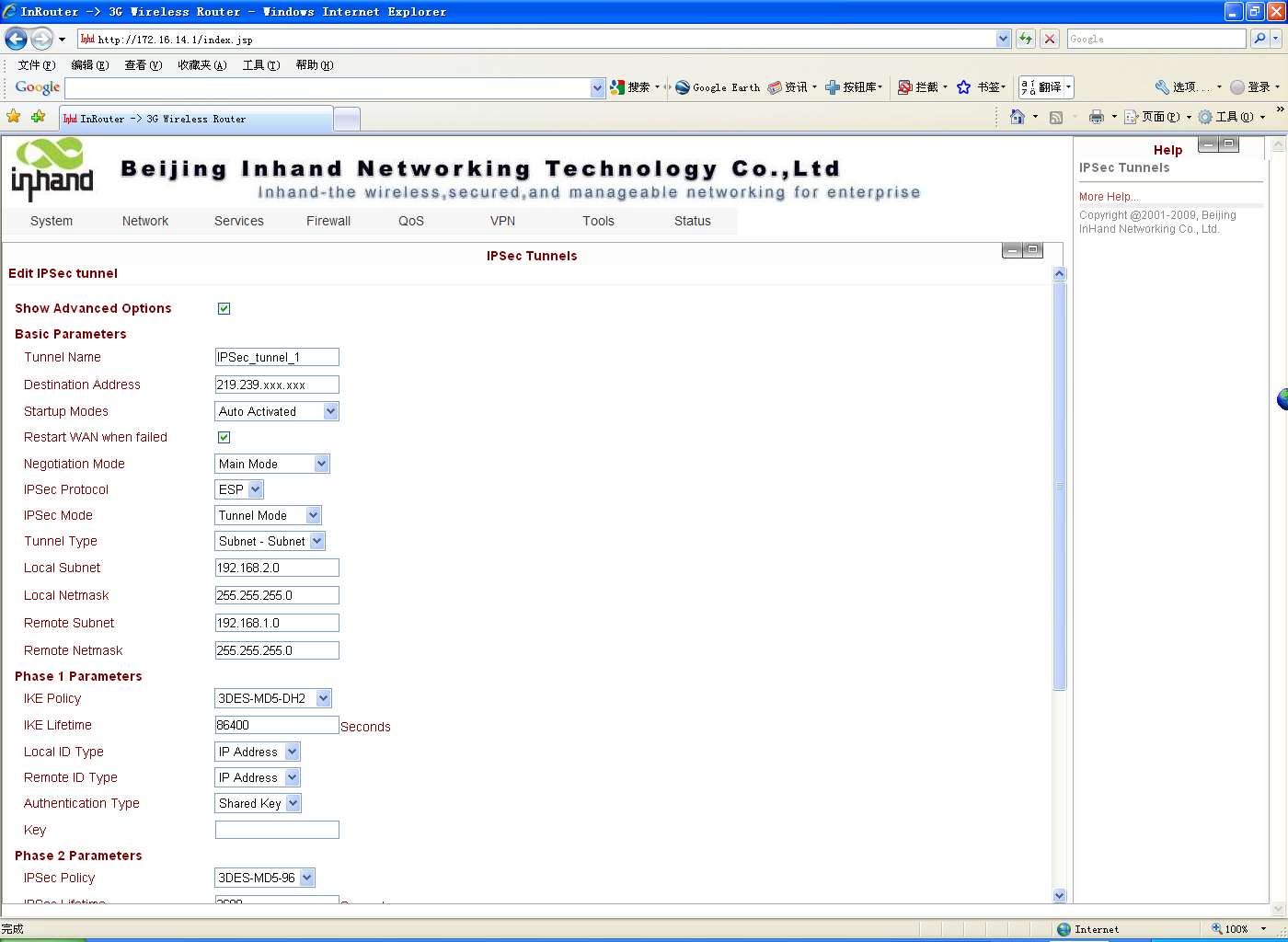

3. IPSec VPN隧道参数设置

点击“VPN配置”=> “IPSec隧道配置”菜单,点击“新增”创建一个新的VPN隧道,如下图:

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:219.239.xxx.xxx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与Cisco建VPN时选择主模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与Cisco建VPN时选择IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与Cisco配置相对应填入abc123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。

收起阅读 »

Cisco Firewall与InRouter700 建立IPSec VPN的相关配置

Cisco Firewall相关配置

ASA Version 7.0(6)

!

hostname ciscoasa

domain-name default.domain.invalid

enable password 2KFQnbNIdI.2KYOU encrypted

names

dns-guard

!

!定义接口

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.0.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 219.239.xxx.xxx 255.255.255.240

!

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

clock timezone CST 8

dns domain-lookup inside

dns name-server 202.96.209.5

same-security-traffic permit intra-interface

!定义不做NAT的流量,VPN流量不能做NAT

access-list no_nat extended permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

!

access-list outside-in extended permit icmp any any

access-list inside-in extended permit icmp any any

access-list inside-in extended permit ip any any

!定义VPN流量

access-list outside_cryptomap_dyn_10 extended permit ip 10.0.0.0 255.255.0.0 192.168.2.0 255.255.255.0

!

icmp permit any inside

icmp permit any outside

icmp permit any traceroute outside

asdm image disk0:/asdm506.bin

no asdm history enable

arp timeout 14400

!

!定义NAT

global (outside) 1 interface

nat (inside) 0 access-list no_nat

nat (inside) 1 192.168.1.0 255.255.255.0

!

access-group inside-in in interface inside

access-group outside-in in interface outside

!定义默认路由

route outside 0.0.0.0 0.0.0.0 219.239.xxx.xxx 1

!

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-session-timeout none

vpn-filter none

vpn-tunnel-protocol IPSec webvpn

password-storage disable

ip-comp disable

re-xauth disable

group-lock none

pfs disable

ipsec-udp enable

ipsec-udp-port 10000

split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

secure-unit-authentication disable

user-authentication disable

user-authentication-idle-timeout 30

ip-phone-bypass disable

leap-bypass disable

nem disable

backup-servers keep-client-config

client-firewall none

client-access-rule none

webvpn

functions url-entry

port-forward-name value Application Access

!

username admin password eY/fQXw7Ure8Qrz7 encrypted privilege 15

username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15

aaa authentication ssh console LOCAL

http server enable

http 192.168.1.0 255.255.255.0 inside

http 0.0.0.0 0.0.0.0 outside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!

!定义IPSec transform-set

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

!定义IPSec VPN动态保密图

crypto dynamic-map DYN-MAP 10 match address outside_cryptomap_dyn_10

crypto dynamic-map DYN-MAP 10 set transform-set ESP-3DES-MD5

crypto dynamic-map DYN-MAP 10 set nat-t-disable

!将动态保密图集加载到正规的图集中

crypto map WIRELESS-MAP 10 ipsec-isakmp dynamic DYN-MAP

!将保密图映射到outside接口上

crypto map WIRELESS-MAP interface outside

!

!定义IKE策略

isakmp identity auto

isakmp enable inside

isakmp enable outside

isakmp policy 9 authentication pre-share

isakmp policy 9 encryption 3des

isakmp policy 9 hash md5

isakmp policy 9 group 2

isakmp policy 9 lifetime 86400

!

!定义Tnnel-group及PSK(*即为PSK)

tunnel-group DefaultL2LGroup ipsec-attributes

pre-shared-key *

isakmp keepalive threshold 20 retry 3

isakmp keepalive threshold 20 retry 3

telnet 192.168.1.0 255.255.255.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 outside

ssh timeout 60

ssh version 2

console timeout 0

dhcpd address 192.168.1.2-192.168.1.254 management

dhcpd lease 3600

dhcpd ping_timeout 50

dhcpd enable management

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

Cryptochecksum:db87700f821c9c5ca340ab6ab3a29fa2

: end

// ASA(config)#same-security-traffic permit intra-interface 3G路由之间相互访问

InRouter700相关配置

1. LAN设置

Web方式登录IR700路由器,点击“网络”=>“LAN端口”菜单,如下图:

设置IR700 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

点击“VPN设置” => “IPSec基本参数”菜单,如下图所示:

启用NAT穿越:选择启用。

维持NAT穿越时间间隔:设置NAT维持穿越时间间隔,缺省为60秒。

启用数据压缩:选择启用。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN隧道参数设置

点击“VPN配置”=> “IPSec隧道配置”菜单,点击“新增”创建一个新的VPN隧道,如下图:

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:219.239.xxx.xxx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与Cisco建VPN时选择主模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与Cisco建VPN时选择IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与Cisco配置相对应填入abc123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。

收起阅读 »

ASA Version 7.0(6)

!

hostname ciscoasa

domain-name default.domain.invalid

enable password 2KFQnbNIdI.2KYOU encrypted

names

dns-guard

!

!定义接口

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.0.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 219.239.xxx.xxx 255.255.255.240

!

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

clock timezone CST 8

dns domain-lookup inside

dns name-server 202.96.209.5

same-security-traffic permit intra-interface

!定义不做NAT的流量,VPN流量不能做NAT

access-list no_nat extended permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

!

access-list outside-in extended permit icmp any any

access-list inside-in extended permit icmp any any

access-list inside-in extended permit ip any any

!定义VPN流量

access-list outside_cryptomap_dyn_10 extended permit ip 10.0.0.0 255.255.0.0 192.168.2.0 255.255.255.0

!

icmp permit any inside

icmp permit any outside

icmp permit any traceroute outside

asdm image disk0:/asdm506.bin

no asdm history enable

arp timeout 14400

!

!定义NAT

global (outside) 1 interface

nat (inside) 0 access-list no_nat

nat (inside) 1 192.168.1.0 255.255.255.0

!

access-group inside-in in interface inside

access-group outside-in in interface outside

!定义默认路由

route outside 0.0.0.0 0.0.0.0 219.239.xxx.xxx 1

!

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-session-timeout none

vpn-filter none

vpn-tunnel-protocol IPSec webvpn

password-storage disable

ip-comp disable

re-xauth disable

group-lock none

pfs disable

ipsec-udp enable

ipsec-udp-port 10000

split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

secure-unit-authentication disable

user-authentication disable

user-authentication-idle-timeout 30

ip-phone-bypass disable

leap-bypass disable

nem disable

backup-servers keep-client-config

client-firewall none

client-access-rule none

webvpn

functions url-entry

port-forward-name value Application Access

!

username admin password eY/fQXw7Ure8Qrz7 encrypted privilege 15

username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15

aaa authentication ssh console LOCAL

http server enable

http 192.168.1.0 255.255.255.0 inside

http 0.0.0.0 0.0.0.0 outside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!

!定义IPSec transform-set

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

!定义IPSec VPN动态保密图

crypto dynamic-map DYN-MAP 10 match address outside_cryptomap_dyn_10

crypto dynamic-map DYN-MAP 10 set transform-set ESP-3DES-MD5

crypto dynamic-map DYN-MAP 10 set nat-t-disable

!将动态保密图集加载到正规的图集中

crypto map WIRELESS-MAP 10 ipsec-isakmp dynamic DYN-MAP

!将保密图映射到outside接口上

crypto map WIRELESS-MAP interface outside

!

!定义IKE策略

isakmp identity auto

isakmp enable inside

isakmp enable outside

isakmp policy 9 authentication pre-share

isakmp policy 9 encryption 3des

isakmp policy 9 hash md5

isakmp policy 9 group 2

isakmp policy 9 lifetime 86400

!

!定义Tnnel-group及PSK(*即为PSK)

tunnel-group DefaultL2LGroup ipsec-attributes

pre-shared-key *

isakmp keepalive threshold 20 retry 3

isakmp keepalive threshold 20 retry 3

telnet 192.168.1.0 255.255.255.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 outside

ssh timeout 60

ssh version 2

console timeout 0

dhcpd address 192.168.1.2-192.168.1.254 management

dhcpd lease 3600

dhcpd ping_timeout 50

dhcpd enable management

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

Cryptochecksum:db87700f821c9c5ca340ab6ab3a29fa2

: end

// ASA(config)#same-security-traffic permit intra-interface 3G路由之间相互访问

InRouter700相关配置

1. LAN设置

Web方式登录IR700路由器,点击“网络”=>“LAN端口”菜单,如下图:

设置IR700 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

点击“VPN设置” => “IPSec基本参数”菜单,如下图所示:

启用NAT穿越:选择启用。

维持NAT穿越时间间隔:设置NAT维持穿越时间间隔,缺省为60秒。

启用数据压缩:选择启用。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN隧道参数设置

点击“VPN配置”=> “IPSec隧道配置”菜单,点击“新增”创建一个新的VPN隧道,如下图:

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:219.239.xxx.xxx

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式,快速模式。与Cisco建VPN时选择主模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:192.168.2.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.1.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.255.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。与Cisco建VPN时选择IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识。建议选择为空。

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。与Cisco配置相对应填入abc123。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。

收起阅读 »

App_Guide_OpenVPN_UserPassword Mode

Application Guide for Easy OpenVPN via IR700

------User Password Mode, IR700 as Client/Server

1. Summary

This guide will show you how to configure IR700 Cellular Router as both OpenVPN Server and

Client.

We are using user/password mode here. Any questions please contact us:

support@inhandnetworks.com

Attention:

1) This application is suit for customers with small monitor center and small amount of usage,

IR700 here used as server can support LESS THAN 10 points, if you have large amount, we

suggest you to use large Linux OpenVPN Server and faster cable access for monitor center;

2) Before using VPN, please make sure both IR700 and remote PC can access to internet;

3) IR700 must be the following models:

IR791WH01, IR791GSxx, IR794WH01, IR791UE, IR794UE.

2. Configure IR700 as OpenVPN Server

Attention:

1) Before using VPN, please make sure both IR700 can access to internet;

2) For OpenVPN Server, IR700 must be with fixed IP or dynamic public IP with DDNS;

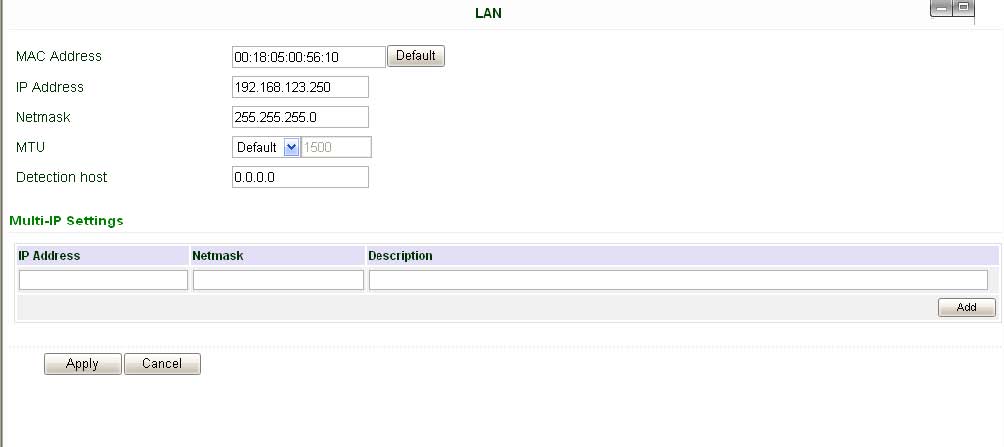

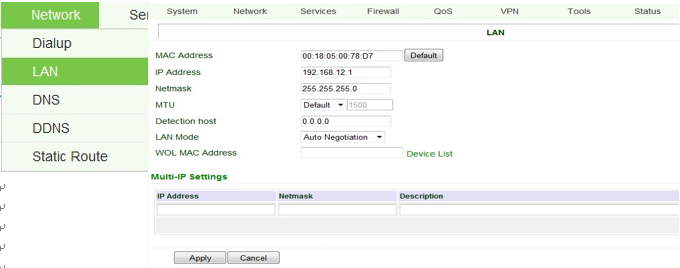

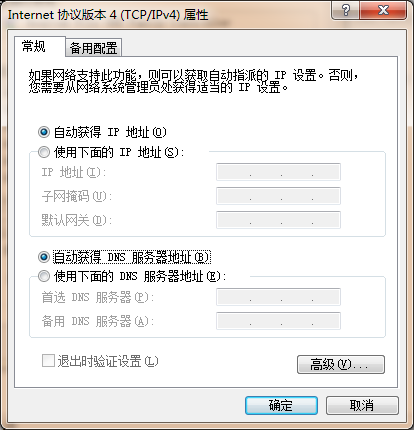

1. Configure LAN address

After entering configure web, click “Network”????”LAN”, make sure IR700 and the application

server are in the right subnet: 192.168.123.0/24, here we use:

IR700: 192.168.123.250/24:

Application Server: 192.168.123.123/24.

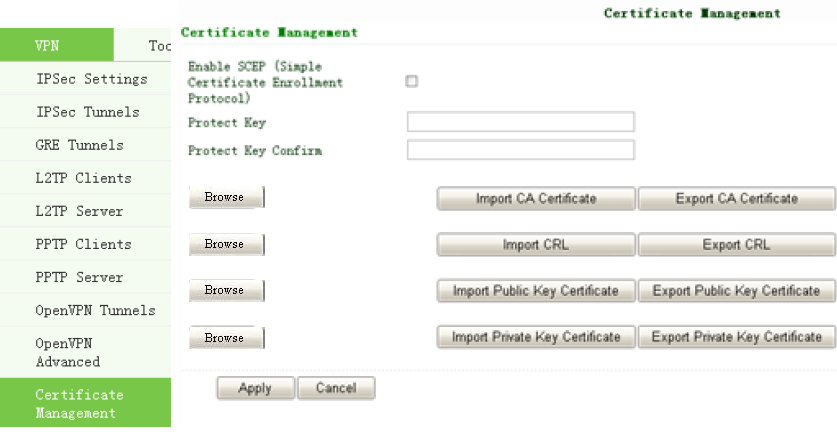

2. Insert CA

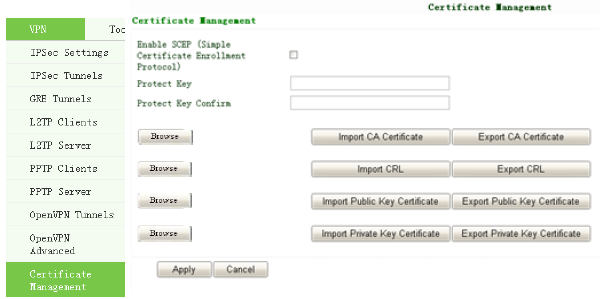

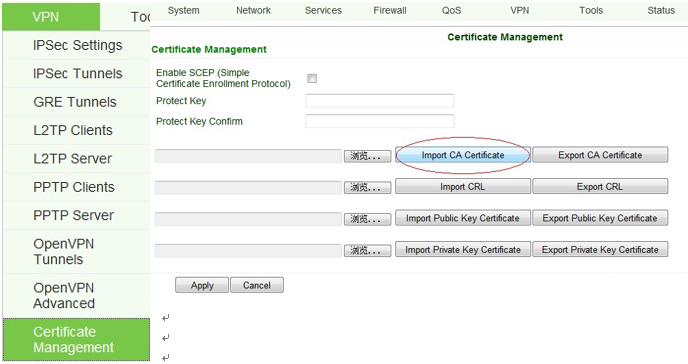

Attention: You should insert all three CAs before click “Apply button”.

Click “VPN”???? “Certificate Management”:

Click the “Browse” button at the left side of “Import CA Certificate” and then choose the right

“root certificate” (e.g.: ca. crt), then click “Import CA Certificate” button, and you will see:

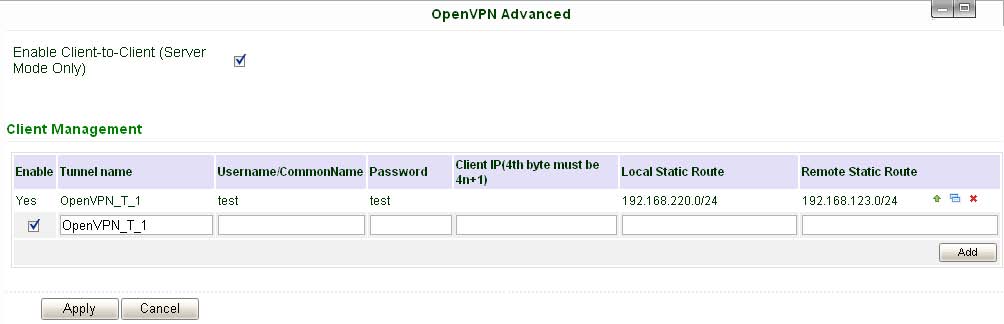

3. Configure OpenVPN Advanced Options

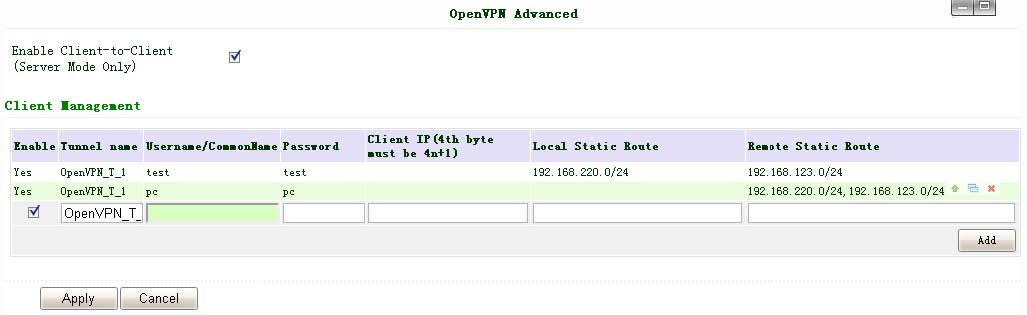

Click “VPN”????”OpenVPN Advanced”, configure as below:

Enable Client-to-Client (Server Mode Only), and click “Add” to add this tunnel setting:

And then click “Apply”.

Notice:

The “Local Static Route” is a route added in the server to tell itself what the subnet of

OpenVPN Client is.

The “Remote Static Route” is a route pushed to the OpenVPN client to tell what’ the server’s

subnet.

If you have one more subnet, please divide routes using “,”, e.g.: 192.168.220.0/24,

192.168.221.0/24.

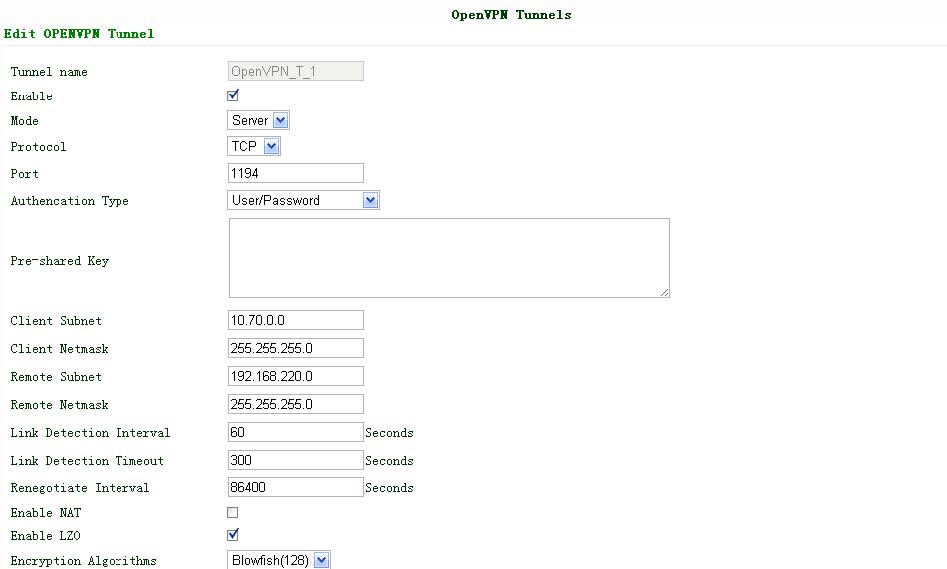

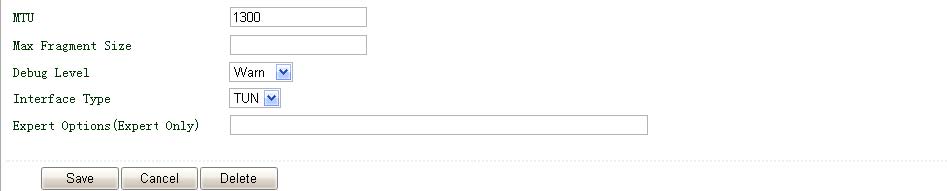

4. Add OpenVPN Tunnel

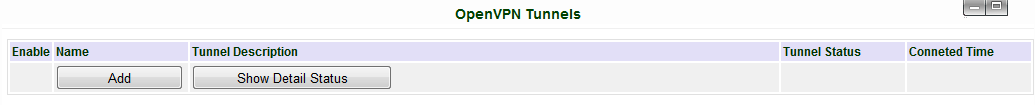

Click “VPN”????”OpenVPN Tunnels”:

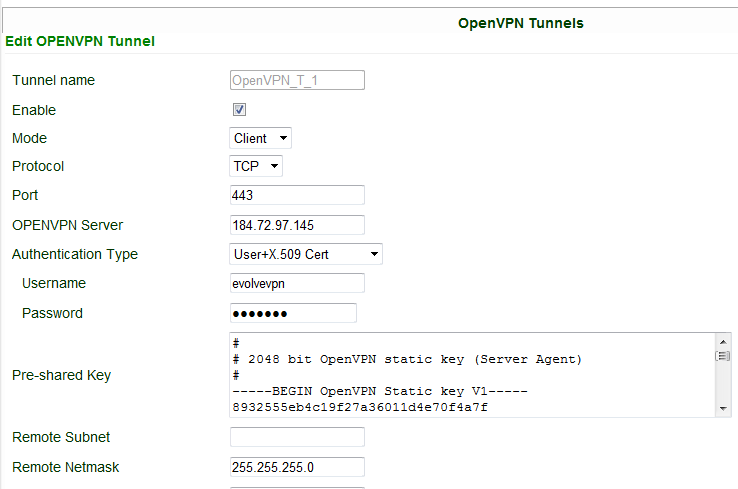

Configure as below:

Then click “Save”, after a few seconds, you will see:

The server is now created successfully!

3. Configure another IR700 as OpenVPN Client

Attention:

1) Before using VPN, please make sure both IR700 can access to internet;

2) For OpenVPN client, IR700 can access to internet via any cellular or wired form;

1. Configure LAN address

After entering configure web, click “Network”????”LAN”, make sure IR700 and the PC are in

the right subnet: 192.168.220.0/24, here we use:

IR700: 192.168.220.1/24:

PC: 192.168.220.10/24.

2. Insert CA

Attention: You should insert the root CA (e.g.: ca.crt) before click “Apply button”.

Click “VPN”???? “Certificate Management”:

Click the “Browse” button at the left side of “Import CA Certificate” and then choose the right

“root certificate” (e.g.: ca. crt), then click “Import CA Certificate” button, and you will see:

Click “Back” button and return to the former page.

Then remember to click “Apply” button.

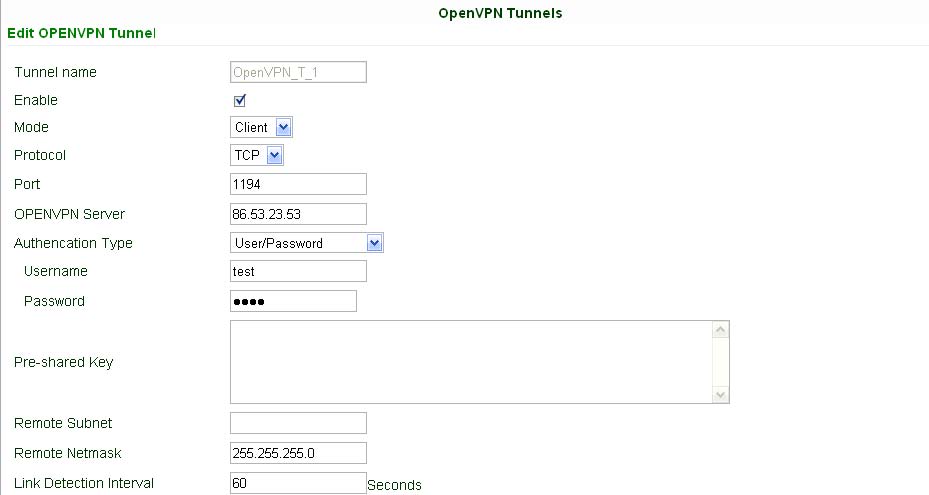

3. Add OpenVPN Tunnel

Click “VPN”????”OpenVPN Tunnels”:

Then click “Add” to add a new tunnel:

Configure as below:

Attention: if you are using DDNS at the server side, you should configure DDN in the client

IR700:

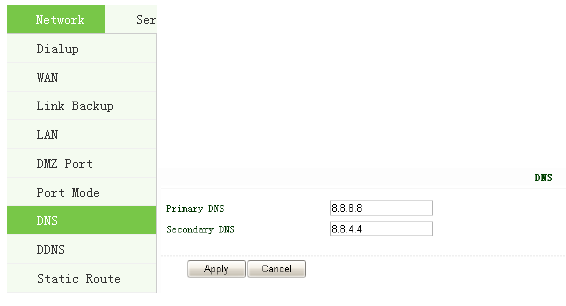

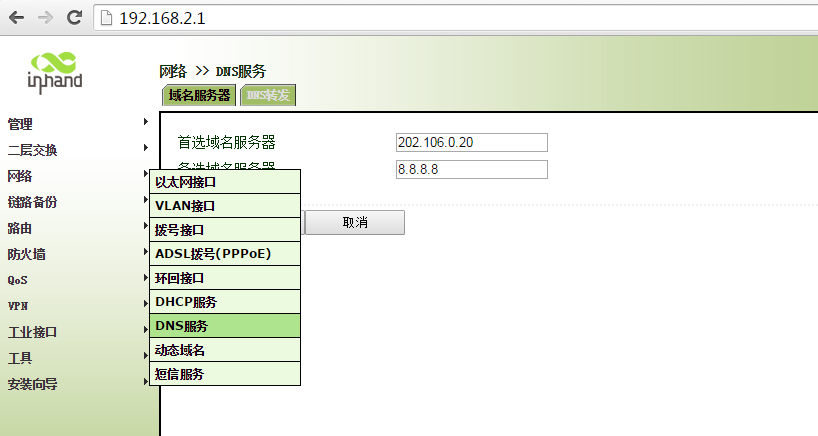

Click “Network”????”DNS”, configure as below and then click “Apply”:

(The DNS: 8.8.8.8 and 8.8.4.4 is Google’s and available across global)

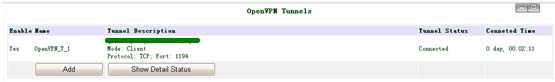

Then click “Save”, after a few seconds, you will see the tunnel created:

The server is now created successfully!

And at the client side, you can easily get access to the server subnet:

Official OpenVPN client software is also supported (please see http://openvpn.net/ for the latest

release). The next chapter (Advanced Configuration) will show you how to realize.

4. Advanced Configuration

One of the practical utility for OpenVPN is that the server can create tunnels with different

clients:

At the former steps, we have already configured one tunnel, here we add another. If you need

add more, you can use similar method.

1. Entering the server’s web, click “VPN”????”OpenVPN Advanced” and change the settings

as below:

The “Remote Static Route” will tell your pc what the subnets of both client IR700 and server

IR700 are.

Then click “Apply”. The OpenVPN service will restart.

Meanwhile, the clients will loss the old OpenVPN connection and then restart to connect to

the new server automatically.

2. Configure PC using OpenVPN client software

Here we provide a configure file, please put this .ovpn file and ca.crt in the directory:

/OpenVPN/config

##############################################

# Sample client-side OpenVPN 2.0 config file #

# for connecting to multi-client server. #

# #

# This configuration can be used by multiple #

# clients, however each client should have #

# its own cert and key files. #

# #

# On Windows, you might want to rename this #

# file so it has a .ovpn extension #

##############################################

# Specify that we are a client and that we

# will be pulling certain config file directives

# from the server.

client

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall