IR900拨号电信4G专网卡遇到问题及解决方法

目前在使用IR900(包括IR912L-TL00和915L-TL00)时,若遇到使用电信4G专网卡拨号拨不上的时候,可参照以下解决方法:

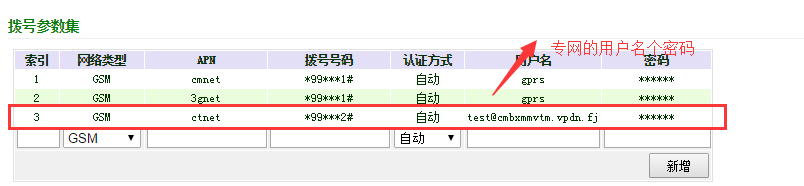

网络-拨号接口:调整拨号参数集和初始化拨号命令

1.初始化指令:AT+CGDCONT=2,"IP","专网APN"。(定义一个ID为2的配置项,APN设置为专网APN)。

2.拨号参数集:APN:公网APN(ctnet或者ctlte);拨号号码*99***2#,ID为2的配置项用于数据连接(到专网);用户名密码:专网用户名密码

完成以上两个地方的修改即可,这种配置方式只适用于拨电信4G专网失败时所用。

原因分析:电信的专网注册时,注册得用公网的APN(不然不给注册成功)。连接数据时用专网APN,严格按照这个来,所以这里我们需要手动配置让电信专网卡在公网上注册,数据走专网。而对于“旧”的龙尚u8300W模块(版本低于V1.1.4),就需要做这样的手动操作,而对于最近新出的900以及695都是用升级过的龙尚模块,对于这些设备就不用手动写,按原来方式直接改拨号参数集就可以。

BusyBox v1.19.2 (2014-10-30 16:25:35 CST) built-in shell (ash)

Enter 'help' for a list of built-in commands.

/www # sdebug /dev/ttyUSB2 --------------进入模块,注意sdebug后有个空格

open device /dev/ttyUSB2 for operation(fd:4), baudrate:19200, databits:8, stopbit:1, xonoff:0

ati

>>> ati -----ati查看模块信息

<(112)<

Manufacturer: LONGSUNG

Model: U8300W

Revision: QA30001.1.4_MV11

IMEI: 862104021822454

+GCAP: +CGSM

OK 收起阅读 »

网络-拨号接口:调整拨号参数集和初始化拨号命令

1.初始化指令:AT+CGDCONT=2,"IP","专网APN"。(定义一个ID为2的配置项,APN设置为专网APN)。

2.拨号参数集:APN:公网APN(ctnet或者ctlte);拨号号码*99***2#,ID为2的配置项用于数据连接(到专网);用户名密码:专网用户名密码

完成以上两个地方的修改即可,这种配置方式只适用于拨电信4G专网失败时所用。

原因分析:电信的专网注册时,注册得用公网的APN(不然不给注册成功)。连接数据时用专网APN,严格按照这个来,所以这里我们需要手动配置让电信专网卡在公网上注册,数据走专网。而对于“旧”的龙尚u8300W模块(版本低于V1.1.4),就需要做这样的手动操作,而对于最近新出的900以及695都是用升级过的龙尚模块,对于这些设备就不用手动写,按原来方式直接改拨号参数集就可以。

BusyBox v1.19.2 (2014-10-30 16:25:35 CST) built-in shell (ash)

Enter 'help' for a list of built-in commands.

/www # sdebug /dev/ttyUSB2 --------------进入模块,注意sdebug后有个空格

open device /dev/ttyUSB2 for operation(fd:4), baudrate:19200, databits:8, stopbit:1, xonoff:0

ati

>>> ati -----ati查看模块信息

<(112)<

Manufacturer: LONGSUNG

Model: U8300W

Revision: QA30001.1.4_MV11

IMEI: 862104021822454

+GCAP: +CGSM

OK 收起阅读 »

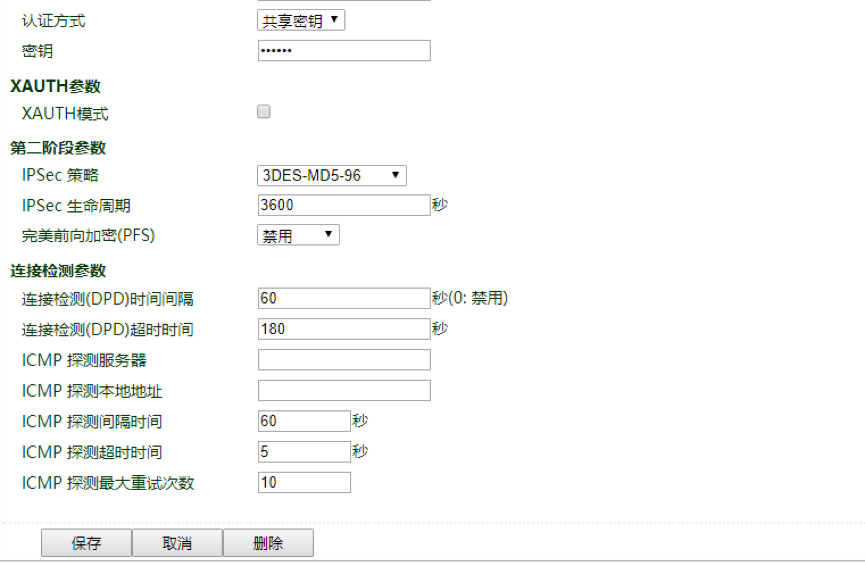

Windows Openvpn服务器端配置

OpenVPN的配置工作主要分为如下两步:

A. 创建加密证书和私钥,其中包括服务器端和客户端都要用到的核心CA证书和私钥,服务器端自身的加密证书(即公钥)和私钥,以及每个客户端对应的加密证书和私钥。

B. 为服务器和客户端编写对应的配置文件,然后将其与第一步中生成的相应证书、私钥放在OpenVPN安装目录的config文件夹下。

OpenVPN支持基于加密证书的双向认证。在OpenVPN中,不管是服务器还是客户端,所有的证书和私钥都需要由服务器端生成,客户端要先获得服务器端分配给它的加密证书和密钥才能成功连接。这与使用网上银行有些类似,大多数银行网站都会要求先下载并安装一个数字证书,才允许进行网上付款或其他操作。

收起阅读 »

A. 创建加密证书和私钥,其中包括服务器端和客户端都要用到的核心CA证书和私钥,服务器端自身的加密证书(即公钥)和私钥,以及每个客户端对应的加密证书和私钥。

B. 为服务器和客户端编写对应的配置文件,然后将其与第一步中生成的相应证书、私钥放在OpenVPN安装目录的config文件夹下。

OpenVPN支持基于加密证书的双向认证。在OpenVPN中,不管是服务器还是客户端,所有的证书和私钥都需要由服务器端生成,客户端要先获得服务器端分配给它的加密证书和密钥才能成功连接。这与使用网上银行有些类似,大多数银行网站都会要求先下载并安装一个数字证书,才允许进行网上付款或其他操作。

收起阅读 »

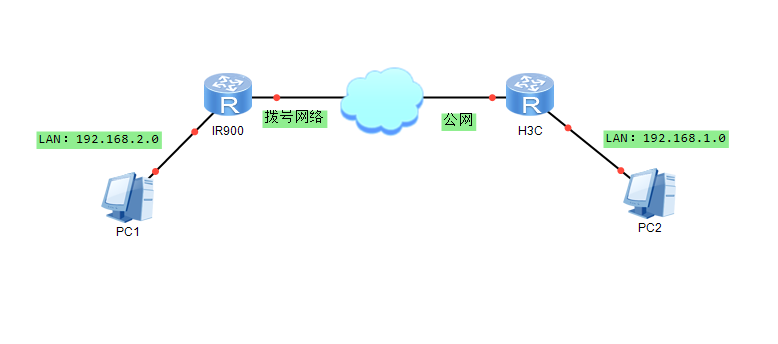

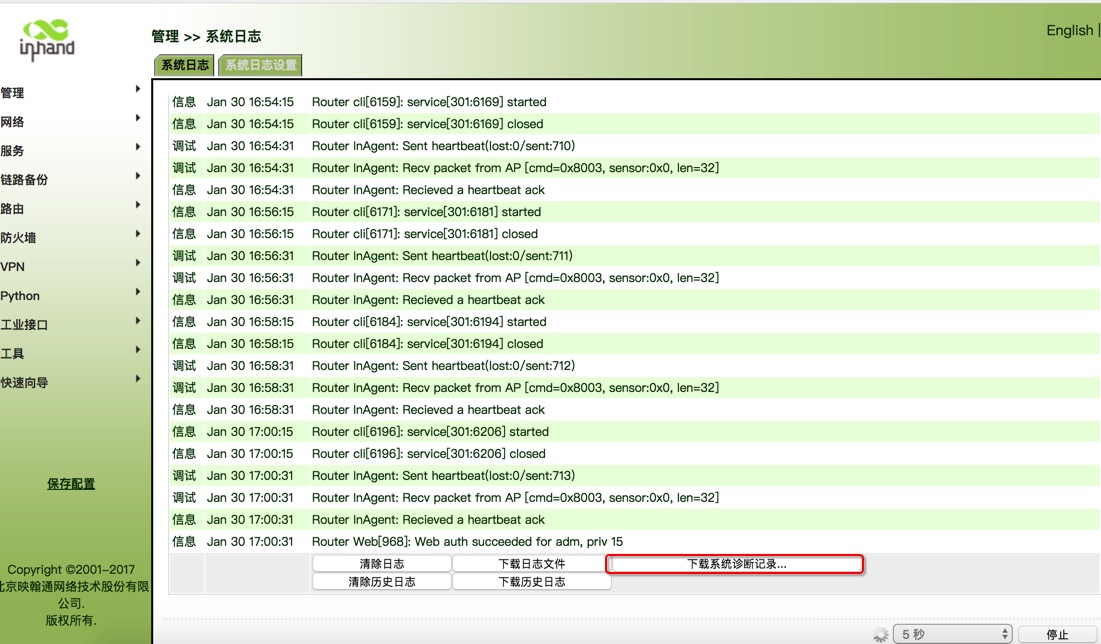

H3C Router与InRouter900 建立IPSecVPN的相关配置

本文档针对H3C Router的常规使用以及与无线路由器InRouter配合使用时(主要是建IPSec VPN)双方的相关配置而编写。

H3C Router相关配置

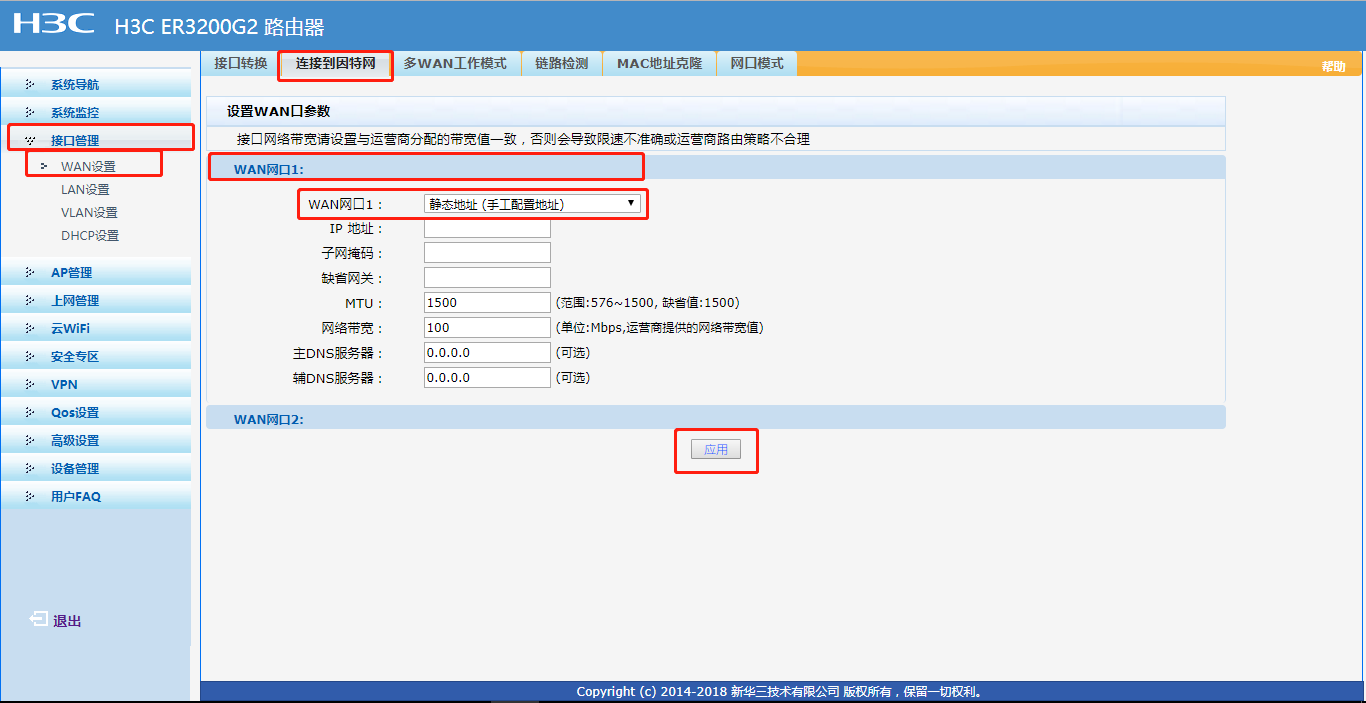

1.WAN设置

使用网线连接H3C Router 的LAN 接口进行配置。

1. 打开浏览器,输入默认IP:192.168.1.1 用户名/密码默认 admin/admin

2. 配置WAN口静态公网地址。 接口管理=》WAN设置=》连接到因特网=》静态地址(手工配置地址)=》输入IP、掩码、网关即可。

请根据具体情况修改参数,配置完成后点击应用。

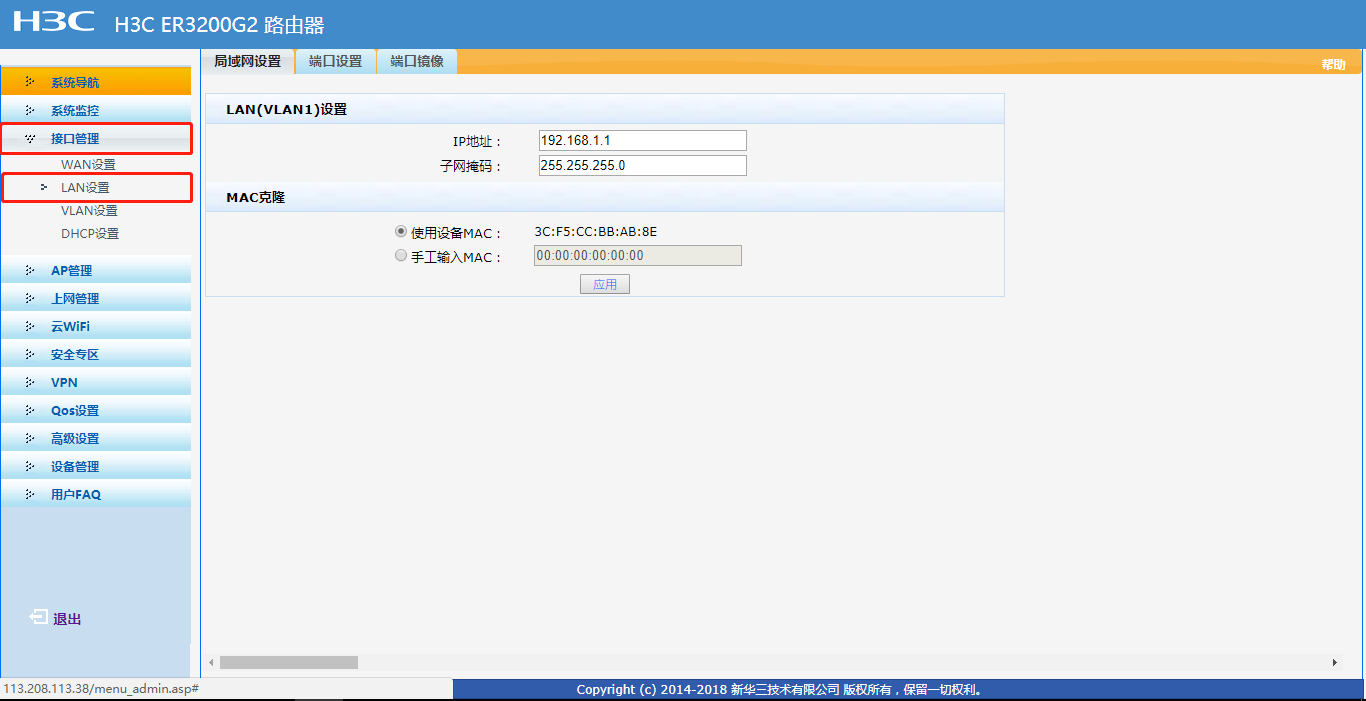

2. LAN设置

1. 设置H3C LAN端口IP地址,出厂默认IP为192.168.1.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

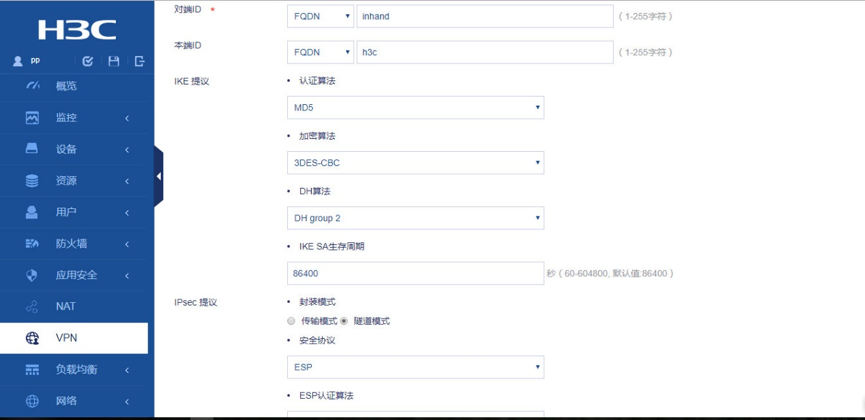

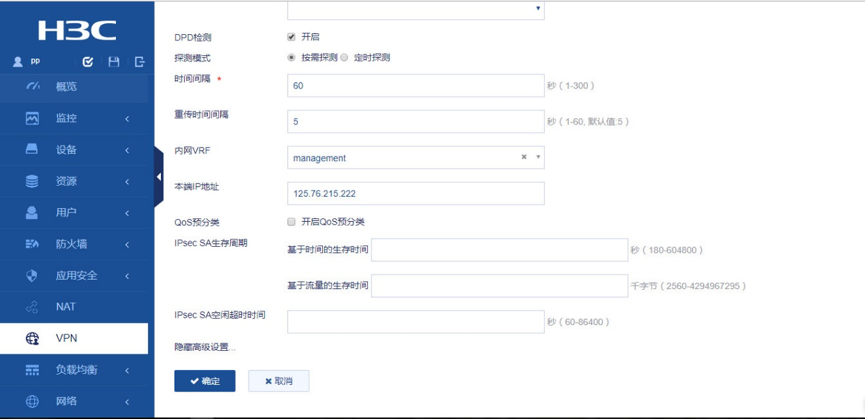

3. IPSec VPN基本参数设置

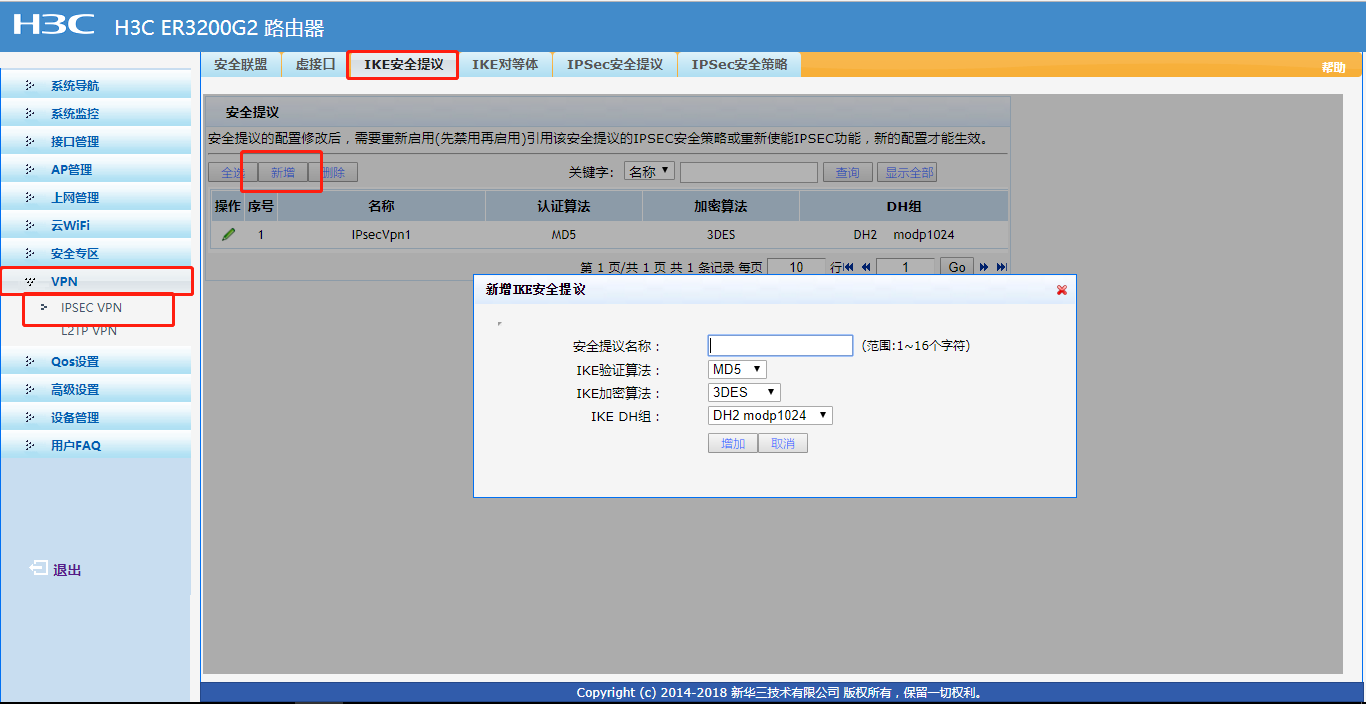

1、VPN =》 IPSEC VPN

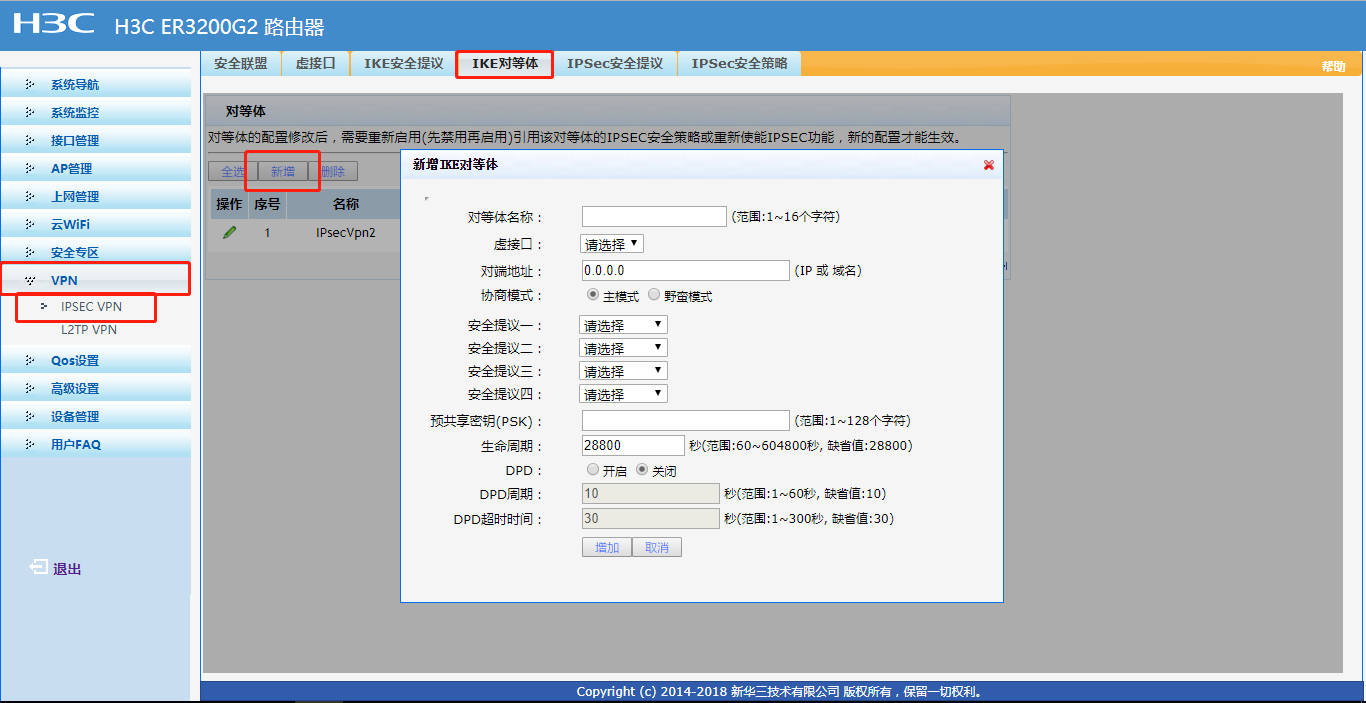

2、虚接口 =》 新增 =》 虚接口名称按需填写 =》 绑定接口选择连接公网的接口

3、IKE安全提议 =》 新增 =》 安全提议名称、加密、验证算法、DH按需填写

4、IKE对等体 =》 新增 =》 对等体名称按需填写 =》 虚接口选择步骤2配置的虚接口 =》 对端地址Server端可写0.0.0.0 =》 野蛮模式 =》安全提议一选择步骤3配置的提议 =》 预共享密钥与R900密钥相同abc123 =》生命周期等默认即可

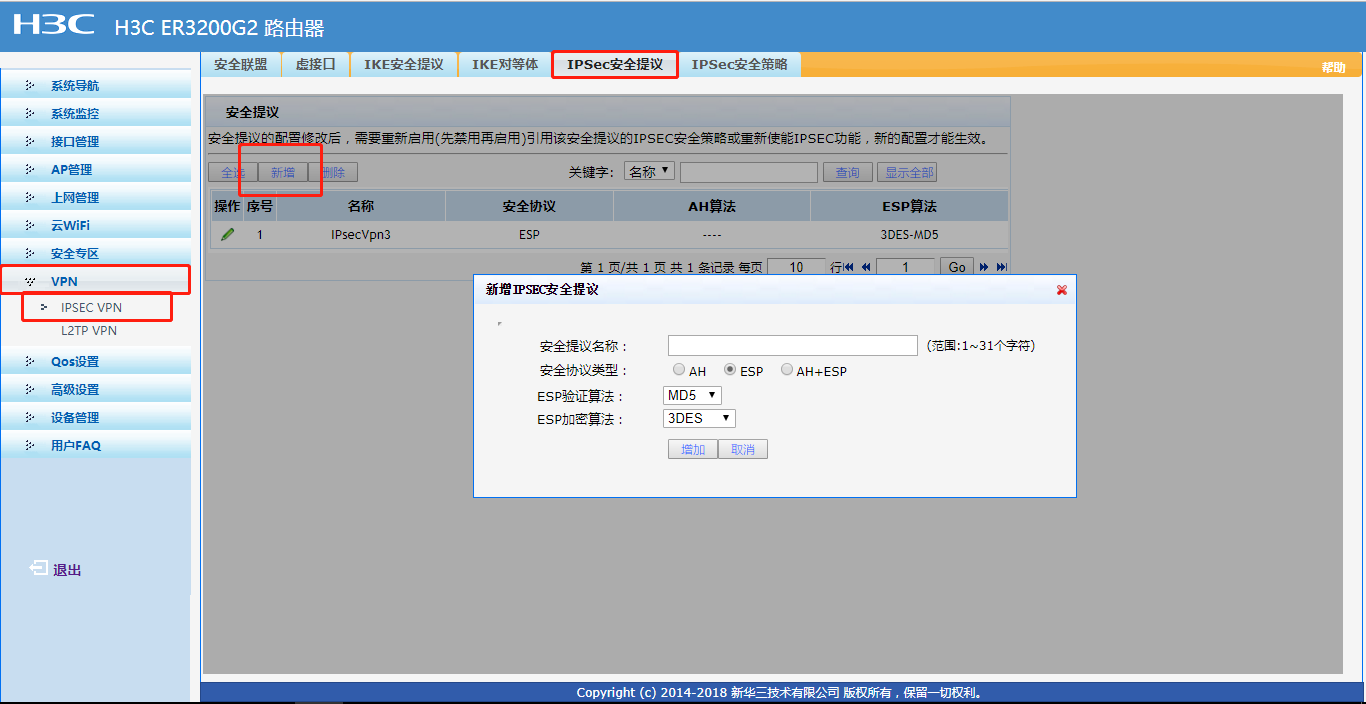

5、IPSec安全提议 =》 新增 =》 安全提议名称按需填写 =》安全协议类型、算法按需填写即可

6、IPSec安全策略 =》 新增 =》 安全策略名称按需填写 =》 启用 =》 本地子网配置之前LAN设置的网段即可(按此格式192.168.1.0/255.255.255.0即可) =》对端子网配置R900的LAN设置的网段即可(按此格式192.168.2.0/255.255.255.0即可) =》 协商类型IKE协商 =》 对等体选择步骤4配置的对等体 =》 安全提议一选择步骤5配置的安全提议 =》 FPS、生命周期默认即可 =》 触发模式可改为长连模式

7、上述步骤全部配置完成后,点击勾选启用IPSec功能,然后点击应用即可。

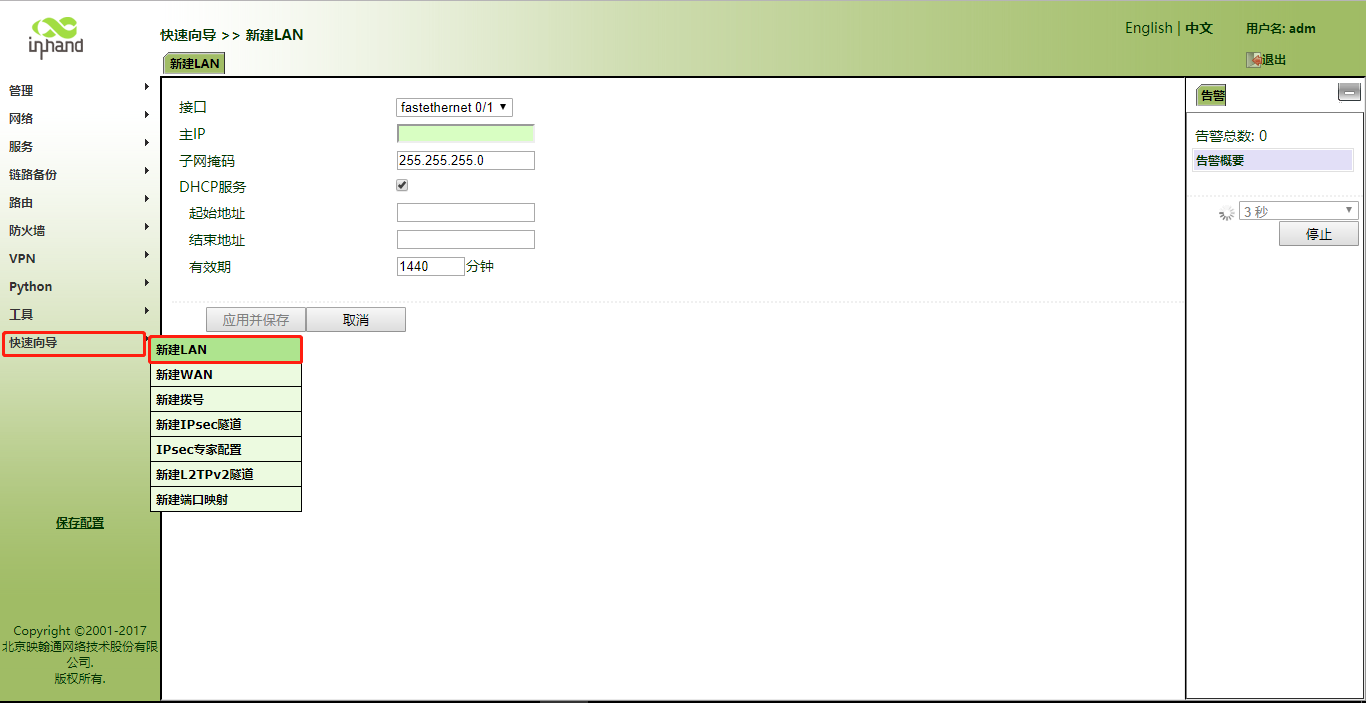

InRouter900相关配置

1. LAN设置

Web方式登录IR900路由器,默认IP:192.168.2.1点击“快速向导” =》 “新建LAN”菜单,如下图:

设置IR900 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

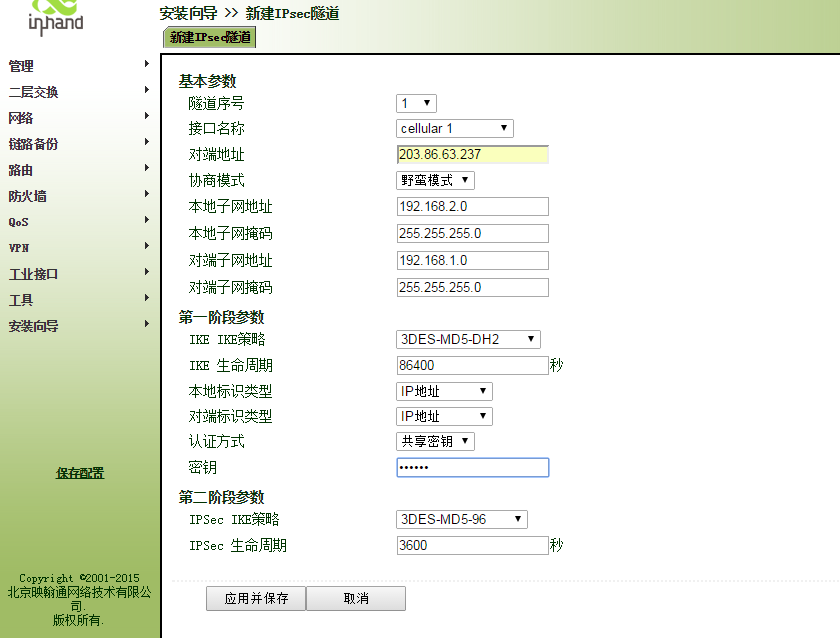

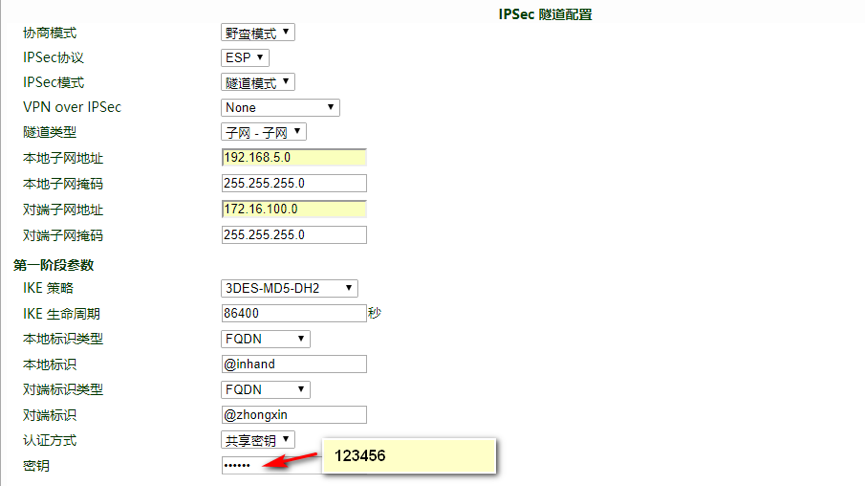

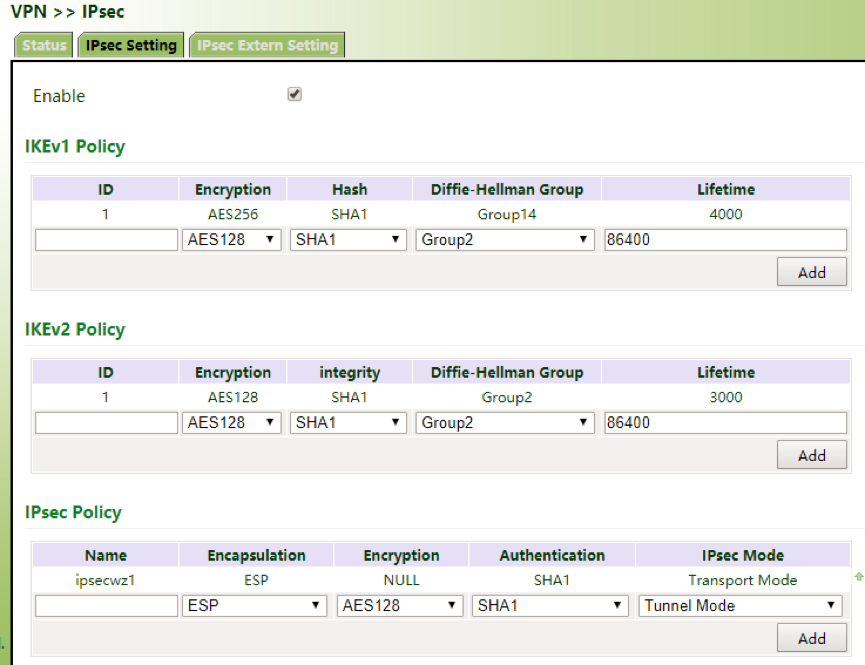

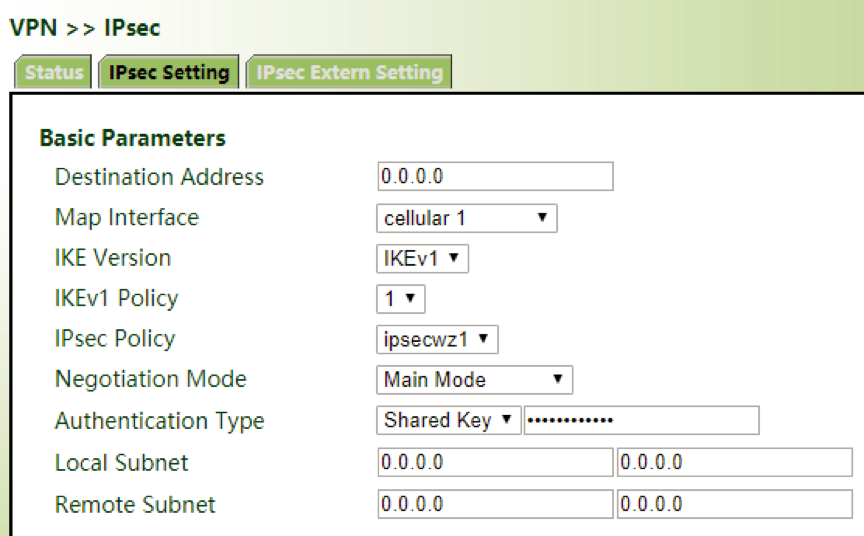

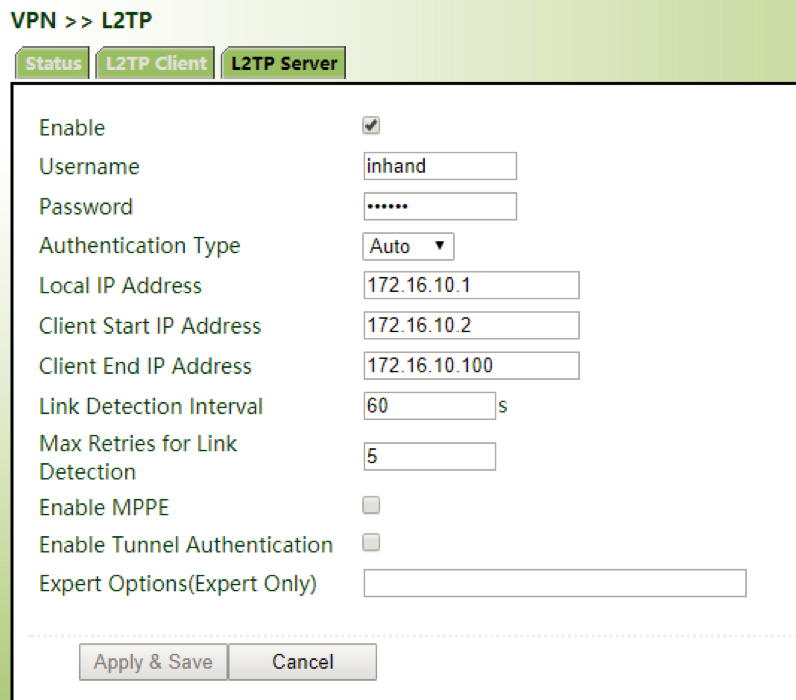

2. IPSec VPN基本参数设置

1、安装向导-新建IPSec隧道

接口名称: cellular 1 // 路由器SIM卡上网,接口则用拨号接口,若用有线则改为有线接口;

对端地址: 203.86.63.xxx // H3C连接公网IP地址

协商模式: 野蛮模式

本地子网: 192.168.2.0 255.255.255.0 //本地LAN网段

对端子网: 192.168.1.0 255.255.255.0 //对端LAN网段

第一阶段策略:

IKE策略: 3DES-MD5-DH2 //与H3C协商第一阶段一致;

IKE生命周期: 86400 //默认

本地、对端标示: IP地址 //默认

秘钥: abc123 //与H3C秘钥 abc123一致

第二阶段参数:

IPSec IKE策略: 3DES-MD5-96 //与H3C第二阶段一致

IPSec 生命周期: 3600 //默认

收起阅读 »

H3C Router相关配置

1.WAN设置

使用网线连接H3C Router 的LAN 接口进行配置。

1. 打开浏览器,输入默认IP:192.168.1.1 用户名/密码默认 admin/admin

2. 配置WAN口静态公网地址。 接口管理=》WAN设置=》连接到因特网=》静态地址(手工配置地址)=》输入IP、掩码、网关即可。

请根据具体情况修改参数,配置完成后点击应用。

2. LAN设置

1. 设置H3C LAN端口IP地址,出厂默认IP为192.168.1.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

3. IPSec VPN基本参数设置

1、VPN =》 IPSEC VPN

2、虚接口 =》 新增 =》 虚接口名称按需填写 =》 绑定接口选择连接公网的接口

3、IKE安全提议 =》 新增 =》 安全提议名称、加密、验证算法、DH按需填写

4、IKE对等体 =》 新增 =》 对等体名称按需填写 =》 虚接口选择步骤2配置的虚接口 =》 对端地址Server端可写0.0.0.0 =》 野蛮模式 =》安全提议一选择步骤3配置的提议 =》 预共享密钥与R900密钥相同abc123 =》生命周期等默认即可

5、IPSec安全提议 =》 新增 =》 安全提议名称按需填写 =》安全协议类型、算法按需填写即可

6、IPSec安全策略 =》 新增 =》 安全策略名称按需填写 =》 启用 =》 本地子网配置之前LAN设置的网段即可(按此格式192.168.1.0/255.255.255.0即可) =》对端子网配置R900的LAN设置的网段即可(按此格式192.168.2.0/255.255.255.0即可) =》 协商类型IKE协商 =》 对等体选择步骤4配置的对等体 =》 安全提议一选择步骤5配置的安全提议 =》 FPS、生命周期默认即可 =》 触发模式可改为长连模式

7、上述步骤全部配置完成后,点击勾选启用IPSec功能,然后点击应用即可。

InRouter900相关配置

1. LAN设置

Web方式登录IR900路由器,默认IP:192.168.2.1点击“快速向导” =》 “新建LAN”菜单,如下图:

设置IR900 LAN端口IP地址,出厂默认IP为192.168.2.1,需将其设置为IPSec VPN本地保护子网网段内。

请根据具体情况修改参数,配置完成后点击应用。

2. IPSec VPN基本参数设置

1、安装向导-新建IPSec隧道

接口名称: cellular 1 // 路由器SIM卡上网,接口则用拨号接口,若用有线则改为有线接口;

对端地址: 203.86.63.xxx // H3C连接公网IP地址

协商模式: 野蛮模式

本地子网: 192.168.2.0 255.255.255.0 //本地LAN网段

对端子网: 192.168.1.0 255.255.255.0 //对端LAN网段

第一阶段策略:

IKE策略: 3DES-MD5-DH2 //与H3C协商第一阶段一致;

IKE生命周期: 86400 //默认

本地、对端标示: IP地址 //默认

秘钥: abc123 //与H3C秘钥 abc123一致

第二阶段参数:

IPSec IKE策略: 3DES-MD5-96 //与H3C第二阶段一致

IPSec 生命周期: 3600 //默认

收起阅读 »

IR615路由器连DT平台教程

下载教程查看!

双卡DTU的sim卡切换机制?

双卡DTU的sim卡切换机制,如下:

1、当信号低,不足以保证通信是切换sim卡;

2、拨号失败,切换sim卡;

3、不能正常连接基站,切换sim卡;

4、连上基站,但模块到主站间网络不通,切换sim卡;

5、到了设置的卡2在线时长,切换到sim卡1;

IDE开发环境用户手册

映翰通开发的集成开发工具IDE,借助Python语言设计功能多样的APP以满足客户多样化需求。客户可使用集成开发工具IDE通过设计或导入相应项目、调试程序、编译、打包等一系列操作来完成开发工作。同时,打包操作可生成相应的APP包,客户使用APP包能够快速的将设计好的APP部署至其他网关,减少了APP部署工作和APP部署成本,精简了APP部署流程;此外,IDE集成开发工具清晰的开发流程,便捷的调试方法也为提高开发效率、精简项目实施流程提供了有力保障。使用IDE集成开发工具后,客户在部署成本、实施周期、开发效率、精简流程等方面都有了极大的改观。

本IDE用户手册将通过开发APP的例子说明如何配置网关固件、SDK、联网等环境并通过IDE完成APP的设计、调试、运行以及修改APP运行方式等操作方法。 收起阅读 »

本IDE用户手册将通过开发APP的例子说明如何配置网关固件、SDK、联网等环境并通过IDE完成APP的设计、调试、运行以及修改APP运行方式等操作方法。 收起阅读 »

设备云服务的一些问题

公共服务平台

中国:http://www.shebeiyun.net

海外:http://www.devicenetworks.io

1.设备云平台的一些

a.台上的“历史趋势”是指什么功能?在网关模板中,哪种变量会在这个功能中显示?

历史趋势用来将采集到的数据生成趋势图,便于观察和分析。在已经上传的变量中自行添加:在现场详情页面点击数据配置→趋势图设置→添加并配置相应参数

b.平台上的报警或事件通知是否支持短信?

支持短信和邮件

c. 平台软件如何支持私有云部署?

私有云包括:

①建立在公有云上的企业专有云;

②建立在企业内部局域网的企业专有云。私有云部署的平台软件如何支持灵活扩展?

如何支持私有云部署:

①公有云:提供域名即可直接部署(建议通过公有云部署)

②企业内部局域网的企业专有云:提供公网固定IP、硬件服务器、带宽10M/s、域名。

如何支持灵活扩展:

①公有云上的企业专有云可直接扩展CPU、内存以及存储。

②企业内部局域网的企业专有云,CPU和RAM通过更换方式扩展,DB通过加硬件方式扩展

③两者的接入点扩展:通过AP服务做策略扩展接入点数。

4.平台软件是否支持在MS Azure、阿里、百度、腾讯、AWS、华为等IaaS上进行部署?全部支持。

5.平台软件是否支持在硬件服务器或虚拟机上进行部署?支持

6. 平台上的数据存储安全及服务可用性、稳定性是否有类似于SLA的服务协议? 有

7. 在后续合作中,我方根据客户需求有可能需要将平台部署于私有云上。需要你们提供部署、运维等长期服务。是否能够满足?如何收费?

能够满足。私有云部署:软件价格根据项目具体讨论。

8.在私有云部署上,有无已交付的成熟案例材料可以分享?

已经部署方案的合作伙伴:合肥恒大江海、扬州金威、上海和鹰、沈阳睿能、国家电网、北京银行

这些公司都是定制化的页面,具体的方案可以根据用户的实际情况进行定制化,如组图页面、登录页面等。我们目前也正在拓展新客户,可以深度合作为用户定制个性UI。 收起阅读 »

Python APP InModus 的一些问题

1.路由器中已有ini的时候,新上传同文件名的ini文件是否覆盖?

答: 可以改为其他名字,但是后缀必须为ini,直接可以覆盖。

2.Ini文件的文件名是否必须为 Config.ini?

答: 可以改为其他名字,但是后缀必须为ini,直接可以覆盖,在Web页面 “Python APP”--导入APP配置文件名,在复选框中选择要上传的APP对应的配置文件就可以。

3.已上传的Python APP如何卸载?

答:您手中的设备软件版本不支持web页面的删除,如果删除只能初始化设备,我们在下个路由器版本可以在Web页面“Python APP”删除APP

4.在上传ini文件时是否有操作步骤顺序的要求?比如先停APP,再上传。

答:只要使用python功能,APP manager都是开启的。同时上传配置文件不需要停止App什么的,上传了配置文件只要不重启APP,APP都是按之前的配置文件运行,重启后才按上传的配置文件运行;

5.Ini文件中的必须唯一的id/name的生效范围是指在文件中必须唯一还是在平台中必须唯一?

答:整个配置文件中,ID和name唯一

6.有哪些数据类型可供填写?

type类型有bit,word,unsigned word, signed word,dword,folat,string

7.下图中的expression冒号后面的部分是否需要按照python的语句写?

APP是根据python语句开发的,expression实现方式和python基本类似,但应该也有一些不同

8.如果要对values[‘hmi.40010’]中的第4位和第10位分别进行解析和上传,应该怎么写配置文件?

附件配置模版。

9.Calc_mode是什么作用?

Calc_mode是选择采集方式instant是采集即时数据。accmulator是把数据的值一直累加,timer是采集数据运行时间来着。

10.提供的Inmodus2模块中是否支持对Modbus寄存器 6位地址进行采集?

可以。需要按实际情况来处理。

11.断点续传功能。

a)网关是否具备断点续传的功能? 支持

b)断点续传功能是在InModbus中实现,还是在网关内部程序中就已经自带了? InModbus2中实现

c)用于断点续传的数据buffer是多大空间? 无SD卡最大5M,有SD卡可存在SD卡内,根据所放入的SD卡大小来确定buffer空间。

12.VPN功能。使用设备快线的VPN功能时,是否影响网关的InModbus数据采集?

不影响

13.网关内部存储空间。目前通过web管理页面看到内部程序存储空间为46MB,数据日志存储空间为5MB。需要确认的问题是:

①网关不支持外部SD卡扩展存储空间。SD卡扩展存储空间使用步骤:插入SD卡、勾选使能扩展存储空间并保存、重启设备

②在数据采集过程中面临的断点续传缓存使用的是哪一部分空间?无SD卡使用900上的存储空间。有SD卡可存在SD卡内。

SD 卡最大支持的存储:SDSC格式 2GB SDHC格式 4G~32G

14.网关安全性。能够说明网关在数据连接、传输、VPN、防攻击等方面的安全加固措施,包括但不限于加密算法、安全策略等。

详细请查看IR900网关产品手册:https://www.inhand.com.cn/prolist/cid-28/

15.对主流云平台IOT套件的支持情况。目前已确认支持MS Azure IoT。如果有其他的支持功能,请补充相关信息。如:阿里IoT、百度天工、腾讯IoT、AWS IoT、Huawei IoT和其他。 目前支持亚马逊云、微软云、如需要支持可以做开发对接。 收起阅读 »

答: 可以改为其他名字,但是后缀必须为ini,直接可以覆盖。

2.Ini文件的文件名是否必须为 Config.ini?

答: 可以改为其他名字,但是后缀必须为ini,直接可以覆盖,在Web页面 “Python APP”--导入APP配置文件名,在复选框中选择要上传的APP对应的配置文件就可以。

3.已上传的Python APP如何卸载?

答:您手中的设备软件版本不支持web页面的删除,如果删除只能初始化设备,我们在下个路由器版本可以在Web页面“Python APP”删除APP

4.在上传ini文件时是否有操作步骤顺序的要求?比如先停APP,再上传。

答:只要使用python功能,APP manager都是开启的。同时上传配置文件不需要停止App什么的,上传了配置文件只要不重启APP,APP都是按之前的配置文件运行,重启后才按上传的配置文件运行;

5.Ini文件中的必须唯一的id/name的生效范围是指在文件中必须唯一还是在平台中必须唯一?

答:整个配置文件中,ID和name唯一

6.有哪些数据类型可供填写?

type类型有bit,word,unsigned word, signed word,dword,folat,string

7.下图中的expression冒号后面的部分是否需要按照python的语句写?

APP是根据python语句开发的,expression实现方式和python基本类似,但应该也有一些不同

8.如果要对values[‘hmi.40010’]中的第4位和第10位分别进行解析和上传,应该怎么写配置文件?

附件配置模版。

9.Calc_mode是什么作用?

Calc_mode是选择采集方式instant是采集即时数据。accmulator是把数据的值一直累加,timer是采集数据运行时间来着。

10.提供的Inmodus2模块中是否支持对Modbus寄存器 6位地址进行采集?

可以。需要按实际情况来处理。

11.断点续传功能。

a)网关是否具备断点续传的功能? 支持

b)断点续传功能是在InModbus中实现,还是在网关内部程序中就已经自带了? InModbus2中实现

c)用于断点续传的数据buffer是多大空间? 无SD卡最大5M,有SD卡可存在SD卡内,根据所放入的SD卡大小来确定buffer空间。

12.VPN功能。使用设备快线的VPN功能时,是否影响网关的InModbus数据采集?

不影响

13.网关内部存储空间。目前通过web管理页面看到内部程序存储空间为46MB,数据日志存储空间为5MB。需要确认的问题是:

①网关不支持外部SD卡扩展存储空间。SD卡扩展存储空间使用步骤:插入SD卡、勾选使能扩展存储空间并保存、重启设备

②在数据采集过程中面临的断点续传缓存使用的是哪一部分空间?无SD卡使用900上的存储空间。有SD卡可存在SD卡内。

SD 卡最大支持的存储:SDSC格式 2GB SDHC格式 4G~32G

14.网关安全性。能够说明网关在数据连接、传输、VPN、防攻击等方面的安全加固措施,包括但不限于加密算法、安全策略等。

详细请查看IR900网关产品手册:https://www.inhand.com.cn/prolist/cid-28/

15.对主流云平台IOT套件的支持情况。目前已确认支持MS Azure IoT。如果有其他的支持功能,请补充相关信息。如:阿里IoT、百度天工、腾讯IoT、AWS IoT、Huawei IoT和其他。 目前支持亚马逊云、微软云、如需要支持可以做开发对接。 收起阅读 »

InPad070硬件恢复出厂方法

首先给InPad070掉电,按住mode键,再给重新上电

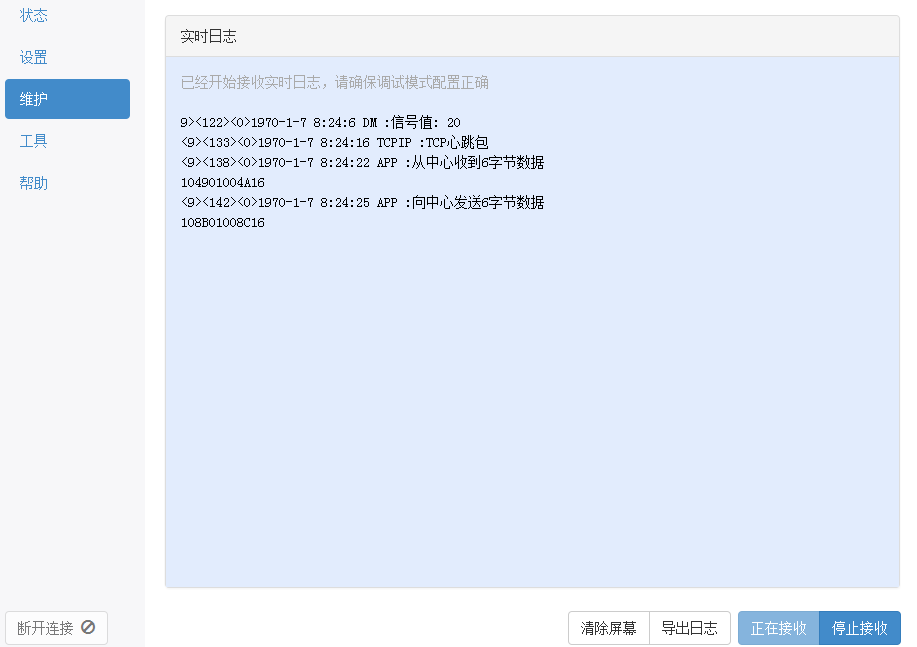

InDTU300系列产品输出实时日志(可监视收发数据)

电脑连接InDTU维护串口/串口2,登录后在配置工具设置界面,选择高级模式。

找到“其他配置(应用扩展配置)”,”是否为调试模式“ 项选择“是(串口2)”,调试模式等级选择显示详细日志。

点击右下角“保存配置”,提示是否重启时,选择不重启。

点击维护~实时日志。

点击开始接收,稍等几秒会看到模块输出的实时日志,故障复现后,依次点击停止接收~导出日志,将日志导出即可。

如果只想监视InDTU串口和拨号接口的数据,将调试模式等级设置为“中文简洁日志”,保存配置。

保存成功后会提示重启,选择不重启。中文简洁日志见下图。

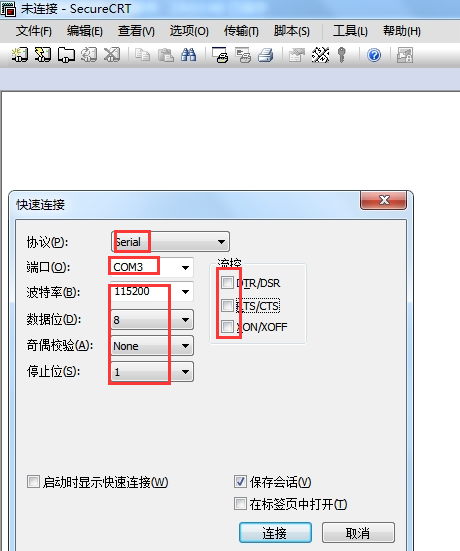

如果需要长时间输出实时日志,可以用其他串口工具保存,以SecureCRT为例:

断开模块配置工具,用Securecrt连接DTU:点击“文件”~“快速连接”,协议选择“Serial”,端口选择电脑上使用的COM端口,波特率选择115200,数据位选择8,奇偶校验选择None,停止位选择1,取消流控。设置完后点击连接。

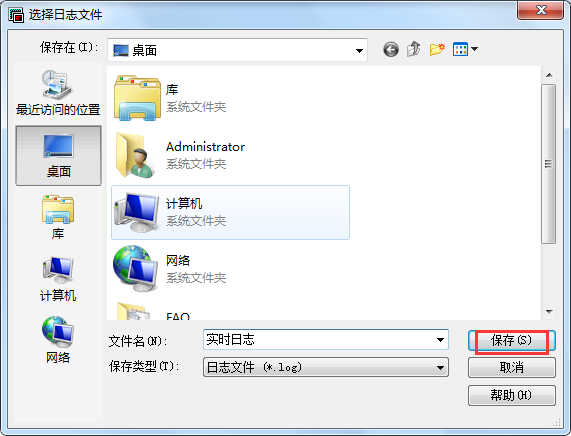

此时可以看到模块输出的实时日志,点击"文件"~“会话日志”,选择保存日志文件的路径后,点击保存

不需要输出实时日志之后,将调试模式模式关闭,是否为调试模式选择“否”,保存配置,保存配置成功后会提示重启,选择不重启。

收起阅读 »

找到“其他配置(应用扩展配置)”,”是否为调试模式“ 项选择“是(串口2)”,调试模式等级选择显示详细日志。

点击右下角“保存配置”,提示是否重启时,选择不重启。

点击维护~实时日志。

点击开始接收,稍等几秒会看到模块输出的实时日志,故障复现后,依次点击停止接收~导出日志,将日志导出即可。

如果只想监视InDTU串口和拨号接口的数据,将调试模式等级设置为“中文简洁日志”,保存配置。

保存成功后会提示重启,选择不重启。中文简洁日志见下图。

如果需要长时间输出实时日志,可以用其他串口工具保存,以SecureCRT为例:

断开模块配置工具,用Securecrt连接DTU:点击“文件”~“快速连接”,协议选择“Serial”,端口选择电脑上使用的COM端口,波特率选择115200,数据位选择8,奇偶校验选择None,停止位选择1,取消流控。设置完后点击连接。

此时可以看到模块输出的实时日志,点击"文件"~“会话日志”,选择保存日志文件的路径后,点击保存

不需要输出实时日志之后,将调试模式模式关闭,是否为调试模式选择“否”,保存配置,保存配置成功后会提示重启,选择不重启。

收起阅读 »

IR600路由器与H3C防火墙V7版F1000 IPSecVPN配置方案

如下是V7版的华三的配置页面,有许多功能在web页面并没有配置选项,很多详细参数需要使用命令行进行配置。

一、在域间策略中添加untrust到local的策略,放通ike和ipsec的所有协议端口和流量。

object-policy ip untrust_to_local

rule 12 pass service ike

rule 13 pass service ipsec-ah

rule 14 pass service ipsec-esp

rule 15 pass service nat-t-ipsec

#

object-policy ip local_to_untrust

rule 0 pass

#

object-policy ip Local-Trust

rule 0 pass

#

object-policy ip Trust-Local

rule 0 pass

二、IPSec的配置参数:

1.设置ike的提议

System

ike proposal 1

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

2. 设置ike的实体为fqdn

ike identity fqdn

3. 设置用于协商的密钥信息

ike keychain 1

pre-shared-key hostname 2 key simple 123456

4.配置ike安全框架

ike profile 1 \\设置ike的安全框架

keychain 1 \\调用之前的密钥信息

exchange-mode aggressive \\设置模式为野蛮模式

local-identity fqdn zhongxin \\配置本端的name为zhongxin)

match remote identity fqdn inhand \\配置对端的name为inhand)

proposal 1 \\配置调用的ike提议

5.配置ipsec的安全提议

ipsec transform-set 1

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

6. 配置协商时使用模板的方式

ipsec policy-template 1 1

transform-set 1

ike-profile 1

7. 设置策略和模板绑定

ipsec policy 10 10 isakmp template 1

8.定义ac,拒绝ipsec流量做nat,允许其他流量做nat

acl advanced 3000

rule deny ip source 172.16.100.0 0.0.0.255 destination 192.198.5.0 0.0.0.255

rule permit ip

quit

8. 在公网接口应用ipsec策略

interface GigabitEthernet0/1

nat outbound 3000

ipsec apply policy 10

quit

三、IR600路由器IPSecVPN 隧道参数配置

收起阅读 »

一、在域间策略中添加untrust到local的策略,放通ike和ipsec的所有协议端口和流量。

object-policy ip untrust_to_local

rule 12 pass service ike

rule 13 pass service ipsec-ah

rule 14 pass service ipsec-esp

rule 15 pass service nat-t-ipsec

#

object-policy ip local_to_untrust

rule 0 pass

#

object-policy ip Local-Trust

rule 0 pass

#

object-policy ip Trust-Local

rule 0 pass

二、IPSec的配置参数:

1.设置ike的提议

System

ike proposal 1

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

2. 设置ike的实体为fqdn

ike identity fqdn

3. 设置用于协商的密钥信息

ike keychain 1

pre-shared-key hostname 2 key simple 123456

4.配置ike安全框架

ike profile 1 \\设置ike的安全框架

keychain 1 \\调用之前的密钥信息

exchange-mode aggressive \\设置模式为野蛮模式

local-identity fqdn zhongxin \\配置本端的name为zhongxin)

match remote identity fqdn inhand \\配置对端的name为inhand)

proposal 1 \\配置调用的ike提议

5.配置ipsec的安全提议

ipsec transform-set 1

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

6. 配置协商时使用模板的方式

ipsec policy-template 1 1

transform-set 1

ike-profile 1

7. 设置策略和模板绑定

ipsec policy 10 10 isakmp template 1

8.定义ac,拒绝ipsec流量做nat,允许其他流量做nat

acl advanced 3000

rule deny ip source 172.16.100.0 0.0.0.255 destination 192.198.5.0 0.0.0.255

rule permit ip

quit

8. 在公网接口应用ipsec策略

interface GigabitEthernet0/1

nat outbound 3000

ipsec apply policy 10

quit

三、IR600路由器IPSecVPN 隧道参数配置

收起阅读 »

IRouter-OpenVPN-NAT-Port-Mapping

1. 新建OpenVPN Clinet,OpenVPN 隧道命名为:OpenVPN_T_1 (名称为自定义,但后面的NAT映射需要用到此隧道名,因为OpenVPN服务开启之后,会生成一个此名称的虚拟接口)。

2. OpenVPN Client 建立成功。

3. 将路由器下端设备192.168.2.2:8080&5002 端口映射到虚拟接口“OpenVPN_T_1”

4.下端设备192.168.2.2 建立TCP Server 8080&5002

5.OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:8080

与下端设备192.168.2.2:8080 成功建立TCP链接

OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:5002(图片后面的CMD命令框)

与下端设备192.168.2.2:5002 成功建立TCP链接

收起阅读 »

2. OpenVPN Client 建立成功。

3. 将路由器下端设备192.168.2.2:8080&5002 端口映射到虚拟接口“OpenVPN_T_1”

4.下端设备192.168.2.2 建立TCP Server 8080&5002

5.OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:8080

与下端设备192.168.2.2:8080 成功建立TCP链接

OpenVPN Server访问Client OpenVPN_T_1 接口IP 192.168.100.26:5002(图片后面的CMD命令框)

与下端设备192.168.2.2:5002 成功建立TCP链接

收起阅读 »

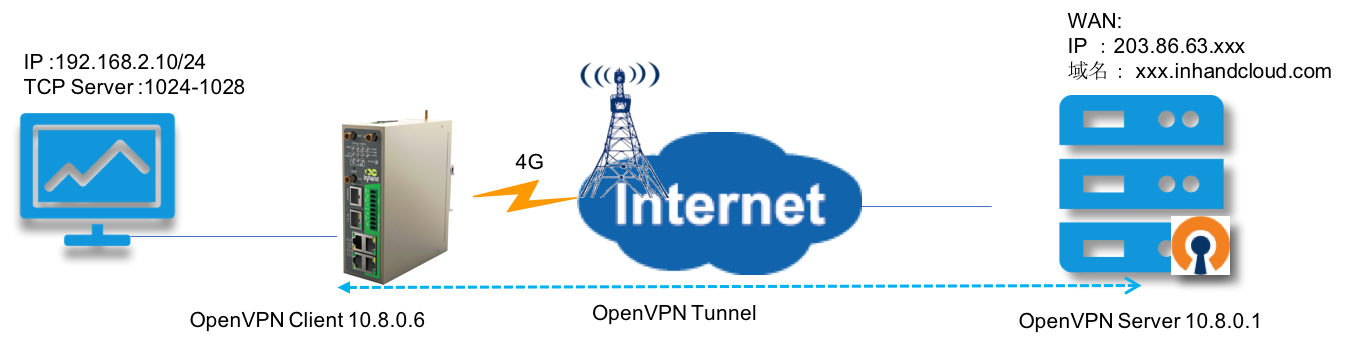

IR900-OpenVPN-NAT-Maping

1.IR900 OpenVPN Client 配置

OpenVPN Client 连接状态

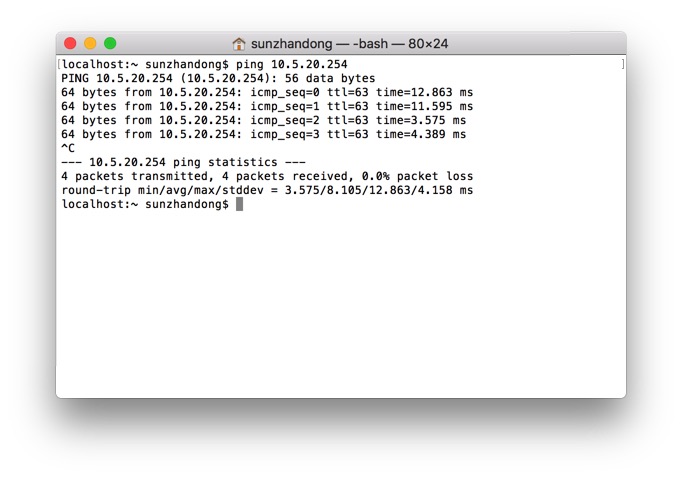

OpenVPN服务器端测试连通性,ping 客户端 IP 10.8.0.6

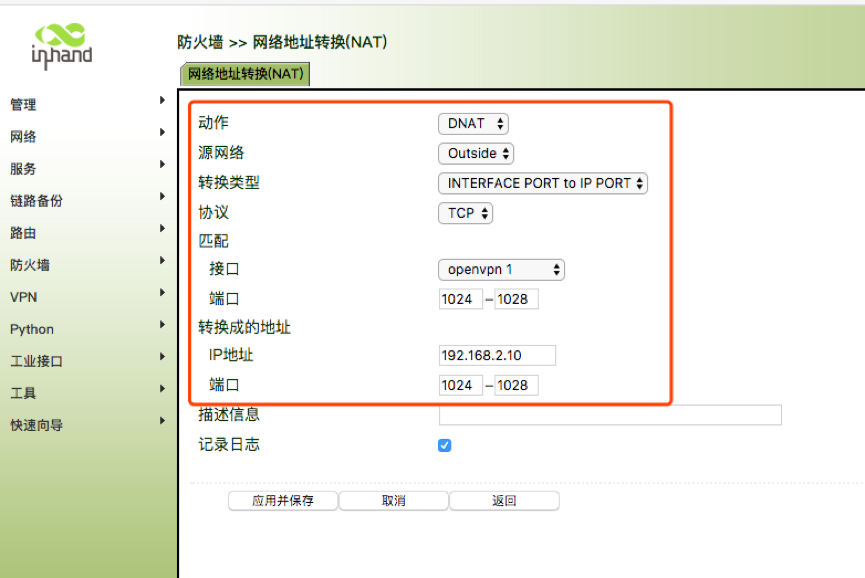

2.NAT端口映射

内网LAN 端口

DNAT 目的地址NAT,源网络为Outside 类型为 Interface port to IP port

协议TCP(根据实际情况定义TCP or UDP)

接口: openvpn 1 ( OpenVPN Client 所创建的接口)

端口范围:1024-1028 (可以只填写1个,也可以是对应的连续范围)

转换成为的地址 IP地址 192.168.2.10 (LAN端口所连接设备)

端口范围:1024-1028 (openvpn1 与上面的端口一致)

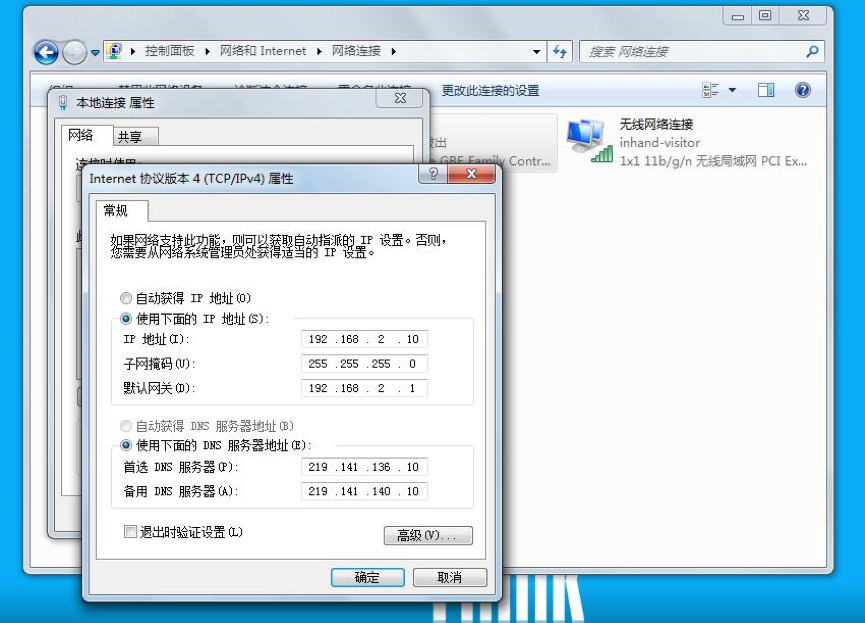

3.IR900 LAN端口设备配置

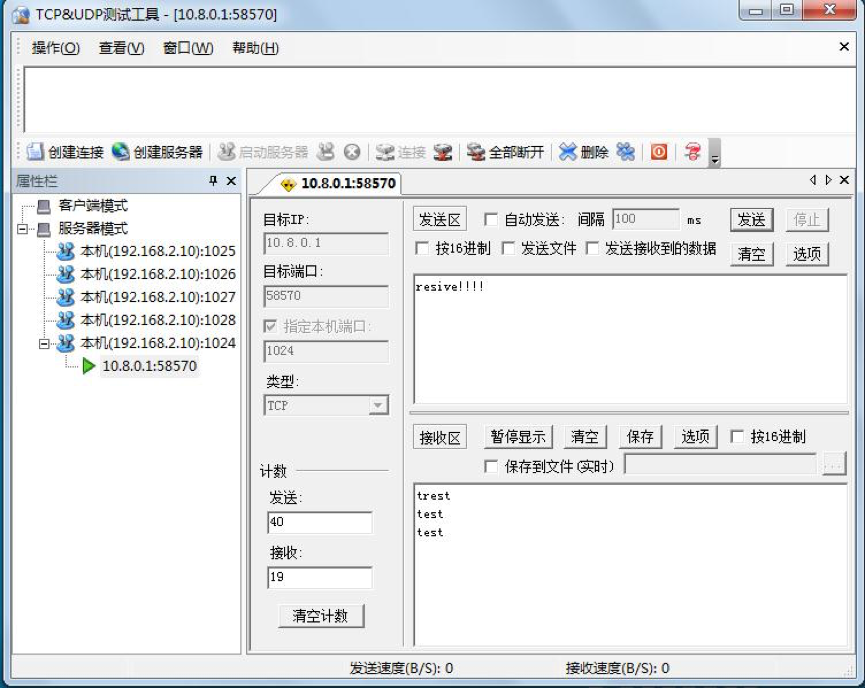

LAN端口设备 TCP 服务器配置,这里使用tcpudp debug 工具,创建并启动TCP Server。 启动服务器,该工具开始监听所创建的端口。

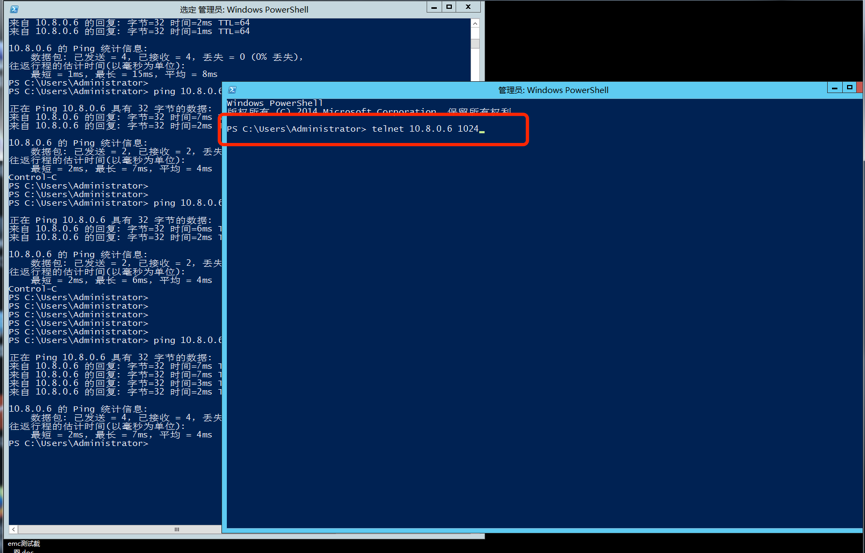

4.OpenVPN服务器访问设备端口

使用 telnet 10.8.0.6 1024 放弃192.168.2.10:1024 端口

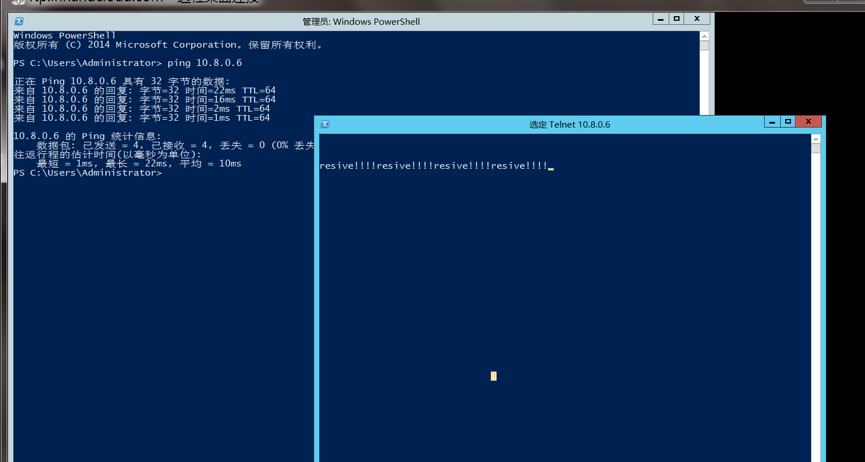

TCP Server 收发数据正常:

收起阅读 »

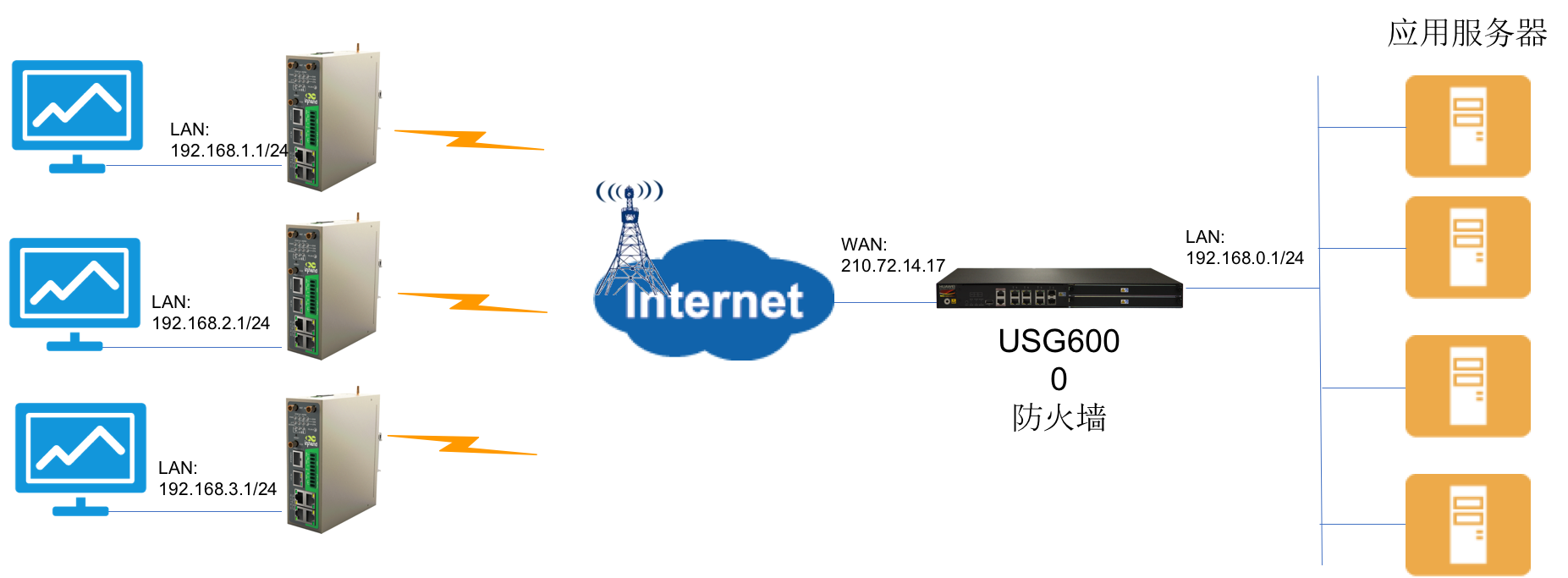

IR900 与 华为防火墙USG6000系列建立IPSecVPN配置模版

USG6308 配置方案

# CLI_VERSION=V100R001C30

# Last configuration was changed at 2016/07/12 11:37:21 from unknown-mode

#*****BEGIN****public****#

# Created at 2016/07/08 11:21:41

#

info-center source URL channel 0 log state off

info-center source URL channel 4 log state off

#

cpu-usage-mgmtplane alarm threshold enable

cpu-usage-dataplane alarm threshold enable

#

undo hrp ospfv3-cost adjust-enable

#

ip df-unreachables enable

#

dhcp enable

#

dns resolve

dns server 210.72.14.135

dns transparent-proxy enable

#

pki certificate access-control-policy default permit

#

dns proxy enable

#

license-server domain sdplsp.huawei.com

#

user-manage web-authentication security port 8887

user-manage single-sign-on ad mode plug-in

password-policy

level high

page-setting

user-manage security version tlsv1 tlsv1.1 tlsv1.2

#

firewall detect ftp

#

firewall packet-filter basic-protocol enable

sysname USG6300

#

web-manager security version tlsv1 tlsv1.1 tlsv1.2

web-manager enable

web-manager security enable port 8443

undo web-manager config-guide enable

#

update schedule daily 04:56

#

undo factory-configuration prohibit

#

undo rbl-filter enable

#

time-range worktime

period-range 08:00:00 to 18:00:00 working-day

#

acl number 3000

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.0.0 0.0.255.255

#

ike proposal 1

encryption-algorithm 3des

authentication-algorithm md5

integrity-algorithm hmac-md5-96

#

ike peer ike8715447122

exchange-mode aggressive

pre-shared-key abc123

ike-proposal 1

remote-id-type none

ipsec proposal prop8715447124

esp authentication-algorithm md5

esp encryption-algorithm 3des

ipsec policy-template tpl8715447124 1

security acl 3000

ike-peer ike871544712

alias inhand

proposal prop8715447124

local-address applied-interface

reverse-route enable

sa duration traffic-based 200000000

sa duration time-based 3600

#

ipsec policy ipsec8715447255 10000 isakmp template tpl8715447124

#

interface GigabitEthernet0/0/0

alias GE0/MGMT

ip address 192.168.0.1 255.255.255.0

dhcp select interface

dhcp server ip-range 192.168.0.1 192.168.0.254

#

interface GigabitEthernet1/0/1

ip address 210.72.14.17 255.255.255.128

ipsec policy ipsec8715447255 auto-neg

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage telnet permit

firewall zone local

set priority 100

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

firewall zone dmz

set priority 50

#

aaa

authentication-scheme default

authentication-scheme admin_local

authentication-scheme admin_radius_local

authentication-scheme admin_hwtacacs_local

authentication-scheme admin_ad_local

authentication-scheme admin_ldap_local

authentication-scheme admin_radius

authentication-scheme admin_hwtacacs

authentication-scheme admin_ad

authentication-scheme admin_ldap

authentication-scheme admin_securid

authentication-scheme admin_securid_local

#

authorization-scheme default

#

accounting-scheme default

#

manager-user password-modify enable

manager-user audit-admin

password cipher %@%@`-6L/&g(AMWKB(I+e\QKDTKBV-qGQ^!il(lGU@V2,%c3eZQL%@%@

service-type web terminal

level 15

ssh authentication-type password

ssh service-type stelnet

#

manager-user admin

password cipher admin@1234

service-type web terminal

level 15

ftp-directory hda1:

ssh authentication-type password

ssh service-type stelnet

#

domain default

service-type access internet-access

reference user current-domain

new-user deny-authentication

#

role system-admin

description system-admin

role device-admin

description device-admin

role device-admin(monitor)

description device-admin(monitor)

role audit-admin

description audit-admin

bind manager-user audit-admin role audit-admin

#

nqa-jitter tag-version 1

#

ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet1/0/1 210.72.14.254

#

telnet server enable

#

stelnet server enable

#

banner enable

#

undo dns proxy ipv6 enable

#

isp name "china mobile"

isp name "china mobile" set filename china-mobile.csv

isp name "china unicom"

isp name "china unicom" set filename china-unicom.csv

isp name "china telecom"

isp name "china telecom" set filename china-telecom.csv

isp name "china educationnet"

isp name "china educationnet" set filename china-educationnet.csv

#

user-interface con 0

authentication-mode aaa

user-interface vty 0 4

authentication-mode aaa

#

ip address-set 1 type object

address 0 192.168.0.0 mask 24

#

ip address-set 2 type object

address 0 192.168.2.0 mask 24

#

ip address-set sou type object

address 0 192.168.1.0 mask 24

#

ip address-set de type object

address 0 192.168.2.0 mask 24

#

ip address-set inhand2 type object

address 0 192.168.2.0 mask 24

#

security-policy

default action permit

#

nat-policy

rule name nonatIPSEC

source-zone trust

destination-zone untrust

source-address address-set sou

destination-address address-set de

action no-nat

rule name natPolicy

ce-zone trust

destination-zone untrust

source-address address-set sou

action nat easy-ip

#

audit-policy

#

proxy-policy

#

quota-policy

#

multi-interface

#

return

#-----END----# 收起阅读 »

HUAWEI-ME909s-821-LTE-LGA模块硬件指南

工作频段

FDD LTE:Band 1,Band 3,Band 8(分集天线也支持)

TDD LTE:Band 38,Band 39,Band 40,Band 41(分集天线也支持)

DC-HSPA+/HSPA+/HSPA/WCDMA:Band 1,Band 5,Band 8, Band 9(分集天线也支持)

TD-SCDMA:Band 34,Band 39

GSM/GPRS/EDGE:1800 MHz/900 MHz

工作温度

正常工作温度:–30°C~+75°C

扩展工作温度[1]:–40°C~+85°C

存储温度

–40°C~+85°C

湿度

RH5%~RH95%

电源电压

3.2 V~4.2 V(典型值3.8 V) 收起阅读 »

FDD LTE:Band 1,Band 3,Band 8(分集天线也支持)

TDD LTE:Band 38,Band 39,Band 40,Band 41(分集天线也支持)

DC-HSPA+/HSPA+/HSPA/WCDMA:Band 1,Band 5,Band 8, Band 9(分集天线也支持)

TD-SCDMA:Band 34,Band 39

GSM/GPRS/EDGE:1800 MHz/900 MHz

工作温度

正常工作温度:–30°C~+75°C

扩展工作温度[1]:–40°C~+85°C

存储温度

–40°C~+85°C

湿度

RH5%~RH95%

电源电压

3.2 V~4.2 V(典型值3.8 V) 收起阅读 »

国外客户贩卖机APP升级文档

针对国外贩卖机客户APP升级

简述:边缘计算扩展IoT网络的三种方式

目前的网络中已经有64亿台设备连接,此外还新增了550万台新设备,因此物联网的兴起需要采用新的处理和分析需求的方法。充分利用物联网需要在设备和云之间实现强大的无缝连接,同时消除计算问题和隐私问题。

很多企业并没有为与物联网技术相关的风险做好准备,但边缘计算使用IoT设备的处理能力来聚合、预处理和过滤数据源,并增强数字工具的功能,将边缘应用于云连接相结合,以执行复杂的分析,并促进决策和行动将促进更快的连接速度和相关的支持。虽然企业刚刚开始在边缘计算领域发力,但在以下三个方面已经看到物联网网络已经有所增强。

1. 降低延迟并对快速处理数据

云计算结合IoT技术的能力意味着到2018年,IoT传感器和设备将超过手机成为最大的接入设备。用于工业和消费者应用的复杂算法使得语音和人脸识别以及机器学习的功能将会得到快速的发展应用。

但是,数据传输到云端并返回到每个IoT设备必须应对不可避免的网络延迟,所有IoT创建的数据的45%将被存储、处理、分析,并在靠近或在边缘网络上进行。边缘计算通过调整每个应用程序的处理需求来解决物联网困境,利用低延迟需求,边缘网络使IoT设备自己运行机器学习算法。只有与所需流程的云进行交互才能实现快速的数据处理并降低延迟双重优势,IoT硬件和支持之间的连接也反映在边缘计算中的数据和分析之间的关系中。

2. 强大的连接能力

使用边缘计算的速度和降低延迟在网络连接方面给用户带来了巨大的好处,将云端之间的互动限制为基本功能可以降低数据传输的要求,降低连接费用的成本。此外,需要网络连接的应用程序不会因为IoT设备的流失受到干扰,随着更多设备的接入,网络和云需求的考虑取决于边缘计算的应用。

EdgeX Foundry是一个开源软件项目,专门为边缘计算建立了一个通用框架和周边参考平台。戴尔独自提供了十几个微服务器和超过十五万五千行源代码来推动该项目,Edge X将提供即插即用组件的生态系统,这些组件可以组合起来,为物联网创建安全可扩展的解决方案。

目前的网络中已经有64亿台设备连接,此外还新增了550万台新设备,因此物联网的兴起需要采用新的处理和分析需求的方法。充分利用物联网需要在设备和云之间实现强大的无缝连接,同时消除计算问题和隐私问题。

很多企业并没有为与物联网技术相关的风险做好准备,但边缘计算使用IoT设备的处理能力来聚合、预处理和过滤数据源,并增强数字工具的功能,将边缘应用于云连接相结合,以执行复杂的分析,并促进决策和行动将促进更快的连接速度和相关的支持。虽然企业刚刚开始在边缘计算领域发力,但在以下三个方面已经看到物联网网络已经有所增强。

3. 隐私保护

Threat Intelligence报告显示了季节性的攻击,OnRamp的Carolina Curby-Lucier解释了企业如何利用加密,警报和身份验证在物联网中脱离网络安全问题。 但是,物联网中隐私保护的需求远远超出了传统的威胁,包括使用边缘计算来保护数据。

随着物联网技术成为从医疗保健到银行市场的行业规范,IoT设备捕获的数据也需要隐私保护。 使用边缘计算可以使用设备组件来处理来自摄像机或麦克风的数据,而不是依赖于云。 或者,当需要云支持时,边缘可以在设备或传感器上预处理所需算法的步骤,并且只有在数据被更改以保护隐私并加速处理之后才能进行传输。

找到网络边缘

边缘计算不限于驻留在单个IoT设备或传感器上的处理和数据存储功能,三种不同类型的边缘位置使得能够与云端同步处理:边缘网关、边缘设备和边缘传感器和执行器。

边缘传感器或执行器在没有自己的电源的情况下运行,传感器或执行器也没有自己的操作系统,并且可以将设备或网关作为IoT技术和云端之间的连接中介。

运行iOS,Linux,Android或其他操作系统的设备可能被视为边缘设备,这些设备通常具有电源/电池,并且在现场运行边缘计算任务,设备自己处理数据并运行计算。或者在边缘网关的帮助下运行计算。

与边缘设备一样,边缘网关也有自己的操作系统,边缘网关比边缘设备具有更强大的处理、存储和内存能力,还可以向云端发送信息之前收集数据并执行算法。利用这些设备和边缘计算的架构将有助于创建新的网络方式。

新的网络架构

边缘领域的领导者HPE等公司已经开始提供Edgeline IoT Systems这样的服务,将IoT数据的优势引入到边缘。利用HPE部署,机器学习在边缘实现欺诈预防、自动维护支持和增强现实(AR)技术成为可能。

将边缘计算引入到传感器或设备中,云将创建新的流程架构,以解决物联网之外的复杂问题。这种新的三层架构将成为标准,围绕基于云、机器学习和快速数据的尖端技术。边缘计算的前提是区分即时需求,防止长期分析,使技术能够最大限度地利用存储、计算、交换和网络。

Threat Intelligence报告显示了季节性的攻击,OnRamp的Carolina Curby-Lucier解释了企业如何利用加密,警报和身份验证在物联网中脱离网络安全问题。 但是,物联网中隐私保护的需求远远超出了传统的威胁,包括使用边缘计算来保护数据。

随着物联网技术成为从医疗保健到银行市场的行业规范,IoT设备捕获的数据也需要隐私保护。 使用边缘计算可以使用设备组件来处理来自摄像机或麦克风的数据,而不是依赖于云。 或者,当需要云支持时,边缘可以在设备或传感器上预处理所需算法的步骤,并且只有在数据被更改以保护隐私并加速处理之后才能进行传输。

找到网络边缘

边缘计算不限于驻留在单个IoT设备或传感器上的处理和数据存储功能,三种不同类型的边缘位置使得能够与云端同步处理:边缘网关、边缘设备和边缘传感器和执行器。

边缘传感器或执行器在没有自己的电源的情况下运行,传感器或执行器也没有自己的操作系统,并且可以将设备或网关作为IoT技术和云端之间的连接中介。

运行iOS,Linux,Android或其他操作系统的设备可能被视为边缘设备,这些设备通常具有电源/电池,并且在现场运行边缘计算任务,设备自己处理数据并运行计算。或者在边缘网关的帮助下运行计算。

与边缘设备一样,边缘网关也有自己的操作系统,边缘网关比边缘设备具有更强大的处理、存储和内存能力,还可以向云端发送信息之前收集数据并执行算法。利用这些设备和边缘计算的架构将有助于创建新的网络方式。

新的网络架构

边缘领域的领导者HPE等公司已经开始提供Edgeline IoT Systems这样的服务,将IoT数据的优势引入到边缘。利用HPE部署,机器学习在边缘实现欺诈预防、自动维护支持和增强现实(AR)技术成为可能。

将边缘计算引入到传感器或设备中,云将创建新的流程架构,以解决物联网之外的复杂问题。这种新的三层架构将成为标准,围绕基于云、机器学习和快速数据的尖端技术。边缘计算的前提是区分即时需求,防止长期分析,使技术能够最大限度地利用存储、计算、交换和网络。

引自:https://www.toutiao.com/a6486221572334944781/ 收起阅读 »

很多企业并没有为与物联网技术相关的风险做好准备,但边缘计算使用IoT设备的处理能力来聚合、预处理和过滤数据源,并增强数字工具的功能,将边缘应用于云连接相结合,以执行复杂的分析,并促进决策和行动将促进更快的连接速度和相关的支持。虽然企业刚刚开始在边缘计算领域发力,但在以下三个方面已经看到物联网网络已经有所增强。

1. 降低延迟并对快速处理数据

云计算结合IoT技术的能力意味着到2018年,IoT传感器和设备将超过手机成为最大的接入设备。用于工业和消费者应用的复杂算法使得语音和人脸识别以及机器学习的功能将会得到快速的发展应用。

但是,数据传输到云端并返回到每个IoT设备必须应对不可避免的网络延迟,所有IoT创建的数据的45%将被存储、处理、分析,并在靠近或在边缘网络上进行。边缘计算通过调整每个应用程序的处理需求来解决物联网困境,利用低延迟需求,边缘网络使IoT设备自己运行机器学习算法。只有与所需流程的云进行交互才能实现快速的数据处理并降低延迟双重优势,IoT硬件和支持之间的连接也反映在边缘计算中的数据和分析之间的关系中。

2. 强大的连接能力

使用边缘计算的速度和降低延迟在网络连接方面给用户带来了巨大的好处,将云端之间的互动限制为基本功能可以降低数据传输的要求,降低连接费用的成本。此外,需要网络连接的应用程序不会因为IoT设备的流失受到干扰,随着更多设备的接入,网络和云需求的考虑取决于边缘计算的应用。

EdgeX Foundry是一个开源软件项目,专门为边缘计算建立了一个通用框架和周边参考平台。戴尔独自提供了十几个微服务器和超过十五万五千行源代码来推动该项目,Edge X将提供即插即用组件的生态系统,这些组件可以组合起来,为物联网创建安全可扩展的解决方案。

目前的网络中已经有64亿台设备连接,此外还新增了550万台新设备,因此物联网的兴起需要采用新的处理和分析需求的方法。充分利用物联网需要在设备和云之间实现强大的无缝连接,同时消除计算问题和隐私问题。

很多企业并没有为与物联网技术相关的风险做好准备,但边缘计算使用IoT设备的处理能力来聚合、预处理和过滤数据源,并增强数字工具的功能,将边缘应用于云连接相结合,以执行复杂的分析,并促进决策和行动将促进更快的连接速度和相关的支持。虽然企业刚刚开始在边缘计算领域发力,但在以下三个方面已经看到物联网网络已经有所增强。

3. 隐私保护

Threat Intelligence报告显示了季节性的攻击,OnRamp的Carolina Curby-Lucier解释了企业如何利用加密,警报和身份验证在物联网中脱离网络安全问题。 但是,物联网中隐私保护的需求远远超出了传统的威胁,包括使用边缘计算来保护数据。

随着物联网技术成为从医疗保健到银行市场的行业规范,IoT设备捕获的数据也需要隐私保护。 使用边缘计算可以使用设备组件来处理来自摄像机或麦克风的数据,而不是依赖于云。 或者,当需要云支持时,边缘可以在设备或传感器上预处理所需算法的步骤,并且只有在数据被更改以保护隐私并加速处理之后才能进行传输。

找到网络边缘

边缘计算不限于驻留在单个IoT设备或传感器上的处理和数据存储功能,三种不同类型的边缘位置使得能够与云端同步处理:边缘网关、边缘设备和边缘传感器和执行器。

边缘传感器或执行器在没有自己的电源的情况下运行,传感器或执行器也没有自己的操作系统,并且可以将设备或网关作为IoT技术和云端之间的连接中介。

运行iOS,Linux,Android或其他操作系统的设备可能被视为边缘设备,这些设备通常具有电源/电池,并且在现场运行边缘计算任务,设备自己处理数据并运行计算。或者在边缘网关的帮助下运行计算。

与边缘设备一样,边缘网关也有自己的操作系统,边缘网关比边缘设备具有更强大的处理、存储和内存能力,还可以向云端发送信息之前收集数据并执行算法。利用这些设备和边缘计算的架构将有助于创建新的网络方式。

新的网络架构

边缘领域的领导者HPE等公司已经开始提供Edgeline IoT Systems这样的服务,将IoT数据的优势引入到边缘。利用HPE部署,机器学习在边缘实现欺诈预防、自动维护支持和增强现实(AR)技术成为可能。

将边缘计算引入到传感器或设备中,云将创建新的流程架构,以解决物联网之外的复杂问题。这种新的三层架构将成为标准,围绕基于云、机器学习和快速数据的尖端技术。边缘计算的前提是区分即时需求,防止长期分析,使技术能够最大限度地利用存储、计算、交换和网络。

Threat Intelligence报告显示了季节性的攻击,OnRamp的Carolina Curby-Lucier解释了企业如何利用加密,警报和身份验证在物联网中脱离网络安全问题。 但是,物联网中隐私保护的需求远远超出了传统的威胁,包括使用边缘计算来保护数据。

随着物联网技术成为从医疗保健到银行市场的行业规范,IoT设备捕获的数据也需要隐私保护。 使用边缘计算可以使用设备组件来处理来自摄像机或麦克风的数据,而不是依赖于云。 或者,当需要云支持时,边缘可以在设备或传感器上预处理所需算法的步骤,并且只有在数据被更改以保护隐私并加速处理之后才能进行传输。

找到网络边缘

边缘计算不限于驻留在单个IoT设备或传感器上的处理和数据存储功能,三种不同类型的边缘位置使得能够与云端同步处理:边缘网关、边缘设备和边缘传感器和执行器。

边缘传感器或执行器在没有自己的电源的情况下运行,传感器或执行器也没有自己的操作系统,并且可以将设备或网关作为IoT技术和云端之间的连接中介。

运行iOS,Linux,Android或其他操作系统的设备可能被视为边缘设备,这些设备通常具有电源/电池,并且在现场运行边缘计算任务,设备自己处理数据并运行计算。或者在边缘网关的帮助下运行计算。

与边缘设备一样,边缘网关也有自己的操作系统,边缘网关比边缘设备具有更强大的处理、存储和内存能力,还可以向云端发送信息之前收集数据并执行算法。利用这些设备和边缘计算的架构将有助于创建新的网络方式。

新的网络架构

边缘领域的领导者HPE等公司已经开始提供Edgeline IoT Systems这样的服务,将IoT数据的优势引入到边缘。利用HPE部署,机器学习在边缘实现欺诈预防、自动维护支持和增强现实(AR)技术成为可能。

将边缘计算引入到传感器或设备中,云将创建新的流程架构,以解决物联网之外的复杂问题。这种新的三层架构将成为标准,围绕基于云、机器学习和快速数据的尖端技术。边缘计算的前提是区分即时需求,防止长期分析,使技术能够最大限度地利用存储、计算、交换和网络。

引自:https://www.toutiao.com/a6486221572334944781/ 收起阅读 »

关于通过编写配置文件完成对PLC寄存器数据的采集

今天通过给大家做一个路由器采集PLC地址为00001数据类型为bit的寄存器数值的配置文件来介绍一下如何完成编辑配置文件来采集数据。

controllers:

- controller:

id: Bit

name: Bit

protocol: mbrtu

address: localhost

param: 19200-8-N-1

port: /dev/ttyO5

machine_address: '1'

byte_order: cdab

## 这里定义了控制器的一些参数,此次示例是通过485串口采集数据,实际操作时根据具体情况做相应调整。

groups:

- group:

name: Bit var test

polling_interval: 5

## 这里创建了一个采集组并定义了组名和采集时间间隔。

io:

- var:

address: '00001'

controller_id: Bit

type: bit

## 这里定义了要采集的哪个PLC的哪个寄存器地址和地址对应的数据类型。

vars:

- var:

id: Bit 00001

level: 2

type: bit

calc_mode: instant

unit: '°F'

expression: values['Bit.00001']

desc: config-bit-00001

## 这里定义了数据在平台上的如何显示。此处的tpye为数据以何种数据类型在平台上显示,而expression则对在PLC采集的数据做相应计算,然后将计算后的值上传至平台。

附件是一些简单的数据采集示例,包括bit、word、dword、float。大家可用作参考和练习。 收起阅读 »

controllers:

- controller:

id: Bit

name: Bit

protocol: mbrtu

address: localhost

param: 19200-8-N-1

port: /dev/ttyO5

machine_address: '1'

byte_order: cdab

## 这里定义了控制器的一些参数,此次示例是通过485串口采集数据,实际操作时根据具体情况做相应调整。

groups:

- group:

name: Bit var test

polling_interval: 5

## 这里创建了一个采集组并定义了组名和采集时间间隔。

io:

- var:

address: '00001'

controller_id: Bit

type: bit

## 这里定义了要采集的哪个PLC的哪个寄存器地址和地址对应的数据类型。

vars:

- var:

id: Bit 00001

level: 2

type: bit

calc_mode: instant

unit: '°F'

expression: values['Bit.00001']

desc: config-bit-00001

## 这里定义了数据在平台上的如何显示。此处的tpye为数据以何种数据类型在平台上显示,而expression则对在PLC采集的数据做相应计算,然后将计算后的值上传至平台。

附件是一些简单的数据采集示例,包括bit、word、dword、float。大家可用作参考和练习。 收起阅读 »

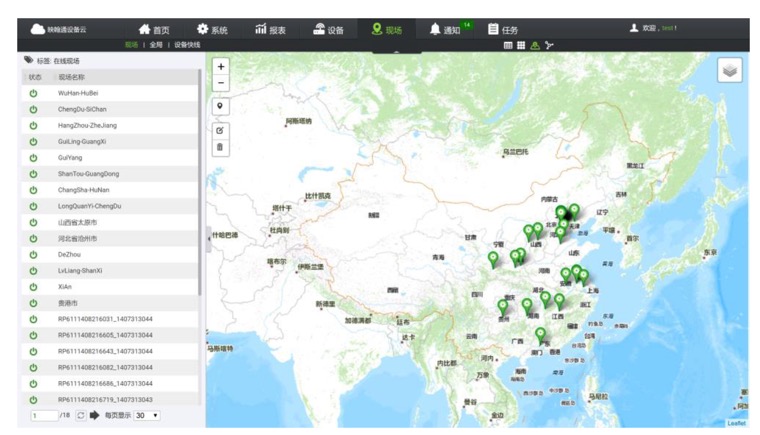

设备云平台快速使用手册

InHand设备云平台,简称DS(Device Sense)设备网络监控平台,平台与设备采用MQTT协议通信,MQTT(Message Queuing Telemetry Transport,消息队列遥测传输)是IBM开发的一个即时通讯协议,是物联网的重要组成部分。

设备云平台基于InRouter900系列路由器,使用Python作为开发语言,为客户提供设备的二次开发功能,APP开发,完善数据采集、下发等功能。

登录地址:http://www.shebeiyun.net

收起阅读 »

设备云平台基于InRouter900系列路由器,使用Python作为开发语言,为客户提供设备的二次开发功能,APP开发,完善数据采集、下发等功能。

登录地址:http://www.shebeiyun.net

收起阅读 »

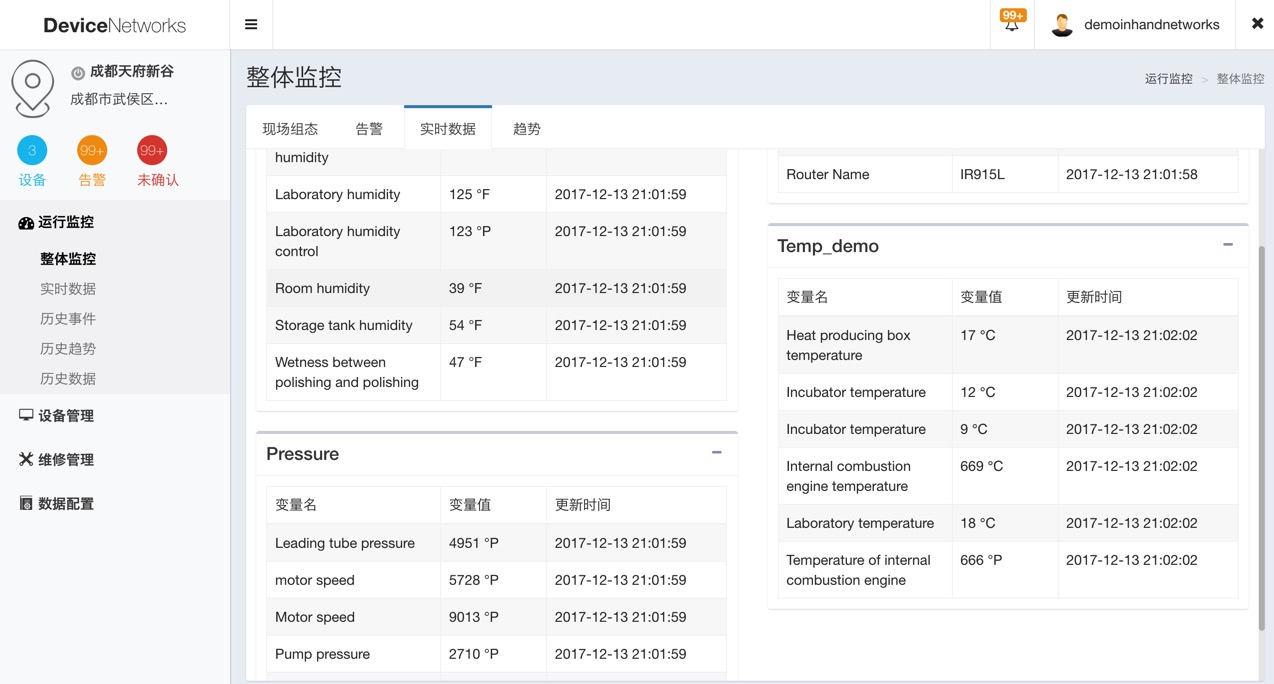

InHand Device Networks Cloud 操作手册

Device Manager是InHand Device Network系统软件中的网管单元,作为该系统软件的基础软件,用于管理映翰通网络产品。在使用映翰通网络产品进行大规模联网的应用中,Device Manager帮助用户远程管理联网设备。

该软件可管理映翰通的InDTU、3G路由器、2.5G/3G智能网关等系列产品。

登录地址:https://c.inhand.com.cn

收起阅读 »

该软件可管理映翰通的InDTU、3G路由器、2.5G/3G智能网关等系列产品。

登录地址:https://c.inhand.com.cn

收起阅读 »

关于InModbus2配置文件的一些注意事项

大家好,由于最近经常有人问我InModbus2的配置文件如何编辑来达到想要的结果,所以发布一些关于InModbus2的配置文件注意事项,后期我还会发布一些示例来供大家参考让大家都掌握一些简单的配置文件编写方法。附件是关于配置文件参数的一些说明,初次使用和不熟悉者可以参照说明进行编辑。

下面我来说一些编辑时需要注意的地方。首先我先说一下编辑软件,一般来说我比较喜欢用pycharm进行编辑,原因是因为使用pycharm可以查看我们复制粘贴或者一些不当的操作后会在语句后面增加一些无用的空格,这些无用的空格可能会造成日志界面有报错提示导致数据无法正常上传。这也引出了我们的第一个注意事项不要有多余的空格和多余的回车符同时还需要注意的时文件格式一定是UTF-8。

那么除了上诉问题外还需要注意的就是配置文件中的id一定不能重复,重复会导致最终只会有一个数据上传,其余重复id的数据会被覆盖无法上传值。字节序配置我们一般选择cdab小段传输,这样一般是传输到平台的数据是和我们下端PLC等设备的数据是同步的。在填写IO和VARS栏下方的controller_id时要注意id一定和你要采集的控制器id相同,否则会报错。在填写IO栏的type时要注意下端要采集的数据类型是什么就填什么,如果填写不一致可能会导致最终在平台上显示的数据值与下端不一致。而在VARS栏下方的type是你在平台上显示出来的数据类型,可根据自己需要改动。采集方式如果是简单的采集数据的话建议选择Instant(一般也就Instant就能满足需要,其他采集方式我后期继续补充)。其外还有一点需要注意的是在配置文件中的id,name,desc中不能有小数点,否则也会导致数据无法正常上传。

以上是我目前总结的一些需要注意的地方。有没有提到或者注意到的欢迎大家补充。 收起阅读 »

下面我来说一些编辑时需要注意的地方。首先我先说一下编辑软件,一般来说我比较喜欢用pycharm进行编辑,原因是因为使用pycharm可以查看我们复制粘贴或者一些不当的操作后会在语句后面增加一些无用的空格,这些无用的空格可能会造成日志界面有报错提示导致数据无法正常上传。这也引出了我们的第一个注意事项不要有多余的空格和多余的回车符同时还需要注意的时文件格式一定是UTF-8。

那么除了上诉问题外还需要注意的就是配置文件中的id一定不能重复,重复会导致最终只会有一个数据上传,其余重复id的数据会被覆盖无法上传值。字节序配置我们一般选择cdab小段传输,这样一般是传输到平台的数据是和我们下端PLC等设备的数据是同步的。在填写IO和VARS栏下方的controller_id时要注意id一定和你要采集的控制器id相同,否则会报错。在填写IO栏的type时要注意下端要采集的数据类型是什么就填什么,如果填写不一致可能会导致最终在平台上显示的数据值与下端不一致。而在VARS栏下方的type是你在平台上显示出来的数据类型,可根据自己需要改动。采集方式如果是简单的采集数据的话建议选择Instant(一般也就Instant就能满足需要,其他采集方式我后期继续补充)。其外还有一点需要注意的是在配置文件中的id,name,desc中不能有小数点,否则也会导致数据无法正常上传。

以上是我目前总结的一些需要注意的地方。有没有提到或者注意到的欢迎大家补充。 收起阅读 »