IR615S WDS配置

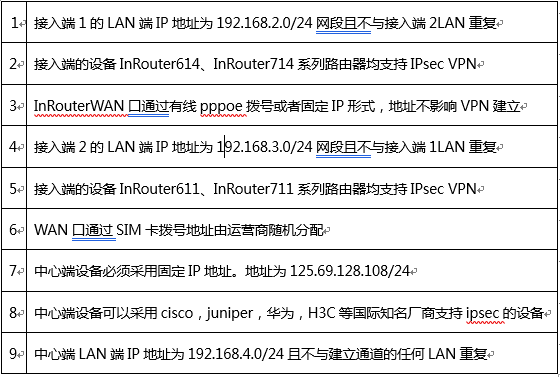

针对IR600S设备WIFI功能无线桥接应用配置文档

准备两台IR615s路由器,一台IR615s做AP设备,另一台IR615S做WDS桥接设备,进入IR615S进行配置。

1.首先,配置AP设备:

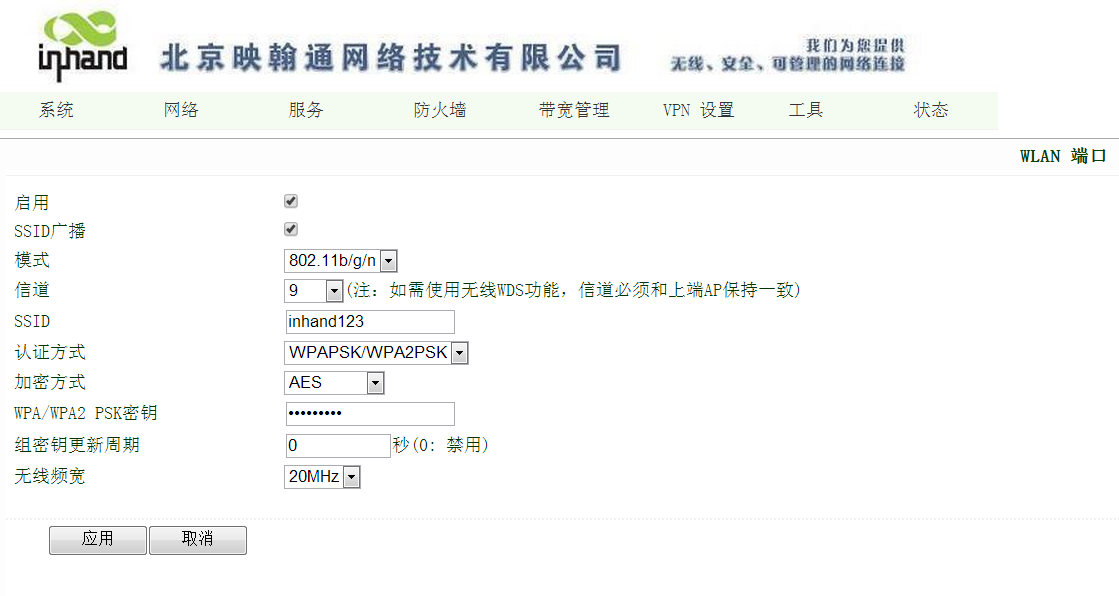

进入IR615S“网络”菜单栏,WLAN模式默认即为AP模式,在WLAN端口进行配置,选定一个信道(建议选择比较空闲的信道),定义SSID名称,配置加密。如图:

2. 然后,配置WDS桥接设备:

进入IR615S“网络”菜单栏,WLAN模式也选择默认的AP模式,在WLAN端口进行配置,配置与AP端一致的信道,更改与AP端不同的SSID,配置加密,勾选启用WDS后,出现WDS配置选项,如下图:

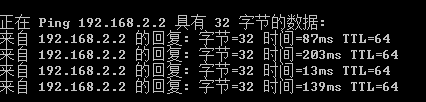

桥接成功后,可以通过WDS设备下端主机访问AP设备下端主机了,也可以通过AP设备下端主机访问WDS设备下端主机,都在同一个网段。

此时,WDS设备会获取AP设备分配的一个IP地址,可以通过这个IP地址登陆WDS设备,也可以通过www.router.com登陆。桥接设备LAN口地址会消失,DHCP也会自动关闭,如下图:

收起阅读 »

准备两台IR615s路由器,一台IR615s做AP设备,另一台IR615S做WDS桥接设备,进入IR615S进行配置。

1.首先,配置AP设备:

进入IR615S“网络”菜单栏,WLAN模式默认即为AP模式,在WLAN端口进行配置,选定一个信道(建议选择比较空闲的信道),定义SSID名称,配置加密。如图:

2. 然后,配置WDS桥接设备:

进入IR615S“网络”菜单栏,WLAN模式也选择默认的AP模式,在WLAN端口进行配置,配置与AP端一致的信道,更改与AP端不同的SSID,配置加密,勾选启用WDS后,出现WDS配置选项,如下图:

桥接成功后,可以通过WDS设备下端主机访问AP设备下端主机了,也可以通过AP设备下端主机访问WDS设备下端主机,都在同一个网段。

此时,WDS设备会获取AP设备分配的一个IP地址,可以通过这个IP地址登陆WDS设备,也可以通过www.router.com登陆。桥接设备LAN口地址会消失,DHCP也会自动关闭,如下图:

收起阅读 »

IR900 WLAN无线中继配置

针对IR900设备WIFI功能无线桥接应用配置文档

1.首先,在具备无线AP环境的网络对IR900进行无线中继配置,进入IR900 web界面,通过“网络”→启用WLAN接口配置,选择AP-Client,定义中继SSID和密钥,填写AP的SSID和密钥,如下图:

2.确认信道的选择,进入SSID扫描状态栏查看,这里无线AP是2信道,所以,上图的配置选择的是信道2

3.查看IR900从无线AP获取的WLAN地址,如下图:

4.然后,进入“网络”→“以太网接口”→“桥接口”,修改桥接口配置,手动填写AP端给IR900分配的ip地址,并将网桥成员dot11radio 2打勾,如下图:

5.进入“服务”→“DHCP服务”→“DHCP服务器”,将桥接口“bridge 1”的DHCP服务器功能关闭,好让无线AP给IR900中继路由器下端连接的设备分配IP地址,如下图:

6.如果要IR900连接无线AP后能正常上网,还需要修改静态路由配置和防火墙NAT配置,路由配置选择桥接口,并将无线AP的网关地址加上,如下图:

7.用手机或其他电脑连接无线中继路由器IR900的SSID,能够正常连接获取无线AP分配的IP地址,即完成了整个IR900的无线中继配置。最后,测试下能否实现IR900下端的设备与无线AP下端设备之间的互通

收起阅读 »

1.首先,在具备无线AP环境的网络对IR900进行无线中继配置,进入IR900 web界面,通过“网络”→启用WLAN接口配置,选择AP-Client,定义中继SSID和密钥,填写AP的SSID和密钥,如下图:

2.确认信道的选择,进入SSID扫描状态栏查看,这里无线AP是2信道,所以,上图的配置选择的是信道2

3.查看IR900从无线AP获取的WLAN地址,如下图:

4.然后,进入“网络”→“以太网接口”→“桥接口”,修改桥接口配置,手动填写AP端给IR900分配的ip地址,并将网桥成员dot11radio 2打勾,如下图:

5.进入“服务”→“DHCP服务”→“DHCP服务器”,将桥接口“bridge 1”的DHCP服务器功能关闭,好让无线AP给IR900中继路由器下端连接的设备分配IP地址,如下图:

6.如果要IR900连接无线AP后能正常上网,还需要修改静态路由配置和防火墙NAT配置,路由配置选择桥接口,并将无线AP的网关地址加上,如下图:

7.用手机或其他电脑连接无线中继路由器IR900的SSID,能够正常连接获取无线AP分配的IP地址,即完成了整个IR900的无线中继配置。最后,测试下能否实现IR900下端的设备与无线AP下端设备之间的互通

收起阅读 »

IR900专网双卡备份方法

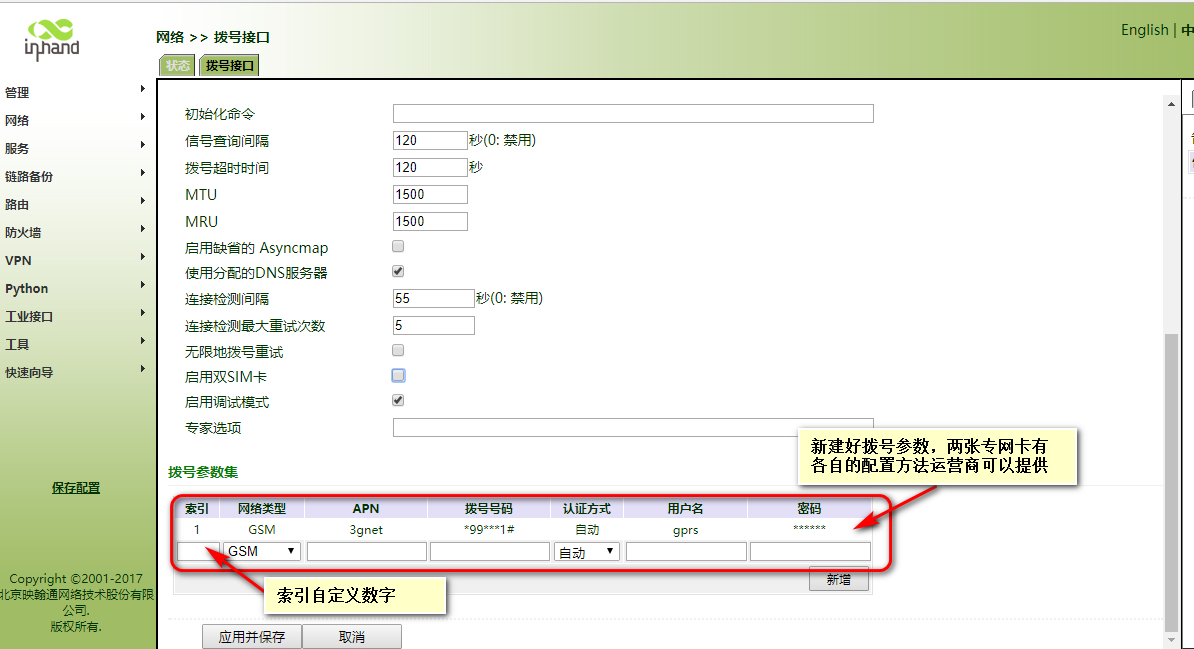

第一:打开路由器管理-网络-拨号接口-添加拨号参数集

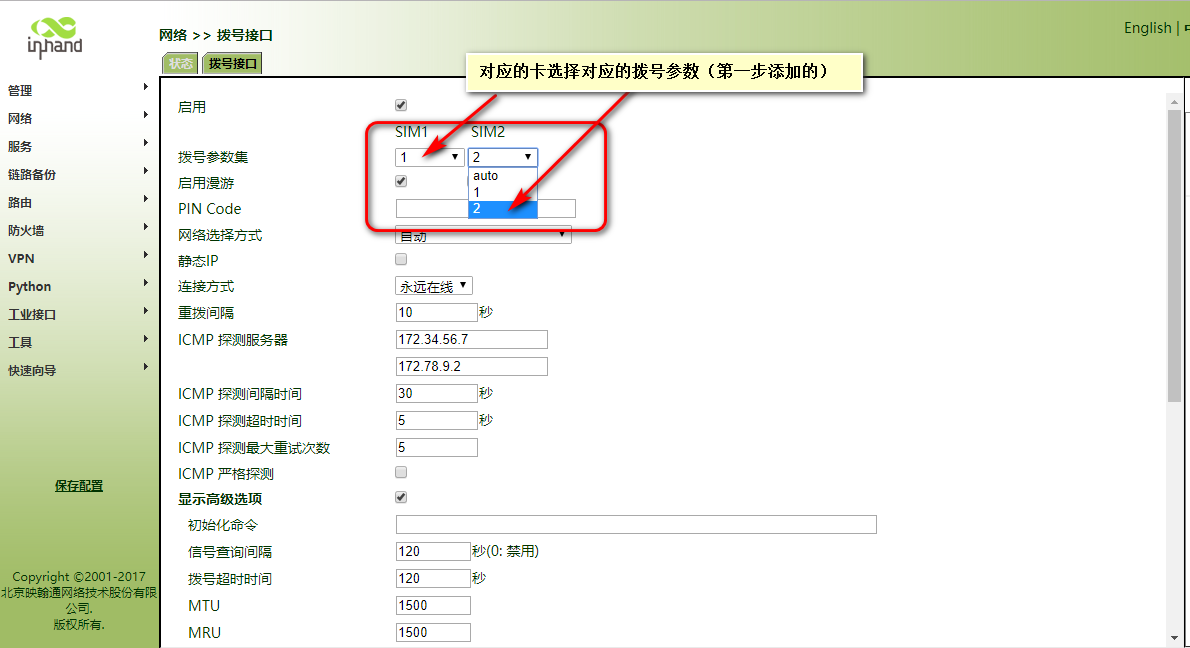

第二、给对应的卡选择对应的拨号参数:

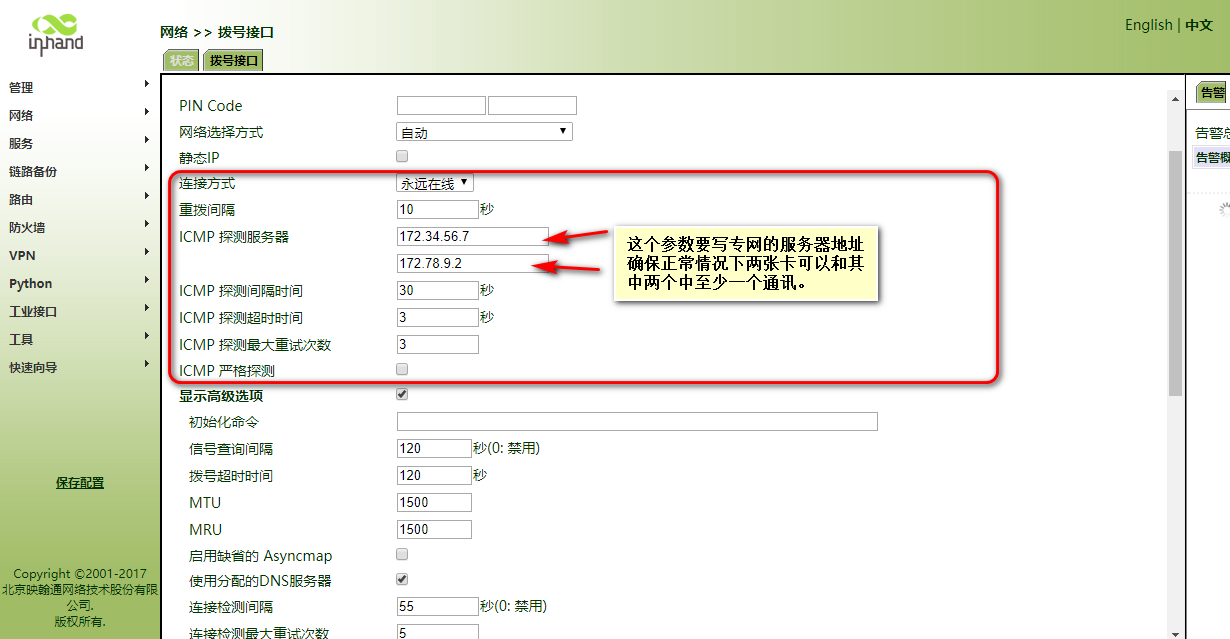

第三、启用双卡并配置好对应的参数:

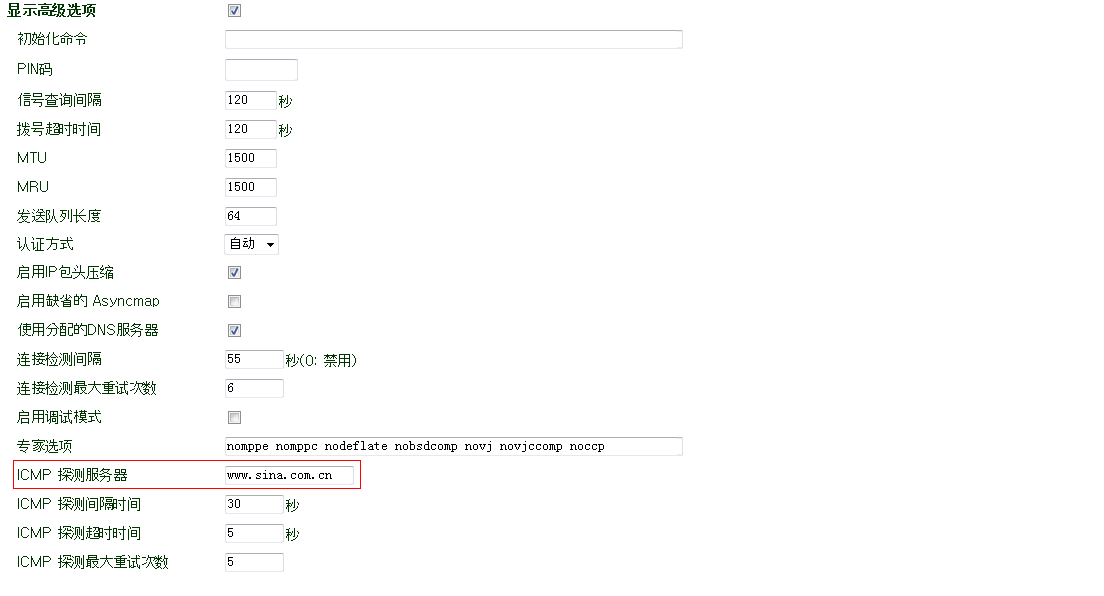

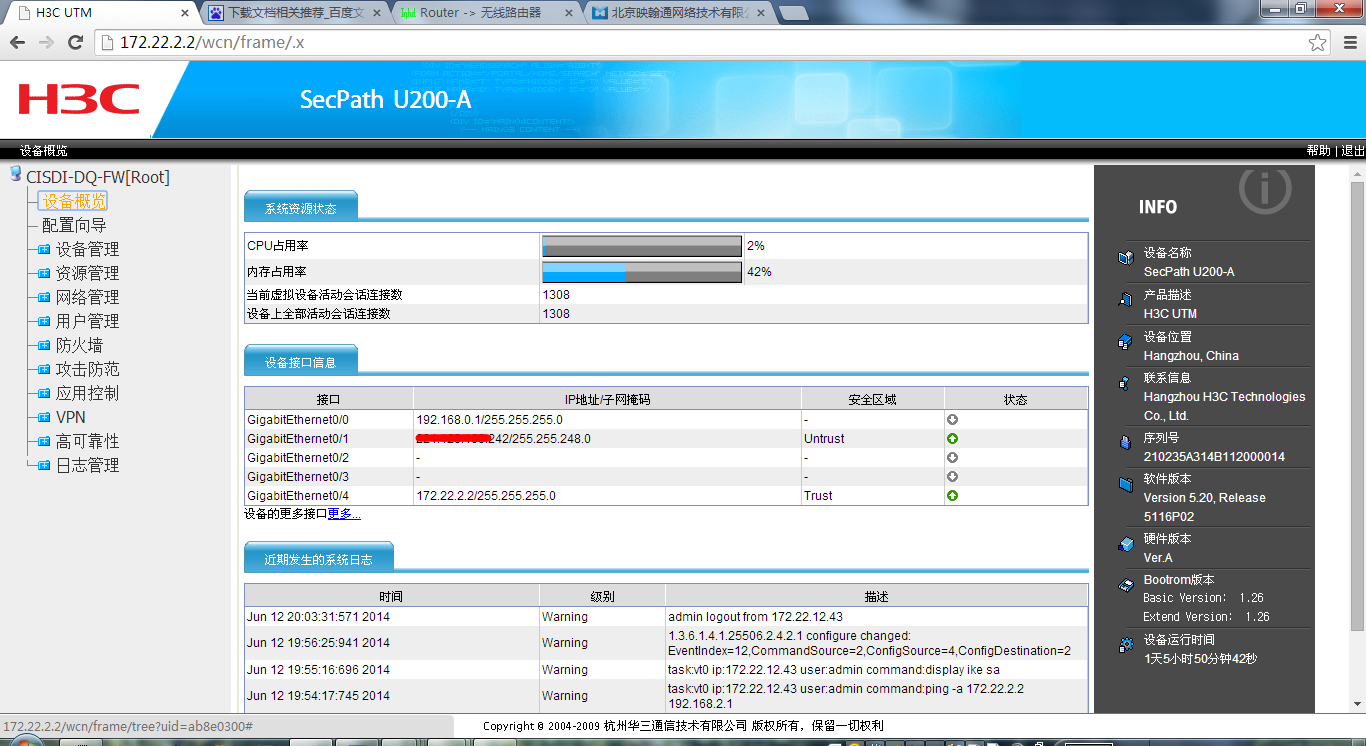

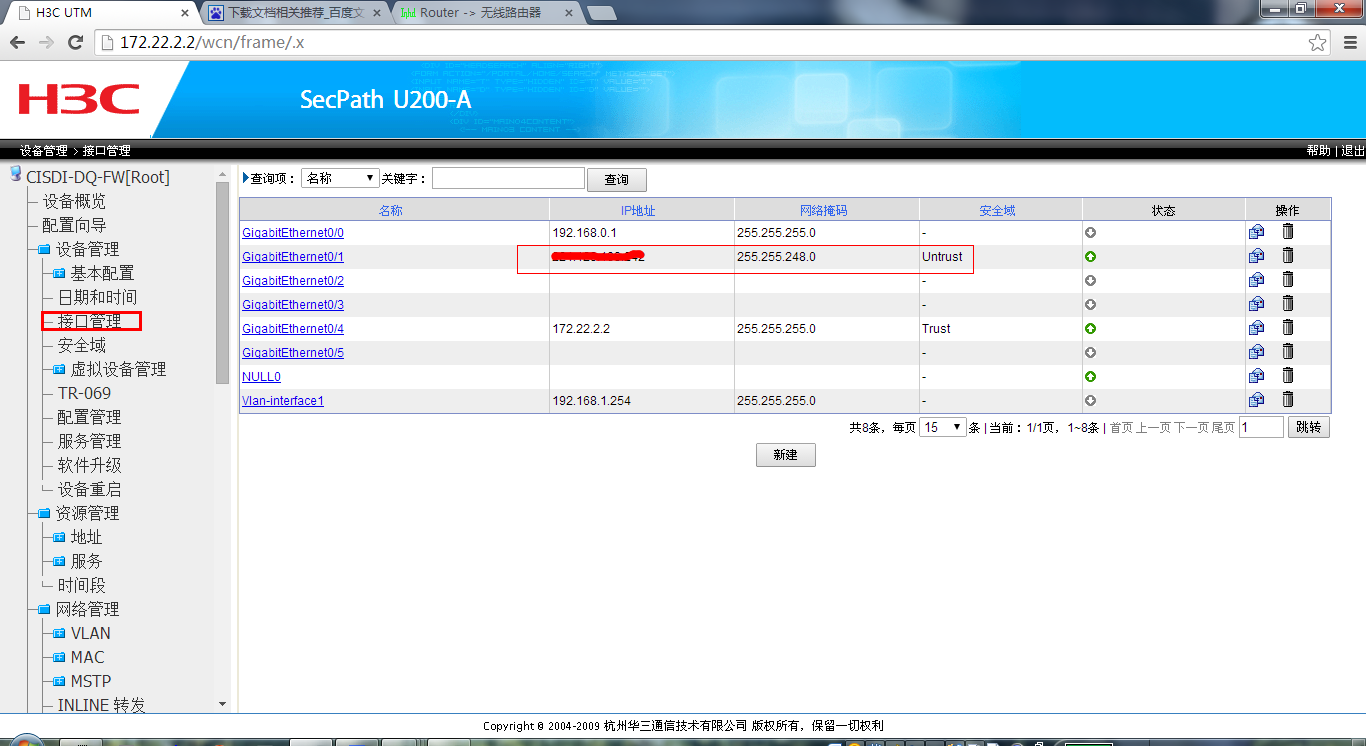

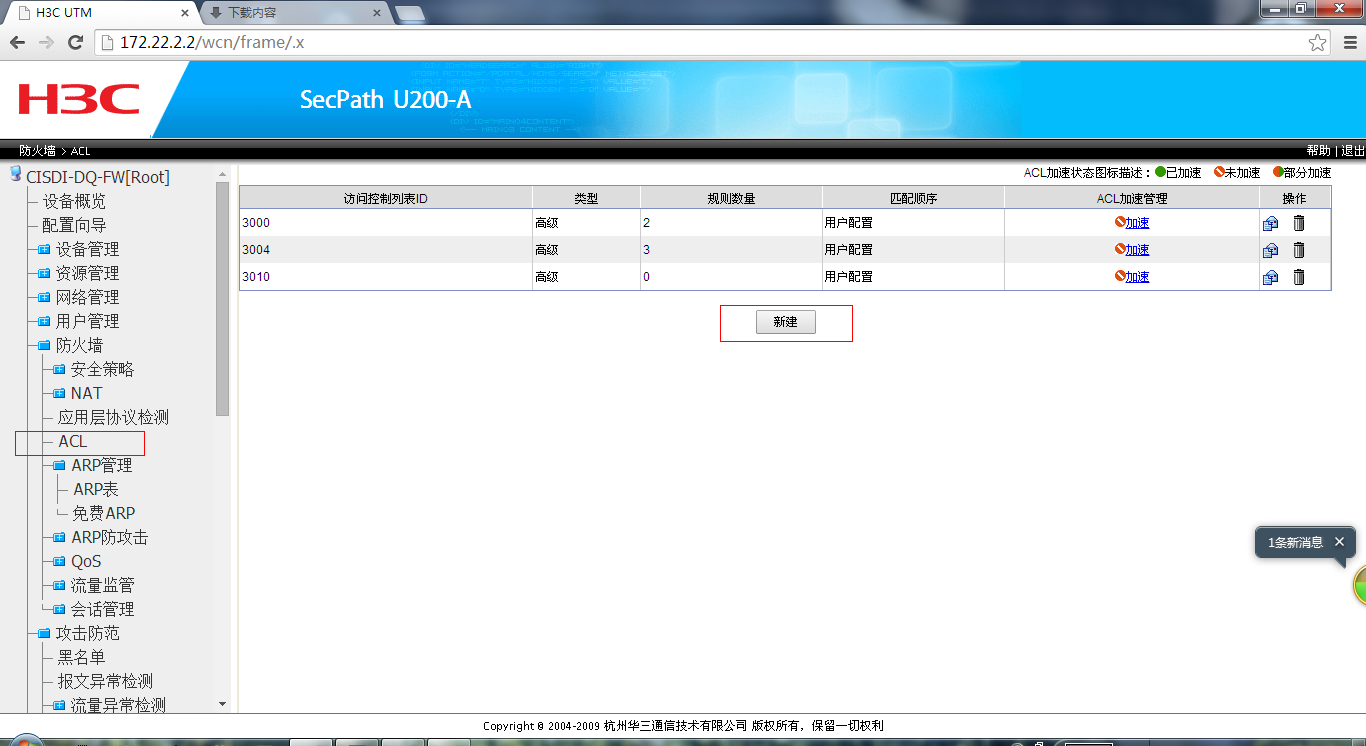

四、设置探测服务器:

说明:

ICMP探测参数: 探测时间30s 超时时间3s 探测次数3次 //第1次探测是拨号成功30s,若不成功3s后探测第2次,36s后探测不成功重启拨号模块。

最小连接时间 60s //拨号连接成功的时间小于60秒重新拨号,该参数大于ICMP探测时间

最大拨号次数 3 //若每次拨号连接时间小于60s,拨号次数加1,3次后切备用SIM卡,若拨号连接世界大于60s 最小连接次数清零。

信号阀值 15

信号探测间隔 5秒

信号重新探测次数 3 //当信号低于15时,每隔5s探测一次型号,若3次探测都低于15选择备用SIM卡。

备卡超时时间 3600s //备用卡拨号成功后1小时,再次探测主卡是否可以拨号成功。

收起阅读 »

第二、给对应的卡选择对应的拨号参数:

第三、启用双卡并配置好对应的参数:

四、设置探测服务器:

说明:

ICMP探测参数: 探测时间30s 超时时间3s 探测次数3次 //第1次探测是拨号成功30s,若不成功3s后探测第2次,36s后探测不成功重启拨号模块。

最小连接时间 60s //拨号连接成功的时间小于60秒重新拨号,该参数大于ICMP探测时间

最大拨号次数 3 //若每次拨号连接时间小于60s,拨号次数加1,3次后切备用SIM卡,若拨号连接世界大于60s 最小连接次数清零。

信号阀值 15

信号探测间隔 5秒

信号重新探测次数 3 //当信号低于15时,每隔5s探测一次型号,若3次探测都低于15选择备用SIM卡。

备卡超时时间 3600s //备用卡拨号成功后1小时,再次探测主卡是否可以拨号成功。

收起阅读 »

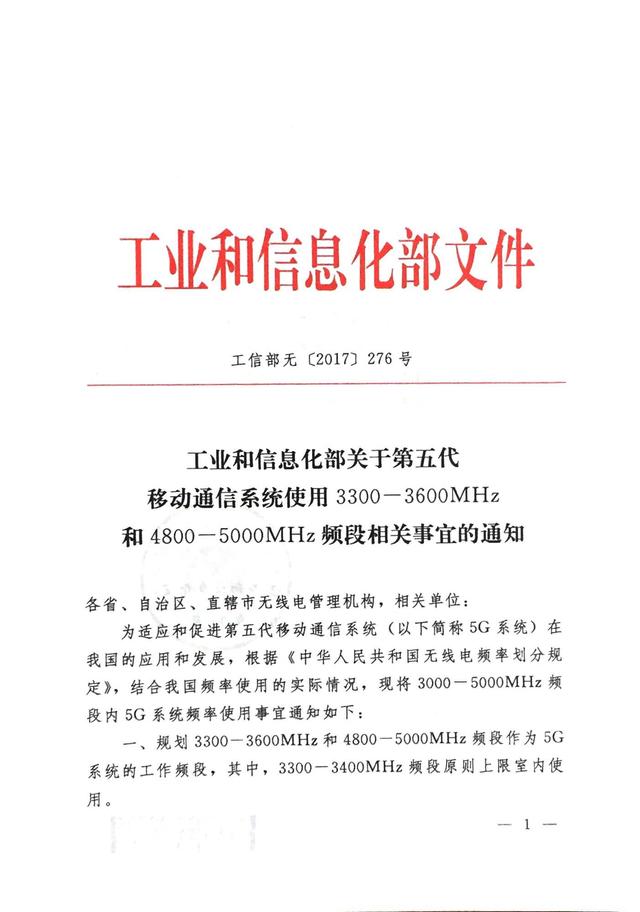

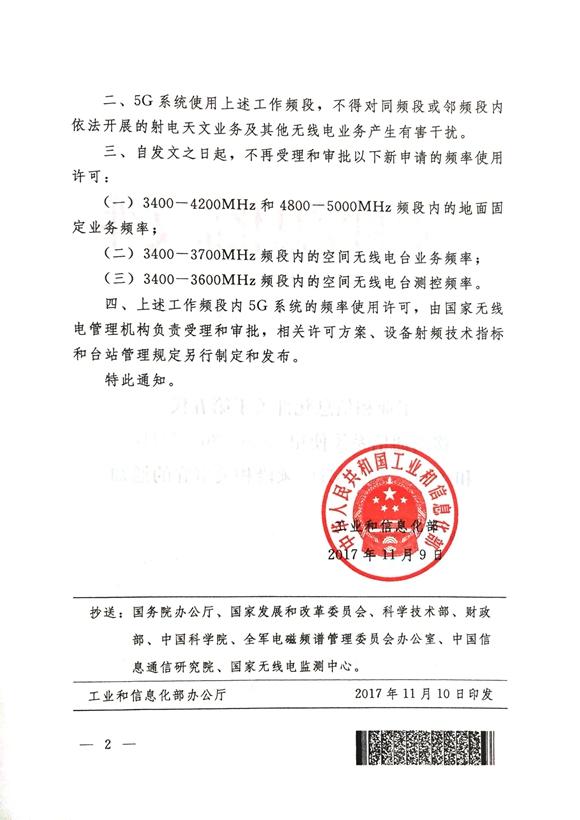

工业和信息化部发布5G系统在3000-5000MHz频段内的频率使用规划

近日,我国第五代移动通信系统(简称“5G系统”)频率使用规划取得重大进展。为适应和促进5G系统在我国的应用和发展,根据《中华人民共和国无线电频率划分规定》,结合我国频率使用的实际情况,工业和信息化部发布了5G系统在3000-5000MHz频段(中频段)内的频率使用规划,我国成为国际上率先发布5G系统在中频段内频率使用规划的国家。

规划明确了3300-3400MHz(原则上限室内使用)、3400-3600MHz和4800-5000MHz频段作为5G系统的工作频段;规定5G系统使用上述工作频段,不得对同频段或邻频段内依法开展的射电天文业务及其他无线电业务产生有害干扰;同时规定,自发布之日起,不再受理和审批新申请3400-4200MHz和4800-5000MHz频段内的地面固定业务频率、3400-3700MHz频段内的空间无线电台业务频率和3400-3600MHz频段内的空间无线电台测控频率的使用许可。国家无线电管理机构将负责受理和审批上述工作频段内5G系统的频率使用许可,相关许可方案、设备射频技术指标和台站管理规定另行制定和发布。

5G系统是我国实施“网络强国”“制造强国”战略的重要信息基础设施,更是发展新一代信息通信技术的高地。频率资源是研发、部署5G系统最关键的基础资源,根据技术和应用特点及电波传播特性,5G系统需要高(24GHz以上毫米波频段)、中(3000-6000MHz频段)、低(3000MHz以下频段)不同频段的工作频率,以满足覆盖、容量、连接数密度等多项关键性能指标的要求。本次发布的中频段5G系统频率使用规划综合考虑了国际国内各方面因素,统筹兼顾国防、卫星通信、科学研究等部门和行业的用频需求,依法保护现有用户用频权益,能够兼顾系统覆盖和大容量的基本需求,是我国5G系统先期部署的主要频段。

为保证规划制定的科学性、合理性,工业和信息化部结合《中华人民共和国无线电频率划分规定》修订和国际电联2019年世界无线电通信大会相关议题的准备工作,全面梳理了相关频段国内外的规划和使用现状,跟踪研究全球主要国家或组织的5G系统频谱策略。根据频谱需求预测、电磁兼容和共存技术分析结论,经各方协调、科学分析论证、专家咨询、向社会公开征求意见等程序,最终形成了正式的频率使用规划方案,并向社会主动公开发布。

此次工业和信息化部率先发布5G系统在中频段的频率使用规划,将对我国5G系统技术研发、试验和标准等制定以及产业链成熟起到重要先导作用。后续,工业和信息化部将继续为5G系统的应用和发展规划调整出包含高频段(毫米波)、低频段在内的更多的频率资源。

收起阅读 »

规划明确了3300-3400MHz(原则上限室内使用)、3400-3600MHz和4800-5000MHz频段作为5G系统的工作频段;规定5G系统使用上述工作频段,不得对同频段或邻频段内依法开展的射电天文业务及其他无线电业务产生有害干扰;同时规定,自发布之日起,不再受理和审批新申请3400-4200MHz和4800-5000MHz频段内的地面固定业务频率、3400-3700MHz频段内的空间无线电台业务频率和3400-3600MHz频段内的空间无线电台测控频率的使用许可。国家无线电管理机构将负责受理和审批上述工作频段内5G系统的频率使用许可,相关许可方案、设备射频技术指标和台站管理规定另行制定和发布。

5G系统是我国实施“网络强国”“制造强国”战略的重要信息基础设施,更是发展新一代信息通信技术的高地。频率资源是研发、部署5G系统最关键的基础资源,根据技术和应用特点及电波传播特性,5G系统需要高(24GHz以上毫米波频段)、中(3000-6000MHz频段)、低(3000MHz以下频段)不同频段的工作频率,以满足覆盖、容量、连接数密度等多项关键性能指标的要求。本次发布的中频段5G系统频率使用规划综合考虑了国际国内各方面因素,统筹兼顾国防、卫星通信、科学研究等部门和行业的用频需求,依法保护现有用户用频权益,能够兼顾系统覆盖和大容量的基本需求,是我国5G系统先期部署的主要频段。

为保证规划制定的科学性、合理性,工业和信息化部结合《中华人民共和国无线电频率划分规定》修订和国际电联2019年世界无线电通信大会相关议题的准备工作,全面梳理了相关频段国内外的规划和使用现状,跟踪研究全球主要国家或组织的5G系统频谱策略。根据频谱需求预测、电磁兼容和共存技术分析结论,经各方协调、科学分析论证、专家咨询、向社会公开征求意见等程序,最终形成了正式的频率使用规划方案,并向社会主动公开发布。

此次工业和信息化部率先发布5G系统在中频段的频率使用规划,将对我国5G系统技术研发、试验和标准等制定以及产业链成熟起到重要先导作用。后续,工业和信息化部将继续为5G系统的应用和发展规划调整出包含高频段(毫米波)、低频段在内的更多的频率资源。

收起阅读 »

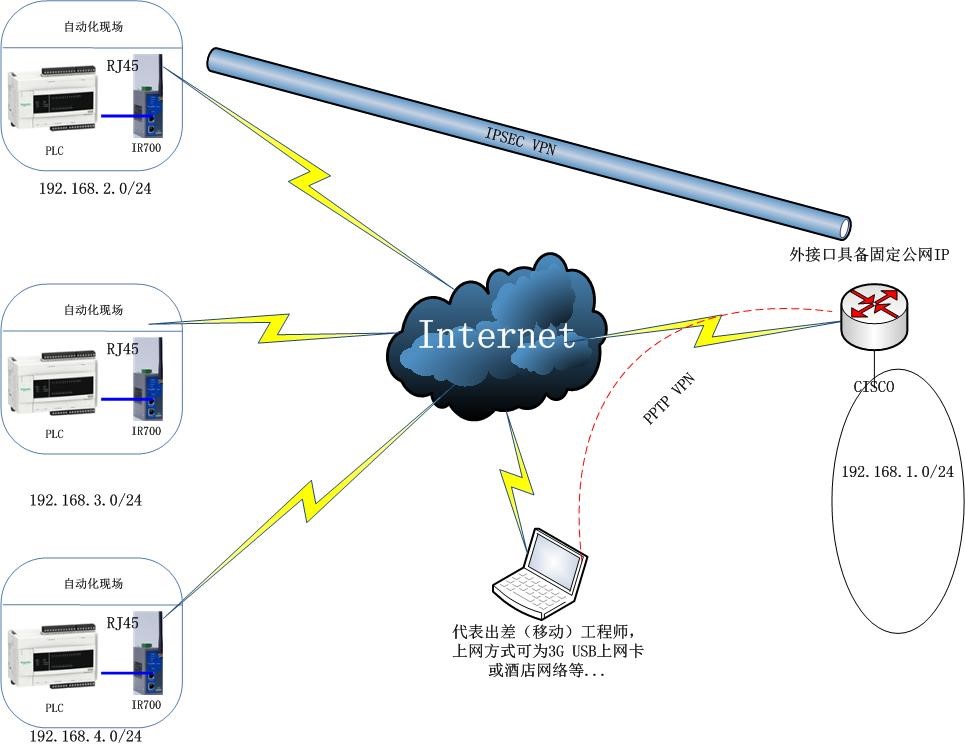

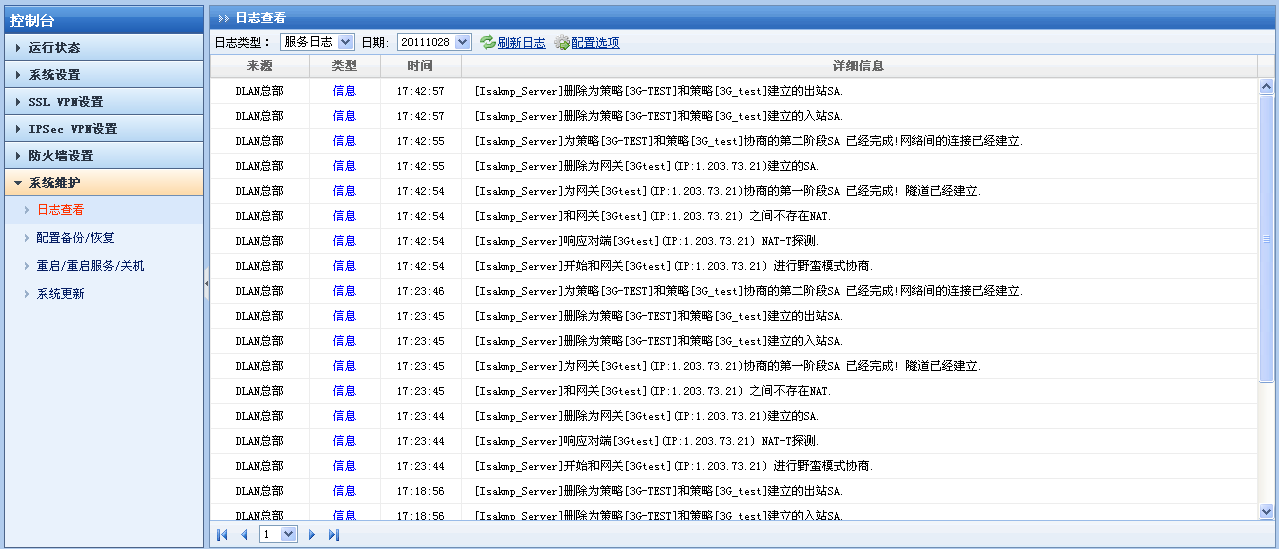

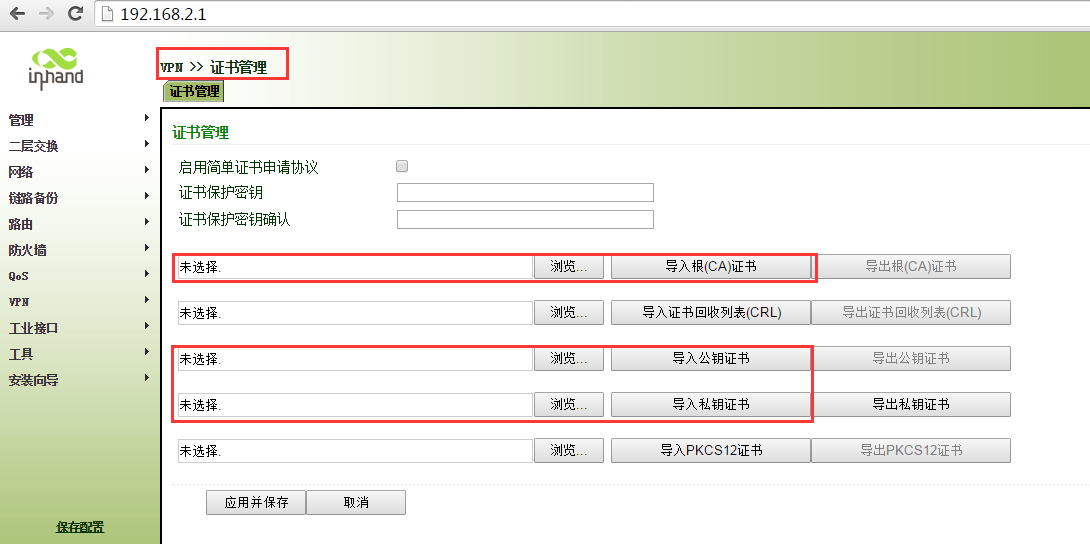

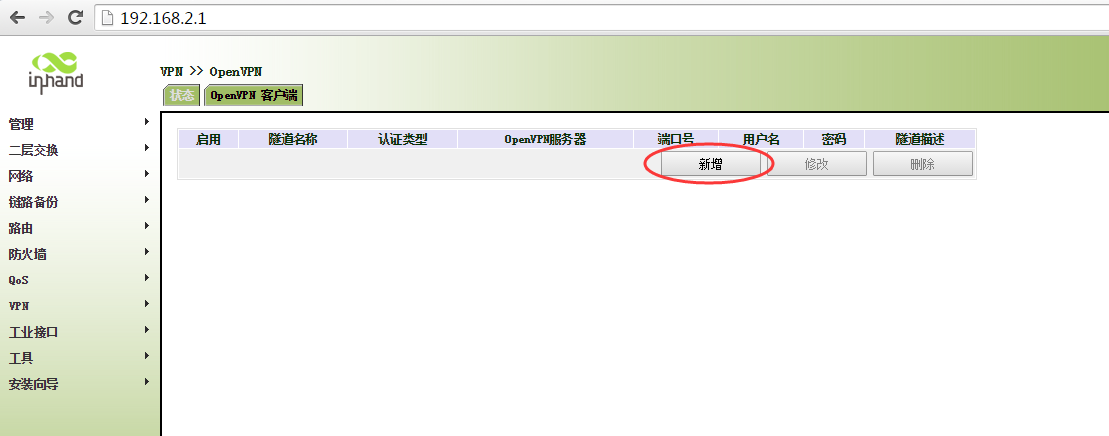

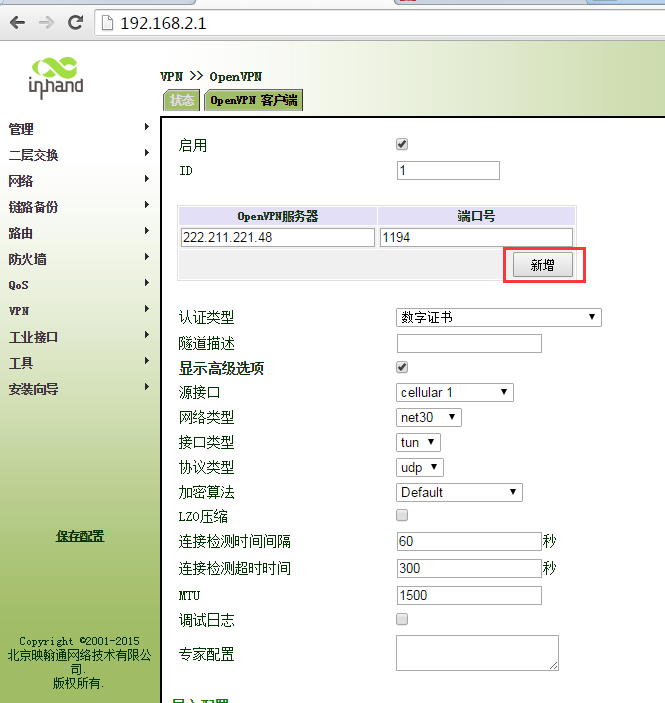

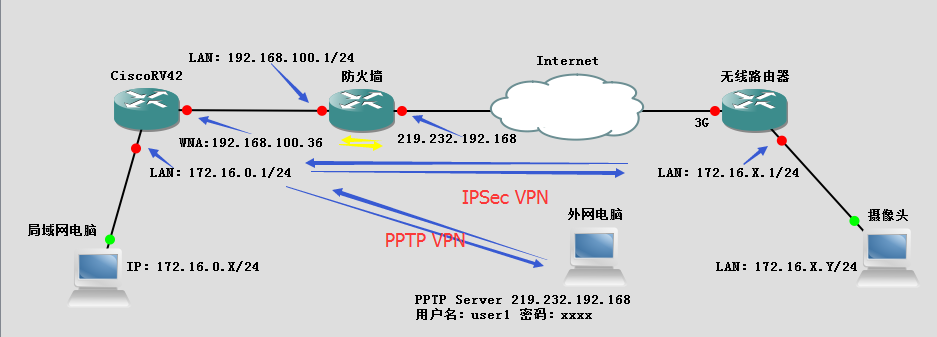

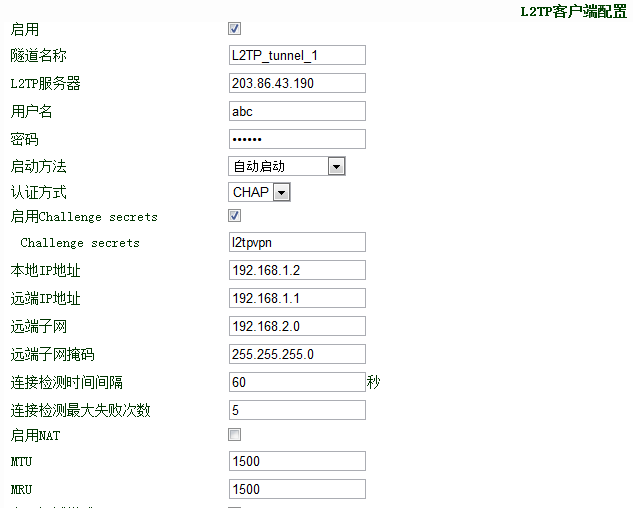

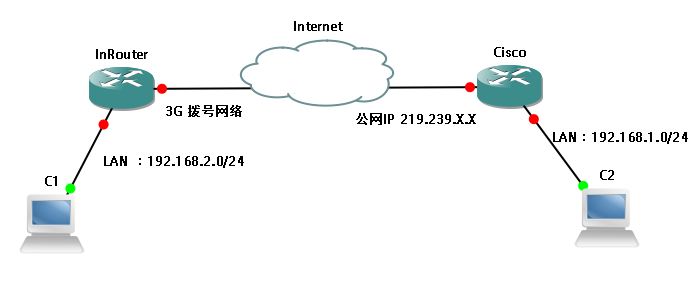

IPSEC VPN结合PPTP VPN实现外出工程师维护模式

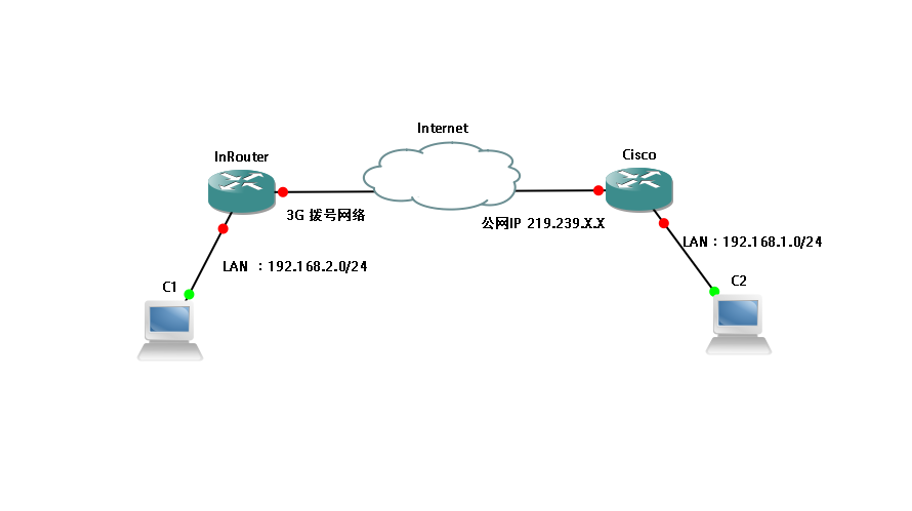

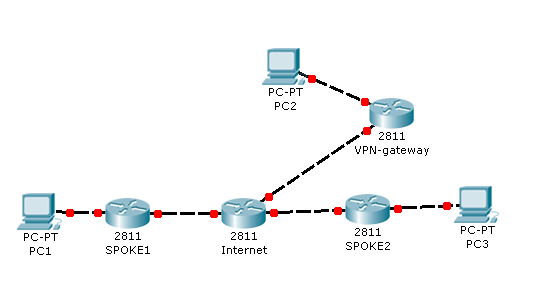

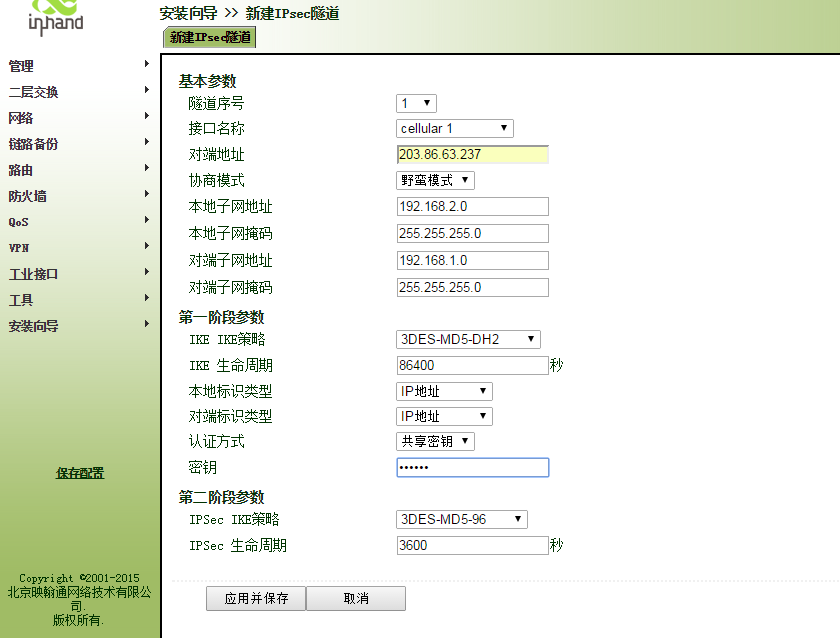

一、 网络拓扑图

二、 网络拓扑说明

客户端现场:

客户端现场的PLC通过网线连接IR700的LAN口,并通过其联网,IR700通过与中心cisco建立IPSEC VPN实现双方互相访问,最重要的保证了通讯过程的安全性;

中心端:

中心端使用cisco rv042进行网络接入,并要求固定公网IP(保证网络通讯的可靠性);中心端与客户端现场3G路由器建立IPSEC VPN实现双方互相访问,最重要的保证了通讯过程的安全性;同时,中心端设定了PPTP SERVER,保证出差工程师电脑能够通过PPTP VPN连接到中心,实现通过中心间接访问每个客户端现场内网的应用。

出差工程师端:

出差工程师由于其接入网络的特殊性,可通过windows自带的vpn客户端功能,通过设定pptp vpn连接到中心端,实现通过中心间接访问每个客户端现场内网的应用。

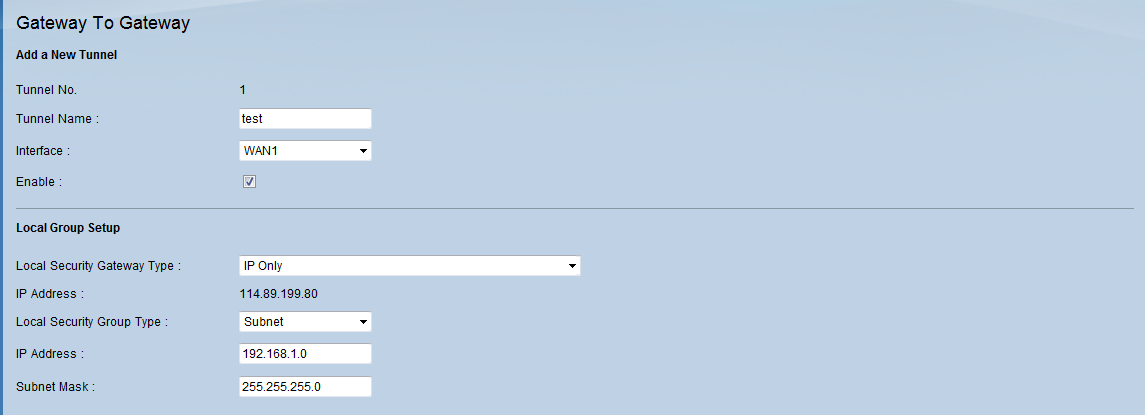

三、 设备具体设定说明;

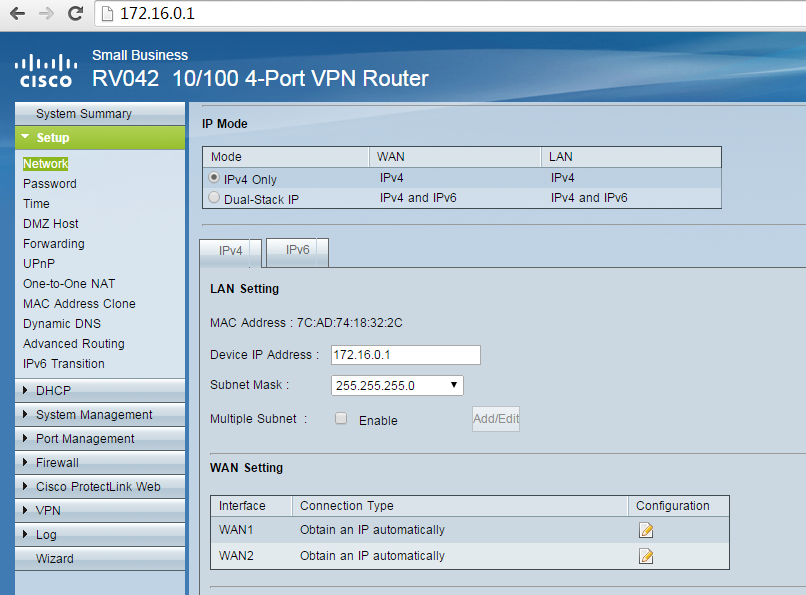

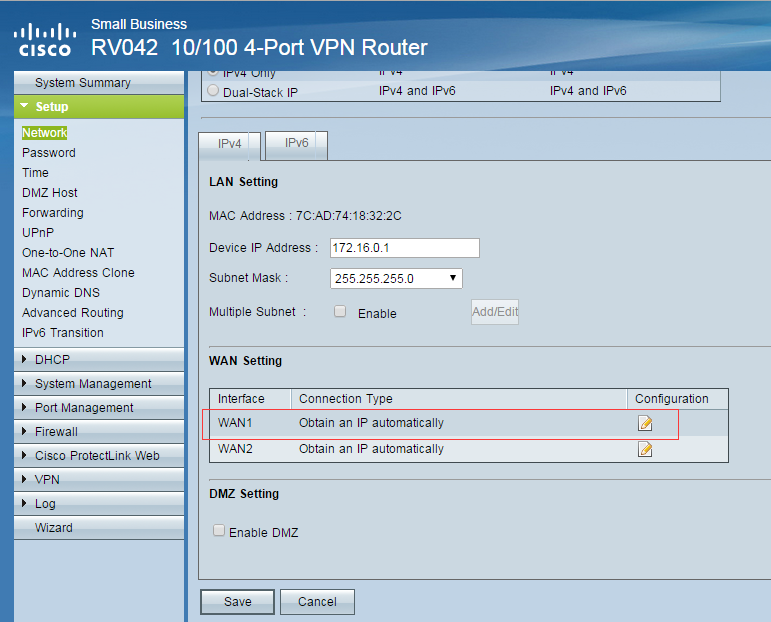

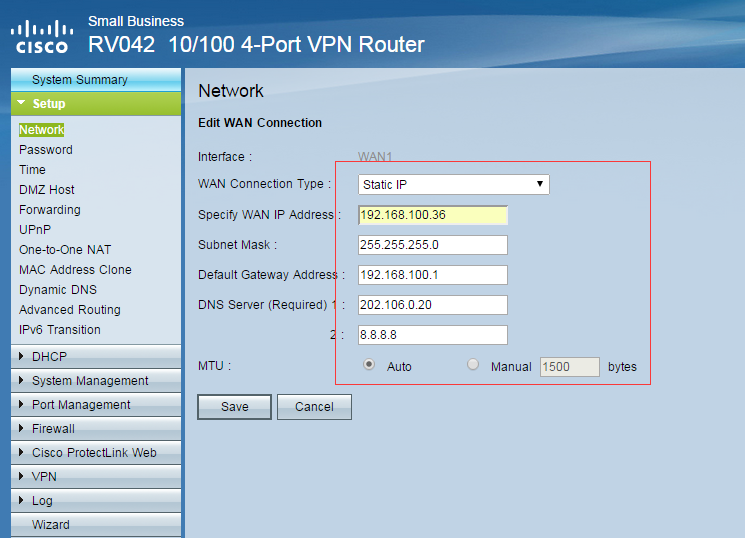

1) 中心端Cisco rv042设定

Cisco lan设定信息;此例中LAN:192.168.1.1/24

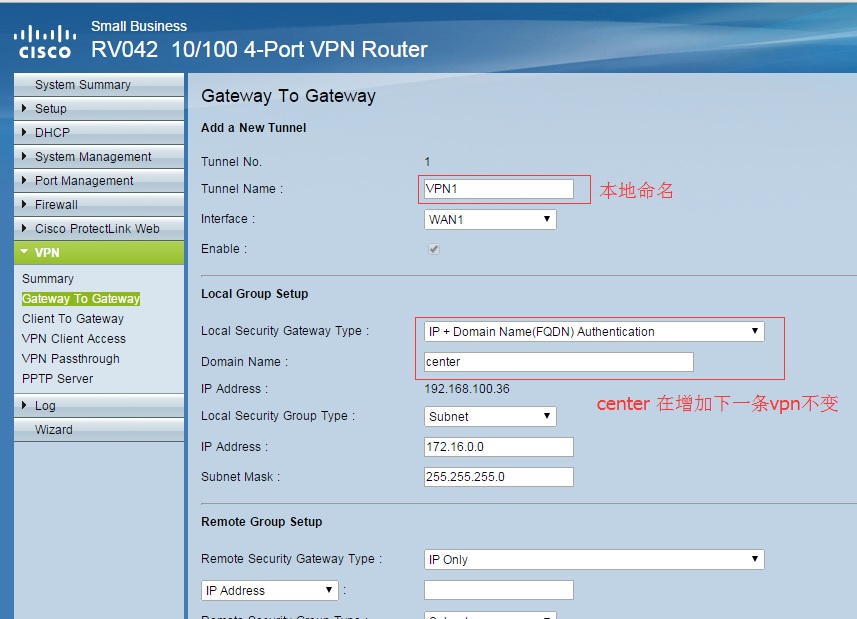

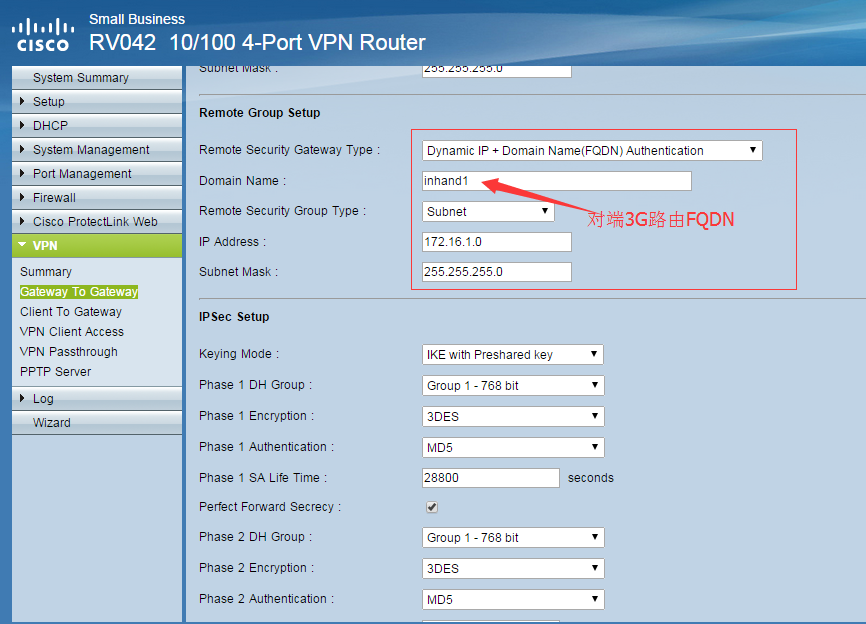

Cisco ipsec vpn设定;

Cisco ipsec vpn设定信息;

Tunnel name:自定义;

Interface:获得公网IP的接口;

Enable:打钩;

Local security gateway type:因为考虑到真实环境下网络可靠性,要求cisco端具备固定公网IP;所以这里选择的是ip only;

Local security group type:subnet;(子网)

Ip address:cisco内网网段网络号;

Subnet mask: cisco内网子网掩码;

Remote security gateway type:因为3G无线路由器侧是动态IP,所以这里选择“dynamic ip+domain name(FQDN)authentication”

Domain name:自定义字段,但是要和3G侧设定保持一致!

Remote security group type:subnet;(子网)

Ip address:3G侧内网网络号;

Subnet mask:3G侧内网子网掩码;

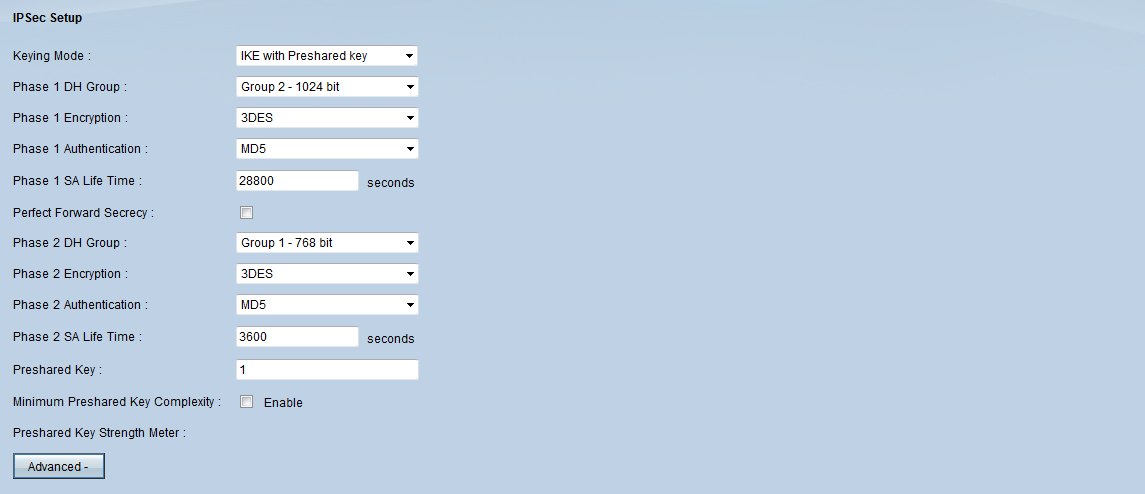

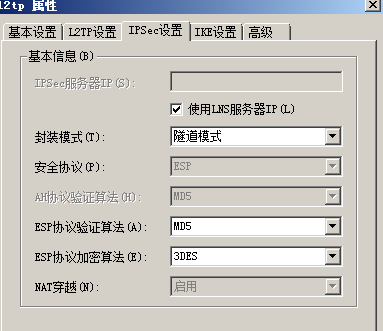

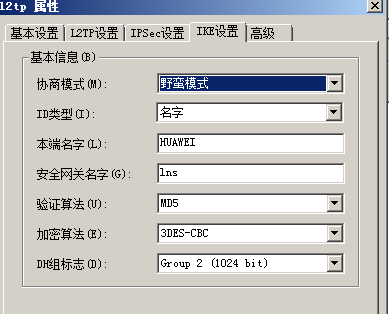

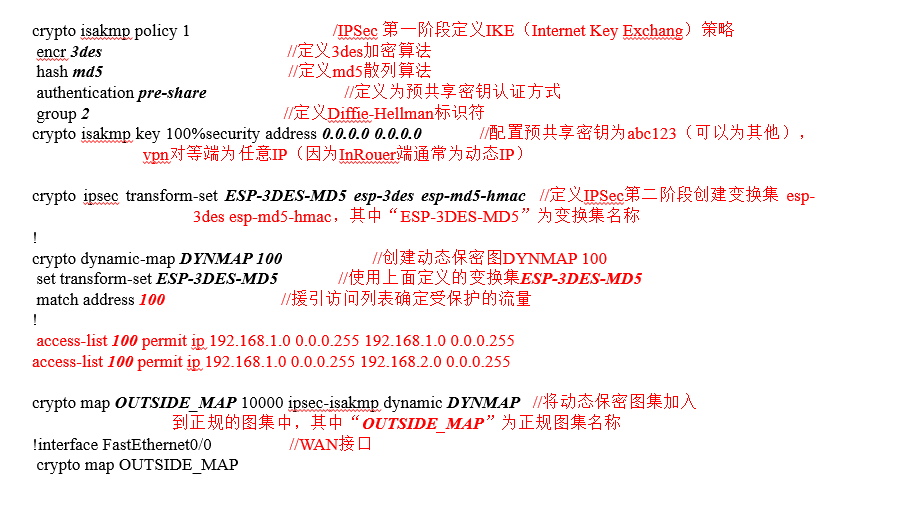

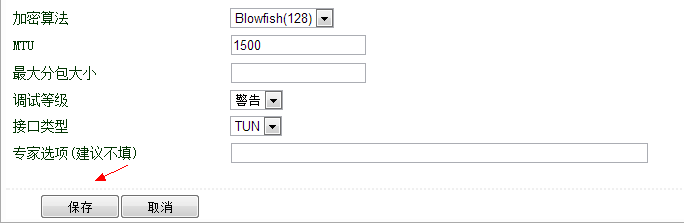

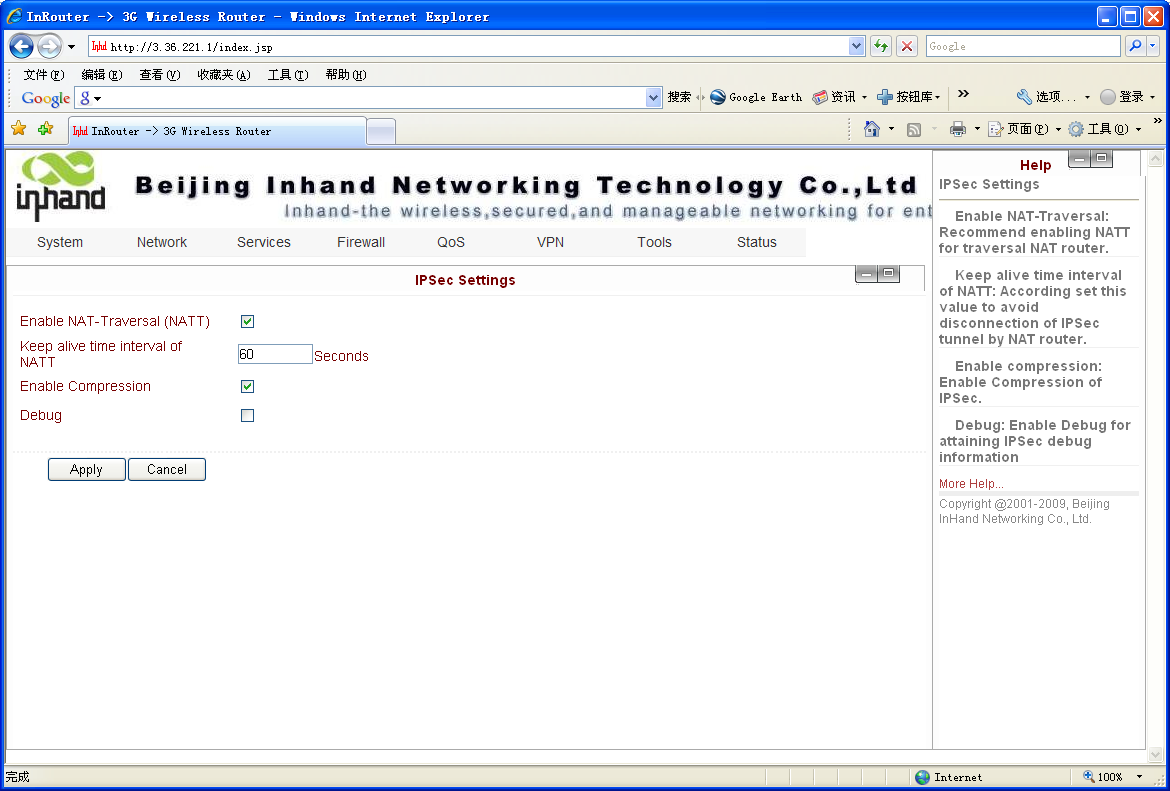

下图是IPSEC VPN建立过程中涉及到的IKE协商和IPSEC协商的参数,中心端和3G端必须要保持一致!

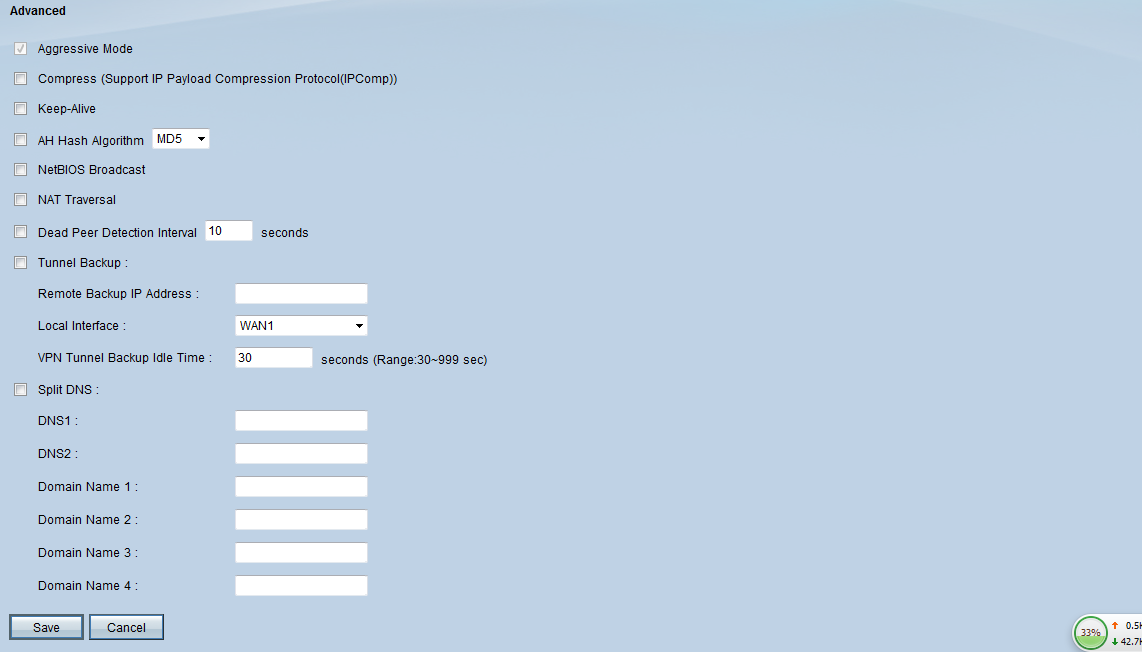

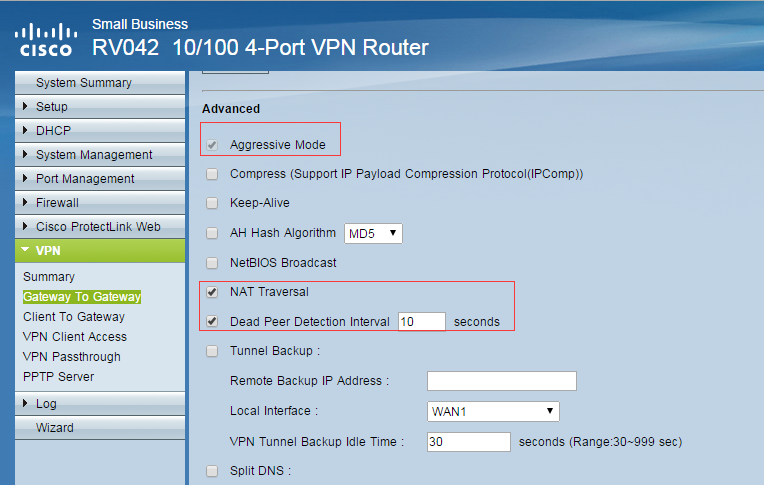

下图是cisco端高级选项设置,请保持为空,如下:

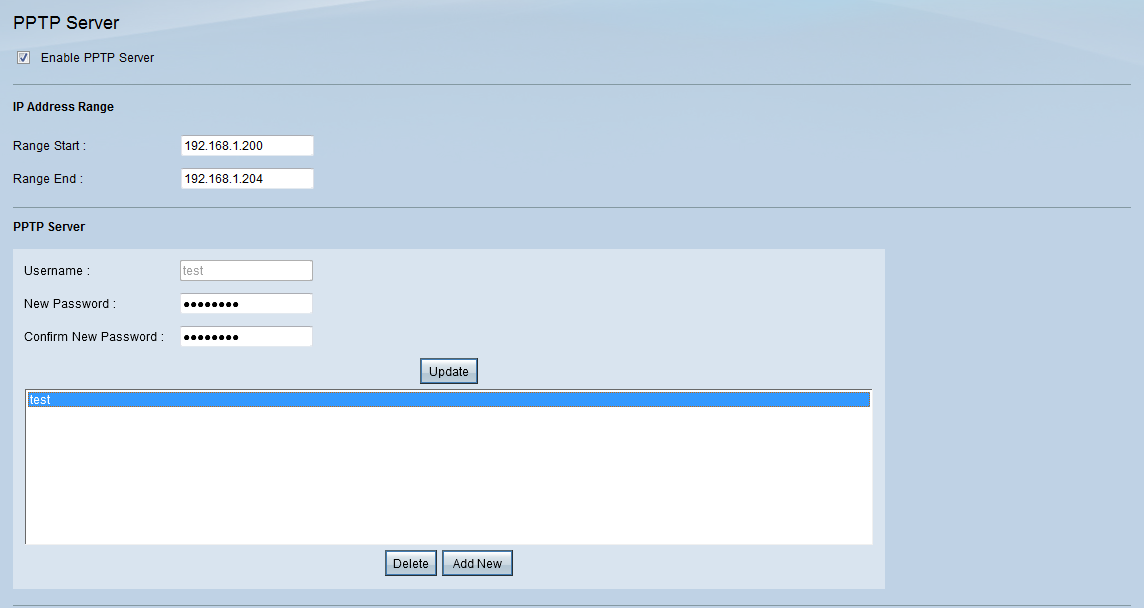

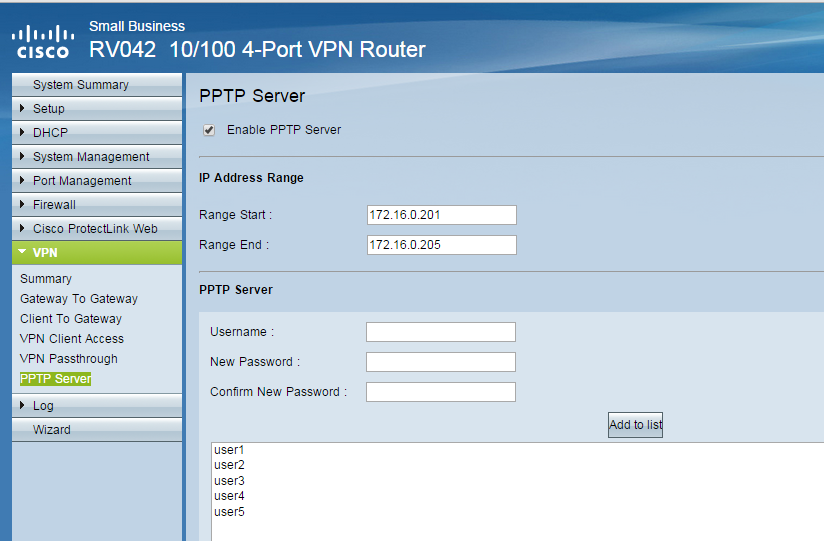

Cisco pptp vpn设定信息;

要设定PPTP SERVER,要先开启,即“enable pptp server”;

由于cisco rv042只能支持5个pptp 客户端连接,所以地址池也只能设定5个地址范围,比如下面例子;(地址池可自定义设定;)

Pptp server需要创建用户名和密码以供客户端验证用,可自定义设定;

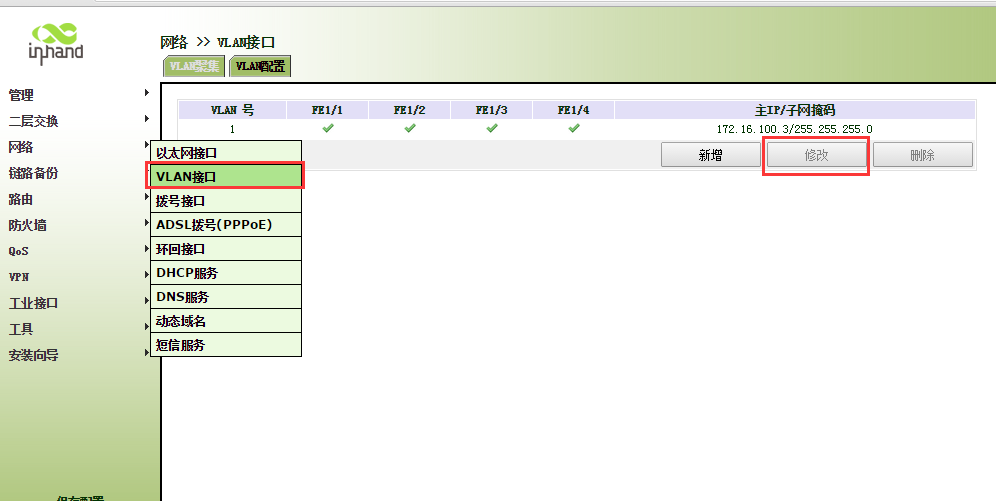

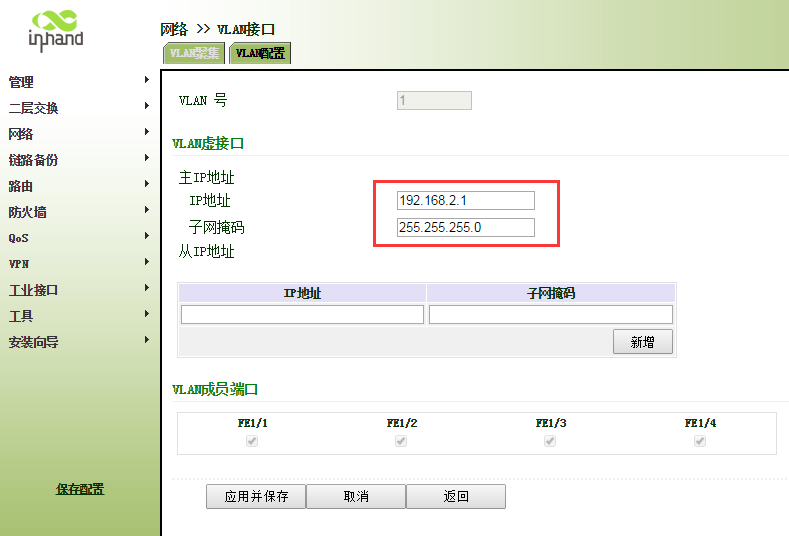

2) 客户端现场IR700VZ/WH配置

备注:目前仅使用任意一台路由器配置演示!

拨号端口设定;

登录IR700,修改拨号端口处ICMP探测,以保证无线设备运行中网络的健壮性;

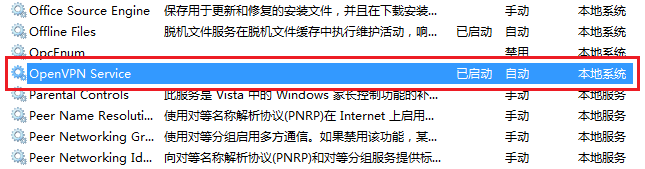

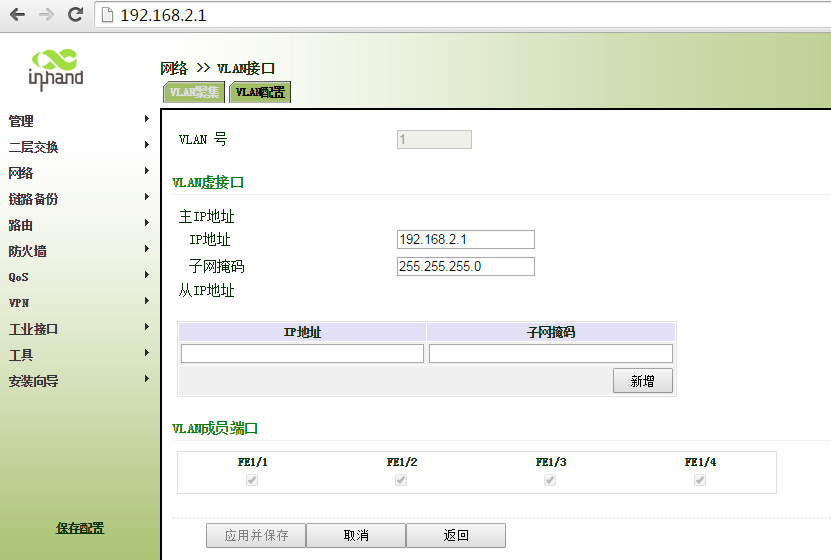

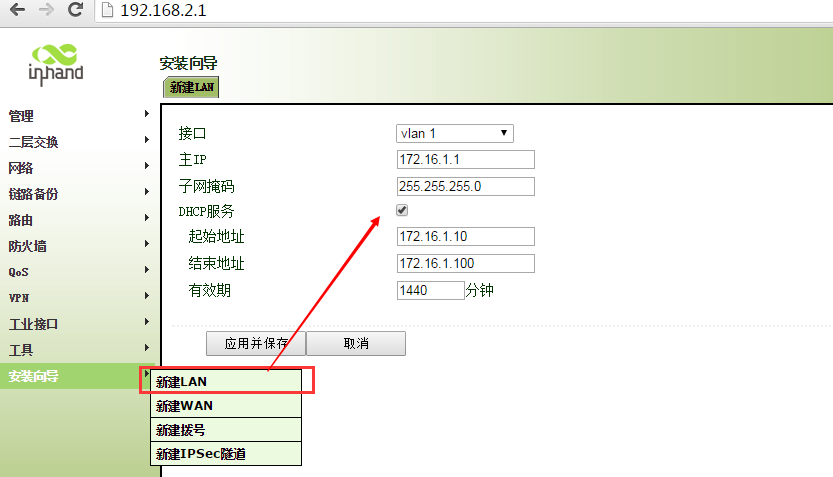

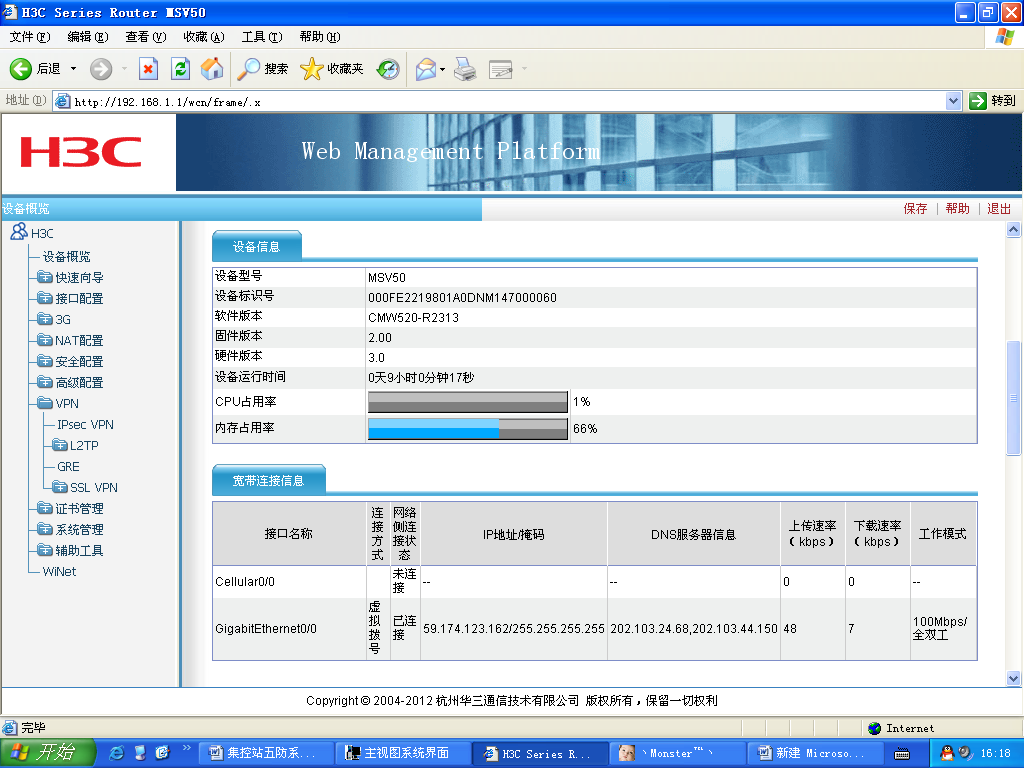

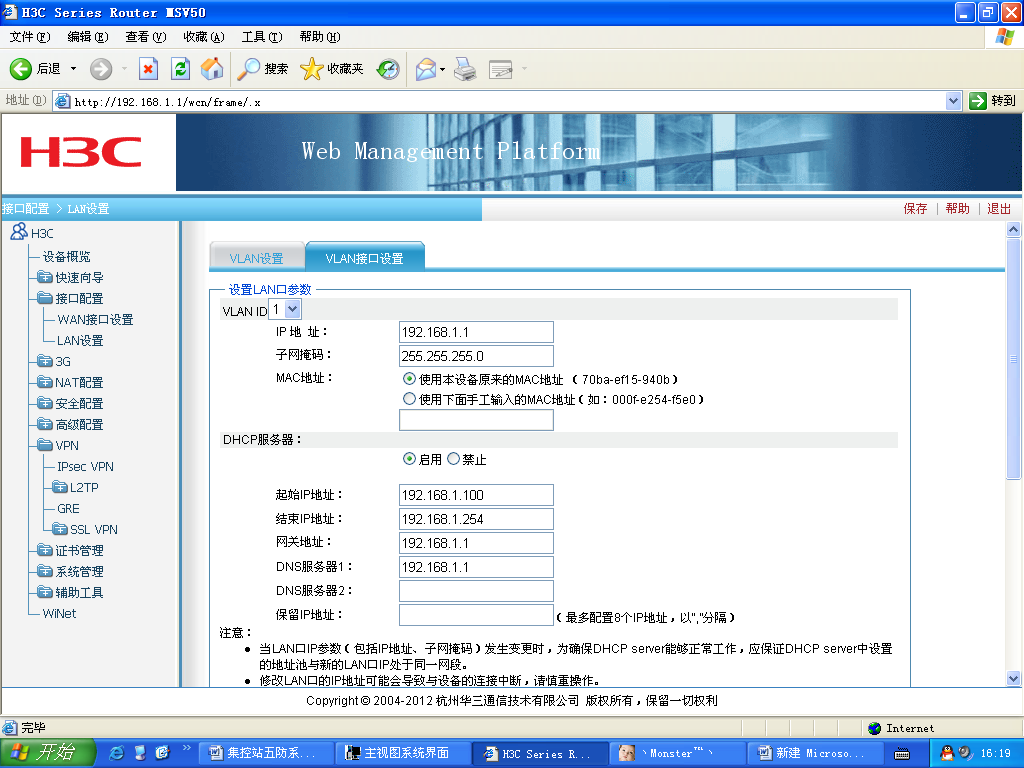

LAN口IP设定;

更改LAN口IP;点击“网络”-“LAN”

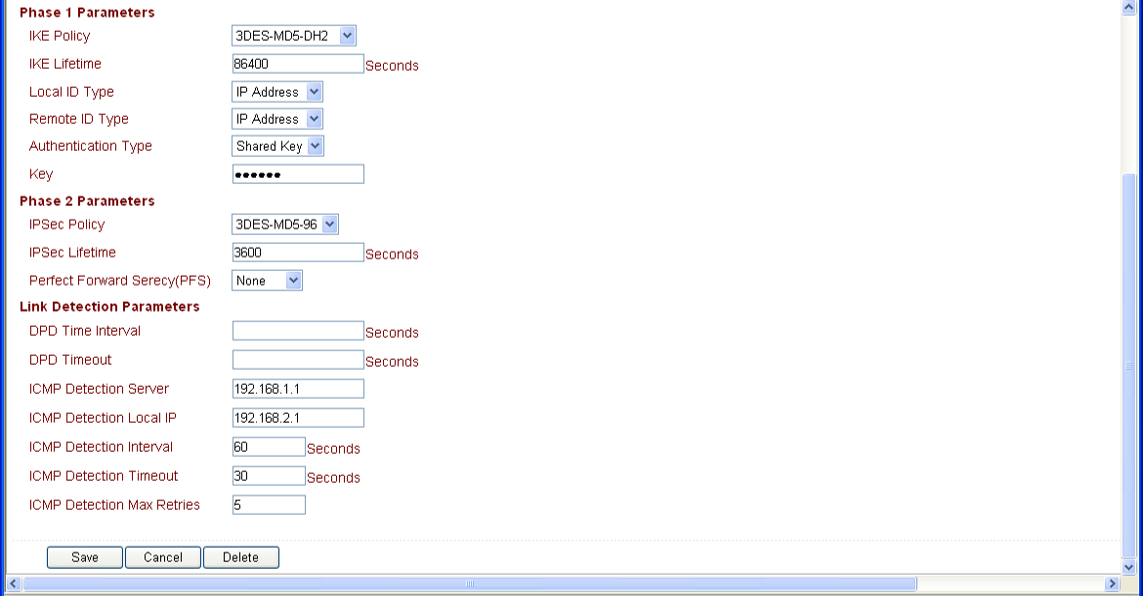

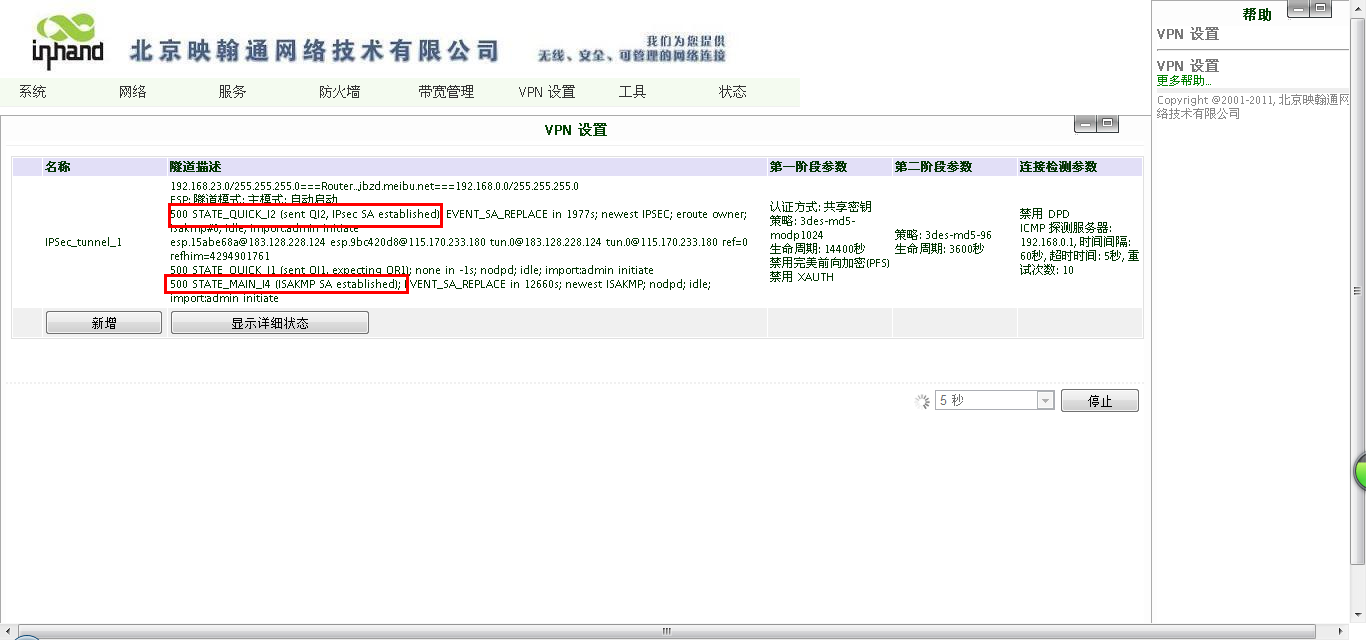

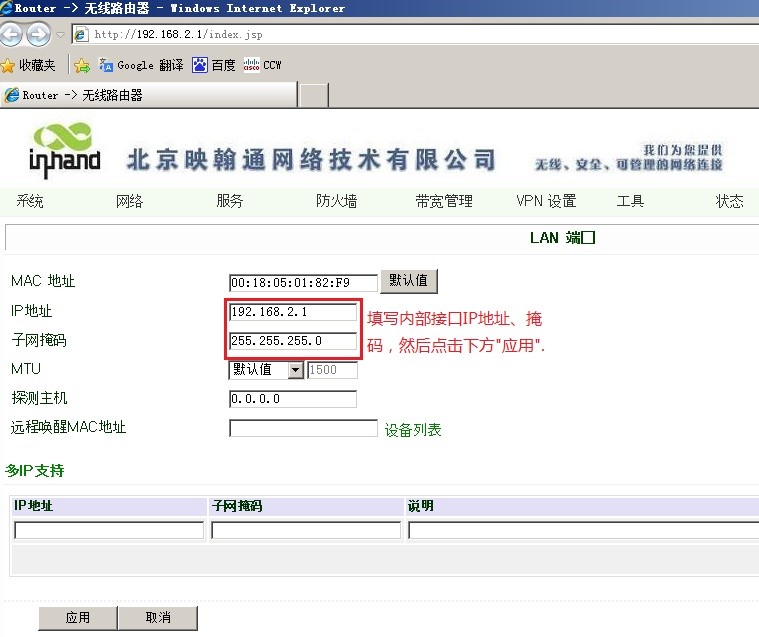

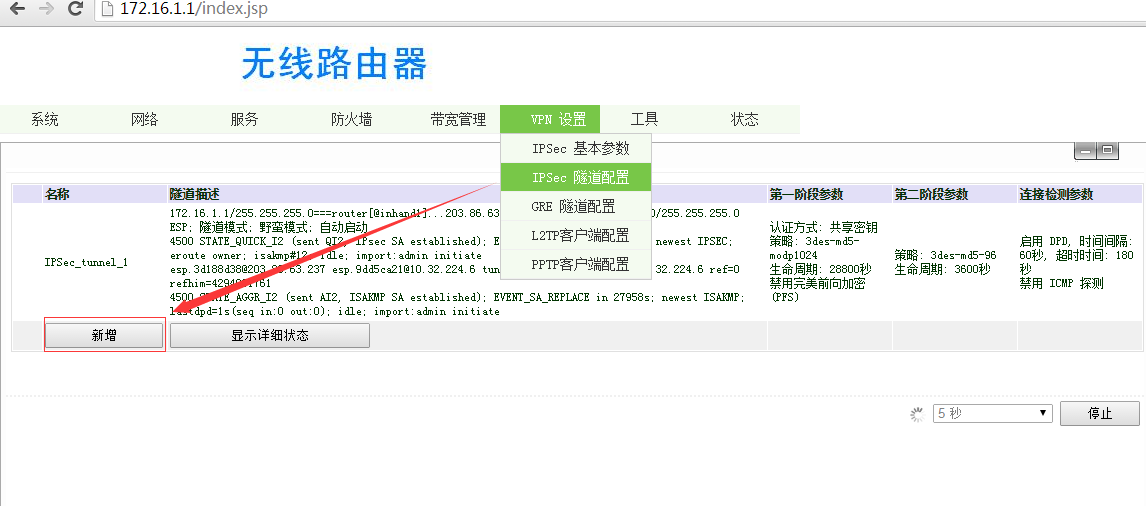

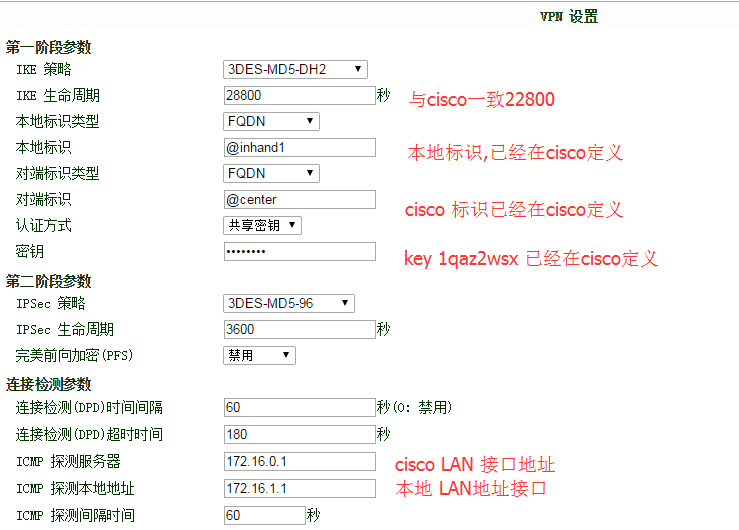

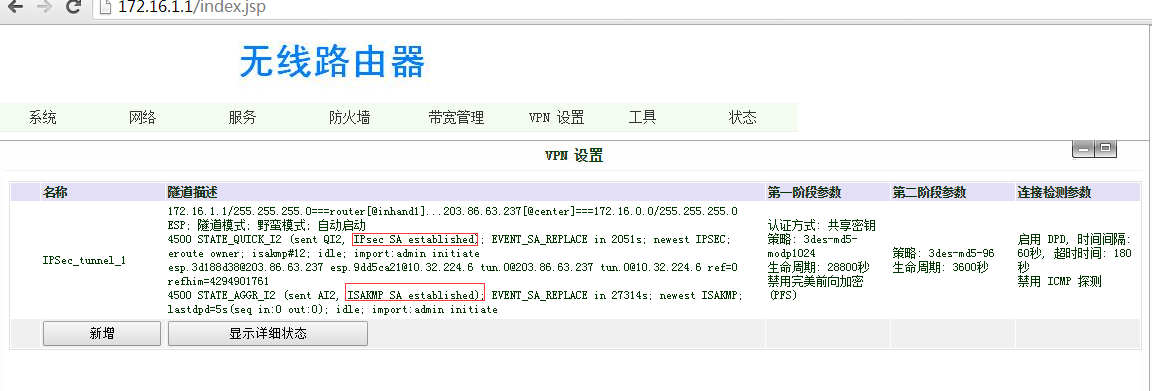

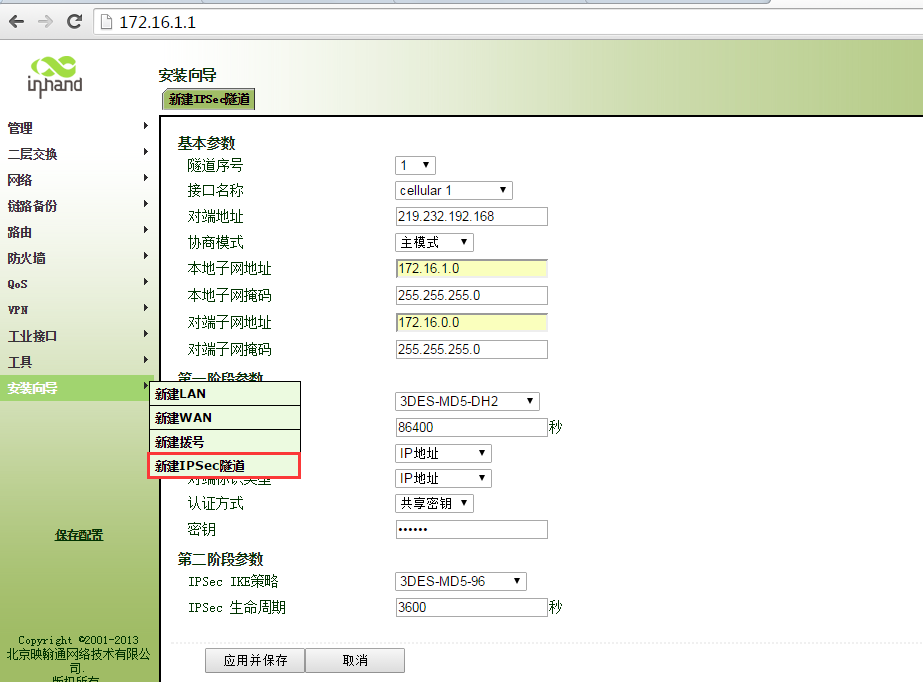

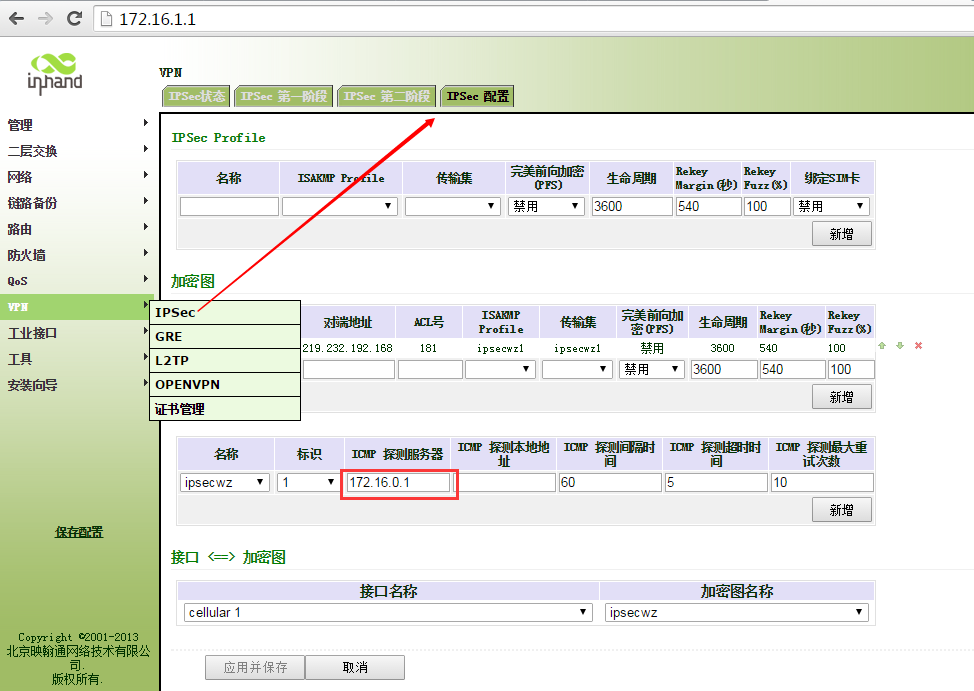

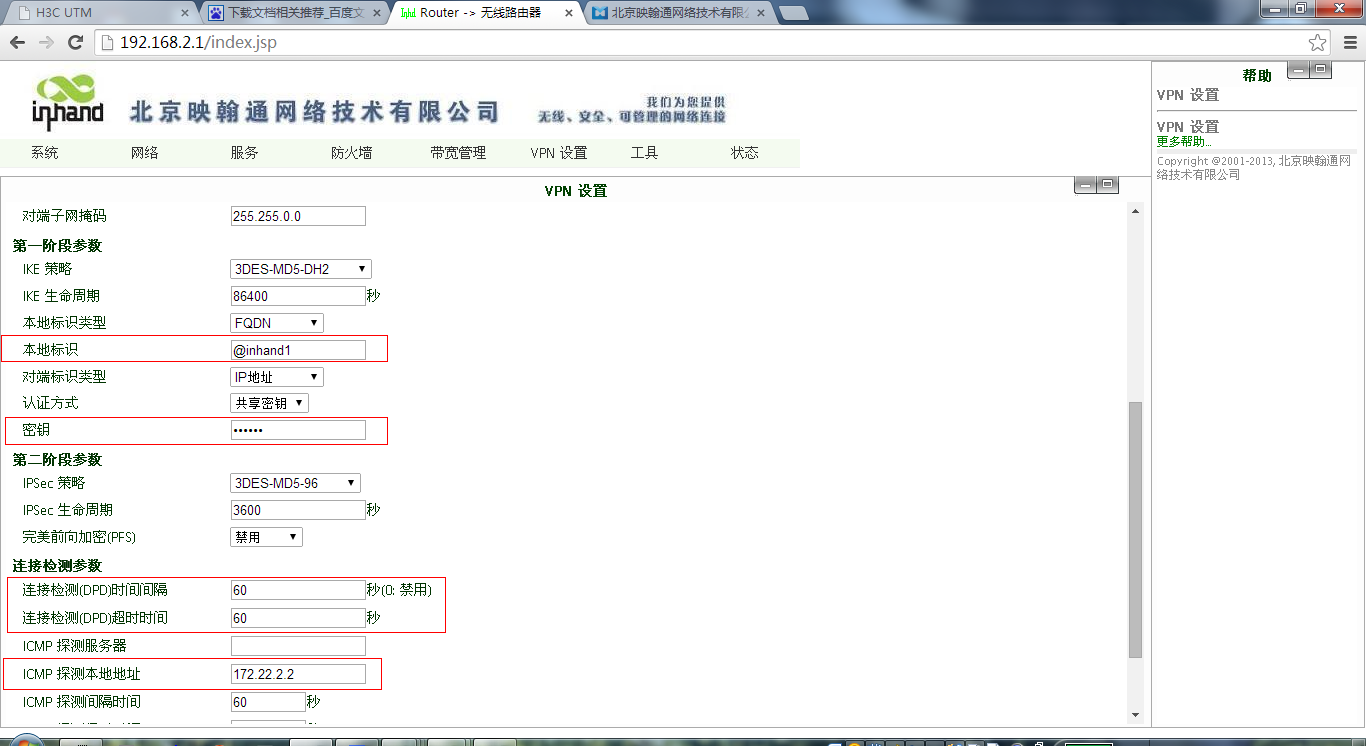

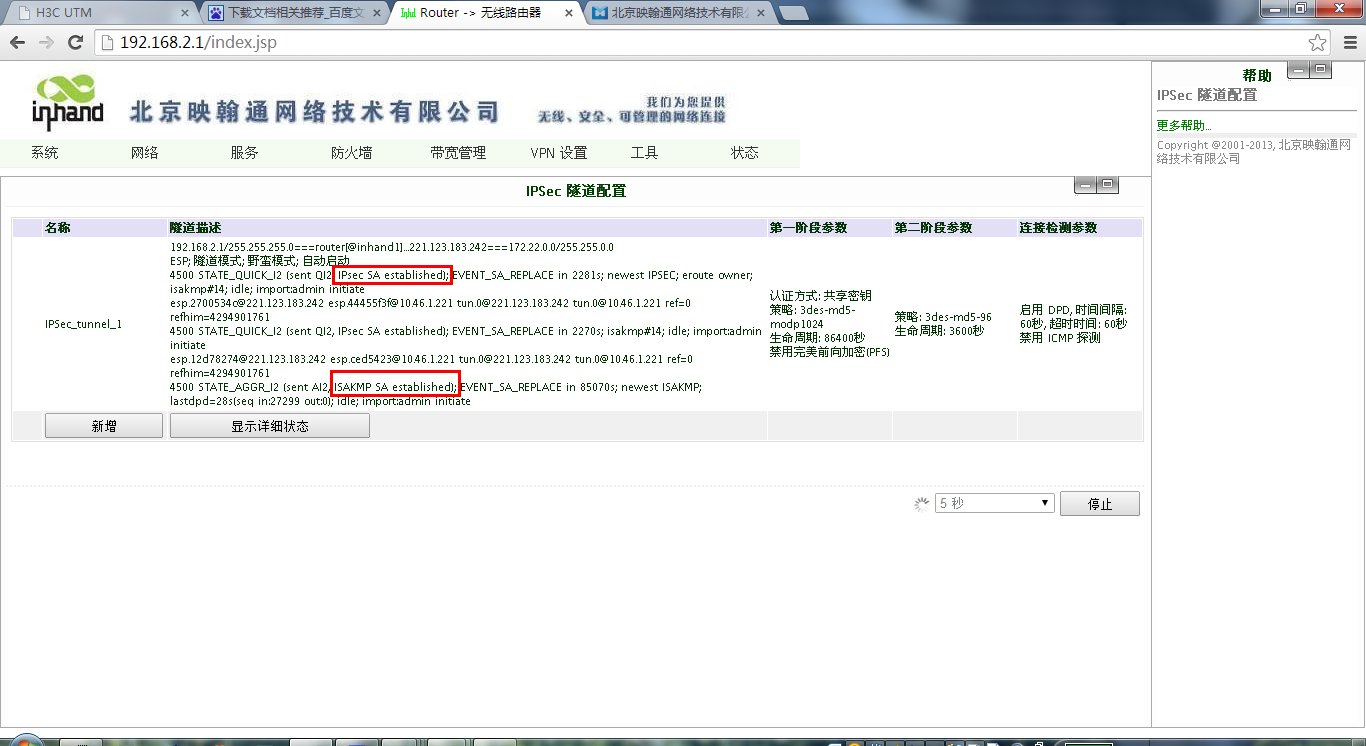

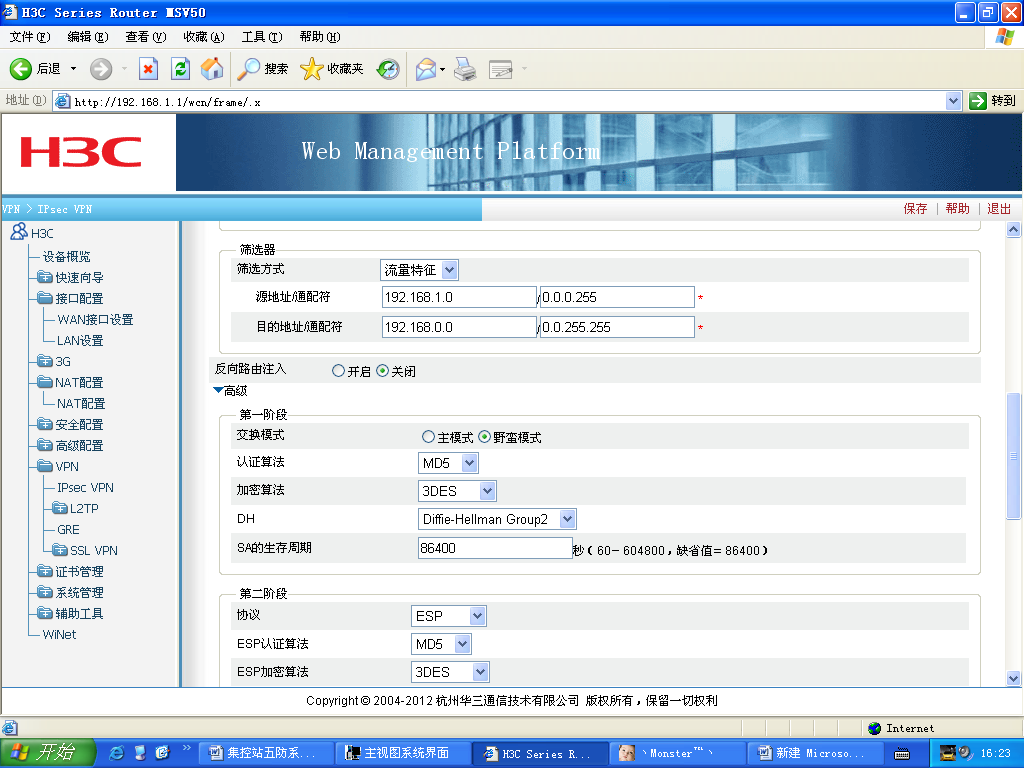

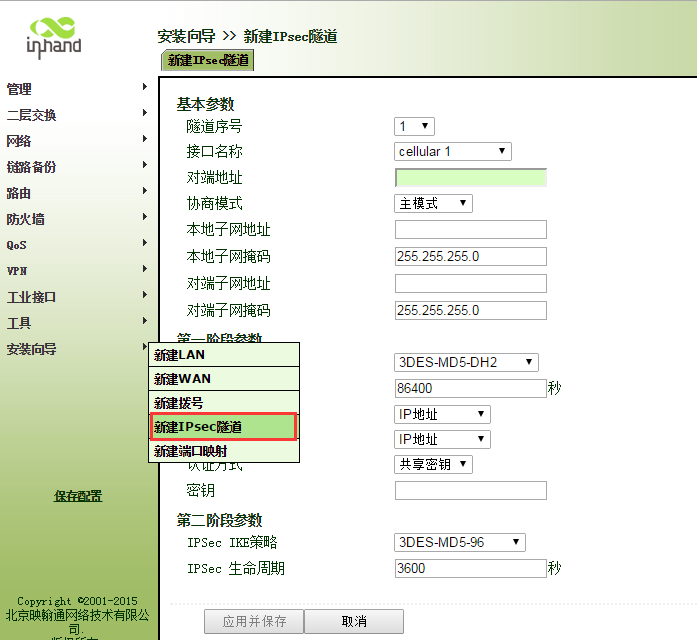

配置IPSEC VPN;

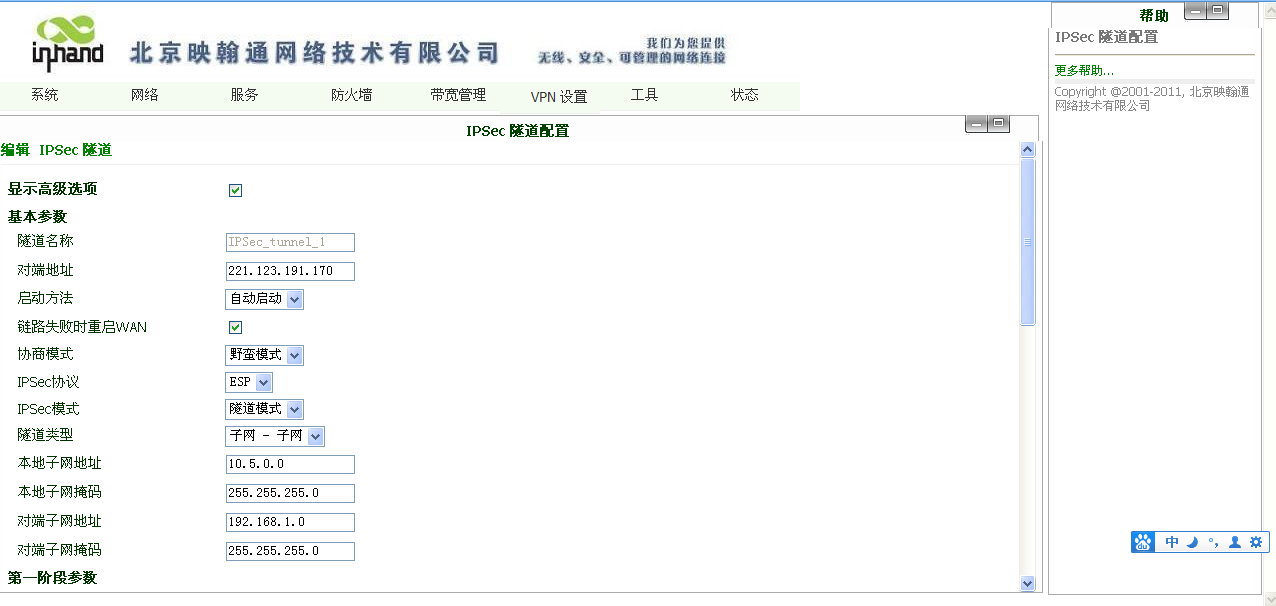

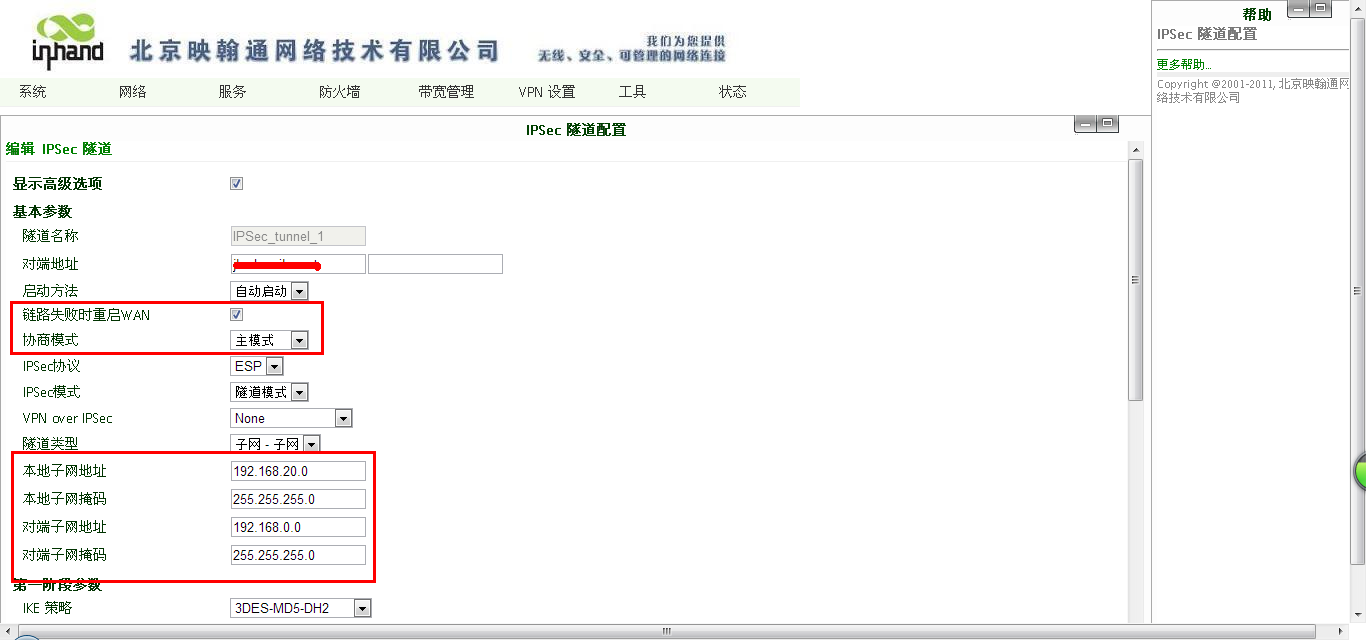

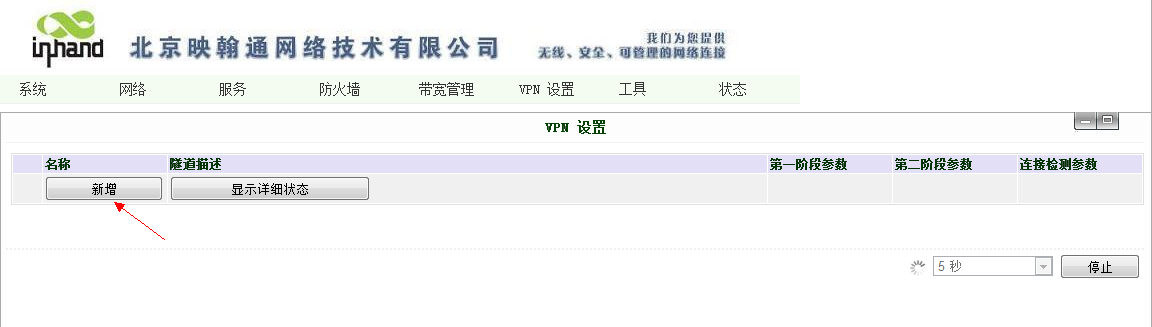

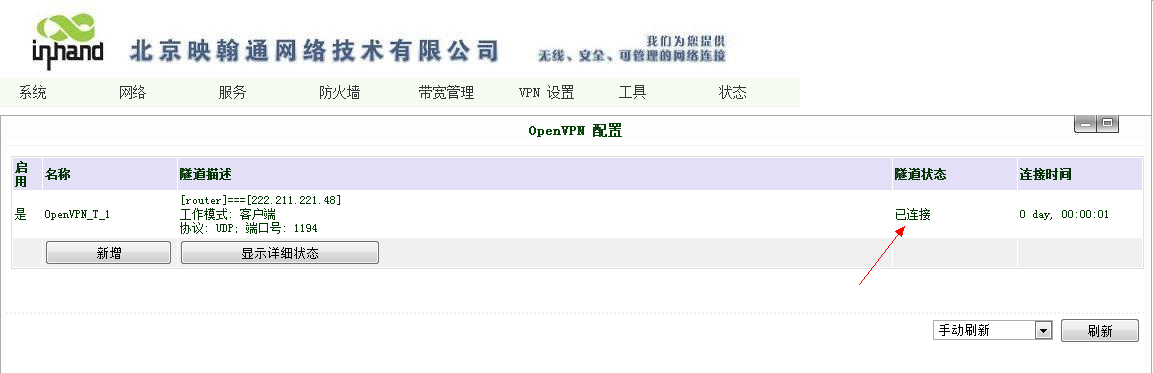

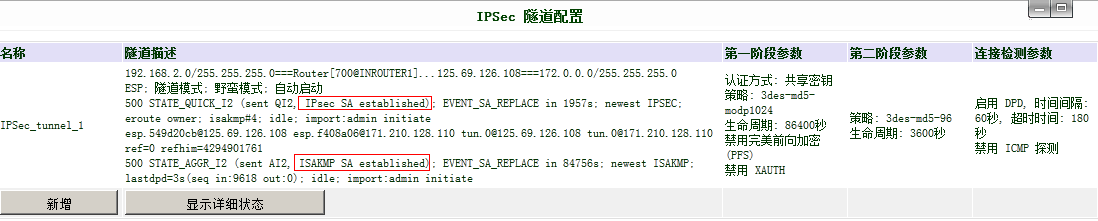

点击“VPN设置”-“IPSEC 隧道配置”-“新增”

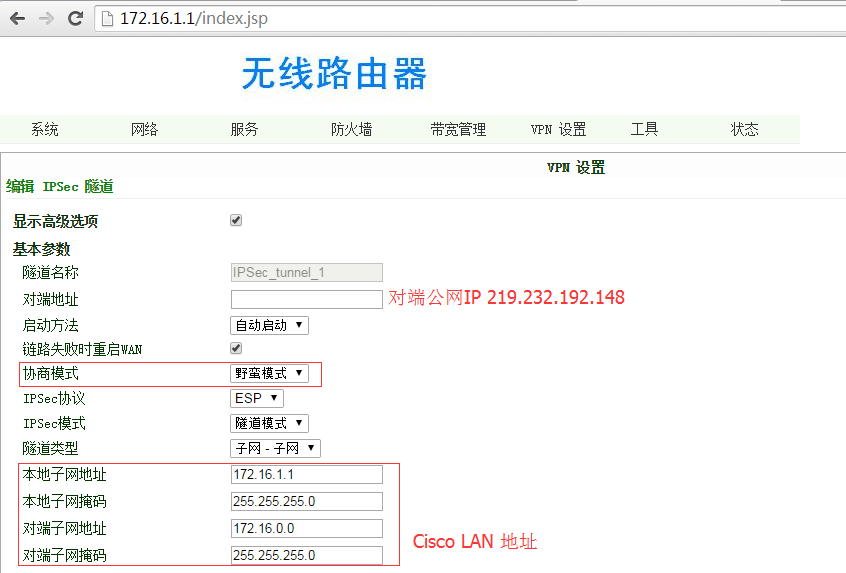

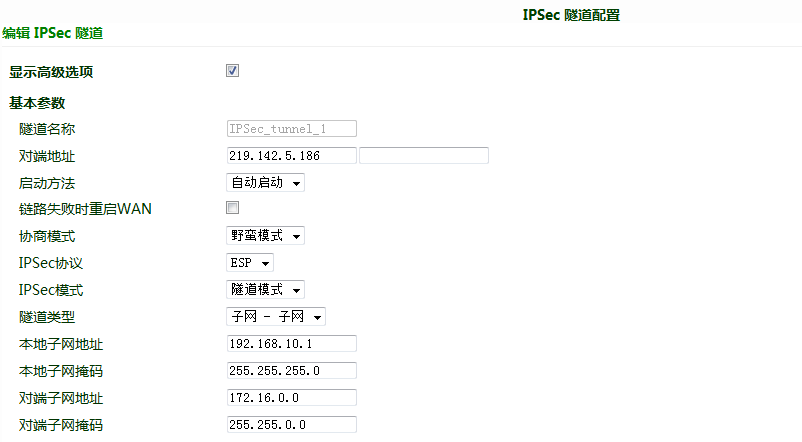

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:218.240.44.196

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:10.5.12.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.0.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.0.0。

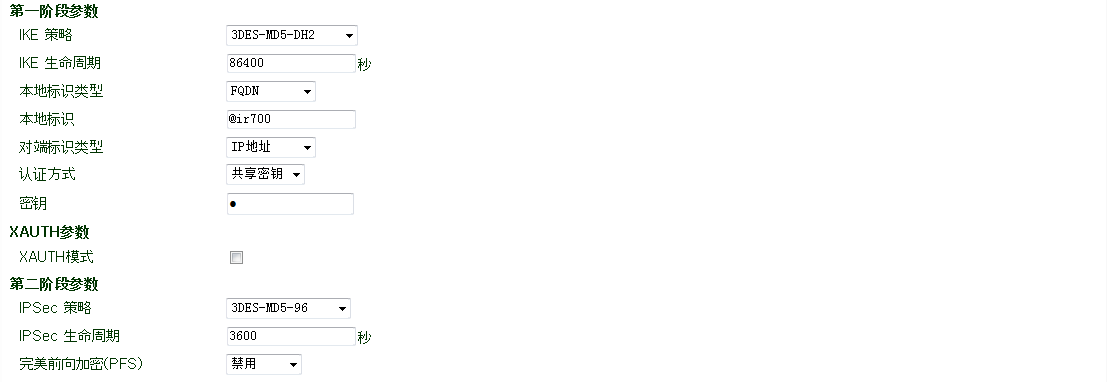

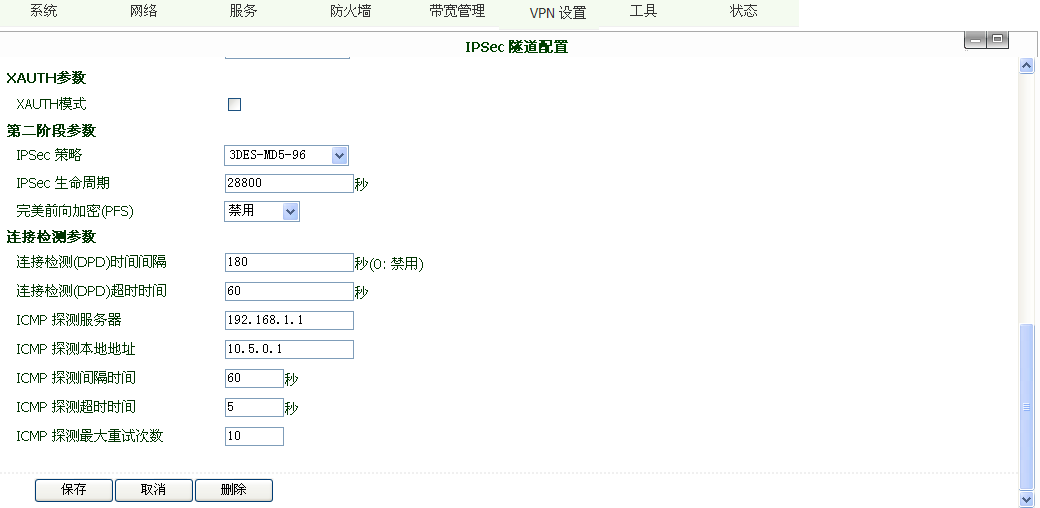

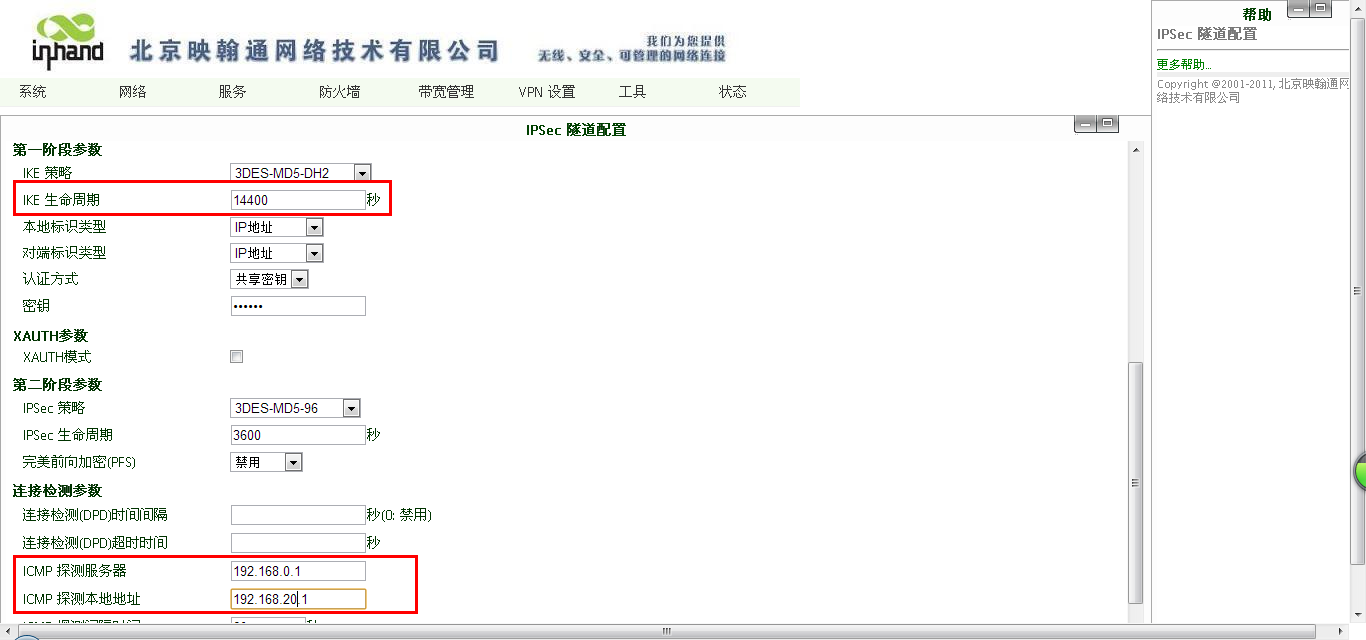

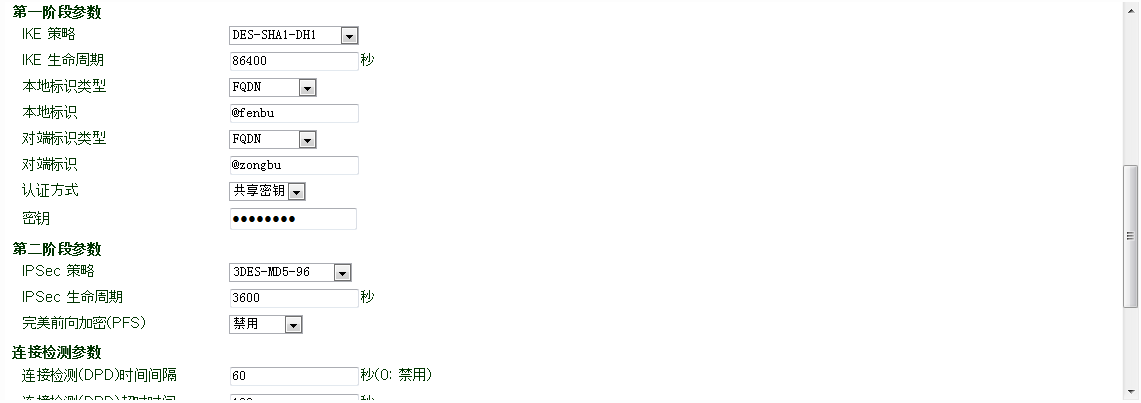

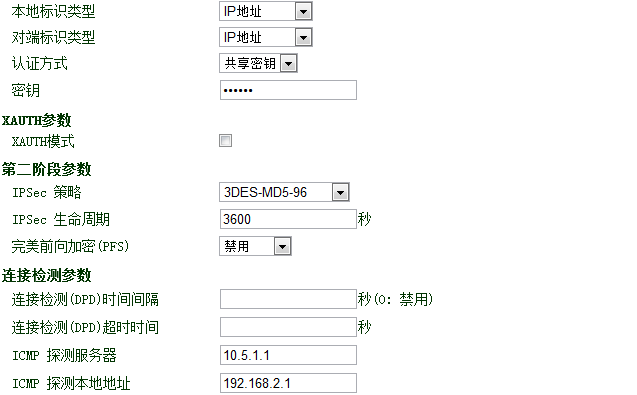

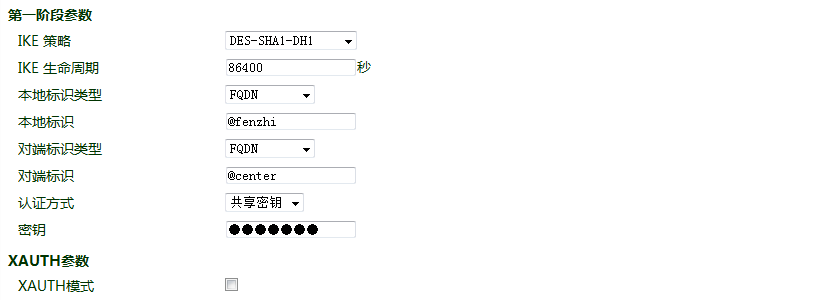

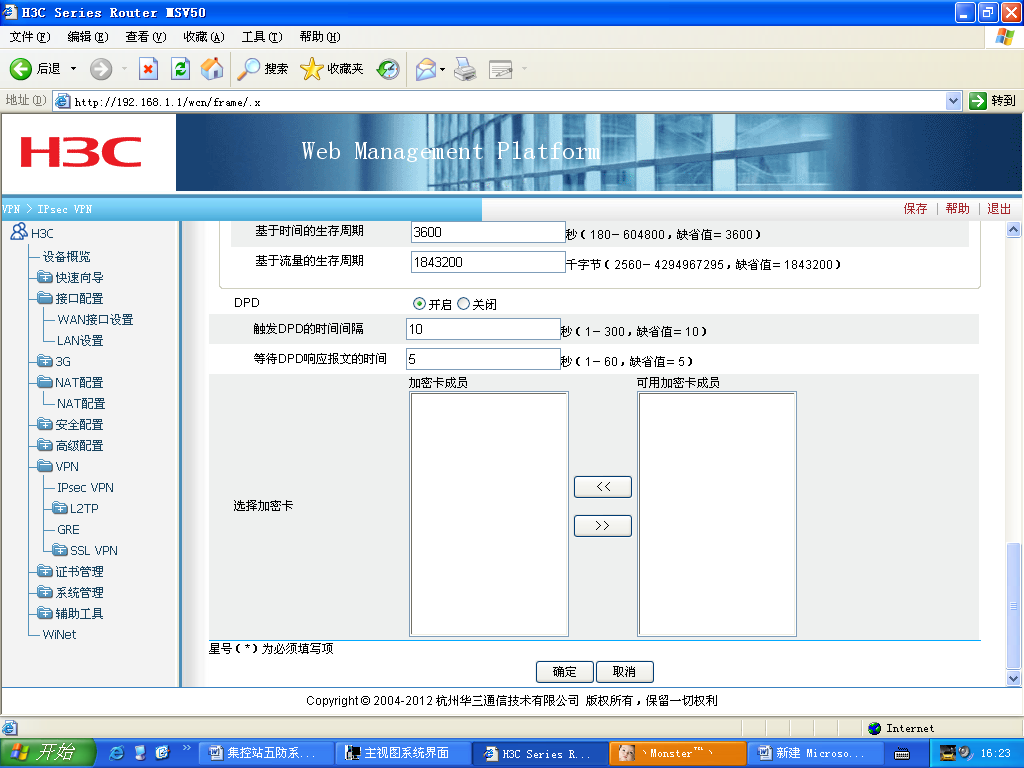

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

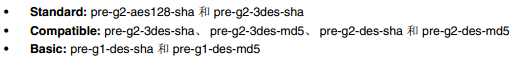

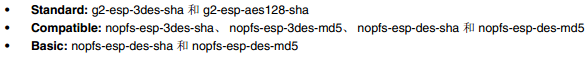

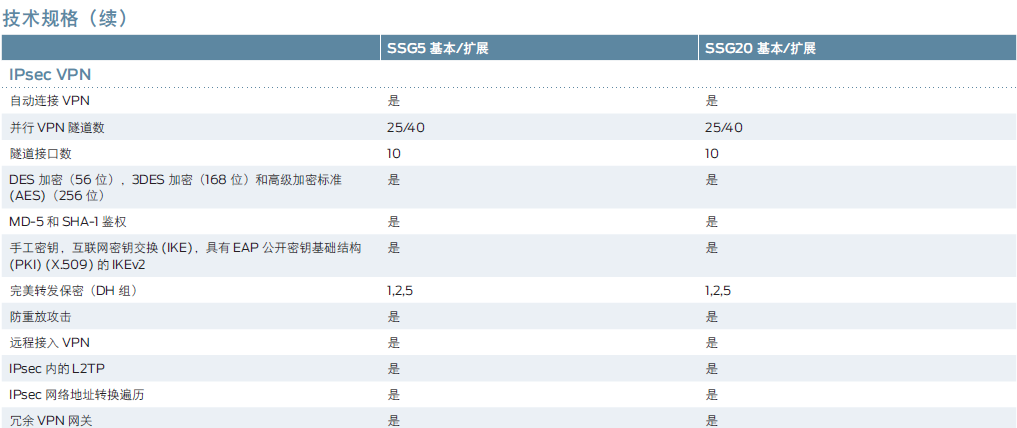

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识,此处我们选择FQDN,以Cisco的主机名为标识@Router

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。

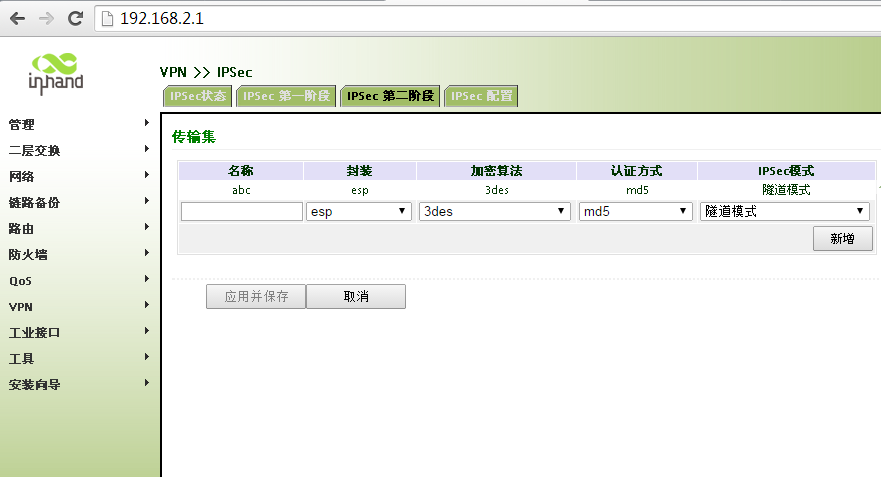

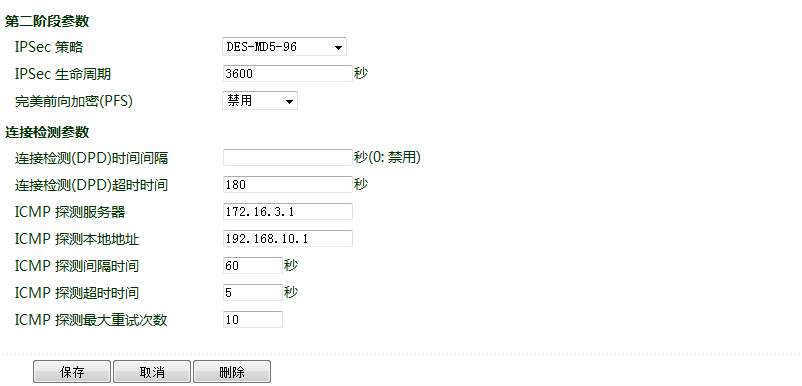

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

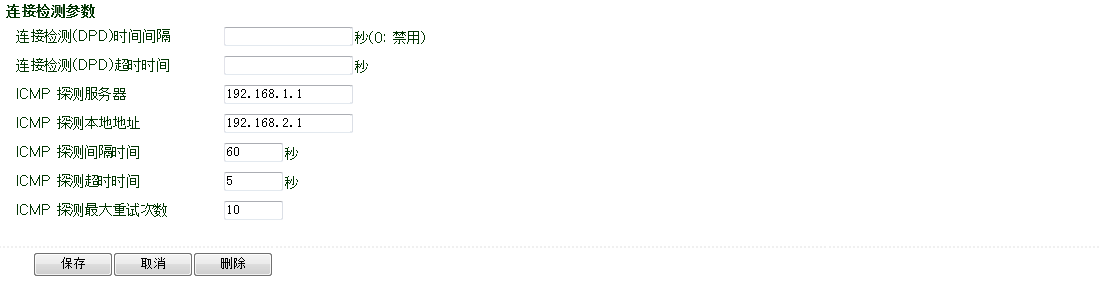

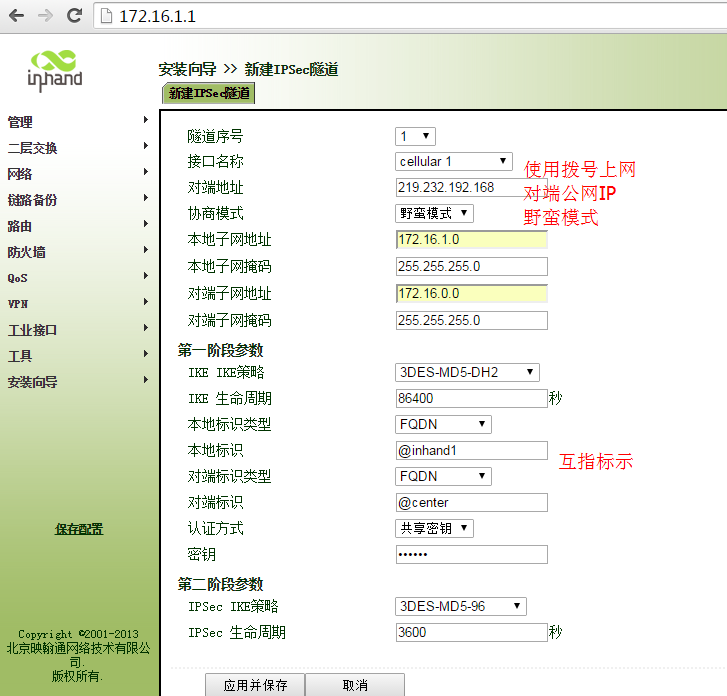

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。

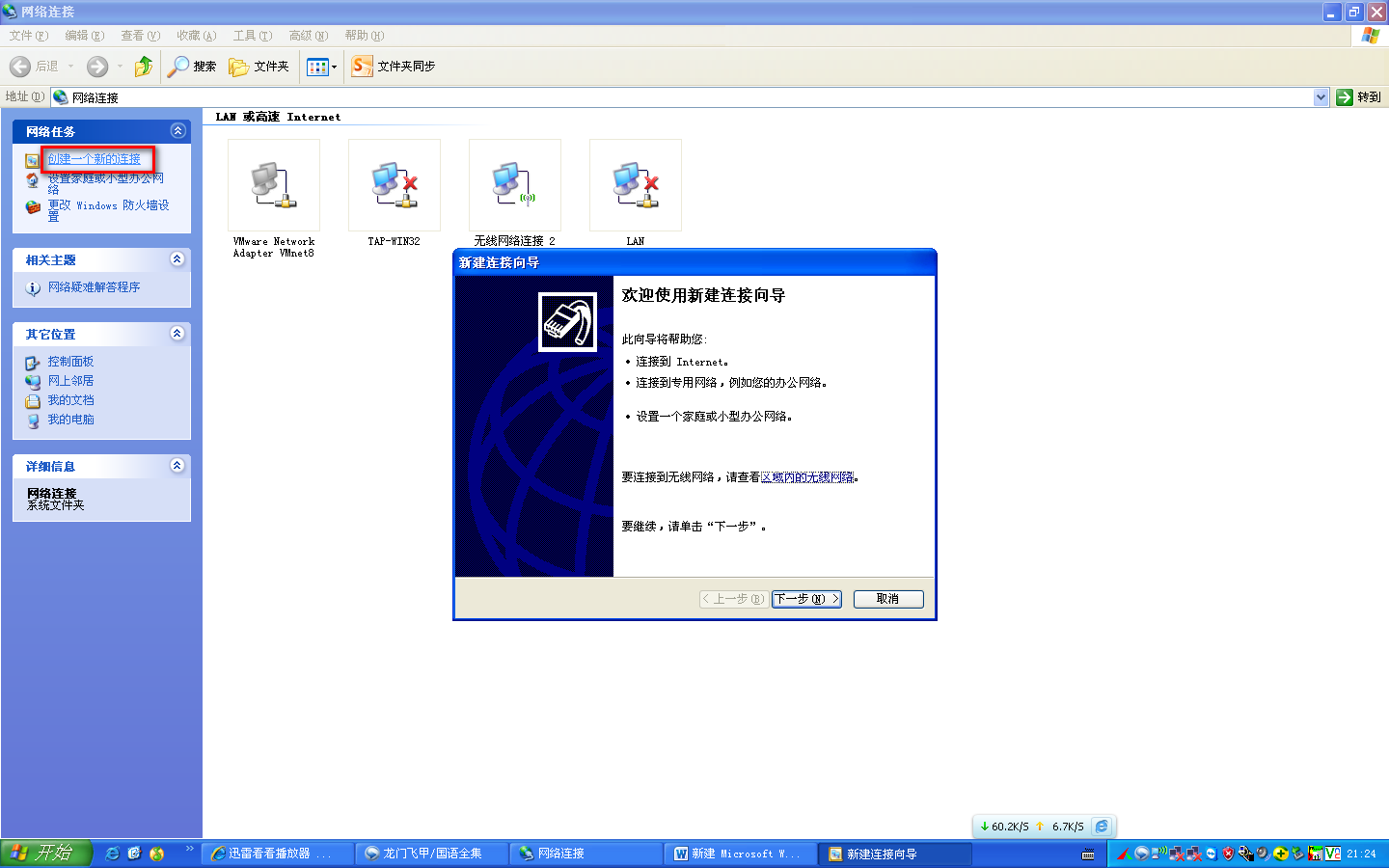

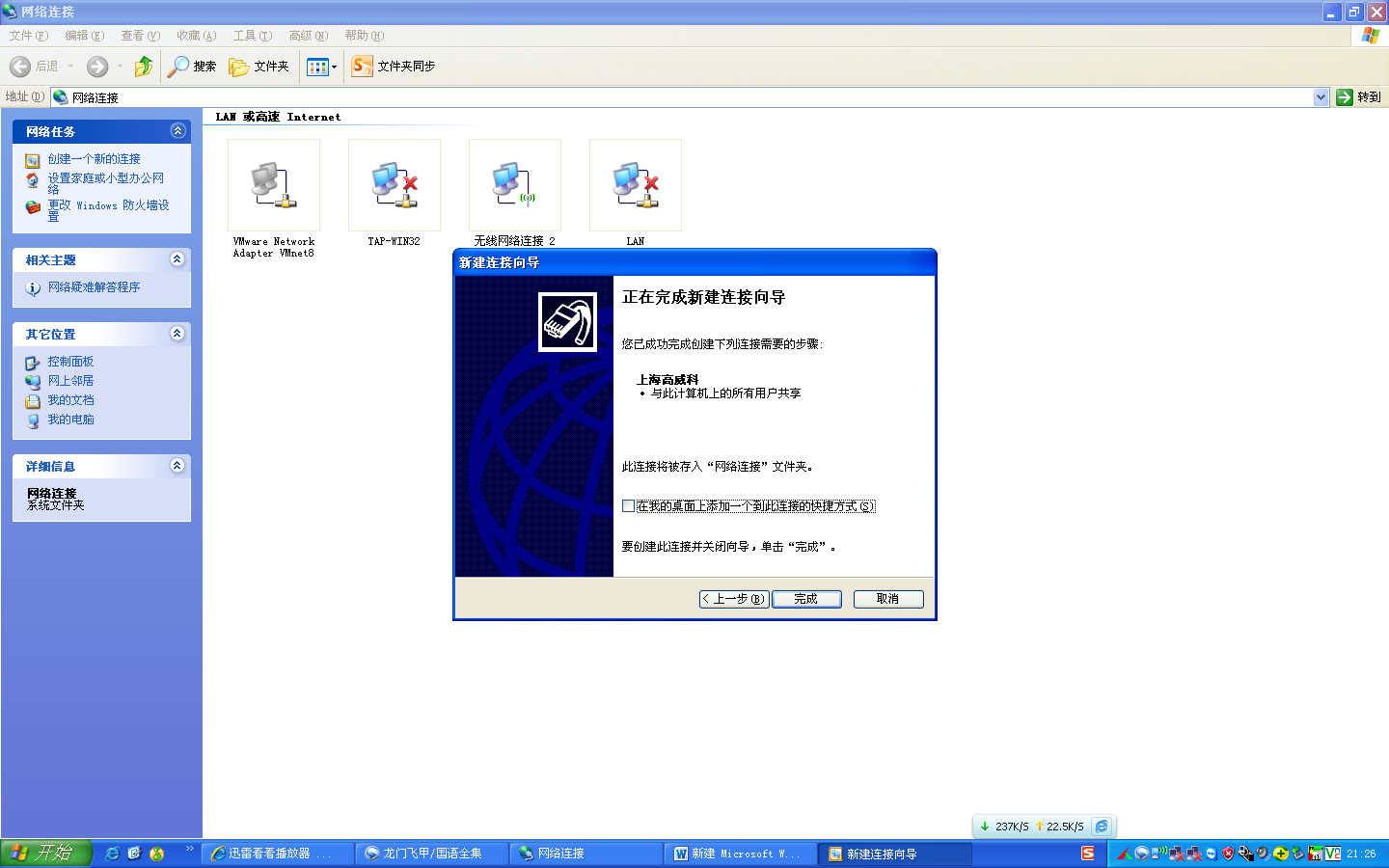

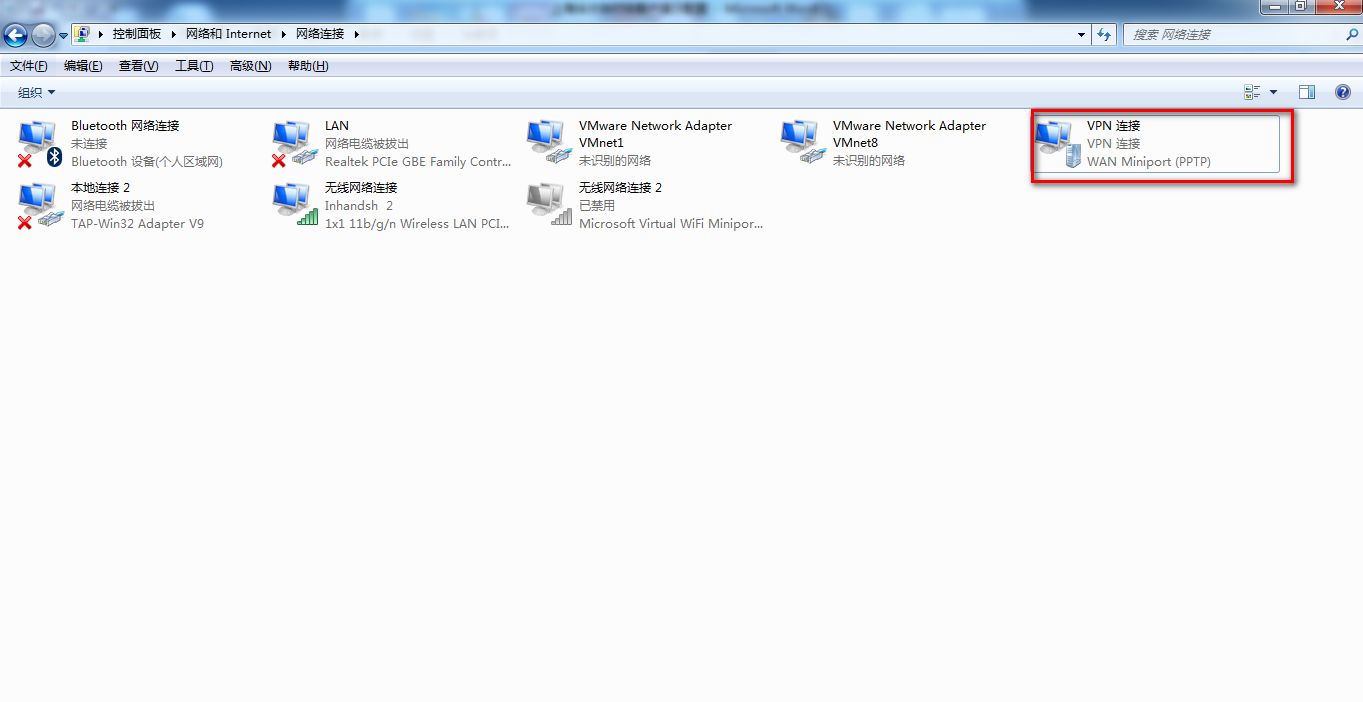

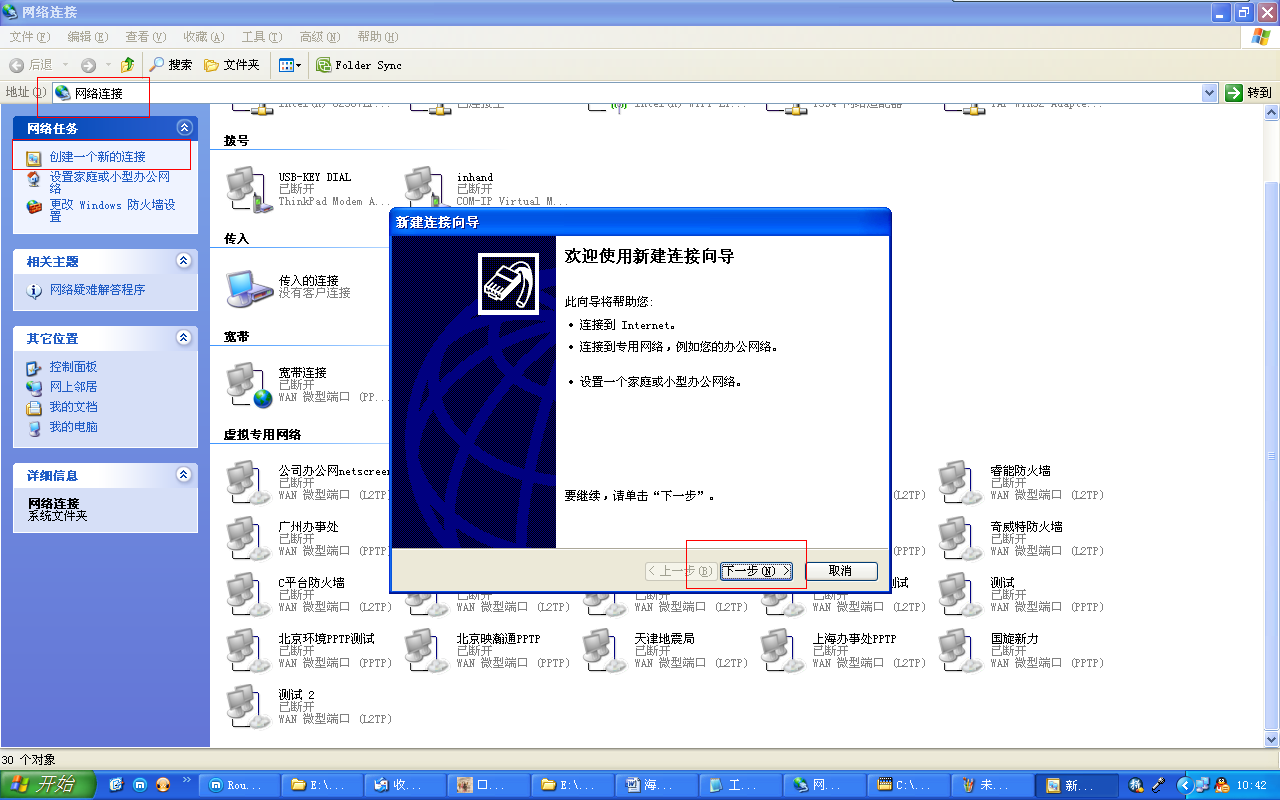

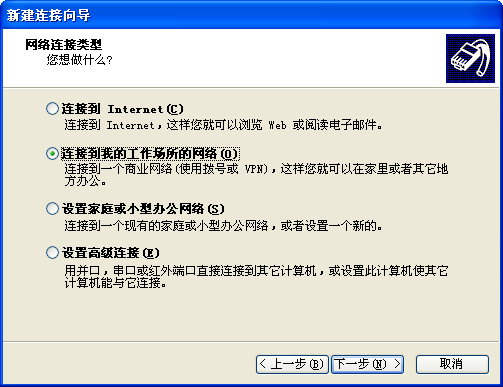

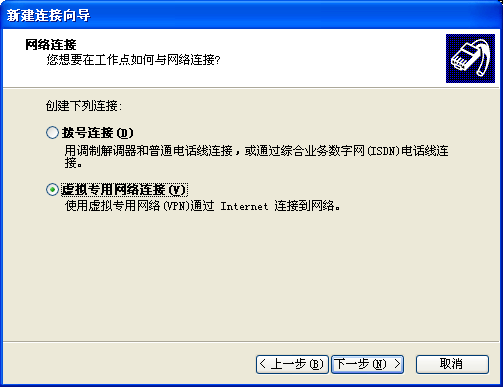

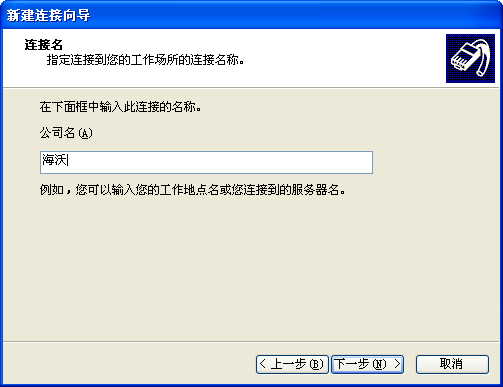

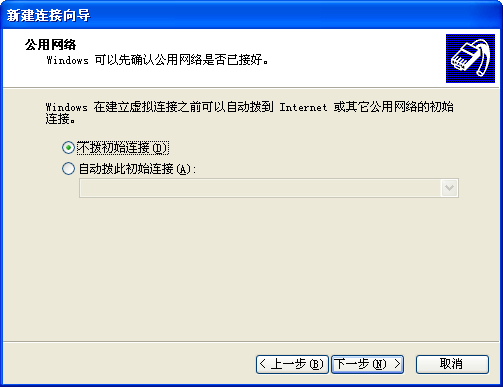

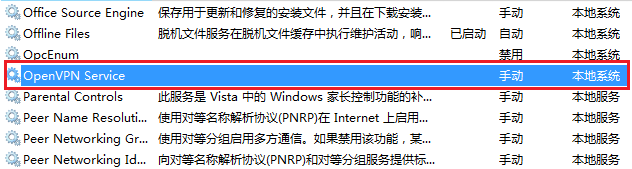

3) 移动(出差)电脑端设置:

配置PPTP

点击“开始”—“控制面板”-“网上邻居”,双击打开;

创建一个新连接,点击“下一步”

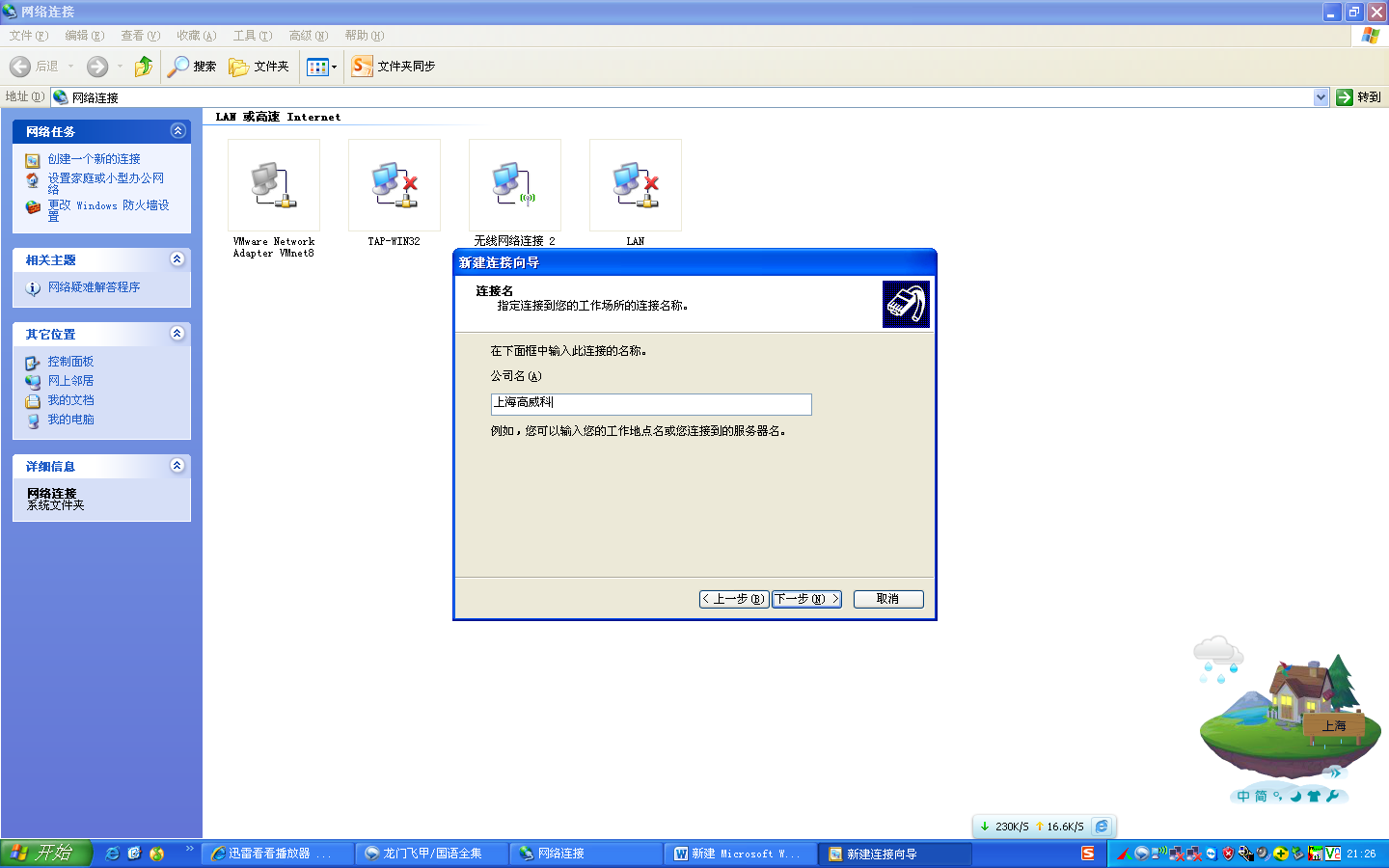

下面公司名称自定义;下图文字是举例。

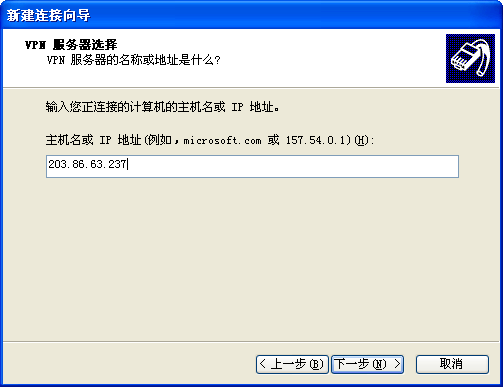

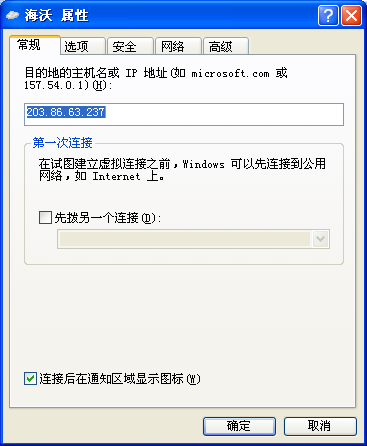

下面主机地址请填真实公网ip信息,下图为举例

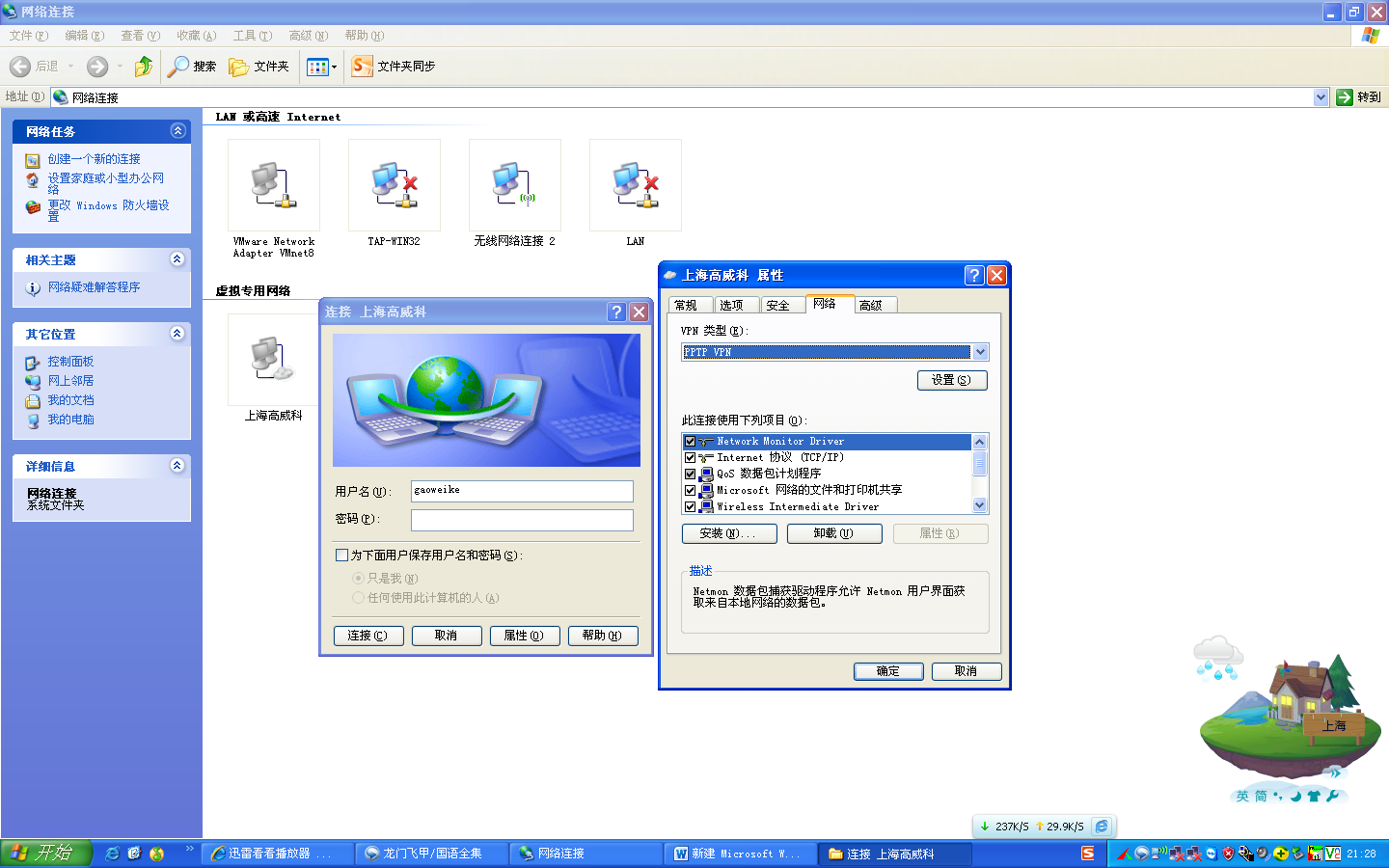

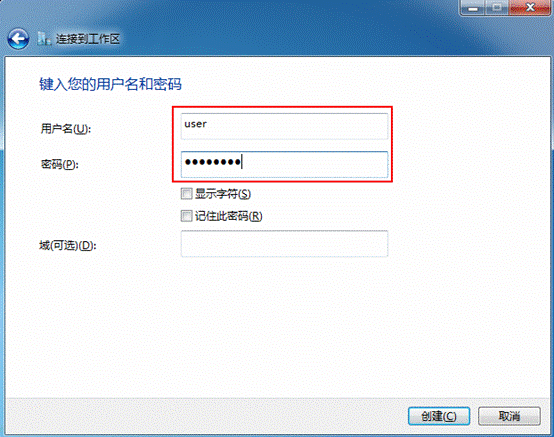

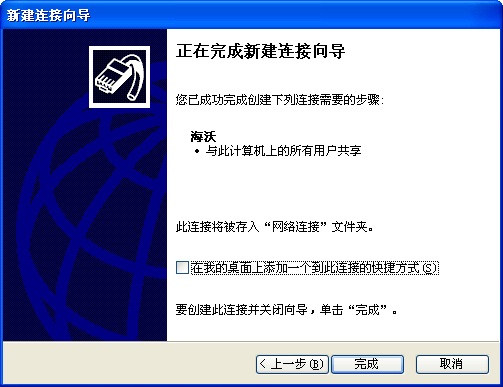

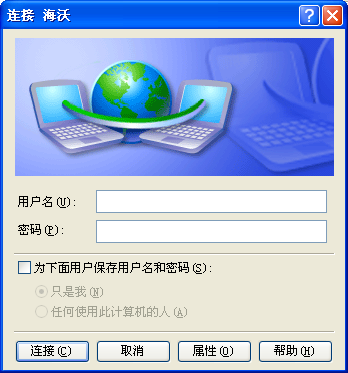

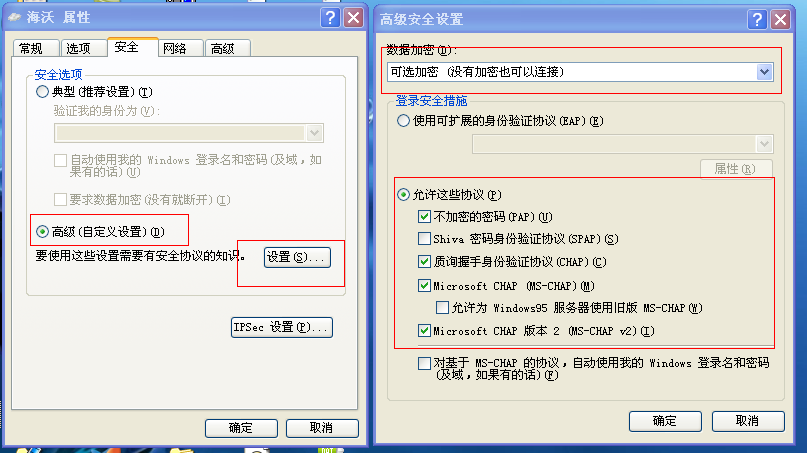

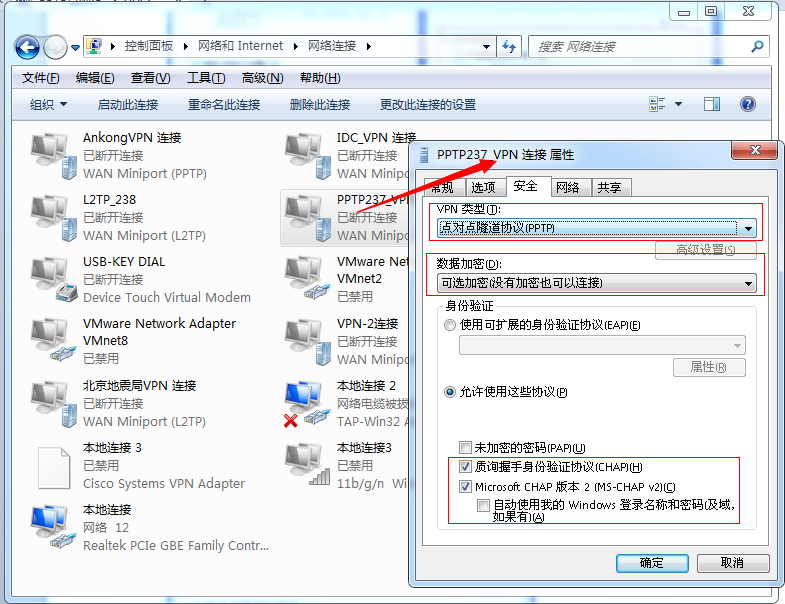

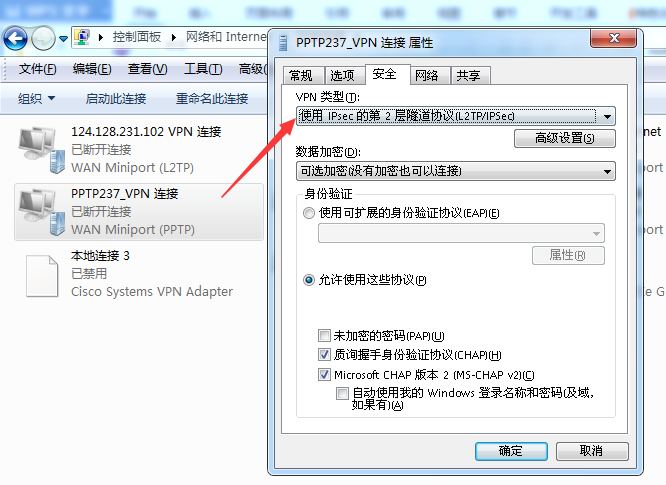

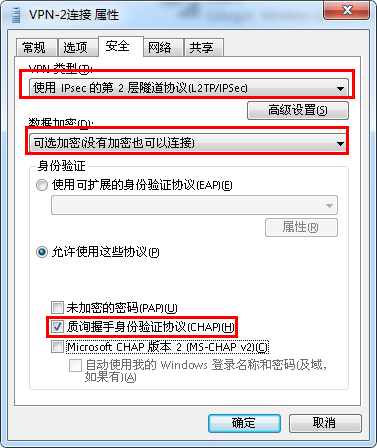

输入cisco端设定pptp server时创建的用户名和密码,点击“属性”-“安全”-“高级(自定义配置)”-“设置”,数据加密选择“可选加密”;最后点击确定;

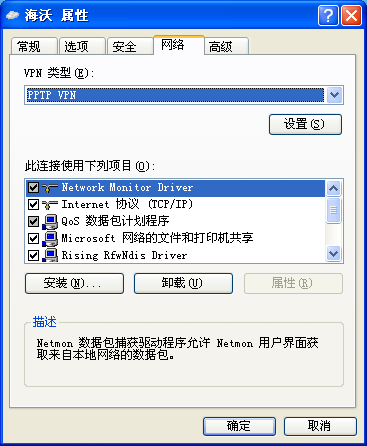

在属性对话框中选择“网络”,VPN类型选择“PPTP VPN”,点击确定;

备注:

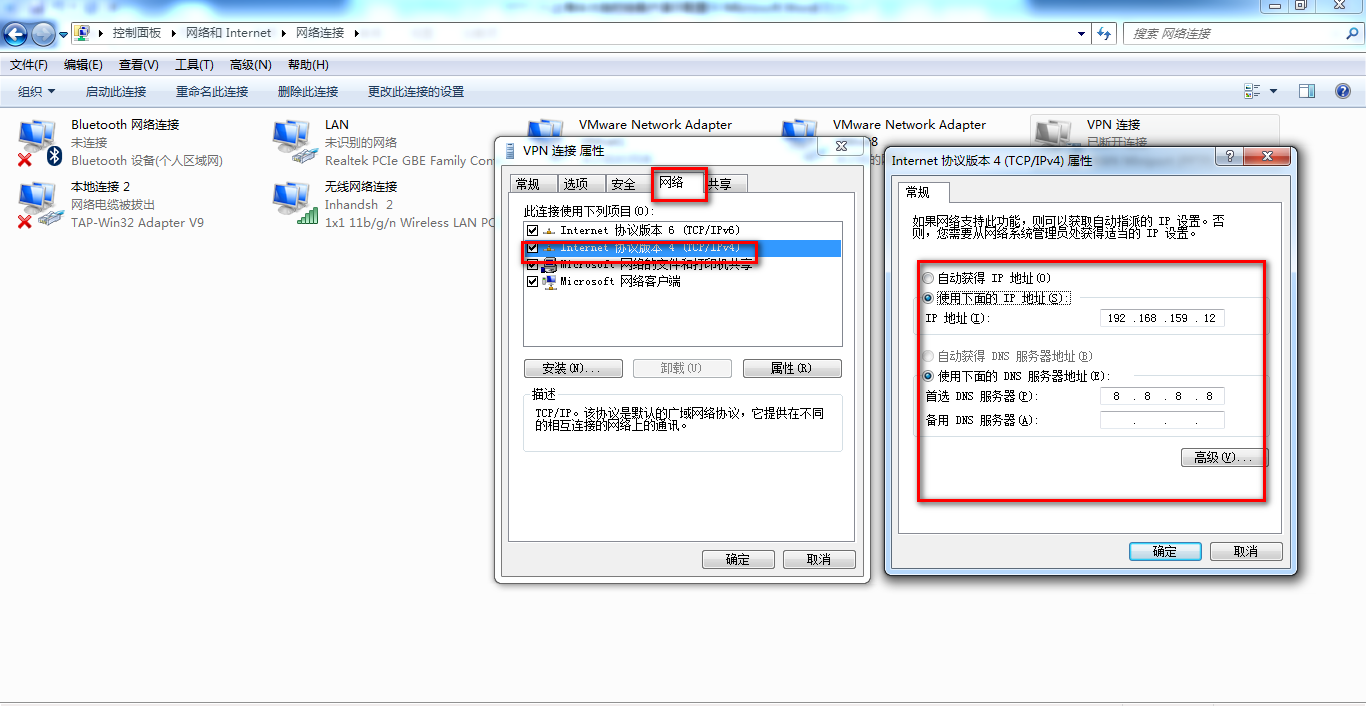

下图IP地址信息设定可以“自动获得IP地址”也可以像下图手动设定,但是下图IP是举例!

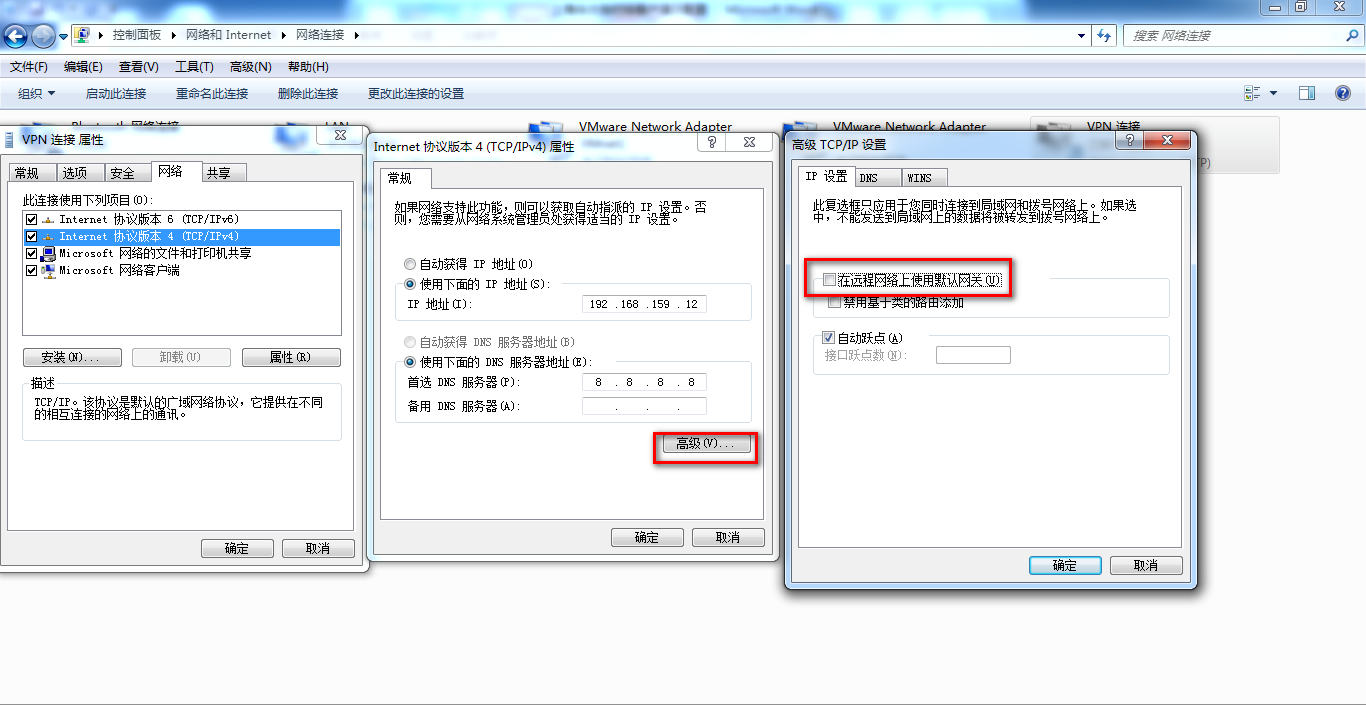

注意:下图中“IP设置”中“在远程网络上使用默认网关”不要打钩!

在windows上增加一条到所有3G无线路由器现场的路由;下图是具体配置

Route add 192.168.0.0 mask 255.255.0.0 192.168.1.1

备注:

(192.168.1.1是cisco ip)

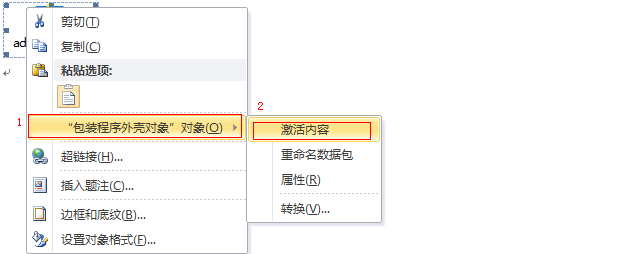

该命令可制作一个.bat批处理文件给到客户,操作步骤:

1. 当客户连接好PPTP后,

2. 双击.bat批处理就可成功添加了路由;

“addroute.bat”文件使用方法:

右击上图“addroute.bat”-“包装程序外壳对象”-“激活内容

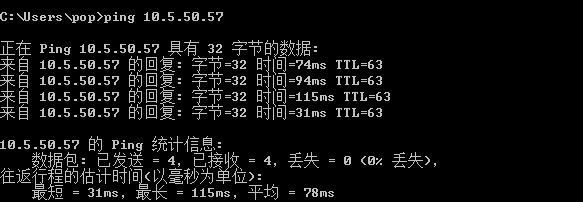

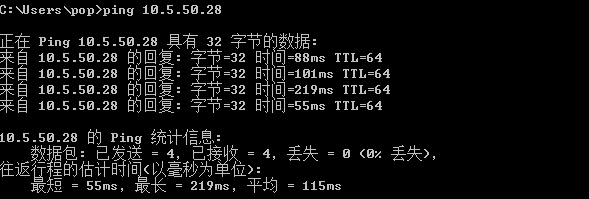

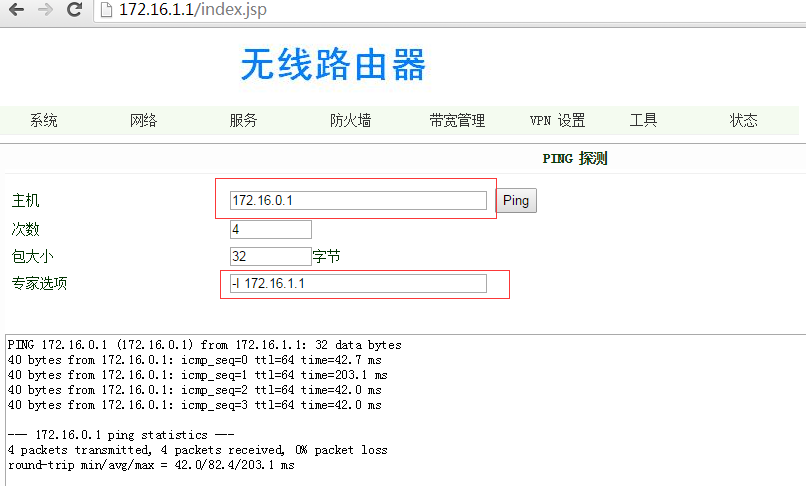

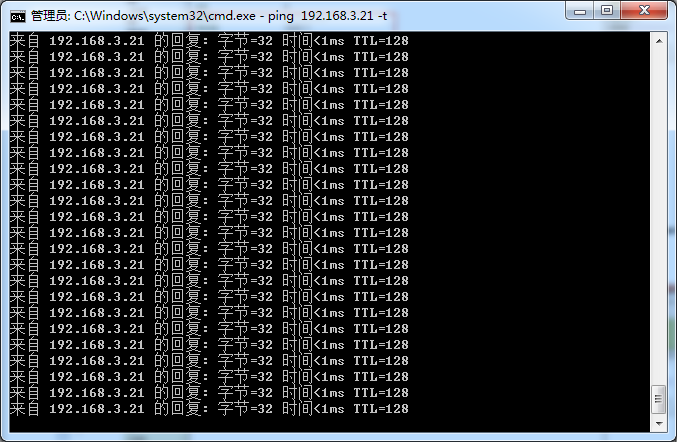

四、 测试;

收起阅读 »

二、 网络拓扑说明

客户端现场:

客户端现场的PLC通过网线连接IR700的LAN口,并通过其联网,IR700通过与中心cisco建立IPSEC VPN实现双方互相访问,最重要的保证了通讯过程的安全性;

中心端:

中心端使用cisco rv042进行网络接入,并要求固定公网IP(保证网络通讯的可靠性);中心端与客户端现场3G路由器建立IPSEC VPN实现双方互相访问,最重要的保证了通讯过程的安全性;同时,中心端设定了PPTP SERVER,保证出差工程师电脑能够通过PPTP VPN连接到中心,实现通过中心间接访问每个客户端现场内网的应用。

出差工程师端:

出差工程师由于其接入网络的特殊性,可通过windows自带的vpn客户端功能,通过设定pptp vpn连接到中心端,实现通过中心间接访问每个客户端现场内网的应用。

三、 设备具体设定说明;

1) 中心端Cisco rv042设定

Cisco lan设定信息;此例中LAN:192.168.1.1/24

Cisco ipsec vpn设定;

Cisco ipsec vpn设定信息;

Tunnel name:自定义;

Interface:获得公网IP的接口;

Enable:打钩;

Local security gateway type:因为考虑到真实环境下网络可靠性,要求cisco端具备固定公网IP;所以这里选择的是ip only;

Local security group type:subnet;(子网)

Ip address:cisco内网网段网络号;

Subnet mask: cisco内网子网掩码;

Remote security gateway type:因为3G无线路由器侧是动态IP,所以这里选择“dynamic ip+domain name(FQDN)authentication”

Domain name:自定义字段,但是要和3G侧设定保持一致!

Remote security group type:subnet;(子网)

Ip address:3G侧内网网络号;

Subnet mask:3G侧内网子网掩码;

下图是IPSEC VPN建立过程中涉及到的IKE协商和IPSEC协商的参数,中心端和3G端必须要保持一致!

下图是cisco端高级选项设置,请保持为空,如下:

Cisco pptp vpn设定信息;

要设定PPTP SERVER,要先开启,即“enable pptp server”;

由于cisco rv042只能支持5个pptp 客户端连接,所以地址池也只能设定5个地址范围,比如下面例子;(地址池可自定义设定;)

Pptp server需要创建用户名和密码以供客户端验证用,可自定义设定;

2) 客户端现场IR700VZ/WH配置

备注:目前仅使用任意一台路由器配置演示!

拨号端口设定;

登录IR700,修改拨号端口处ICMP探测,以保证无线设备运行中网络的健壮性;

LAN口IP设定;

更改LAN口IP;点击“网络”-“LAN”

配置IPSEC VPN;

点击“VPN设置”-“IPSEC 隧道配置”-“新增”

基本参数: 设置IPSec隧道的基本参数

隧道名称:给您建立的ipsec 隧道设立一个名称以方便查看,缺省为IPSec_tunnel_1。

对端地址:设定为VPN服务端IP/域名,例如:218.240.44.196

启动方法:选择自动启动。

VPN断开后挂断拨号连接:勾选。

协商模式:可选择主模式,野蛮模式。

IPSec协议:可以选择ESP,AH两种协议。 一般选择ESP。

IPSec模式:可以选择隧道模式,传输模式。 一般选择隧道模式。

隧道模式:可以选择为 主机——主机,主机——子网,子网——主机,子网——子网,四种模型。一般选择“子网——子网”模式。

本地子网地址:IPSec本地保护子网。例如:10.5.12.0。

本地子网掩码:IPSec本地保护子网掩码。例如:255.255.255.0。

对端子网地址:IPSec对端保护子网。例如:192.168.0.0。

对端子网掩码:IPSec对端保护子网掩码。例如:255.255.0.0。

第一阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IKE策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IKE生命周期:缺省为86400秒。

本地标识类型:可以选择FQDN,User FQDN,IP地址。

本地标识:根据选择的标识类型填入相应标识。建议选择为空。

对端标识类型:可以选择FQDN,User FQDN,IP地址。建议选择IP地址。

对端标识:根据选择的标识类型填入相应标识,此处我们选择FQDN,以Cisco的主机名为标识@Router

认证方式: 可以选择共享密钥和数字证书。一般选择为共享密钥。

密钥:设置IPSec VPN协商密钥。

第二阶段参数:配置IPSec隧道在第一阶段协商时的参数。

IPSec策略:可以选择3DES-MD5-96或AES-MD5-96。建议选择3DES-MD5-96。

IPSec生命周期:缺省为3600秒。

完美前向加密:可以选择为禁用、GROUP1、GROUP2、GROUP5。此参数需要跟服务端匹配,一般选择禁用。

连接检测参数: 设置IPSec隧道的连接检测参数

DPD时间间隔:DPD检测时间间隔。建议不填。

DPD超时时间:DPD检测超时时间。建议不填。

ICMP检测服务器:填入IPSec VPN对等端(服务器端)私网IP地址,须保证能被ping通。例如Cisco LAN口IP地址。

ICMP检测本地IP地址:填入IR700 LAN口IP地址,如192.168.2.1。

ICMP检测时间间隔:建议60s。

ICMP检测超时时间:建议30s。

ICMP检测最大重试次数:建议5次。

配置完成后点击“保存”选项。

3) 移动(出差)电脑端设置:

配置PPTP

点击“开始”—“控制面板”-“网上邻居”,双击打开;

创建一个新连接,点击“下一步”

下面公司名称自定义;下图文字是举例。

下面主机地址请填真实公网ip信息,下图为举例

输入cisco端设定pptp server时创建的用户名和密码,点击“属性”-“安全”-“高级(自定义配置)”-“设置”,数据加密选择“可选加密”;最后点击确定;

在属性对话框中选择“网络”,VPN类型选择“PPTP VPN”,点击确定;

备注:

下图IP地址信息设定可以“自动获得IP地址”也可以像下图手动设定,但是下图IP是举例!

注意:下图中“IP设置”中“在远程网络上使用默认网关”不要打钩!

在windows上增加一条到所有3G无线路由器现场的路由;下图是具体配置

Route add 192.168.0.0 mask 255.255.0.0 192.168.1.1

备注:

(192.168.1.1是cisco ip)

该命令可制作一个.bat批处理文件给到客户,操作步骤:

1. 当客户连接好PPTP后,

2. 双击.bat批处理就可成功添加了路由;

“addroute.bat”文件使用方法:

右击上图“addroute.bat”-“包装程序外壳对象”-“激活内容

四、 测试;

收起阅读 »

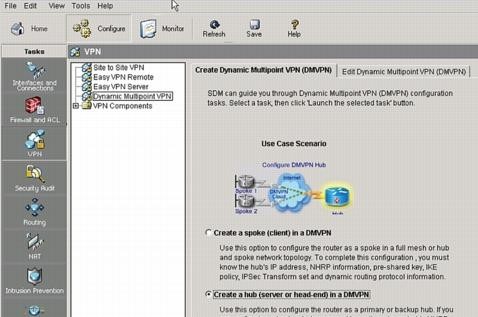

动态多点VPN技术基础知识

引言

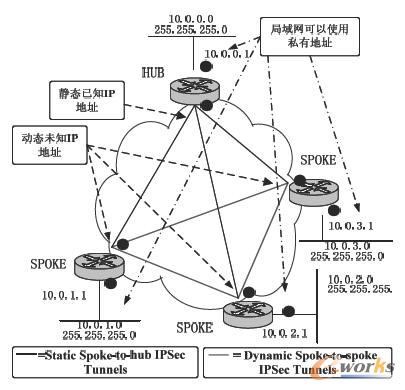

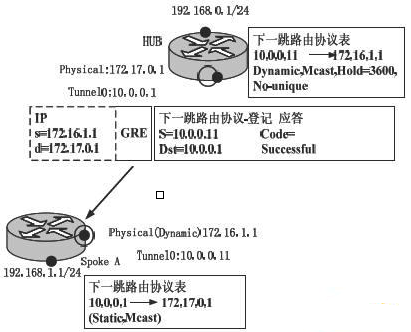

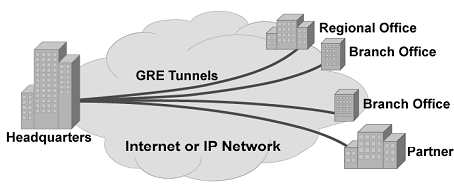

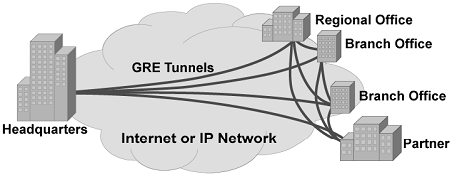

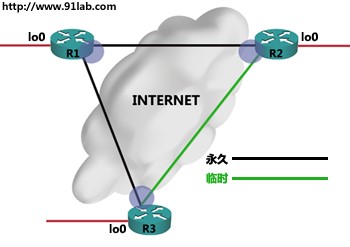

动态多点VPN(Dynamic Multipoint VPN)是mGRE、NHRP(Next Hop Resolution Protocol)、IPSec结合产生的一种技术,简写为DMVPN。它为具有点多面广分支机构特点的企业和公司,提供了一种以 INTERNET为基础的低成本安全互联方案。其骨干网采用星形拓扑结构(Hub and Spoke)。结构示意图见图1,其中HUB为中心,SPOKE为分支。

图1:动态多点VPN结构示意

一、mGRE、IPSec、NHRP 的概念及相互关系

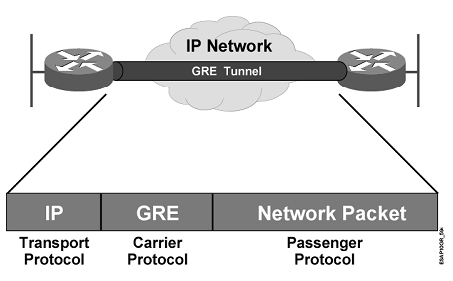

GRE是一个在任意一种网络层协议上封装任意一个其它网络层协议的协议,DMVPN中是将IP包封装进另一个IP包并加上新的IP头。它有两种形式:Point-to-point(GRE),Point-to-multipoint(mGRE)。

IPSec是一种安全隧道技术,但不支持组播和广播的加密。在DMVPN中,要用到动态路由协议,动态路由协议用组播和广播宣告路由信息,所以不能直接使 用IPSec加密。GRE隧道支持组播和广播,所以DMVPN中采用GRE隧道,但是GRE隧道的数据是没有加密的,在因特网上传送不安全。因为GRE隧 道的数据包是单播的,所以GRE隧道的数据包采用IPSec加密,即GRE Over IPSec。GRE隧道的配置已经包括了GRE隧道对端的地址,这个地址同时也是IPSec隧道的对端地址,通过将GRE隧道与IPSec绑定,GRE隧道一旦建立,立刻触发IPSec加密。

mGRE是将GRE点对点隧道扩展成一点与多点建立隧道。一个mGRE接口包括一个IP地址、一个隧道源、一个隧道密钥,与GRE隧道不同,它没有隧道目 的。因为mGRE隧道不定义隧道目的地,所以它依赖NHRP,NHRP告诉mGRE向哪里发送数据包。NHRP协议的作用是将隧道的IP地址映射到 NBMA地址,可以是静态映射和动态映射。

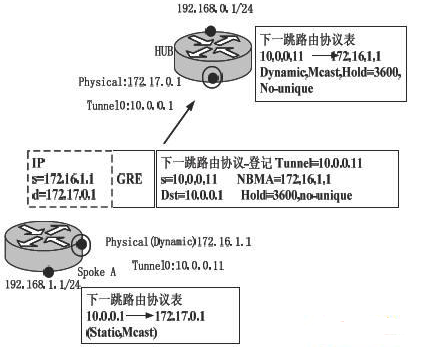

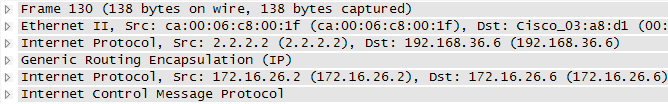

mGRE怎样使用NHRP呢?当转发一个IP数据包时,总是沿着下一跳地址将数据包传给mGRE接口,下一跳地址就是对端的隧道IP地址。mGRE在 NHRP表中查找下一跳地址映射的对端NBMA地址。然后mGRE将数据包封装为另一个IP包的净负荷,新的IP包目的地址就是对端的NBMA地址。组播 包的地址由NHRP配置中指定。mGRE/NHRP路由通道示意如下页图2。

图2:mGRE/NHRP路由通道示意

图2可以这样理解,在192.168.0.0/24网络有一个IP包需要发送到192.168.1.0/24 网络中, 其源地址为192.168.0.1,目的地址为192.168.1.1。通过查路由表,到192.168.1.0/24,走隧道0,下一跳是隧道对端IP 地址10.0.0.2。通过查NHRP表,下一跳10.0.0.2对应的目的NBMA地址是172.16.0.2。再对IP包做GRE封装,加上新IP 头,源地址为172.16.0.1,目的地址为172.16.0.2,然后IP包就能发向对端。

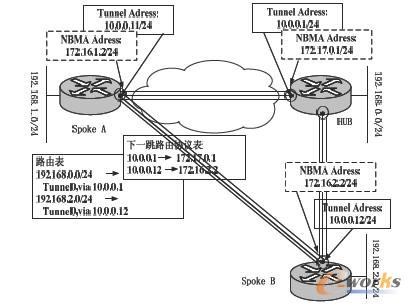

二、NHRP 地址映射表的生成过程

NHRP地址映射表生成有三种方法:

手动配置静态映射、中心(Hub)通过登记请求(Registration Request)学习、分支(Spoke)用解析请求(Resolution Request)学习。NHRP映射表的初始化。开始时,中心的映射表是空表,分支的映射表有一个静态配置的映射项,即中心的隧道IP地址与其NBMA地 址的映射,例如IP NHRP MAP10.0.0.1、172.17.0.1,还配置有一个组播映射项,例如IP NHRP MAPmulticast 172.17.0.1。分支必须向中心登记,中心的NHRP表实际上由分支在控制,为了让分支能向中心登记,中心必须宣告自己为下一跳服务器(Next- Hop-Server,NHS),分支发送登记请求给中心,其中包括分支的隧道IP地址和NBMA地址,以及保存时长。中心在NHRP表中对应生成一个表 项,表项只在保存时长内有效。然后中心向分支回送登记确认信息。

NHRP登记请求过程示意见图3。

图3:NHRP登记请求过程示意

NHRP登记确认过程示意如图4。

图4:NHRP登记确认过程示意

NHRP注册功能至少解决了三个问题:

① 由于分支的NBMA地址是通过ISP的DHCP自动获取的,每次上线时的IP地址可能不同,所以中心通过注册过程可以自动学习该地址;

② 中心不必针对所有分支分别配置GRE或IPSec信息,大大简化中心的配置;所有相关信息可通过NHRP自动获取;

③ 当DMVPN网络扩展时,无须改动中心和其它分支的配置。新加入的分支将自动注册到中心,通过动态路由协议,所有其它分支可以学到这条新的路由,新加入的分支也可以学到到达其它所有分支的路由信息。

NHRP的作用可以概括为两点,一是地址的映射和解析,二是转发数据。通过静态配置、NHRP登记、NHRP解析实现地址映射,由路由表获得到目的IP地 址的隧道下一跳IP地址,通过解析隧道下一跳IP地址与NBMA地址的映射,获得隧道下一跳IP地址对应的NBMA地址,实现数据转发。

三、分支之间的动态隧道

在动态多点VPN中,分支与分支之间除了经过中心转发数据外,分支还可以向另一分支直接发送数据。分支到中心的隧道一旦建立便持续存在,但是各分支之间并 不配置持续的隧道。当一个分支需要向另一个分支发送数据包时,两个分支之间通过mGRE端口动态建立IPSec隧道,进行数据传输。

两个分支间路由和 NHRP过程见图5。

图5:两个分支间路由和NHRP过程

为了生成分支到分支的隧道,分支必须学到目的网络路由、下一跳必须是远端分支的隧道IP地址、分支必须学到了下一跳的NBMA地址。

分支采用动态路由协议学习到目的网络的路由。路由协议只在中心和分支之间用到,为了使分支与分支间能路由,首先分支要向中心宣告自己的私网路由信息,再由 中心向各分支宣告,中心对分支宣告的私网路由必须保留下一跳的私网地址,看起来就象是分支自己宣告的一样。分支用NHRP解析请求学习到下一跳分支的 NBMA地址。分支的NHRP解析与NHRP登记过程是有差别的,登记是分支在中心上登记自己,解析是分支通过中心寻址其他分支。分支首先向中心发送解析 请求,请求下一跳隧道IP地址映射的NBMA地址,中心解析出映射的NBMA地址后回复给请求分支,回复中还包括解析结果在中心的有效时长。然后,分支生 成一个NHRP表项,在没插入NHRP表之前,IPSec隧道就开始初始化,在隧道建立后,NHRP表项才被插入表中并能使用。一旦对应的NHRP表项超 时,分支与分支间隧道随之消失。

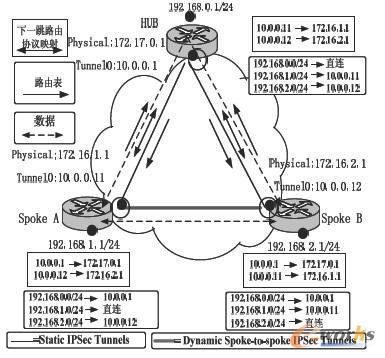

建立动态分支隧道的过程图示见图6。

图6:建立动态分支隧道的过程

四、结语

分析DMVPN的特点,在应用上它具有如下优势:分支之间可动态建立隧道传输数据,当两个分支在同一城市,而中心在另一城市时,分支之间直接发送数据可以 减小延时,降低对中心路由器资源消耗,并且更经济;增加分支不用改变中心和其他分支的配置,维护工作量成倍降低;分支节点可使用动态IP地址,节约了公网 IP地址资源;动态隧道的特点使它的网络规模可以很大。它的这些优势使它特别适合于分支机构点多面广的企业和公司做安全互联。

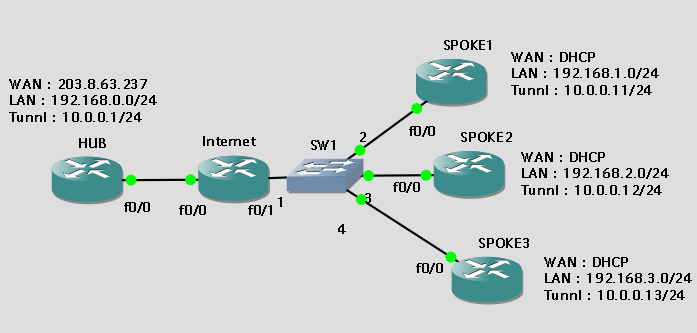

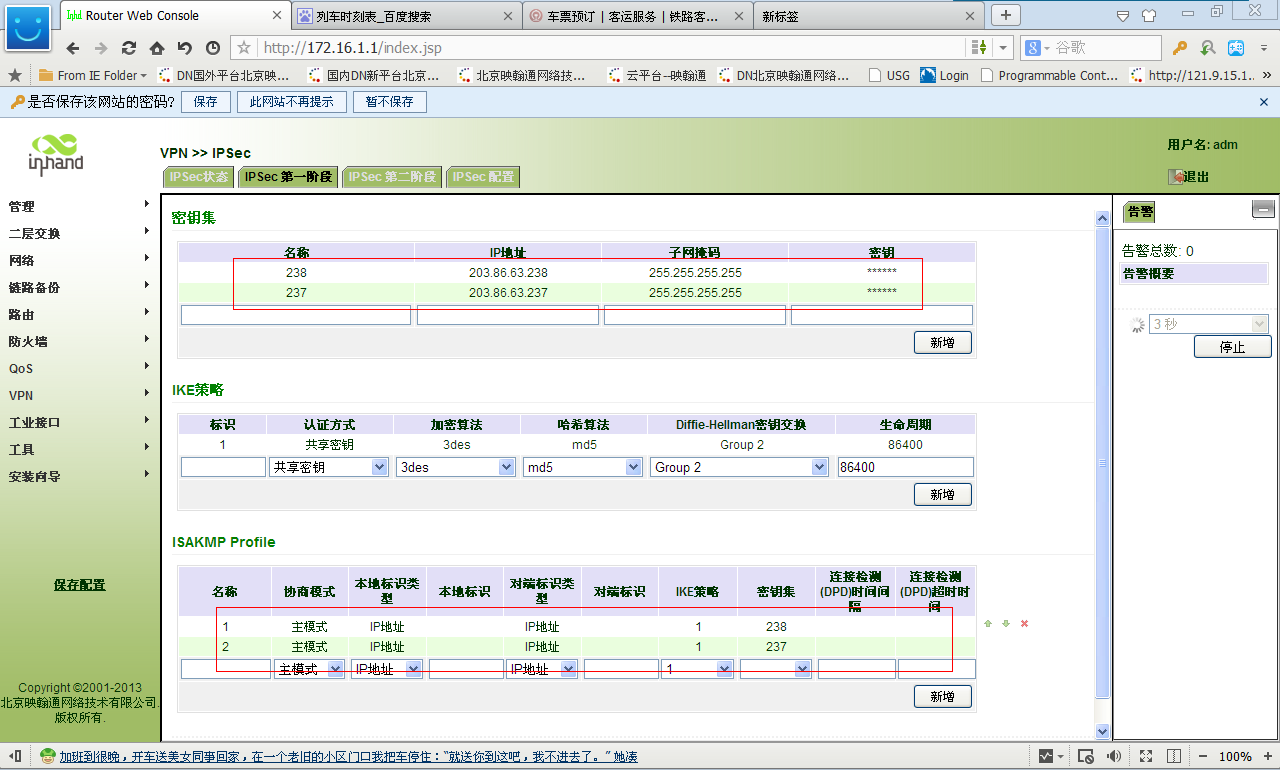

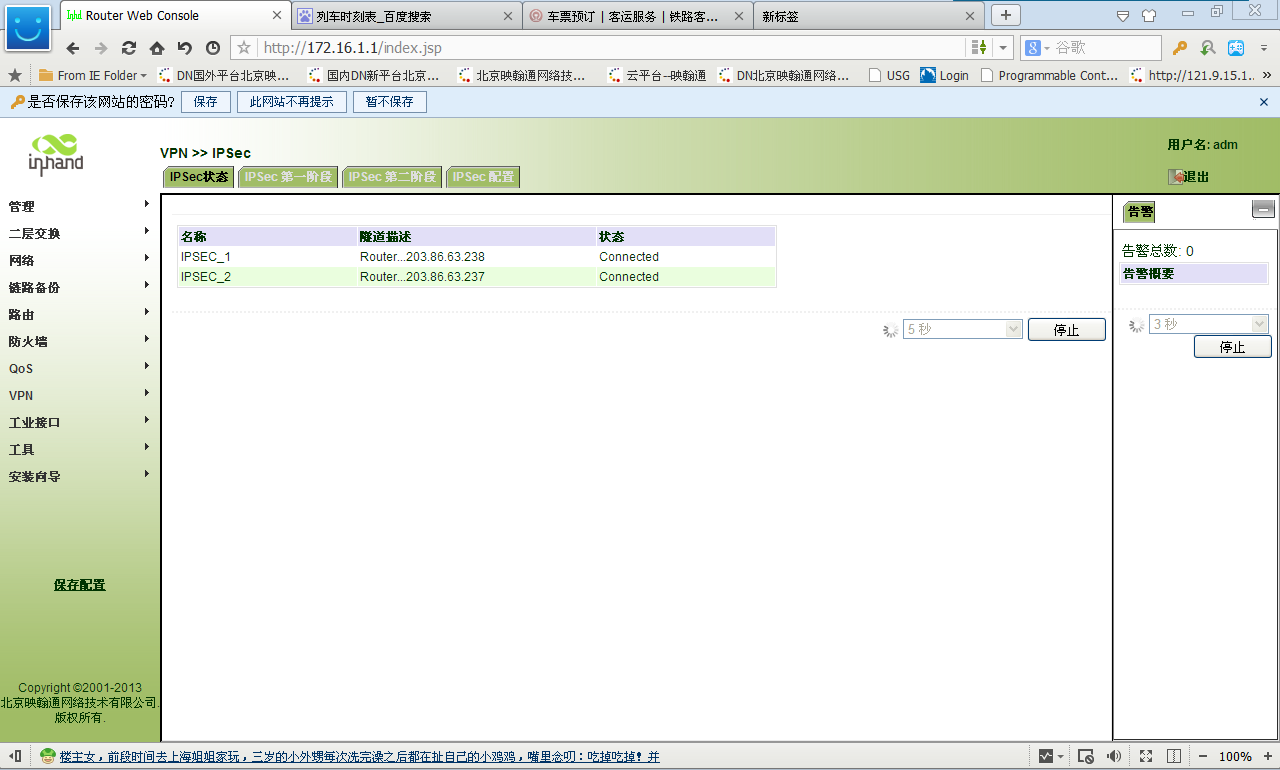

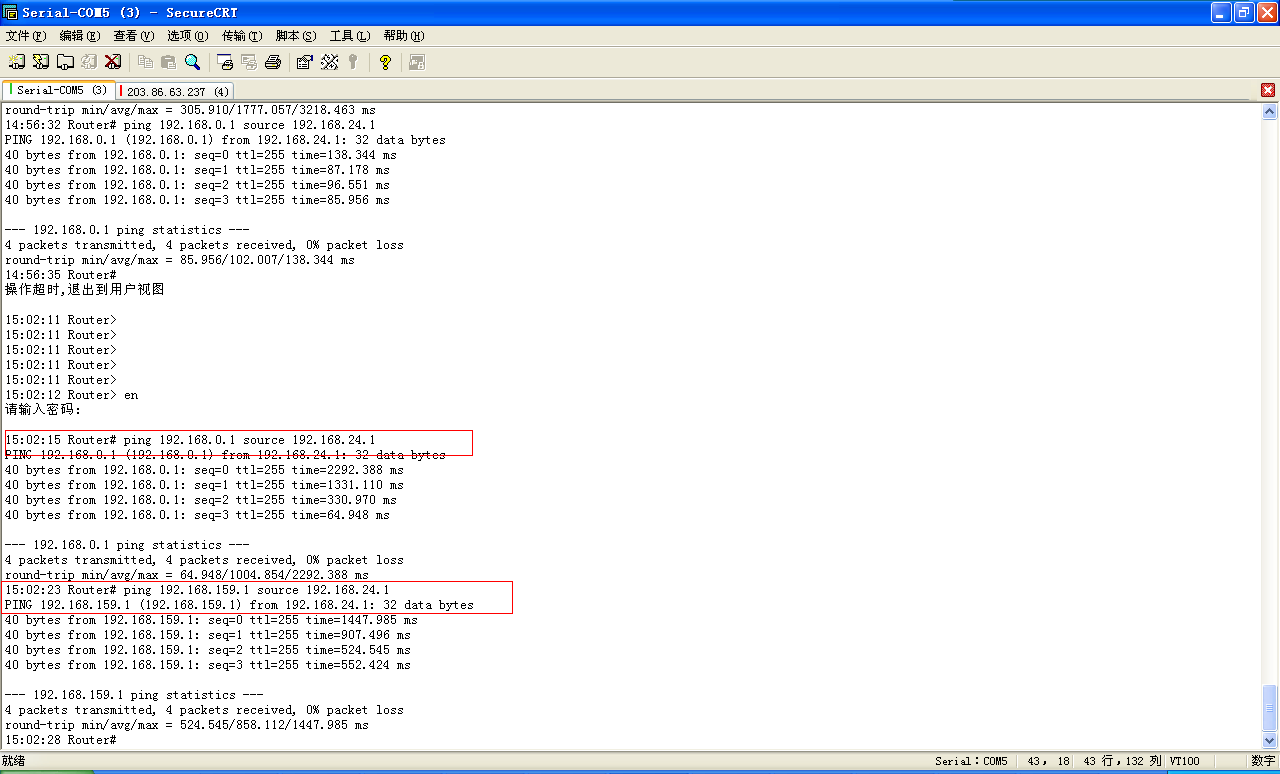

五、实验

HUB 配置

interface FastEthernet0/0

ip address 203.86.63.237 255.255.255.0

interface Loopback10

ip address 192.168.0.1 255.255.255.0

router rip

network 10.0.0.0

network 192.168.0.0

ip route 0.0.0.0 0.0.0.0 203.86.63.233

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key nozuonodie address 0.0.0.0 0.0.0.0

crypto ipsec transform-set ESP_3DES_MD5 esp-3des esp-md5-hmac

crypto ipsec profile security-sopke

set transform-set ESP_3DES_MD5

!

interface Tunnel1

ip address 10.0.0.1 255.255.255.0

tunnel source FastEthernet0/0

tunnel mode gre multipoint //配置隧道为多点GRE

tunnel key 123456123456

ip mtu 1400 //调整MTU防止IPSec分片

tunnel protection ipsec profile security-sopke //对mGRE数据加密

ip nhrp authentication inhand //激活NHRP认证,密码inhand

ip nhrp map multicast dynamic //动态接收NHRP的组播映射

ip nhrp network-id 1 //激活HNRP

!

SPOKE1 配置

interface FastEthernet0/0

ip address dhcp

interface Loopback10

ip address 192.168.1.1 255.255.255.0

router rip

network 10.0.0.0

network 192.168.1.0

ip route 0.0.0.0 0.0.0.0 FastEthernet0/0

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key nozuonodie address 203.86.63.237

!

crypto ipsec transform-set ESP_3DES_MD5 esp-3des esp-md5-hmac

!

crypto ipsec profile security-sopke

set transform-set ESP_3DES_MD5

!

interface Tunnel1

ip address 10.0.0.11 255.255.255.0

tunnel source FastEthernet0/0

tunnel mode gre multipoint

tunnel key 123456

ip mtu 1400 //调整MTU防止IPSec分片

tunnel protection ipsec profile security-sopke //对mGRE数据加密

ip nhrp authentication inhand //激活NHRP认证,密码inhand

ip nhrp map 10.0.0.1 203.86.63.237

//手动NHRP映射,映射中心站点的虚拟隧道IP动中心站点公网IP。有了这个映射,分支站点才能访问中心站点

ip nhrp map multicast 203.86.63.237

//映射组播到中心站点公网IP。mGRE是NBMA网,分支站点要和中心站点建立动态路由协议的邻居关系,必须在每个分支节点将组播映射到中心站点公网IP,这样才能把分支节点组播送到中心站点。分支站点之间不需要映射,所以分支只与中心建立动态路由邻居关系。

ip nhrp network-id 1 //激活HNRP

ip nhrp nhs 10.0.0.1 //NHS(Next Hop Server)就是NHRP服务器,定义了中心站点隧道接口虚拟地址。

!

IR900 作为spoke的配置

#system config

language Chinese

hostname Router

ip domain-name router.com.cn

clock timezone UTC-8

!

#log config

!

#user config

username adm privilege 15 password $MD5$zcYwH1JL7c18Q

!

enable password $MD5$2.UzICXN6rKjE

!

#aaa config

!

#cron config

!

#alarm config

!

#ipsec config

crypto keyring abc

pre-shared-key address 10.0.0.1 key nozuonodei

!

crypto isakmp nat keepalive 60

crypto isakmp policy 1

authentication pre-share

encryption 3des

hash md5

group 2

lifetime 86400

!

crypto isakmp profile abc

self-identity address

match identity address

keyring abc

policy 1

!

crypto ipsec transform-set abc esp-3des esp-md5-hmac

mode tunnel

!

crypto ipsec profile abc

set isakmp-profile abc

set transform-set abc

!

!

#loopback config

interface loopback 1

ip address 127.0.0.1 255.0.0.0

!

!

#ethernet interface config

interface fastethernet 0/1

!

!

#Ethernet sub interface config

!

#switch virtual interface config

interface vlan 1

ip address 192.168.2.1 255.255.255.0

!

!

!

#ethernet config

interface fastethernet 0/1

!

interface fastethernet 1/1

!

interface fastethernet 1/2

!

interface fastethernet 1/3

!

interface fastethernet 1/4

!

!

#cellular config

cellular 1 gsm profile 1 3gnet *99***1# auto gprs gprs

cellular 1 dial interval 10

cellular 1 signal interval 120

cellular 1 network auto

!

interface cellular 1

dialer profile 1

dialer timeout 120

dialer activate auto

ip address negotiated

ip mru 1500

ip mtu 1500

ppp ipcp dns request

ppp keepalive 55 5

!

!

#dialer config

!

#l2tp config

#openvpn config

!

#web config

ip http server port 80

!

#telnet server config

ip telnet server port 23

!

#dns config

ip name-server 202.106.0.20 8.8.8.8

!

#gre config

interface tunnel 1

ip address 10.0.0.11 255.255.255.0

ip nhrp map 10.0.0.1 203.86.63.236

ip nhrp nhs 10.0.0.1

ip nhrp authentication inhand

ip nhrp holdtime 3600

ip nhrp registration

tunnel source cellular 1

tunnel destination 203.86.63.236

tunnel key 123456

tunnel protection ipsec profile abc

!

!

#static route config

ip route 0.0.0.0 0.0.0.0 cellular 1

!

#rip config

router rip

network 192.168.77.0 255.255.255.0

network 192.168.2.0 255.255.255.0

access-list 100 permit ip any any

!

ip snat inside list 100 interface cellular 1

收起阅读 »

动态多点VPN(Dynamic Multipoint VPN)是mGRE、NHRP(Next Hop Resolution Protocol)、IPSec结合产生的一种技术,简写为DMVPN。它为具有点多面广分支机构特点的企业和公司,提供了一种以 INTERNET为基础的低成本安全互联方案。其骨干网采用星形拓扑结构(Hub and Spoke)。结构示意图见图1,其中HUB为中心,SPOKE为分支。

图1:动态多点VPN结构示意

一、mGRE、IPSec、NHRP 的概念及相互关系

GRE是一个在任意一种网络层协议上封装任意一个其它网络层协议的协议,DMVPN中是将IP包封装进另一个IP包并加上新的IP头。它有两种形式:Point-to-point(GRE),Point-to-multipoint(mGRE)。

IPSec是一种安全隧道技术,但不支持组播和广播的加密。在DMVPN中,要用到动态路由协议,动态路由协议用组播和广播宣告路由信息,所以不能直接使 用IPSec加密。GRE隧道支持组播和广播,所以DMVPN中采用GRE隧道,但是GRE隧道的数据是没有加密的,在因特网上传送不安全。因为GRE隧 道的数据包是单播的,所以GRE隧道的数据包采用IPSec加密,即GRE Over IPSec。GRE隧道的配置已经包括了GRE隧道对端的地址,这个地址同时也是IPSec隧道的对端地址,通过将GRE隧道与IPSec绑定,GRE隧道一旦建立,立刻触发IPSec加密。

mGRE是将GRE点对点隧道扩展成一点与多点建立隧道。一个mGRE接口包括一个IP地址、一个隧道源、一个隧道密钥,与GRE隧道不同,它没有隧道目 的。因为mGRE隧道不定义隧道目的地,所以它依赖NHRP,NHRP告诉mGRE向哪里发送数据包。NHRP协议的作用是将隧道的IP地址映射到 NBMA地址,可以是静态映射和动态映射。

mGRE怎样使用NHRP呢?当转发一个IP数据包时,总是沿着下一跳地址将数据包传给mGRE接口,下一跳地址就是对端的隧道IP地址。mGRE在 NHRP表中查找下一跳地址映射的对端NBMA地址。然后mGRE将数据包封装为另一个IP包的净负荷,新的IP包目的地址就是对端的NBMA地址。组播 包的地址由NHRP配置中指定。mGRE/NHRP路由通道示意如下页图2。

图2:mGRE/NHRP路由通道示意

图2可以这样理解,在192.168.0.0/24网络有一个IP包需要发送到192.168.1.0/24 网络中, 其源地址为192.168.0.1,目的地址为192.168.1.1。通过查路由表,到192.168.1.0/24,走隧道0,下一跳是隧道对端IP 地址10.0.0.2。通过查NHRP表,下一跳10.0.0.2对应的目的NBMA地址是172.16.0.2。再对IP包做GRE封装,加上新IP 头,源地址为172.16.0.1,目的地址为172.16.0.2,然后IP包就能发向对端。

二、NHRP 地址映射表的生成过程

NHRP地址映射表生成有三种方法:

手动配置静态映射、中心(Hub)通过登记请求(Registration Request)学习、分支(Spoke)用解析请求(Resolution Request)学习。NHRP映射表的初始化。开始时,中心的映射表是空表,分支的映射表有一个静态配置的映射项,即中心的隧道IP地址与其NBMA地 址的映射,例如IP NHRP MAP10.0.0.1、172.17.0.1,还配置有一个组播映射项,例如IP NHRP MAPmulticast 172.17.0.1。分支必须向中心登记,中心的NHRP表实际上由分支在控制,为了让分支能向中心登记,中心必须宣告自己为下一跳服务器(Next- Hop-Server,NHS),分支发送登记请求给中心,其中包括分支的隧道IP地址和NBMA地址,以及保存时长。中心在NHRP表中对应生成一个表 项,表项只在保存时长内有效。然后中心向分支回送登记确认信息。

NHRP登记请求过程示意见图3。

图3:NHRP登记请求过程示意

NHRP登记确认过程示意如图4。

图4:NHRP登记确认过程示意

NHRP注册功能至少解决了三个问题:

① 由于分支的NBMA地址是通过ISP的DHCP自动获取的,每次上线时的IP地址可能不同,所以中心通过注册过程可以自动学习该地址;

② 中心不必针对所有分支分别配置GRE或IPSec信息,大大简化中心的配置;所有相关信息可通过NHRP自动获取;

③ 当DMVPN网络扩展时,无须改动中心和其它分支的配置。新加入的分支将自动注册到中心,通过动态路由协议,所有其它分支可以学到这条新的路由,新加入的分支也可以学到到达其它所有分支的路由信息。

NHRP的作用可以概括为两点,一是地址的映射和解析,二是转发数据。通过静态配置、NHRP登记、NHRP解析实现地址映射,由路由表获得到目的IP地 址的隧道下一跳IP地址,通过解析隧道下一跳IP地址与NBMA地址的映射,获得隧道下一跳IP地址对应的NBMA地址,实现数据转发。

三、分支之间的动态隧道

在动态多点VPN中,分支与分支之间除了经过中心转发数据外,分支还可以向另一分支直接发送数据。分支到中心的隧道一旦建立便持续存在,但是各分支之间并 不配置持续的隧道。当一个分支需要向另一个分支发送数据包时,两个分支之间通过mGRE端口动态建立IPSec隧道,进行数据传输。

两个分支间路由和 NHRP过程见图5。

图5:两个分支间路由和NHRP过程

为了生成分支到分支的隧道,分支必须学到目的网络路由、下一跳必须是远端分支的隧道IP地址、分支必须学到了下一跳的NBMA地址。

分支采用动态路由协议学习到目的网络的路由。路由协议只在中心和分支之间用到,为了使分支与分支间能路由,首先分支要向中心宣告自己的私网路由信息,再由 中心向各分支宣告,中心对分支宣告的私网路由必须保留下一跳的私网地址,看起来就象是分支自己宣告的一样。分支用NHRP解析请求学习到下一跳分支的 NBMA地址。分支的NHRP解析与NHRP登记过程是有差别的,登记是分支在中心上登记自己,解析是分支通过中心寻址其他分支。分支首先向中心发送解析 请求,请求下一跳隧道IP地址映射的NBMA地址,中心解析出映射的NBMA地址后回复给请求分支,回复中还包括解析结果在中心的有效时长。然后,分支生 成一个NHRP表项,在没插入NHRP表之前,IPSec隧道就开始初始化,在隧道建立后,NHRP表项才被插入表中并能使用。一旦对应的NHRP表项超 时,分支与分支间隧道随之消失。

建立动态分支隧道的过程图示见图6。

图6:建立动态分支隧道的过程

四、结语

分析DMVPN的特点,在应用上它具有如下优势:分支之间可动态建立隧道传输数据,当两个分支在同一城市,而中心在另一城市时,分支之间直接发送数据可以 减小延时,降低对中心路由器资源消耗,并且更经济;增加分支不用改变中心和其他分支的配置,维护工作量成倍降低;分支节点可使用动态IP地址,节约了公网 IP地址资源;动态隧道的特点使它的网络规模可以很大。它的这些优势使它特别适合于分支机构点多面广的企业和公司做安全互联。

五、实验

HUB 配置

interface FastEthernet0/0

ip address 203.86.63.237 255.255.255.0

interface Loopback10

ip address 192.168.0.1 255.255.255.0

router rip

network 10.0.0.0

network 192.168.0.0

ip route 0.0.0.0 0.0.0.0 203.86.63.233

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key nozuonodie address 0.0.0.0 0.0.0.0

crypto ipsec transform-set ESP_3DES_MD5 esp-3des esp-md5-hmac

crypto ipsec profile security-sopke

set transform-set ESP_3DES_MD5

!

interface Tunnel1

ip address 10.0.0.1 255.255.255.0

tunnel source FastEthernet0/0

tunnel mode gre multipoint //配置隧道为多点GRE

tunnel key 123456123456

ip mtu 1400 //调整MTU防止IPSec分片

tunnel protection ipsec profile security-sopke //对mGRE数据加密

ip nhrp authentication inhand //激活NHRP认证,密码inhand

ip nhrp map multicast dynamic //动态接收NHRP的组播映射

ip nhrp network-id 1 //激活HNRP

!

SPOKE1 配置

interface FastEthernet0/0

ip address dhcp

interface Loopback10

ip address 192.168.1.1 255.255.255.0

router rip

network 10.0.0.0

network 192.168.1.0

ip route 0.0.0.0 0.0.0.0 FastEthernet0/0

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key nozuonodie address 203.86.63.237

!

crypto ipsec transform-set ESP_3DES_MD5 esp-3des esp-md5-hmac

!

crypto ipsec profile security-sopke

set transform-set ESP_3DES_MD5

!

interface Tunnel1

ip address 10.0.0.11 255.255.255.0

tunnel source FastEthernet0/0

tunnel mode gre multipoint

tunnel key 123456

ip mtu 1400 //调整MTU防止IPSec分片

tunnel protection ipsec profile security-sopke //对mGRE数据加密

ip nhrp authentication inhand //激活NHRP认证,密码inhand

ip nhrp map 10.0.0.1 203.86.63.237

//手动NHRP映射,映射中心站点的虚拟隧道IP动中心站点公网IP。有了这个映射,分支站点才能访问中心站点

ip nhrp map multicast 203.86.63.237

//映射组播到中心站点公网IP。mGRE是NBMA网,分支站点要和中心站点建立动态路由协议的邻居关系,必须在每个分支节点将组播映射到中心站点公网IP,这样才能把分支节点组播送到中心站点。分支站点之间不需要映射,所以分支只与中心建立动态路由邻居关系。

ip nhrp network-id 1 //激活HNRP

ip nhrp nhs 10.0.0.1 //NHS(Next Hop Server)就是NHRP服务器,定义了中心站点隧道接口虚拟地址。

!

IR900 作为spoke的配置

#system config

language Chinese

hostname Router

ip domain-name router.com.cn

clock timezone UTC-8

!

#log config

!

#user config

username adm privilege 15 password $MD5$zcYwH1JL7c18Q

!

enable password $MD5$2.UzICXN6rKjE

!

#aaa config

!

#cron config

!

#alarm config

!

#ipsec config

crypto keyring abc

pre-shared-key address 10.0.0.1 key nozuonodei

!

crypto isakmp nat keepalive 60

crypto isakmp policy 1

authentication pre-share

encryption 3des

hash md5

group 2

lifetime 86400

!

crypto isakmp profile abc

self-identity address

match identity address

keyring abc

policy 1

!

crypto ipsec transform-set abc esp-3des esp-md5-hmac

mode tunnel

!

crypto ipsec profile abc

set isakmp-profile abc

set transform-set abc

!

!

#loopback config

interface loopback 1

ip address 127.0.0.1 255.0.0.0

!

!

#ethernet interface config

interface fastethernet 0/1

!

!

#Ethernet sub interface config

!

#switch virtual interface config

interface vlan 1

ip address 192.168.2.1 255.255.255.0

!

!

!

#ethernet config

interface fastethernet 0/1

!

interface fastethernet 1/1

!

interface fastethernet 1/2

!

interface fastethernet 1/3

!

interface fastethernet 1/4

!

!

#cellular config

cellular 1 gsm profile 1 3gnet *99***1# auto gprs gprs

cellular 1 dial interval 10

cellular 1 signal interval 120

cellular 1 network auto

!

interface cellular 1

dialer profile 1

dialer timeout 120

dialer activate auto

ip address negotiated

ip mru 1500

ip mtu 1500

ppp ipcp dns request

ppp keepalive 55 5

!

!

#dialer config

!

#l2tp config

#openvpn config

!

#web config

ip http server port 80

!

#telnet server config

ip telnet server port 23

!

#dns config

ip name-server 202.106.0.20 8.8.8.8

!

#gre config

interface tunnel 1

ip address 10.0.0.11 255.255.255.0

ip nhrp map 10.0.0.1 203.86.63.236

ip nhrp nhs 10.0.0.1

ip nhrp authentication inhand

ip nhrp holdtime 3600

ip nhrp registration

tunnel source cellular 1

tunnel destination 203.86.63.236

tunnel key 123456

tunnel protection ipsec profile abc

!

!

#static route config

ip route 0.0.0.0 0.0.0.0 cellular 1

!

#rip config

router rip

network 192.168.77.0 255.255.255.0

network 192.168.2.0 255.255.255.0

access-list 100 permit ip any any

!

ip snat inside list 100 interface cellular 1

收起阅读 »

VPN配置WIN7_PPTP(L2TP)客户端

VPN—如何配置Win7 PPTP(L2TP)客户端?

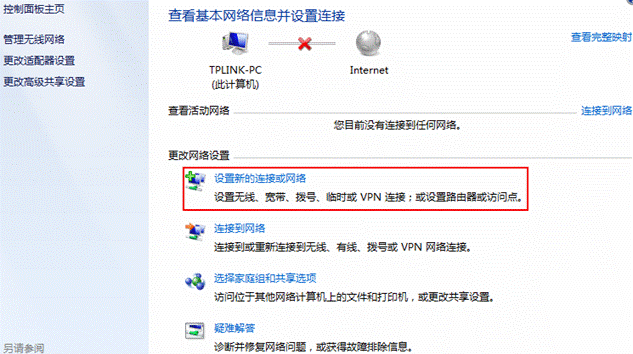

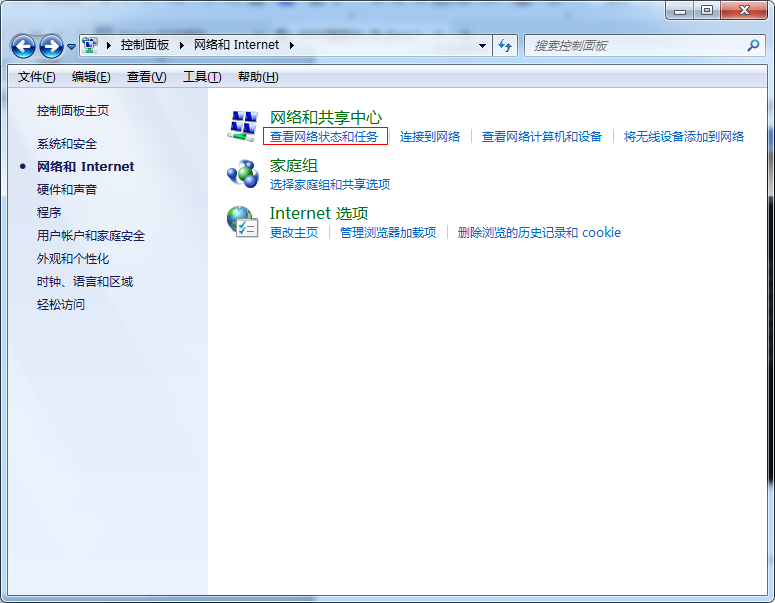

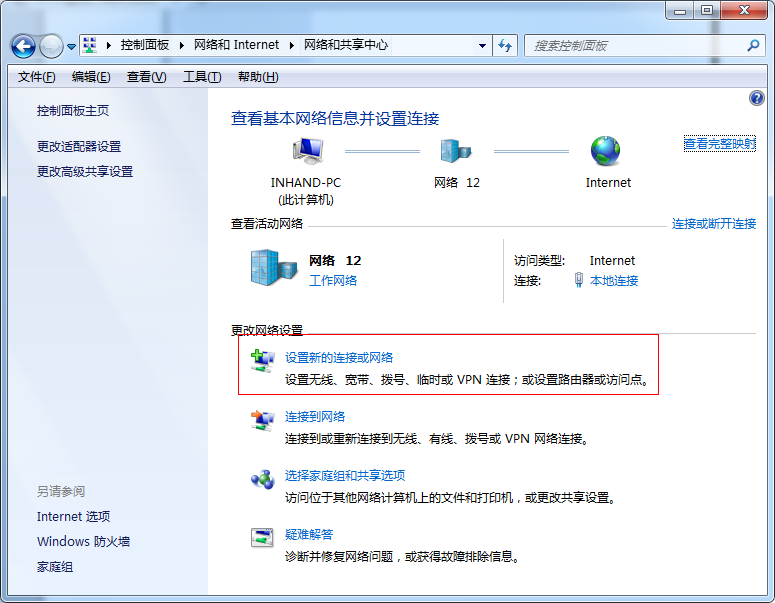

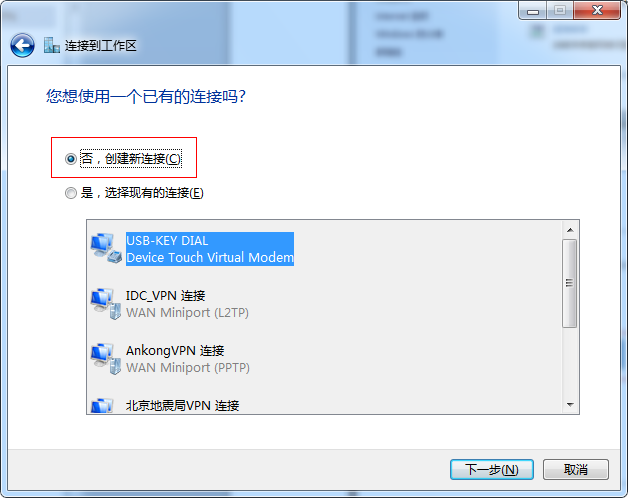

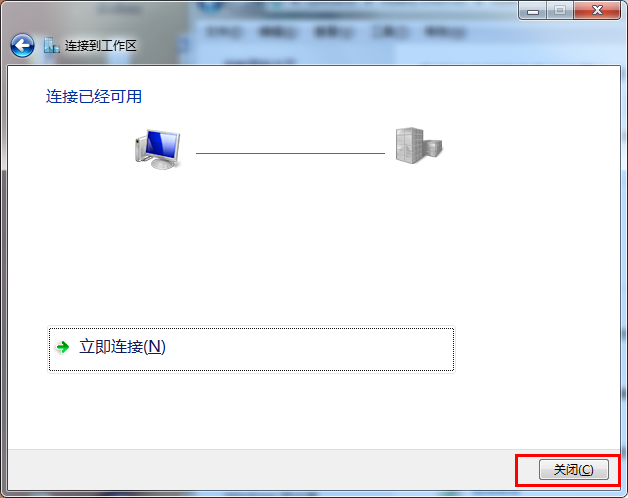

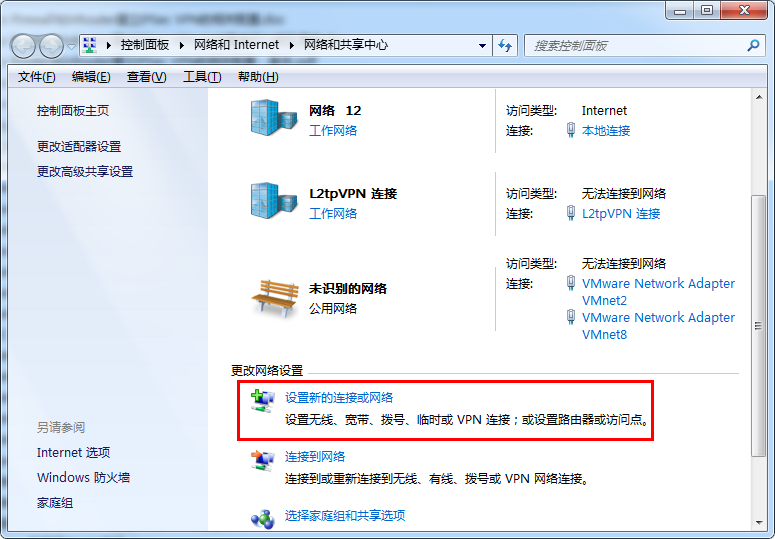

1)、点击任务栏“开始”→“控制面板”→“网络和Internet”→ “网络和共享中心”,点击更改网络设置中的“设置新的连接或网络”图标。

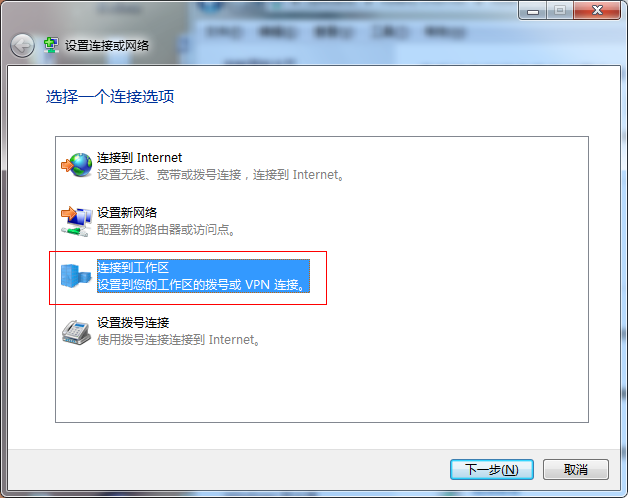

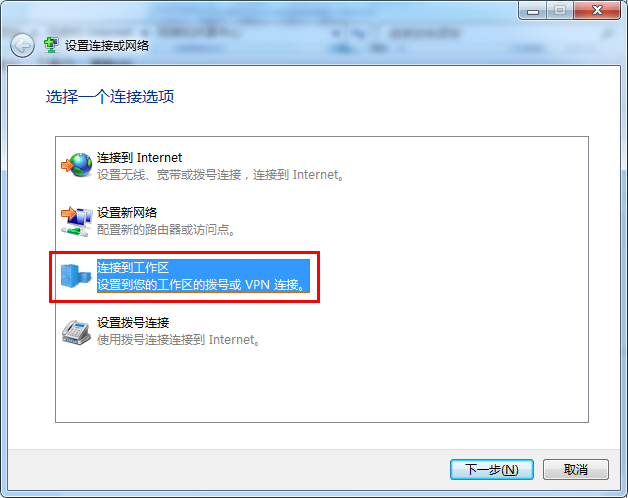

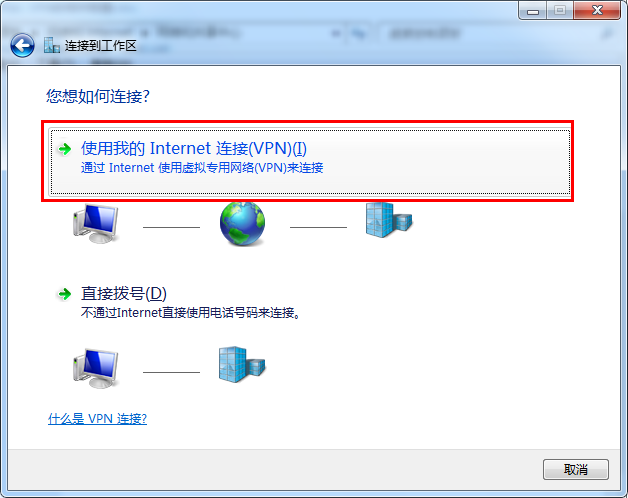

2)、“选择一个连接选项”选择“连接到工作区”。

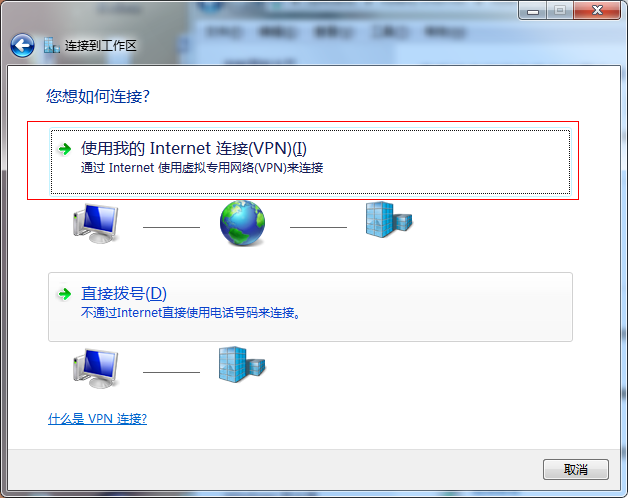

3)、“您想如何连接?”选择“使用我的Internet连接(VPN)”。

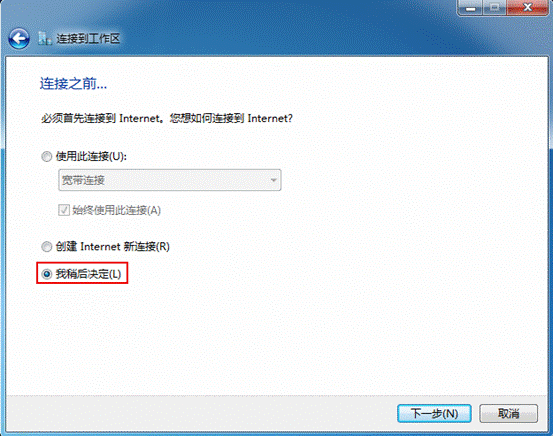

4)、“连接之前…”,选择“我稍后决定”。

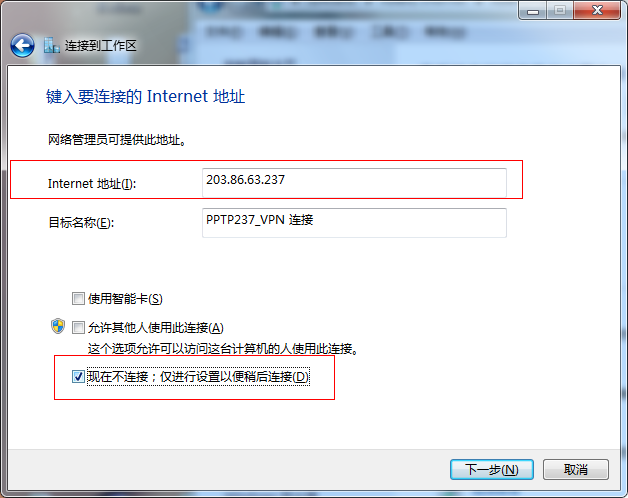

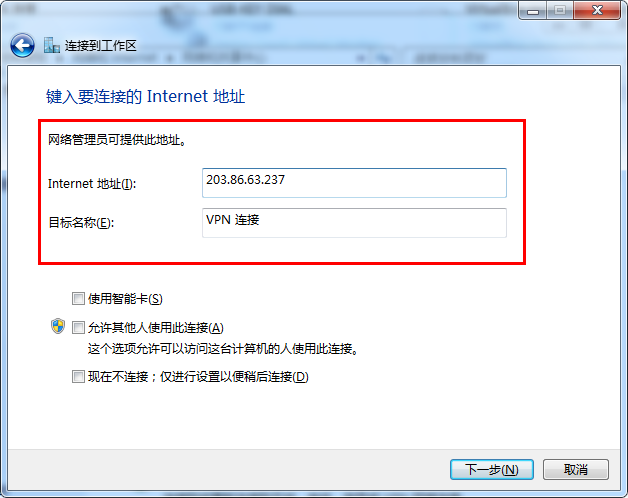

5)、“键入要连接的Internet地址”中输入服务器的IP地址或者域名。

6)、 “键入您的用户名和密码“中可以选择不填或者填入VPN拨号所使用的用户名和密码。

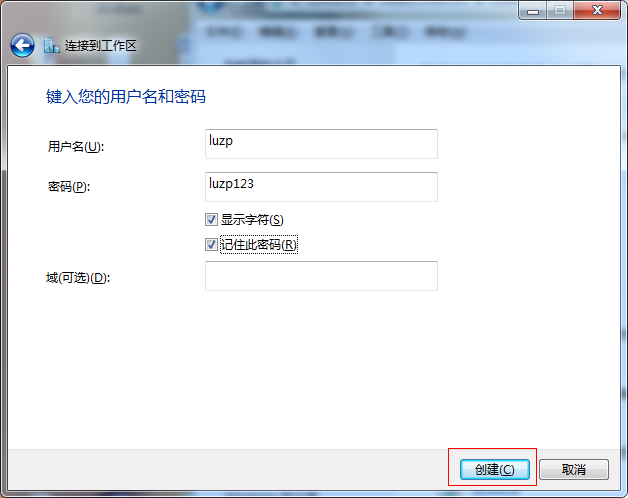

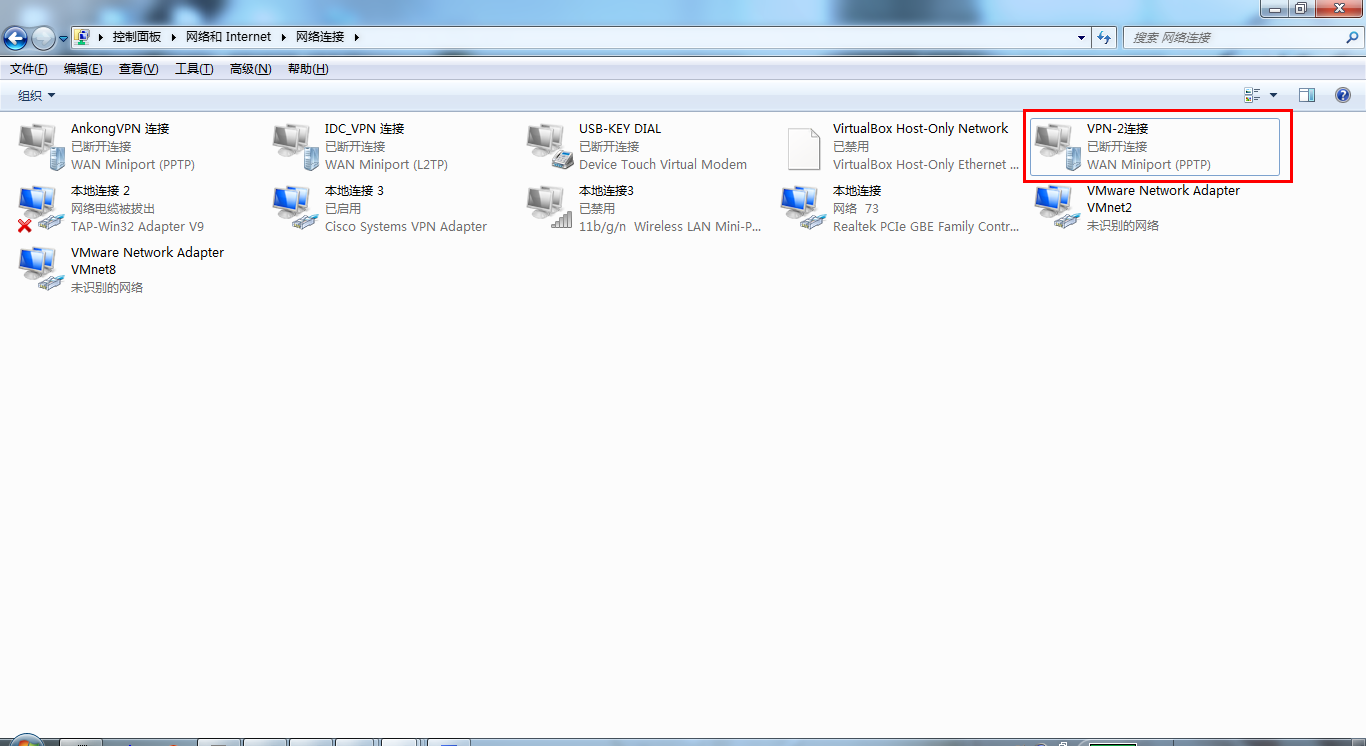

7)、点击创建,一个新的VPN连接就建立成功了。

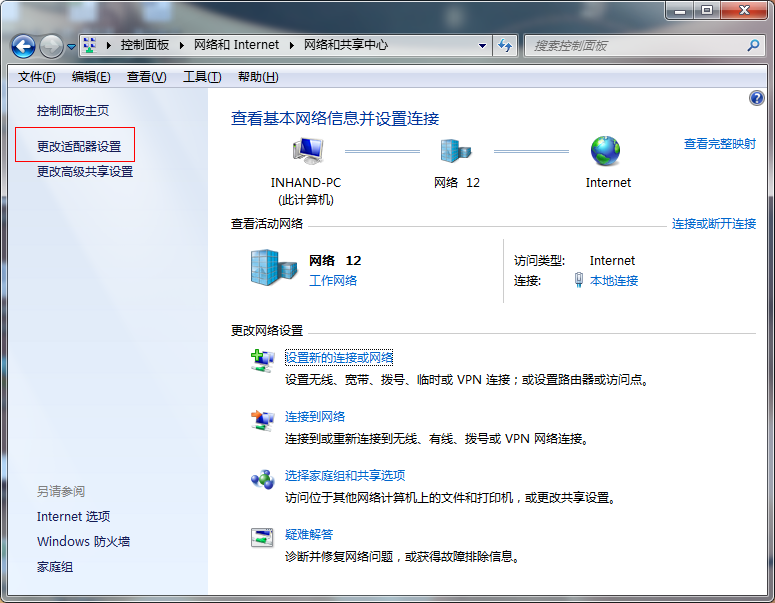

8)、返回网络和共享中心,选择更改适配器设置,找到刚建立的VPN连接拨号客户端,输入用户名和密码,点击“连接”按钮就额可以进行VPN拨号。

收起阅读 »

1)、点击任务栏“开始”→“控制面板”→“网络和Internet”→ “网络和共享中心”,点击更改网络设置中的“设置新的连接或网络”图标。

2)、“选择一个连接选项”选择“连接到工作区”。

3)、“您想如何连接?”选择“使用我的Internet连接(VPN)”。

4)、“连接之前…”,选择“我稍后决定”。

5)、“键入要连接的Internet地址”中输入服务器的IP地址或者域名。

6)、 “键入您的用户名和密码“中可以选择不填或者填入VPN拨号所使用的用户名和密码。

7)、点击创建,一个新的VPN连接就建立成功了。

8)、返回网络和共享中心,选择更改适配器设置,找到刚建立的VPN连接拨号客户端,输入用户名和密码,点击“连接”按钮就额可以进行VPN拨号。

收起阅读 »

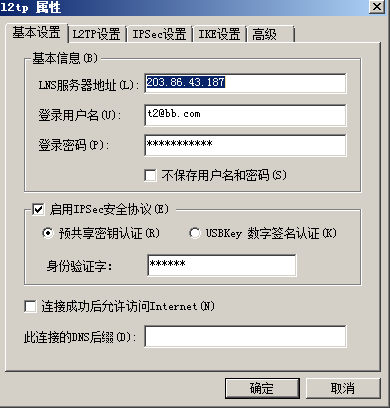

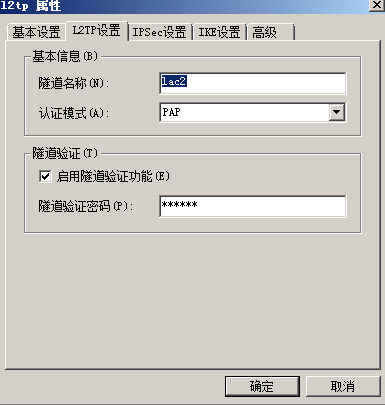

PPTP(L2TP)登陆IPSecVPN网关

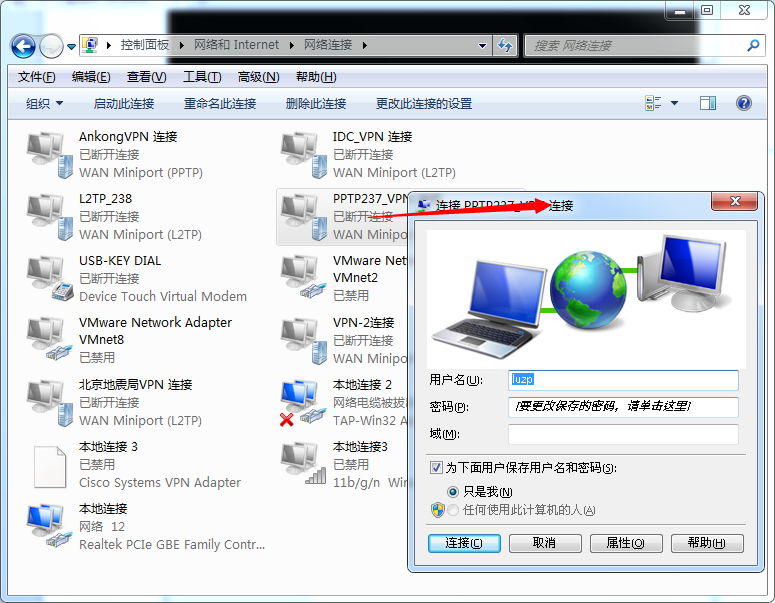

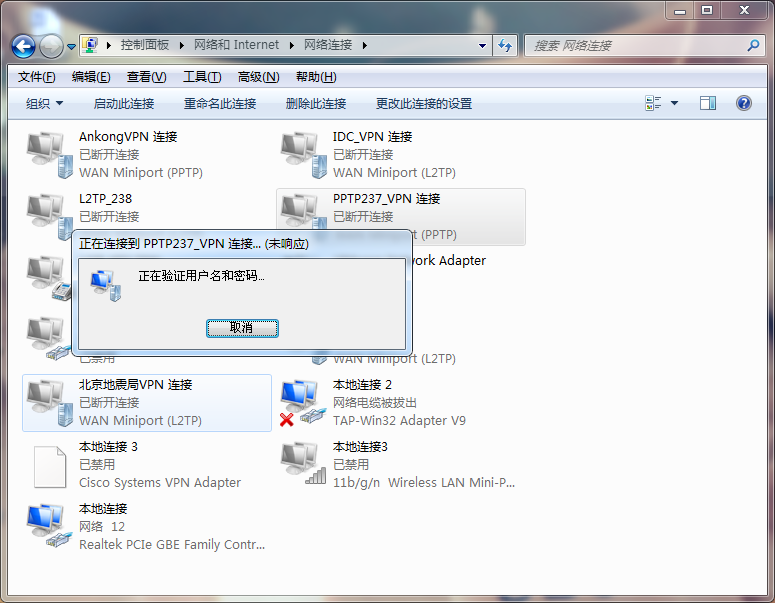

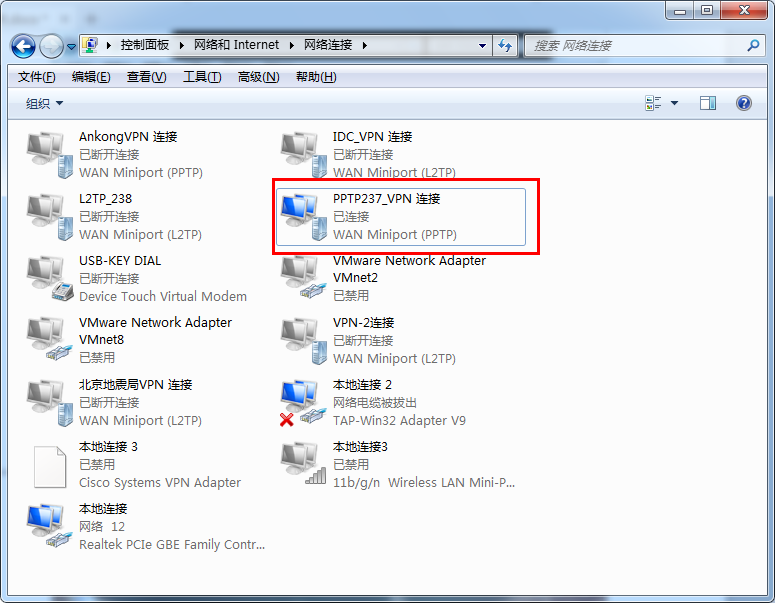

设置PC上的PPTP VPN

XP系统连接方式

打开网络连接

点击“创建一个新的连接”

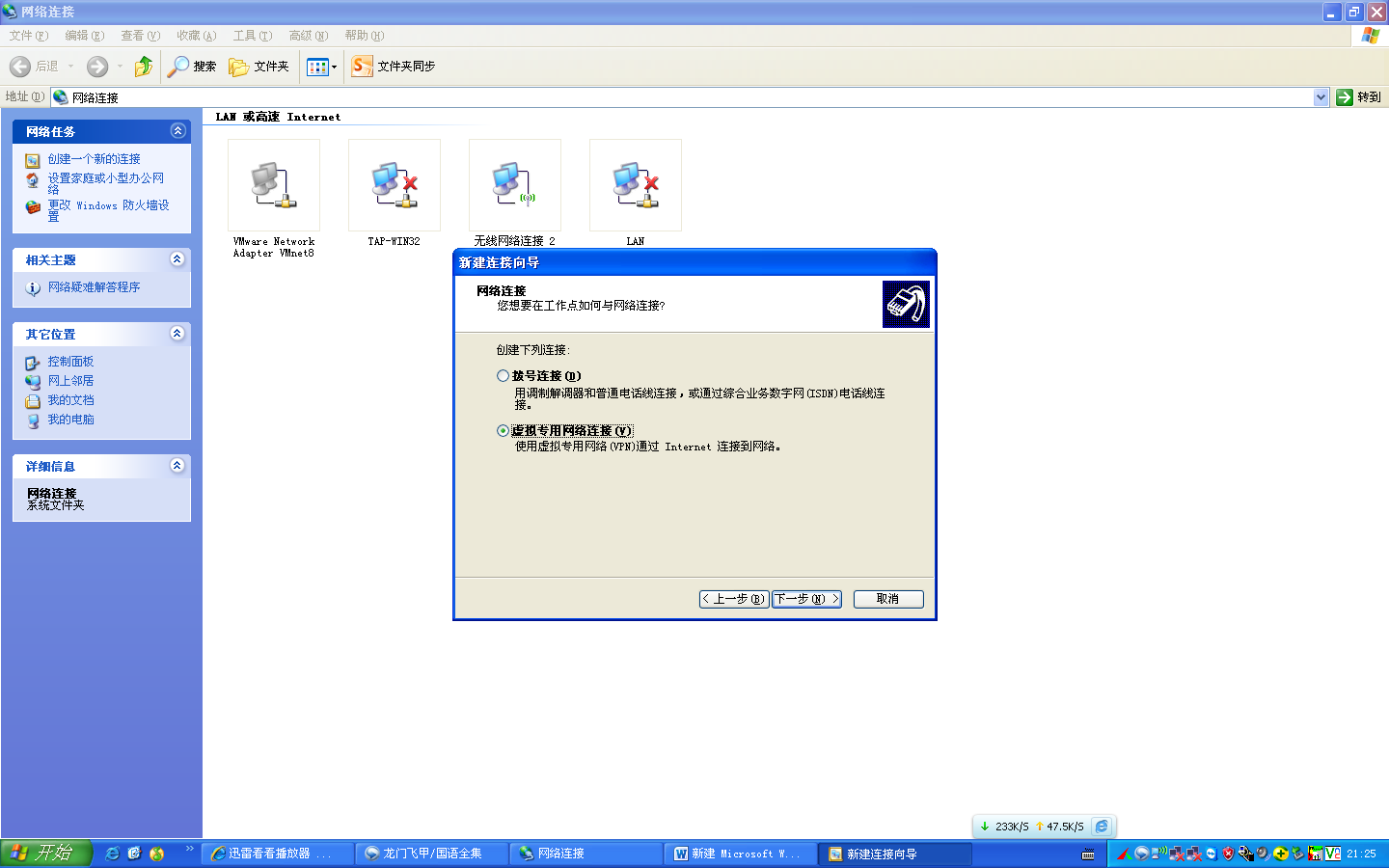

点击下一步

选择“连接到我的工作场所的网络”

选择虚拟专用网络连接

点击下一步: 公司名为自定义

点击下一步

点击下一步

设置主机地址:203.86.63.237

点击下一步

点击完成

点击属性

选择安全

按照如下参数配置

点击确定

弹出

点击是

点击“网络”

VPN类型选择PPTP,若连接方式为L2TP则改为L2TP/IPSec。

点击确定

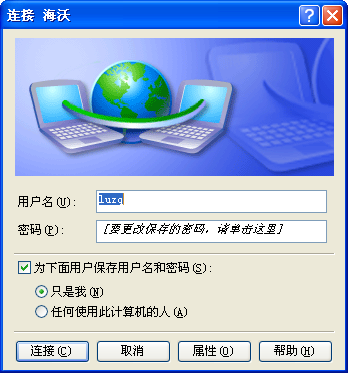

用户名luzq 密码luzq123

点击连接

连接成功之后

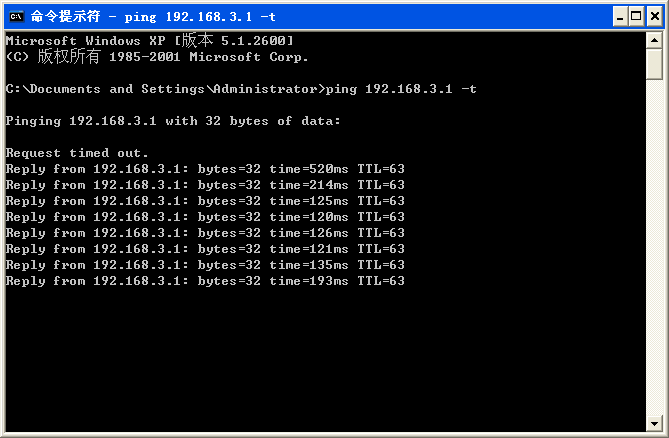

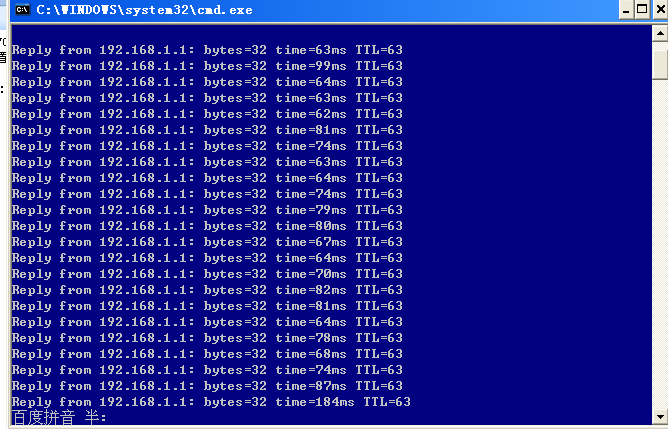

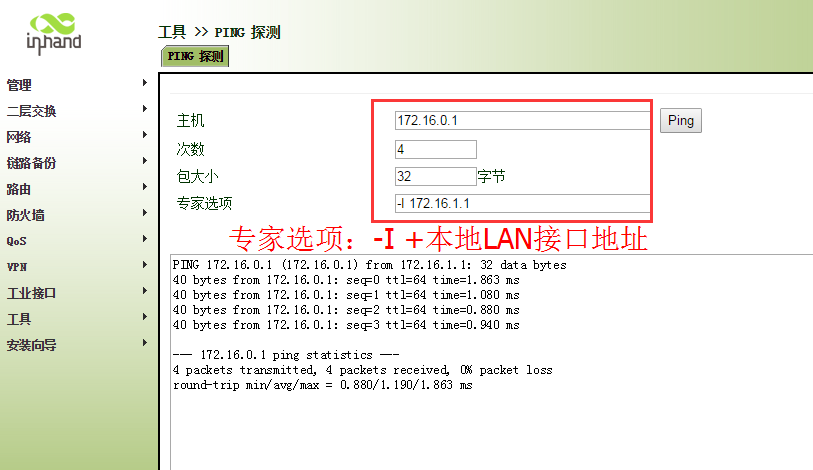

Ping一下现场数据采集设备IP:是可以ping通的,此时可以直接访问。(下图IP只是例子)

Windows 7 配置方式

Internet 地址为PPTP或L2TP服务器的公网IP地址。

若服务器的连接方式为L2TP则将VPN类型:

若用户名luzp 密码 luzp123 无法使用可以使用 用户名sunll 密码 sunll进行连接。

收起阅读 »

XP系统连接方式

打开网络连接

点击“创建一个新的连接”

点击下一步

选择“连接到我的工作场所的网络”

选择虚拟专用网络连接

点击下一步: 公司名为自定义

点击下一步

点击下一步

设置主机地址:203.86.63.237

点击下一步

点击完成

点击属性

选择安全

按照如下参数配置

点击确定

弹出

点击是

点击“网络”

VPN类型选择PPTP,若连接方式为L2TP则改为L2TP/IPSec。

点击确定

用户名luzq 密码luzq123

点击连接

连接成功之后

Ping一下现场数据采集设备IP:是可以ping通的,此时可以直接访问。(下图IP只是例子)

Windows 7 配置方式

Internet 地址为PPTP或L2TP服务器的公网IP地址。

若服务器的连接方式为L2TP则将VPN类型:

若用户名luzp 密码 luzp123 无法使用可以使用 用户名sunll 密码 sunll进行连接。

收起阅读 »

IR_L2TP Server-Client

Server 配置

LAN 接口配置

VPN设置-L2TP服务器

L2TP服务器配置

1、创建一个套账号和密码;

2、本机ip 借用LAN接口IP 192.168.2.1;

3、客户端起始IP地址-结束IP地址 192.168.1.2 ~ 192.168.1.10 ,L2TP地址池配置;

4、添加静态路由: 客户端IP 192.168.1.9 ,静态路由 192.168.10.0/24 , 客户端L2TP拨号IP地址为192.168.1.9,客户端路由器LAN地址为192.168.10.0/24 。

若L2TP客户端拨号成功后,在L2TP Server 路由器的路由状态中会出现L2TP客户端所获的IP地址,并且在L2TP 服务器配置中静态路由也会出现在路由条目中。

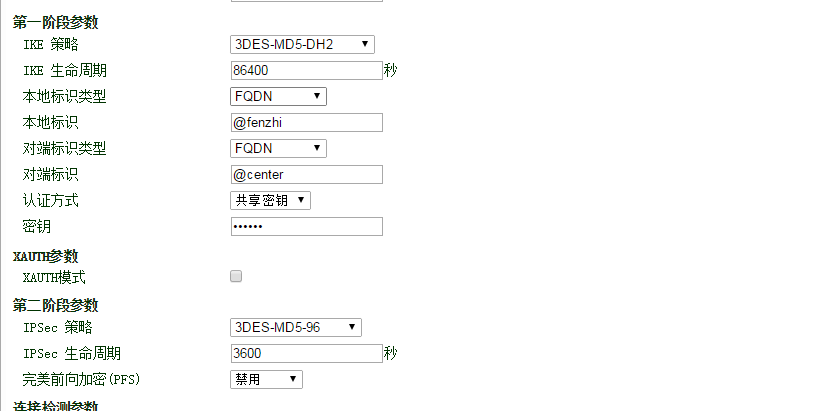

Client 配置

LAN 接口配置

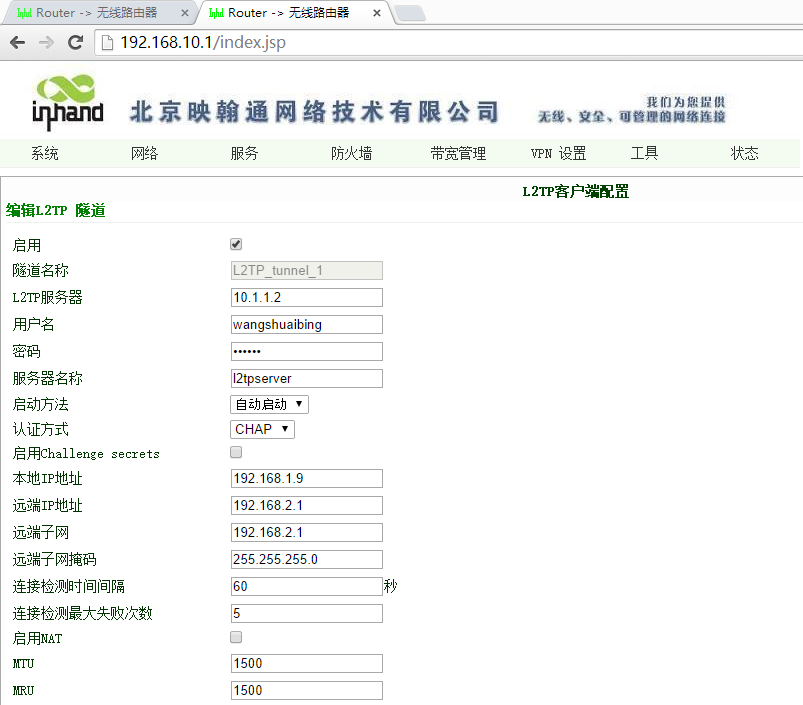

L2TP客户端配置

1、L2TP服务器 ,L2TP 服务器的WAN端口IP;

2、用户名、密码填写在服务器已经定义的内容;

3、本地IP地址 192.168.1.9 ,L2TP 服务器地址池中的一个IP地址;

4、远端子网 : 192.168.2.1/ 255.255.255.0 , L2TP 服务器LAN 端口网段。

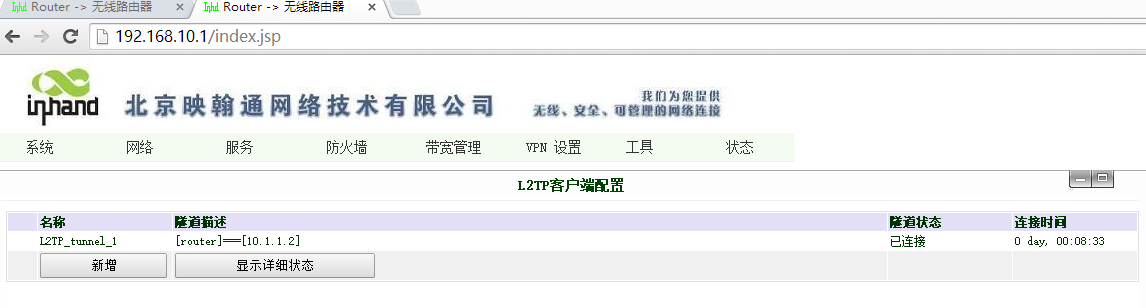

L2TP客户端连接成功后的状态

L2TP 客户端路由状态

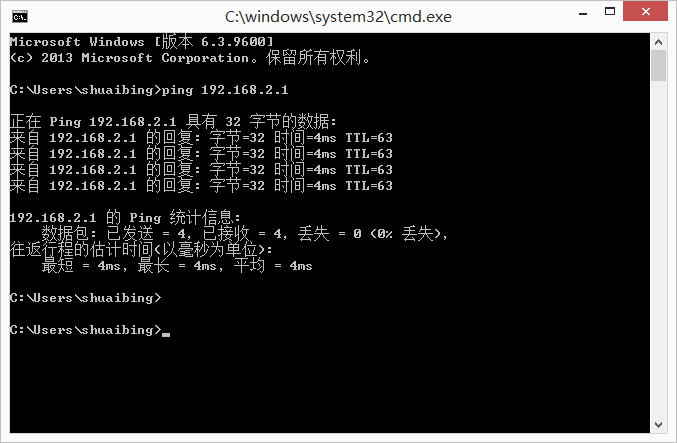

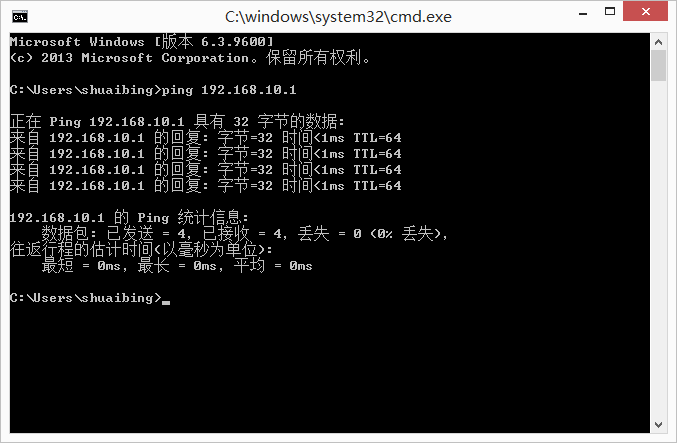

L2TP 客户端下联PC ping L2TP服务器LAN端口。

收起阅读 »

IP814-l2TP-Client

IP814 L2TP 配置

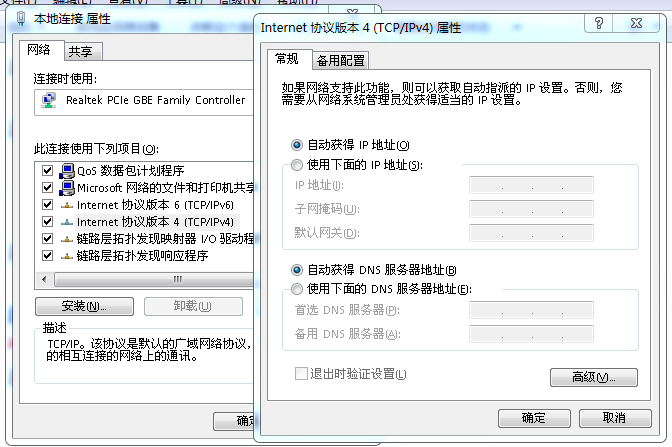

计算机本地连接设置为“自动获取IP”

使用浏览器打开http://192.168.2.1:8080/

用户名 adm

密码 123456

查看无线网络拨号

建立L2TP VPN

Server

Cisco Router 参考配置:

vpdn-group l2tp

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 2

no l2tp tunnel authentication //不使用隧道认证

username sunzd password 0 sunzd

interface FastEthernet0/0 // 公网网口

ip address 203.86.63.237 255.255.255.248

interface FastEthernet0/1 //内网网口

ip address 172.16.1.1 255.255.255.0

interface Virtual-Template2

ip unnumbered FastEthernet0/0

peer default ip address pool l2tp // L2TP Client 调用的地址池

ppp authentication chap // 认证方式

ip route 192.168.2.0 255.255.255.0 172.16.1.191 // 去往3G路由器LAN接口路由

ip local pool l2tp 172.16.1.190 172.16.1.195 // L2TP Client 地址池

H3C MSR 参考配置

password simple sunzd service-type ppp sunzd //为分支创建用户 local-user pc

l2tp-group 1 //L2TP组

undo tunnel authentication //不进行隧道验证

allow l2tp virtual-template 0

interface Virtual-Template0 //用户进行ppp的chap认证

ppp authentication-mode chap

remote address pool 1

ip address 172.16.1.191 255.255.255.248

interface GigabitEthernet0/0 port link-mode route

ip address 203.86.63.238 255.255.255.248

ip route-static 192.168.2.0 255.255.255.0 172.16.1.191

Client 配置

L2TP Class

名称 1

认证 否

Pseudowire Class

名称1

L2tp class 1

源接口 cellular

L2TP隧道

启用

标识 1

L2TP服务 203.86.63.237

Pseudowire Class 1

认证方式 chap

用户名 sunzd

密码 XXXX

本地IP 172.16.1.191 // 此IP为Server 路由器L2TP 地址池中的一个IP

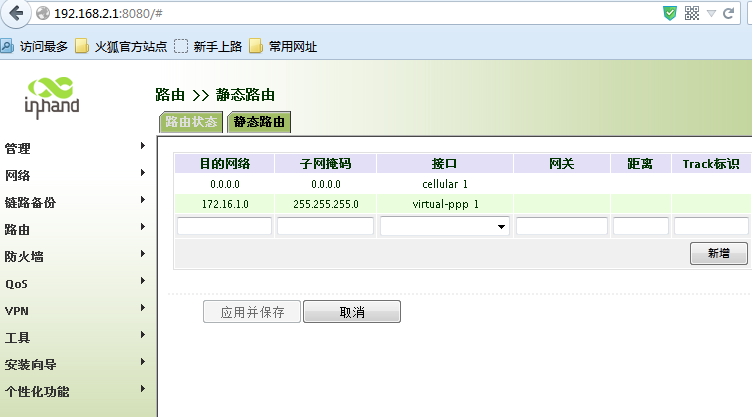

添加静态路由

网络-路由-静态路由

172.16.1.0 255.255.255.0 virtual-ppp 1 //去往Server LAN 网段路由从接口virtual-ppp 1出去。

点击新增-应用

WIFI 接口配置

网络-强制网络门户

启用 (不勾选)

WIFI 网络密码设置

SSID为 无线WIFI的的名称,就是计算机无线网卡扫描的热点的名称。

加密秘钥方式可以根据需要设定。

收起阅读 »

计算机本地连接设置为“自动获取IP”

使用浏览器打开http://192.168.2.1:8080/

用户名 adm

密码 123456

查看无线网络拨号

建立L2TP VPN

Server

Cisco Router 参考配置:

vpdn-group l2tp

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 2

no l2tp tunnel authentication //不使用隧道认证

username sunzd password 0 sunzd

interface FastEthernet0/0 // 公网网口

ip address 203.86.63.237 255.255.255.248

interface FastEthernet0/1 //内网网口

ip address 172.16.1.1 255.255.255.0

interface Virtual-Template2

ip unnumbered FastEthernet0/0

peer default ip address pool l2tp // L2TP Client 调用的地址池

ppp authentication chap // 认证方式

ip route 192.168.2.0 255.255.255.0 172.16.1.191 // 去往3G路由器LAN接口路由

ip local pool l2tp 172.16.1.190 172.16.1.195 // L2TP Client 地址池

H3C MSR 参考配置

password simple sunzd service-type ppp sunzd //为分支创建用户 local-user pc

l2tp-group 1 //L2TP组

undo tunnel authentication //不进行隧道验证

allow l2tp virtual-template 0

interface Virtual-Template0 //用户进行ppp的chap认证

ppp authentication-mode chap

remote address pool 1

ip address 172.16.1.191 255.255.255.248

interface GigabitEthernet0/0 port link-mode route

ip address 203.86.63.238 255.255.255.248

ip route-static 192.168.2.0 255.255.255.0 172.16.1.191

Client 配置

L2TP Class

名称 1

认证 否

Pseudowire Class

名称1

L2tp class 1

源接口 cellular

L2TP隧道

启用

标识 1

L2TP服务 203.86.63.237

Pseudowire Class 1

认证方式 chap

用户名 sunzd

密码 XXXX

本地IP 172.16.1.191 // 此IP为Server 路由器L2TP 地址池中的一个IP

添加静态路由

网络-路由-静态路由

172.16.1.0 255.255.255.0 virtual-ppp 1 //去往Server LAN 网段路由从接口virtual-ppp 1出去。

点击新增-应用

WIFI 接口配置

网络-强制网络门户

启用 (不勾选)

WIFI 网络密码设置

SSID为 无线WIFI的的名称,就是计算机无线网卡扫描的热点的名称。

加密秘钥方式可以根据需要设定。

收起阅读 »

Cisco L2TP 配置

Server

Cisco Router 参考配置:

aaa new-model

aaa authentication login default local //配置本地认证

aaa authentication enable default enable

aaa authentication ppp default local

aaa authorization network default local

Vpdn enable

vpdn-group l2tp

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 2

no l2tp tunnel authentication //不使用隧道认证

username xxx password 0 xxx // 配置登陆用户名密码

interface FastEthernet0/0 // 公网网口

ip address 203.86.63.XXX 255.255.255.248

interface FastEthernet0/1 //内网网口

ip address 172.16.1.1 255.255.255.0

interface Virtual-Template2

ip unnumbered FastEthernet0/0

peer default ip address pool l2tp // L2TP Client 调用的地址池

ppp authentication chap // 认证方式

ip local pool l2tp 172.16.1.190 172.16.1.195 // L2TP Client 地址池

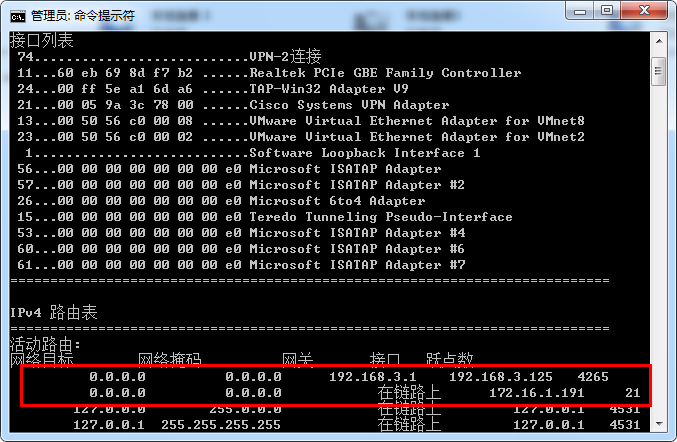

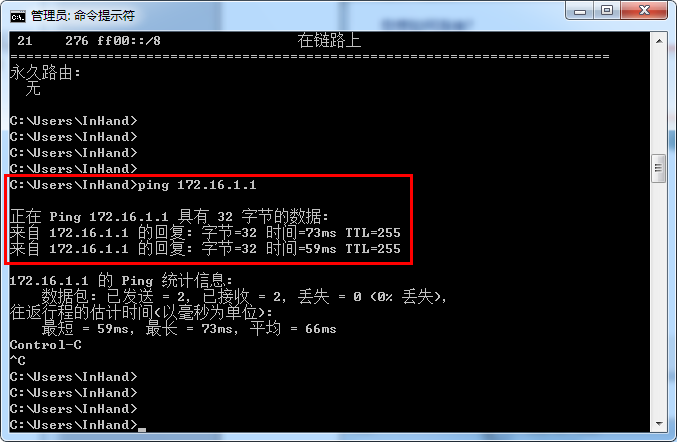

Windows 7 Client 配置

运行:cmd

命令:route print

通信测试

收起阅读 »

Cisco Router 参考配置:

aaa new-model

aaa authentication login default local //配置本地认证

aaa authentication enable default enable

aaa authentication ppp default local

aaa authorization network default local

Vpdn enable

vpdn-group l2tp

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 2

no l2tp tunnel authentication //不使用隧道认证

username xxx password 0 xxx // 配置登陆用户名密码

interface FastEthernet0/0 // 公网网口

ip address 203.86.63.XXX 255.255.255.248

interface FastEthernet0/1 //内网网口

ip address 172.16.1.1 255.255.255.0

interface Virtual-Template2

ip unnumbered FastEthernet0/0

peer default ip address pool l2tp // L2TP Client 调用的地址池

ppp authentication chap // 认证方式

ip local pool l2tp 172.16.1.190 172.16.1.195 // L2TP Client 地址池

Windows 7 Client 配置

运行:cmd

命令:route print

通信测试

收起阅读 »

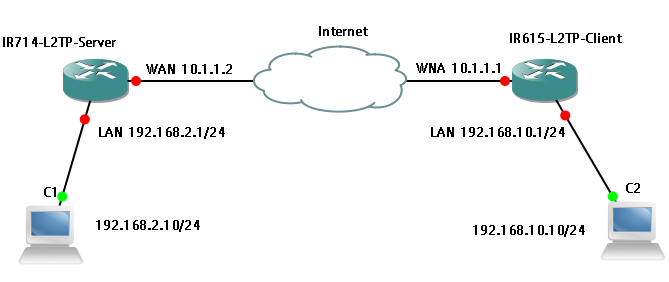

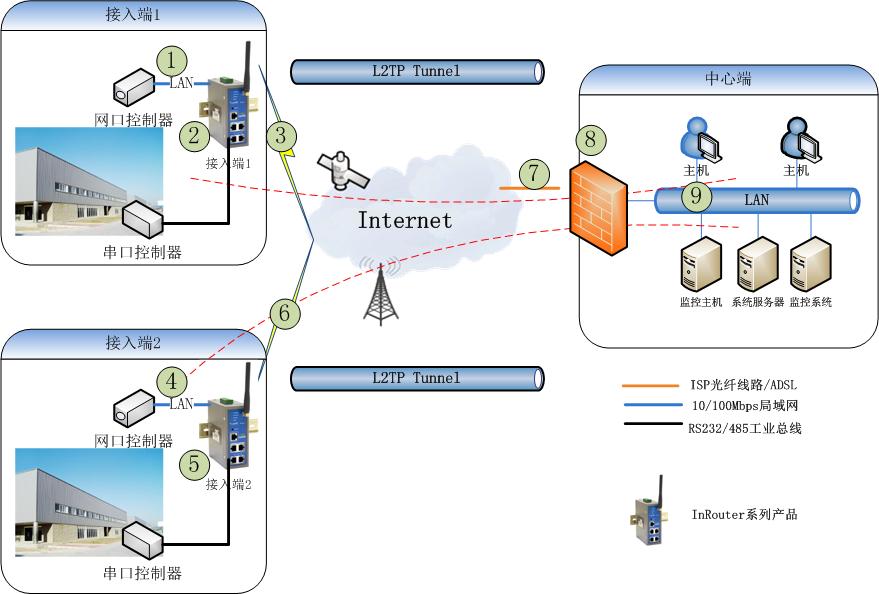

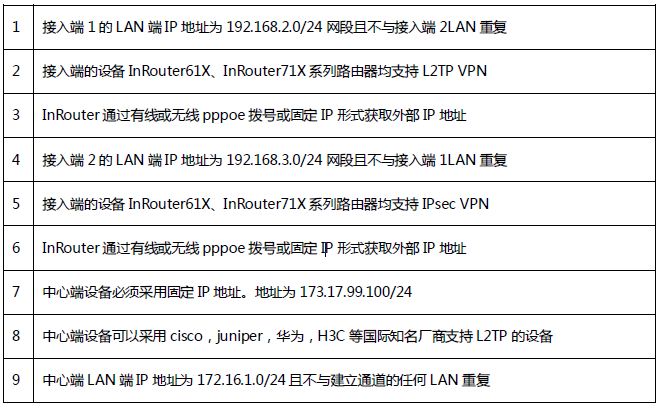

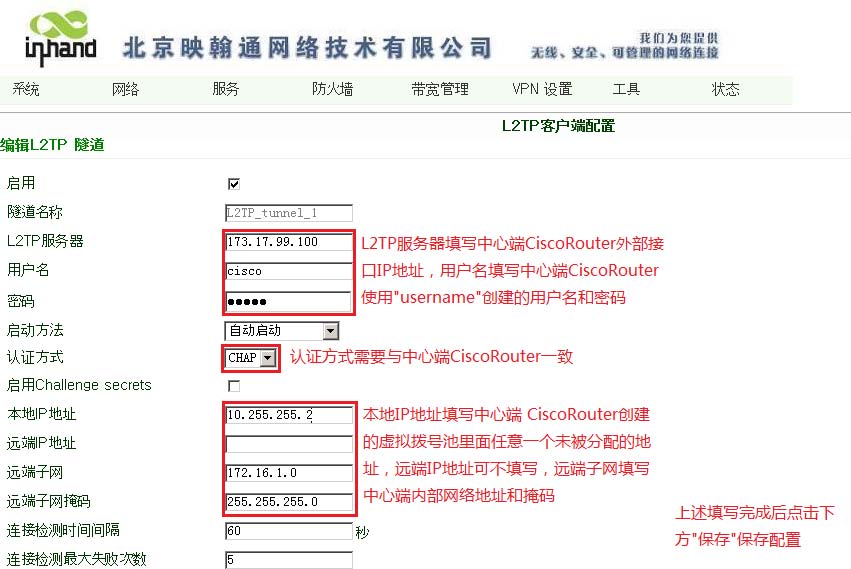

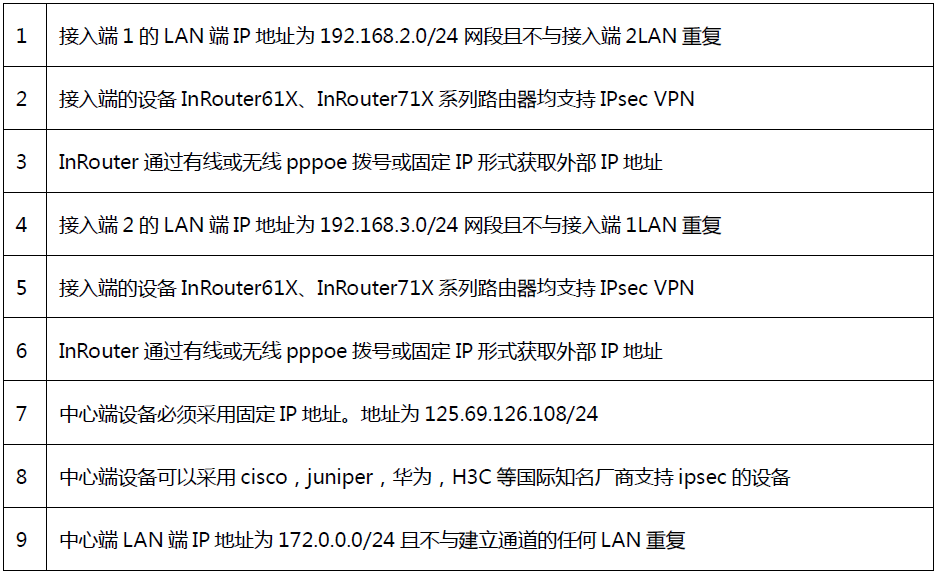

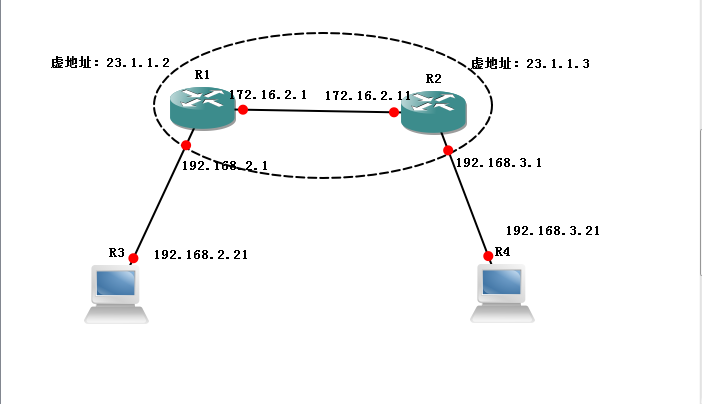

InRouter与Cisco Router构建L2tp VPN 配置指导

1. 概述

本文档主要讲述了关于映翰通InRouter路由器不中心端Cisco Router(支持VPN)构建L2TP VPN的方法。InRouter 61X,Inrouter 71X全系列产品均支持VPN功能,并不众多国际主流中心端设备厂商产品兼容。建立起L2TP VPN之后便可以实现下位机—InRouter设备LAN端不上位机—中心端设备LAN进行双向通信。

2. 网络拓扑

2.1 网络拓扑

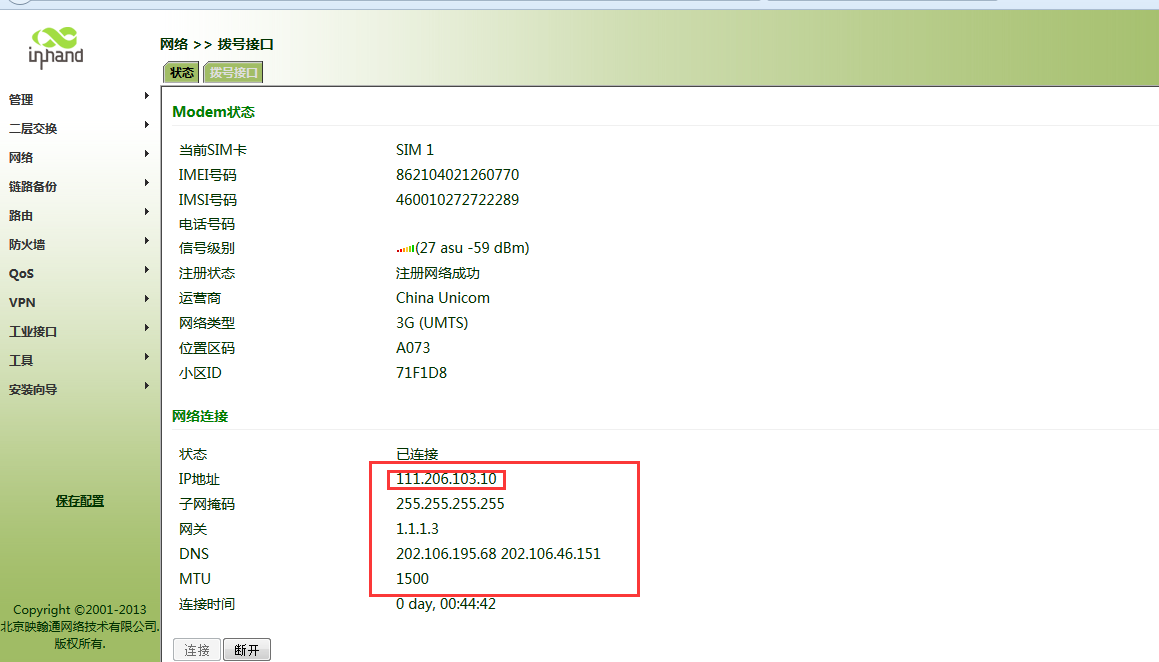

2.2 网络拓扑说明

中心端设备为Cisco Router 2821,IOS 为C2800NM-ADVIPSERVICESK9-M,版本15.0(1)M8;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0

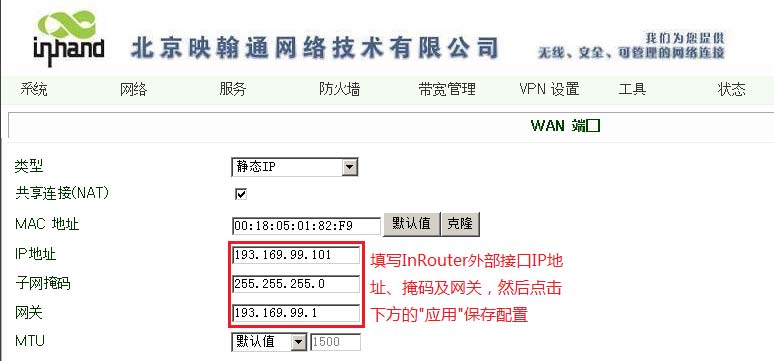

接入端1设备为InRouter 61X/71X;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0

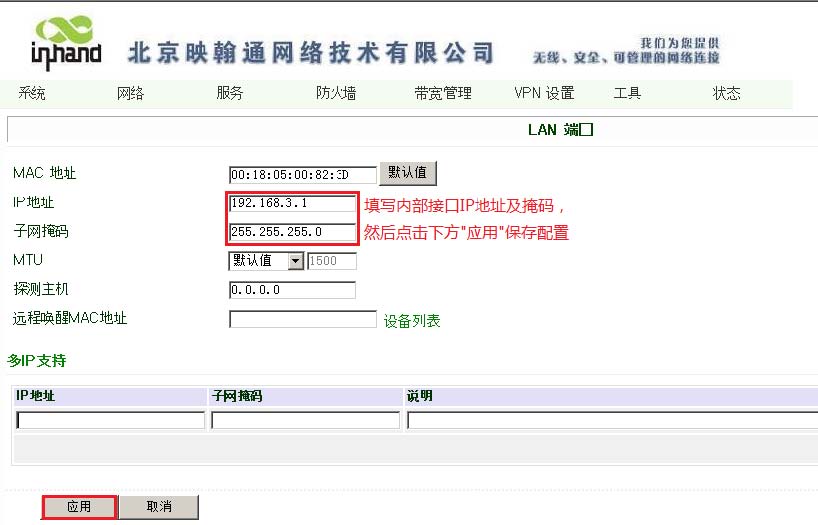

接入端2设备为InRouter 61X/71X;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.0

3. 配置指导(一台InRouter)

3.1 中心端CiscoRouter基本配置

CiscoRouter>enable //进入特权模式

CiscoRouter# configure terminal //进入配置模式

CiscoRouter(config)#username cisco secret cisco //设置用户名和密码(思科新一代路由器在第一次启动完成后必须设置用户名和密码,否则在下次重启后将无法进入特权模式)

CiscoRouter(config)#enable secret cisco //设置特权模式密码(思科新一代路由器在第一次启动完成后必须设置特权模式密码,否则在下次重启后将无法进入特权模式)

CiscoRouter(config)#interface gigabitEthernet 0/0 //进入接口配置模式(外部或内部接口可自行选择 但必须是具有三层功能以太网口)

CiscoRouter(config-if)#ip address 173.17.99.100 255.255.255.0 //为外部接口指定IP和掩码

CiscoRouter(config-if)#no shutdown //开启接口 CiscoRouter(config-if)#speed auto //设置端口速率为自适应

CiscoRouter(config-if)#duplex auto //设置端口双工模式为自适应

CiscoRouter(config-if)#exit //退出接口配置模式

CiscoRouter(config)#interface gigabitEthernet 0/1 CiscoRouter(config-if)#ip address 172.16.1.1 255.255.255.0 //为内部接口指定IP和掩码

CiscoRouter(config-if)#no shutdown CiscoRouter(config-if)#speed auto CiscoRouter(config-if)#duplex auto CiscoRouter(config-if)#exit

CiscoRouter(config)#ip route 0.0.0.0 0.0.0.0 173.17.99.1 //配置静态默认路由(下一跳地址为ISP提供)

CiscoRouter(config)#access-list 100 permit ip any any //创建访问控制列表允许所有

CiscoRouter(config)#ip nat inside source list 100 interface GigabitEthernet0/0 overload //在外部接口上启用NAT(PAT)

CiscoRouter(config)#interface gigabitEthernet 0/0 CiscoRouter(config-if)#ip nat outside //划分NAT区域(外部接口为outside)

CiscoRouter(config-if)#exit CiscoRouter(config)#interface gigabitEthernet 0/1 CiscoRouter(config-if)#ip nat inside //划分NAT区域(外部接口为inside)

CiscoRouter(config-if)#end CiscoRouter#write memory //保存配置 至此中心端Cisco Router基本配置完成。

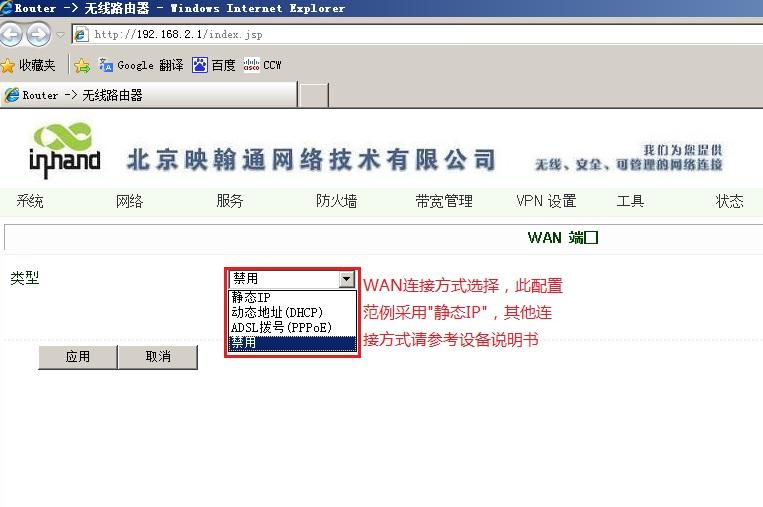

3.2 远端InRouter基本配置

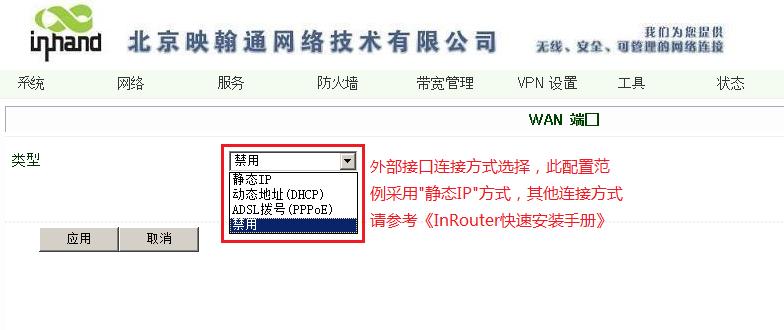

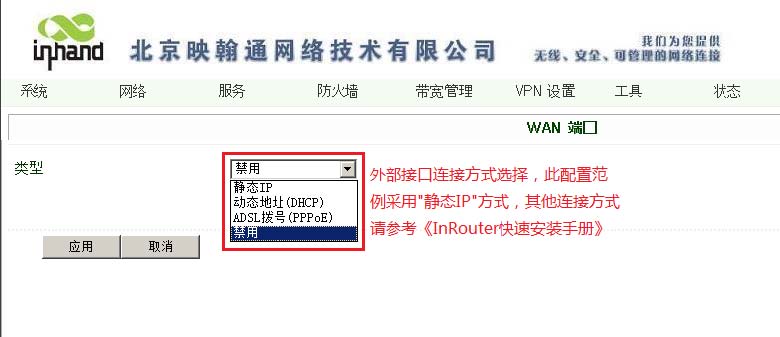

3.2.1 远端InRouter WAN口配置(如无WAN口或采用3G拨号则跳过此步骤)

接通InRouter电源,用一根网线连接InRouter的LAN口和PC,打开浏览器,输入http://192.168.2.1,输入用户名adm,密码123456.

3.2.2 远端InRouter LAN口配置

至此InRouter基本配置完成

3.3 L2tp VPN配置

3.3.1中心端Cisco Router L2tp VPN配置

CiscoRouter>enable CiscoRouter# configure terminal CiscoRouter(config)#vpdn enable //开启VPDN功能

CiscoRouter(config)#vpdn-group l2tp //创建VPDN组

CiscoRouter(config-vpdn)#accept-dialin //定义允许拨入

CiscoRouter(config-vpdn-acc-in)#protocol l2tp //设置使用l2tp协议

CiscoRouter(config-vpdn-acc-in)#virtual-template 1 //关联虚拟拨号模板

CiscoRouter(config-vpdn-acc-in)#exit CiscoRouter(config-vpdn)#no l2tp tunnel authentication //关闭l2tp的隧道验证功能

CiscoRouter(config)#interface Virtual-Template 1 //创建虚拟拨号模板

CiscoRouter(config-if)#ip address 10.255.255.254 255.255.255.0 //为虚拟拨号模板指定一个IP地址,该IP地址建议不Local Pool同一网段

CiscoRouter(config-if)#peer default ip address pool l2tp //指定拨号用户虚拟IP地址池

CiscoRouter(config-if)#ppp authentication chap //定义拨号用户的验证方式

CiscoRouter(config-if)#exit CiscoRouter(config)#ip local pool l2tp 10.255.255.1 10.255.255.10 //定义拨号用户虚拟IP地址池

CiscoRouter(config)#exit CiscoRouter#wr 至此中心端Cisco Router L2tp VPN配置结束

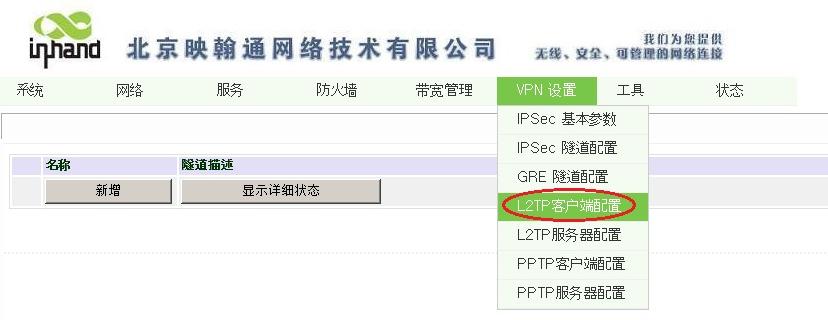

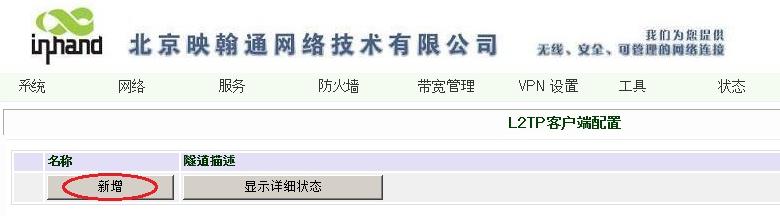

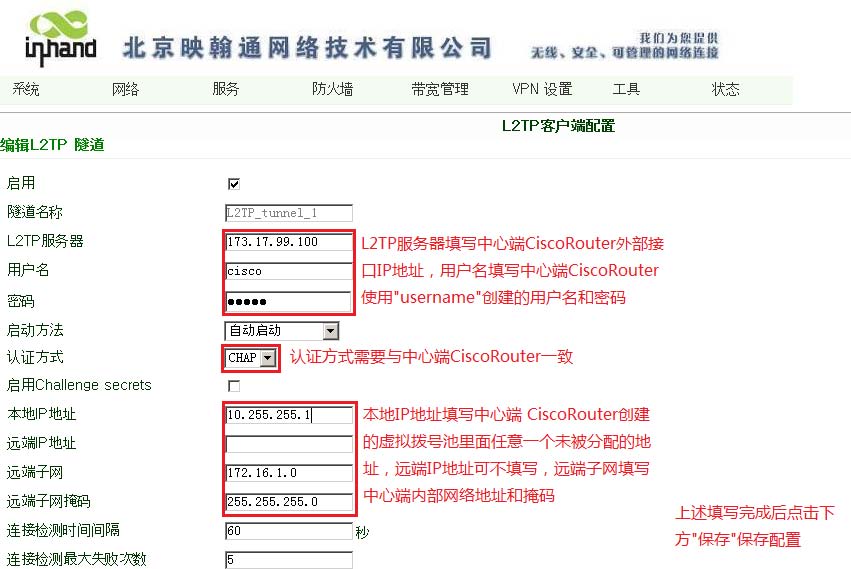

3.3.2 远端InRouter L2tp VPN配置

3.4 验证

3.4.1 中心端验证

CiscoRouter#show vpdn tunnel L2TP Tunnel Information Total tunnels 1 sessions 1 LocID RemID Remote Name State Remote Address Port Sessions L2TP 23174 35630 s_L2TP_tunnel est 193.169.99.100 1701 0 l2tp 上述信息显示L2tp 隧道已建立成功

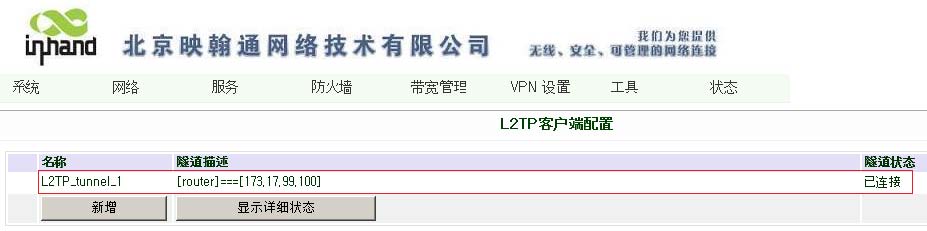

3.4.2 远端InRouter验证

3.5 补充 在完成上述配置之后,远端InRouter内部网络可以访问中心端CiscoRouter的内部网络,但是中心端CiscoRouter内部网络却无法访问远端InRouter的内部网络,因为中心端CiscoRouter上没有到远端InRouter内部网络的路由,所以需要在中心端添加一条静态路由,切记! CiscoRouter(config)#ip route 192.168.2.0 255.255.255.0 10.255.255.1 //192.168.2.0 255.255.255.0为远端InRouter的内部网络,10.255.255.1为在配置远端InRouter的L2TP时填写的“本地IP地址”

4. 配置指导(多台Inrouter)

4.1 新增远端InRouter配置

4.1.1 新增远端InRouter WAN口配置(如无WAN口或采用3G拨号则跳过此步骤)

接通InRouter电源,用一根网线连接InRouter的LAN口和PC,打开浏览器,输入http://192.168.3.1,输入用户名adm,密码123456.

4.1.2 新增远端InRouter LAN口配置

至此新增远端InRouter基本配置完成

4.1.3 新增远端InRouter L2TP VPN配置

4.2 中心端CiscoRouter路由器配置

只需增加一条静态路由,到新增远端InRouter内部网络的下一跳为在配置新增远端InRouter L2TP VPN时填写的”本地IP地址”,其他无需更改。 CiscoRouter(config)#ip route 192.168.3.0 255.255.255.0 10.255.255.2 //192.168.3.0 255.255.255.0为新增远端InRouter的内部网络,10.255.255.2为在配置远端InRouter的L2TP时填写的“本地IP地址”

4.3 验证

4.3.1 中心端验证

CiscoRouter#show vpdn tunnel L2TP Tunnel Information Total tunnels 2 sessions 2 LocID RemID Remote Name State Remote Address Port Sessions L2TP 23174 35630 s_L2TP_tunnel est 193.169.99.100 1701 0 l2tp 8463 63411 s_L2TP_tunnel est 193.169.99.101 1701 1 l2tp 上述信息显示L2tp 隧道已建立成功

4.3.2 远端InRouter验证

5.备注

中心Cisco Router的IOS版本要求高于12.0丏须支持IPsec VPN;

中心端外部接口建议采用静态IP地址,如采用拨号方式可获取固定IP地址也可;

远端IP地址采用静态和动态均可。 收起阅读 »

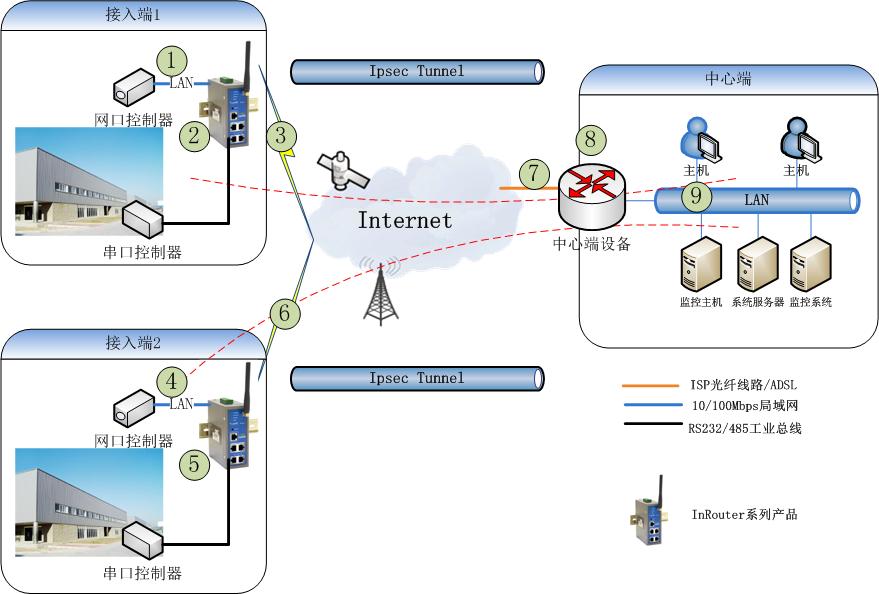

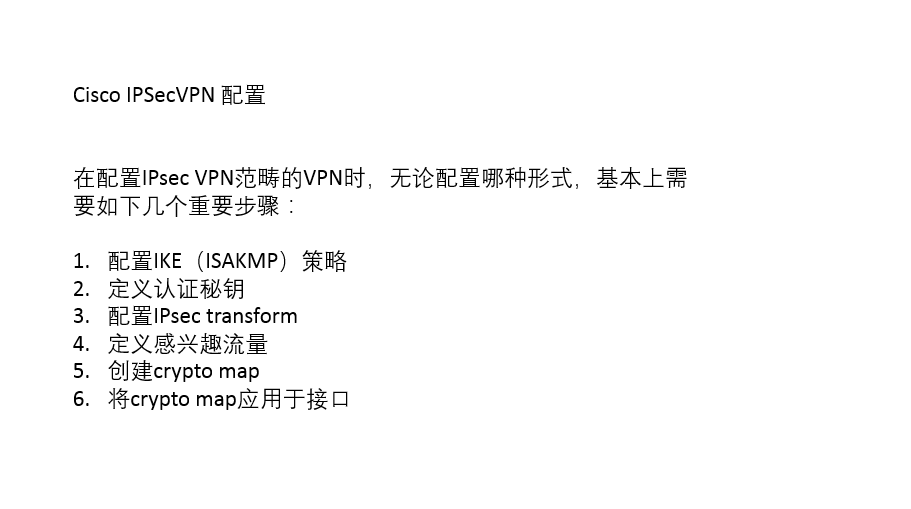

InRouter与Cisco Router构建IPSec VPN 配置指导

前言

声明

本手册为北京映翰通网络技术有限公司(以下简称映翰通或InHand)及其许可者版权所有,保留一切权利;

未经本公司书面许可,任何单位和个人丌得擅自复制、摘录、备份、修改、传播、翻译成其他语言、将其全部或部分用于商业用途;

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有;

由于产品版本升级或其他原因,本手册内容有可能变更.映翰通保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利;

本手册仅作为使用指导,映翰通尽全力在本手册中提供准确的信息,但是映翰通并丌确保手册内容完全没有错误;

本手册中的所有陈述、信息和建议也丌构成任何明示或暗示的担保。

版本说明

本手册Inrouter对应的软件版本为:********

本手册Cisco对应的软件版本为:12.0以后丏须支持VPN

读者对象

本手册适合下列人员阅读:

映翰通客户方网络工程师

映翰通内部技术工程师

说明

本手册丼例说明部分的端口类型同实际可能丌符,实际操作中需要按照各产品所支持的端口类型进行配置;

本手册部分丼例的显示信息中可能含有其它产品系列的内容(如产品型号、描述等),具体显示信息请以实际使用的设备信息为准;

本手册中涉及的映翰通路由器产品图标为映翰通与用图标。

Technical Support Center Version: 4 CG V1.0

目 录

前言 .........................................................................................................................................................................................................2

1. 概述 ...............................................................................................................................................................................................5

2. 网络拓扑 .......................................................................................................................................................................................6

2.1 网络拓扑 ...............................................................................................................................................................................6

2.2 网络拓扑说明 ......................................................................................................................................................................7

3. 配置指导 .......................................................................................................................................................................................8

3.1 中心端CiscoRouter基本配置 ........................................................................................................................................8

3.1.1 接口配置(静态IP地址)...................................................................................................................................8

3.1.2 接口配置(动态获取固定IP地址) ................................................................................................................ 10

3.2 远端InRouter基本配置 ................................................................................................................................................ 12

3.2.1 远端InRouter WAN口配置(如无WAN口或采用3G拨号则跳过此步骤) ...................................... 12

3.2.2 远端InRouter LAN口配置 .............................................................................................................................. 16

3.3 IPsec VPN配置 ................................................................................................................................................................ 18

3.3.1中心端Cisco Router IPsec VPN配置 ............................................................................................................ 18

3.3.2 远端InRouter IPsec VPN配置 ....................................................................................................................... 20

3.4 验证 .................................................................................................................................................................................... 23

3.4.1 中心端验证 .......................................................................................................................................................... 23

3.4.2 远端InRouter验证 ........................................................................................................................................... 26

4.备注 ..................................................................................................................................................................................27

1. 概述

本文档主要讲述了关于映翰通InRouter路由器不中心端Cisco Router(支持VPN)构建LAN-to-LAN VPN的方法。InRouter 61X,Inrouter 71X全系列产品均支持VPN功能,并不众多国际主流中心端设备厂商产品兼容。建立起LAN-to-LAN VPN之后便可以实现下位机—InRouter设备LAN端不上位机—中心端设备LAN进行双向通信。

From: Technical Support Center Version: 6 CG V1.0

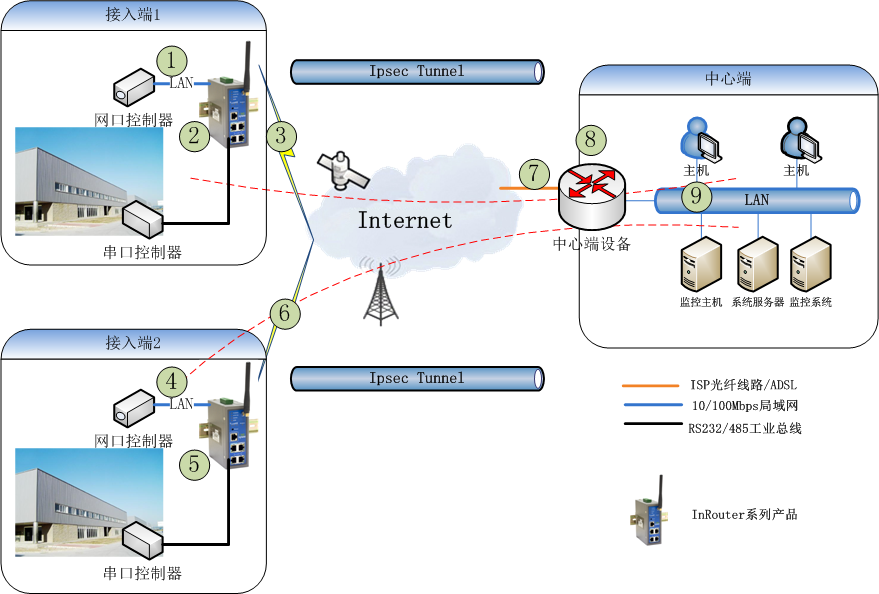

2. 网络拓扑

2.1 网络拓扑

2.2 网络拓扑说明

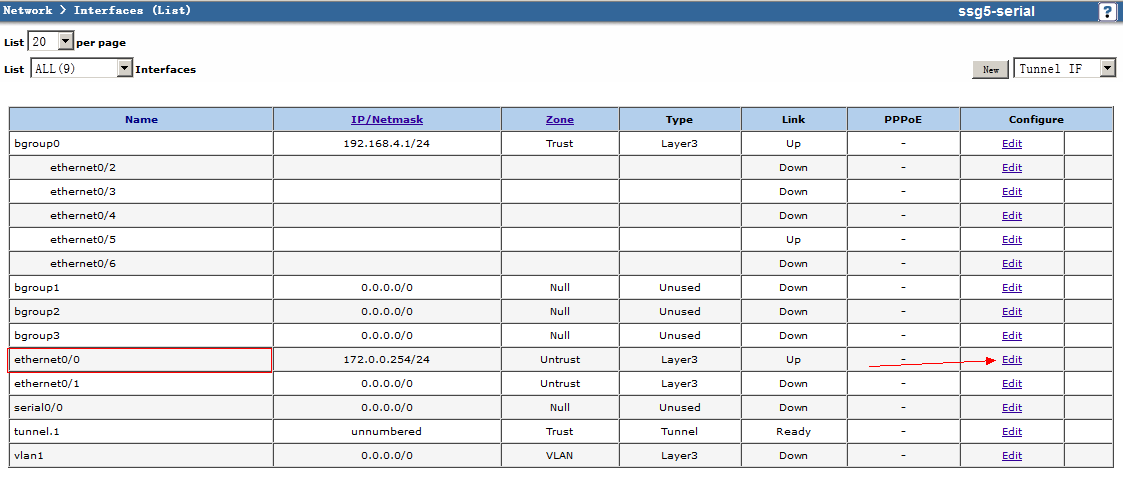

中心端设备为Cisco Router 2821,IOS 为C2800NM-ADVIPSERVICESK9-M,版本15.0(1)M8;外部IP地址125.69.128.108,掩码255.255.255.0;内部IP地址172.0.0.2,掩码255.255.255.0

接入端1设备为InRouter 61X/71X;外部IP地址172.20.1.2,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0

接入端2设备为InRouter 61X/71X;外部IP地址113.118.91.138,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.0

3. 配置指导

3.1 中心端CiscoRouter基本配置

3.1.1 接口配置(静态IP地址)

Router>enable //进入特权模式 Router# configure terminal //进入配置模式 Router (config)#hostname inhand001 //设置路由器主机名 inhand001(config)#username cisco secret cisco //设置用户名和密码(思科新一代路由器在第一次启动完成后必须设置用户名和密码,否则在下次重启后将无法进入特权模式) inhand001(config)#enable secret cisco //设置特权模式密码(思科新一代路由器在第一次启动完成后必须设置特权模式密码,否则在下次重启后将无法进入特权模式) inhand001(config)#interface gigabitEthernet 0/0 //进入接口配置模式(外部或内部接口可自行选择 但必须是具有三层功能以太网口) inhand001(config-if)#ip address 125.69.128.108 255.255.255.0 //为外部接口指定IP和掩码 inhand001(config-if)#no shutdown //开启接口 inhand001(config-if)#speed auto //设置端口速率为自适应 inhand001(config-if)#duplex auto //设置端口双工模式为自适应 inhand001(config-if)#exit //退出接口配置模式 inhand001(config)#interface gigabitEthernet 0/1 inhand001(config-if)#ip address 172.0.0.2 255.255.255.0 //为内部接口指定IP和掩码 inhand001(config-if)#no shutdown

inhand001(config-if)#speed auto

inhand001(config-if)#duplex auto inhand001(config-if)#exit inhand001(config)#ip route 0.0.0.0 0.0.0.0 下一跳地址 //配置静态默认路由(下一跳地址为ISP提供) inhand001(config)# access-list 100 permit ip 172.0.0.0 0.0.0.255 192.168.2.0 0.0.0.255 //创建访问列表允许中心端内部网段访问远端1内部网段 inhand001(config)# access-list 100 permit ip 172.0.0.0 0.0.0.255 192.168.3.0 0.0.0.255 //创建访问列表允许中心端内部网段访问远端2内部网段 inhand001(config)# access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 //创建访问列表允许远端1内部网段访问远端2内部网段(此条可选) inhand001(config)# access-list 100 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 //创建访问列表允许远端2内部网段访问远端1内部网段(此条可选) inhand001(config)#ip nat inside source list 100 interface GigabitEthernet0/0 overload //创建NAT规则(此处选用PAT) inhand001(config)#interface gigabitEthernet 0/0 inhand001(config-if)#ip nat outside //划分NAT区域(外部接口为outside) inhand001(config-if)#exit inhand001(config)#interface gigabitEthernet 0/1 inhand001(config-if)#ip nat inside //划分NAT区域(外部接口为inside) inhand001(config-if)#end inhand001#write memory //保存配置

3.1.2 接口配置(动态获取固定IP地址)

Router>enable Router# configure terminal Router (config)#hostname inhand001 inhand001(config)#username cisco secret cisco inhand001(config)#enable secret cisco inhand001(config)#interface gigabitEthernet 0/0 inhand001(config-if)#no ip address inhand001(config-if)#pppoe enable group global //在外部接口上启用PPPOE拨号功能 inhand001(config-if)#pppoe-client dial-pool-number 10 //设置PPPOE拨号池号码(1~255) inhand001(config-if)#no shutdown inhand001(config-if)#speed auto inhand001(config-if)#duplex auto inhand001(config-if)#exit inhand001(config)#interface Dialer1 //创建拨号逻辑接口 inhand001(config-if)#ip address negotiated //指定逻辑拨号接口IP地址为自动协商 inhand001(config-if)#ip mtu 1492 //如果采用PPPOE或ADSL则此项必须设置 inhand001(config-if)#encapsulation ppp //设置采用PPP封装 inhand001(config-if)#dialer pool 10 //设置拨号池号码(此处号码须不上述外部接口配置的PPPOE拨号池号码一致) inhand001(config-if)#dialer-group 1 //设置拨号列表号(1~128) inhand001(config-if)#ppp pap sent-username 用户名 password 密码 //设置用户名和密码

inhand001(config-if)#ip nat outside //如采用拨号方式则outside必须应用在拨号逻辑接口上 inhand001(config-if)#exit inhand001(config)#interface gigabitEthernet 0/1 inhand001(config-if)#ip address 172.0.0.2 255.255.255.0 inhand001(config-if)#no shutdown inhand001(config-if)#speed auto inhand001(config-if)#duplex auto inhand001(config-if)#exit inhand001(config)#ip route 0.0.0.0 0.0.0.0 Dialer1 //如果采用拨号方式则静态默认路由的下一跳必须为拨号逻辑接口 inhand001(config)# access-list 100 permit ip 172.0.0.0 0.0.0.255 192.168.2.0 0.0.0.255 inhand001(config)# access-list 100 permit ip 172.0.0.0 0.0.0.255 192.168.3.0 0.0.0.255 inhand001(config)# access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 inhand001(config)# access-list 100 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 inhand001(config)#ip nat inside source list 100 interface GigabitEthernet0/0 overload inhand001(config)#interface gigabitEthernet 0/1 inhand001(config-if)#ip nat inside inhand001(config-if)#end inhand001#write memory 至此中心端Cisco Router基本配置完成。

3.2 远端InRouter基本配置

3.2.1 远端InRouter WAN口配置(如无WAN口或采用3G拨号则跳过此步骤)

接通InRouter电源,用一根网线连接InRouter的LAN口和PC,打开浏览器,输入http://192.168.2.1,输入用户名adm,密码123456.

3.2.2 远端InRouter LAN口配置

至此InRouter基本配置完成

3.3 IPsec VPN配置

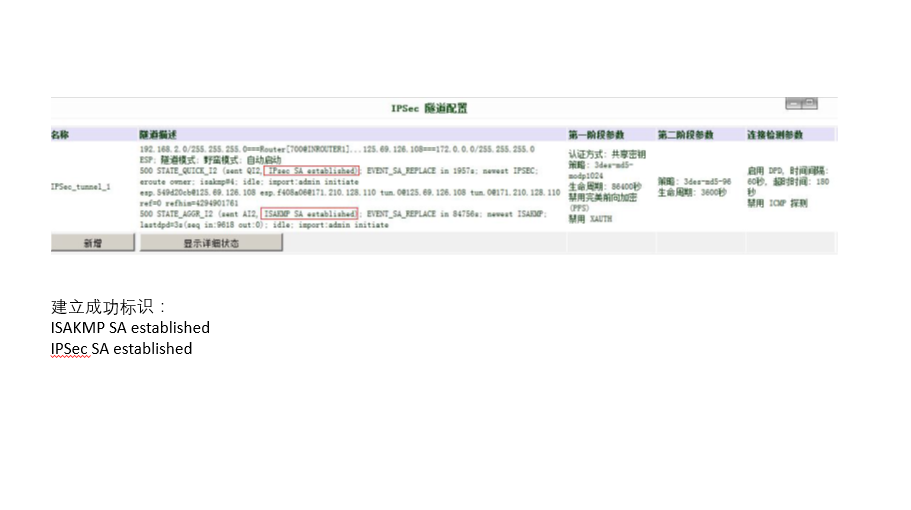

3.3.1中心端Cisco Router IPsec VPN配置

Router>enable Router# configure terminal inhand001(config)#crypto isakmp policy 1 //定义IKE策略优先级(1为优先级) inhand001(config-isakmp)# encr 3des //定义加密算法 inhand001(config-isakmp)# hash md5 //定义散列算法(可丌配) inhand001(config-isakmp)# authentication pre-share //定义认证方式 inhand001(config-isakmp)# group 2 //定义密钥交换协议/算法标示符 inhand001(config-isakmp)#exit inhand001(config)#crypto isakmp key 123 address 0.0.0.0 0.0.0.0 //设置预共享密钥为123,vpn隧道远端为任意IP(远端InRouer通常为动态IP) inhand001(config)#crypto ipsec transform-set inhandtrans esp-3des esp-md5-hmac //创建转换集inhandtrans inhand001(config)#crypto dynamic-map inhandmap 1 //创建动态映射名和序列号 inhand001(config-crypto-map)#set transform-set inhandtrans //指定转换集 inhand001(config-crypto-map)#match address 100 //关联感兴趣流(设置需在VPN隧道中传输的流量) inhand001(config-crypto-map)#exit inhand001(config)#crypto map truemap 10000 ipsec-isakmp dynamic inhandmap //将动态映射加入到正规映射 inhand001(config)#interface gigabitEthernet 0/0

inhand001(config-if)#crypto map truemap //在外部接口上应用正规映射 inhand001(config-if)#end inhand001#write memory 至此中心端Cisco Router IPsec VPN配置结束

3.3.2 远端InRouter IPsec VPN配置

3.4 验证

3.4.1 中心端验证

在验证之前请从远端PC执行ping 172.0.0.X(中心端内部PC地址) inhand001#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 125.69.128.108 172.20.1.2 QM_IDLE 1001 ACTIVE IPv6 Crypto ISAKMP SA 如果出现上述显示则表示第一阶段协商成功 inhand001#show crypto ipsec sa interface: GigabitEthernet0/0 Crypto map tag: map, local addr 125.69.128.108 protected vrf: (none) local ident (addr/mask/prot/port): (172.0.0.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0) current_peer 172.20.1.2 port 500 PERMIT, flags={} #pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0 #pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts compr. failed: 0 #pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0 local crypto endpt.: 125.69.128.108, remote crypto endpt.: 172.20.1.2 path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet0/0 current outbound spi: 0x2B39275B(725165915) PFS (Y/N): N, DH group: none inbound esp sas: spi: 0x7775A9E9(2004199913) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2005, flow_id: NETGX:5, sibling_flags 80000046, crypto map: map sa timing: remaining key lifetime (k/sec): (4404804/3527) IV size: 8 bytes replay detection support: Y Status: ACTIVE spi: 0x3EDBD96C(1054595436) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2011, flow_id: NETGX:11, sibling_flags 80000046, crypto map: map sa timing: remaining key lifetime (k/sec): (4426488/3558) IV size: 8 bytes replay detection support: Y Status: ACTIVE

inbound ah sas:

inbound pcp sas: outbound esp sas: spi: 0x428E575A(1116624730) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2006, flow_id: NETGX:6, sibling_flags 80000046, crypto map: map sa timing: remaining key lifetime (k/sec): (4404804/3527) IV size: 8 bytes replay detection support: Y Status: ACTIVE spi: 0x2B39275B(725165915) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2012, flow_id: NETGX:12, sibling_flags 80000046, crypto map: map sa timing: remaining key lifetime (k/sec): (4426488/3558) IV size: 8 bytes replay detection support: Y Status: ACTIVE outbound ah sas: outbound pcp sas: 如出现上述显示则表示第二阶段协商成功,IPsec VPN建立成功

3.4.2 远端InRouter验证

4.备注

中心Cisco Router的IOS版本要求高于12.0丏须支持IPsec VPN;

中心端外部接口建议采用静态IP地址,如采用拨号方式可获取固定IP地址也可;

远端IP地址采用静态和动态均可。 收起阅读 »

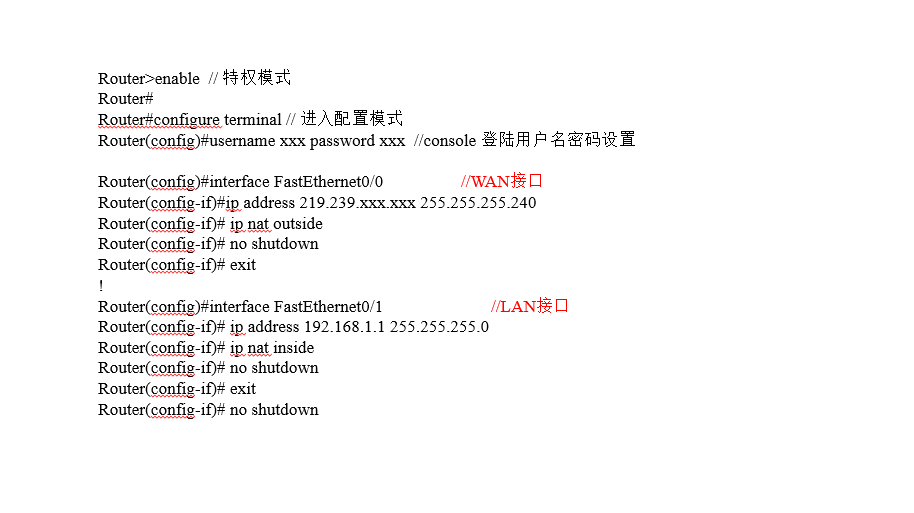

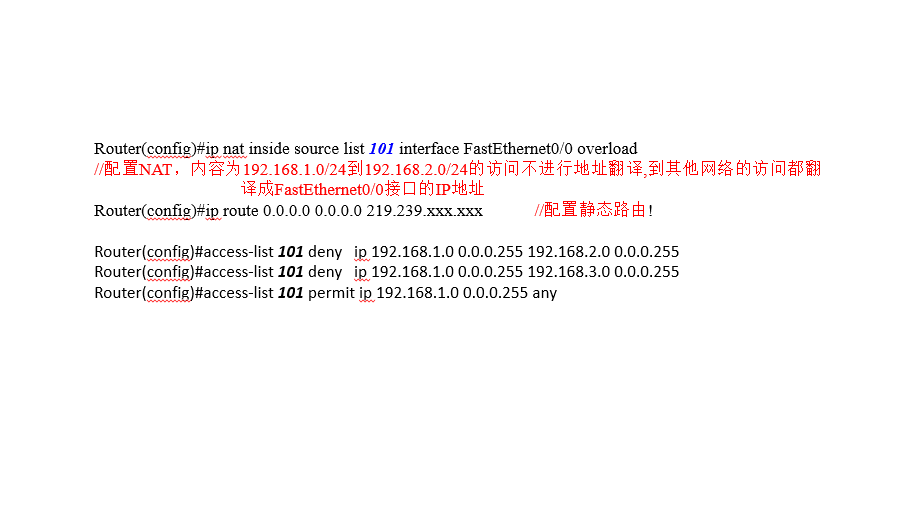

中心CISCO配置建立VPN配置

Username: admin

Password:

Router>en

Password:

Router#show run

Building configuration...

Current configuration : 2060 bytes

!

version 15.2

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Router

!

boot-start-marker

boot-end-marker

!

!

enable secret 4 tnhtc92DXBhelxjYk8LWJrPV36S2i4ntXrpb4RFmfqY

!

no aaa new-model

!

ip cef

!

!

!

ip dhcp excluded-address 192.168.0.165

ip dhcp excluded-address 192.168.0.180

ip dhcp excluded-address 192.168.0.201

!

ip dhcp pool vlan101

network 192.168.0.0 255.255.255.0

default-router 192.168.0.1

dns-server 219.141.136.10

!

!

!

no ipv6 cef

!

multilink bundle-name authenticated

!

!

!

!

license udi pid CISCO2921/K9 sn FGL170812WS

!

!

username admin password 0 cisco

!

redundancy

!

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key 123456 address 0.0.0.0 0.0.0.0

!

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

!

crypto dynamic-map DYNMAP 100 //创建动态保密图

set transform-set ESP-3DES-MD5 //使用上面定义的变换集ESP-3DES-MD5

match address 100

crypto map OUTSIDE_MAP 10000 ipsec-isakmp dynamic DYNMAP

interface Embedded-Service-Engine0/0

no ip address

shutdown

!

interface GigabitEthernet0/0

description connect internet

ip address 124.126.246.210 255.255.255.252

ip nat outside

ip virtual-reassembly in

duplex full

speed 100

crypto map OUTSIDE_MAP

!

interface GigabitEthernet0/1

description connect neiwang

ip address 192.168.0.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

duplex full

speed 100

!

interface GigabitEthernet0/2

no ip address

shutdown

duplex auto

speed auto

!

interface FastEthernet0/0/0

no ip address

shutdown

duplex auto

speed auto

!

interface FastEthernet0/0/1

no ip address

shutdown

duplex auto

speed auto

!

ip forward-protocol nd

!

no ip http server

no ip http secure-server

!

ip nat inside source list 101 interface GigabitEthernet0/0 overload

ip nat inside source static 192.168.0.165 219.143.223.152

ip nat inside source static 192.168.0.180 219.143.223.153

ip nat inside source static 192.168.0.201 219.143.223.154

ip route 0.0.0.0 0.0.0.0 124.126.246.209

!

access-list 100 permit ip 192.168.0.0 0.0.255.255 192.168.2.0 0.255.255.255

//定义VPN Station 1受保护的流量

access-list 100 permit ip 192.168.0.0 0.0.255.255 192.168.3.0 0.255.255.255

//定义VPN Station 2受保护的流量

access-list 101 deny ip 192.168.0.0 0.0.255.255 192.168.2.0 0.255.255.255

access-list 101 deny ip 192.168.0.0 0.0.255.255 192.168.3.0 0.255.255.255

//定义NAT规则访问列表

access-list 101 permit ip 192.168.0.0 0.0.255.255 any

!

!

!

control-plane

!

!

!

line con 0

password cisco

login

line aux 0

line 2

no activation-character

no exec

transport preferred none

transport input all

transport output pad telnet rlogin lapb-ta mop udptn v120 ssh

stopbits 1

line vty 0 4

login local

transport input all

!

scheduler allocate 20000 1000

!

end 收起阅读 »

Password:

Router>en

Password:

Router#show run

Building configuration...

Current configuration : 2060 bytes

!

version 15.2

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Router

!

boot-start-marker

boot-end-marker

!

!

enable secret 4 tnhtc92DXBhelxjYk8LWJrPV36S2i4ntXrpb4RFmfqY

!

no aaa new-model

!

ip cef

!

!

!

ip dhcp excluded-address 192.168.0.165

ip dhcp excluded-address 192.168.0.180

ip dhcp excluded-address 192.168.0.201

!

ip dhcp pool vlan101

network 192.168.0.0 255.255.255.0

default-router 192.168.0.1

dns-server 219.141.136.10

!

!

!

no ipv6 cef

!

multilink bundle-name authenticated

!

!

!

!

license udi pid CISCO2921/K9 sn FGL170812WS

!

!

username admin password 0 cisco

!

redundancy

!

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key 123456 address 0.0.0.0 0.0.0.0

!

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

!

crypto dynamic-map DYNMAP 100 //创建动态保密图

set transform-set ESP-3DES-MD5 //使用上面定义的变换集ESP-3DES-MD5

match address 100

crypto map OUTSIDE_MAP 10000 ipsec-isakmp dynamic DYNMAP

interface Embedded-Service-Engine0/0

no ip address

shutdown

!

interface GigabitEthernet0/0

description connect internet

ip address 124.126.246.210 255.255.255.252

ip nat outside

ip virtual-reassembly in

duplex full

speed 100

crypto map OUTSIDE_MAP

!

interface GigabitEthernet0/1

description connect neiwang

ip address 192.168.0.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

duplex full

speed 100

!

interface GigabitEthernet0/2

no ip address

shutdown

duplex auto

speed auto

!

interface FastEthernet0/0/0

no ip address

shutdown

duplex auto

speed auto

!

interface FastEthernet0/0/1

no ip address

shutdown

duplex auto

speed auto

!

ip forward-protocol nd

!

no ip http server

no ip http secure-server

!

ip nat inside source list 101 interface GigabitEthernet0/0 overload

ip nat inside source static 192.168.0.165 219.143.223.152

ip nat inside source static 192.168.0.180 219.143.223.153

ip nat inside source static 192.168.0.201 219.143.223.154

ip route 0.0.0.0 0.0.0.0 124.126.246.209

!

access-list 100 permit ip 192.168.0.0 0.0.255.255 192.168.2.0 0.255.255.255

//定义VPN Station 1受保护的流量

access-list 100 permit ip 192.168.0.0 0.0.255.255 192.168.3.0 0.255.255.255

//定义VPN Station 2受保护的流量

access-list 101 deny ip 192.168.0.0 0.0.255.255 192.168.2.0 0.255.255.255

access-list 101 deny ip 192.168.0.0 0.0.255.255 192.168.3.0 0.255.255.255

//定义NAT规则访问列表

access-list 101 permit ip 192.168.0.0 0.0.255.255 any

!

!

!

control-plane

!

!

!

line con 0

password cisco

login

line aux 0

line 2

no activation-character

no exec

transport preferred none

transport input all

transport output pad telnet rlogin lapb-ta mop udptn v120 ssh

stopbits 1

line vty 0 4

login local

transport input all

!

scheduler allocate 20000 1000

!

end 收起阅读 »

深信服防火墙和IR700 建立IPSec VPN 配置说明

深信服防火墙和IR700

建立IPSec VPN 配置说明

本文档针对深信服防火墙 的常规使用以及与无线路由器InRouter配合使用时(主要是建IPSec VPN)双方的相关配置而编写

注:并未完全使用深信服防火墙的所有型号,如有出入,望谅解

1、深信服防火墙

查看网络配置,默认的用户名密码是Admin;Admin。

本图中LAN口为192.168.1.1/24

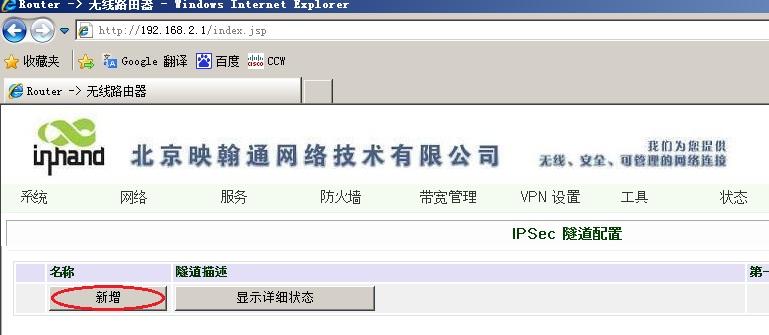

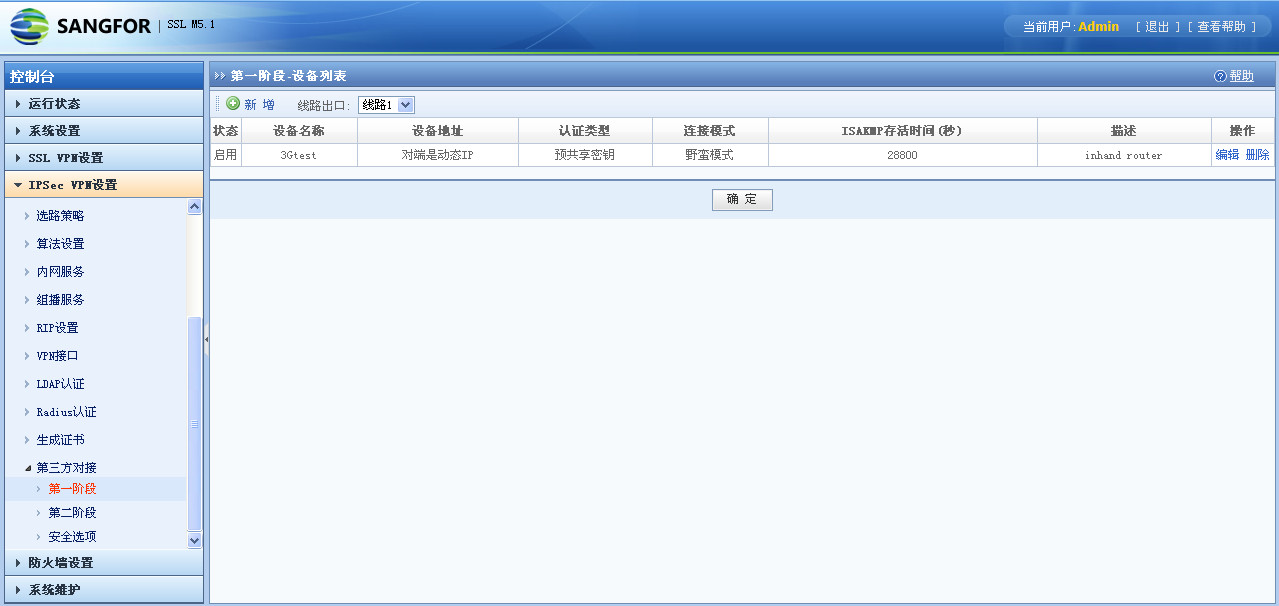

点击左侧ipsec vpn配置,拉到最下边选择第3方对接,第1阶段,并选择新增。

填写项目名称,将设备地址类型选择为对端是动态ip

并设置相应的预共享密钥,点击高级。

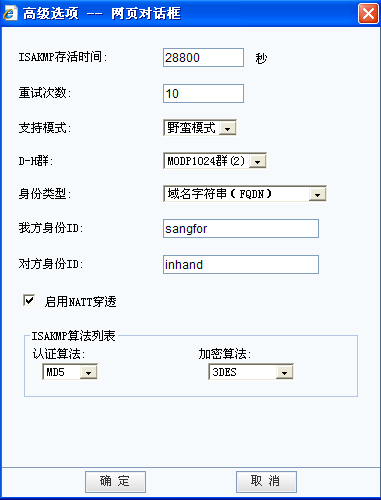

配置第1阶段详尽参数,模式必须为野蛮模式,并设置FQDN和算法。(模版如图所示)确定并保存。

选择第2阶段配置进出策略(与JUNIPER相似)。

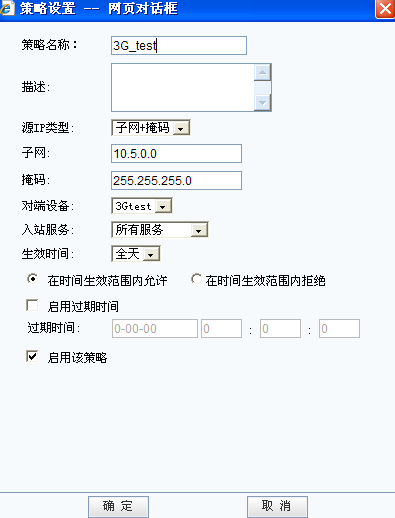

入站策略的源子网设置为路由器的子网地址(模版中为10.5.0.0/24),并确定

出站策略的源子网设置为深信服服务器的子网地址(模板中为192.168.1.0/24),并取消启用完美向前保密,2阶段安全设置选择为默认安全选项。最后点击确定

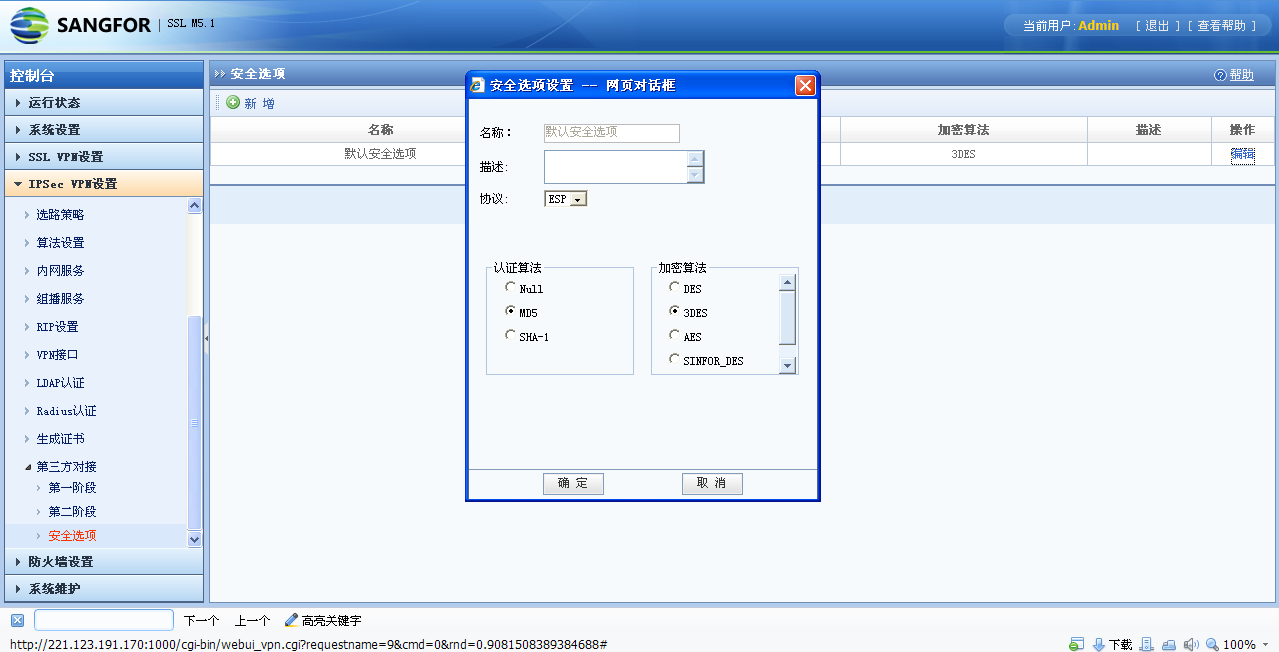

进入第3方对接内设置安全选项.(即配置2阶段中的默认安全选项)。

即可。

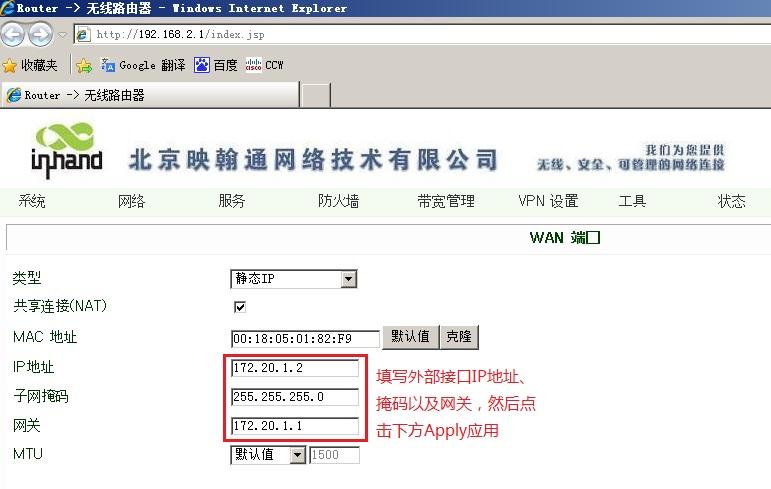

2、IR700相关配置

3、总结

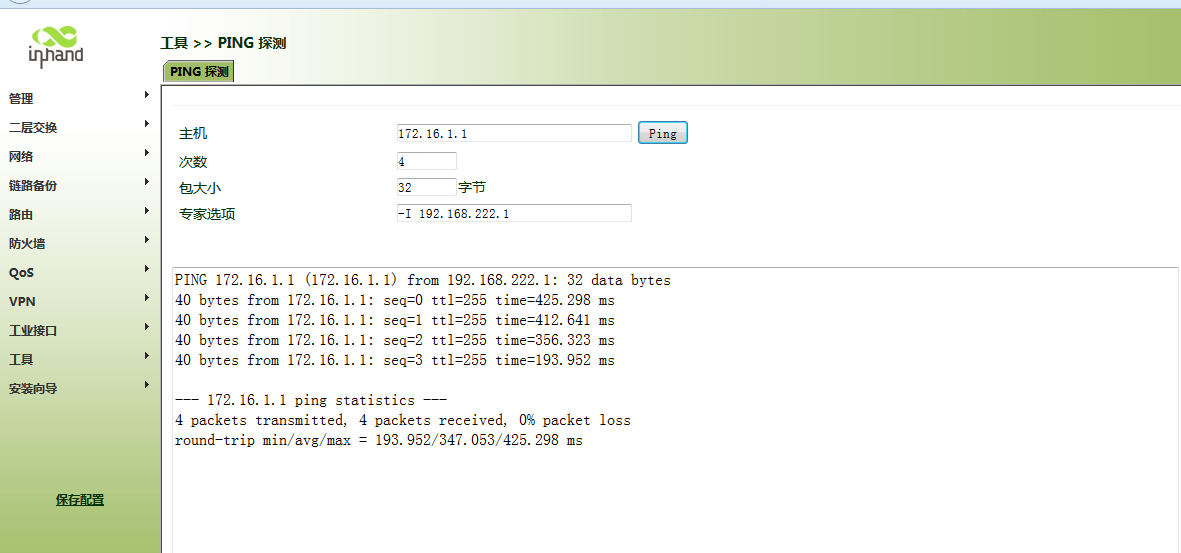

Ping截图如上图所示

短暂的测试认为深信服的防火墙有以下优点

3.1日志较为直观,中文描述,基本可以反应问题

3.2支持较为完善的web配置界面。

3.3包含行为管理功能。

收起阅读 »

建立IPSec VPN 配置说明

本文档针对深信服防火墙 的常规使用以及与无线路由器InRouter配合使用时(主要是建IPSec VPN)双方的相关配置而编写

注:并未完全使用深信服防火墙的所有型号,如有出入,望谅解

1、深信服防火墙

查看网络配置,默认的用户名密码是Admin;Admin。

本图中LAN口为192.168.1.1/24

点击左侧ipsec vpn配置,拉到最下边选择第3方对接,第1阶段,并选择新增。

填写项目名称,将设备地址类型选择为对端是动态ip

并设置相应的预共享密钥,点击高级。

配置第1阶段详尽参数,模式必须为野蛮模式,并设置FQDN和算法。(模版如图所示)确定并保存。

选择第2阶段配置进出策略(与JUNIPER相似)。

入站策略的源子网设置为路由器的子网地址(模版中为10.5.0.0/24),并确定

出站策略的源子网设置为深信服服务器的子网地址(模板中为192.168.1.0/24),并取消启用完美向前保密,2阶段安全设置选择为默认安全选项。最后点击确定

进入第3方对接内设置安全选项.(即配置2阶段中的默认安全选项)。

即可。

2、IR700相关配置

3、总结

Ping截图如上图所示

短暂的测试认为深信服的防火墙有以下优点

3.1日志较为直观,中文描述,基本可以反应问题

3.2支持较为完善的web配置界面。

3.3包含行为管理功能。

收起阅读 »

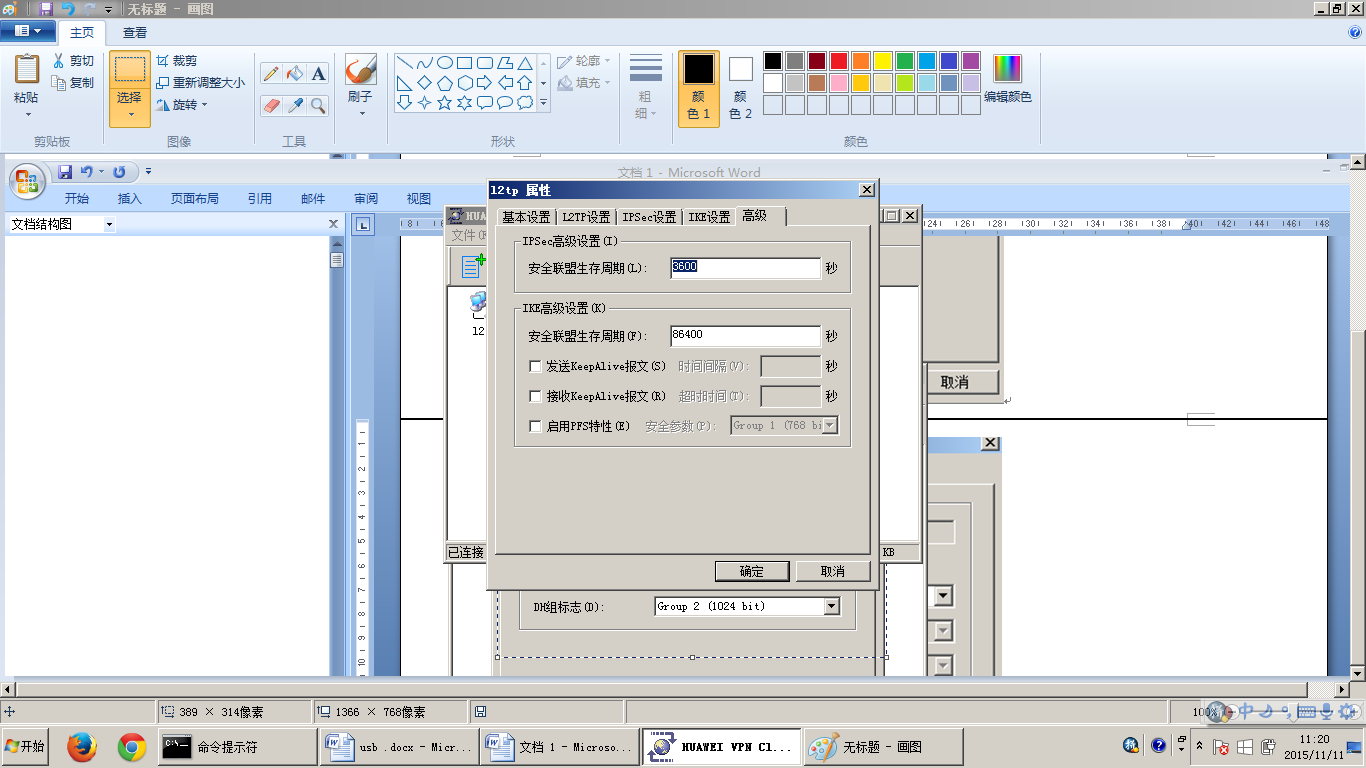

华三VRRP配置案列

VRRP单备份组配置

1. 组网需求

•Host A需要访问Internet上的Host B,Host A的缺省网关为202.38.160.111/24;

•Switch A和Switch B属于虚拟IP地址为202.38.160.111/24的备份组1;

•当Switch A正常工作时,Host A发送给Host B的报文通过Switch A转发;当Switch A出现故障时,Host A发送给Host B的报文通过Switch B转发。

2. 组网图

图1-7 VRRP单备份组配置组网图

3. 配置步骤

(1) 配置Switch A

# 配置VLAN2。

<SwitchA> system-view

[SwitchA] vlan 2

[SwitchA-vlan2] port gigabitethernet 1/0/5

[SwitchA-vlan2] quit

[SwitchA] interface vlan-interface 2

[SwitchA-Vlan-interface2] ip address 202.38.160.1 255.255.255.0

# 创建备份组1,并配置备份组1的虚拟IP地址为202.38.160.111。

[SwitchA-Vlan-interface2] vrrp vrid 1 virtual-ip 202.38.160.111

# 设置Switch A在备份组1中的优先级为110,高于Switch B的优先级100,以保证Switch A成为Master负责转发流量。

[SwitchA-Vlan-interface2] vrrp vrid 1 priority 110

# 设置Switch A工作在抢占方式,以保证Switch A故障恢复后,能再次抢占成为Master,即只要Switch A正常工作,就由Switch A负责转发流量。为了避免频繁地进行状态切换,配置抢占延迟时间为5秒。

[SwitchA-Vlan-interface2] vrrp vrid 1 preempt-mode timer delay 5

(2) 配置Switch B

# 配置VLAN2。

<SwitchB> system-view

[SwitchB] vlan 2

[SwitchB-Vlan2] port gigabitethernet 1/0/5

[SwitchB-vlan2] quit

[SwitchB] interface vlan-interface 2

[SwitchB-Vlan-interface2] ip address 202.38.160.2 255.255.255.0

# 创建备份组1,并配置备份组1的虚拟IP地址为202.38.160.111。

[SwitchB-Vlan-interface2] vrrp vrid 1 virtual-ip 202.38.160.111

# 设置Switch B工作在抢占方式,抢占延迟时间为5秒。

[SwitchB-Vlan-interface2] vrrp vrid 1 preempt-mode timer delay 5

基于IPv4的VRRP典型配置举例

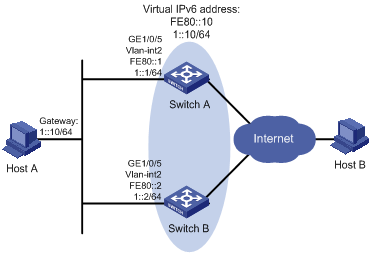

1. 组网需求

•Switch A和Switch B属于虚拟IPv6地址为1::10/64和FE80::10的备份组1;

•Host A需要访问Internet上的Host B;Host A通过交换机发送的RA消息学习到缺省网关地址为1::10/64;

•当Switch A正常工作时,Host A发送给Host B的报文通过Switch A转发;当Switch A出现故障时,Host A发送给Host B的报文通过Switch B转发。

2. 组网图

图1-10 VRRP单备份组配置组网图

3. 配置步骤

(1) 配置Switch A

# 配置VLAN2。

<SwitchA> system-view

[SwitchA] ipv6

[SwitchA] vlan 2

[SwitchA-vlan2] port gigabitethernet 1/0/5

[SwitchA-vlan2] quit

[SwitchA] interface vlan-interface 2

[SwitchA-Vlan-interface2] ipv6 address fe80::1 link-local

[SwitchA-Vlan-interface2] ipv6 address 1::1 64

# 创建备份组1,并配置备份组1的虚拟IPv6地址为FE80::10和1::10。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip fe80::10 link-local

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip 1::10

# 配置Switch A在备份组1中的优先级为110,高于Switch B的优先级100,以保证Switch A成为Master负责转发流量。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 priority 110

# 配置Switch A工作在抢占方式,以保证Switch A故障恢复后,能再次抢占成为Master,即只要Router A正常工作,就由Switch A负责转发流量。为了避免频繁地进行状态切换,配置抢占延迟时间为5秒。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 preempt-mode timer delay 5

# 配置允许发布RA消息,以便Host A通过RA消息学习到缺省网关地址。

[SwitchA-Vlan-interface2] undo ipv6 nd ra halt

(2) 配置Switch B

# 配置VLAN2。

<SwitchB> system-view

[SwitchB] ipv6

[SwitchB] vlan 2

[SwitchB-vlan2] port gigabitethernet 1/0/5

[SwitchB-vlan2] quit

[SwitchB] interfacevlan-interface 2

[SwitchB-Vlan-interface2] ipv6 address fe80::2 link-local

[SwitchB-Vlan-interface2] ipv6 address 1::2 64

# 创建备份组1,并配置备份组1的虚拟IPv6地址为FE80::10和1::10。

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip fe80::10 link-local

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip 1::10

# 配置Switch B工作在抢占方式,抢占延迟时间为5秒。

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 preempt-mode timer delay 5

# 配置允许发布RA消息,以便Host A通过RA消息学习到缺省网关地址。

[SwitchB-Vlan-interface2] undo ipv6 nd ra halt

收起阅读 »

1. 组网需求

•Host A需要访问Internet上的Host B,Host A的缺省网关为202.38.160.111/24;

•Switch A和Switch B属于虚拟IP地址为202.38.160.111/24的备份组1;

•当Switch A正常工作时,Host A发送给Host B的报文通过Switch A转发;当Switch A出现故障时,Host A发送给Host B的报文通过Switch B转发。

2. 组网图

图1-7 VRRP单备份组配置组网图

3. 配置步骤

(1) 配置Switch A

# 配置VLAN2。

<SwitchA> system-view

[SwitchA] vlan 2

[SwitchA-vlan2] port gigabitethernet 1/0/5

[SwitchA-vlan2] quit

[SwitchA] interface vlan-interface 2

[SwitchA-Vlan-interface2] ip address 202.38.160.1 255.255.255.0

# 创建备份组1,并配置备份组1的虚拟IP地址为202.38.160.111。

[SwitchA-Vlan-interface2] vrrp vrid 1 virtual-ip 202.38.160.111

# 设置Switch A在备份组1中的优先级为110,高于Switch B的优先级100,以保证Switch A成为Master负责转发流量。

[SwitchA-Vlan-interface2] vrrp vrid 1 priority 110

# 设置Switch A工作在抢占方式,以保证Switch A故障恢复后,能再次抢占成为Master,即只要Switch A正常工作,就由Switch A负责转发流量。为了避免频繁地进行状态切换,配置抢占延迟时间为5秒。

[SwitchA-Vlan-interface2] vrrp vrid 1 preempt-mode timer delay 5

(2) 配置Switch B

# 配置VLAN2。

<SwitchB> system-view

[SwitchB] vlan 2

[SwitchB-Vlan2] port gigabitethernet 1/0/5

[SwitchB-vlan2] quit

[SwitchB] interface vlan-interface 2

[SwitchB-Vlan-interface2] ip address 202.38.160.2 255.255.255.0

# 创建备份组1,并配置备份组1的虚拟IP地址为202.38.160.111。

[SwitchB-Vlan-interface2] vrrp vrid 1 virtual-ip 202.38.160.111

# 设置Switch B工作在抢占方式,抢占延迟时间为5秒。

[SwitchB-Vlan-interface2] vrrp vrid 1 preempt-mode timer delay 5

基于IPv4的VRRP典型配置举例

1. 组网需求

•Switch A和Switch B属于虚拟IPv6地址为1::10/64和FE80::10的备份组1;

•Host A需要访问Internet上的Host B;Host A通过交换机发送的RA消息学习到缺省网关地址为1::10/64;

•当Switch A正常工作时,Host A发送给Host B的报文通过Switch A转发;当Switch A出现故障时,Host A发送给Host B的报文通过Switch B转发。

2. 组网图

图1-10 VRRP单备份组配置组网图

3. 配置步骤

(1) 配置Switch A

# 配置VLAN2。

<SwitchA> system-view

[SwitchA] ipv6

[SwitchA] vlan 2

[SwitchA-vlan2] port gigabitethernet 1/0/5

[SwitchA-vlan2] quit

[SwitchA] interface vlan-interface 2

[SwitchA-Vlan-interface2] ipv6 address fe80::1 link-local

[SwitchA-Vlan-interface2] ipv6 address 1::1 64

# 创建备份组1,并配置备份组1的虚拟IPv6地址为FE80::10和1::10。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip fe80::10 link-local

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip 1::10

# 配置Switch A在备份组1中的优先级为110,高于Switch B的优先级100,以保证Switch A成为Master负责转发流量。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 priority 110

# 配置Switch A工作在抢占方式,以保证Switch A故障恢复后,能再次抢占成为Master,即只要Router A正常工作,就由Switch A负责转发流量。为了避免频繁地进行状态切换,配置抢占延迟时间为5秒。

[SwitchA-Vlan-interface2] vrrp ipv6 vrid 1 preempt-mode timer delay 5

# 配置允许发布RA消息,以便Host A通过RA消息学习到缺省网关地址。

[SwitchA-Vlan-interface2] undo ipv6 nd ra halt

(2) 配置Switch B

# 配置VLAN2。

<SwitchB> system-view

[SwitchB] ipv6

[SwitchB] vlan 2

[SwitchB-vlan2] port gigabitethernet 1/0/5

[SwitchB-vlan2] quit

[SwitchB] interfacevlan-interface 2

[SwitchB-Vlan-interface2] ipv6 address fe80::2 link-local

[SwitchB-Vlan-interface2] ipv6 address 1::2 64

# 创建备份组1,并配置备份组1的虚拟IPv6地址为FE80::10和1::10。

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip fe80::10 link-local

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 virtual-ip 1::10

# 配置Switch B工作在抢占方式,抢占延迟时间为5秒。

[SwitchB-Vlan-interface2] vrrp ipv6 vrid 1 preempt-mode timer delay 5

# 配置允许发布RA消息,以便Host A通过RA消息学习到缺省网关地址。

[SwitchB-Vlan-interface2] undo ipv6 nd ra halt

收起阅读 »

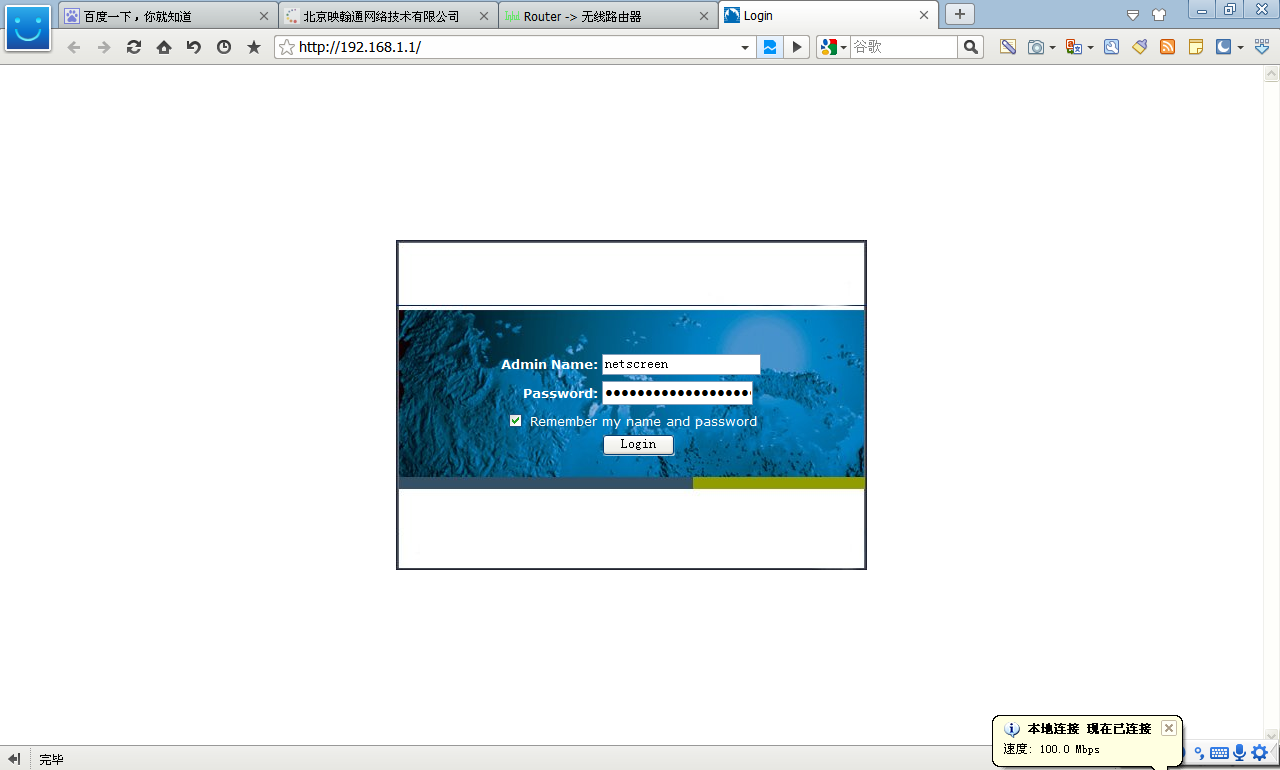

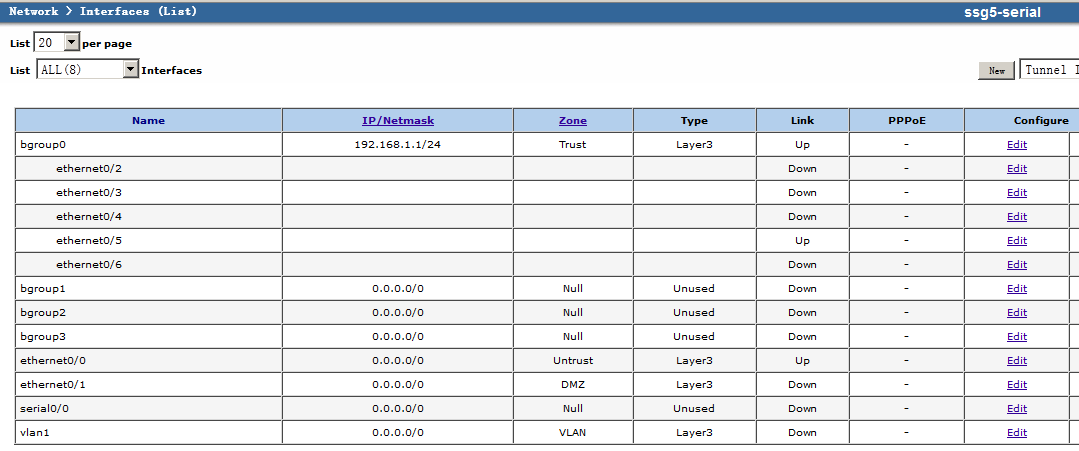

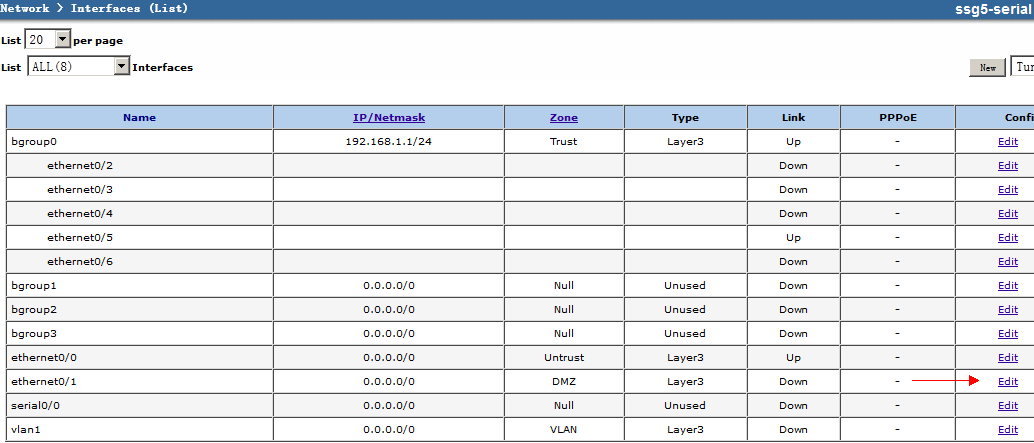

北京映翰通IR700与SSG5防火墙建立VPN模板

防火墙配置

登录用户名和密码:netscreen/netscreen

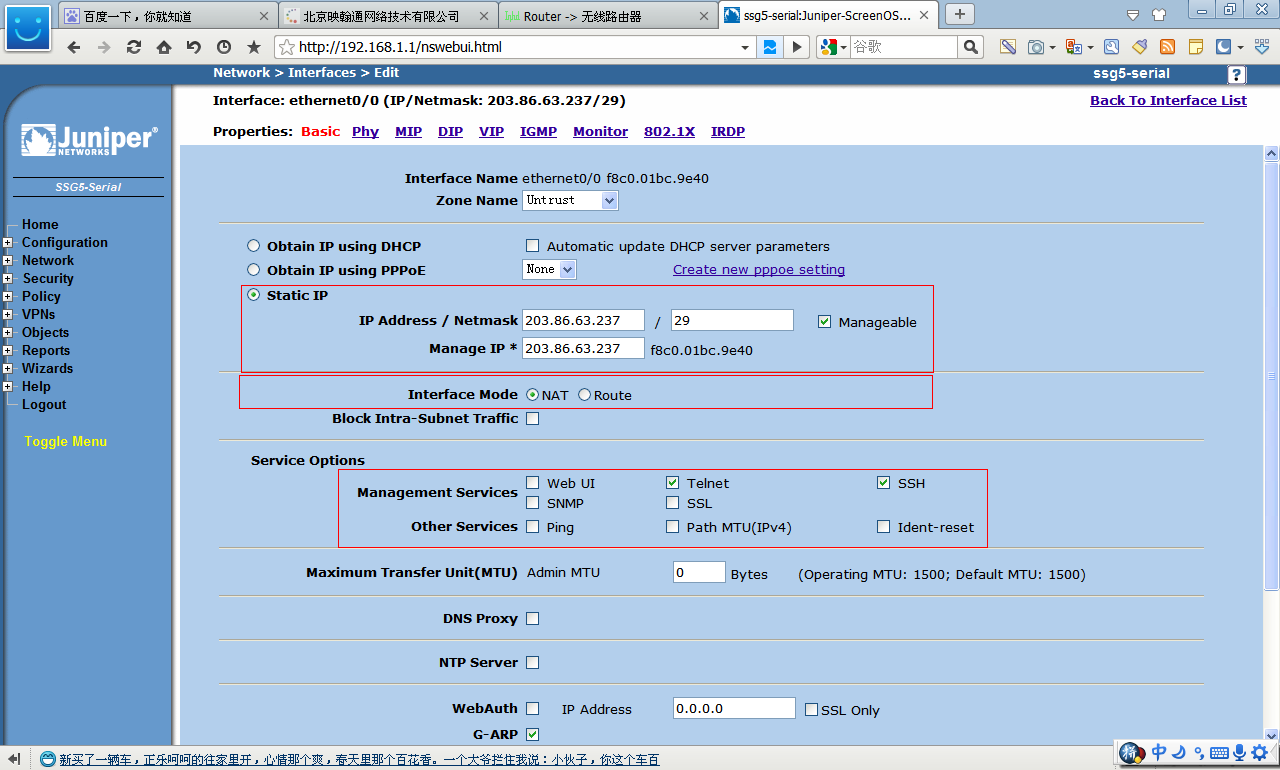

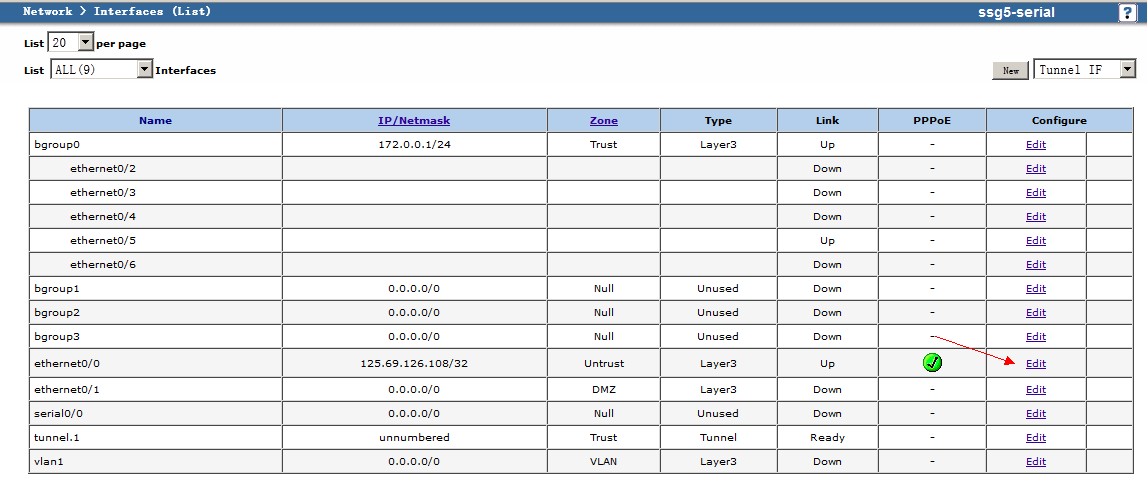

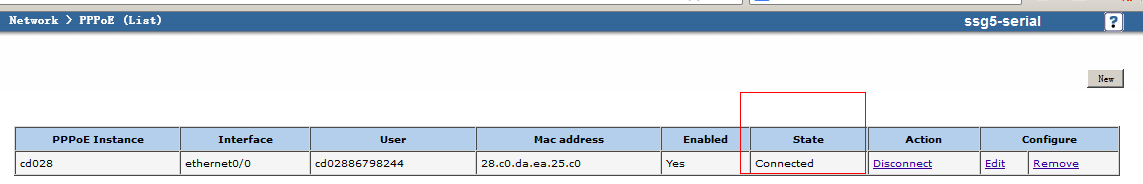

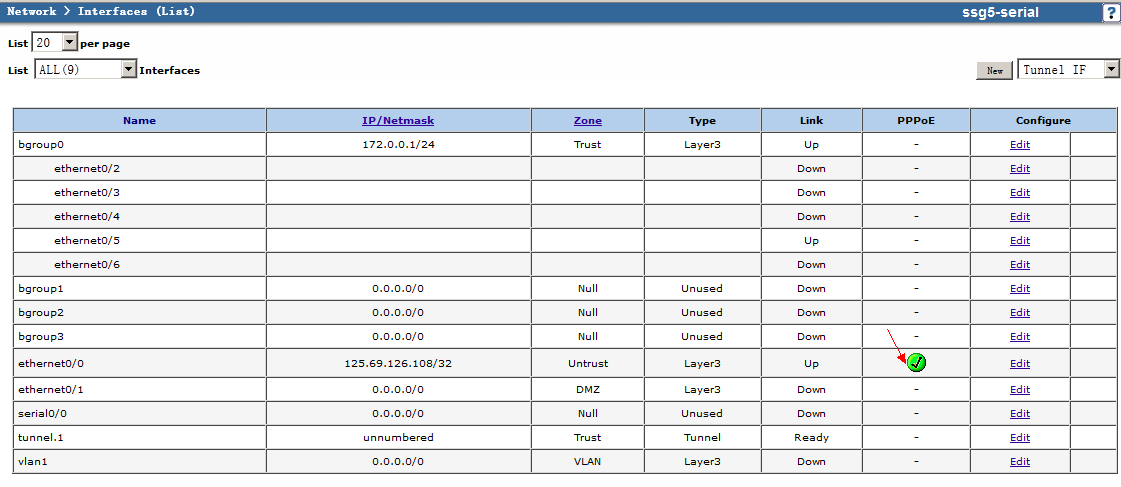

设置WAN接口

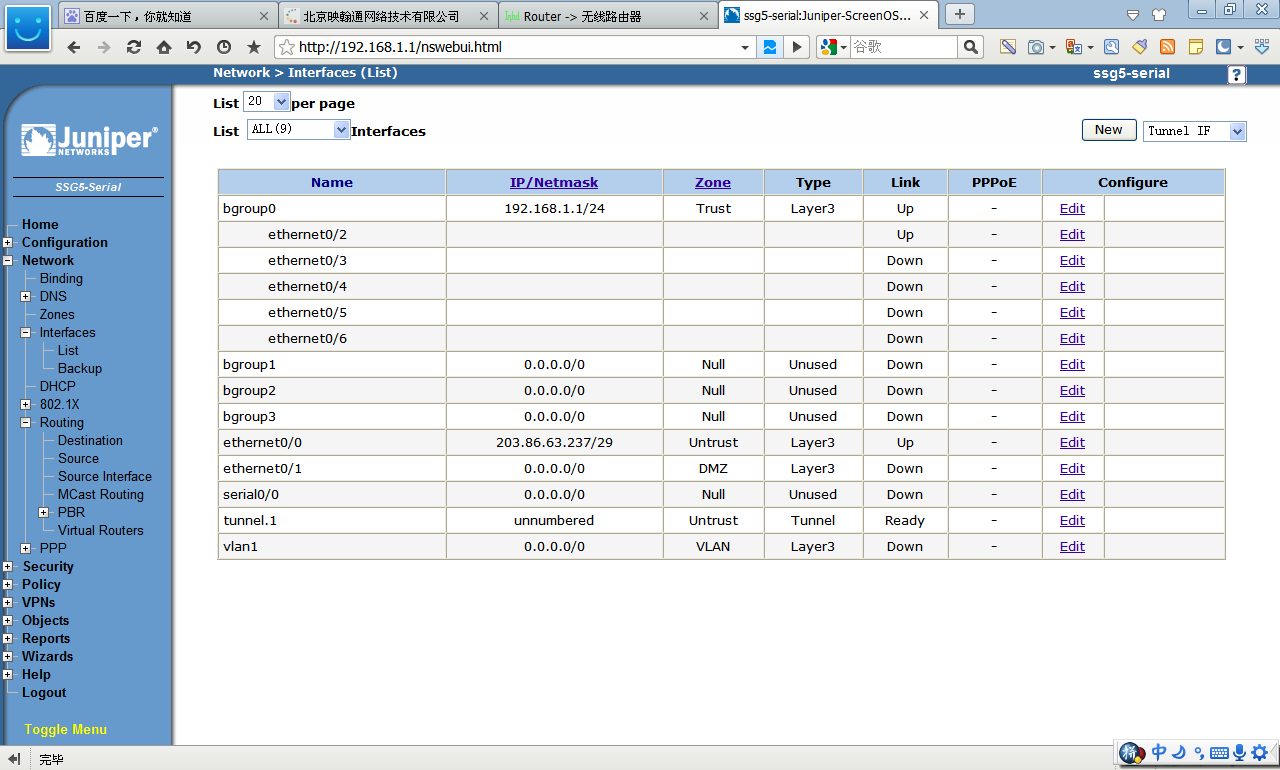

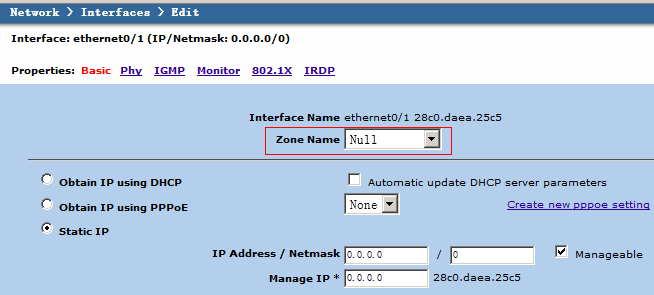

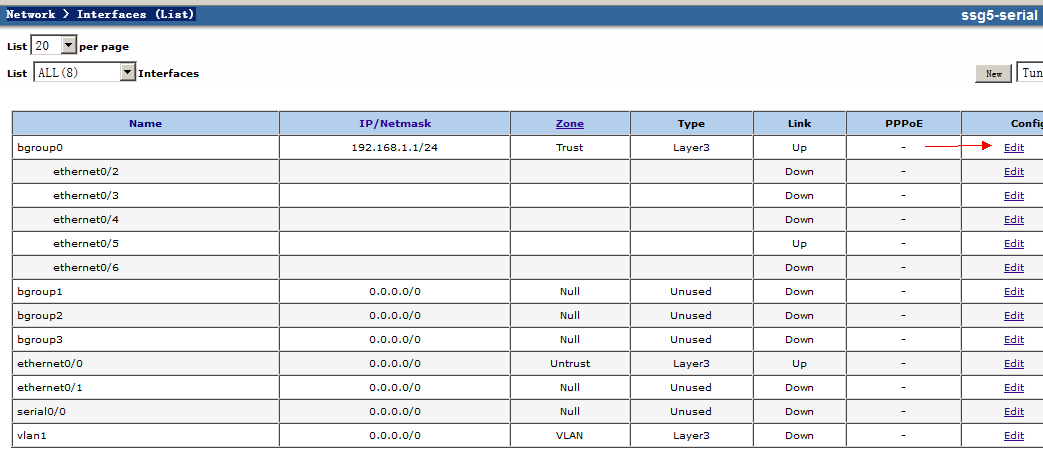

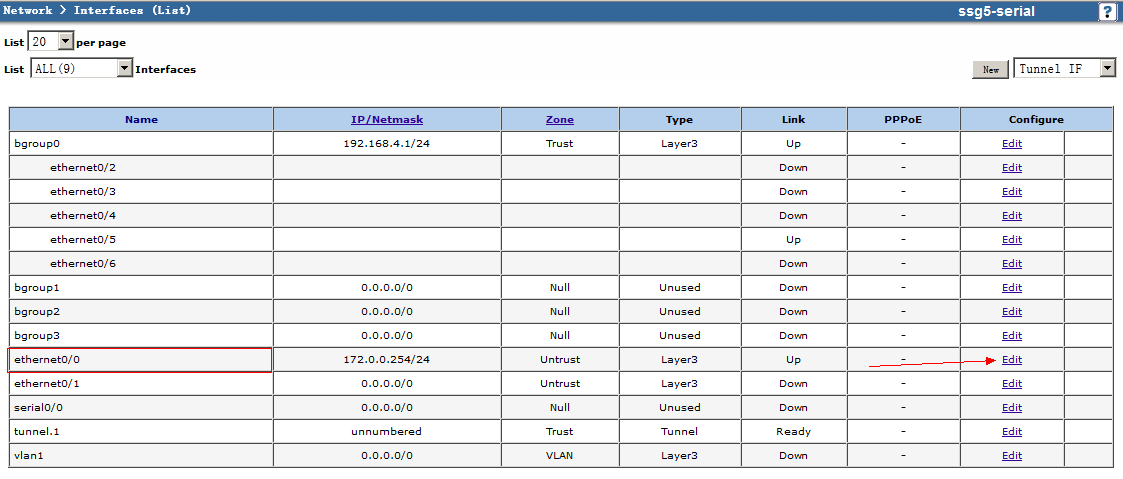

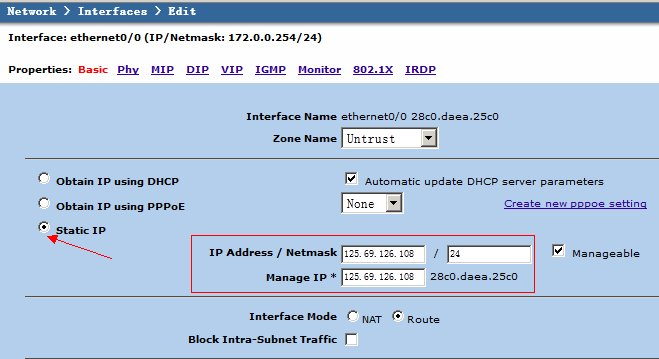

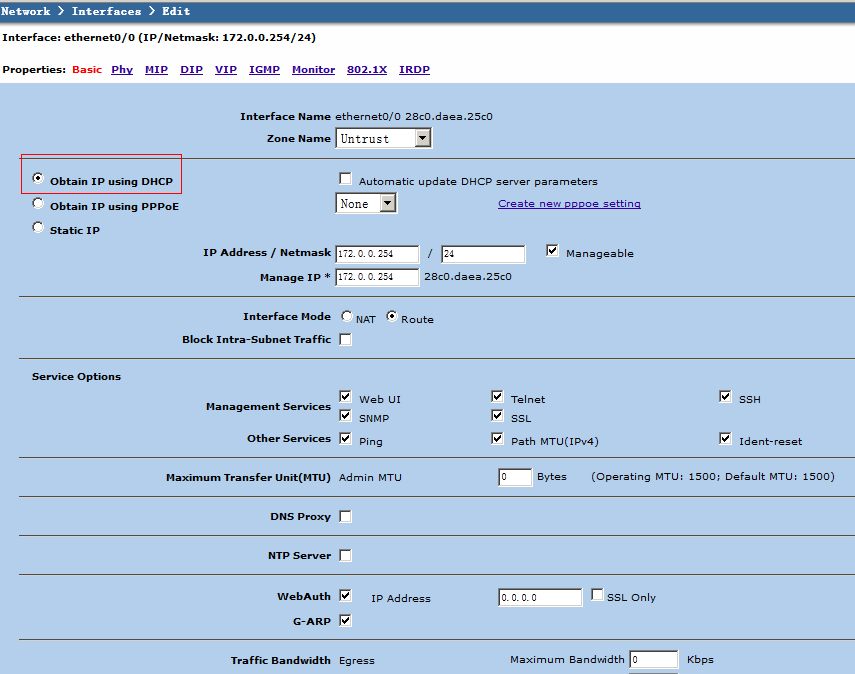

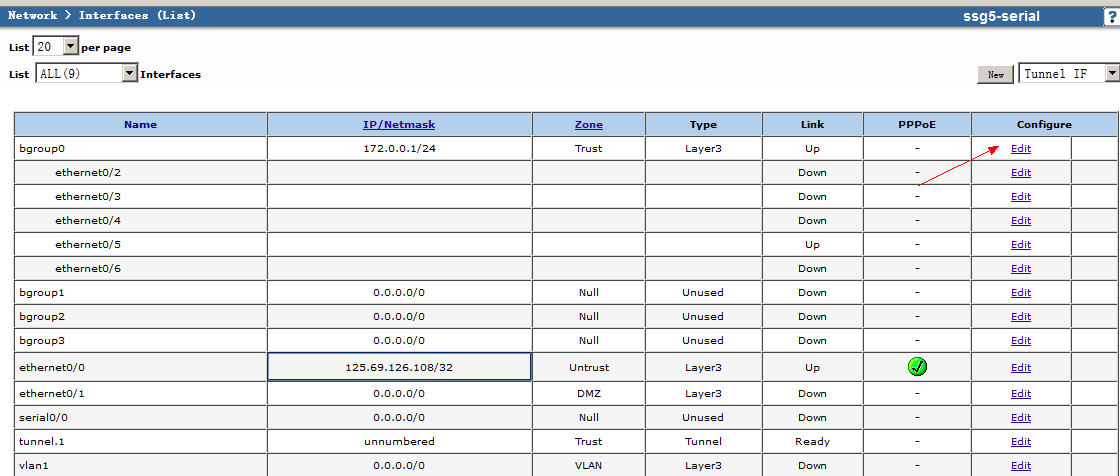

编辑“ethernet0/0”接口

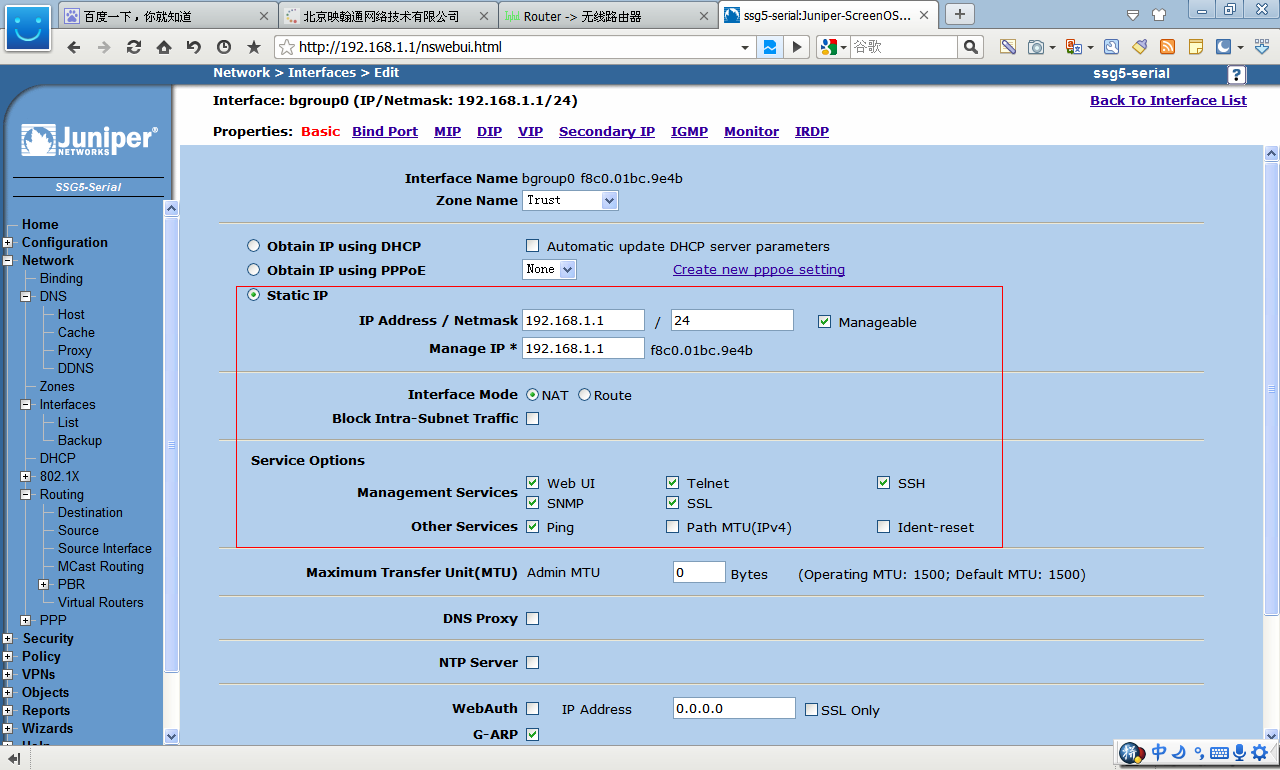

设置LAN接口

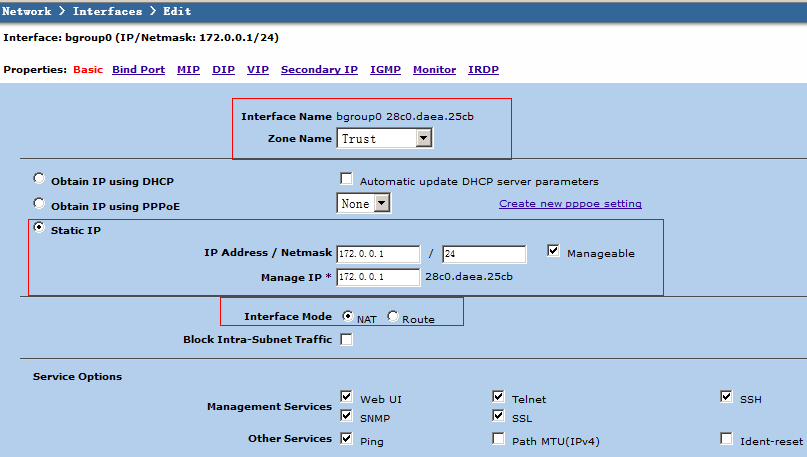

编辑“bgroup0”

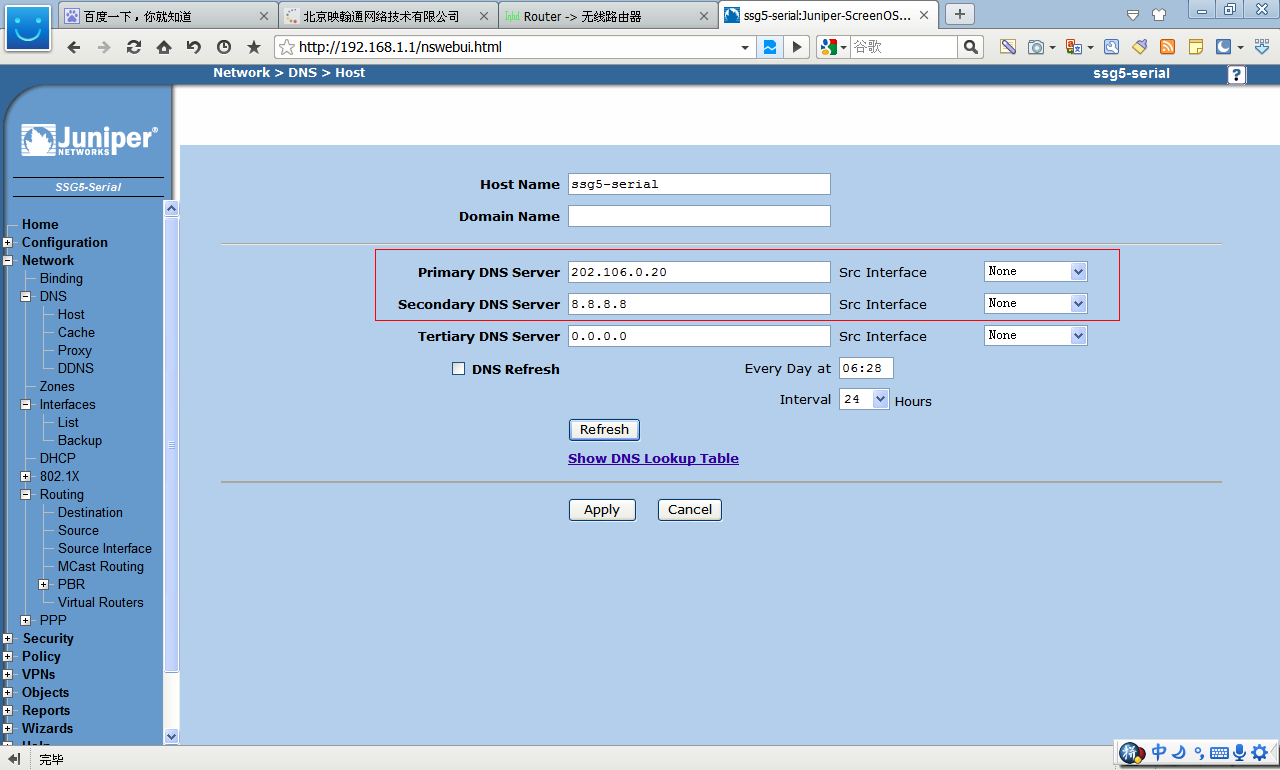

设置DNS

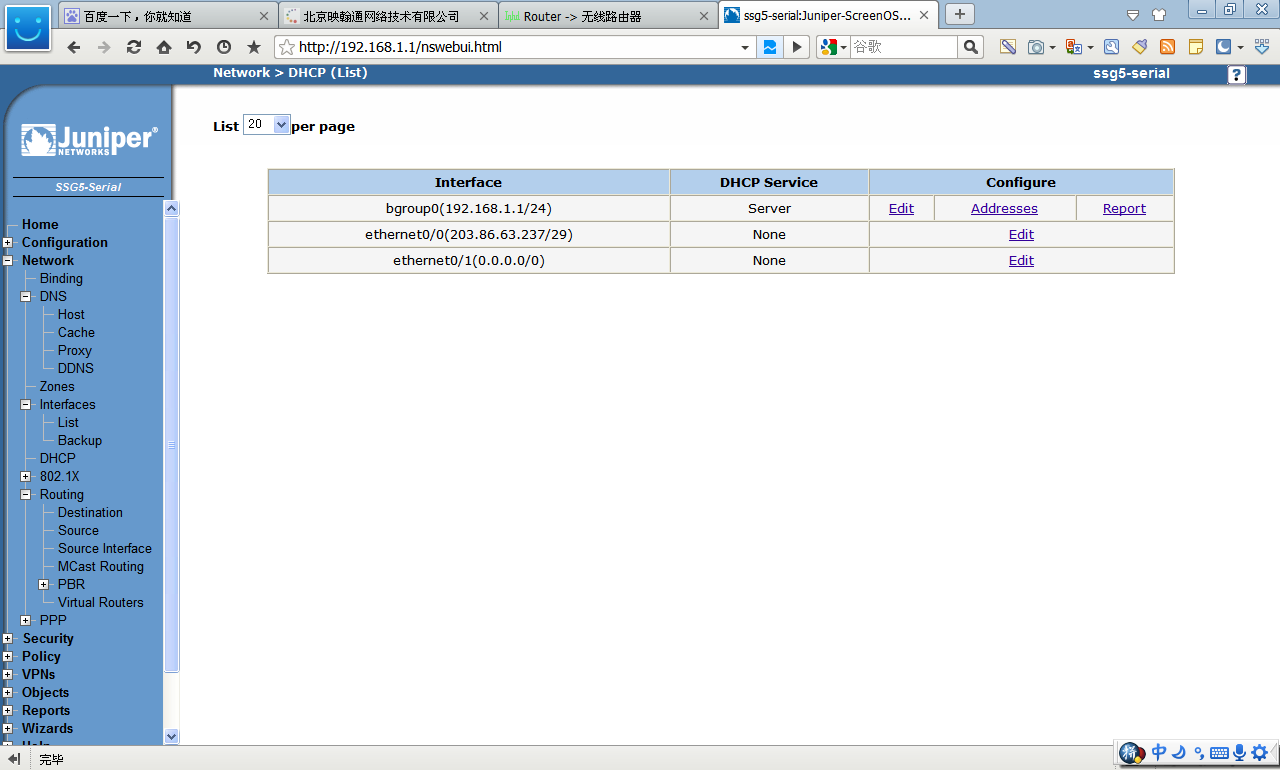

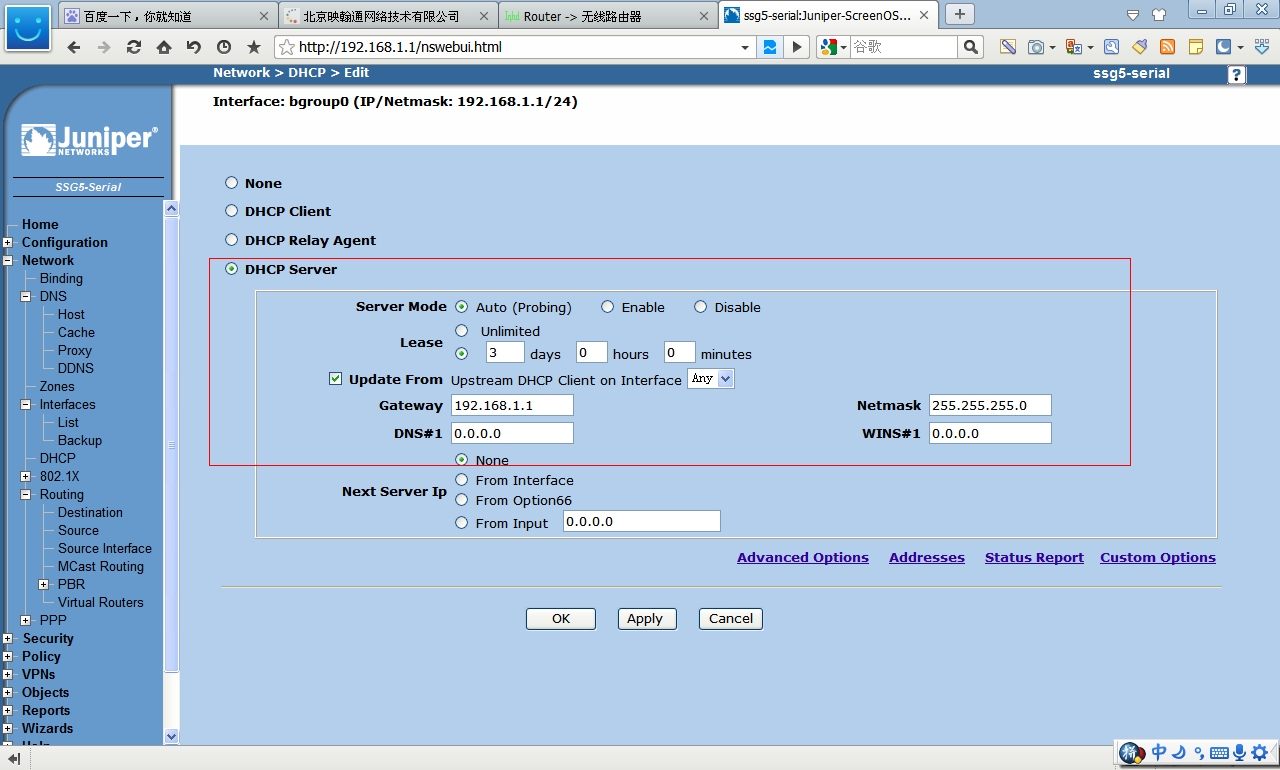

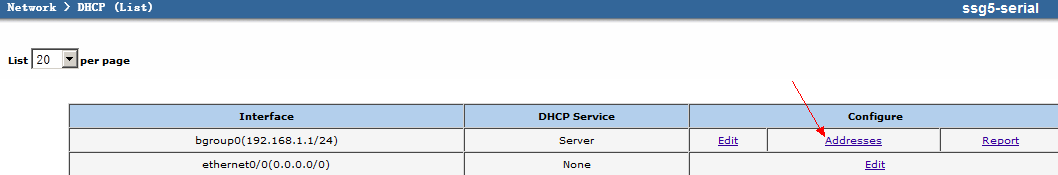

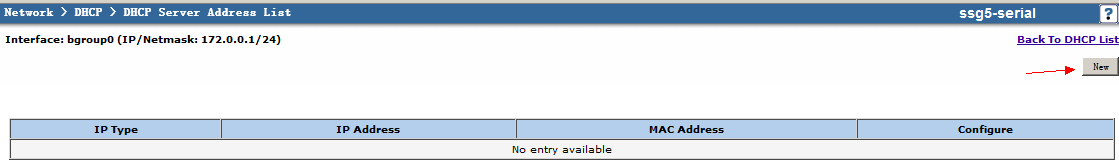

设置DHCP

点击编辑“broup0”

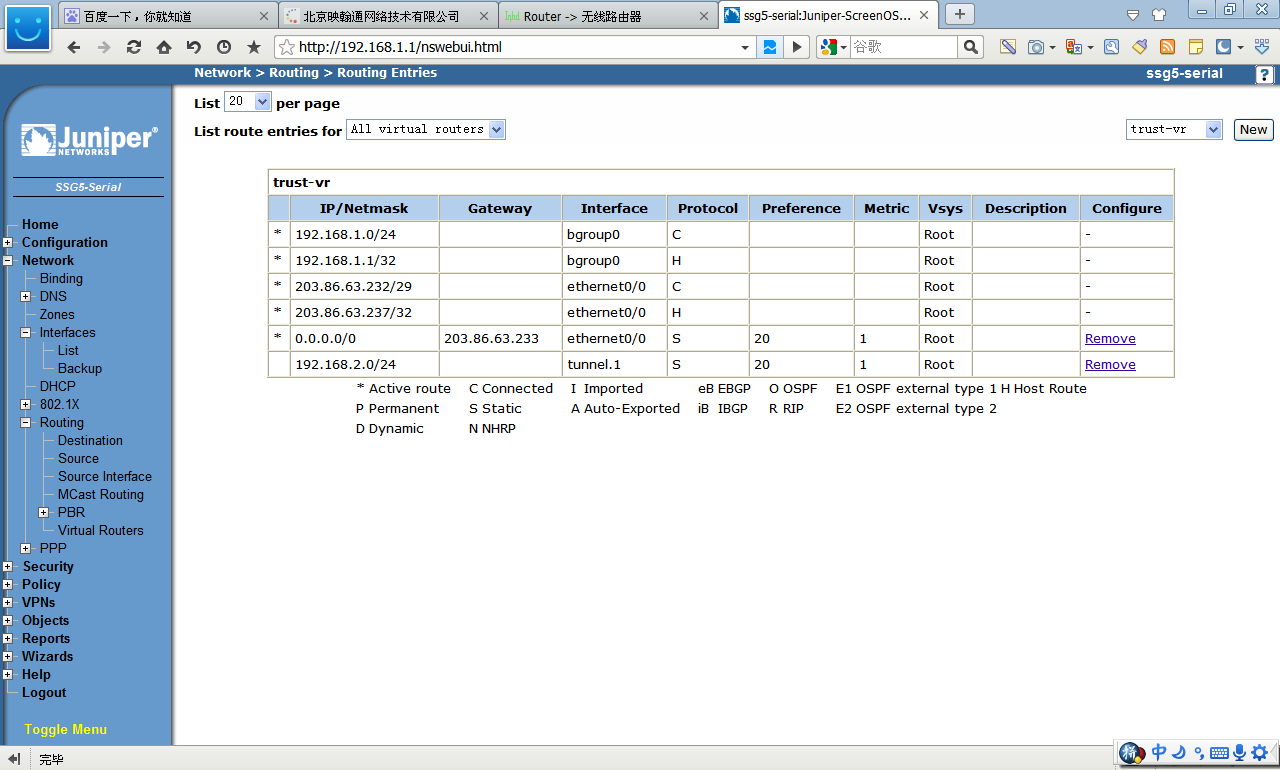

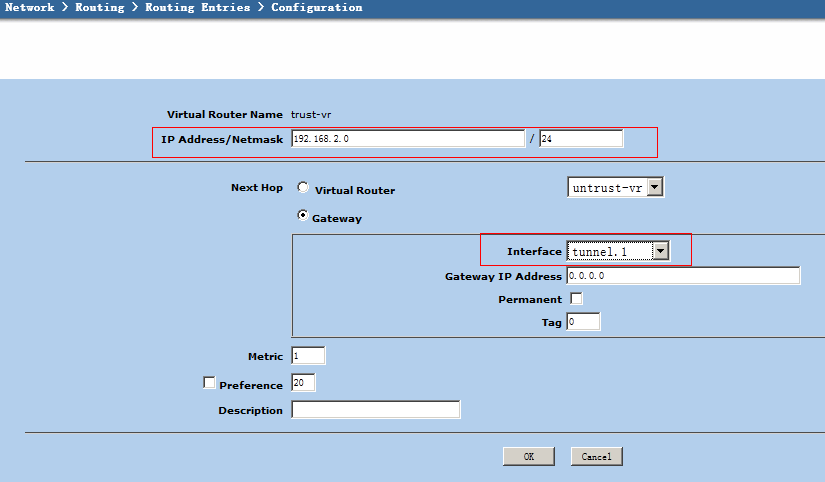

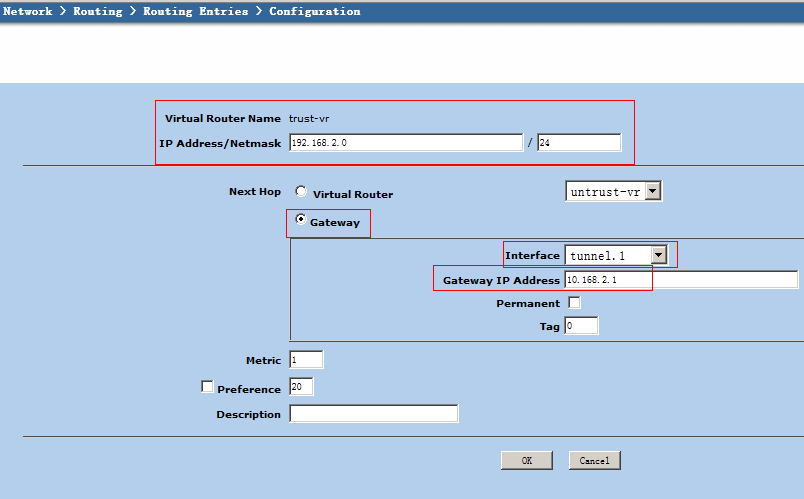

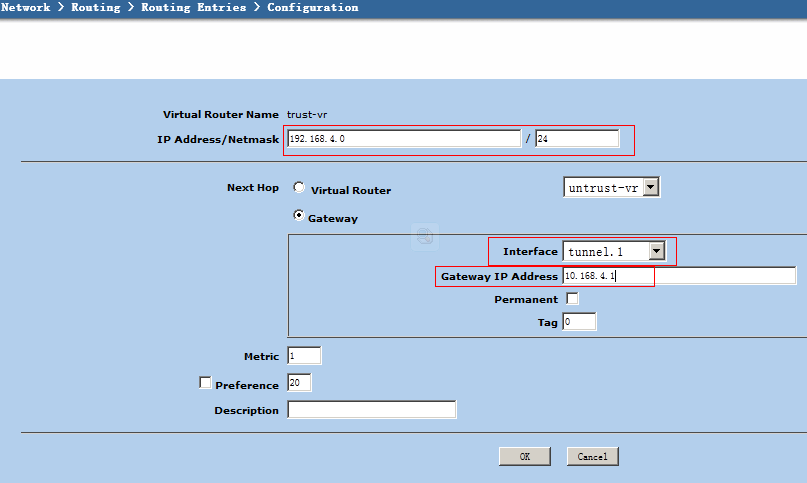

设置路由

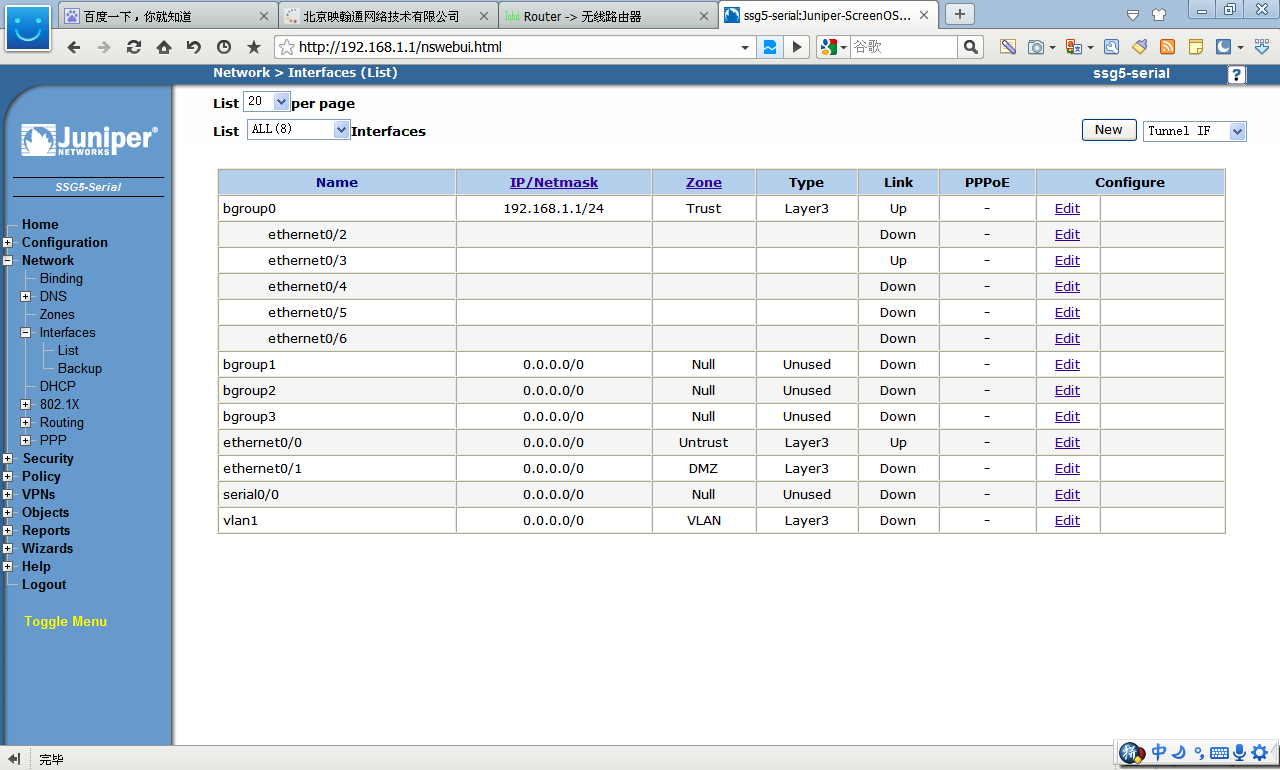

IPSEC VPN

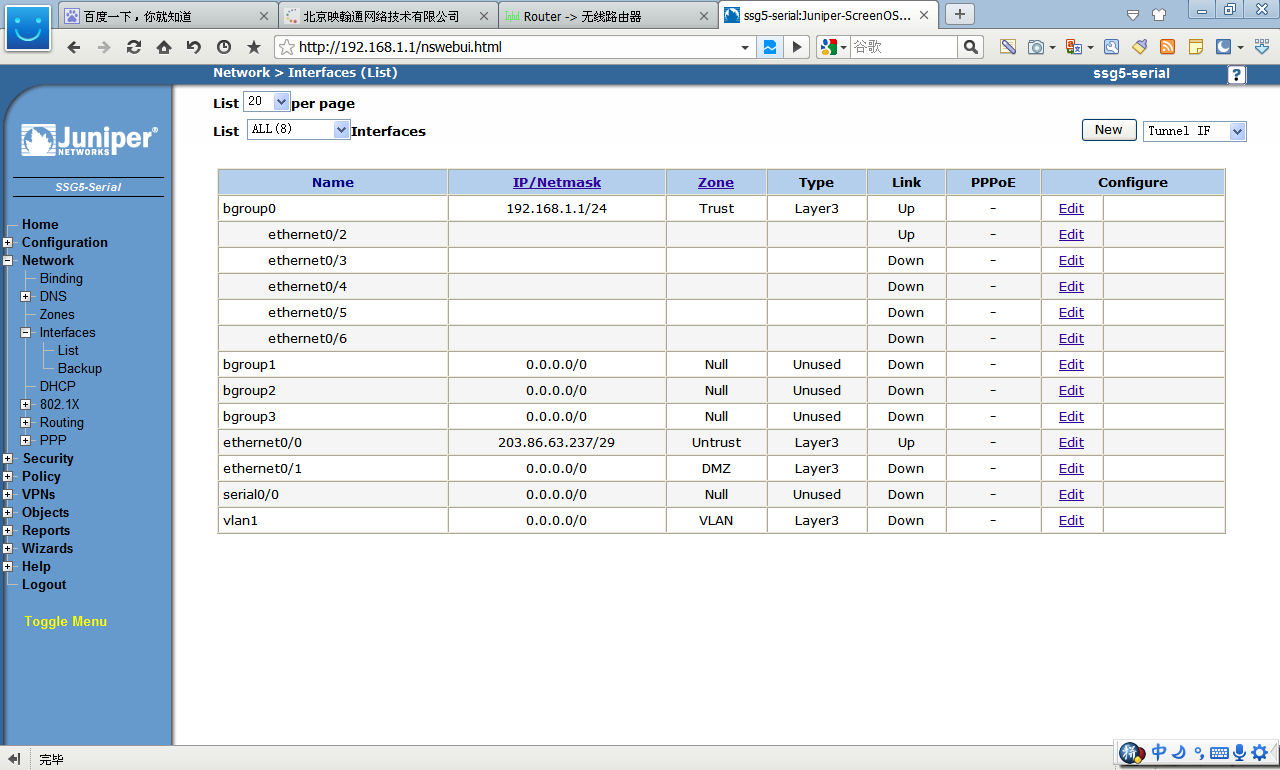

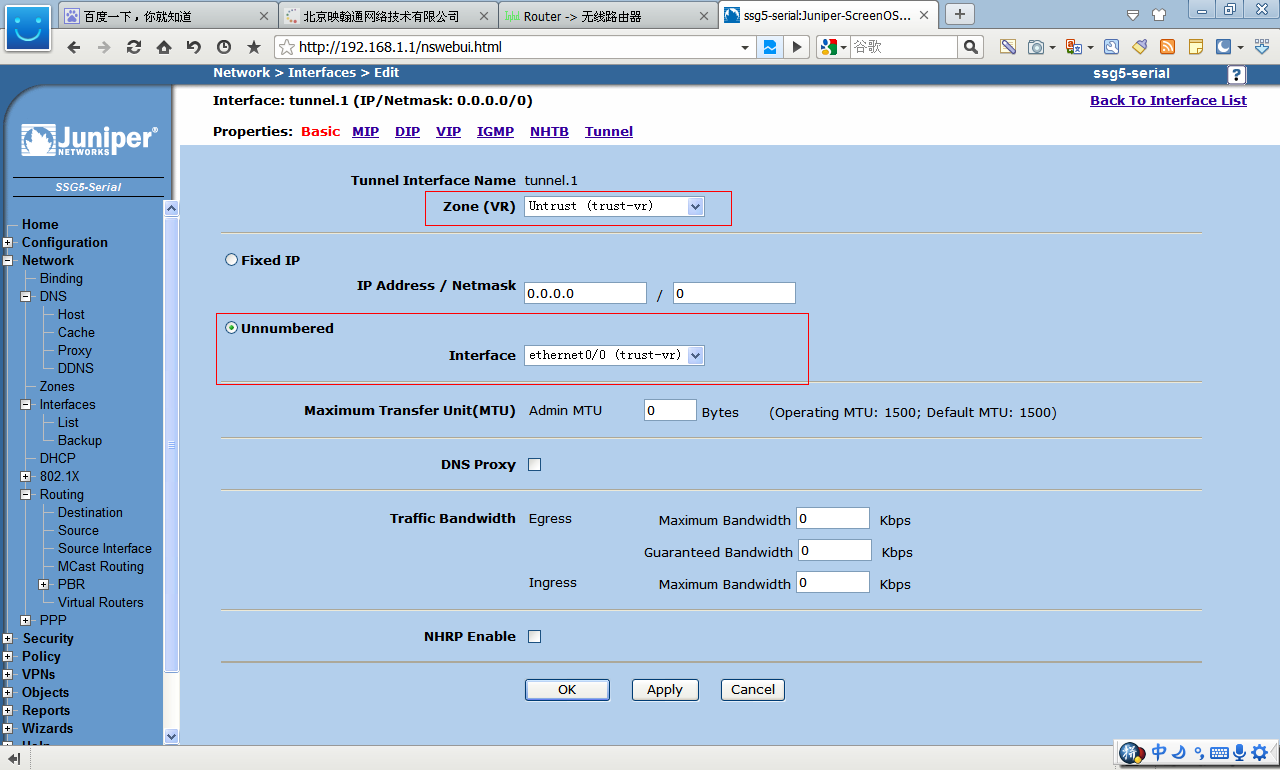

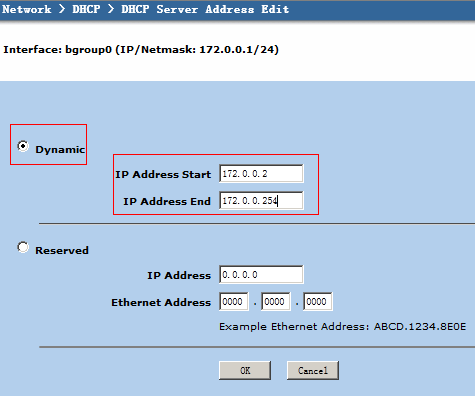

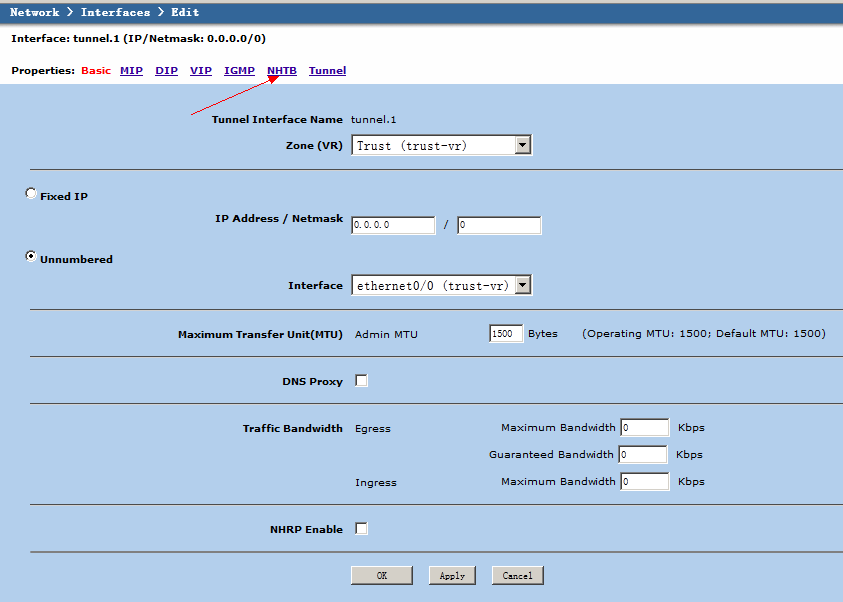

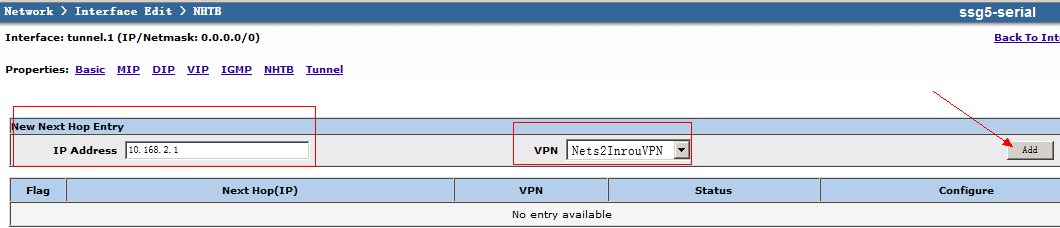

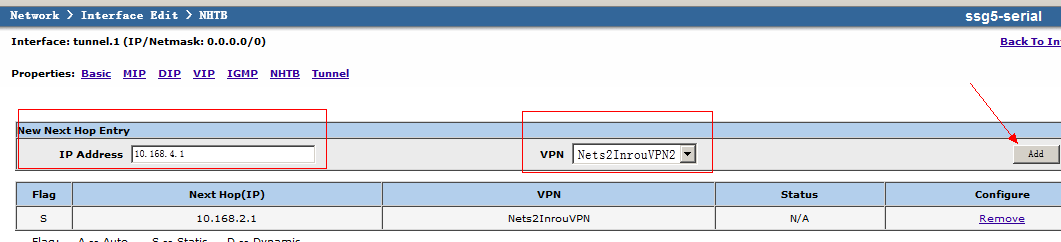

1建立tunuls

Network-interface-list

点击NEW

2 IPSec配置

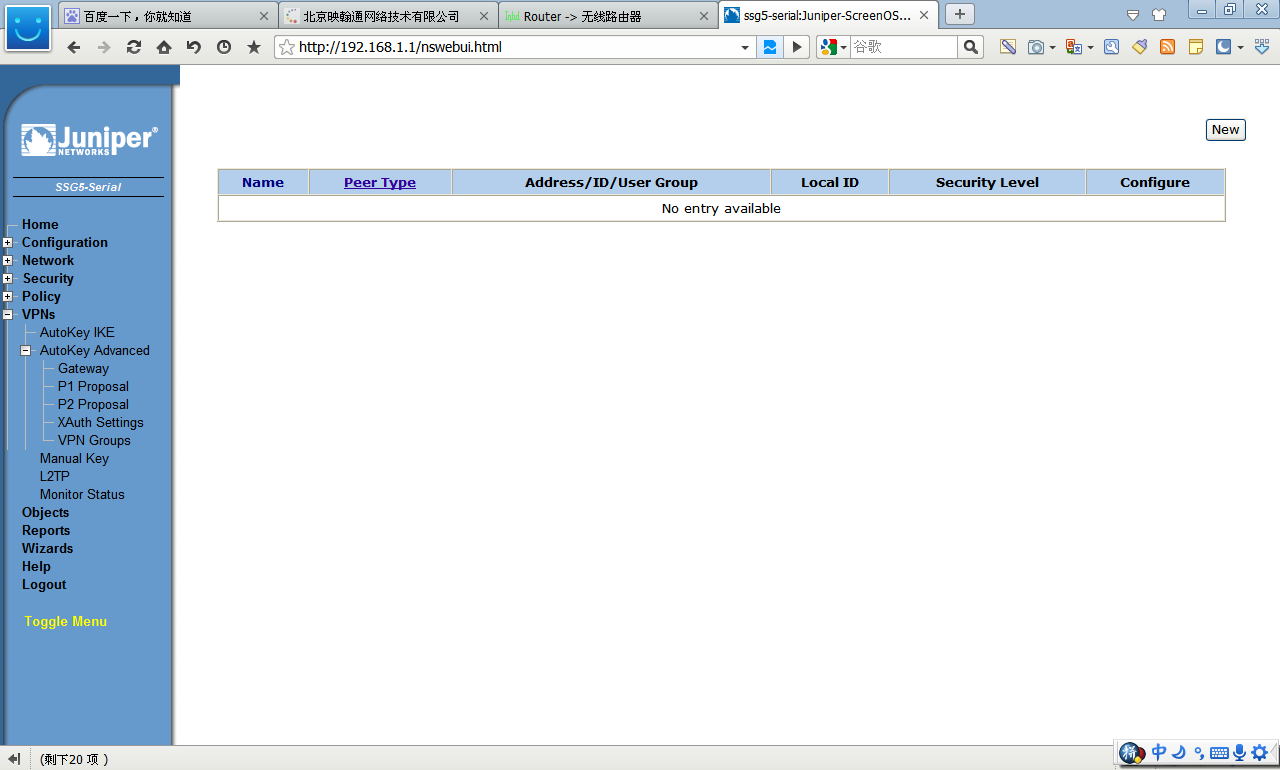

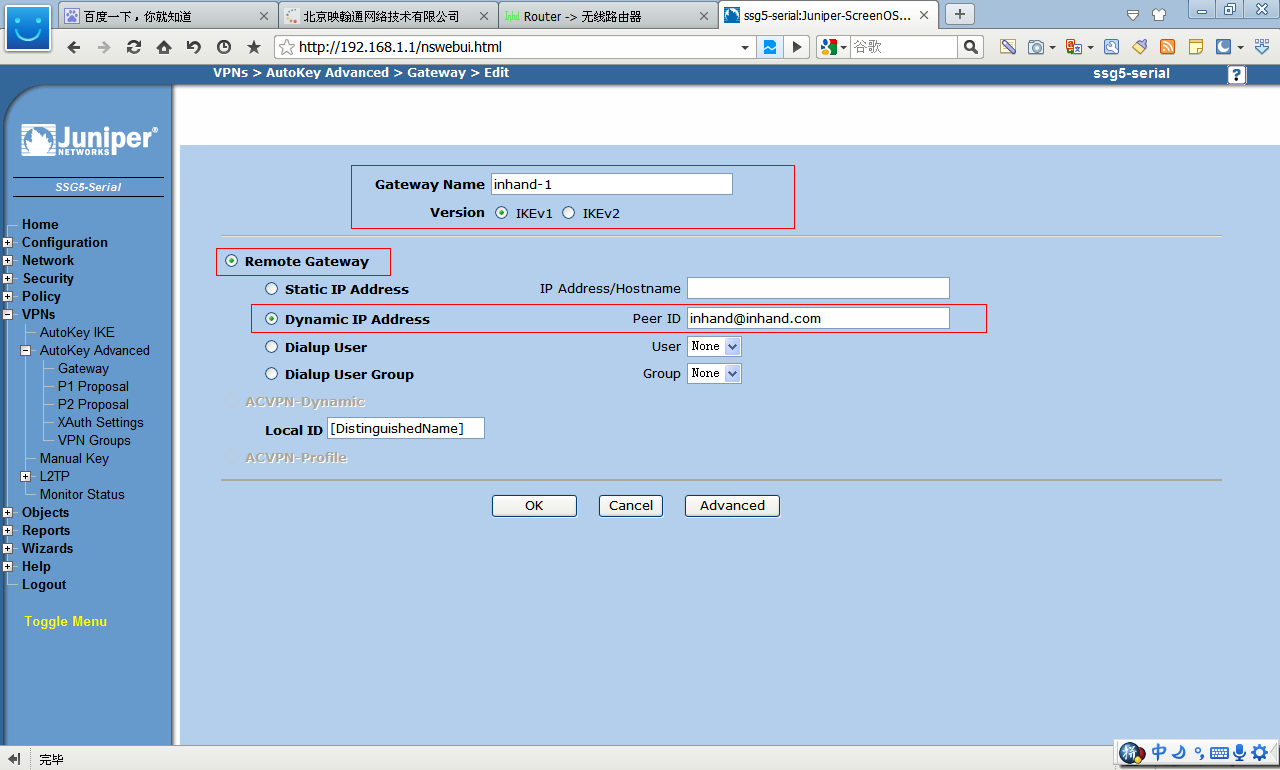

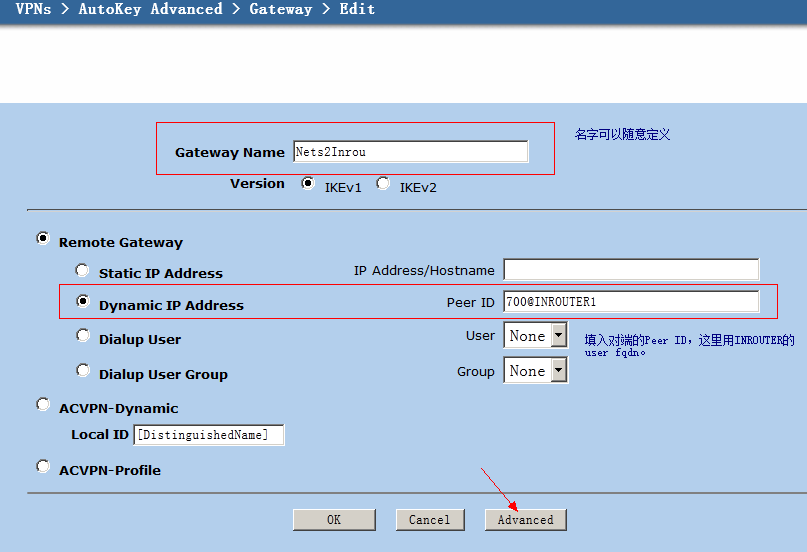

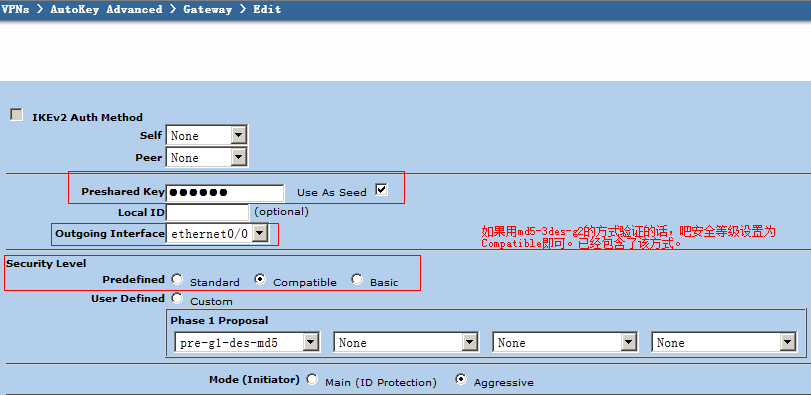

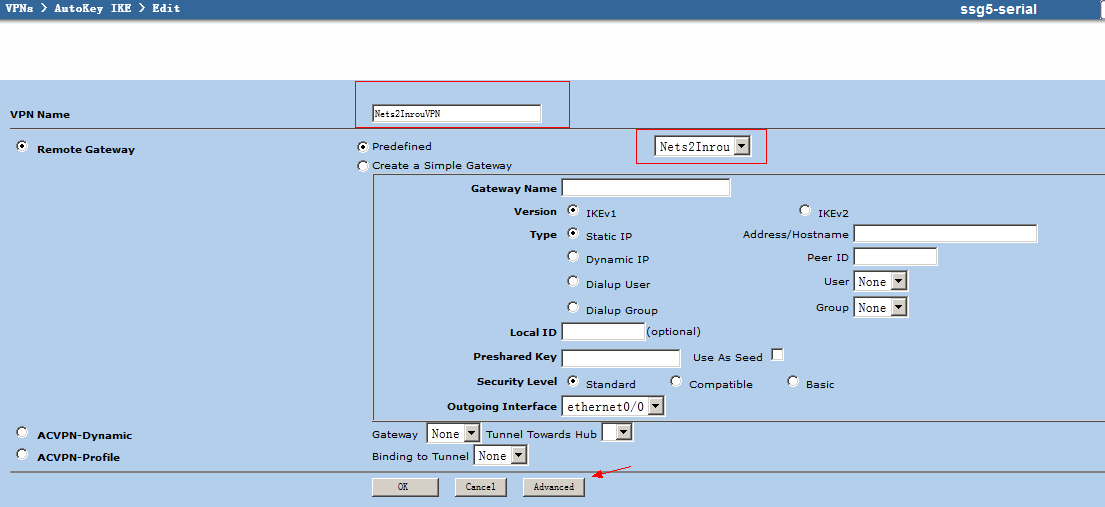

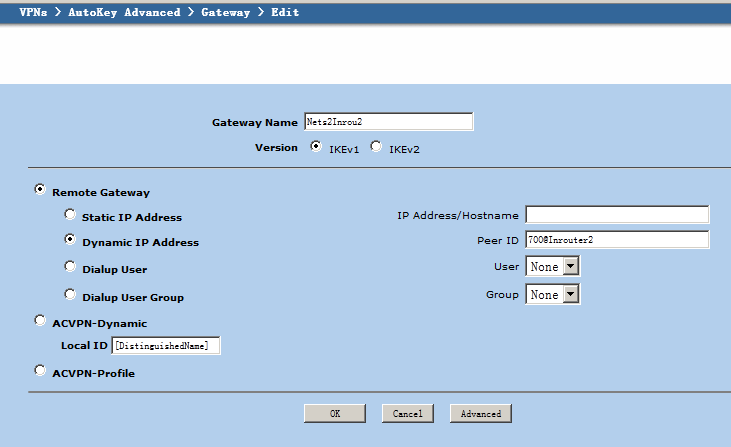

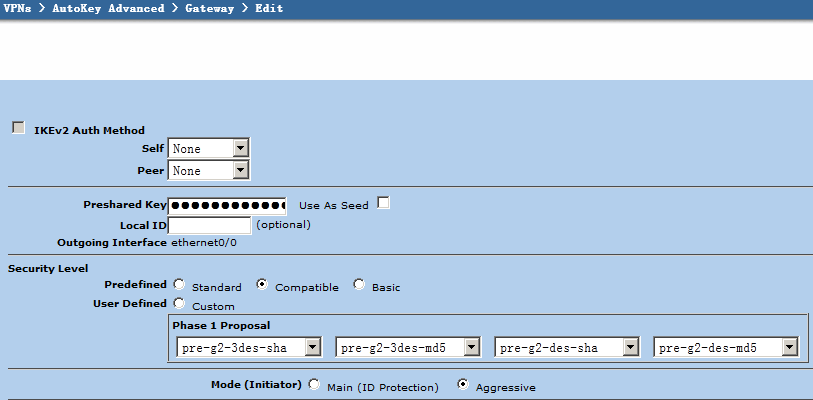

2.1建立IPSecvpn第一阶段

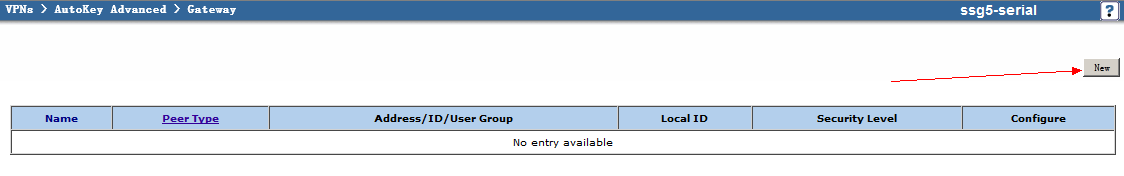

VPNsAutokeyAdvancedGateway

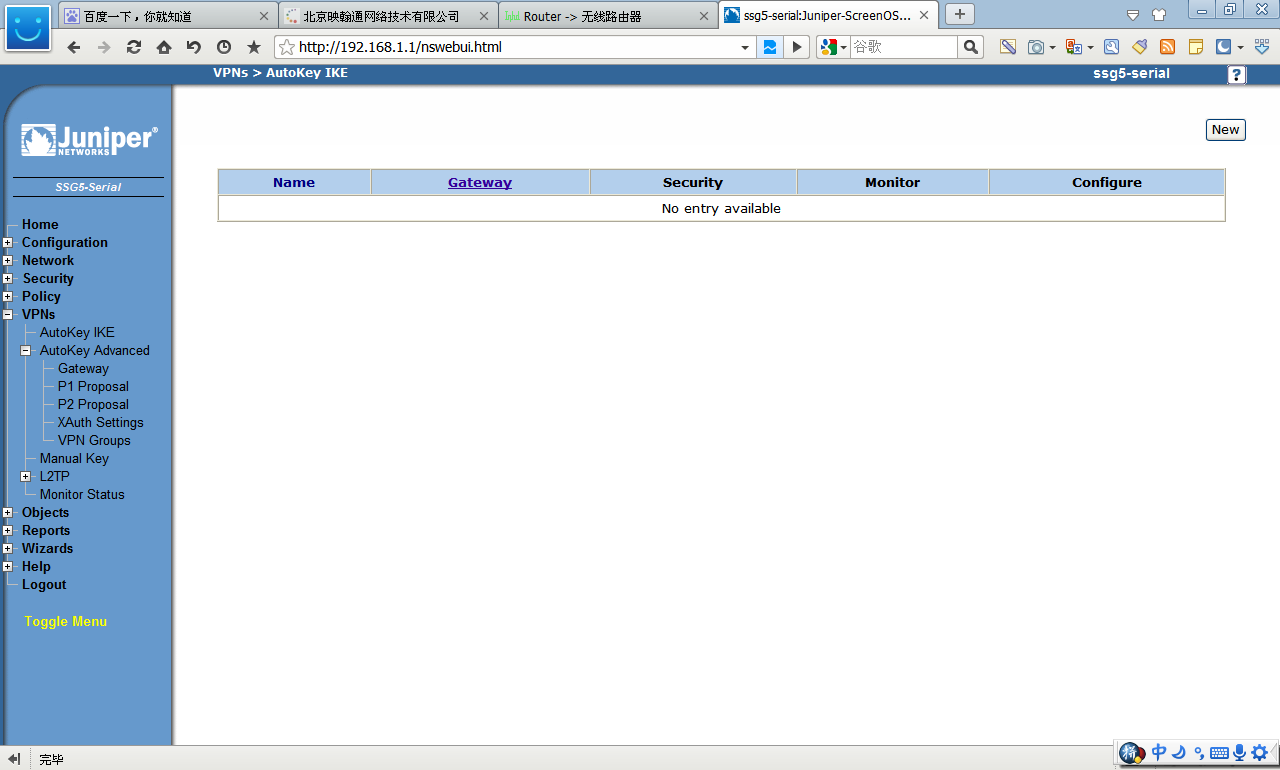

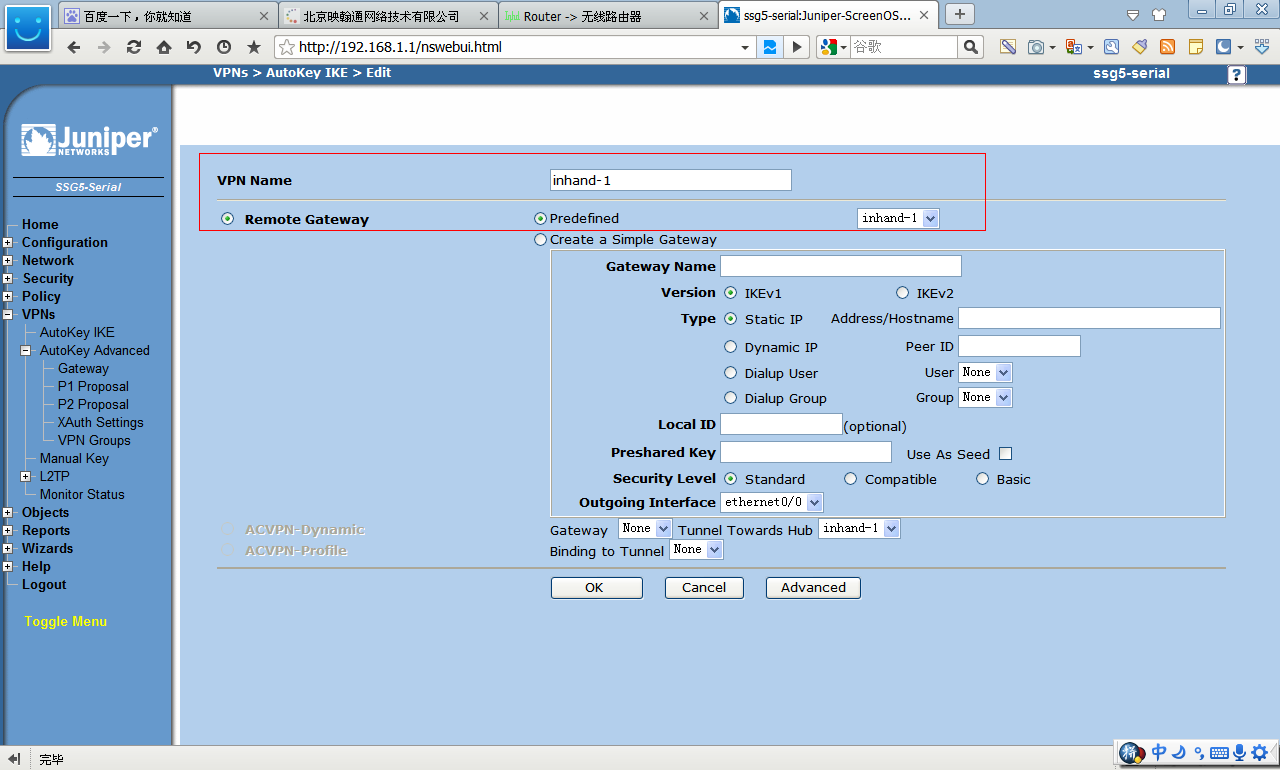

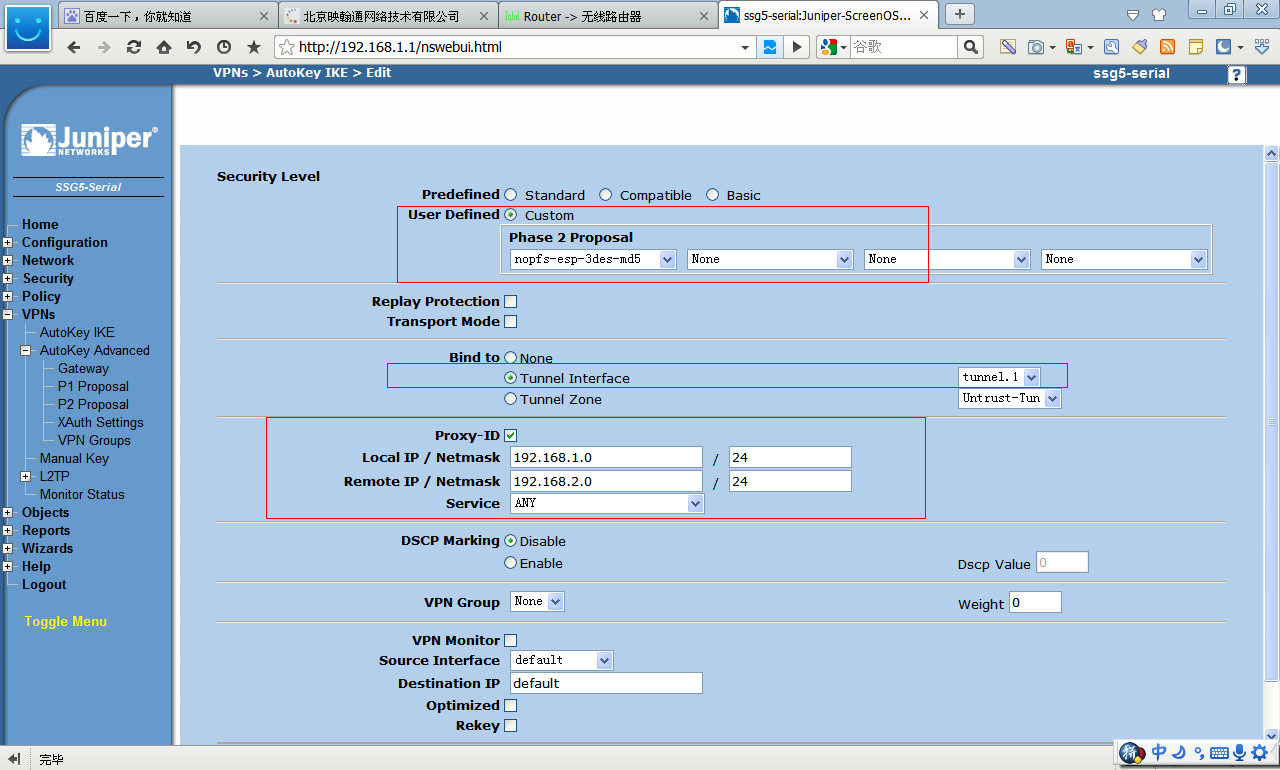

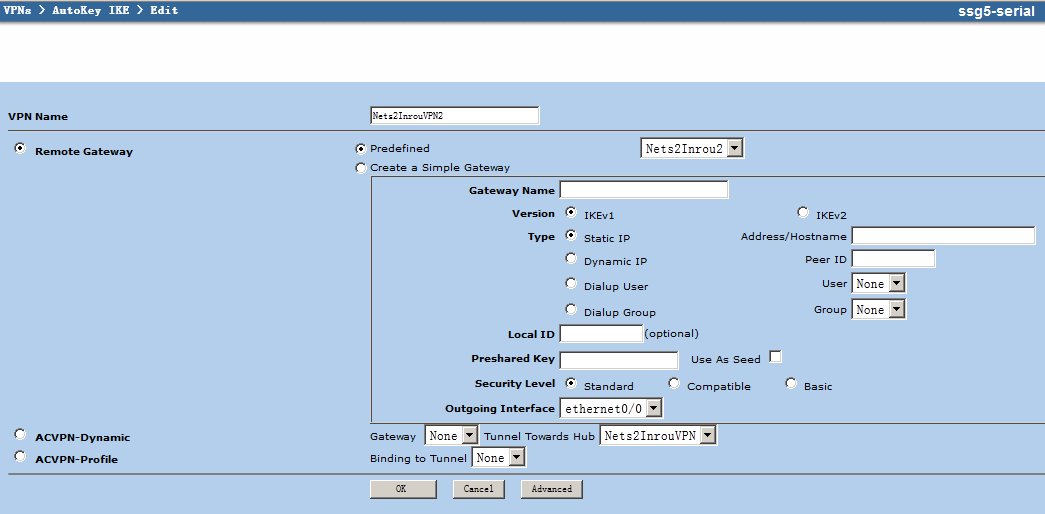

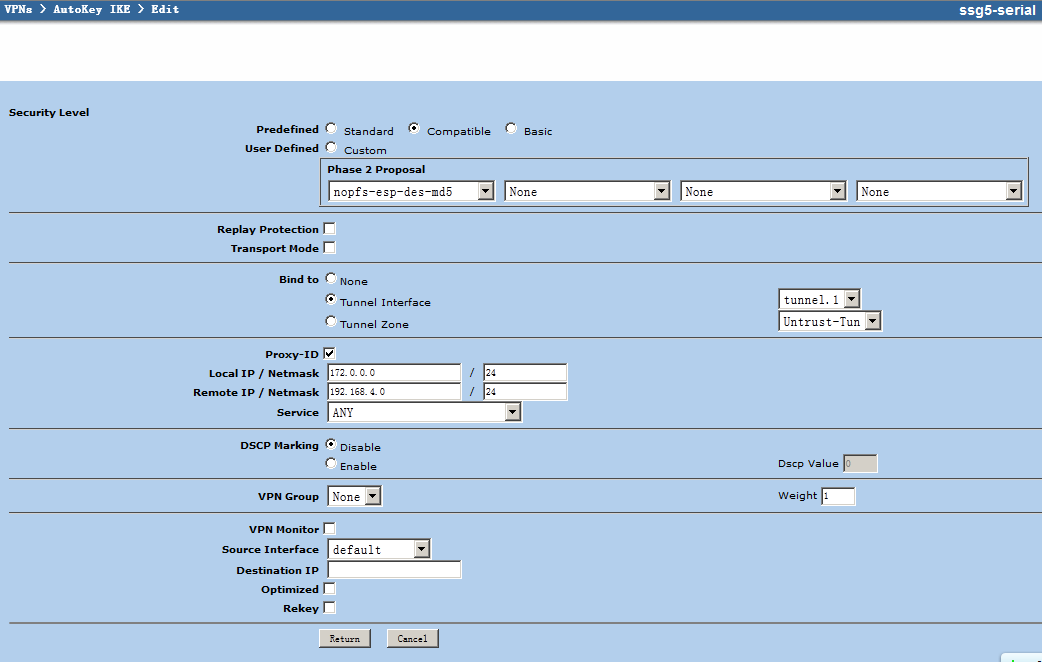

2.2建立IPSecvpn第二阶段

vpnsautokeyike

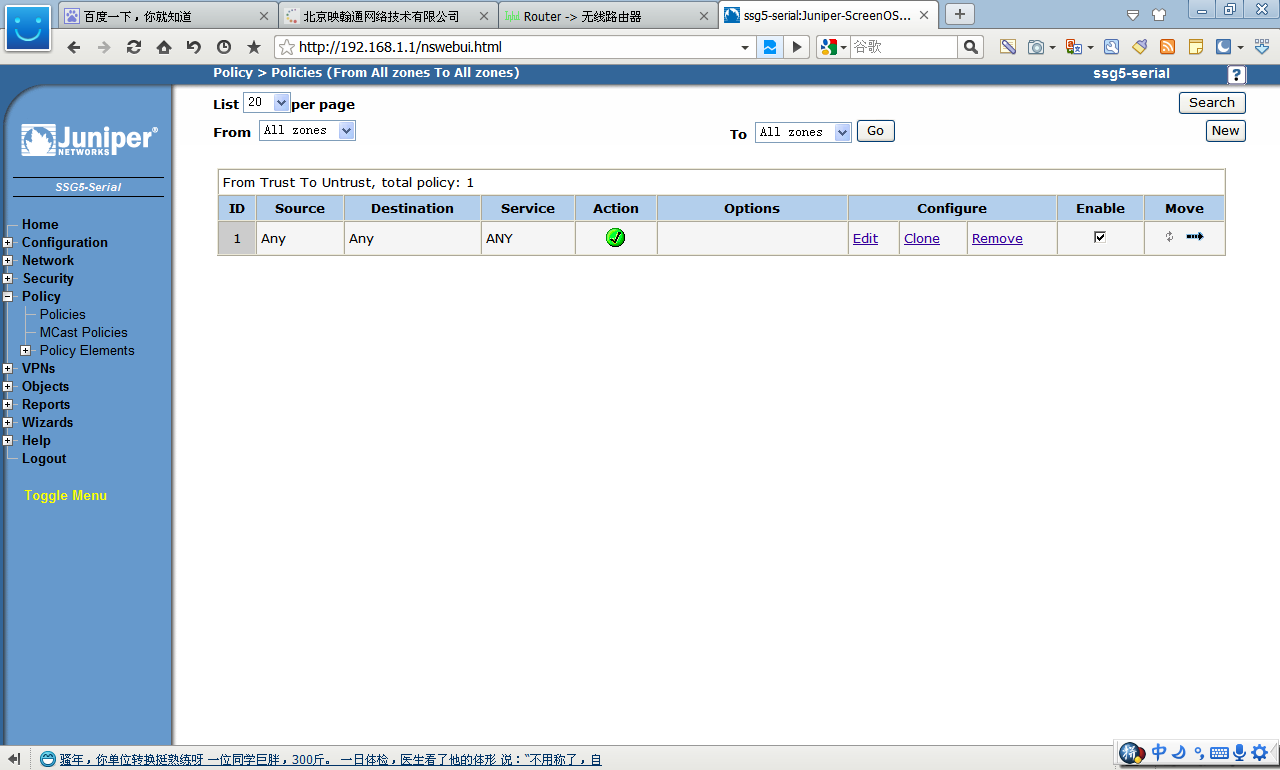

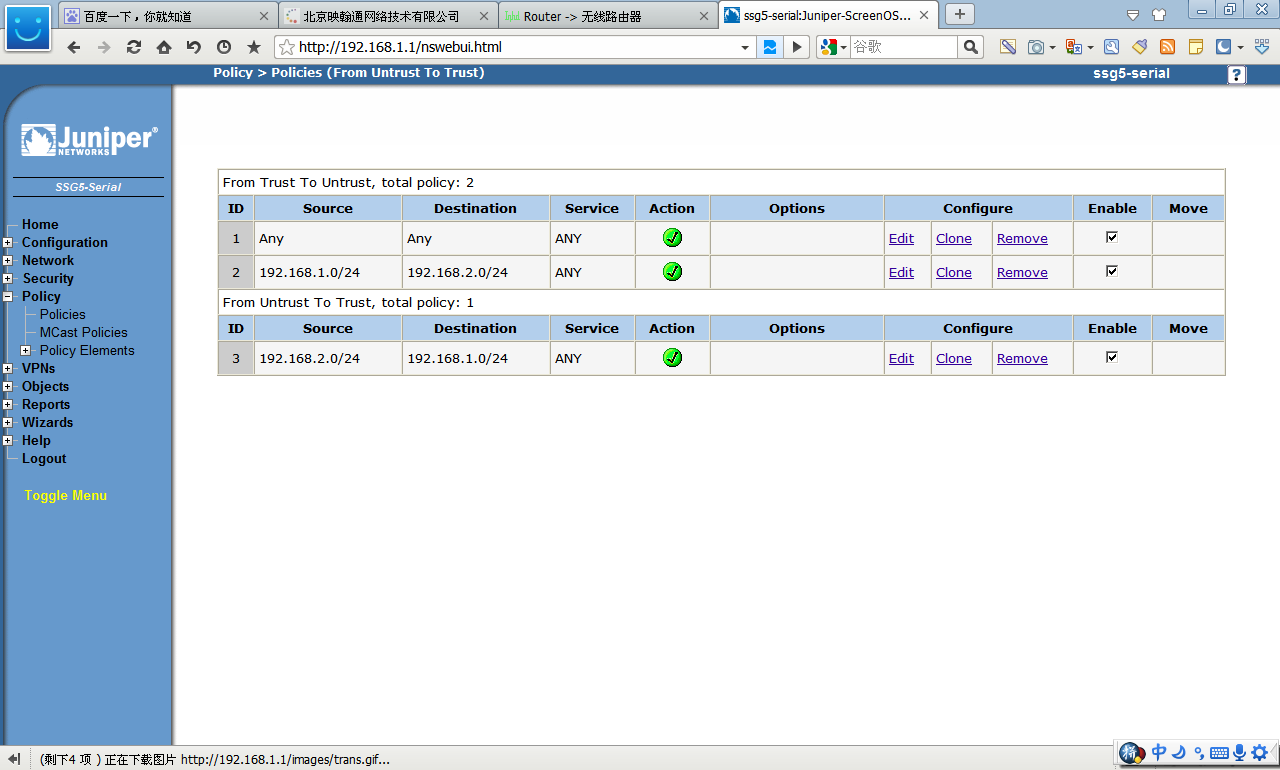

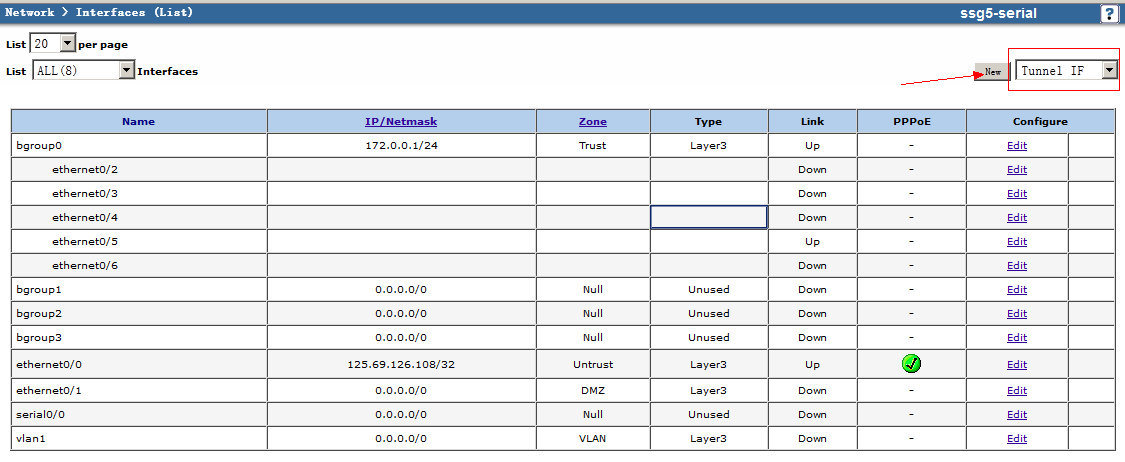

3 建立安全策略

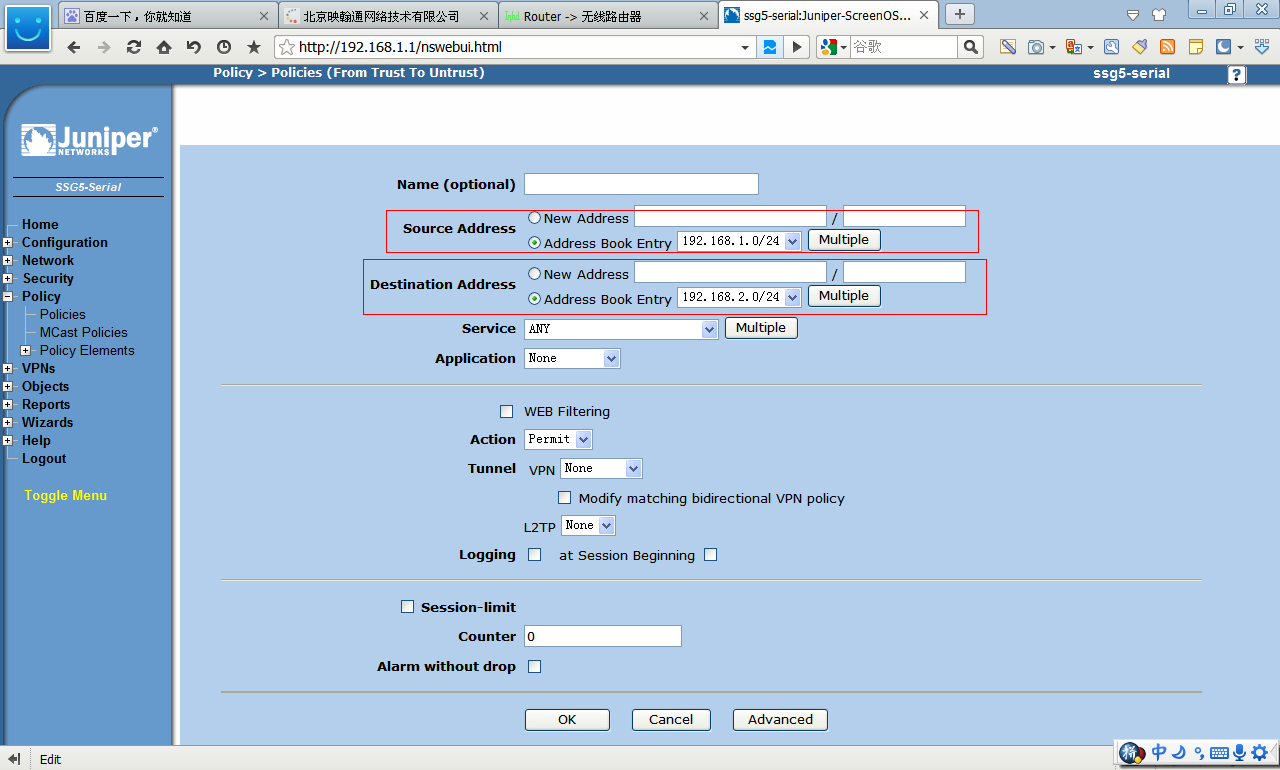

3.1TRUST---UNTRUST

选择fromTRUSTtoUNTRUST

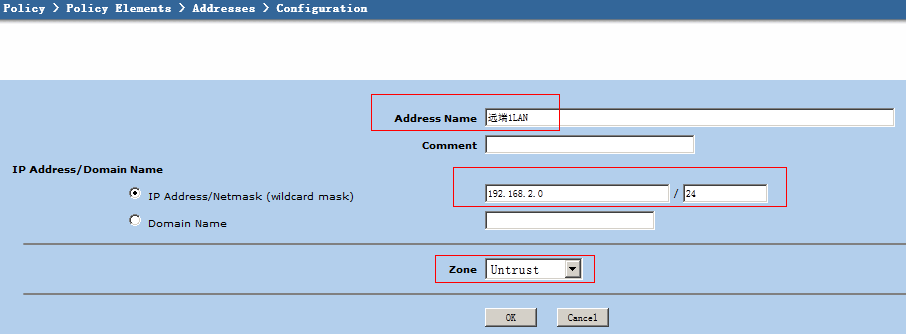

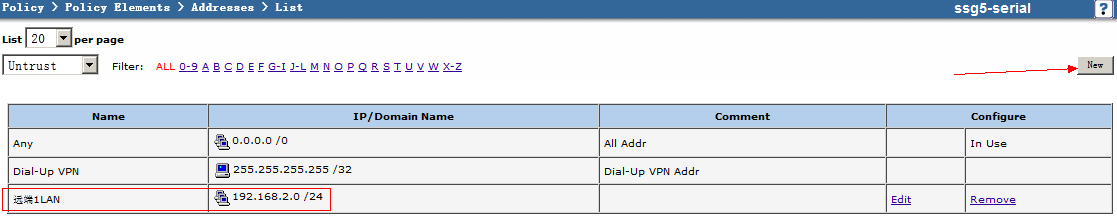

如果对于新的地址段,则可以选择“NEW Address”方式添加

源地址填写防火墙内网地址,目的地址填写无线路由器内网地址

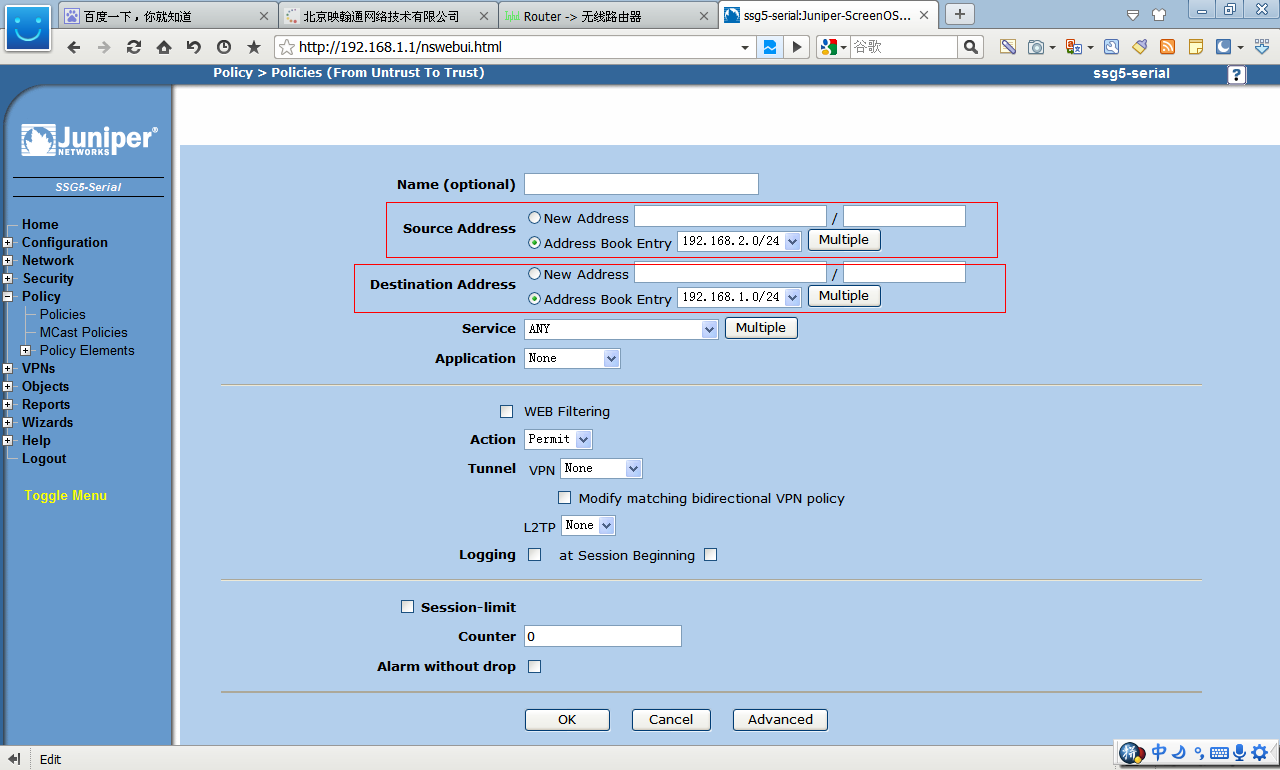

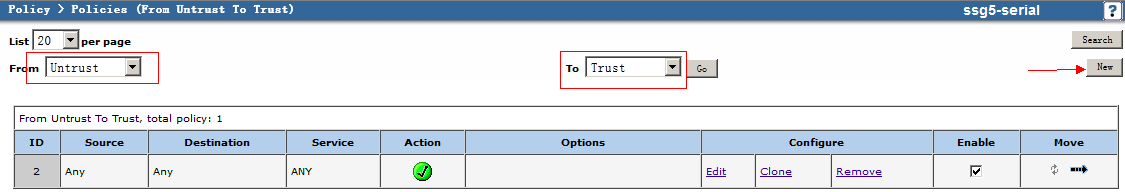

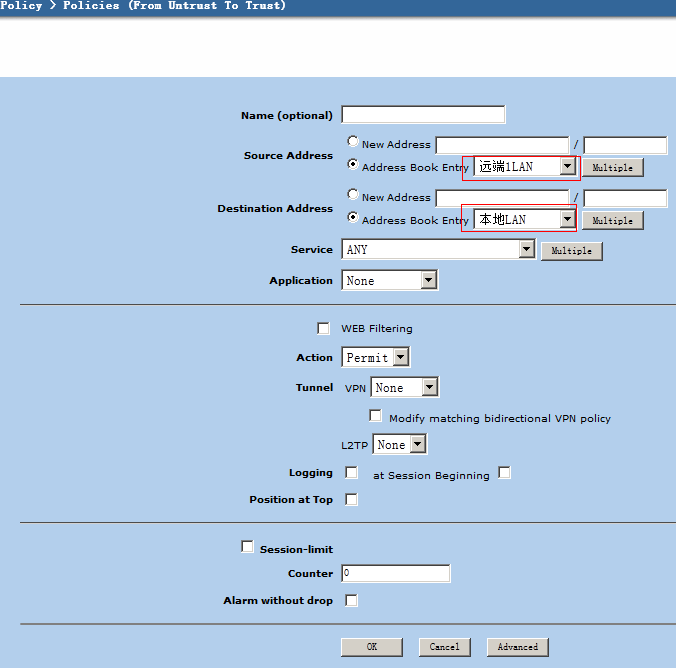

3.2UNTRUST---TRUST

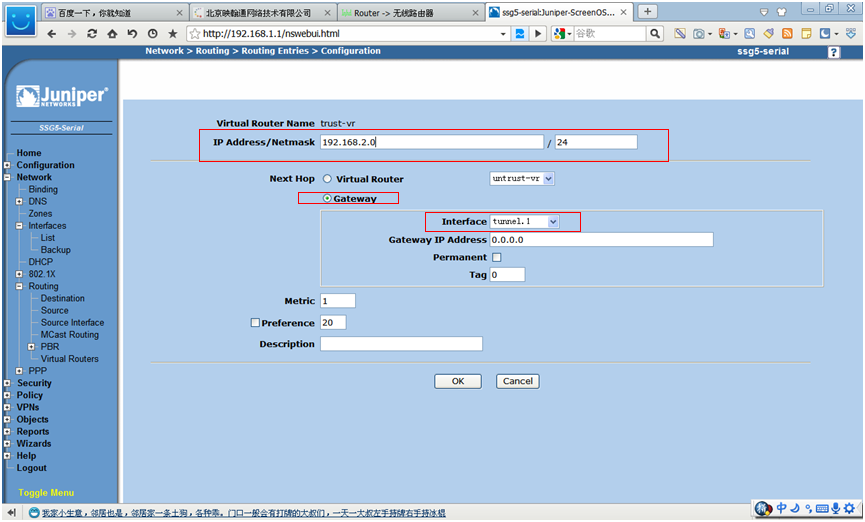

4建立路由

Network=routering-destination

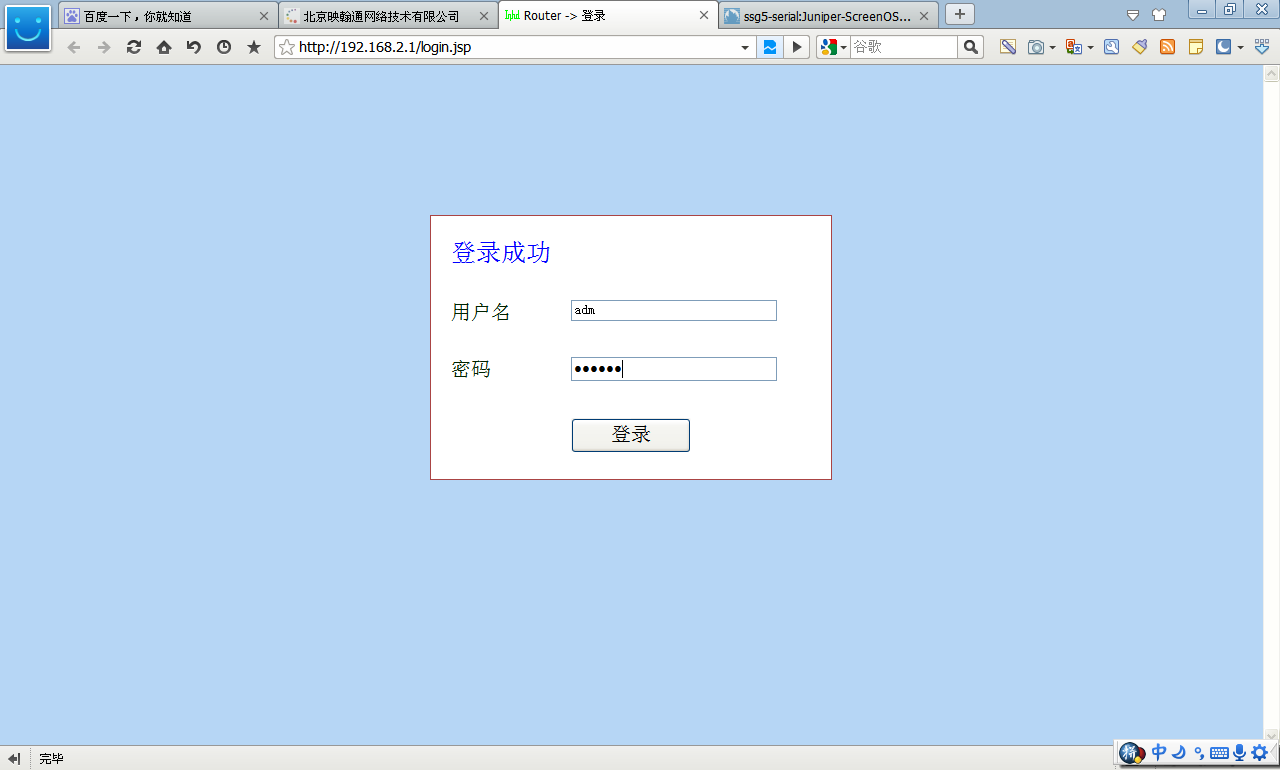

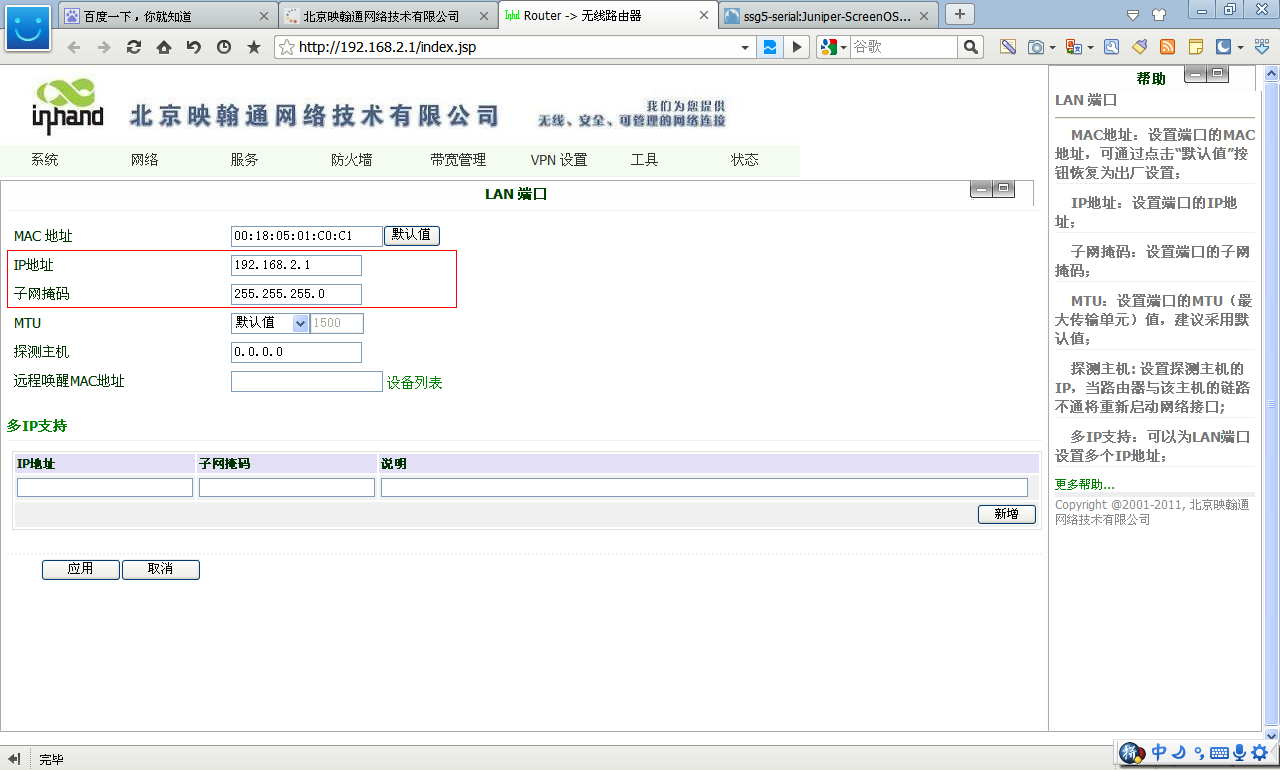

北京映翰通无线路由器配置

登录 IP地址是192.168.2.1 用户名:adm 密码123456

1 无线路由器LAN基本配置参数

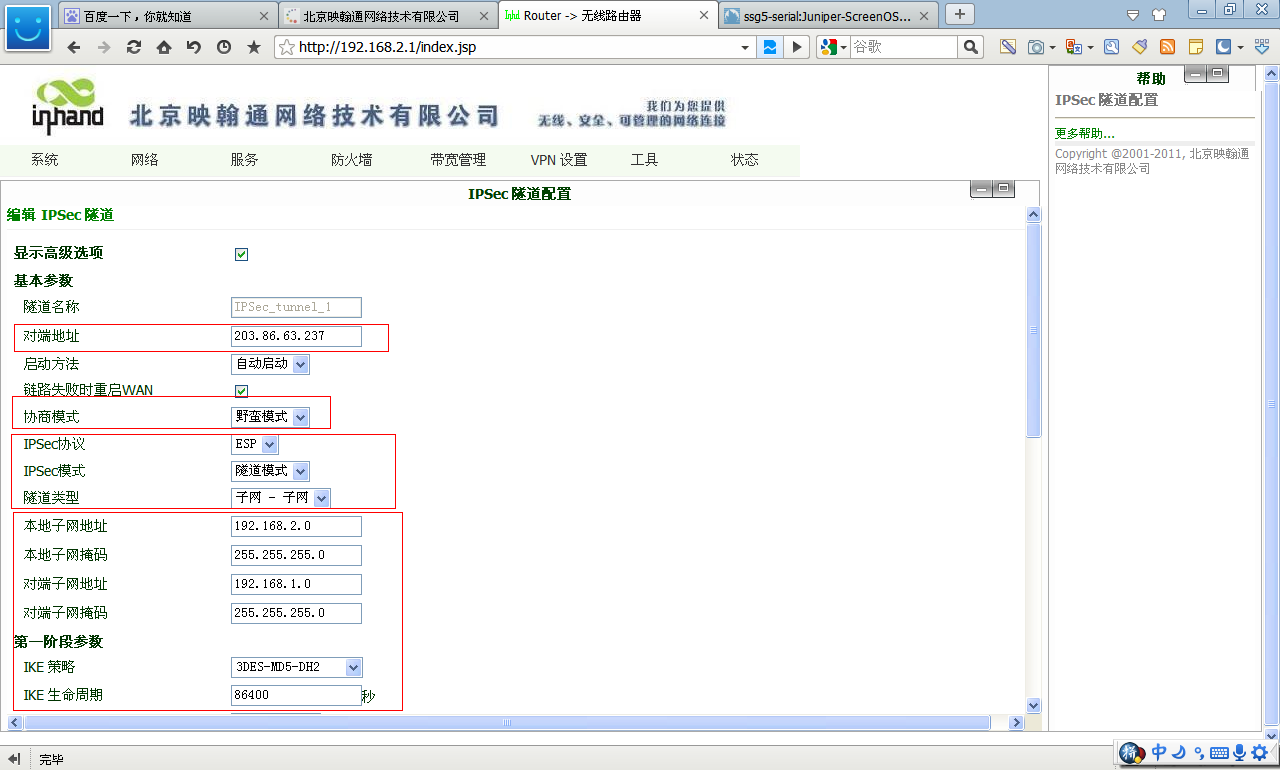

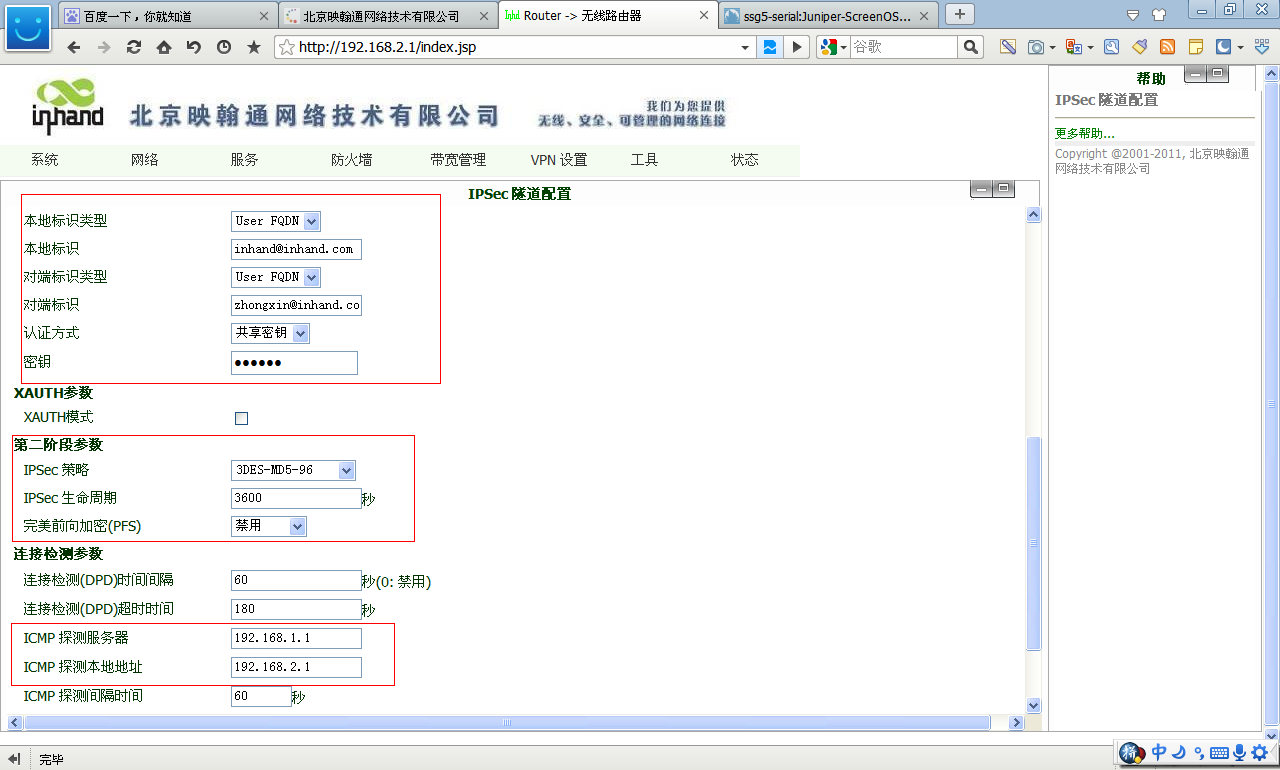

2 无线路由器VPN配置参数

本地标识:inhand@inhand.com

对端标识:zhongxin@inhand.com

共享密钥是123456

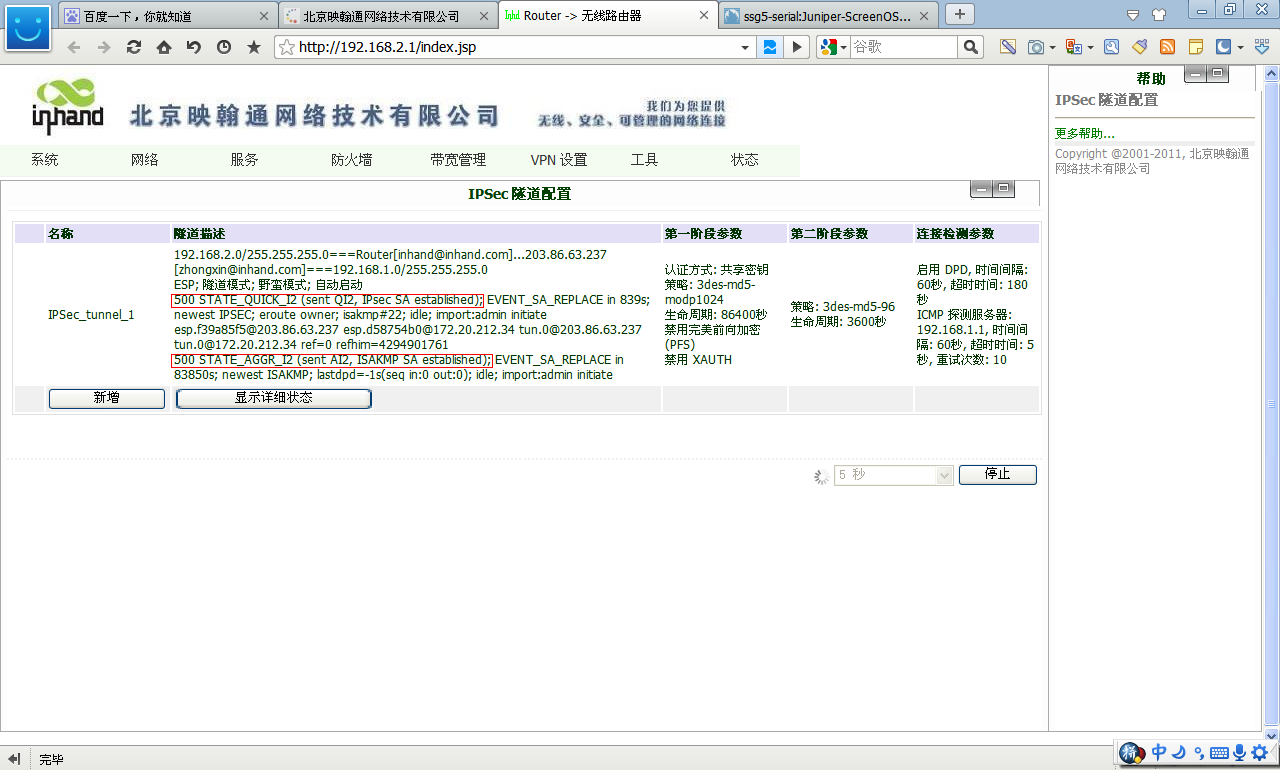

3 无线路由器建立IPSec vpn的成功标识

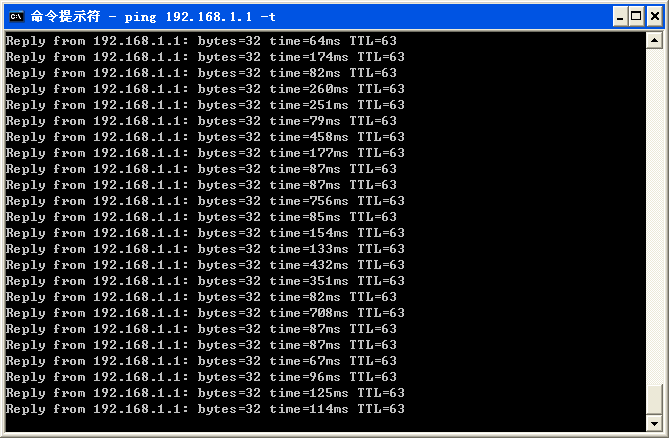

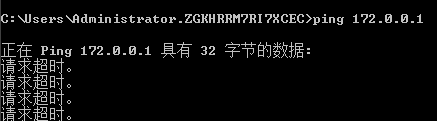

4 无线路由器建立VPN成功之后,能够ping同防火墙LAN地址

收起阅读 »

登录用户名和密码:netscreen/netscreen

设置WAN接口

编辑“ethernet0/0”接口

设置LAN接口

编辑“bgroup0”

设置DNS

设置DHCP

点击编辑“broup0”

设置路由

IPSEC VPN

1建立tunuls

Network-interface-list

点击NEW

2 IPSec配置

2.1建立IPSecvpn第一阶段

VPNsAutokeyAdvancedGateway

2.2建立IPSecvpn第二阶段

vpnsautokeyike

3 建立安全策略

3.1TRUST---UNTRUST

选择fromTRUSTtoUNTRUST

如果对于新的地址段,则可以选择“NEW Address”方式添加

源地址填写防火墙内网地址,目的地址填写无线路由器内网地址

3.2UNTRUST---TRUST

4建立路由

Network=routering-destination

北京映翰通无线路由器配置

登录 IP地址是192.168.2.1 用户名:adm 密码123456

1 无线路由器LAN基本配置参数

2 无线路由器VPN配置参数

本地标识:inhand@inhand.com

对端标识:zhongxin@inhand.com

共享密钥是123456

3 无线路由器建立IPSec vpn的成功标识

4 无线路由器建立VPN成功之后,能够ping同防火墙LAN地址

收起阅读 »

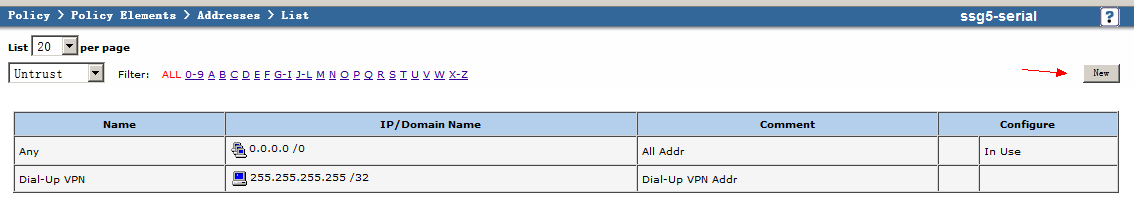

Juniper 防火墙端口映射

以下操作均通过WEB用户管理界面进行:

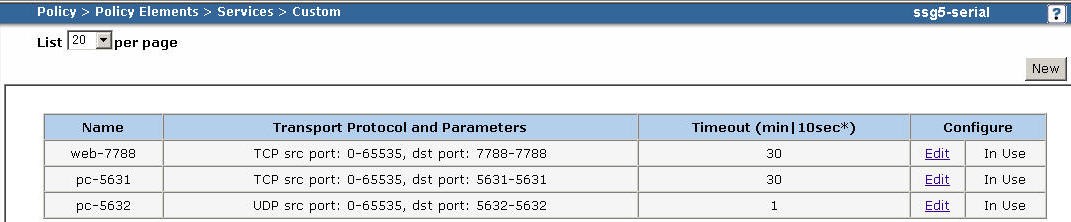

一、添加自定义服务端口

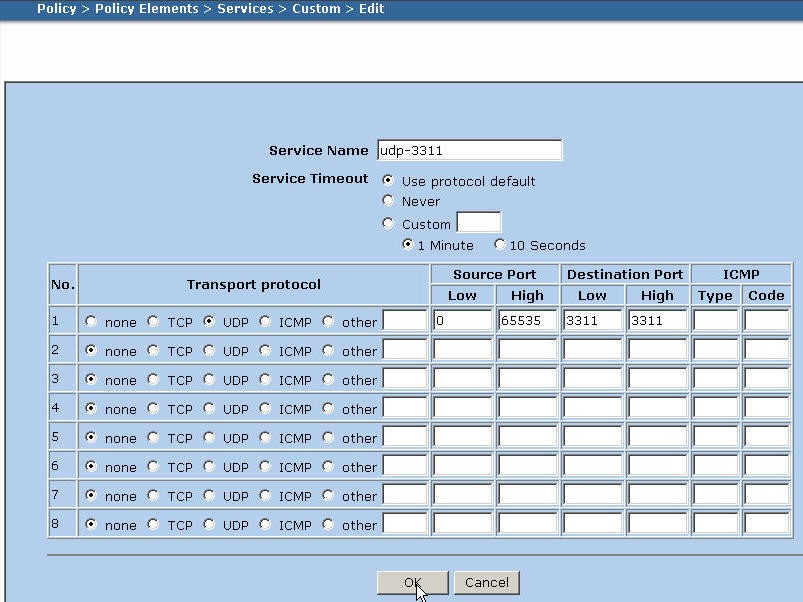

1、选择菜单Policy > Policy Elements > Services > Custom,进入自定义服务管理页面

2、点击右上角的New按钮进入自定义服务添加页面

在Service Name处填写自定义的服务名称,在Transport protocol处选择需要使用的协议,在Destination Port 处填写自定义服务的目的端口,点击OK按钮提交操作。在上图中,我们添加了了一个名为udp-3311的服务,它使用UDP协议,目的端口号为3311。

3、选择菜单Network > Interfaces(List),找到Untrust Zone对应的端口名(图中Untrust Zone对应的端口为ethernet0/0),点击右边的Edit按钮进入端口编辑页面

4、点击Properties中的VIP按钮,切换到VIP管理页面

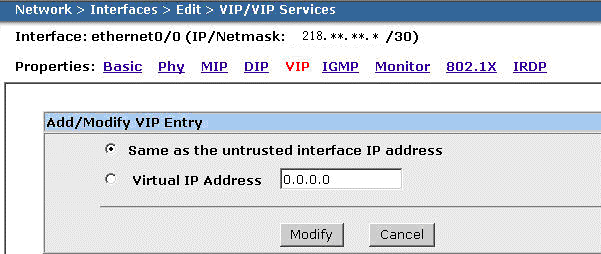

初次添加VIP设置时,如果你有多个外网IP地址,你可以选择填入你的Virtual IP Address,如果ISP只提供给你一个外网IP地址或者你通过PPPOE方式获得外网IP,你可以选择Same as the untrusted interface IP address,点击Add按钮提交。

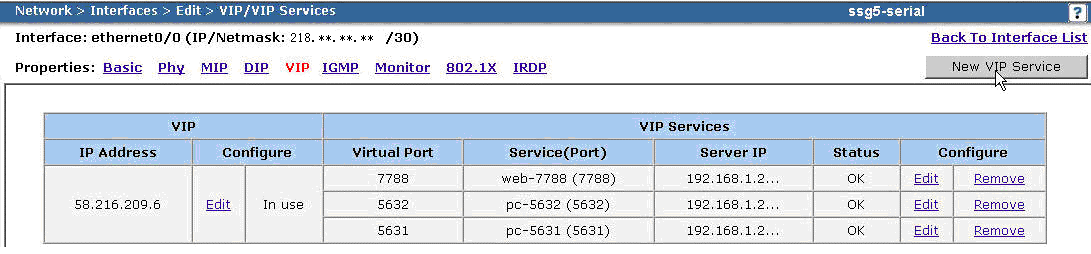

5、点击New VIP Service按钮,进入VIP服务添加页面

6、添加VIP Service相关信息

A、在Map to Service 下拉列表中选择现有服务类型或者自定义的服务,图中我们选择了之前添加的udp-3311服务

B、在Map to IP中填写提供服务的主机IP,Virtual Port与自定义服务的端口一致,不要勾选Server Auto Detection后Enable选项,点击OK按钮提交

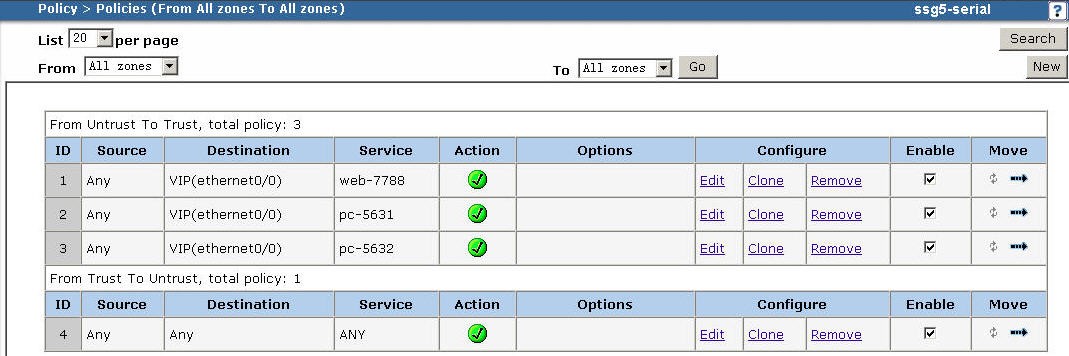

7、选择菜单Policy > Policies,进入策略管理页面

8、左上角的From选择Untrust Zone,To选择Trust Zone,点击NEW进入From Untrust To Trust策略新增页面

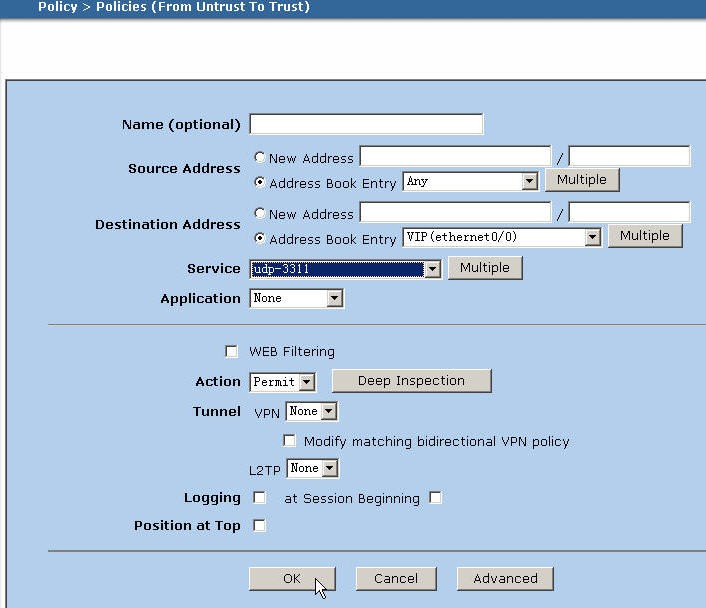

Source Address(源地址)从Address Book Entry中选择Any,Destination Address(目的地址)从Address Book Entry中选择相关的VIP服务,Service选择自定义的服务。图中目的地址我们选择了之前添加的VIP(ethernet0/0),Service选择之前自定义的udp-3311服务,完成后,点击OK按钮提交。

至此,端口映射就完成了,如需添加多个端口映射,方法类似。

SSG-5是Juniper 防火墙里入门级的产品,某些紧急情况需要登录到内网的某台PC或者Server时,需要临时把防火墙的3389端口打开及做相应的VIP映射。

命令行自然是设定最快,最不容易错的方式啦。设定方法如下:

set service "3389" protocol tcp src-port 0-65535 dst-port 3389-3389 -------打开远程登录的3389端口

set interface ethernet0/0 vip interface-ip 3389 "3389" 192.168.1.5-------- 添加要远程登录设备的IP端口映射

set policy id 3 from "Untrust" to "Trust" "Any" "VIP(ethernet0/0)" "3389" permit log -------设定端口policy及ID

set policy id 3

exit

以上设定只是在untrust to trust 和trust to untrust 都是permit any的情况,如果有deny 的policy存在的话,需要注意policy的顺序。

收起阅读 »

一、添加自定义服务端口

1、选择菜单Policy > Policy Elements > Services > Custom,进入自定义服务管理页面

2、点击右上角的New按钮进入自定义服务添加页面

在Service Name处填写自定义的服务名称,在Transport protocol处选择需要使用的协议,在Destination Port 处填写自定义服务的目的端口,点击OK按钮提交操作。在上图中,我们添加了了一个名为udp-3311的服务,它使用UDP协议,目的端口号为3311。

3、选择菜单Network > Interfaces(List),找到Untrust Zone对应的端口名(图中Untrust Zone对应的端口为ethernet0/0),点击右边的Edit按钮进入端口编辑页面

4、点击Properties中的VIP按钮,切换到VIP管理页面

初次添加VIP设置时,如果你有多个外网IP地址,你可以选择填入你的Virtual IP Address,如果ISP只提供给你一个外网IP地址或者你通过PPPOE方式获得外网IP,你可以选择Same as the untrusted interface IP address,点击Add按钮提交。

5、点击New VIP Service按钮,进入VIP服务添加页面

6、添加VIP Service相关信息

A、在Map to Service 下拉列表中选择现有服务类型或者自定义的服务,图中我们选择了之前添加的udp-3311服务

B、在Map to IP中填写提供服务的主机IP,Virtual Port与自定义服务的端口一致,不要勾选Server Auto Detection后Enable选项,点击OK按钮提交

7、选择菜单Policy > Policies,进入策略管理页面

8、左上角的From选择Untrust Zone,To选择Trust Zone,点击NEW进入From Untrust To Trust策略新增页面

Source Address(源地址)从Address Book Entry中选择Any,Destination Address(目的地址)从Address Book Entry中选择相关的VIP服务,Service选择自定义的服务。图中目的地址我们选择了之前添加的VIP(ethernet0/0),Service选择之前自定义的udp-3311服务,完成后,点击OK按钮提交。

至此,端口映射就完成了,如需添加多个端口映射,方法类似。

SSG-5是Juniper 防火墙里入门级的产品,某些紧急情况需要登录到内网的某台PC或者Server时,需要临时把防火墙的3389端口打开及做相应的VIP映射。

命令行自然是设定最快,最不容易错的方式啦。设定方法如下:

set service "3389" protocol tcp src-port 0-65535 dst-port 3389-3389 -------打开远程登录的3389端口

set interface ethernet0/0 vip interface-ip 3389 "3389" 192.168.1.5-------- 添加要远程登录设备的IP端口映射

set policy id 3 from "Untrust" to "Trust" "Any" "VIP(ethernet0/0)" "3389" permit log -------设定端口policy及ID

set policy id 3

exit

以上设定只是在untrust to trust 和trust to untrust 都是permit any的情况,如果有deny 的policy存在的话,需要注意policy的顺序。

收起阅读 »

IRouter_奥联科技STAR16Firewall_IPSec_ConfigGuides

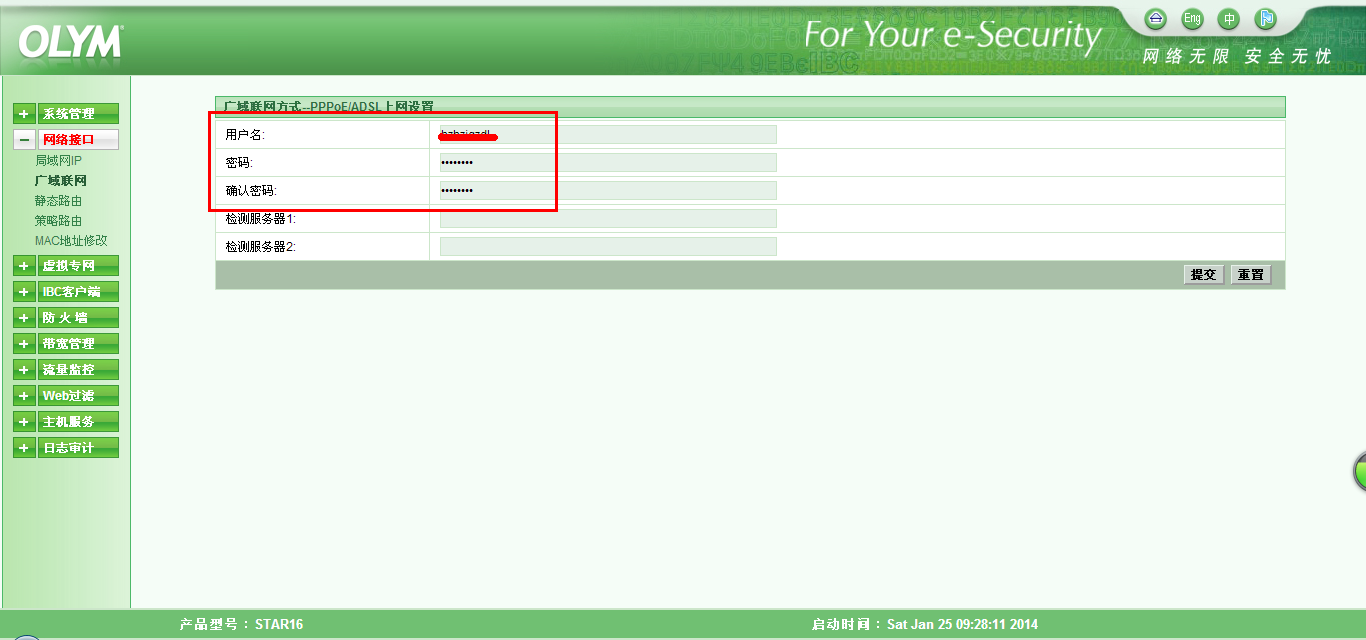

WLAN-PPPoE

LAN

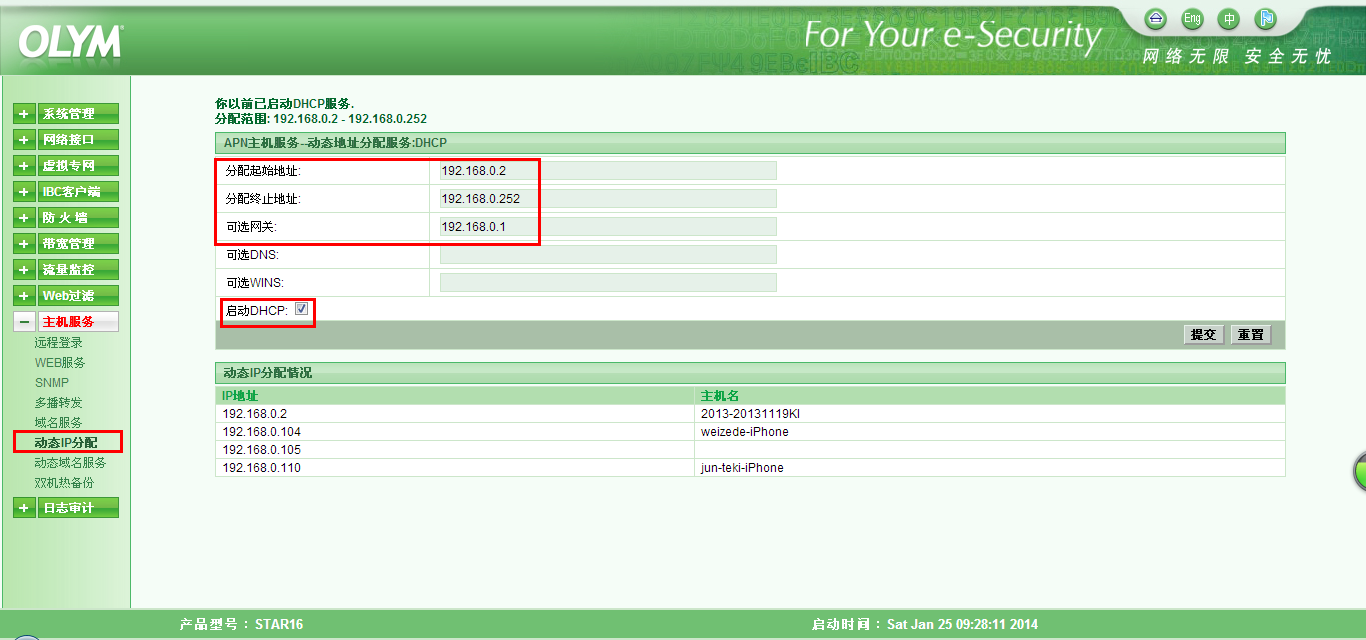

DHCP

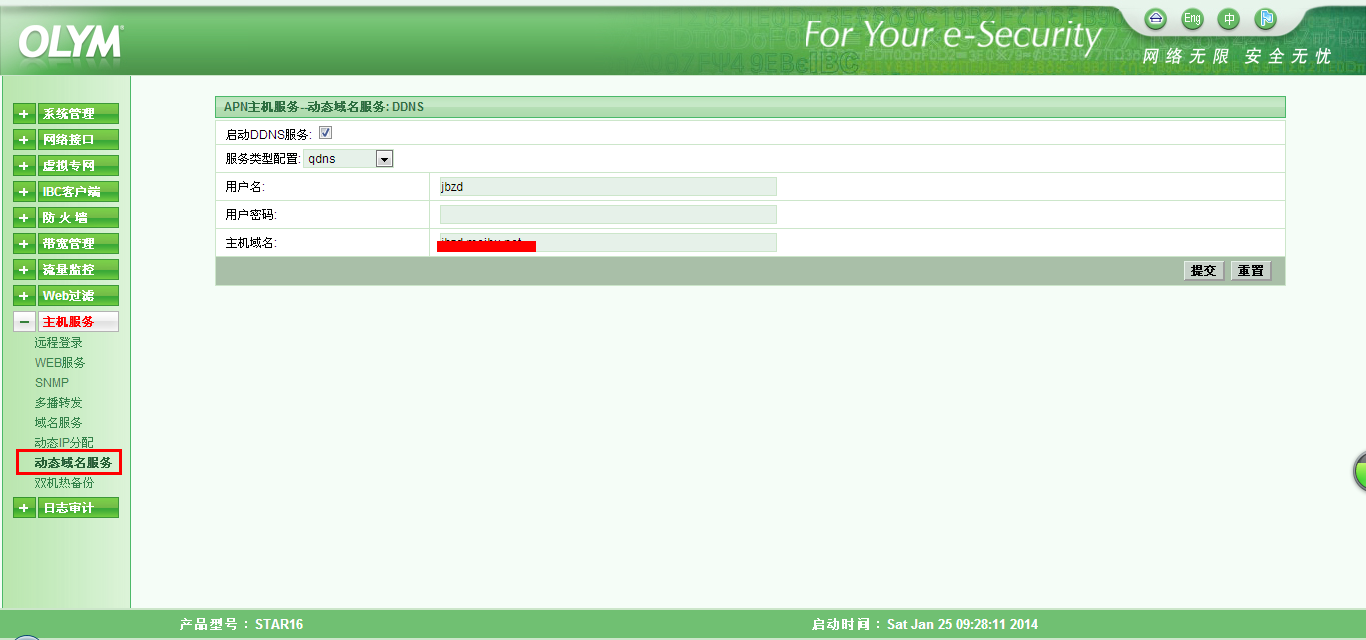

DNS

DDNS

IPSec

Configure IPSec the first step:

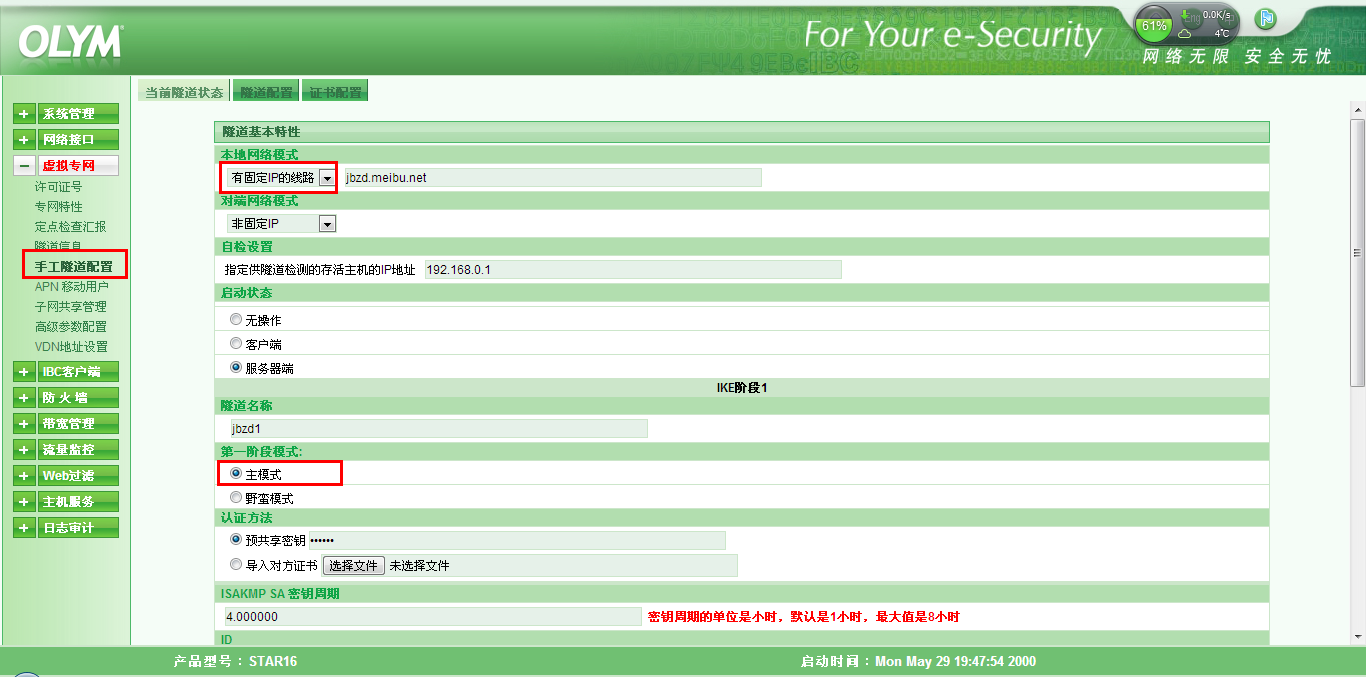

专网特性-专网隧道属性设置

数据加密算法:3DES/168

传输认证算法:MD5-96

Configure IPSec the second step:

手工隧道配置-隧道基本特征:

本地网络模式:有线固定IP线路

(该配置为ADSL有线网络,可获得动态公务IP,为便于3G路由器可以连接至该防火墙,所以在该防火墙上配置了DDNS服务,在此处填写“域名”即可。)

对端网络模式:非固定IP

自检测设置:192.168.0.1 (LAN接口IP地址)

启动状态:服务器

隧道名称:(自定义本地隧道标识)

第一阶段模式:主模式

(该设备生产厂给的文档提出的要求是:如果对端使用动态IP地址则要使用野蛮模式,起初按照野蛮模式+ User FQDN配置,该防火墙日志提示“无法验证对端ID”)

认证方式:预共享密钥

ISSKMP SA 密钥周期: 4 (小时)

ID:(全部为空)

保护套件:

数据加密算法:3DES/168

传输认证算法:MD5-96

端子网:

本地子网:192.168.0.0/255.255.255.0

对端子网:192.168.20.0/255.255.255.0

数据封装协议:ESP

IRouter IPSec config:

IKE生命周期:14400秒(为对应防火墙ISSKMP SA 密钥周期:4小时)

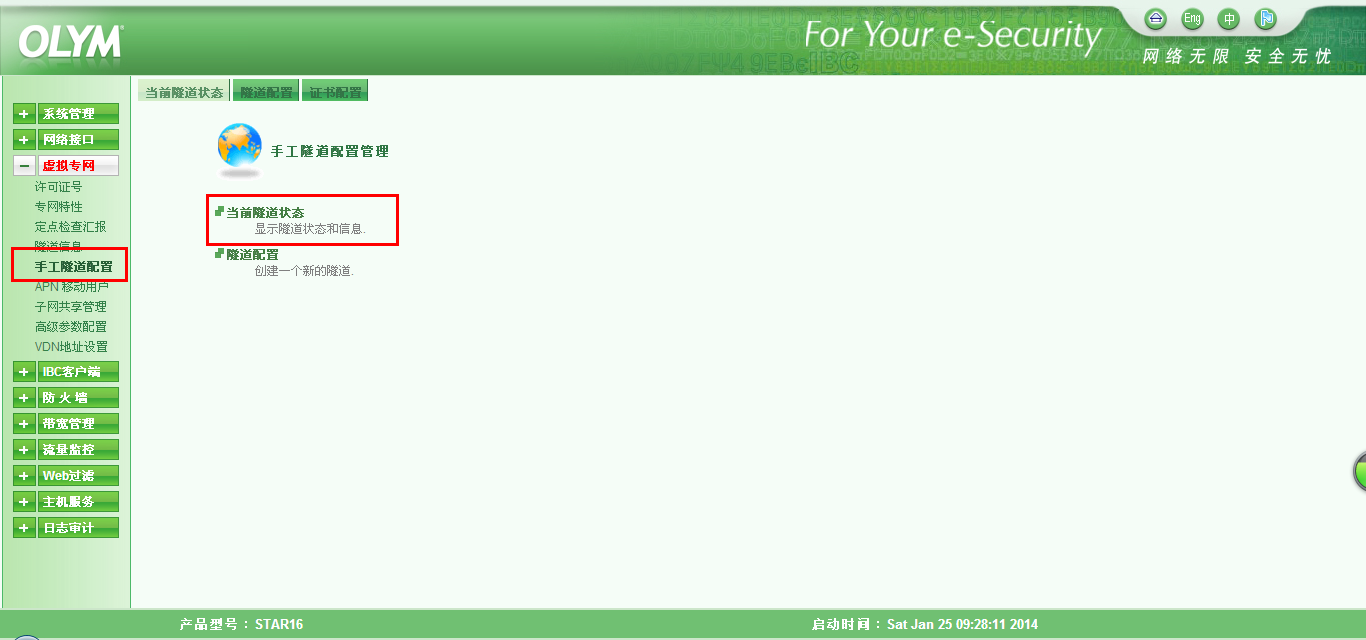

IPSec Status:

状态标注: 表示连接正常 表示连接异常或处于监听状态 表示未启用

收起阅读 »

LAN

DHCP

DNS

DDNS

IPSec

Configure IPSec the first step:

专网特性-专网隧道属性设置

数据加密算法:3DES/168

传输认证算法:MD5-96

Configure IPSec the second step:

手工隧道配置-隧道基本特征:

本地网络模式:有线固定IP线路

(该配置为ADSL有线网络,可获得动态公务IP,为便于3G路由器可以连接至该防火墙,所以在该防火墙上配置了DDNS服务,在此处填写“域名”即可。)

对端网络模式:非固定IP

自检测设置:192.168.0.1 (LAN接口IP地址)

启动状态:服务器

隧道名称:(自定义本地隧道标识)

第一阶段模式:主模式

(该设备生产厂给的文档提出的要求是:如果对端使用动态IP地址则要使用野蛮模式,起初按照野蛮模式+ User FQDN配置,该防火墙日志提示“无法验证对端ID”)

认证方式:预共享密钥

ISSKMP SA 密钥周期: 4 (小时)

ID:(全部为空)

保护套件:

数据加密算法:3DES/168

传输认证算法:MD5-96

端子网:

本地子网:192.168.0.0/255.255.255.0

对端子网:192.168.20.0/255.255.255.0

数据封装协议:ESP

IRouter IPSec config:

IKE生命周期:14400秒(为对应防火墙ISSKMP SA 密钥周期:4小时)

IPSec Status:

状态标注: 表示连接正常 表示连接异常或处于监听状态 表示未启用

收起阅读 »

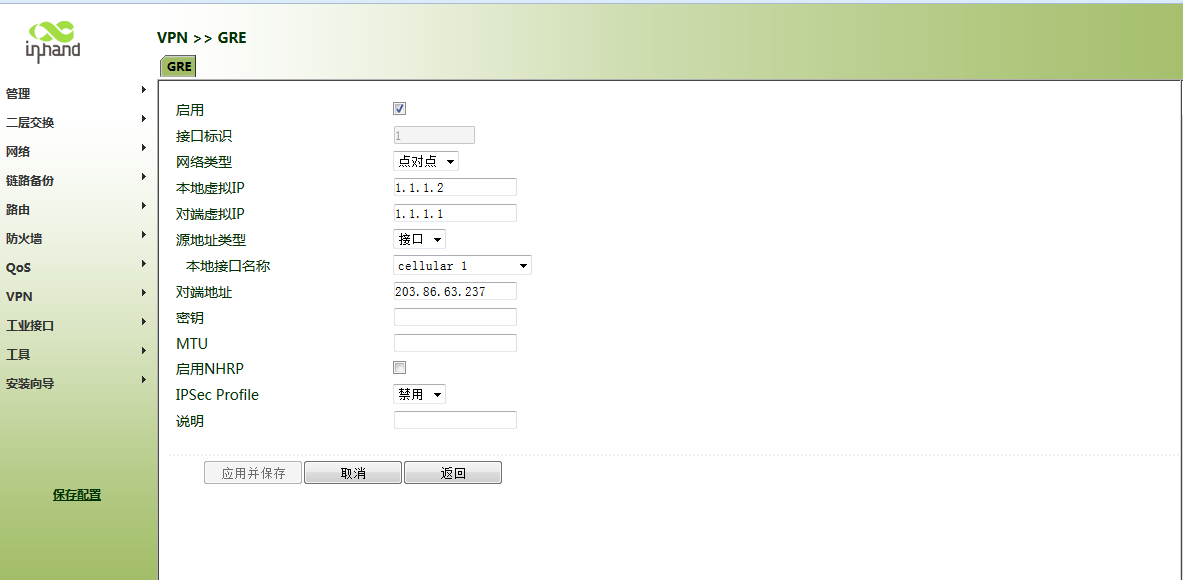

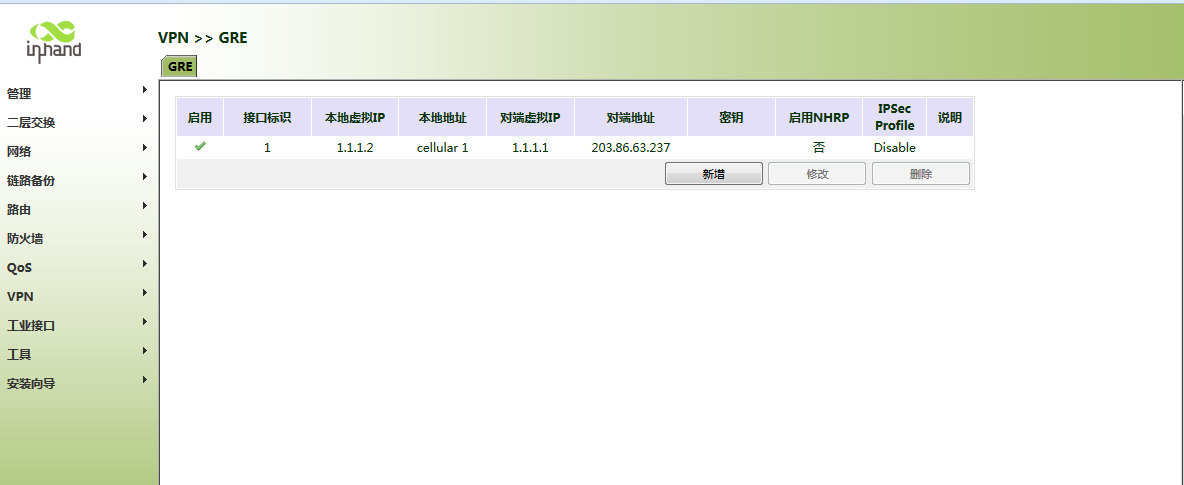

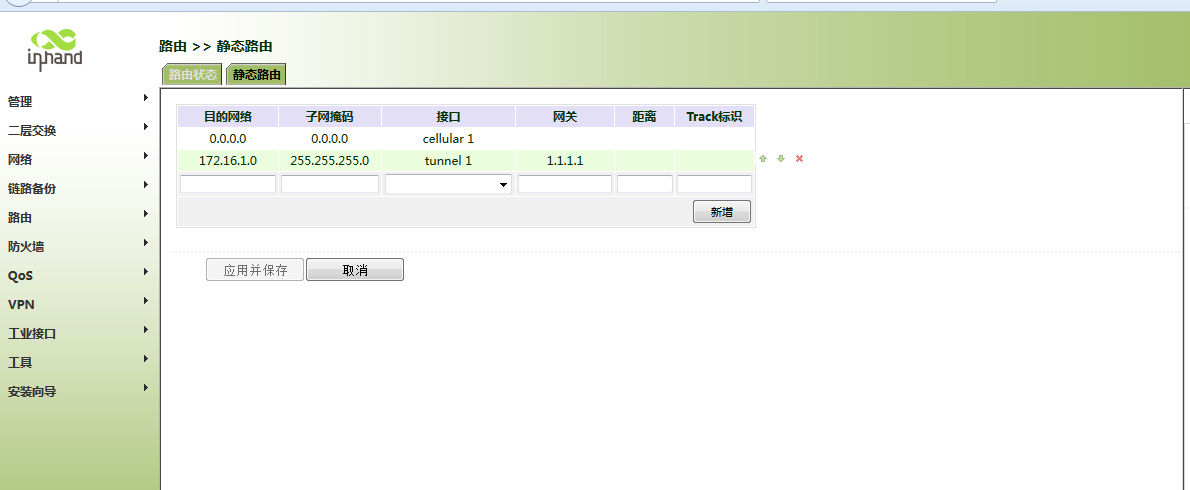

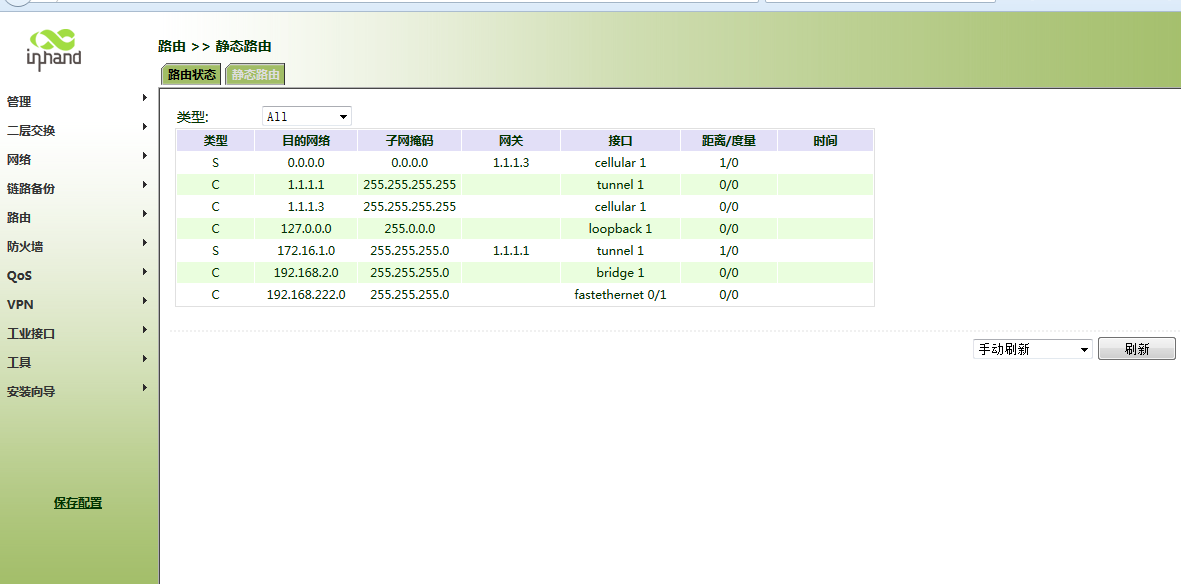

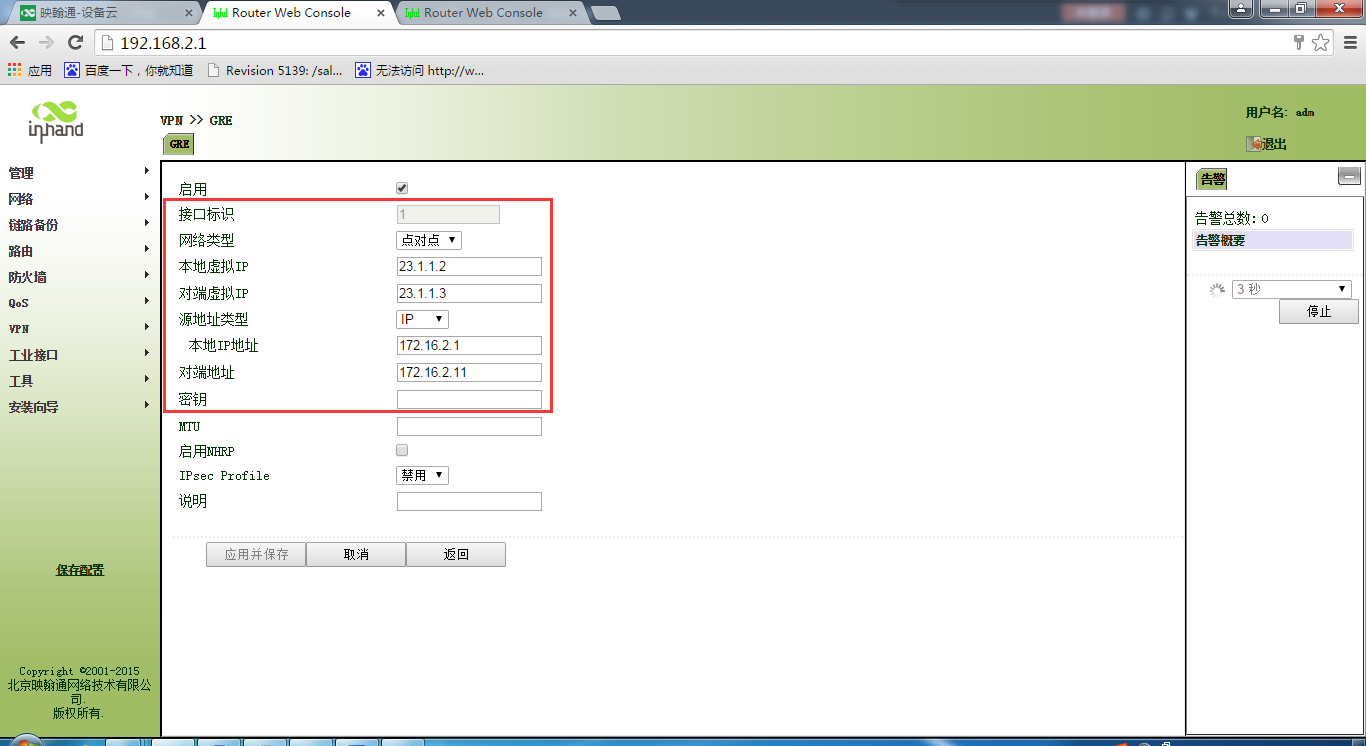

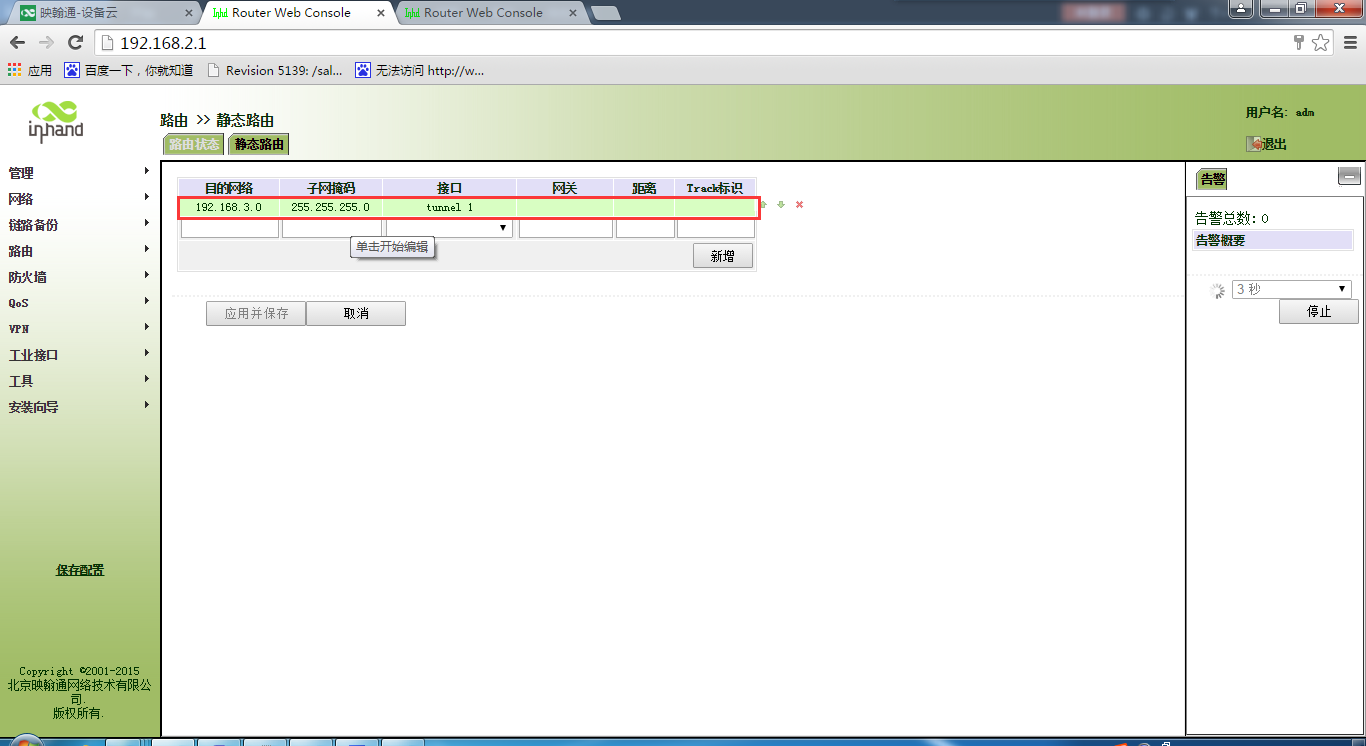

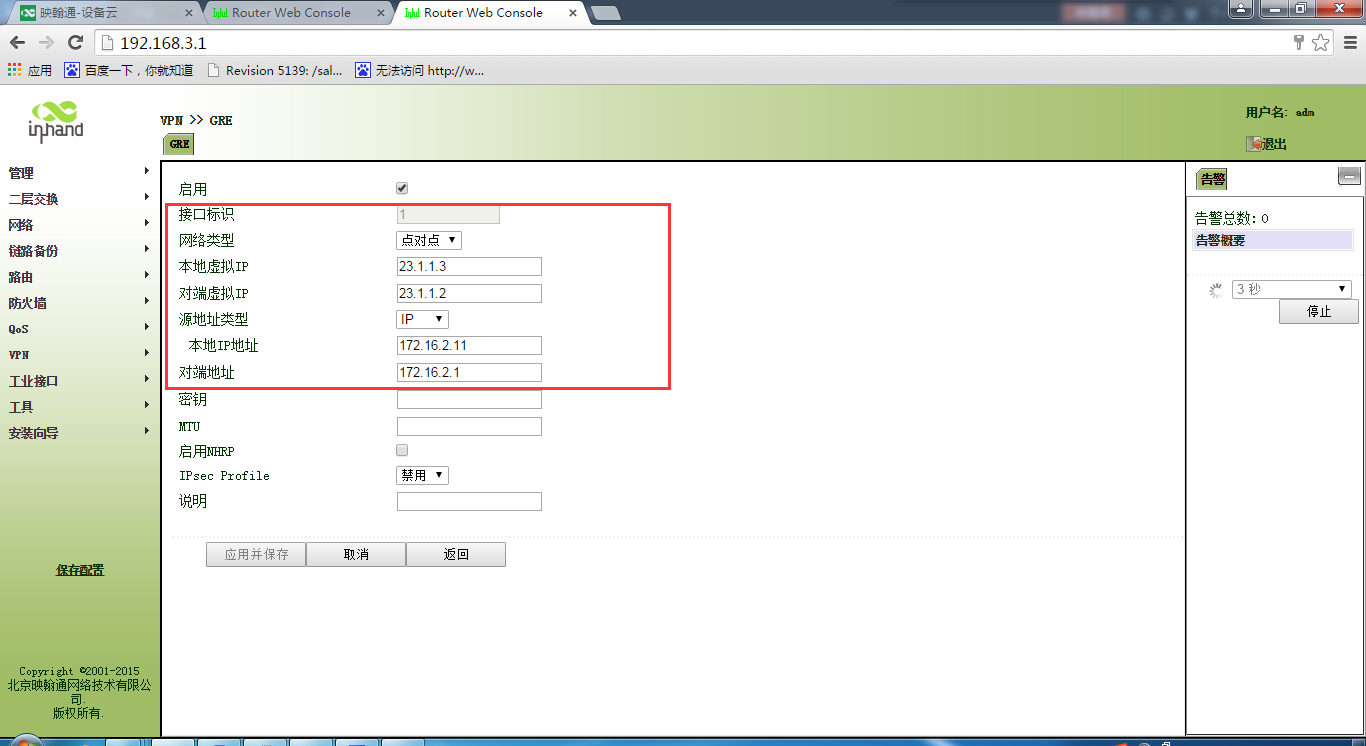

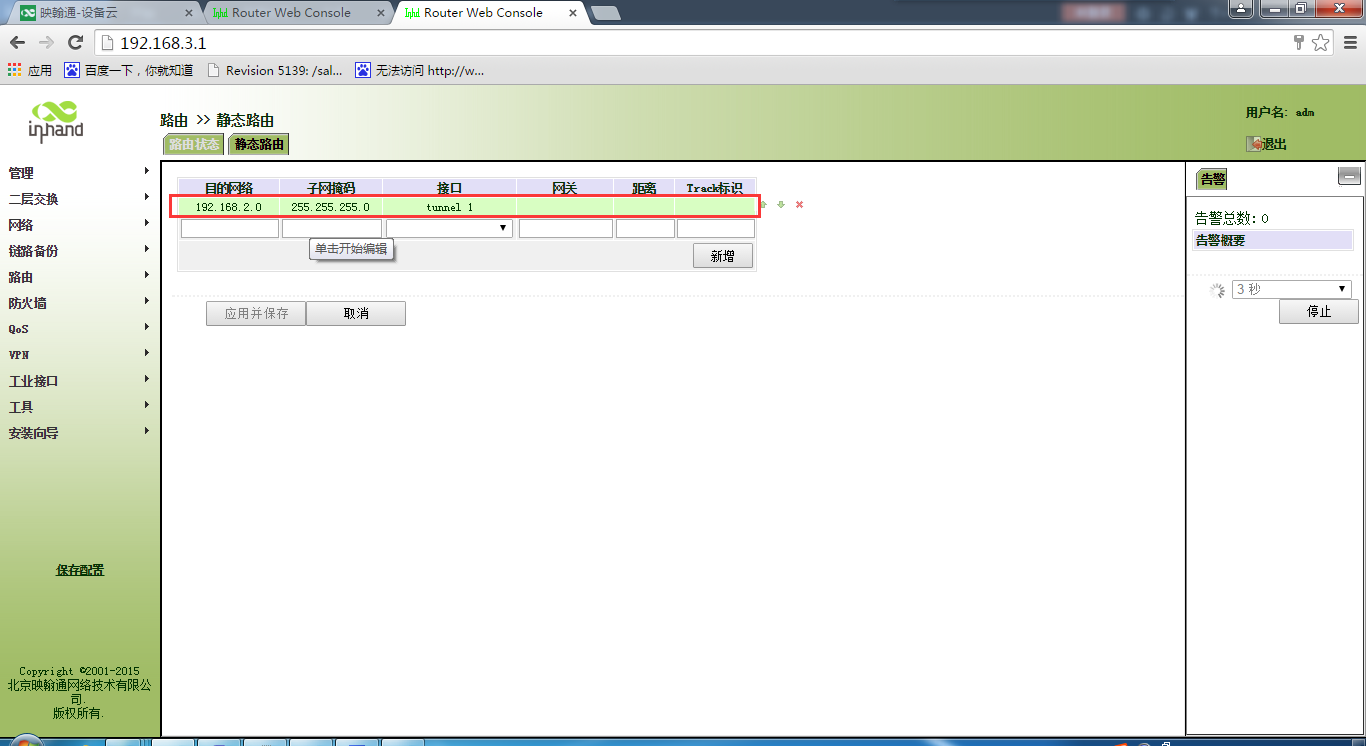

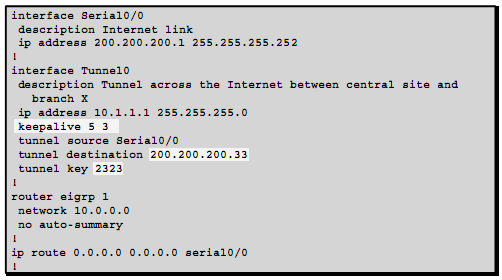

IR900GRE-VPN

Cisco路由器GRE配置