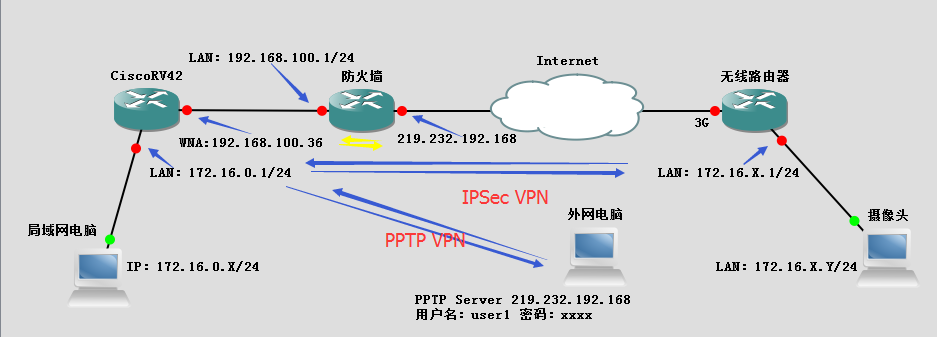

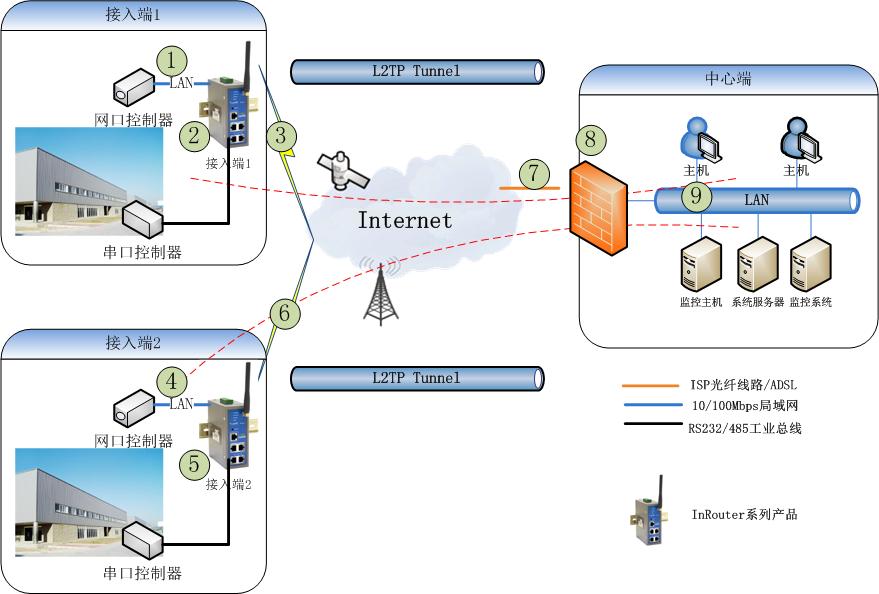

xxx防火墙自动将数据转发到CiscoRV042;

3、 CiscoRV042 为

VPN 路由器 ,WAN (Internet)接口为 192.168.100.36,LAN接口为172.16.0.0/ 24

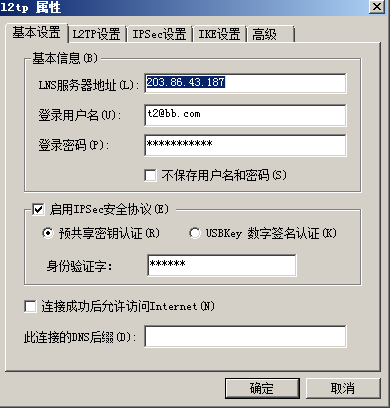

4、 无线路由器使用联通/电信3G网络无线联网,LAN 网段 172.16.1.1 /24;

5、 CiscoRV042 与3G 路由器之间建立IPSec

VPN 后,RV042 LAN网段17 2.16.0.0/24 就可以与3G路由器 LAN 网段 172.16.1.0/24 相互访问。

6、 工程师在公网可以使用PPTP

VPN 连接至RV042 后即可访问3G路由器及下联设备;